实验要求

根据实验要求配置防火墙:

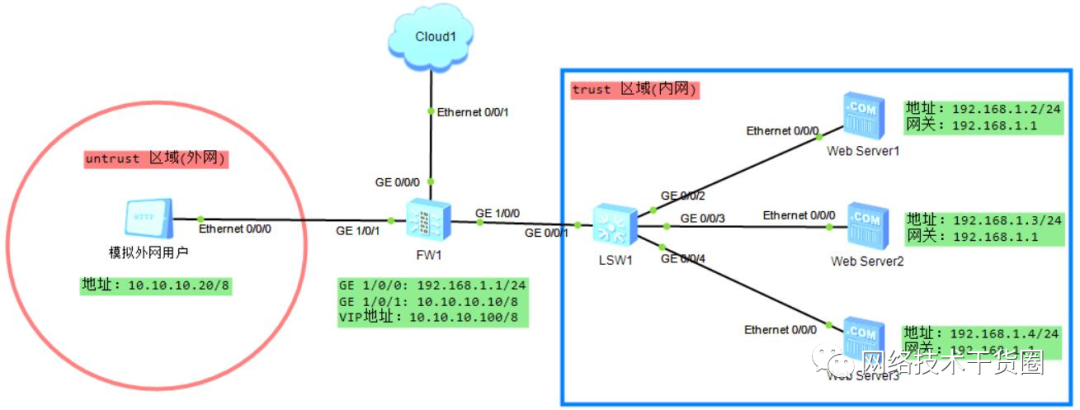

- 合理部署防火墙安全策略以及安全区域

- 实现内网用户可以访问外网用户,反之不能访问

- 内网用户和外网用户均可以访问公司服务器

实验配置

步骤一:配置各个终端、防火墙端口IP地址

终端以服务器为例:

防火墙进入配置界面,登录密码等问题请阅读文章:通过网页登录配置华为eNSP中USG6000V1防火墙

防火墙端口配置地址:

[USG6000V1]sy FW1 //修改名称

[FW1]un in en //关闭提示信息

Info: Information center is disabled.

[FW1]int g1/0/0

[FW1-GigabitEthernet1/0/0]ip ad 10.0.0.254 24

[FW1-GigabitEthernet1/0/0]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip ad 202.196.10.254 24

[FW1-GigabitEthernet1/0/1]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip ad 192.168.10.254 24

可以使用display ip interface brief查看接口IP等信息。

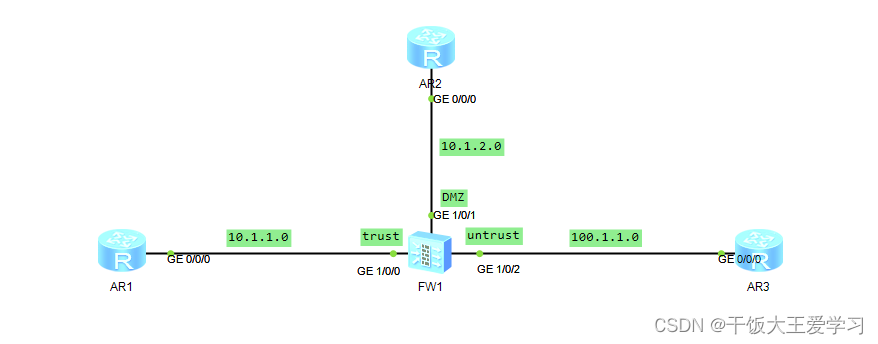

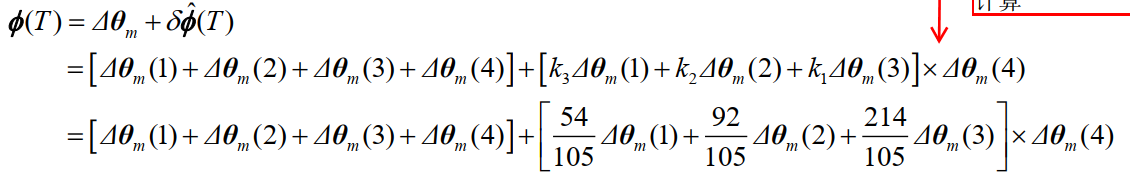

步骤二:根据终端类型,给防火墙的接口合理规划安全区域

区域规划如下图:

将防火墙端口添加到区域中:

[FW1]

[FW1]firewall zone trust //进入trust区域

[FW1-zone-trust]add interface g1/0/0 //将接口G1/0/0添加到trust区域中

[FW1-zone-trust]firewall zone untrust //进入untrust区域

[FW1-zone-untrust]ad interface g1/0/1

[FW1-zone-untrust]q

[FW1]

[FW1]firewall zone dmz //进入DMZ区域

[FW1-zone-dmz]ad interface g1/0/2

配置完成之后可以通过dis zone 查看区域详细信息:

[FW1]dis zone

localpriority is 100 //信任值 100interface of the zone is (0):

#

trustpriority is 85interface of the zone is (2):GigabitEthernet0/0/0GigabitEthernet1/0/0

#

untrustpriority is 5interface of the zone is (1):GigabitEthernet1/0/1

#

dmzpriority is 50interface of the zone is (1):GigabitEthernet1/0/2

#

防火墙安全区域概念见文章:防火墙详解(一) 网络防火墙简介

步骤三:根据实验要求配置安全策略

实验要求:

- 内网用户可以访问外网用户,但是外网用户不能访问内网用户

- 外网用户和内网用户都可以访问公司服务器

也就是说

- Trust区域可以主动访问Untrust区域,但是反之不行。

- untrust区域和trust区域都可以访问DMZ区域。

注意防火墙默认不允许所有流量通过所以未配置安全策略时都不能通信。

配置安全策略,使得内网用户可以访问外网用户,但是外网用户不能访问内网用户;内网用户可以访问服务器:

[FW1]

[FW1]security-policy //进入安全策略视图

[FW1-policy-security]rule name t2ud //创建名为t2ud的安全规则

[FW1-policy-security-rule-t2ud]source-zone trust //设置安全规则的源安全地址为trust

[FW1-policy-security-rule-t2ud]destination-zone untrust dmz //设置安全规则的目的安全地址为untrust和DMZ

[FW1-policy-security-rule-t2ud]source-address 10.0.0.0 24 //设置安全规则源网段(上面设置了源、目的区域。其实网段可以不设置,但是保险起见还是设置一下)

[FW1-policy-security-rule-t2ud]destination-address 202.196.10.0 24 //设置规则目的网段

[FW1-policy-security-rule-t2ud]destination-address 192.168.10.0 24

[FW1-policy-security-rule-t2ud]action permit //设置安全规则的动作为允许

查看:

[FW1-policy-security-rule-t2ud]dis th

#rule name t2udsource-zone trustdestination-zone untrustdestination-zone dmzsource-address 10.0.0.0 24destination-address 192.168.10.0 24destination-address 202.196.10.0 24action permit

#

return

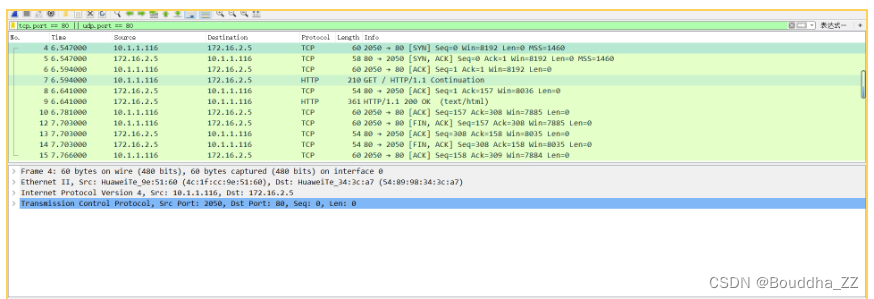

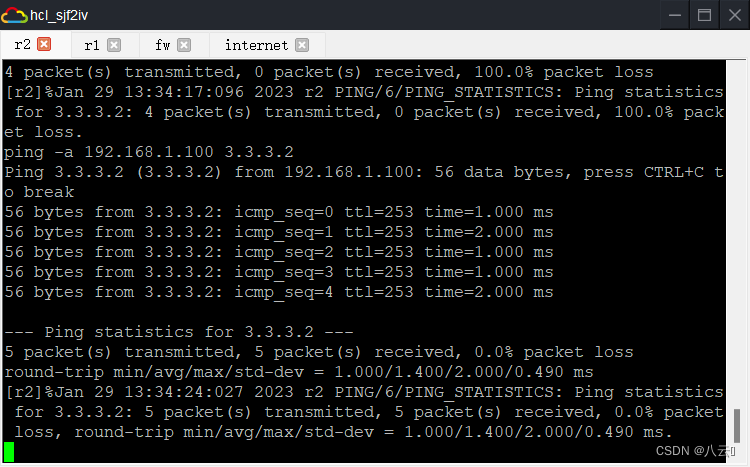

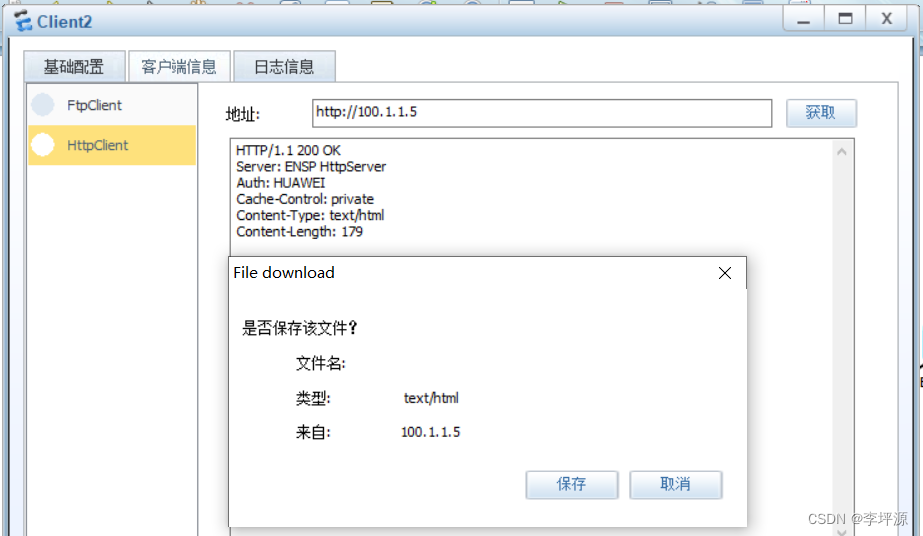

验证:

PC1 ping PC2 与 服务器 查看是否能通,发现可以,证明配置成功。

PC2不能ping通PC1(外网用户不能访问内网用户):

配置安全策略,外网用户可以访问公司服务器:

[FW1]security-policy

[FW1-policy-security]rule name u2d

[FW1-policy-security-rule-u2d]source-zone untrust

[FW1-policy-security-rule-u2d]destination-zone dmz

[FW1-policy-security-rule-u2d]action permit

查看:

我们可以通过dis security-policy all 查看全部安全策略:

[FW1]dis security-policy all

Total:3

RULE ID RULE NAME STATE ACTION HITTED

-------------------------------------------------------------------------------

0 default enable deny 0

1 t2ud enable permit 25

2 u2d enable permit 5

-------------------------------------------------------------------------------

也可以使用dis security-policy rule u2d查看单个规则详细信息:

[FW1]dis security-policy ru

[FW1]dis security-policy rule u2d(5 times matched)rule name u2dsource-zone untrustdestination-zone dmzaction permit

验证:

PC2可以 ping 通服务器。

实验成功!

防火墙配置命令(总)

#

sy FW1

#

un in en

#

int g1/0/0

ip ad 10.0.0.254 24

int g1/0/1

ip ad 202.196.10.254 24

int g1/0/2

ip ad 192.168.10.254 24

#

firewall zone trust

add interface g1/0/0

firewall zone untrust

ad interface g1/0/1

firewall zone dmz

ad interface g1/0/2

#

security-policy

rule name t2ud

source-zone trust

destination-zone untrust dmz

source-address 10.0.0.0 24

destination-address 202.196.10.0 24

destination-address 192.168.10.0 24

action permit

#

security-policy

rule name u2d

source-zone untrust

destination-zone dmz

action permit

#