一、实验内容

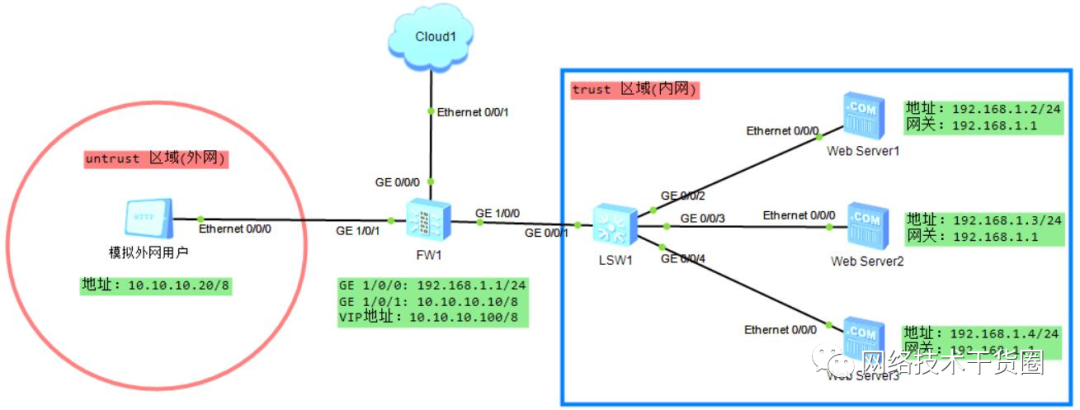

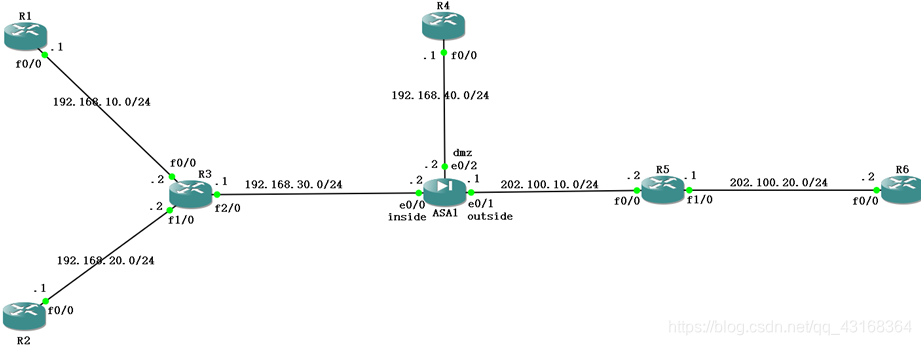

- 1、在GNS中创建如下图所示的网络拓扑结构。

- 2、给路由器和防火墙按照拓扑图中的规划,配置好IP地址和路由表。给R1、R2、R4、R6开启远程连接。

- 3、验证防火墙默认安全规则,高安全级别接口(inside)可主动访问低安全级别接口(outside);低安全级别接口(outside)不能主动访问高安全级别接口(inside)。

- 4、在防火墙上配置ACL,使R1和R2可以ping通R6。即让防火墙可以通过ICMP的数据流。

- 5、 在防火墙上配置ACL,使外网主机R6能主动访问内网主机(访问方式为:Telnet)。

- 6、在防火墙上配置ACL,使R2无法访问外网,而R1依旧可以访问外网。

二、实验环境

- 操作系统:WIN10

- 软件:GNS3.0

三、实验步骤

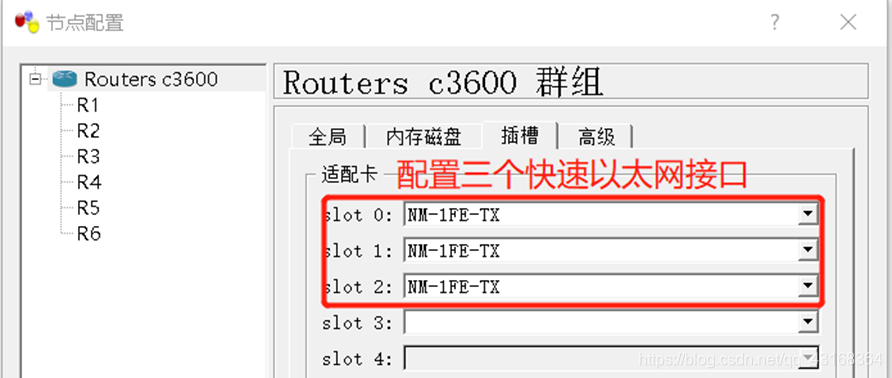

路由器:Router c3600

防火墙:ASA firewall

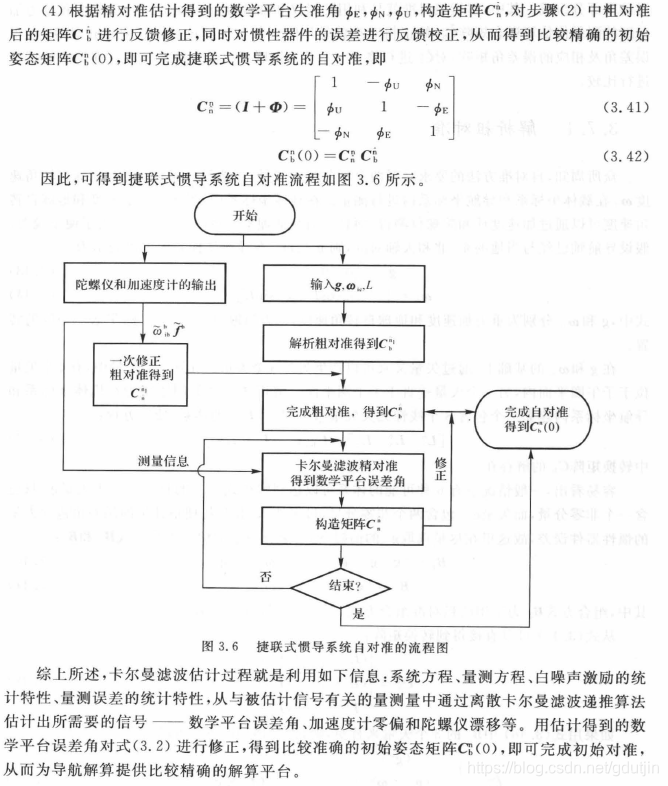

1、首先构建如下图所示的拓扑,给路由器添加接口。

2、创建好完整的拓扑结构,连接设备,并规划好IP地址。

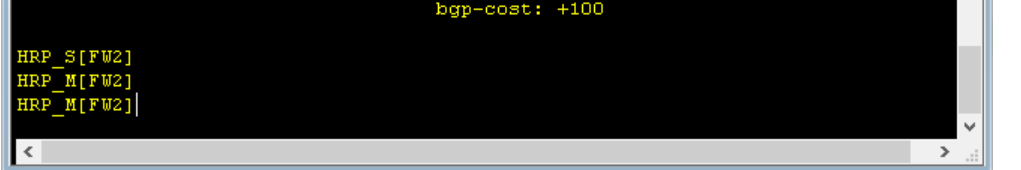

在启动防火墙时会弹出一个界面,这个界面不要关闭。然后双击防火墙,在防火墙加载完成之后我们需要键入/mnt/disk0/lina_monitor以启动防火墙。启动完成的后如下图所示。

3、给R1~R6和ASA进行相关的配置

R1(配置接口IP,设置默认路由,开启远程连接)

R 2(配置接口IP,设置默认路由,开启远程连接)

R 3(配置接口IP、配置默认路由)

ASA(给接口命名、配置接口IP接口并激活、给dmz配置接口优先级、配置一条默认路由和两条静态路由)

R4(给接口设置IP并激活、设置一个默认路由、开启远程连接服务)

R5(设置接口IP并激活、设置一条默认路由)

R 6(设置接口IP并激活、添加一条默认路由、配置远程连接)

4、连通性测试

用R1去ping 202.100.20.2。应该是ping 不通的。因为ICMP是非状态化的。防火墙不会ICMP通过。

但是在R1上可以远程登录R6。inside可以访问outside.

R1也可以远程登录R4。这是由防火墙的规则决定的。

但是R5和R6是无法远程登录R1、R2和R4的。因为他们在防火墙的外部。outside默认情况下无法访问inside。

R6读者可以自行验证。

这就说明防火墙起作用了。

5、查看防火墙的conn表

6、给防火墙配置ACL。使防火墙可以通过ICMP。即使内网的R1、R2可以ping通外网。

此时我们用R1和R2去pingR6

都是可以ping通的。如果还想让主机R1与R2可以ping通dmz区我们只用再把刚才设置好的规则应用于dmz接口即可。

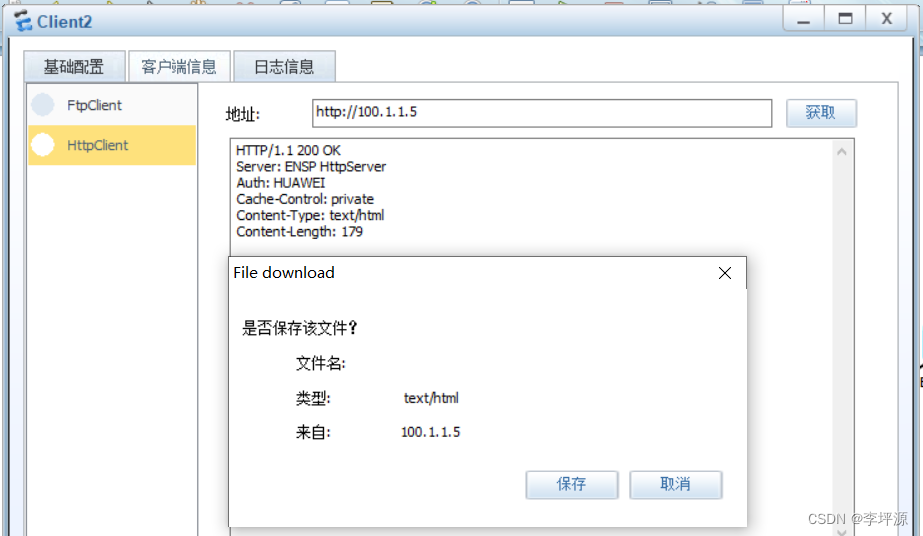

7、再给防火墙配置一个ACL,使外网的R6可以远程连接R1和R2在我们没有配置ACL之前R6是无法远程连接到R1的:

我们进行如下配置

再次用R6连接R1

8、我们再配置最后一个ACL阻止内网的主机R2去访问外网。

用R2去远程登录R6。无法登录。

但是R1是可以登录的:

这就说明我们的规则设置是没有问题的,我们成功的阻止了R2访问外网,但是R1可以正常访问外网的。至此实验结束。