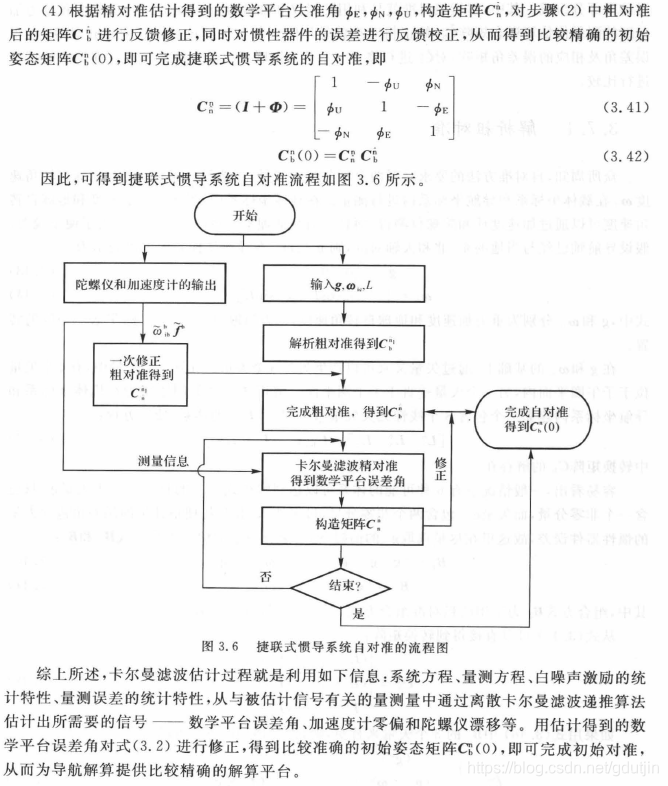

实验背景 :

一、trust区域:G1/0/0、G1/0/1接口下的设备划分到此区域

1、SW1与SW2做lacp链路聚合;

2、公司trust区域划分两个VLAN分别在交换层做MSTP,实现流量负载分担;

3、trust区域核心路由器层做双DHCP服务器做双备份,运行VRRP实现网关备份;

二、DMZ区域:G1/0/2接口下的设备划分到此区域

1、服务器做目的NAT允许untrust区域访问;

2、允许trust区域→DMZ区域的流量访问;

三、untrust区域:G1/0/3接口下的设备划分到此区域

1、允许trust区域→UNtrust区域的流量访问;

四、local区域:

1、出口做源NAT,类型为easy ip

配置开始:

一、首先搞定trust区域路由交换网络配置

1、交换网络配置

1、搞定LACP链路聚合:

SW1/SW2上:两台设备配置相同

lacp priority 100 // //此条配置仅在SW1配置,用于指定LACP主动端

interface eth-trunk 1

mode lacp-static // //模式为静态LACP模式

max actuve-linknumber 2

least active-linknumber 2

lacp preempt enable

lacp preempt delay 20

load-balance src-dst-ip // //设置流量负载模式为源目IP

port link-type trunk // //配置ETH-trunk 1链路类型为trunk

port trunk allow-pass vlan 2 3

trunkport G0/0/4 // //相应接口加入ETH-trunk 1中

trunkport G0/0/5

trunkport G0/0/6

验证是否成功:

display eth-trunk 1

2、接下来把MSTP给配置上:

思路为SW1为实例1根桥让VLAN2流量走SW1,SW2为实例2根桥让VLAN3走SW2,SW1与SW2互为备份根。

SW1/SW2上:

vlan batch vlan 2 3

port-group group-member G0/0/1 to G0/0/3 // //把各交换接口放行

port link-type trunk

port trunk allow-pass vlan 2 3

stp region-configuration // //开始配置MSTP

region-name m1

instance 1 vlan 2

instance 2 vlan 3

action region-configuration

SW1上:

stp instance 1 root primary // //设置SW1在实例1中为根桥在实例2中为备份根

stp instance 2 root secondary

SW2上:

stp instance 1 root secondary // //设置SW2在实例1中为备份根在实例2中为根桥

stp instance 2 root primary

SW3/SW4上:

vlan batch vlan 2 3

port-group group-member G0/0/1 to G0/0/2 // //把各交换接口放行

port link-type trunk

port trunk allow-pass vlan 2 3

stp region-configuration // //开始配置MSTP

region-name m1

instance 1 vlan 2

instance 2 vlan 3

action region-configuration

SW3上:

intface e0/0/1 // //划分VLAN

port link-trpe access

port default vlan 2

intface e0/0/2

port link-trpe access

port default vlan 3

SW4上:

intface e0/0/1 // //划分VLAN

port link-trpe access

port default vlan 2

验证配置是否成功:

SW3/SW4上:

display stp brief

3、双DHCP配置:

AR1上:

dhcp enable

ip pool vlan2 // //创建地址池名称为vlan2,为vlan2分配地址

network 172.16.2.0 mask 24

gateway-list 172.16.2.254

excluded-ip-address 172.16.2.100 172.16.2.253

// //摘除100-253地址,留出来给DHCP server2和VLANIF分配

ip pool vlan3 // //创建地址池名称为vlan2,为vlan2分配地址

network 172.16.3.0 mask 24

gateway-list 172.16.3.254

exculded-ip-address 172.16.3.100 172.16.2.253

// //摘除100-253地址,留出来给DHCP server2和VLANIF分配

interface g0/0/1

ip add 10.0.0.1 24

dhcp select global

ip route-static 172.16.2.0 24 10.0.0.2

ip route-static 172.16.3.0 24 10.0.0.2

AR2上:

dhcp enable

ip pool vlan2

network 172.16.2.0 mask 24

gateway-list 172.16.2.254

exculded-ip-address 172.16.2.1 172.16.2.105

// //摘除1-105地址,其中1-99为DHCP server1分配的动态地址,100-105为保留下来手动分配给设备的地址

ip pool vlan3

network 172.16.3.0 mask 24

gateway-list 172.16.3.254

exculded-ip-address 172.16.3.1 172.16.3.105

// //摘除1-105地址,其中1-99为DHCP server1分配的动态地址,100-105为保留下来手动分配给设备的地址

interface g0/0/1

ip address 10.0.1.1 24

dhcp select global

ip route-static 172.16.2.0 24 10.0.1.2

ip route-static 172.16.3.0 24 10.0.1.2

SW1上:

interface vlanif 1

ip add 10.0.0.2 24

dhcp enable

dhcp server group ar1 // //创建DHCP server组,组名为ar1

dhcp-server 10.0.0.1 // //指定DHCP server接口地址

interface vlanif 2 // //配置VLANIF2

ip add 172.16.2.100 24

dhcp select relay

dhcp relay server-select ar1

interface vlanif 3 // //配置VLANIF3

ip add 172.16.3.100 24

dhcp select relay

dhcp relay server-select ar1

SW2上:

interface vlanif 1

ip add 10.0.1.2 24

dhcp enable

dhcp server group ar1 // //创建DHCP server组,组名为ar1

dhcp-server 10.0.1.1 // //指定DHCP server接口地址

interface vlanif 2 // //配置VLANIF 2

ip add 172.16.2.101 24

dhcp select relay

dhcp relay server-select ar1

interface vlanif 3 // //配置VLANIF3

ip add 172.16.3.101 24

dhcp select relay

dhcp relay server-select ar1

验证配置是否正确

PC上输入命令IPCONFIG查看自动获取的地址

4、最后一步做VRRP配置

思路:使用AR1/AR2下的子接口做VRRP ,AR1做VLAN2主设备,ARP做VLAN3主设备,实现负载分担。

AR1/AR2上:

interface g0/0/1.2 // //进入子接口1.2开始配置VLAN2的VRRP功能

dot1q termination vid 2 // //剥离VLAN2的标签

arp broadcast enable // //开启接口ARP广播功能

ip address 172.16.2.102 24

vrrp vrid 2 virtual-ip 172.16.2.254

vrrp vrid 2 priority 130 // //设定优先值,选为主设备,AR2上不敲此条做为备

vrrp vrid 2 track interface G0/0/0 reduced 50 // //开启VRRP联动功能,AR2上不敲此条做为备

vrrp vrid 2 preempt-mode timer delay 20 // //配置抢占延时避免频繁切换

interface g0/0/1.3 // //进入子接口1.3开始配置VLAN3的VRRP功能

dot1q termination vid 3 // //剥离VLAN3的标签

arp broadcast enable // //开启接口ARP广播功能

ip address 172.16.3.102 24

vrrp vrid 3 virtual-ip 172.16.3.254

vrrp vrid 3 priority 130 // //设定优先值,选为主设备,AR1上不敲此条做为备

vrrp vrid 3 track interface G0/0/0 reduced 50 // //开启VRRP联动功能,AR1上不敲此条做为备

vrrp vrid 3 preempt-mode timer delay 20 // //配置抢占延时避免频繁切换

测试配置是否成功

display vrrp brief

至此我们trust区域内trust区域路由交换网络配置完成了

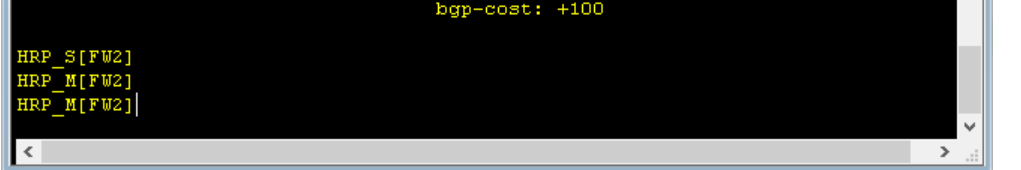

二、防火墙上的配置:

防火墙配置思路:

1、接口划分到各区域

2、配置接口IP,写通路由

3、安全策略做好

4、配置源目NAT

1、接口划分到各区域

FW1上:

firewall zone trust // //进入信任区域,添加相应接口(注意防火墙是将接口下的设备加入到区域内,并不是接口加入到区域,防火墙上所有接口都属于local区域)

add interface g1/0/1

add interface g1/0/0

firewall zone untrust

add interface g1/0/3

firewall zone dmz

add interface g1/0/2

2、配置接口IP,写通路由

FW1上:

interface g1/0/0

ip address 10.0.2.2 24

interface g1/0/1

ip address 10.0.3.2 24

interface g1/0/2

ip address 10.0.4.254

interface g1/0/3

ip address 221.1.1.1 24 // //此处模拟的是静态公网地址上网,掩码用的24位,实际上掩码大多是30位

ip route-static 0.0.0.0 0 221.1.1.2

ip route-static 172.16.2.0 255.255.255.0 10.0.2.1 // //写通回路路由

ip route-static 172.16.2.0 255.255.255.0 10.0.3.1

ip route-static 172.16.3.0 255.255.255.0 10.0.2.1

ip route-static 172.16.3.0 255.255.255.0 10.0.3.1

AR1上:

interface g0/0/0

ip address 10.0.2.1 24

ip route-static 0.0.0.0 0 10.0.2.2 // // 虽然AR1与FW1是直连线路,但是也需要写上静态路由,否则不通

AR2上:

interface g0/0/0

ip address 10.0.3.1 24

ip route-static 0.0.0.0 0 10.0.3.2 // // 虽然AR1与FW1是直连线路,但是也需要写上静态路由,否则不通

3、安全策略做好

首先我们需要可以通过内网访问DMZ区域服务器,但是服务器不可以主动访问trust区域,且只允许VLAN2访问。

配置思路:命名、源区域、目的区域、源地址(范围默认为any)、动作允许/禁止

FW1上:

security-policy

rule name trust_dmz

source-zone trust

destination-zone dmz

source-address 172.16.2.0 24

action permit

测试是否成功

PC上PING服务器内网地址

初此PING1-2个丢包为正常现象,此两个丢的报文为ARP广播寻址报文时间。

4、配置源目NAT

思路:首先配通安全策略再做NAT配置

源NAT配置trust→UNtrust

FW1上:

security-policy // //配置安全策略放通

rule name trust_untrust

source-zone trust

destination-zone untrust

action permit

nat-policy // //配置NAT策略

rule name trust_untrust

source-zone trust

destination-zone untrust

action nat easy ip

测试源NAT配置是否成功:

使用内网终端PING 外网设备,查看防火墙上会话表

也可以通过抓防火墙出口包查看:

可以看到地址是转换后的地址访问的

源NAT配置UNtrust→dmz

FW1:

security-policy // //配置安全策略允许外网访问服务器

rule name untrust_dmz

source-zone untrust

destination-zone dmz

action permit

FW1:

nat srver server1 0 global 221.1.1.1 inside 10.0.4.4 no-reverse

将出口公网静态地址映射为服务器私网地址(此为简写版,不通服务协议需要写上协议或者端口)

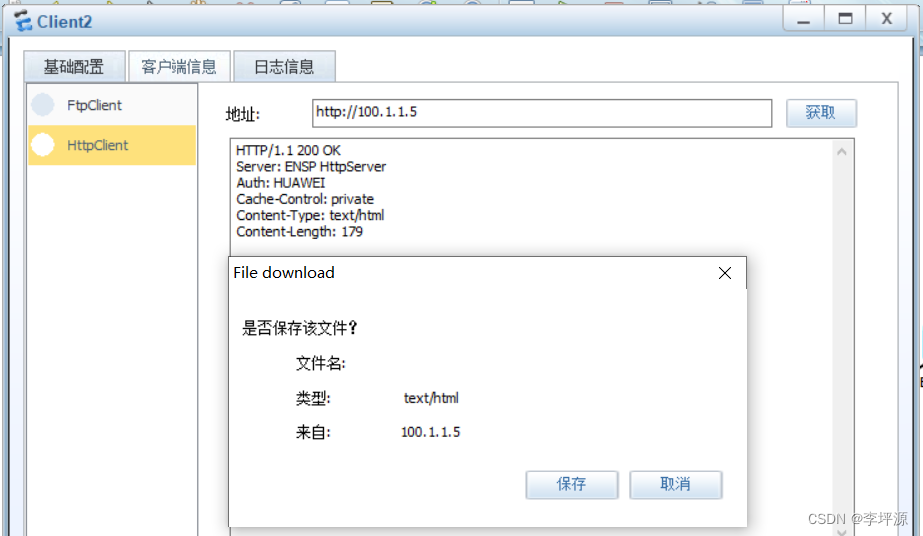

测试目的NAT配置是否成功

外网设备PING防火墙出口公网地址,在防火墙查看会话表

外网设备PING防火墙出口公网地址,在防火墙上G1/0/2服务器端抓包

外网设备PING防火墙出口公网地址,在防火墙上G1/0/3出口端抓包