前言

最近想写deepin编程比赛中的文件管控系统。

如何去监测目标文件, 我思考了很久仍没有头绪,翻了翻开发大赛入围名单, 发现马艺诚同学使用了hook方法来监测进程操作目标文件。于是下午试了试, 确实可行(毕竟人家已经做出来了嘛)。下面讲解一下我下午尝试的read检测功能。

正文

废话不多说, 先贴代码。

#include <stdio.h>

#include <string.h>

#include <dlfcn.h>

#include <sys/stat.h>

#include <unistd.h>

#include <sys/types.h>

#include <fcntl.h>typedef ssize_t (*READ)(int, void *buf, size_t count);ssize_t read(int fd, void *buf, size_t count)

{static void *handle = NULL;static READ old_read = NULL;if( !handle ){handle = dlopen("libc.so.6", RTLD_LAZY);old_read = (READ)dlsym(handle, "read");char fdaddr[256];sprintf(fdaddr, "/proc/%d/fd/%d", getpid(), fd);char realaddr[256] = {0};readlink(fdaddr, realaddr, 256);if(strcmp("/home/ciaiy/Desktop/codingspace/fc/test.c", realaddr) == 0){printf("非法侵入\n");}}return old_read(fd, buf, count);

}

代码完成了 对所有的read操作进行监控, 然后查看是否在读取敏感文件。

先介绍hook:

我们采用的Ring3级别的hook, 也就是LD_PRELOAD动态连接.so函数劫持。

Linux的用C库的都是glibc,有一个叫libc.so.6的文件,这是几乎所有Linux下命令的动态链接中, 默认情况下,linux所编译的程序中对标准C函数的链接,都是通过动态链接方式来链接libc.so.6。我们可以通过我们注入的.so来实现函数覆盖劫持之后需要从libc.so.6中取得原本的正常函数,让程序继续正常执行

来源: https://blog.csdn.net/cncnlg/article/details/45892399

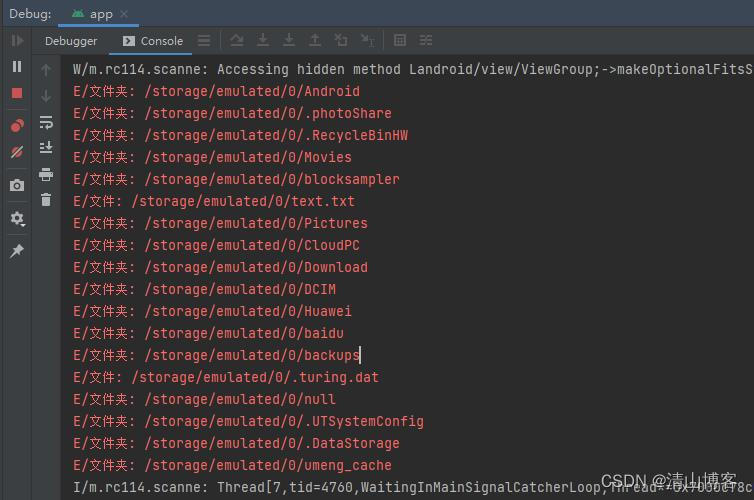

大佬对此总结的非常好, 并且很容易懂。 使用了hook技术后, 我们就可以得到进程的pid号(在hook中调用getpid()) 和 fd

而/proc/进程号/fd/ 这个目录下存放的都是以文件描述符为名的链接文件, 指向的是真实文件。

我们通过readlink函数可以得到真实文件路径, 然后进行匹配敏感文件的路径, 如果相同, 则进行提示“非法侵入”(后期会改成对client通信)。