1 安全策略简介

安全策略对报文的控制是通过安全策略规则实现的,规则中可以设置匹配报文的过滤条件,处理报文的动作和对于报文内容进行深度检测等功能。

(1)规则的名称和编号

安全策略中的每条规则都由唯一的名称和编号标识。名称必须在创建规则时由用户手工指定;而编号既可以手工指定,也可以由系统自动分配。

(2)规则的过滤条件

每条规则中均可以配置多种过滤条件,具体包括:源安全域、目的安全域、源 IP 地址、源 MAC 地址、目的 IP 地址、用户、用户组、应用、应用组、VPN 和服务。每种过滤条件中(除 VPN 外)均可以配置多个匹配项,比如源安全域过滤条件中可以指定多个源安全域等。

(3)规则与会话管理

规则基于会话对报文进行处理。规则允许报文通过后,设备会创建与此报文对应的会话表项,用于记录有关此报文的相关信息。

安全策略规则触发创建的会话,不仅可以根据报文的协议状态或所属的应用设置会话的老化时间,还可以基于规则设置会话的老化时间。规则中设置的会话老化时间优先级高于会话管理模块设置的会话老化时间。

2 安全策略对报文的处理

(1) 将报文的属性信息与过滤条件中的匹配项进行匹配。每种过滤条件的多个匹配项之间是或的关系,即报文与某一个过滤条件中的任意一项匹配成功,则报文与此过滤条件匹配成功;若报文与某一个过滤条件中的所有项都匹配失败,则报文与此过滤条件匹配失败。

(2) 若报文与某条规则中的所有过滤条件都匹配成功(用户与用户组匹配一项即可,应用与应用组匹配一项即可,源 IP 地址与源 MAC 地址匹配一项即可),则报文与此条规则匹配成功。若有一个过滤条件不匹配,则报文与此条规则匹配失败,报文继续匹配下一条规则。以此类推,直到最后一条规则,若报文还未与规则匹配成功,则设备会丢弃此报文。

(3) 若报文与某条规则匹配成功,则结束此匹配过程,并对此报文执行规则中配置的动作。

若规则的动作为“丢弃”,则设备会丢弃此报文;

若规则的动作为“允许”,则设备继续对报文做第 4 步处理;

(4) 若引用了 DPI 业务,则会对此报文进行 DPI 深度安全检测;若未引用 DPI 业务,则直接允许此报文通过。

3 新旧转换

设备启动时,如果配置文件中仅存在对象策略,则设备会自动执行 security-policy disable

命令关闭安全策略功能;如果配置文件中对象策略和安全策略均不存在或存在安全策略,则设备自动开启安全策略功能。安全策略功能与对象策略功能在设备上不能同时使用,当安全策略功能处于开启状态时,首次进入安全策略视图后,对象策略功能立即失效。因此在管理员手工逐条将对象策略切换为安全策略时,为避免切换过程中造成业务长期中断,建议管理员在对象策略切换完成后再开启安全策略功能。配置回滚后,如果需要对象策略生效,配置回滚完成后,则建议用户手工执行 security-policydisable 命令将安全策略功能关闭。

(1)查看内部版本号:

probe

dis system internal version

(2)转换步骤

升级到D022版本

通过security-policy switch-from object-policy命令将旧的配置文件startup.cfg转换为新的security.cfg

重启后完成转换

4 配置安全策略

undo security-policy disable //开启安全策略功能,缺省处于开启状态security-policy iprule name test1source-zone trustsource-ip test1-ip-object-namedestination-zone trustdestination-ip test1-ip-object-nameservice test1-serviceapplication application-nameaction {drop|pass}time-range time-range-name //缺省不限制生效时间security-policy ipmove rule 10 before rule 5 //移动rulerule 20 disable //禁用ruledisplay security-policy ipdisplay security-policy statistics

设备上的安全策略加速功能默认开启,且不能手动关闭。但是激活安全策略规则加速功能时,内存资源不足会导致安全策略加速失效。

安全策略加速失效后,设备无法对报文进行快速匹配,但是仍然可以进行原始的慢速匹配。

安全策略规则中引用对象组的内容发生变化后,也需要重新激活该规则的加速功能。

安全策略规则中指定的 IP 地址对象组中包含通配符掩码时,会影响安全策略的匹配速度。激活安全策略规则的加速功能时比较消耗内存资源,不建议频繁激活加速功能。建议在所有安全策略规则配置和修改完成后,统一执行 accelerate enhanced enable 命令。

对象组是对象的集合,可以被对象策略、ACL 引用,作为报文匹配的条件。对象组包括如下类型:

• • MAC 地址对象组可以配置 MAC 地址对象,MAC 地址对象与 MAC 地址对象组绑定,用于匹配报文中的 MAC 地址。

• • IPv4 地址对象组内可以配置 IPv4 地址对象,地址对象与 IPv4 地址或用户绑定,用于匹配报文中的 IPv4 地址或报文所属的用户。

• • IPv6 地址对象组内可以配置 IPv6 地址对象,地址对象与 IPv6 地址或用户绑定,用于匹配报文中的 IPv6 地址或报文所属的用户。

• • 服务对象组内可以配置服务对象,服务对象与协议类型以及协议的特性绑定(协议特性如 TCP或 UDP 的源端口/目的端口、ICMP 协议的消息类型/消息码等),用于匹配报文中的可承载的上层协议。

object-group mac-address test1

[ object-id ] mac { mac-address | group-object group-object-name }

object-group ip address test2

[ object-id ] network { host { address ip-address | name host-name } |

subnet ip-address { mask-length | mask | wildcard wildcard } | range

ip-address1 ip-address2 | group-object object-group-name | user

user-name [ domain domain-name ] | user-group user-group-name [ domain

domain-name ] }

object-id network exclude ip-address //排除IP

security-zone security-zone-name

object-group service test3

[ object-id ] service { protocol [ { source { { eq | lt | gt } port | range

port1 port2 } | destination { { eq | lt | gt | } port | range port1 port2 } }

* | icmp-type icmp-code | icmpv6-type icmpv6-code ] | group-object

object-group-name }

object-group rename old-object-group-name new-object-group-name//重命名

display object-group

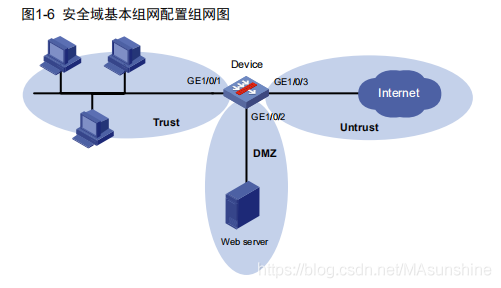

5 安全策略配置举例

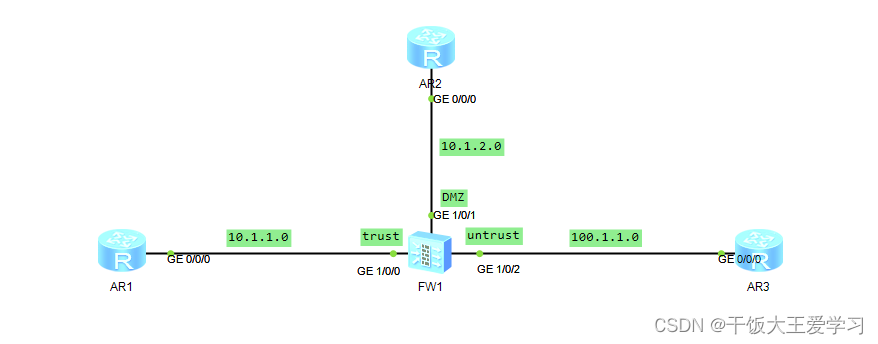

实验案例1:

目的:PC_3能ping通PC_5,但PC_5无法ping通PC_3

PC_3地址设置为dhcp获取,PC_5配置地址为100.2.2.5,网关为100.2.2.254

S5820V2:

dhcp server enabledhcp server ip-pool vlan100gateway-list 192.168.1.254network 192.168.1.0 mask 255.255.255.0address range 192.168.1.1 192.168.1.253dns-list 10.100.1.10quitvlan 100interface vlan 100ip address 192.168.1.254 255.255.255.0dhcp server apply ip-pool vlan100interface g1/0/1port access vlan 100quitinterface Ten1/0/51port link-mode routeip address 10.100.1.2 255.255.255.0quitip route-static 0.0.0.0 0.0.0.0 10.100.1.254

MSR36-20:

interface g0/0ip address 200.2.2.254 255.255.255.0interface g0/1ip address 100.2.2.254 255.255.255.0ip route-static 0.0.0.0 0.0.0.0 200.2.2.10

F1060-1:

interface g1/0/2ip address 200.2.2.10 24interface g1/0/3ip address 10.100.1.254 24ip route-static 0.0.0.0 0.0.0.0 200.2.2.254ip route-static 192.168.1.0 0.0.0.255 10.100.1.2将对应端口加入安全域:

security-zone name Trust import interface GigabitEthernet1/0/3security-zone name Untrustimport interface GigabitEthernet1/0/2配置安全策略放行trust域到untrust域报文:

security-policy iprule 0 name trust-untrustaction passsource-zone trustdestination-zone untrust完成上述配置后,PC_3就可以单向ping通PC-5了。

拓展:

上述配置后,其他设备是无法ping通防火墙上配置的IP地址,防火墙也无法ping通其他设备的地址,原因是防火墙上的IP地址属于local域,必须要配置local域与其他域之间的安全策略,才能ping通

配置其他域到local域的报文,否则防火墙和其他设备无法ping通:

security-policy iprule 1 name trust-local //放行trust域到local域的报文,配置后,trust域设备可以ping防火墙上的地址action passsource-zone trustdestination-zone localrule 2 name local-all //放行local域到其他域的报文,配置后,防火墙可以ping通其他设备action passsource-zone local

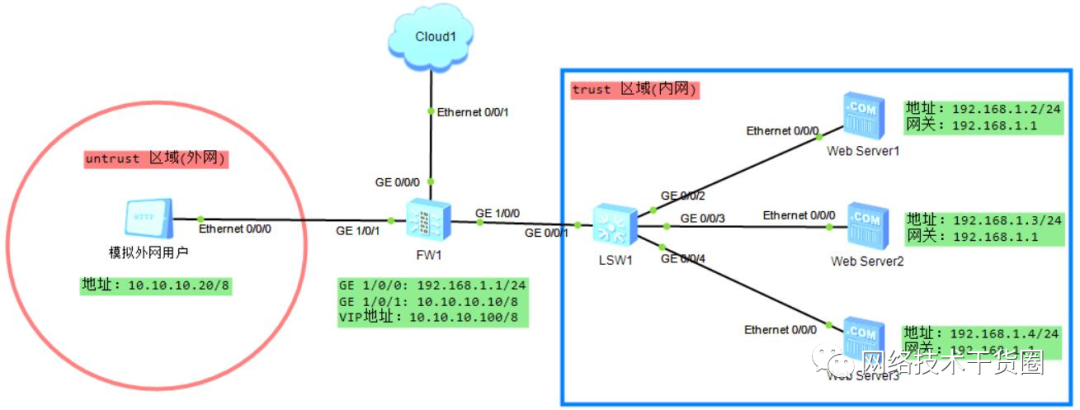

实验案例2:

time-range work 08:00 to 18:00 working-day //配置时间段security-zone name database //创建安全域import interface g1/2/5/1quitsecurity-zone name presidentimport interface g1/2/5/2quitsecurity-zone name financeimport interface g1/2/5/3quitsecurity-zone name marketimport interface g1/2/5/4quitobject-group ip address database //创建IP地址对象组network subnet 192.168.0.0 24quitobject-group ip address presidentnetwork subnet 192.168.1.0 24quitobject-group ip address financenetwork subnet 192.168.2.0 24quitobject-group ip address marketnetwork subnet 192.168.3.0 24quitobject-group service web //创建名为web的服务对象组service 6 destination eq 80quit# 进入 IPv4 安全策略视图。制订允许总裁办在任意时间通过 HTTP 协议访问财务数据库服务器的安全策略规则,其规则名称为 president-database。security-policy iprule 0 name president-databasesource-zone presidentdestination-zone databasesource-ip presidentdestination-ip databaseservice webaction passquit制订只允许财务部在工作时间通过 HTTP 协议访问财务数据库服务器的安全策略规则,其规则名称为 finance-database。

rule 1 name finance-databasesource-zone financedestination-zone databasesource-ip financedestination-ip databaseservice webaction passtime-range workquit制订禁止市场部在任何时间通过 HTTP 协议访问财务数据库服务器的安全策略规则,其规则名称为 market-database。

rule 2 name market-databasesource-zone marketdestination-zone databasesource-ip marketdestination-ip databaseservice webaction dropquit

激活安全策略规则的加速功能。

accelerate enhanced enable