一个完整的三次握手就是:请求(SYN) — 应答(SYN+ACK) — 再次确认(SYN)。完成三次握手,客户端与服务器开始传送数据。

实验流程:

1、首先我们打开wireshark软件的主界面,在主界面上选择网卡,然后右键点击start。wireshark即进入抓包分析过程。在本篇我们选择以太网,进行抓包。

2、接下来再界面我们可以看到wireshark抓到的实时数据包。我们对数据包的各个字段进行解释。

1)No:代表数据包标号。

2)Time:在软件启动的多长时间内抓到。

3)Source:来源ip。

4)Destination: 目的ip。

5)Protocol:协议。

6)Length:数据包长度。

7).info:数据包信息。

3、接下来我们点击解析后的某一条数据可以查看数据包的详细信息。

4、在抓包过程中,我们可以点击图标启动或者停止。来启动或者停止抓取数据包。

5、接下来我们将简单介绍Filter处,对来源Ip以及目的Ip的过滤表达式的写法。首先我们在Filter处填写ip.addr eq 192.168.2.101。表示获取来源ip以及目的ip都是192.168.2.101的数据包。(此处解释 eq 换成==同样的效果)

6、在Filter处填写:ip.src == 192.168.2.101。表示获取来源地址为192.168.2.101的数据包

7、在Filter处填写:ip.dst == 119.167.140.103。表示获取目的地址为119.167.140.103的数据包

8、在Filter处填写:ip.dst == 119.167.140.103 or ip.dst == 192.168.2.45。表示获取目的地址为119.167.140.103或者192.168.2.45的数据包。(此方法举例主要说明or的用法。在or前后可以跟不同的表达式。)

9、在Filter处填写:ip.dst == 119.167.140.103 and ip.src == 192.168.2.101。表示获取目的地址为119.167.140.103且来源地址为192.168.2.101的数据包。(此方法举例主要说明and 的用法)

数据包分析

二、使用wireshark抓包工具抓包后进行分析

1、物理层的数据情况

- 该例Frame 1:-- 1号帧,接口0上传输66个字节,实际捕获66字节

- interface id:0 #接口id 0 ;用来标识特定节点的接口。接口 ID 必须在子网内唯一

- 接口标识符(Interface ID) 这是三级地址,占64位,指明主机或路由器单个的网络接口。实际上这就相当于分类的IPv4地址中的主机号字段。

- Encapsulation type: Ethernet (1) #封装类型采用Ethernet (1);

- Arrival Time #捕获日期和时间;

- [Time shift for this packet: 0.000000000 seconds] #此数据包的偏移时间

- Epoch Time: 3140.331000000 seconds #周期时长

- [Time delta from previous captured frame: 0.025257000 seconds] #此包与前一包的捕获时间间隔;

- [Time delta from previous displayed frame: 0.000000000 seconds] #此包与前一个包的显示时间间隔;

- [Time since reference or first frame: 0.537138000 seconds] #此包与前一帧的时间间隔;

- Frame Number: 1 # 帧序号为1;

- Frame Length #帧长;

- Capture Length #捕获帧长;

- [Frame is marked: False] #此帧是否做了标记:否;

- [Frame is ignored: False] #此帧是否被忽略:否;

- [Protocols in frame: eth:ethertype:ip:udp:rip] #帧内封装的协议层次结构;

- [Coloring Rule Name: TTL low or unexpected] #着色标记的协议名称 ;

- [Coloring Rule String: --] #着色规则显示的字符串

2、数据链路层以太网头部信息

- Destination 目的MAC地址: ff::ff

- Source 源MAC地址: 54:89:98:be:27:ca

- Type 使用协议:0X0800 IPV4协议

3、网络层IP包信息

- Version: 4 #高四位展示版本 使用互联网协议IPv4

- Header Length: #低四位展示IP包头部长度,长度为20字节;指数据报协议头长度,表示协议头具有32位字长的数量。指向数据起点。正确协议头最小值为5。

- Differentiated Services Field: 0xc0 (DSCP: CS6, ECN: Not-ECT) : #差分服务字段

- Total Length:52 #IP包的总长度为52字节;指定整个 IP 数据包的字节长度,包括数据和协议头。其最大值为65,535字节

- Identification:0x0024(36) #标志字段;包含一个整数,用于识别当前数据报。该字段由发送端分配帮助接收端集中数据报分片。

- Flags: 0x00 #标记字段;由3位字段构成,其中最低位(MF)控制分片,存在下一个分片置为1,否则置0代表结束分片。中间位(DF)指出数据包是否可进行分片。第三位即最高位保留不使用,但是必须为0

- Fragment offset: 0 (0x0000) #分的偏移量为0;13位字段,指出与源数据报的起始端相关的分片数据位置,支持目标IP适当重建源数据报

- Time-to-Live:1 (0x01) #生存周期,是一种计数器,在丢弃数据报的每个点值依次减1直至减少为0。这样确保数据包无止境的环路过程(即TTL)

- Protocol: UDP (17) #此包内封装的上层协议为UDP;指出在 IP 处理过程完成之后,有哪种上层协议接收导入数据包

- Header checksum: 0xa9d0 [validation disabled] #头部数据检验和; 帮助确保 IP 协议头的完整性。由于某些协议头字段的改变,如生存期(Time to Live),这就需要对每个点重新计算和检验。Internet 协议头需要进行处理

- Source: 15.0.0.6 #源主机IP地址

- Destination: 255.255.255.255 #目标主机IP地址

- Source GeoIP #源IP的地理信息

- [Destination GeoIP: Unknown] #目标IP的地理信息

4、传输层的数据概况 (该例中传输层使用了UDP包)

- Source Port: 520 #源端口为520

- Destination Port: 520 #目的端口为520

- Length: 32 #UDP报文长度

- Checksum: 0x29ec [unverified] #UDP报文校验和

5、会话层数据概况 (该文使用RIP协议:Routing Information Protocol)

- Command: Response (2) #命令:1为RIP请求信息;2为RIP响应信息

- Version: RIPv1 (1) #版本:使用RIPv1版本

- Address Family: IP (2) #协议簇,该字段长度为4字节。对于TCP/IP协议簇,该字段的取值为2

- IP Address: 192.168.0.0 #路由项的目的网络地址

- Metric: 1 #跳数

计算机网络【wireshark抓包分析】

article/2025/10/7 6:06:34

相关文章

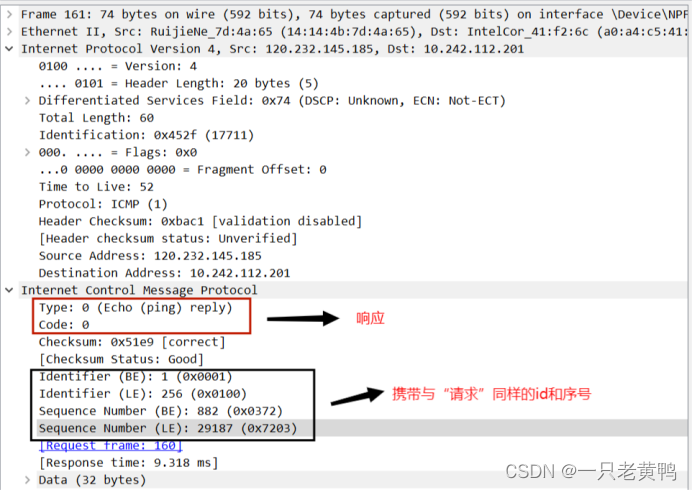

wireshark抓包分析(ARP,IP,ICMP)

ARP

介绍:

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息…

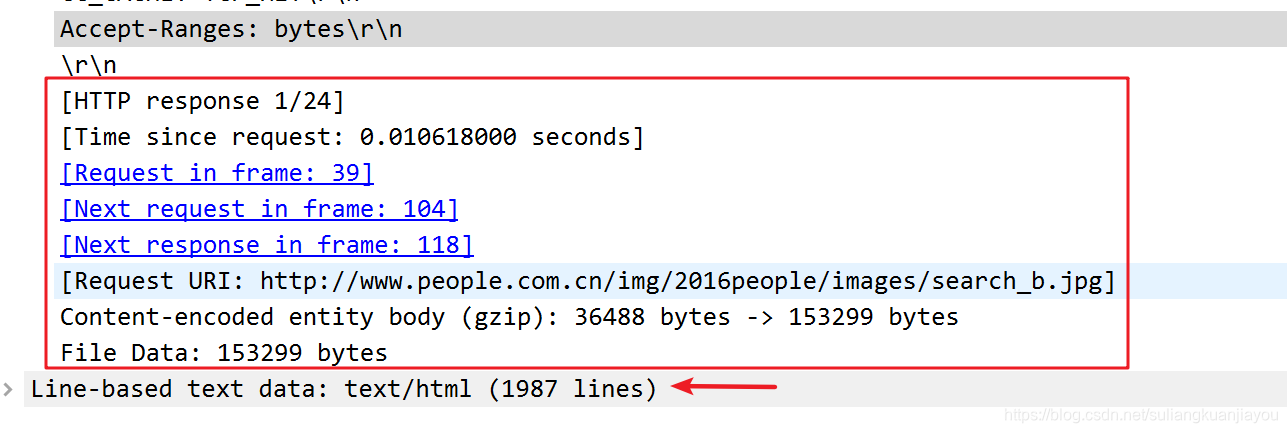

HTTP协议抓包分析

文章目录 HTTP请求报文和响应报文的结构示意图请求报文分析响应报文分析参考资料 本次使用的测试的网站是:http://www.people.com.cn 15 Agu 2019记下:最好是就使用http的网站来分析。因为现在很多网站都是支持的https协议。但是因为我现在也是一个小白&…

html将字符串转为数值,JavaScript字符串转数字的5种方法及其陷阱

JavaScript 是一个神奇的语言,字符串转数字有 5 种方法,各有各的坑法!下面本篇文章就来介绍一下JavaScript字符串转数字的5种方法及其陷阱,希望对大家有所帮助。 String 转换为 Number 有很多种方式,我可以想到的有 5 种!parseInt(num); // 默认方式 (没有基数) parseInt…

CenterNet代码解析

CenterNet代码解析

CenterNet网络 代码解析

代码网址:https://github.com/xingyizhou/CenterNet

【计算机视觉】PnP算法简介与代码解析-柴政(solvepnp理论篇)

PnP算法简介与代码解析-柴政

PnP求解算法是指通过多对3D与2D匹配点,在已知或者未知相机内参的情况下,利用最小化重投影误差来求解相机外参的算法。PnP求解算法是SLAM前端位姿跟踪部分中常用的算法之一,本次公开课,将详细讲述P3P、…

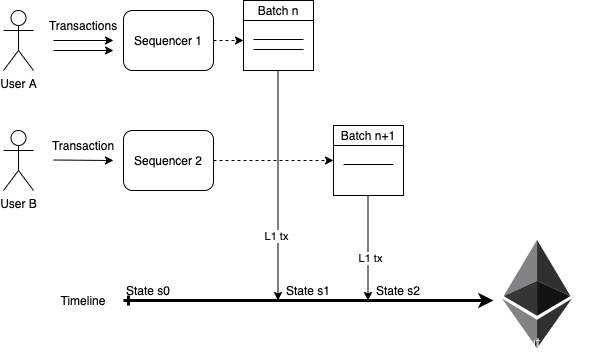

Polygon zkEVM节点代码解析

1. 引言

前序博客:

Polygon zkEVM网络节点

相关代码:

https://github.com/0xPolygonHermez/zkevm-node(Go语言) Polygon zkEVM节点提供的主要服务模块有:

1)JSON-RPC服务2)Sequencer服务3&…

ICCV2017跟踪算法BACF原理及代码解析

文章和代码下载地址:

Galoogahi H K, Fagg A, Lucey S. Learning Background-Aware Correlation Filters for Visual Tracking.

代码下载地址:http://www.hamedkiani.com/bacf.html

BACF就是将MCCF多通道特征应用到CFLB上,然后通过ADMM求解…

【深度学习2】基于Pytorch的WGAN理论和代码解析

目录

1 原始GAN存在问题

2 WGAN原理

3 代码理解

GitHub源码 参考文章:令人拍案叫绝的Wasserstein GAN - 知乎 (zhihu.com)

1 原始GAN存在问题

实际训练中,GAN存在着训练困难、生成器和判别器的loss无法指示训练进程、生成样本缺乏多样性等问题。这…

YOLOv3:Darknet代码解析(四)结构更改与训练

背景:我们需要降低YOLOv2-tiny的参数量和存储量,以便硬件实现。

目的:更改YOLO结构,去掉后面的两层卷积层,降低参数量和运算量。

相关文章:

YOLOv3:Darknet代码解析(一࿰…

StrongSORT(deepsort强化版)浅实战+代码解析

1.实战部分

1.1 具体操作

其实和之前的deepsort没差

到github上下载Yolov5_StrongSORT_OSNet下载对应的yolov5去替代原文件中yolov5下载yolov5权重(可以自动下载)和ReID权重(可能要科学上网)放到weight里面 ReID权重有点神秘&a…

对比学习 ——simsiam 代码解析。:

目录

1 : 事先准备 。

2 : 代码阅读。

2.1: 数据读取

2.2: 模型载入

3 训练过程:

4 测试过程:

5 :线性验证

6 : 用自己数据集进行对比学习。

第一: 改数据集 &#x…

AutoWare 代码解析

Auto Ware 代码解析系列(1)

Auto Ware 是日本名古屋大学的开源无人车项目,下图为ros仿真环境下的各个节点的关系图: 代码库地址为:https://github.com/CPFL/Autoware 上面有较为详细的仿真环境配置信息,建…

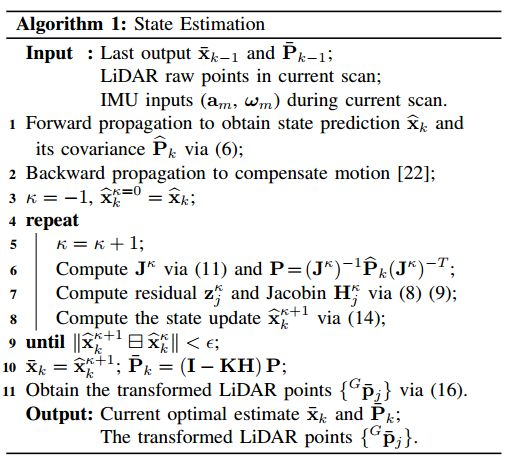

FAST-LIO2代码解析(六)

0. 简介

上一节我们将while内部的IKD-Tree部分全部讲完,下面将是最后一部分,关于后端优化更新的部分。

1. 迭代更新

最后一块主要做的就是,拿当前帧与IKD-Tree建立的地图算出的残差,然后去计算更新自己的位置,并将更…

DeblurGAN-V2源代码解析

DeblurGAN-V2源代码解析(pytorch) DeblurGAN-V2是DeblurGAN的改进版,主要解决的是去图像运动模糊的问题,相比于DeblurGAN而言有速度更快,效果更好的优点。

论文:https://arxiv.org/pdf/1908.03826.pdf 代码…

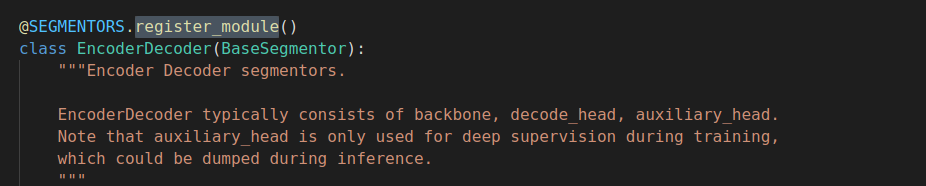

mmsegmentation模型生成代码解析

前言

疫情在家办公,新Team这边习惯用MMLab开发网络,正好趁这段时间理解一下商汤大佬们的框架。我之前其实网络开发的比较少,主要是学习用的,而且开发网络基本是靠手写或者copy,用这种架构开发我是十分赞成的ÿ…

PX4代码解析(1)

前言

做pixhawk飞控有一段时间了,但在学习过程中遇到许多困难,目前网上找不到比较完整的PX4学习笔记,我打算结合自己理解,写写自己对PX4源码的理解,不一定对,只是希望与各位大佬交流交流,同时梳…

PX4代码解析(2)

前言

在大致了解PX4代码架构后,我们需要了解PX4的通信机制。在PX4代码架构中,每通信总线主要分为两个部分,一是内部通信总线uORB,即PX4内部进程通信采用的协议,例如PX4内部姿态控制需要获取飞行器姿态,而飞行器姿态是…

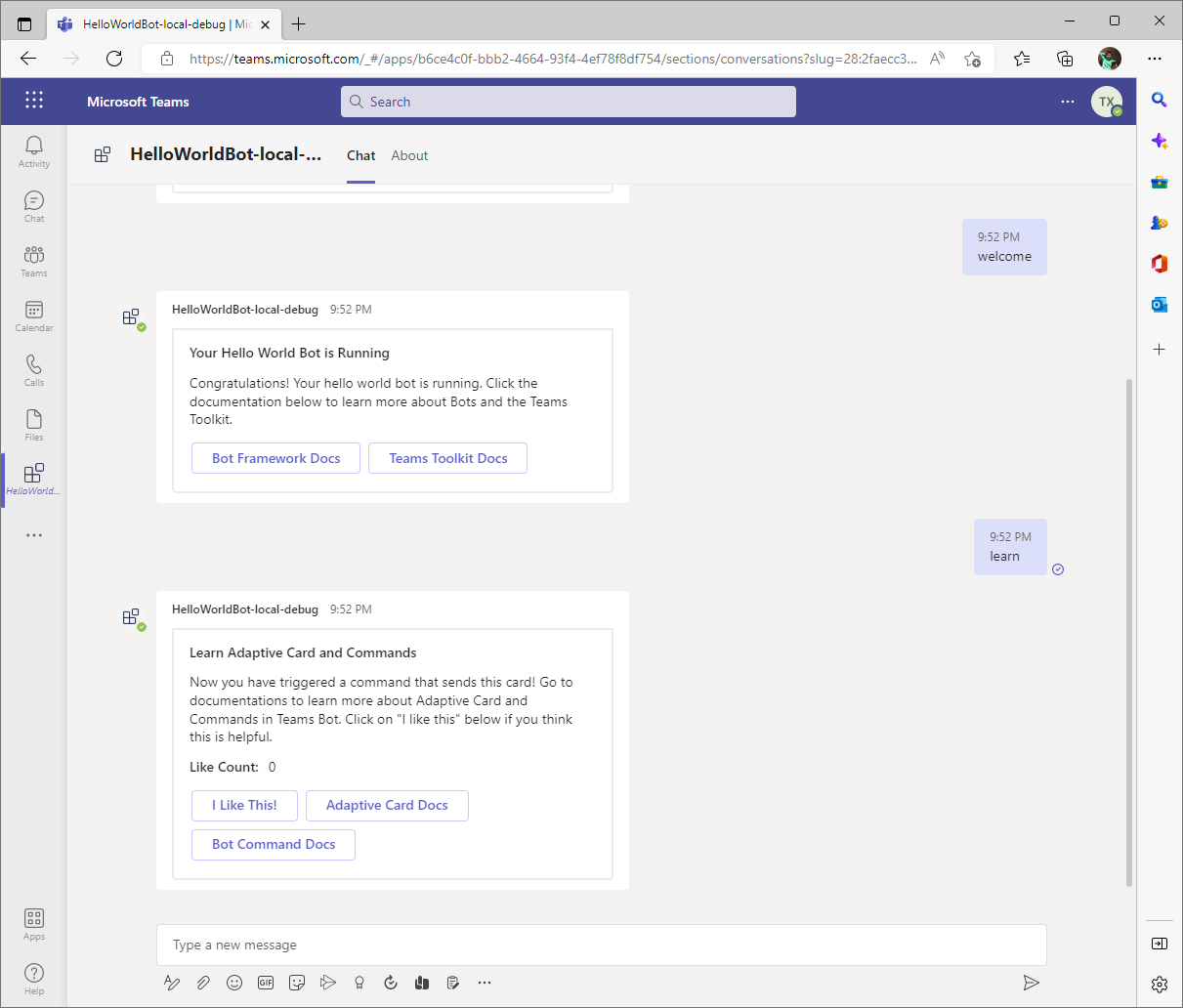

Teams Bot App 代码解析

上一篇文章我们讲了如何使用 teams toolkit 来快速弄一个 teams bot,可以看到 toolkit 给我们提供了极大的方便性,让开发人员可以更好的把重心放在 coding 上,而不是各种配置上。

那我们这篇文章主要接着上篇,来解析一下 teams b…

Linux命令之lsusb

一、lsusb命令用于显示本机的USB设备列表,以及USB设备的详细信息。

二、lsusb命令显示的USB设备信息来自“/proc/bus/usb”目录下的对应文件。

三、Linux从/var/lib/usbutils/usb.ids识别USB设备的详细信息。

语法格式

lsusb [参数]

常用参数:

-v显…