勒索病毒的危害

勒索病毒的危害

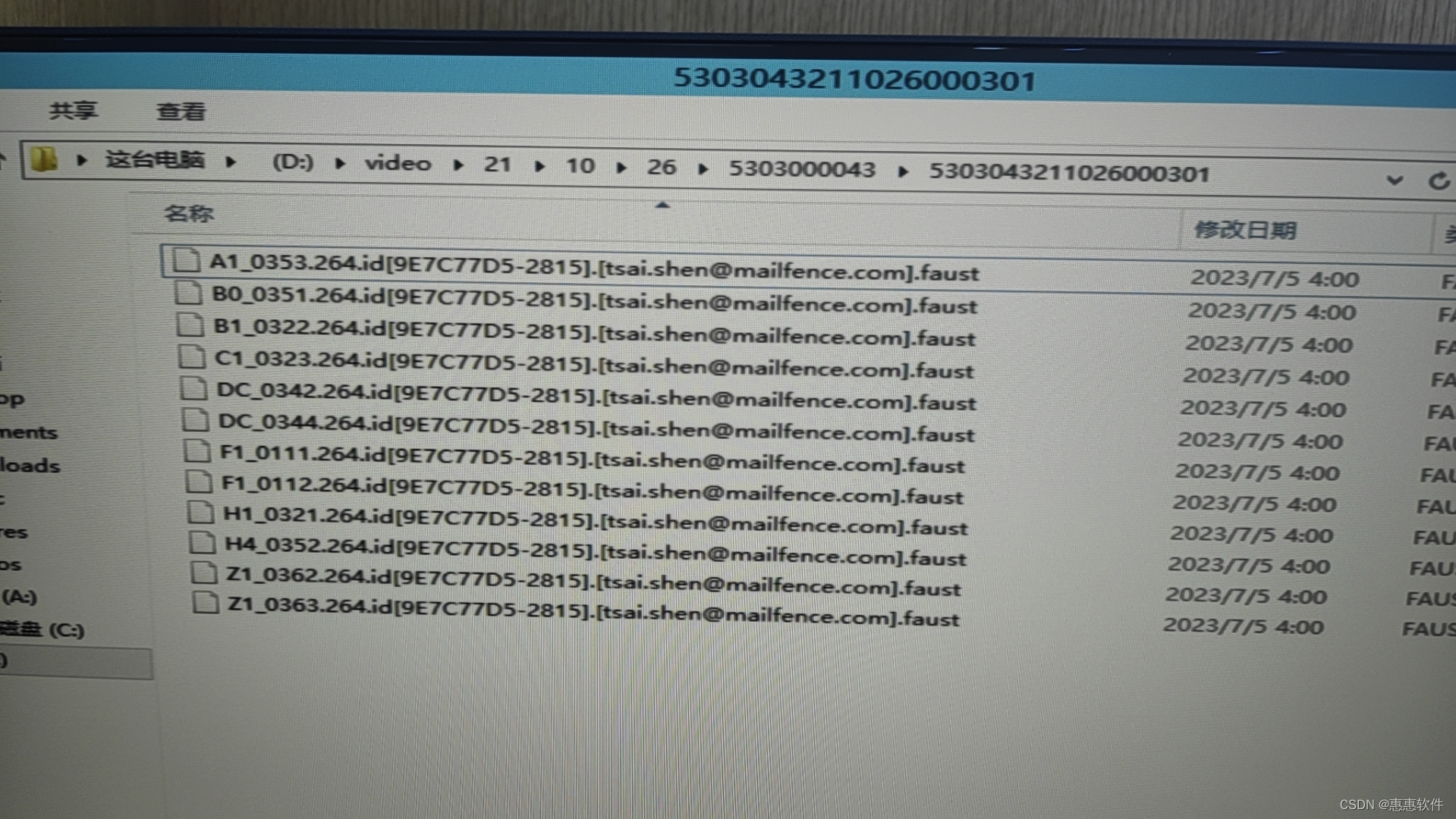

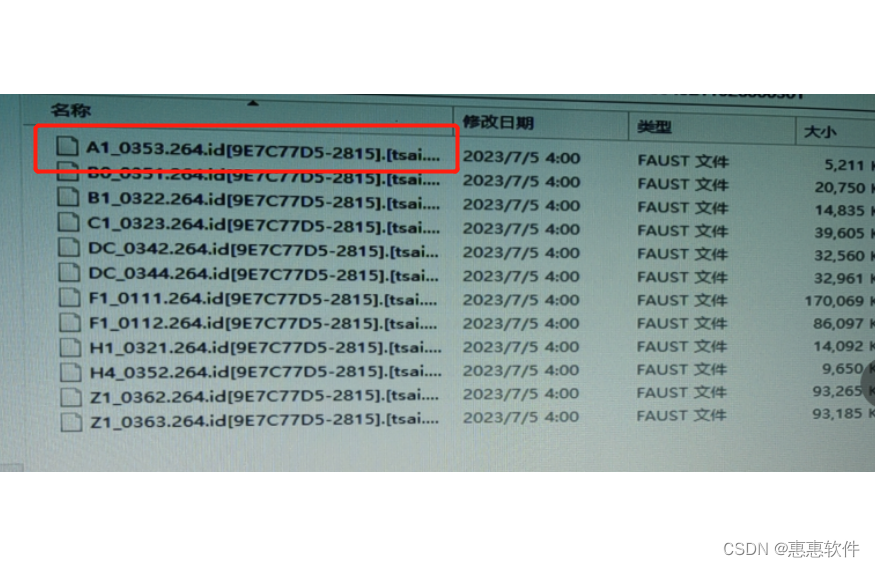

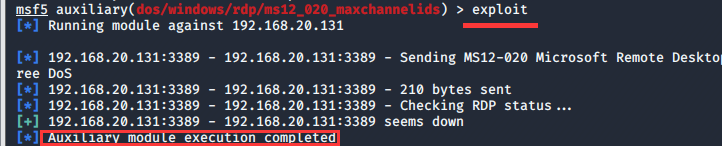

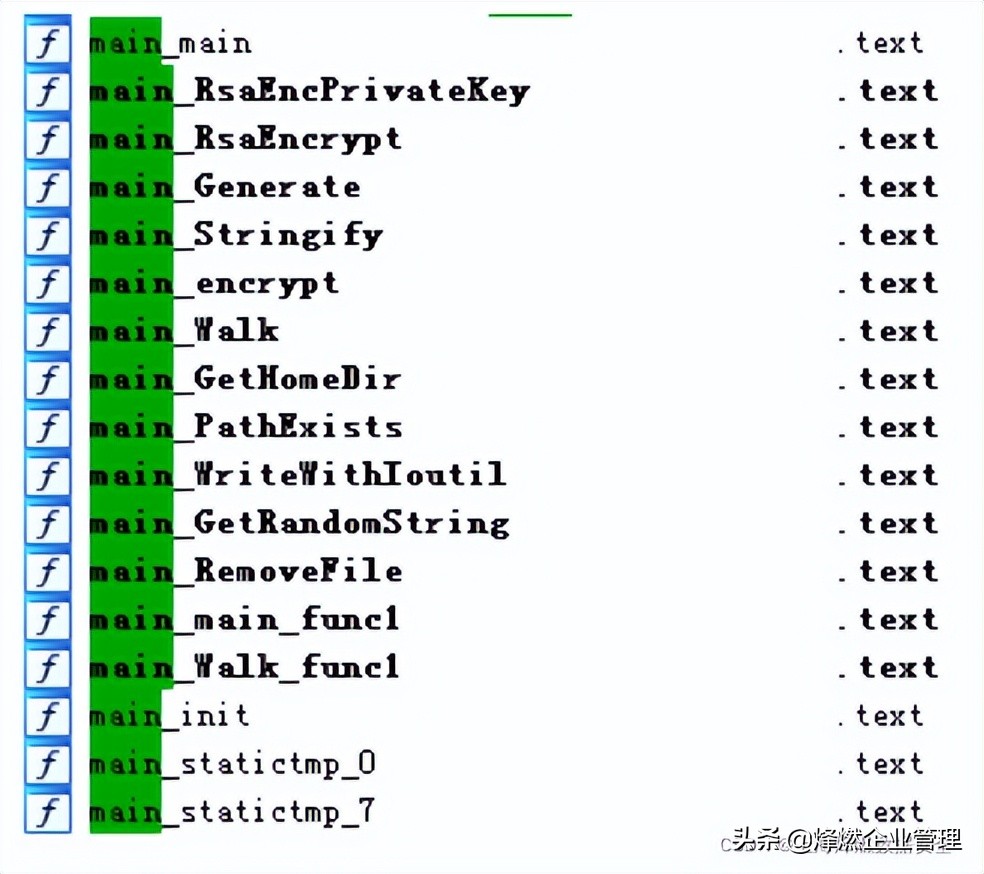

勒索病毒是最具破坏性和恐怖性的一种病毒。最近[tsai.shen@mailfence.com].faust勒索病毒、.[support2022@cock.li].faust勒索病毒引起了广泛的关注和担忧。

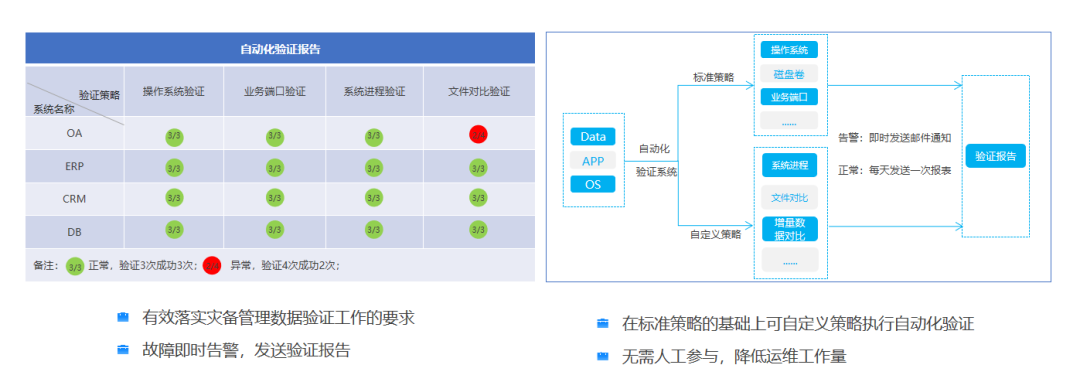

如果您的数据已被勒索软件加密,恢复数据的最可靠方法是使用备份。如果您有备份,可以将备份文件恢复到您的计算机上,并覆盖加密文件。

如果您没有备份,您可以尝试使用数据恢复软件。有些数据恢复软件可以帮助您恢复已经加密的文件。

另外,如果您的计算机被感染,您应该立即断开与网络的连接,并寻求病毒专家的帮助。他们可能有办法解密您的文件或提供其他解决方案。反对付款赎回勒索软件,因为这将鼓励犯罪行为的继续和增加。

关于.faust勒索病毒

.[tsai.shen@mailfence.com].faus

![Crysis勒索病毒中毒经历及漏洞查堵[勒索邮箱openpgp@foxmail.com]](https://img-blog.csdnimg.cn/20200615225309799.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3N1bjQ4MDI=,size_16,color_FFFFFF,t_70)