点击蓝字关注我们

目前勒索病毒仍然是全球最大的威胁,最近一年针对企业的勒索病毒攻击越来越多,大部分勒索病毒是无法解密的,一定要保持高度的重视,近期又有一大波新型勒索病毒来袭......

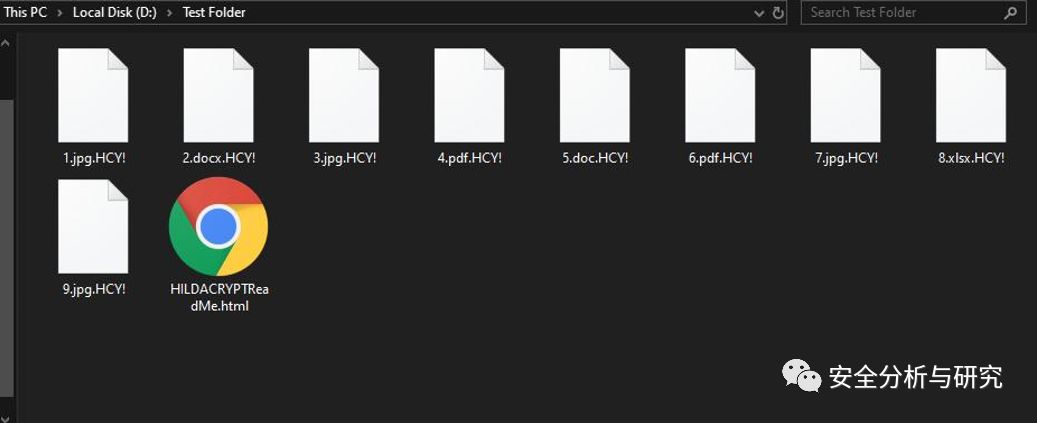

HildaCrypt勒索病毒

加密后的文件后缀名HCY,如下所示:

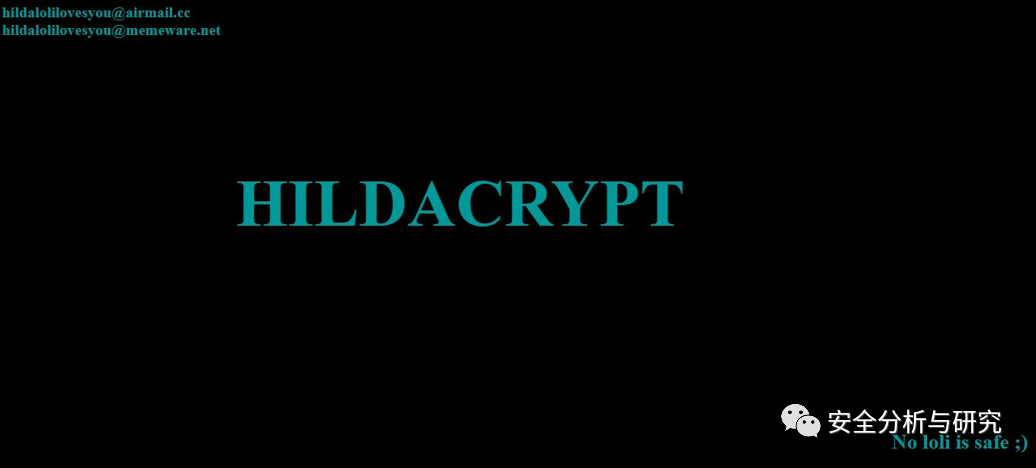

勒索提示信息文件HILDACRYPTReadMe.html,如下所示:

黑客的邮件地址

hildalolilovesyou@airmail.cc

hildalolilovesyou@memeware.net

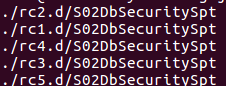

CrySiS(Dharma)勒索病毒最新变种

加密后的文件后缀名ebola、money、RSA

黑客联系邮箱地址:

newebola@aol.com

cmdroot@airmail.cc

rsa1024@tutanota.com

STOP勒索病毒最新变种

加密后的文件后缀名kvag、domn

勒索提示信息文件_readme.txt,如下所示:

Matrix勒索病毒最新变种

加密后的文件后缀名YDHM

勒索提示信息文本!YDHM_INFO!.rtf

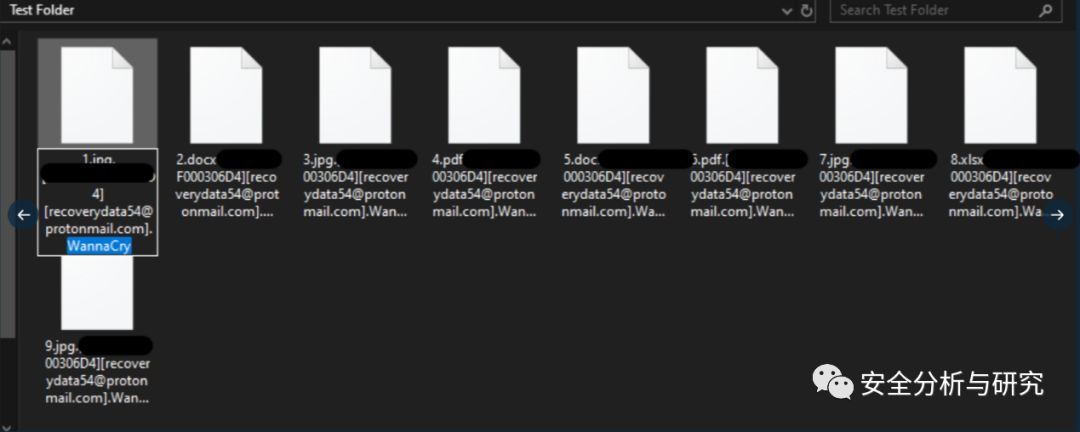

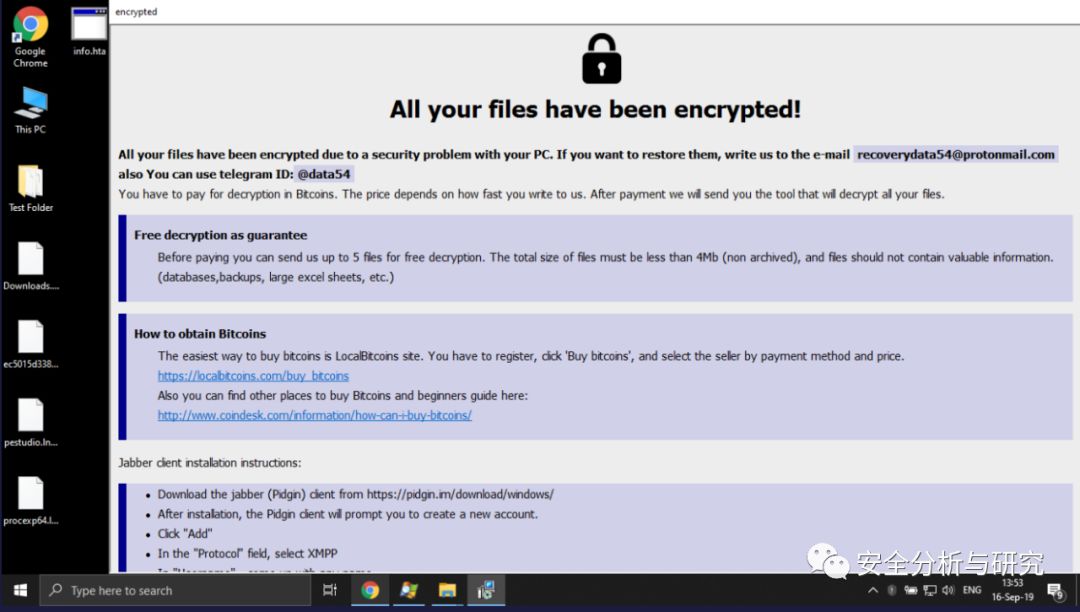

Phobos勒索病毒最新变种

加密后的文件后缀名WannaCry,如下所示:

勒索提示信息文本info.hta,如下所示:

黑客的邮箱地址:

recoverydata54@protonmail.com

Sherminator勒索病毒(疑似CrySiS变种)

加密后的文件后缀名[ID]XXXXXXXX[ID]

勒索提示信息文本Decoder.hta,如下所示:

黑客的邮箱地址:

you.help@protonmail.com

sherminator.help@tutanota.com

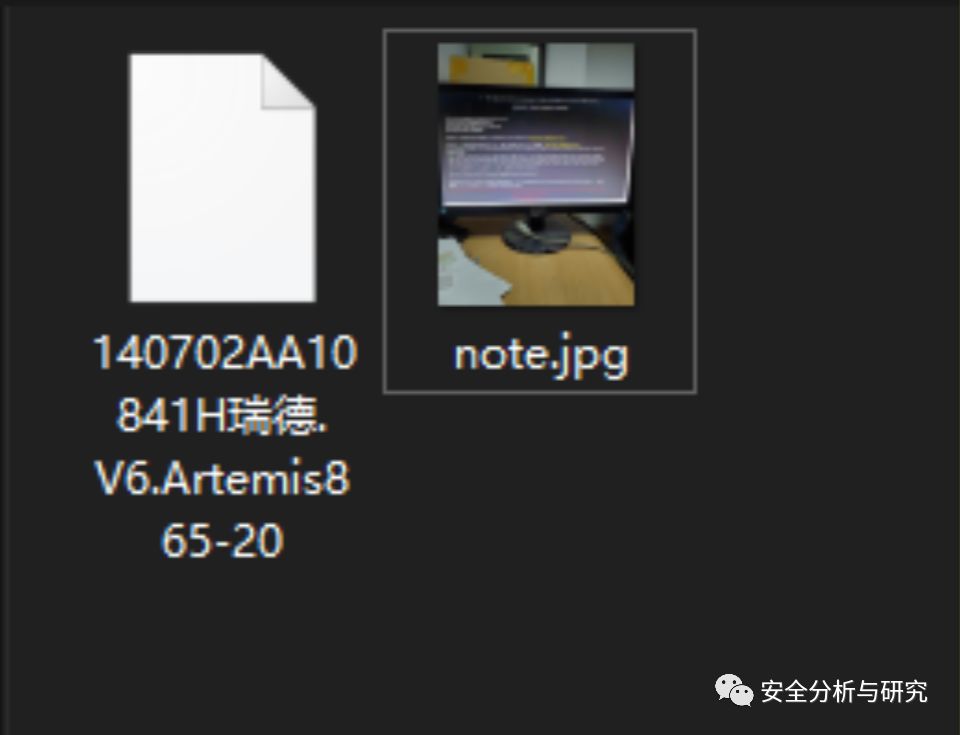

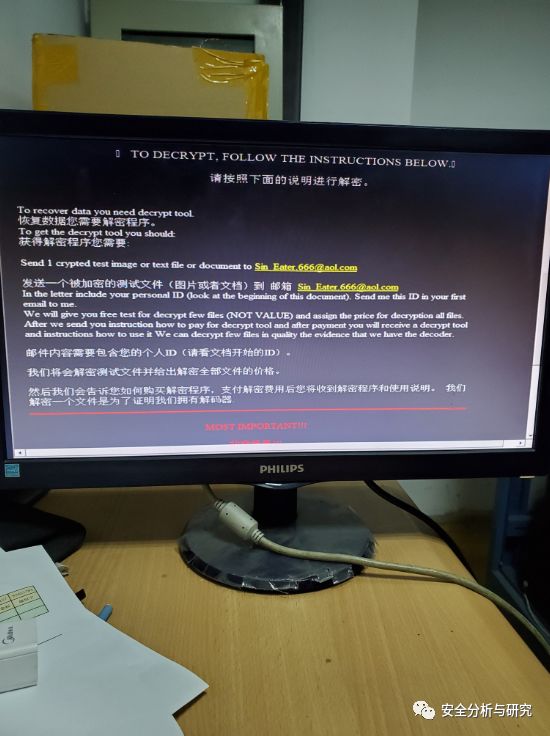

Globelmpsoter勒索病毒最新变种(然而国外安全研究人员说它是ALCO勒索病毒最新变种)

此勒索病毒加密后缀名Hermes865、Hades865、Apollon865等,以十二希腊神+865为后缀名,最新变种加密后的文件后缀名Artemis865-20,如下所示:

勒索提示信息文件,如下所示:

黑客的邮箱地址:

Sin_Eater.666@aol.com

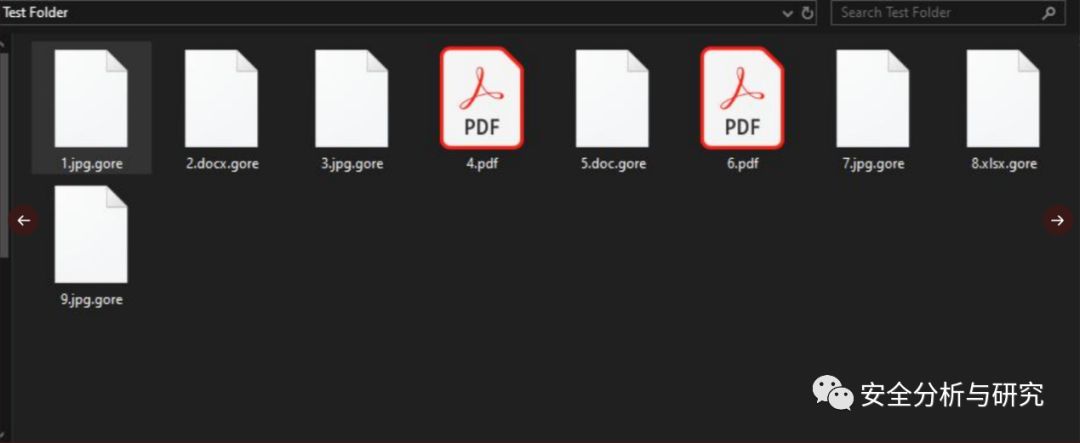

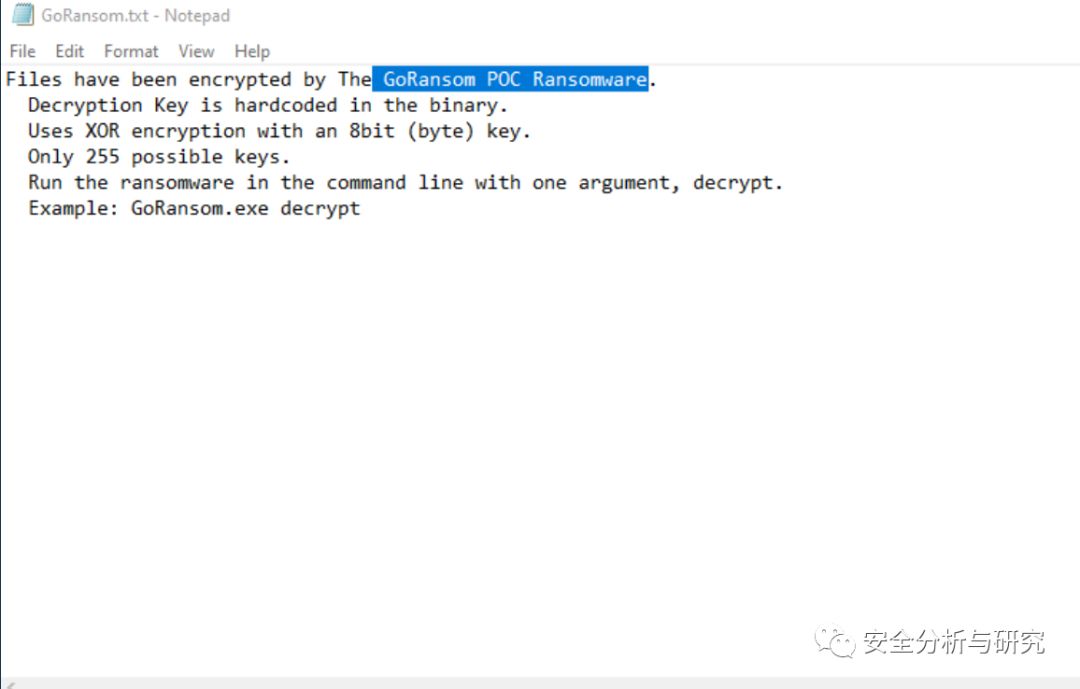

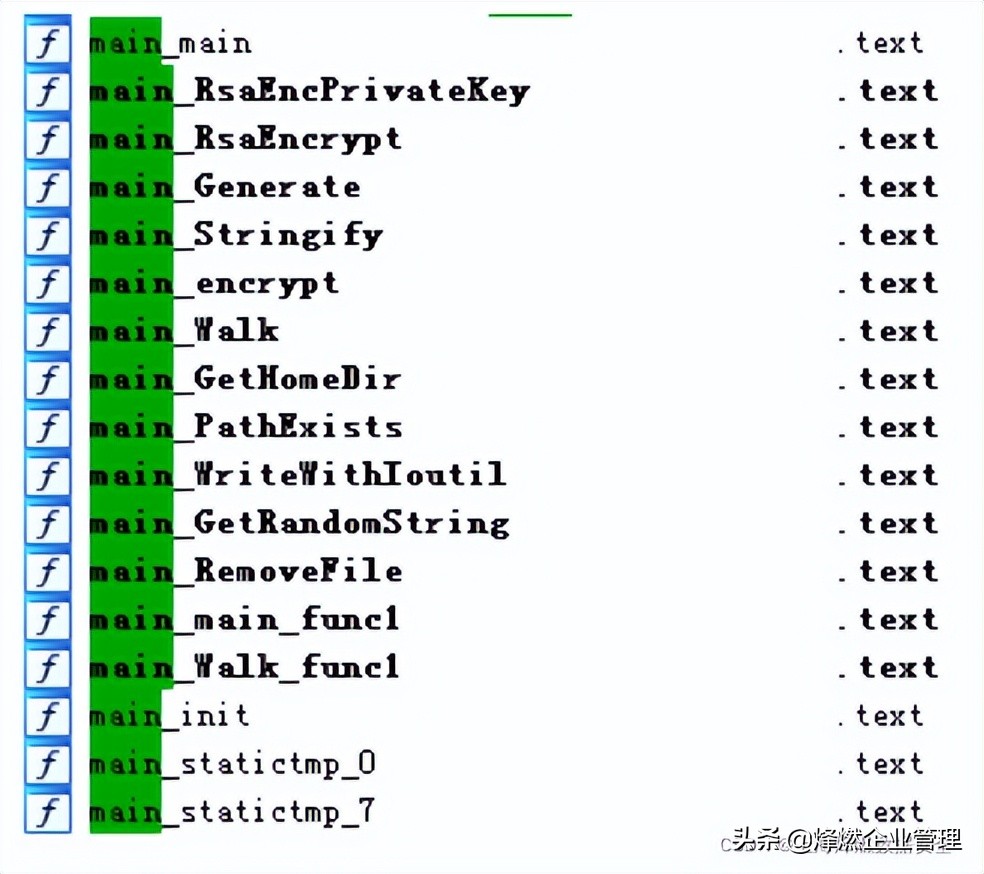

GoRansom勒索病毒

加密后的文件后缀名gore,如下所示:

勒索提示信息文本GoRansom.txt,如下所示:

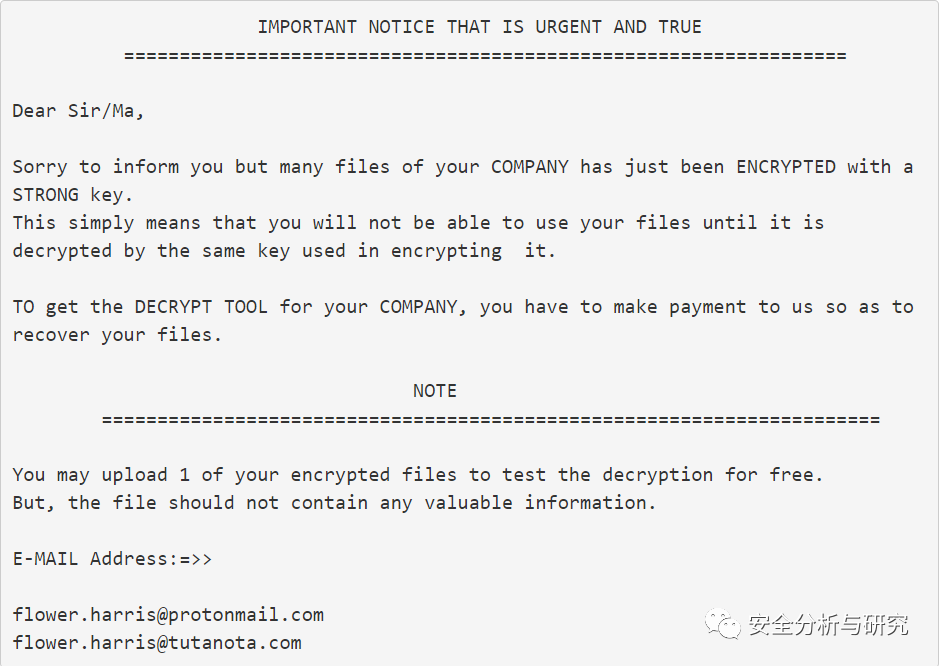

TFlower勒索病毒

此勒索病毒加密后的文件不会添加后缀名,勒索提示信息!_Notice_!.txt,如下所示:

黑客的邮箱地址:

flower.harris@protonmail.com

flower.harris@tutanota.com

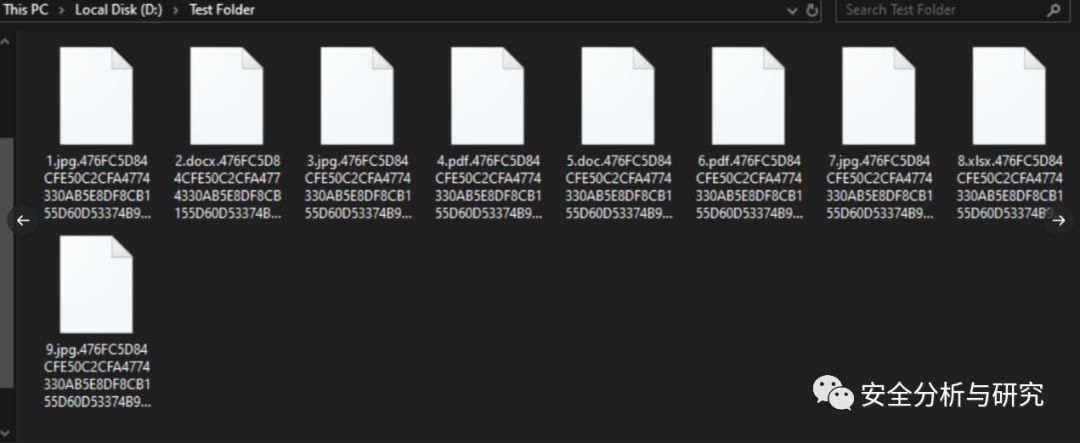

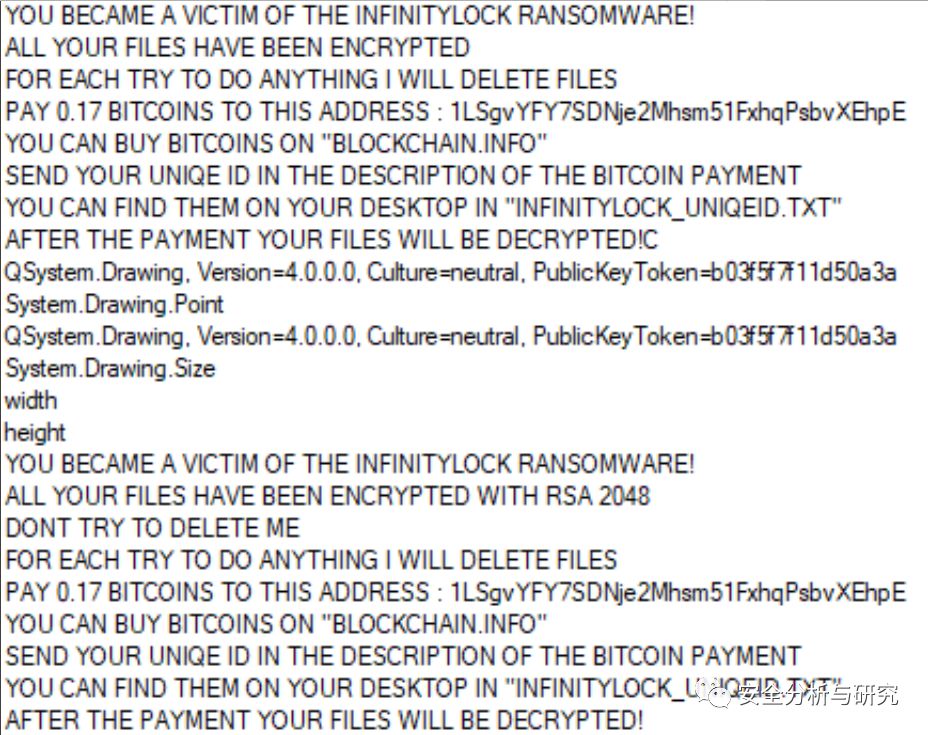

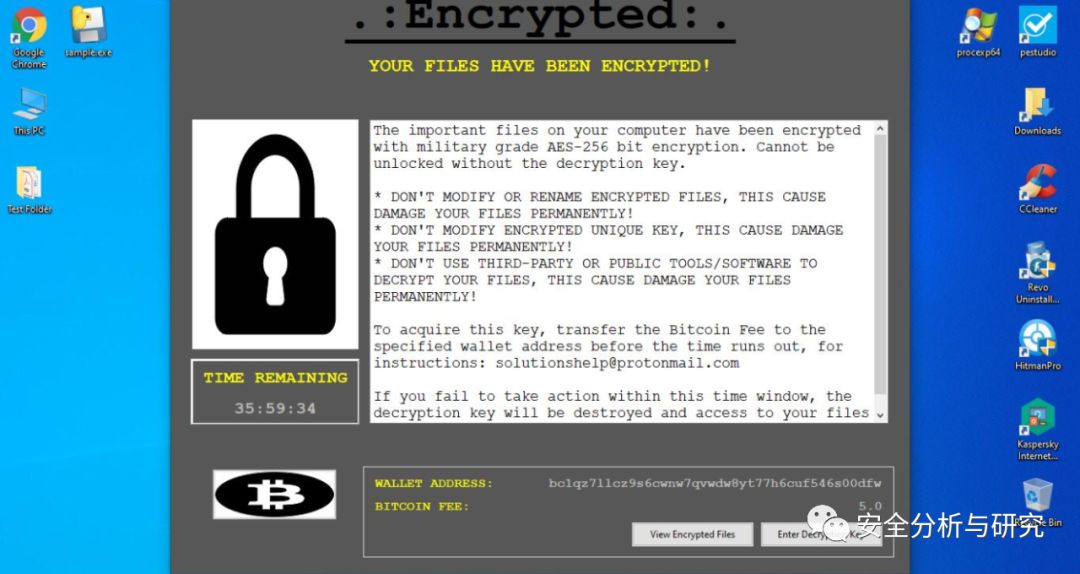

InfinityLock勒索病毒

加密后的文件后缀名,如下所示:

勒索提示信息文件,如下所示:

黑客的BTC钱包地址:

1LSgvYFY7SDNje2Mhsm51FxhqPsbvXEhpE

Globelmposter勒索病毒最新变种

加密后的文件后缀名Erenahen,勒索提示信息文件How_to_open_files.html,如下所示:

黑客的邮箱地址:

Erenahen@coco.li

Kishemez@tutanota.com

PyLock勒索病毒最新变种

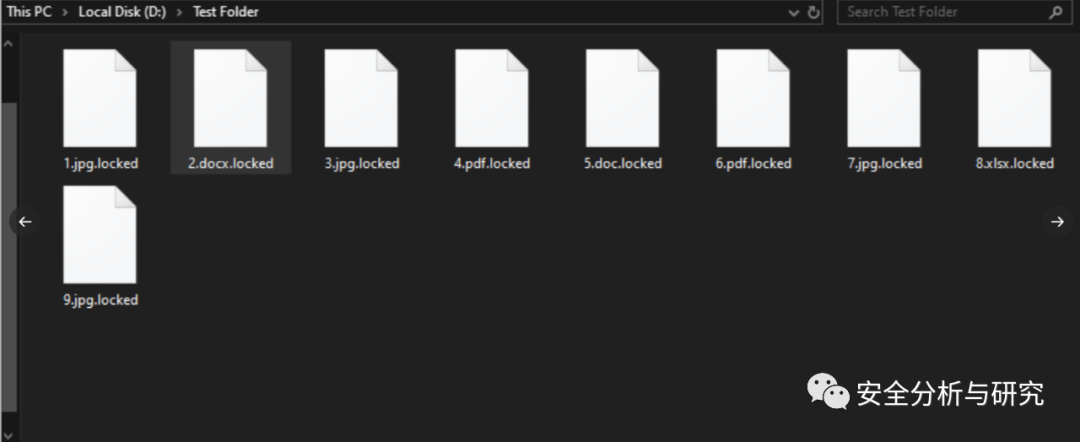

加密后的文件后缀名locked,如下所示:

勒索提示信息,如下所示:

Barak勒索病毒(疑似Phobos勒索病毒变种)

加密后的文件后缀名barak、Barak

黑客的邮箱地址:

captainpilot@cock.li

onlyfiles@aol.com

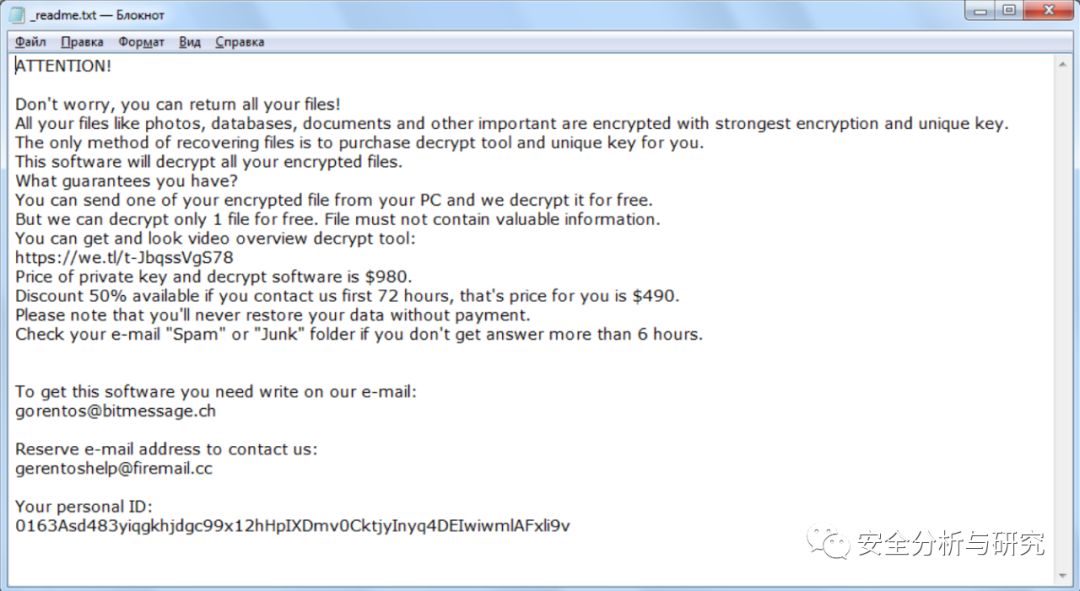

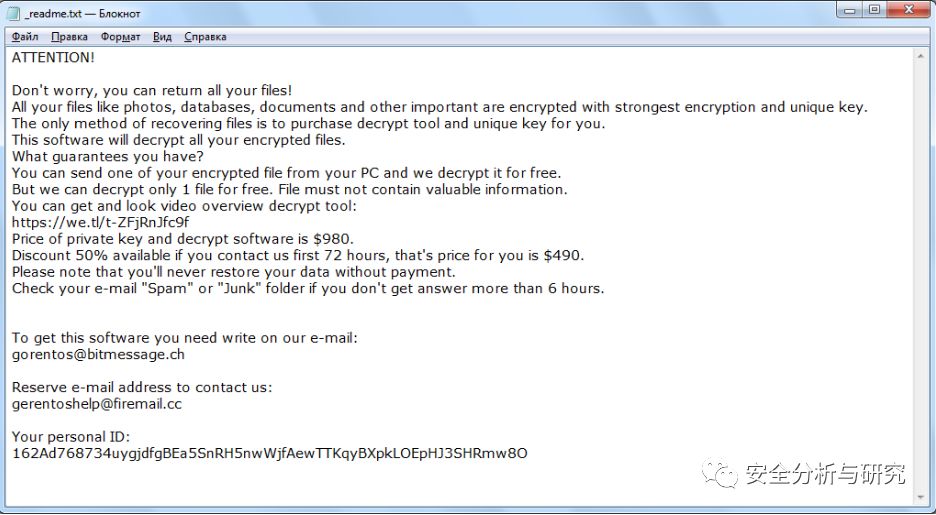

STOP勒索病毒最新变种

加密后的文件后缀名meds,勒索提示信息文件_readme.txt,如下所示:

黑客的邮箱地址:

gorentos@bitmessage.ch

gerentoshelp@firemail.cc

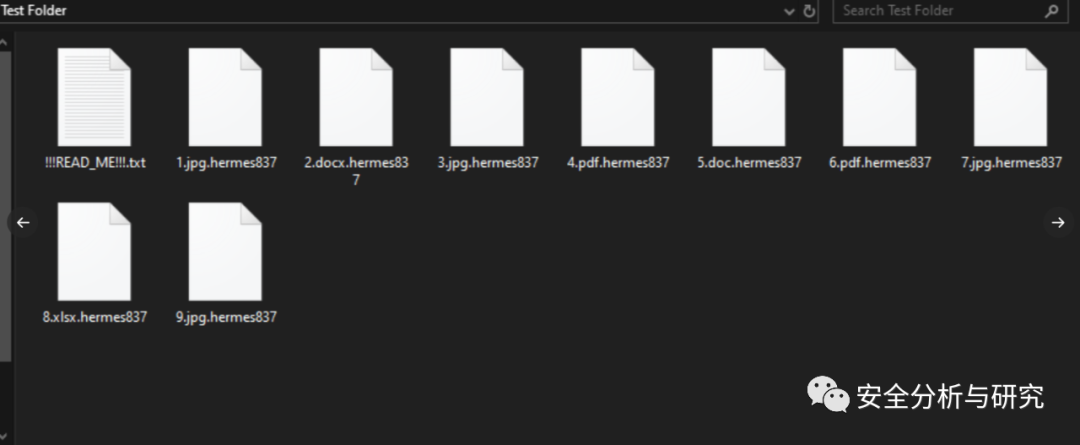

Hermes837勒索病毒

加密后的文件后缀名hermes837,如下所示:

勒索提示信息文件!!!READ_ME!!!.txt,如下所示:

(以上图片信息均来自国外论坛,参考BleepingComputer网站)

很多人不知道如何把公众号标星置顶,特意做了一个动态图演示,感谢大家可以置顶一下哈,不要错过公众号的打卡活动了!

长按加入10W+朋友的IT圈

觉得内容还不错的话,给我点个“在看”呗

![Crysis勒索病毒中毒经历及漏洞查堵[勒索邮箱openpgp@foxmail.com]](https://img-blog.csdnimg.cn/20200615225309799.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3N1bjQ4MDI=,size_16,color_FFFFFF,t_70)