勒索病毒是一种恶意软件,它会对企业内的计算机系统或数据进行加密或锁定,并要求企业支付赎金以解锁或解密。

勒索病毒危害:

- 数据丢失:勒索病毒可以加密您的文件、照片、视频和其他重要数据,使其无法访问或恢复。如果您没有备份数据,可能会导致永久性的数据丢失。

- 经济损失:勒索病毒通常要求您支付赎金以获得解锁或解密密钥。这可能会导致您遭受经济损失,并且没有任何保证支付赎金后您能够恢复数据。

- 个人隐私泄露:某些勒索病毒可能会窃取您的个人信息、账户凭据和其他敏感数据,并威胁将其公开或出售给第三方,从而对您的个人隐私造成严重威胁。

- 系统瘫痪:勒索病毒可能会导致您的计算机系统崩溃或变得不稳定,影响您的工作效率和正常使用。

- 蔓延传播:勒索病毒可以通过电子邮件、恶意网站、网络广告和可移动存储设备等多种途径传播,可能会感染其他计算机系统,造成更广泛的破坏。

预防勒索病毒:

- 更新操作系统和软件:及时安装操作系统和软件的安全更新补丁,以修复已知的漏洞,这有助于防止黑客利用漏洞入侵您的系统。

- 谨慎打开附件和链接:不要随意打开来自不信任或未知来源的电子邮件附件或链接。勒索病毒通常通过恶意附件或链接传播,点击它们可能导致感染。

- 使用强密码和多因素身份验证:确保您的账户和设备使用强密码,并启用多因素身份验证。这样即使密码被破解,黑客也无法轻易访问您的账户。

- 谨慎下载和安装软件:只从官方和可信的来源下载软件,并确保您的下载源是安全的。避免下载和安装来路不明的软件,以防止下载到被感染的文件。

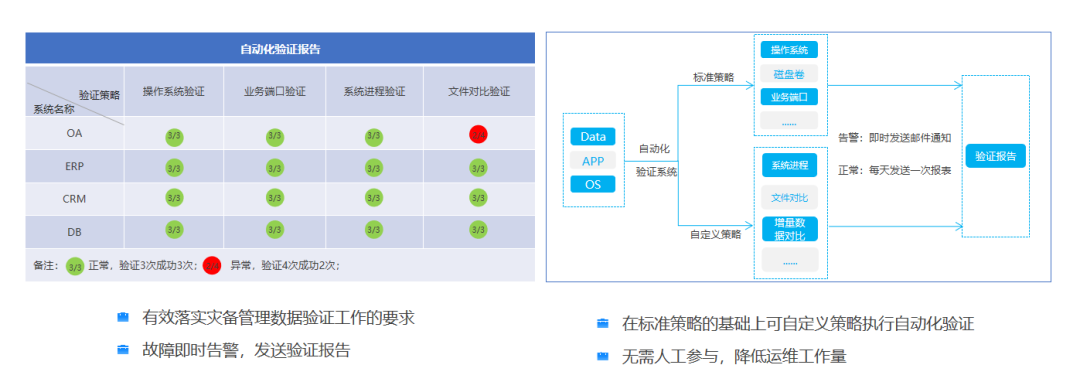

- 定期备份数据:定期备份您的重要数据,并将备份存储在离线和安全的地方。如果您的设备受到勒索病毒攻击,您仍然可以恢复数据而不必支付赎金。

- 使用安全软件:选择一款可信赖的安全软件来保护您的设备和数据。咨询专业的安全软件供应商或进行研究比较,以选择适合您需求的产品。

防勒索病毒安全软件-深信达MCK:

在服务器里部署深信达MCK主机加固系统。深信达MCK主机加固系统基于可信计算技术,锁定系统环境,利用场景白名单控制,让被保护的主机只能做白名单规定的事情,阻止任何陌生程序运行。以不变应万变,杜绝病毒骚扰,保护服务器主机,一劳永逸。且MCK主机加固系统与主流的杀毒软件不冲突,反而相辅相成,内外兼顾,保证服务器固若金汤。

MCK功能特点

1、操作系统底层可信计算技术,以不变应万变白名单机制。

2、成本低、易实施、性价比高。

3、不但防病毒、而且数据防偷窥、防泄密。

4、支持所有服务器系统。

![Crysis勒索病毒中毒经历及漏洞查堵[勒索邮箱openpgp@foxmail.com]](https://img-blog.csdnimg.cn/20200615225309799.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3N1bjQ4MDI=,size_16,color_FFFFFF,t_70)