Thinker Board 2 国产开发板 arm架构 上使用奥比中光 astra 深度相机

准备工作

1、下载astraSDK

选择linux_arm 下载

https://developer.orbbec.com.cn/download.html?id=53

2、下载openNI

https://dl.orbbec3d.com/dist/openni2/OpenNI_2.3.0.66.zip

开始安装

1、安装freeglut3

sudo apt-get install build-essential freeglut3 freeglut3-dev

2、安装 astraskd

将下载好的astraSDK解压

unzip AstraSDK-v2.1.3-94bca0f52e-20210611T022735Z-Linux-arm.tar.gz

进入 AstraSDK-v2.1.3-94bca0f52e-20210611T022735Z-Linux-arm 目录

cd A AstraSDK-v2.1.3-94bca0f52e-20210611T022735Z-Linux-arm

进入 install 目录

cd install

执行安装

sudo chmod 777 ./install.sh

3、安装OpenNI

解压OpenNI

unzip https://dl.orbbec3d.com/dist/openni2/OpenNI_2.3.0.66.zip

执行安装

chmod 777 install.sh

sudo ./install.sh

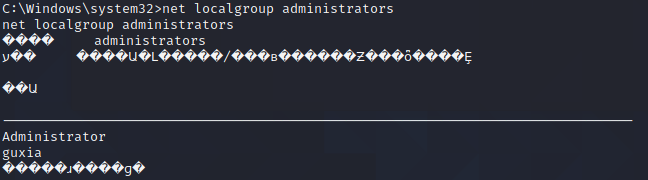

查看astra设备

lusb

可以看到astra设备 eg我的我就是第三行的0401

重新插拔设备后初始化openni

source OpenNIDevEnviroment

进入Samples /SimpleViewer

cd Samples/SimpleViewer

执行make

make

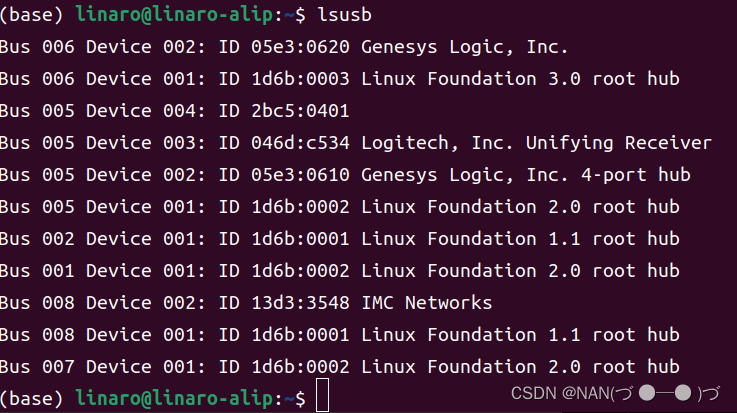

问题1 ————这里可能会报错 OpenNI.h: 没有那个文件或目录”

解决办法 --将OpenNI-Linux-Arm64-2.3.0.66文件夹下的include 改为Include即可

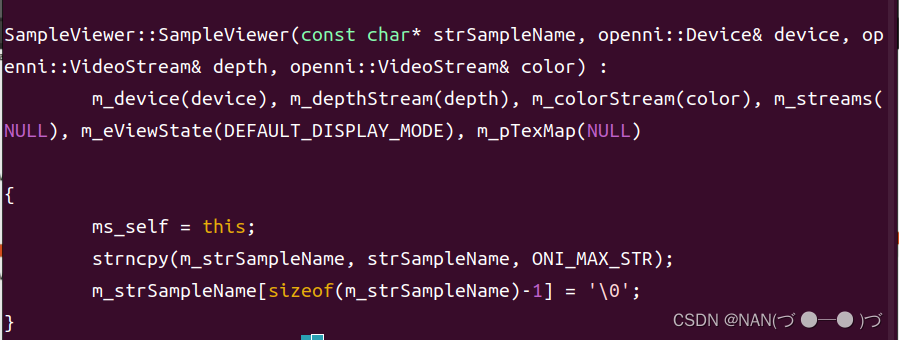

问题2 ——-这时候可能会出现第二个问题

make时报错 error: ‘char*__builtin_strncpy’ specified bound 256 equals destination size [-Werror=stringop-truncation]

解决办法是修改 /Samples/SimpleViewer 下的 Viewer.cpp 文件

sudo vim Viewer.cpp

按 i 键在此处添加下列代码

m_strS`ampleName[sizeof(m_strSampleName)-1]= '\0';`

然后按Esc 键 然后输入 :wq 保存退出即可

再次执行 make 就不会报错了

make

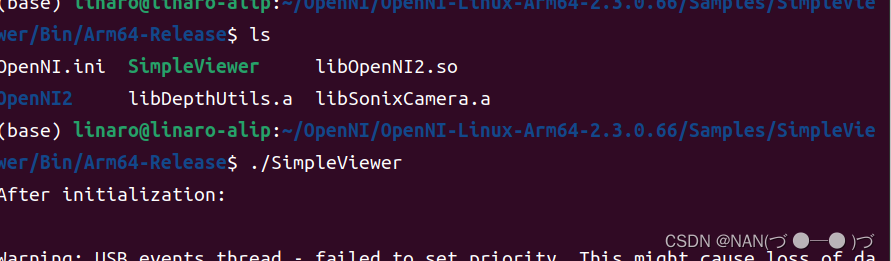

然后

cd Bin/Arm64-Release

执行

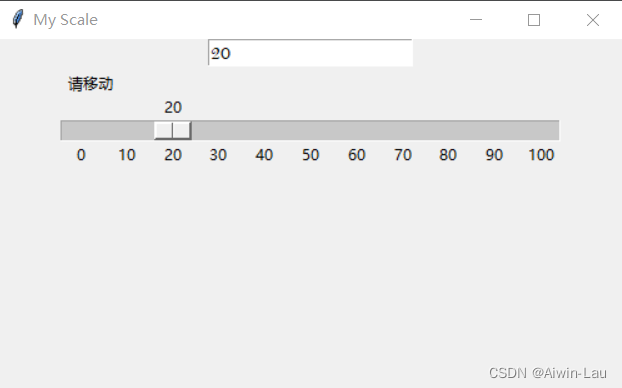

./SimpleViewer

即可出现下面效果