一、介绍

thinker是python内置界面库不需要额外安装

二、控件使用

1、窗口

import tkintertop = tkinter.Tk()#创建窗口

top.mainloop()#消息循环

2、按钮

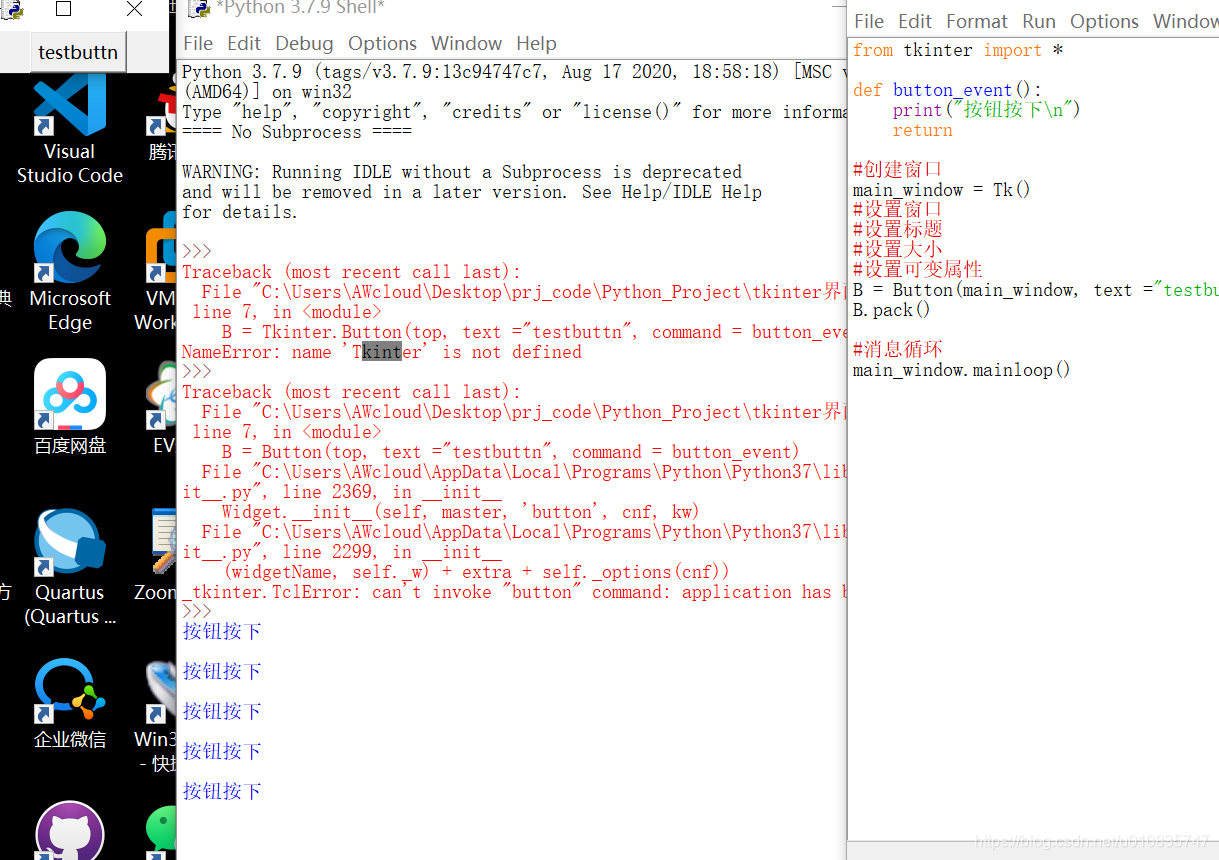

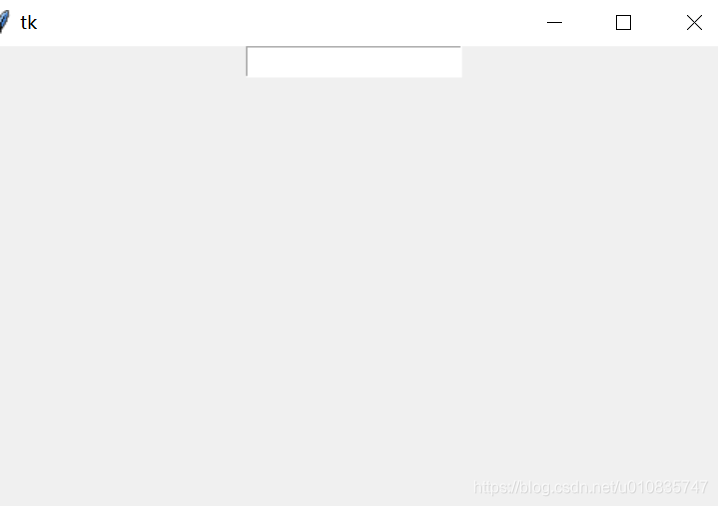

from tkinter import *def button_event():print("按钮按下\n")return#创建窗口

main_window = Tk()

#设置窗口

#设置标题

#设置大小

#设置可变属性

B = Button(main_window, text ="testbuttn", command = button_event)

B.pack()#消息循环

main_window.mainloop()

3、ebtry输入框

from tkinter import *#创建窗口

main_window = Tk()

#设置窗口

#设置标题

#设置大小

#设置可变属性

#main_window.title("main window")

main_window.geometry("500x500")

main_window.resizable()

value = StringVar()

my_entry = Entry(main_window, textvariable = value)

#value.set("hello_entry")

my_entry.pack()

#消息循环

main_window.mainloop()

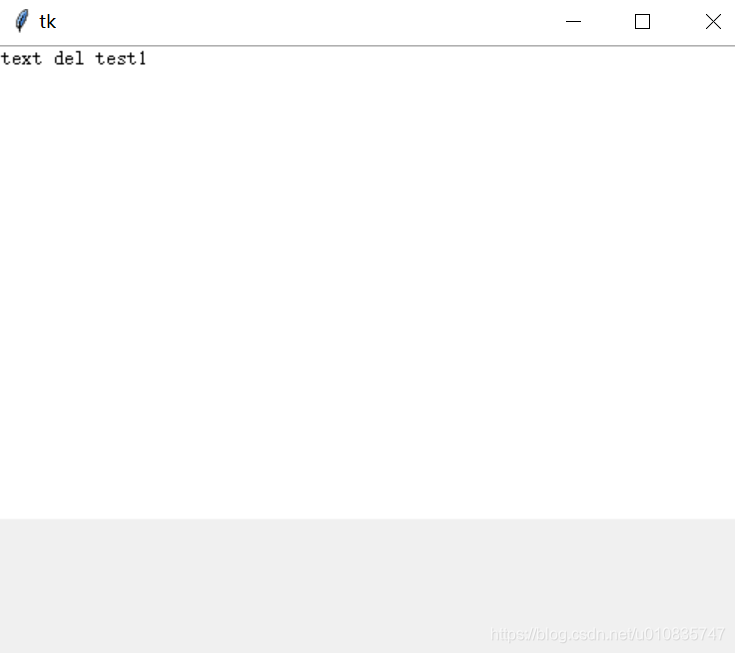

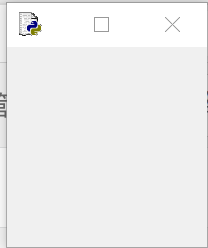

4、text显示文本框

from tkinter import *#创建窗口

main_window = Tk()

#设置窗口

#设置标题

#设置大小

#设置可变属性

#main_window.title("main window")

main_window.geometry("500x500")

main_window.resizable()my_text = Text(main_window)

my_text.insert(END, "text test\n")

my_text.insert(END, "text del test1\n")

my_text.delete(1.0,2.0)

my_text.pack()#消息循环

main_window.mainloop()