thinker board s debian系统安装配置

好多年前买了一块thinker board s,装安卓系统来用,结果经常性卡死不知道为啥,可能是供电问题,也可能是系统bug,之后就吃灰不怎么用了,最近想装一个计算服务器,就拿出来捣鼓。

网上关于它的资料太少了,基本就是如何安装,ssh连接,vnc连接然后进一步的配置就没了。因此把我捣鼓的过程和遇到的坑写在这里

系统安装(跳线)

系统安装和一些初始设置可以参考这篇博文:TinkerBoard-S 上手体验

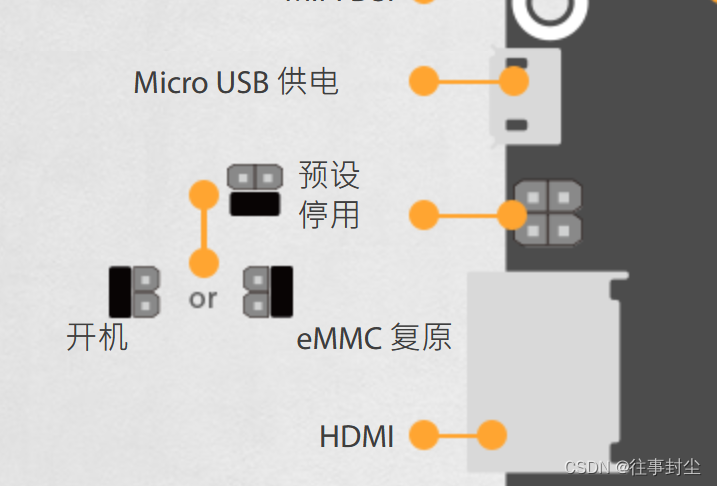

我的eMMC里面有原来装的系统,还有SD卡上也有系统。这里我把新的系统烧录到了eMMC中。

- 系统镜像下载:https://tinker-board.asus.com/download-list.html

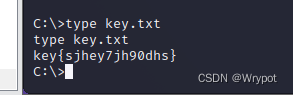

- 使用数据线连接充电的接口(Micro USB供电),跳线在停用位置,使用SD card formater格式化eMMC(如果eMMC没有安装过东西则不需要格式化)

- 使用ethcer(https://www.balena.io/etcher/)写入系统镜像。

- 断电,再连接启动系统。

注意:这里一定要注意跳线位置,如果错的话无法识别eMMC,另外,有些Micro USB线是只能充电的,也不能传输数据,可以多换几根试试。

系统设置最好是连接一块屏幕,没有的话可以参考下树莓派无屏幕连接网络和ssh。但是我没试过。

系统设置

这里我安装的是2022年9月的Debain 10系统。

用户名:linaro

密码:linaro

ssh

首先是ssh,默认是开启的

启动系统上的LXTerminal(左下角,开始——system tools——LXTerminal),输入ip addr获取局域网的ip地址(board ip)

在自己的电脑上ssh linaro@board ip,输入密码linaro,ssh进入系统,方便下一步操作(可以不必复制文本)

ssh配置文件在:/etc/ssh/sshd_config,可以修改ssh端口和一些设置

这里我遇到个问题就是改了端口,同时设置Port 22和Port 8822,重启之后只有22端口可以直接连接,而8822端口拒绝,但是如果重启sshd服务,则两个端口都能连接,至今不知道为什么,也不敢取消22端口。

vnc

配置完ssh第二步最好配置vnc,除非能一直连接屏幕,不然没有vnc可能会遇到大麻烦,比如我用的公司网络需要登录,没有vnc无法连接外网。据说Thinker自带vnc server,但是我没找到。

- 安装x11vnc:

sudo apt-get install x11vnc - 设置密码:

x11vnc -storepasswd - 设置服务:

sudo vim /lib/systemd/system/x11vnc.service

[Unit]

Description=Start x11vnc at startup.

After=multi-user.target[Service]

Type=simple

ExecStart=/usr/bin/x11vnc -auth guess -forever -loop -noxdamage -repeat -rfbauth /home/<USERNAME>/.vnc/passwd -rfbport 5900 -shared -capslock -nomodtweak[Install]

WantedBy=multi-user.target

- 启动服务:

sudo systemctl daemon-reload,然后sudo service x11vnc start - 开机启动:

sudo systemctl enable x11vnc.service

以上方法参考文章Debian9.5 配置x11vnc远程桌面,但是我忘了具体当时怎么做的,反正是用显示器状态下配置的,没有出现任何问题

后来在thinker board 2S上使用发现上面的配置可以用service命令启动,但是不能用systemctl命令启动,并且systemctl enable不报错,但是也不能成功运行,尝试了许多办法,后来把After改为After=network.target发现莫名其妙的好了。

查了下可能的原因是After表示在某个或者某些东西后面启动,但是WantedBy又把这个服务分配到了After中的taget里面,导致一直等待

换源(可选)

Debian换源的操作随便一搜有很多。大家可以参考:

Debian更换软件源

Debian 10 更换国内源 (中科大、网易源、阿里云)

换源的操作可以在安装vnc前,这样安装更快一些。

frp(可选)

因为我有阿里云的服务器,因此可以通过用frp内网穿透从而远程操作,但是我公司不知道用的啥网络,ssh内网可以通,但是ssh连接外网就不行,但是外网可以ssh连进来。

在阿里云安装好ssh服务端:

- 下载frp对应版本到服务器上:

wget url - 解压:

tar xzvf ... - 配置,按照自己需求配置服务端,下面是frps.ini,抄的别人的:

[common]

bind_port = 7000 # 客户端链接服务器的端口,在客户端配置时要一样

dashboard_port = 7001 # 管理控制台端口

token = 526526

dashboard_user = admin # 管理控制台用户吗

dashboard_pwd = 234567 # 管理控制台密码

#log_file = /home/frp/frp_0.37.1_linux_amd64/frps.log # 日志位置,最好写绝对路径

log_level = info # 日志级别

log_max_days = 3 # 日志记录天数

max_pool_count = 10 # 链接迟最大数量- 启动:

frps -c frps.ini - 开机启动,首先写service文件,#所在位置:

/etc/systemd/system/frps.service:

[Unit]

Description=frps serve

After=network.target syslog.target

Wants=network.target[Service]

Type=simple

#启动服务的命令(此处写你的frps的实际安装目录)

ExecStart=/usr/local/frp/frps -c /usr/local/frp/frps.ini[Install]

WantedBy=multi-user.target

- 开启启动:

sudo systemctl enable frps.service,但是这里我没有设置,如果需要开机启动,最好加个Restart=always RestartSec=5,因为开机可能还没联网,无法启动成功。

在本地配置frpc,方法与上面基本一致。

frpc.ini

[common]

server_addr = 59.110.171.120

server_port = 7000

token = 526526[ssh]

type = tcp

local_ip = 127.0.0.1

local_port = 10022

remote_port = 6000

服务配置文件(/etc/systemd/system/frpc.service):

[Unit]

Description= frpc

After=network.target[Service]

Type=simple

Restart=always

RestartSec=5

ExecStart=/usr/local/frp/frpc -c /usr/local/frp/frpc.ini

TimeoutSec=0

RemainAfterExit=yes

GuessMainPID=no#这里为需要添加的部分

[Install]

WantedBy=multi-user.target

elias=rc-local.service

开启启动:sudo systemctl enable frps.service

这里由于公司网络问题,以及开机启动问题,搞了好久,公司的网只能内网之间ssh,也可以作为ssh服务器被外网的连接,但是就是不能ssh连接外网设备,也可能是测试的时候,服务器和客户端都在同一个网络下,无法frp连接。

另外开启启动问题也搞了好久,后来发现是开机启动的时候网络未连接导致frp启动失败,设置自动重启即可。

以上,系统的基本安装和配置就好了。

另外,关于root用户:

输入sudo passwd设置一个初始密码即可。