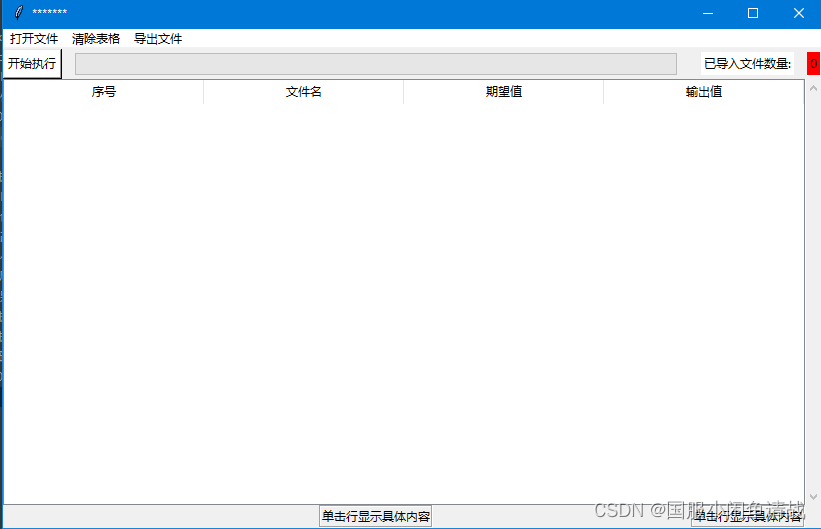

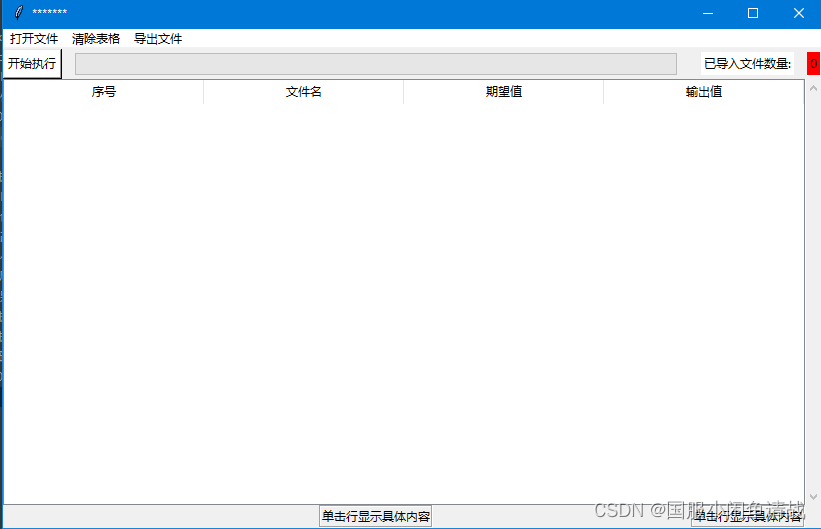

有一个大坑给大家分享一下。ttk.Treeview可以改变列宽,却不能改变某一行的行高(可以改变整体的行高),其实就是Treeview没有自动换行功能,很痛苦,很折磨,......我一度放弃thinker,因为确实需要像表格一样设置自动换行数据才会清晰显示。想了一个办法,点击行显示具体内容,多行就可以显示在最下面的label中了,同时root窗口的大小没有限制,有多少行都会自由显示,而不是再手动拖动窗口。

有一个大坑给大家分享一下。ttk.Treeview可以改变列宽,却不能改变某一行的行高(可以改变整体的行高),其实就是Treeview没有自动换行功能,很痛苦,很折磨,......我一度放弃thinker,因为确实需要像表格一样设置自动换行数据才会清晰显示。想了一个办法,点击行显示具体内容,多行就可以显示在最下面的label中了,同时root窗口的大小没有限制,有多少行都会自由显示,而不是再手动拖动窗口。