TRUNK 详解

TRUNK作为一个重要的指标,常常在二层交换机的性能参数中被提到,许多的二层交换机产品在介绍其性能时,都会提到能够支持TRUNK功能,从而可以为互连的交换机之间提供更好的传输性能。一下就是TRUNK的介绍

一、什么是TRUNK?

TRUNK是端口汇聚的意思,就是通过配置软件的设置,将2个或多个物理端口组合在一起成为一条逻辑的路径从而增加在交换机和网络节点之间的带宽,将属于这几个端口的带宽合并。

给端口提供一个几倍于独立端口的独享的高带宽。Trunk是一种封装技术,它是一条点到点的链路,链路的两端可以都是交换机,也可以是交换机和路由器,还可以是主机和交换机或路由器。基于端口汇聚(Trunk)功能。

允许交换机与交换机、交换机与路由器、主机与交换机或路由器之间通过两个或多个端口并行连接同时传输以提供更高带宽、更大吞吐量, 大幅度提供整个网络能力。一般情况下。

在没有使用TRUNK时,大家都知道,百兆以太网的双绞线的这种传输介质特性决定在两个互连的普通10/100交换机的带宽仅为100M,如果是采用的全双工模式的话,则传输的最大带宽可以达到最大200M。

这样就形成了网络主干和服务器瓶颈。要达到更高的数据传输率,则需要更换传输媒介,使用千兆光纤或升级成为千兆以太网,这样虽能在带宽上能够达到千兆,但成本却非常昂贵(可能连交换机也需要一块换掉)。

更本不适合低成本的中小企业和学校使用。如果使用TRUNK技术,把四个端口通过捆绑在一起来达到800M带宽,这样可较好的解决了成本和性能的矛盾。

二、TRUNK的具体应用

TRUNK(端口汇聚)是在交换机和网络设备之间比较经济的增加带宽的方法,如服务器、路由器、工作站或其他交换机。这中增加带宽的方法在当单一交换机和节点之间连接不能满足负荷时是比较有效的。

TRUNK 的主要功能就是将多个物理端口(一般为2-8个)绑定为一个逻辑的通道,使其工作起来就像一个通道一样。将多个物理链路捆绑在一起后,不但提升了整个网络的带宽,而且数据还可以同时经由被

绑定的多个物理链路传输,具有链路冗余的作用,在网络出现故障或其他原因断开其中一条或多条链路时,剩下的链路还可以工作。但在VLAN数据传输中,各个厂家使用不同的技术,例如:思科的产品是使。

用其VLAN TRUNK 技术,其他厂商的产品大多支持802.1q协议打上TAG头,这样就生成了小巨人帧,需要相同端口协议的来识别,小巨人帧由于大小超过了标准以太帧的1518字节限制,普通网卡无法识别,需要有交换机脱TAG。

交换机TRUNK配置时的注意事项

在一个TRUNK中,数据总是从一个特定的源点到目的点,一条单一的链路被设计去处理广播包或不知目的地的包。在配置TRUNK时,必须遵循下列规则:

1:正确选择TRUNK的端口数目,必须是2,4或8。

2:必须使用同一组中的端口,在交换机上的端口分成了几个组,TRUNK的所有端口必须来自同一组

3:使用连续的端口;TRUNK上的端口必须连续,如你可以用端口4,5,6和7组合成一个端口汇聚。

4:在一组端口只产生一个TRUNK。

TRUNK的内容就向大家介绍完了,希望通过以上的分析可以帮助大家理解TRUNK

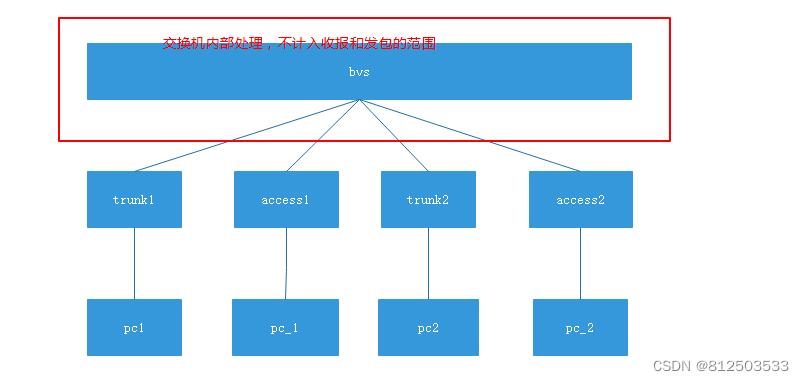

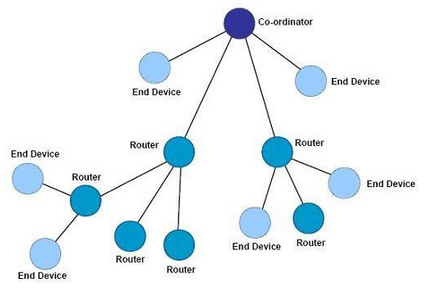

先介绍一下port group 的概念:port group 是配置层面上的一个物理端口组,配置到port group里面的物理端口才可以参加链路汇聚,并成为port channel里的某个成员端口。在逻辑上,port group 并不是一个端口,而是一个端口序列。加入port group 中的物理端口满足某种条件时进行端口汇聚,形成一个port channel,这个port channel 具备了逻辑端口的属性,才真正成为一个独立的逻辑端口。端口汇聚是一种逻辑上的抽象过程,将一组具备相同属性的端口序列,抽象成一个逻辑端口。port channel是一组物理端口的集合体,在逻辑上被当作一个物理端口。对用户来讲,完全可以将这个port channel 当作一个端口使用,因此不仅能增加网络的带宽,还能提供链路的备份功能。

端口汇聚功能通常在交换机连接路由器、主机或者其他交换机时使用。

port channel 的带宽为4 个端口带宽的总和。而s1如果有流量要经过port channel 传输到s2,s1 的portchannel 将根据流量的源mac 地址及目的mac地址的最低位进行流量分配运算,根据运算结果决定由port channel 中的某一成员端口承担该流量。当port channel 中的一个端口连接失败,原应该由该端口承担的流量将再次通过流量分配算法分配给其他连接正常的端口分担。流量分配算法由交换机的硬件决定的。

为使port channel 正常工作,port channel 的成员端口必须具备以下相同的属性:

1 端口均为全双工模式;

2 端口速率相同;

3 端口的类型必须一样,比如同为以太口或同为光纤口;

4 端口同为access 端口并且属于同一个vlan 或同为trunk 端口;

5 如果端口为trunk 端口,则其allowed vlan 和native vlan 属性也应该相同。

当dcrs-5526s 通过手工方式配置port channel 或lacp 方式动态生成portchannel,系统将自动选举出port channel 中端口号最小的端口作为port channel 的主端口(master port)。若交换机打开spanning-tree 功能,spanning-tree视port channel 为一个逻辑端口,并且由主端口发送bpdu 帧。

另外,端口汇聚功能的实现与交换机所使用的硬件有密切关系,dcrs-5526 系列交换机支持任意两个交换机物理端口的汇聚,最大组数为6 个,组内最多的端口数为8 个。

汇聚端口一旦汇聚成功就可以把它当成一个普通的端口使用,在dcrs-5526s 中还建立了汇聚端口配置模式,与vlan 和物理端口配置模式一样,用户能在汇聚端口配置模式下对汇聚端口进行相关的配置

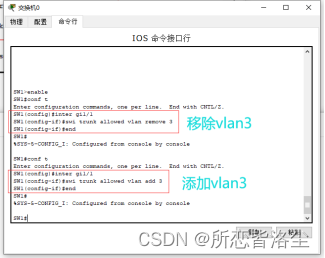

将Sw0和Sw1交换机相连的fa0/1-2口进行聚合

Sw0#conf t

Sw0(configure)#int range fa0/1-2

Sw0(configure-if-range)#channel-group 1 mode desirable

Sw0(configure-if-range)#exit

Sw1#conf t

Sw1(configure)#int range fa0/1-2

Sw1(configure-if-range)#channel-gropu 1 mode desirable

Sw1(configure-if-range)#exit

在Sw0和Sw1交换机上将聚合端口设置为trunk口

Sw0#conf t

Sw0(configure)#int port-channel 1

Sw0(configure-if)#switchport mode trunk

Sw0(configure-if)#switchport trunk native vlan 10

Sw0(configure-if)#exit

Sw1#conf t

Sw1(configure)#int port-channel 1

Sw1(configure-if)#switchport mode trunk

Sw1(configure-if)#switchport trunk native vlan 10

Sw1(configure-if)#exit

本征vlan默认为vlan1。

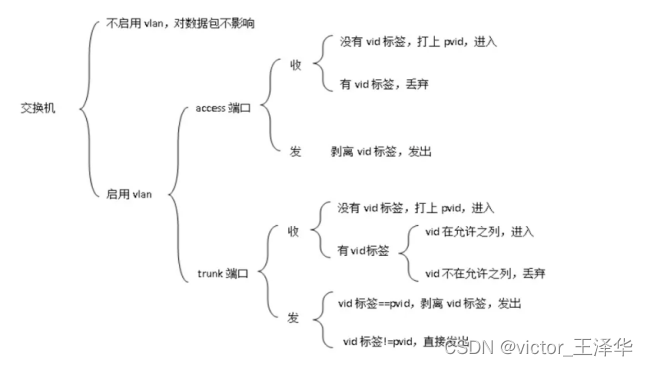

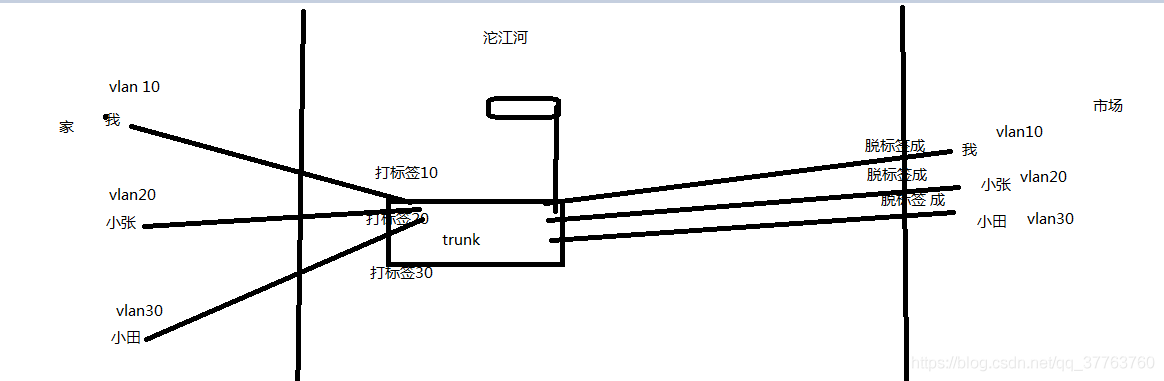

有些支持中继的设备在默认情况下会标记本征vlan流量。如果802.1Q中继端口在本征vlan上收到有标记帧。则会将该帧丢弃。因此,在配置Cisco catalyst交换机上的交换端口时,您需要了解这些设备再进行配置,使他们不会在本征vlan上发送有标记帧。在其他厂商生产的在本征vlan上支持有标记帧的设备包括IP 电话、服务器、路由器和非Cisco交换机。 本征VLAN即Native Vlan Native Vlan和其他Vlan的另外一个区别在于:非Native Vlan在trunk中传输数据时要被添加Vlan标记的(如dot1q或者isl),但是native vlan在trunk中传输数据时是不进行标记的。 在trunk链路上,如果switchport trunk allowed vlan all,那么所有带有vlan信息的帧都允许通过,如果不加switchport trunk allowed vlan all,那么只有native vlan 这个vlan的帧才能通过,默认native vlan 是vlan 1,有些情况下trunk出问题了,只能vlan 1的信息才能通过,vlan 1是管理vlan, 当然你也可以通过命令修改native vlan为vlan 2或者vlan 3,命令:switchport trunk native vlan vlanID。 验证命令:show interfaces f0/24 switchport 。 所有的帧在trunk中都是打上标记的,也就是tag,不同点在于,如果帧在进入trunk以前已经打上标记了,比如vlan 2的标记,并且trunk又允许vlan 2通过的话,该vlan 2的帧就通过,反之丢弃。 另外如果帧在进入trunk时是没有标记的,那么trunk就会给他打上native vlan的标记,该帧在trunk中就以native vlan的身份传输,native vlan 是用于trunk链路的, 在access链路没有native vlan的概念。 在一些协议中,如STP, 交换机之间是要互相协商通讯的, 如果对STP的数据包打了tag的话, 会导致一些不支持VLAN的在交换机不能相互协商。为了解决这个问题, 提出native vlan的概念。在trunK中, 对于没有带tag的流入数据, 在交换机中打下native vlan id, 流出时, 当发现tag是该端口的native vlan ID,去掉tag转发。 对于支持pvlan的交换机,每个端口都有一个pvid(PVID是不分trunk 口或access口), 缺省跟该端口的VLAN ID一样,对设置成trunk口的端口, pvid 等于 native vlan ID 。

以太通道(Etherchannel)

1,作用:

将多个物理链路聚合为一个逻辑链路来增加中继速度.并可提供负载均衡及冗余.

2,聚合协议:

PAGP:端口聚合协议,CISCO私有,每组最多支持8条链路汇聚.

LACP:链路聚合控制协议,IEEE802.3ad定义,每组最多支持16条链路汇聚(但只有8条工作,其余备份)

3,以太通道的配置原则:

略

4,以太通道负载均衡的方式:

基于源IP,基于目的IP,基于源/目的IP

基于源MAC,基于目的MAC,基于源/目的MAC

基于源PORT,基于目的PORT,基于源/目的PORT

5,以太通道的配置:

创建以太通道组:

(config)#interface port-channel *

定义以太通道组的聚合协议

(config-if)#channel-protocol { pagp | lacp }

定义物理接口并将其划分到以太通道组中及模式

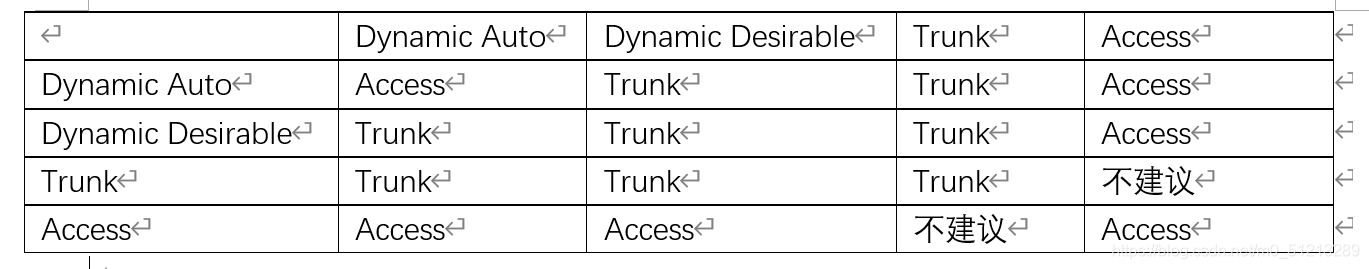

(config-if)#channel-group ** mode { on | auto | desirable | active | passive }

定义负载均衡方法:

(config)#port-channel load-balance **

查看通道接口配置信息:

#show running-config interface port-channel **

查看接口配置信息:

#show running-config interface **

查看配置后的通道信息:

#show etherchannel ** port-channel

核实PAGP和LACP

#show interface *** etherchannel

查看负载均衡方法:

#show etherchannel load-balance

交换机端口聚合、VTP、ACL配置实例

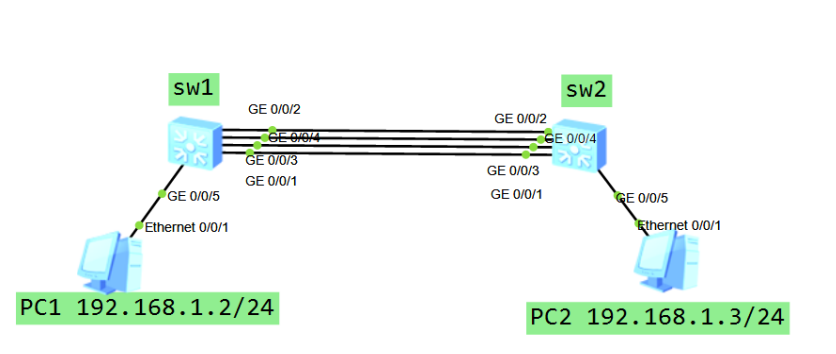

网络拓扑:

**************** 链路聚合 ****************

SW1:2960

interface Port-channel 1

description Channel group member f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/1 - 2

description Connect to SW5 on port f0/1-2

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 1 mode desirable

switchport trunk allowed vlan all

SW2:2960

interface Port-channel 2

description Channel group member f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/1 - 2

description Connect to SW5 on port f0/3-4

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 2 mode desirable

switchport trunk allowed vlan all

SW3:2960

interface Port-channel 3

description Channel group member f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/1 - 2

description Connect to SW5 on port f0/5-6

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 3 mode desirable

switchport trunk allowed vlan all

SW4:2960

interface Port-channel 4

description Channel group member f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/1 - 2

description Connect to SW5 on port f0/7-8

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 4 mode desirable

switchport trunk allowed vlan all

SW5: 3560

interface Port-channel 1

description Channel group member SW1 f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/1 - 2

description Connect to SW1 on port f0/1-2

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 1 mode auto

switchport trunk allowed vlan all

interface Port-channel 2

description Channel group member SW2 f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/3 - 4

description Connect to SW2 on port f0/1-2

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 2 mode auto

switchport trunk allowed vlan all

interface Port-channel 3

description Channel group member SW3 f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/5 - 6

description Connect to SW3 on port f0/1-2

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 3 mode auto

switchport trunk allowed vlan all

interface Port-channel 4

description Channel group member SW4 f0/1-2

switchport

switchport trunk encapsulation dot1q

switchport mode trunk

int ran f0/7 - 8

description Connect to SW4 on port f0/1-2

switchport trunk encapsulation dot1q

switchport mode trunk

channel-group 4 mode auto

switchport trunk allowed vlan all

sh ip int bri

**************** 配置VTP ****************

SW5: 3560

SW5#vlan database

SW5(vlan)#vtp server

Device mode already VTP SERVER.

SW5(vlan)#vtp domain tianyu

Changing VTP domain name from NULL to tianyu

SW5(vlan)#vtp password cisco

Setting device VLAN database password to cisco

SW5(vlan)#exit

APPLY completed.

Exiting....

SW1:2960

SW1#vlan database

SW1(vlan)#vtp client

Setting device to VTP CLIENT mode.

SW1(vlan)#vtp domain tianyu

Domain name already set to tianyu .

SW1(vlan)#vtp password cisco

Setting device VLAN database password to cisco.

SW1(vlan)#vlan 3 name db

SW1(vlan)#vlan 4 name platform

SW1(vlan)#vlan 5 name web

SW1(vlan)#end

SW1(config)#int range f0/3 - 8

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 3

SW1(config-if-range)#no sh

SW1(config-if-range)#exit

SW1(config)#int ran f0/9 - 14

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 4

SW1(config-if-range)#no sh

SW1(config-if-range)#exit

SW1(config)#int ran f0/15 - 24

SW1(config-if-range)#switchport mode access

SW1(config-if-range)#switchport access vlan 5

SW1(config-if-range)#no sh

SW1(config-if-range)#exit

SW2:2960

SW2#vlan database

SW2(vlan)#vtp client

Setting device to VTP CLIENT mode.

SW2(vlan)#vtp domain tianyu

Domain name already set to tianyu .

SW2(vlan)#vtp password cisco

Setting device VLAN database password to cisco.

SW2(config)#int range f0/3 - 8

SW2(config-if-range)#switchport mode access

SW2(config-if-range)#switchport access vlan 3

SW2(config-if-range)#no sh

SW2(config-if-range)#exit

SW2(config)#int ran f0/9 - 14

SW2(config-if-range)#switchport mode access

SW2(config-if-range)#switchport access vlan 4

SW2(config-if-range)#no sh

SW2(config-if-range)#exit

SW2(config)#int ran f0/15 - 24

SW2(config-if-range)#switchport mode access

SW2(config-if-range)#switchport access vlan 5

SW2(config-if-range)#no sh

SW2(config-if-range)#exit

/*SW3、SW4也类似的配置*/

SW5: 3560

SW5(config)#ip routing

SW5(config)#int vlan 3

SW5(config-if)#ip add 192.168.3.1 255.255.255.0

SW5(config-if)#no sh

SW5(config-if)#exit

SW5(config)#int vlan 4

SW5(config-if)#ip add 192.168.4.1 255.255.255.0

SW5(config-if)#no sh

SW5(config-if)#exit

SW5(config)#int vlan 5

SW5(config-if)#ip add 192.168.5.1 255.255.255.0

SW5(config-if)#no sh

SW5(config-if)#exit

sh ip route

sh vtp stat

sh vlan bri

sh int tr

**************** 配置ACL ****************

/*vlan3与vlan5之间互访,vlan4与vlan5之间互访,禁止vlan3与vlan4之间互访*/

SW5(config)# access-list 101 permit ip 192.168.3.0 0.0.0.255 192.168.5.0 0.0.0.255

SW5(config)# access-list 102 permit ip 192.168.4.0 0.0.0.255 192.168.5.0 0.0.0.255

SW5(config)# access-list 103 permit ip 192.168.5.0 0.0.0.255 0.0.0.0 255.255.255.255

**************** 应用ACL至VLAN端口 ****************

SW5(config)# int vlan 3

SW5(config-if)# ip access-group 101 in

SW5(config)# int vlan 4

SW5(config-if)# ip access-group 102 in

SW5(config)# int f0/24

SW5(config-if)# ip access-group 103 in

**************** 端口镜像:3560 ****************

监听指定vlan

SW5#show monitor 检查是否已存在镜像的配置

SW5#conf t 进入全局模式

SW5(config)#no monitor session 1

SW5(config)#monitor session 1 source vlan 3 - 5 both 监控vlan 3 - 5

SW5(config)#monitor session 1 destination int f0/23 把信息复制到f0/23

SW5(config)#end 返回

SW5#show monitor

监听指定端口

SW5#show monitor 检查是否已存在镜像的配置

SW5#conf t 进入全局模式

SW5(config)#no monitor session 1

SW5(config)#monitor session 2 source int f0/24 both 监控端口f0/24

SW5(config)#monitor session 2 destination int f0/23 把信息复制到f0/23

SW5(config)#end 返回

SW5#show monitor session 2

使用的命令是:show etherchannel summary -------------看端口汇聚状态

SD表示关闭,SU表示打开

---------------------------------------------------------

Switch#show etherchannel summary

Flags: D - down P - in port-channel

I - stand-alone s - suspended

H - Hot-standby (LACP on

R - Layer3 S - Layer2

U - in use f - failed to allocate aggregator

u - unsuitable for bundling

w - waiting to be aggregated

d - default port

Number of channel-groups in use: 2

Number of aggregators: 2

Group Port-channel Protocol Ports

------+-------------+-----------+----------------------------------------------

1 Po1(SD) PAgP Fa0/1(D) Fa0/2(D)

2 Po2(SU) PAgP Fa0/23(P) Fa0/24(P)