目录

1、实验准备

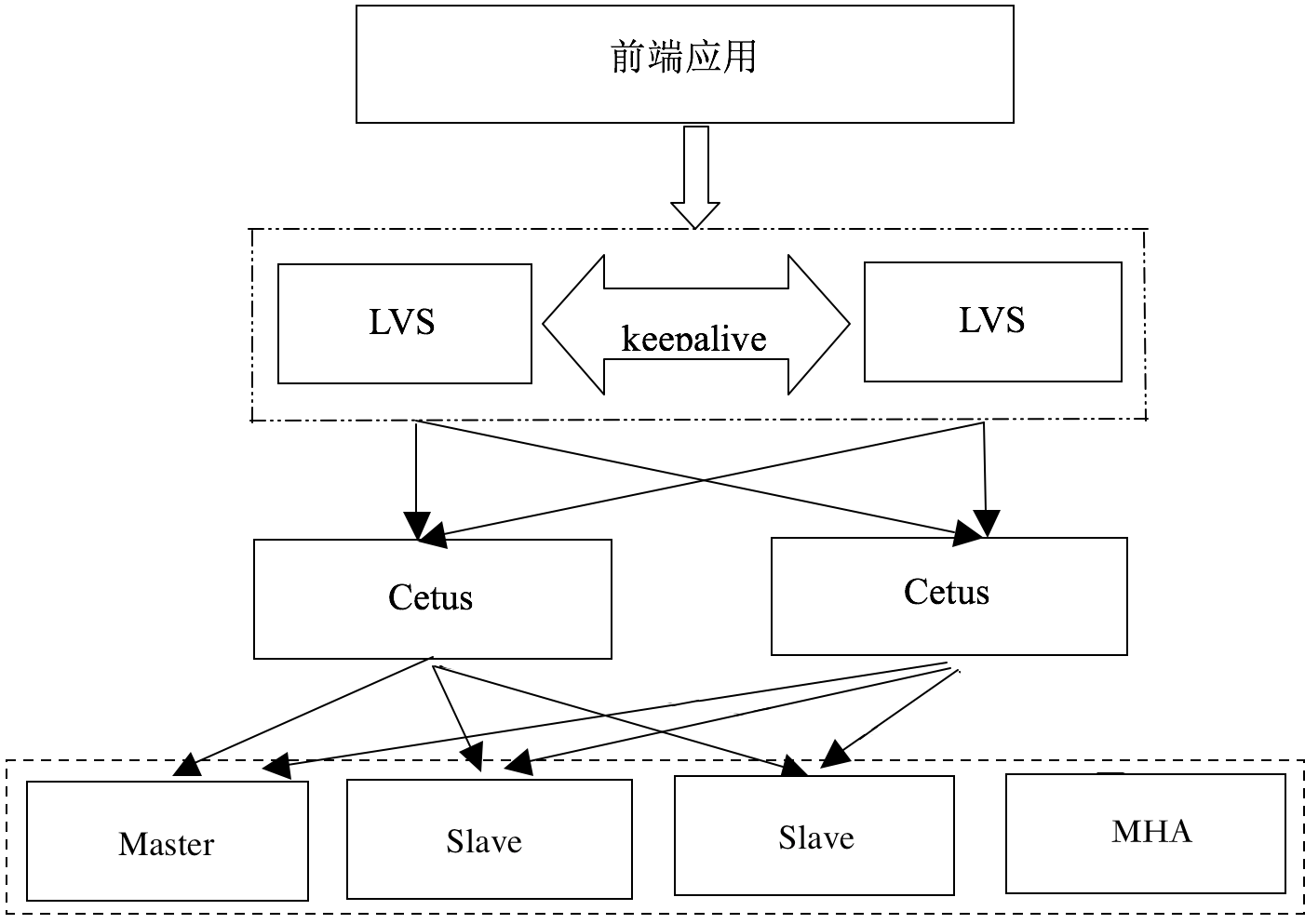

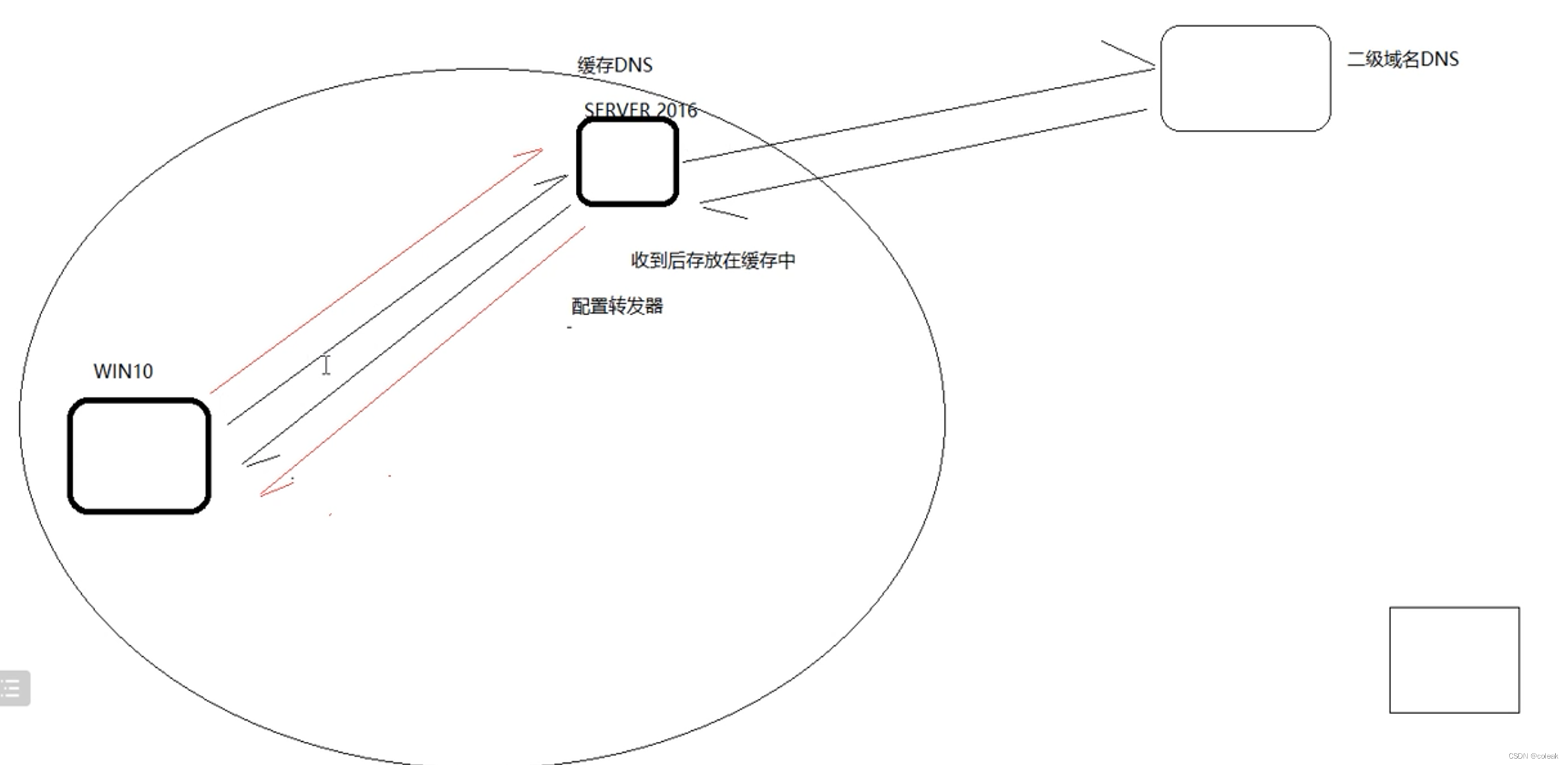

2、实验图

3、配置DNS转发器

4、DNS欺骗环境

1、实验准备

win10和server均设置为桥接模式,将win10的DNS指向server

win10:192.168.223.165

server:192.168.223.245

2、实验图

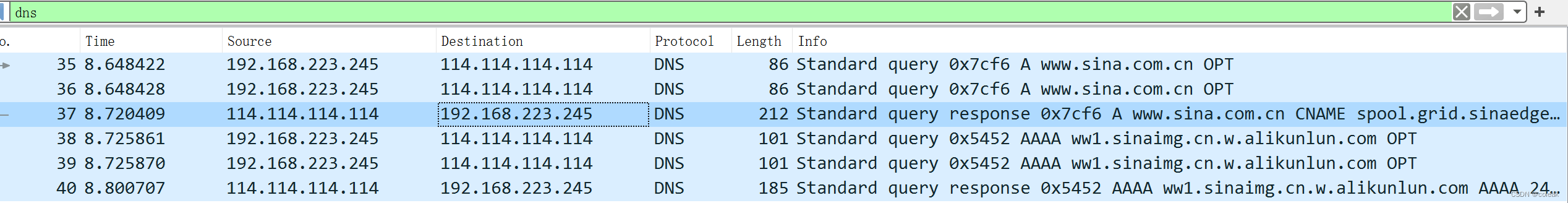

3、配置DNS转发器

此时win可以nslookup

4、DNS欺骗环境

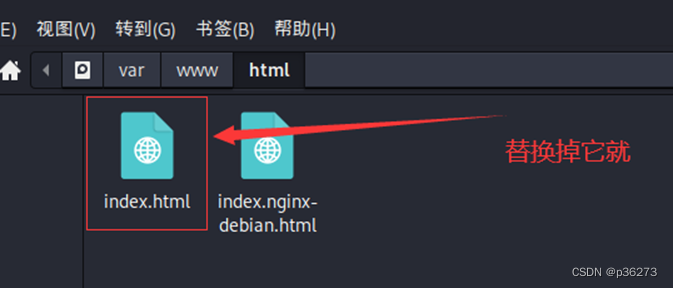

设置win10(192.168.223.165)DNS自动获取,开启server(192.168.223.245),开启一台kali(192.168.223.174),搭建web服务器。

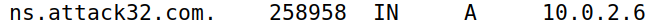

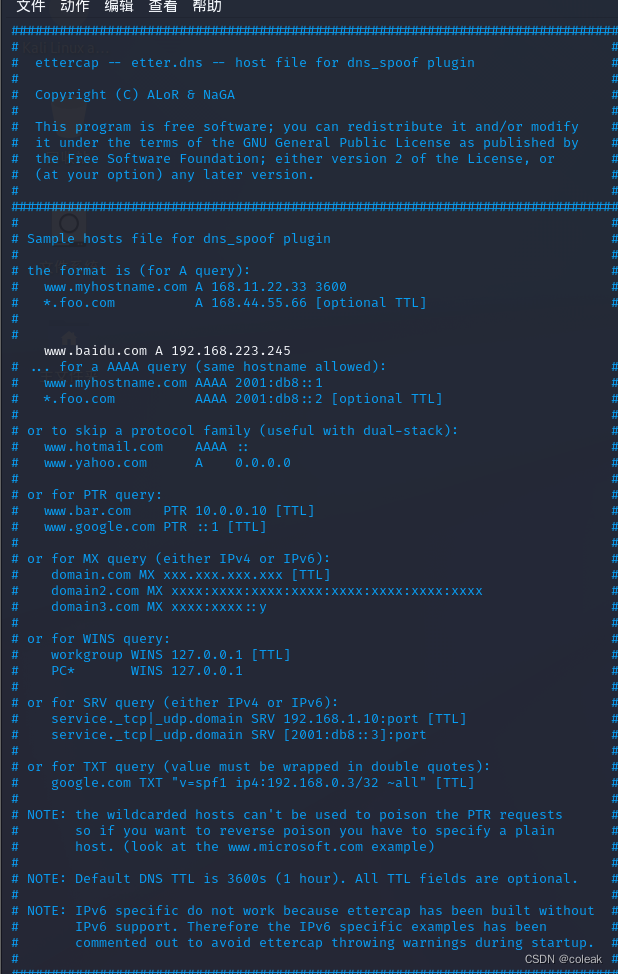

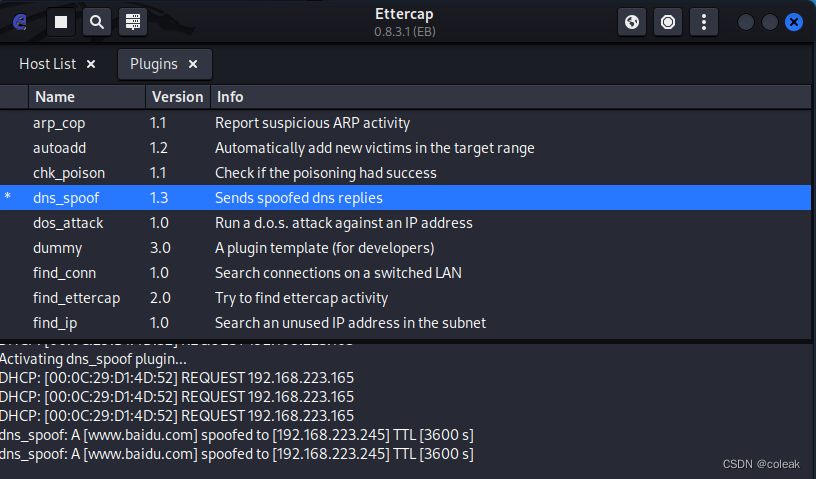

vim /etc/ettercap/etter.dns,再其中写入域名和ip

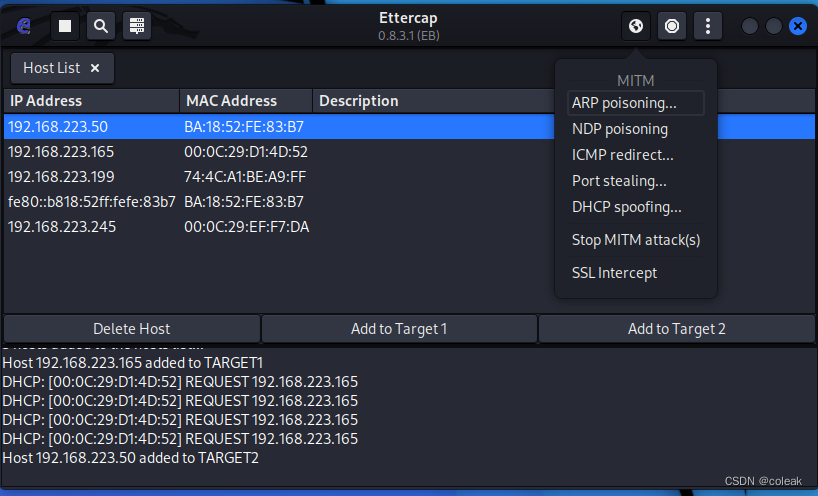

扫描主机,将165加入目标1,网关(50)加入到目标2,然后实施欺骗

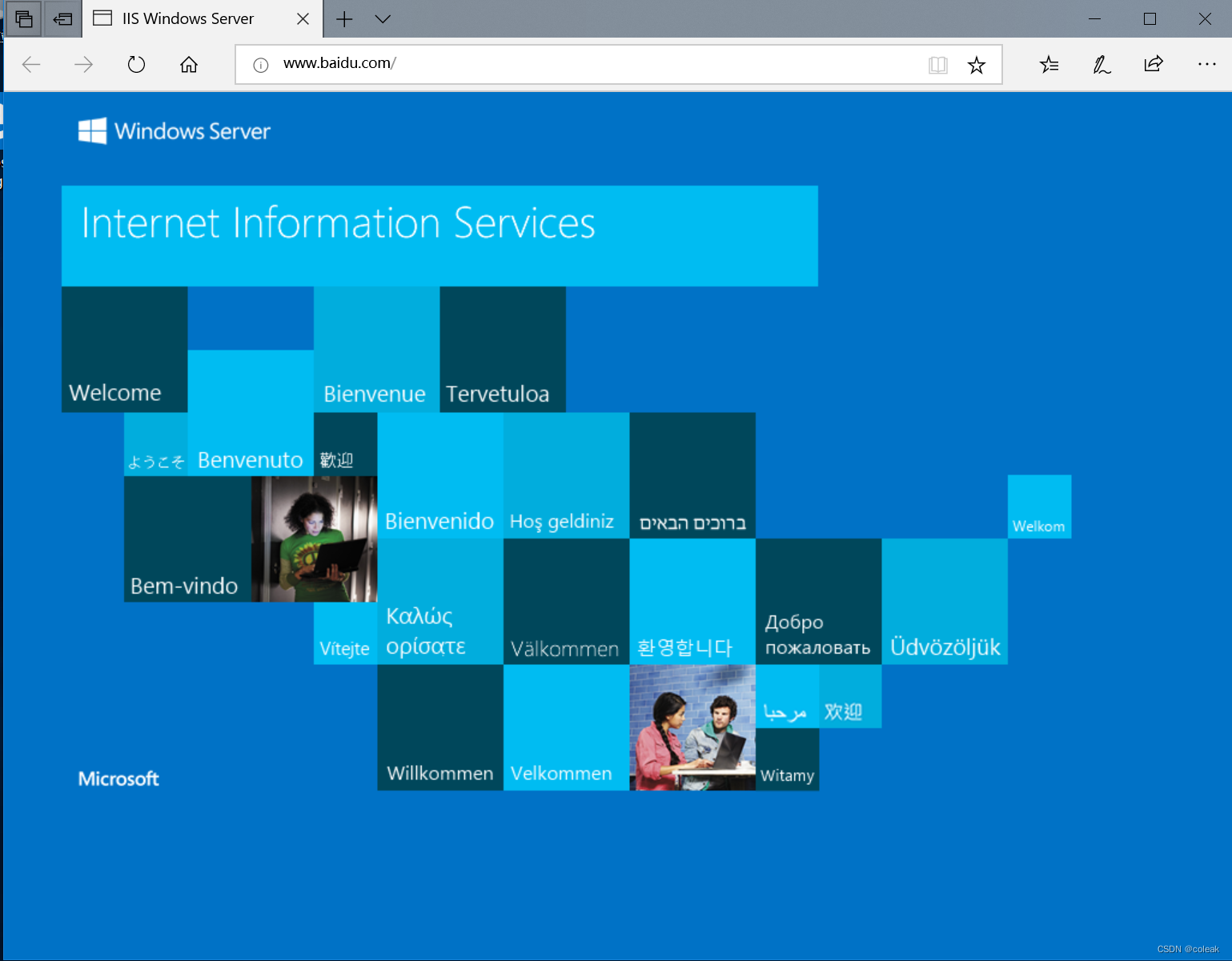

此时用win10通过http方式访问百度的网址

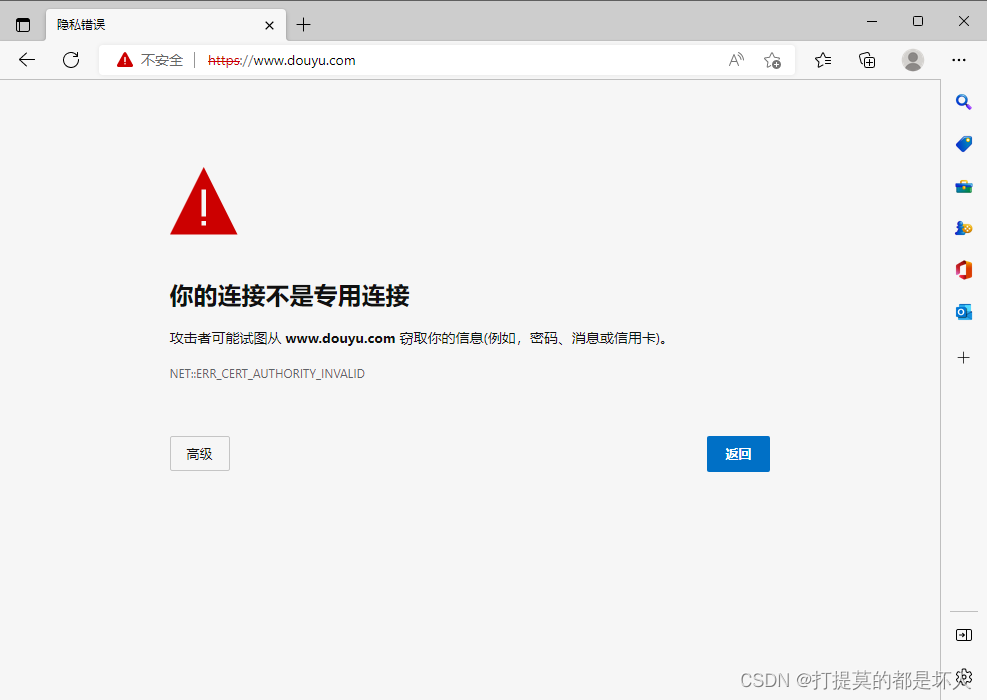

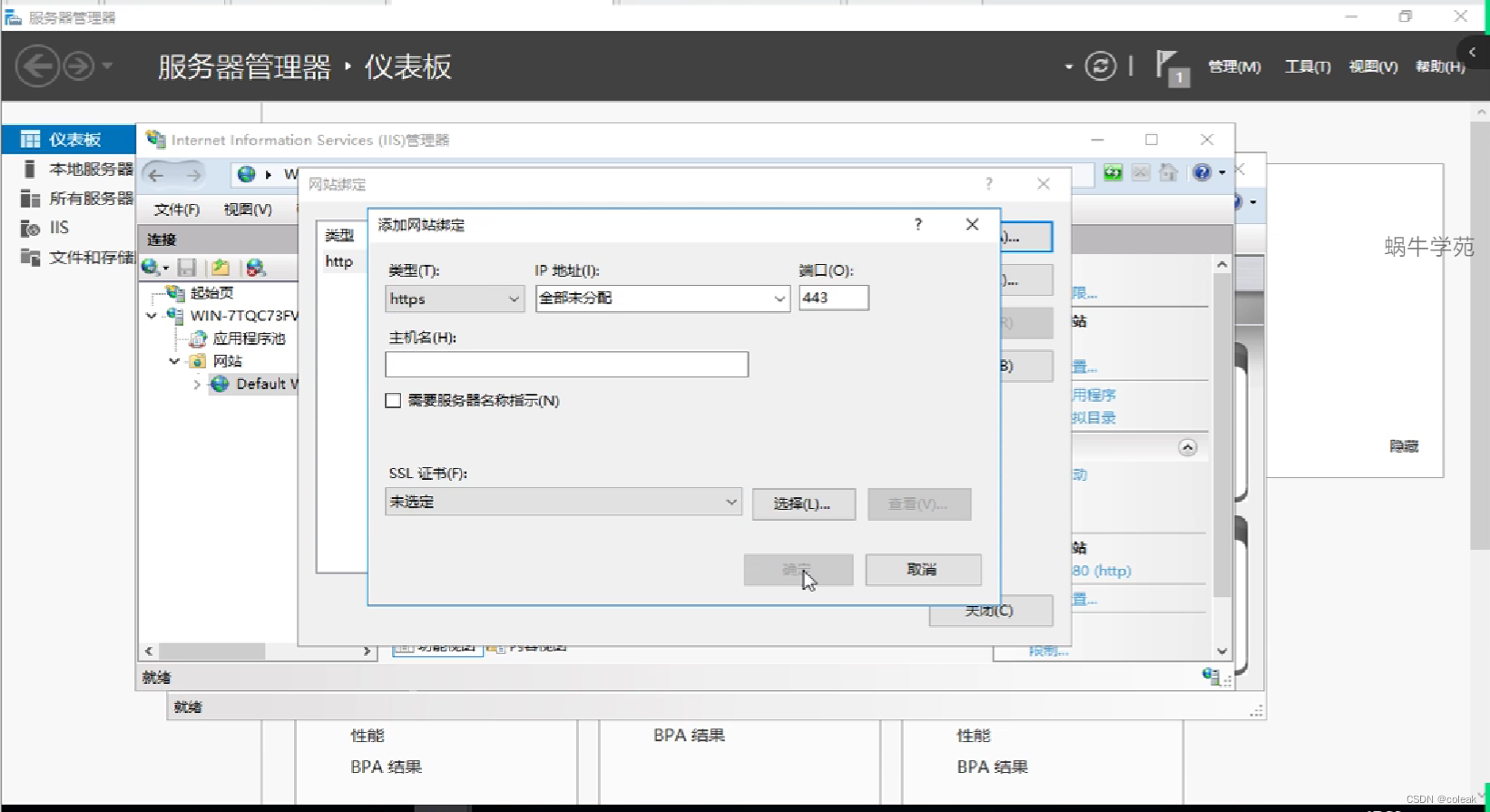

server的https的443端口没有打开,所以无法打开https方式

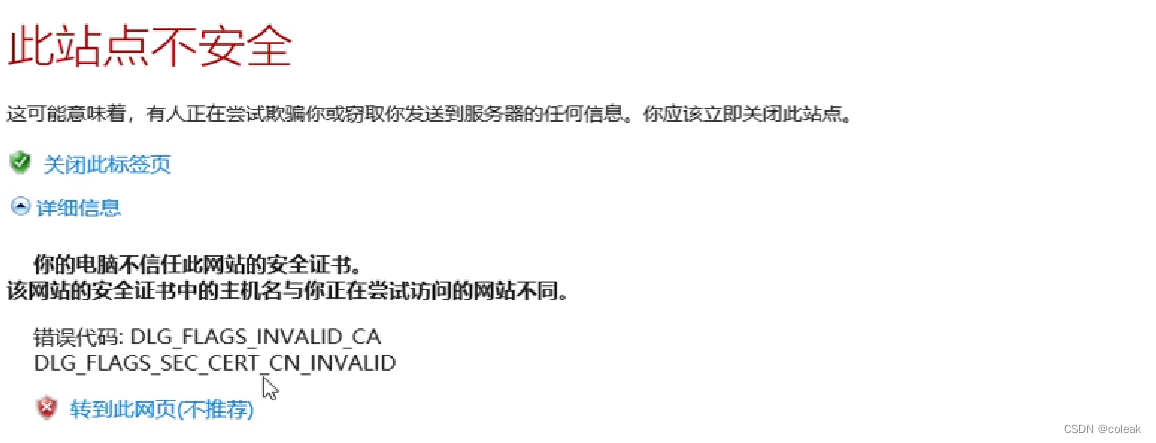

server打开需要证书,否则证书是自己发的,不可信

通过非加密方式(http)输入的信息(账号和密码等)会被攻击者通过监听工具获取到