2023/4/12 09:37:43

网络安全测试

2023/4/12 09:38:19

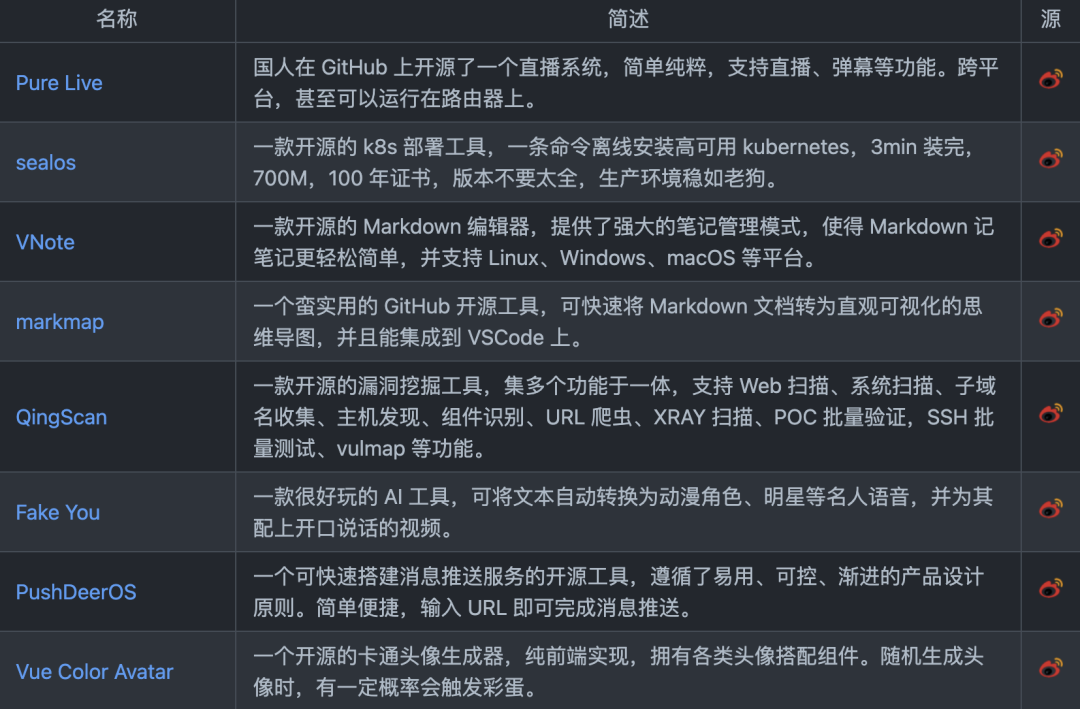

网络安全测试是指通过模拟攻击,对计算机系统、网络、应用程序等进行安全评估,发现其中存在的漏洞和安全风险,并提供修复建议的过程。网络安全测试可以帮助企业和组织发现和解决网络安全问题,提高系统和数据的安全性。

网络安全测试的主要类型包括:

-

漏洞扫描:利用漏洞扫描器对网络和应用程序进行扫描,发现其中存在的漏洞和安全弱点。

-

渗透测试:对目标系统进行授权的攻击模拟,发现并利用系统中的漏洞,获取访问权限,并提供修复建议。

-

应用程序安全测试:通过对应用程序的代码审计、黑盒测试等方式,发现其中存在的漏洞和安全问题,并提供修复建议。

-

网络设备安全测试:对路由器、交换机、防火墙等网络设备进行评估,发现其中存在的漏洞和安全风险,并提供修复建议。

-

社会工程学测试:通过钓鱼、冒充身份等手段,测试组织中员工的安全意识和行为,并提供加强员工教育和培训的建议。

网络安全测试需要遵循相关法律法规,保护被评估方的合法权益。测试前应制定详细的测试计划,并获得被评估方的授权,以确保测试过程的合法性和可靠性。测试结束后,应及时提交测试报告,并提供漏洞修复建议。

2023/4/12 09:42:09

网络钓鱼技术

2023/4/12 09:42:51

网络钓鱼技术(Phishing)是指攻击者通过电子邮件、短信、社交网络等渠道,冒充合法的机构或个人,诱骗用户点击链接、下载恶意软件、输入账户信息等,从而达到窃取用户敏感信息、利用用户账户进行诈骗等目的的攻击手段。

网络钓鱼攻击常用的技术手段包括:

-

假冒网站:攻击者伪造合法机构的网站,诱骗用户输入敏感信息,如账户密码、银行卡号等。

-

钓鱼邮件:攻击者发送伪装成合法机构的邮件,诱骗用户点击链接、下载恶意软件,或输入敏感信息。

-

社交网络钓鱼:攻击者通过社交网络伪装成合法机构或个人,以获得用户的信任,从而进行诈骗和窃取信息等活动。

-

电话钓鱼:攻击者通过电话冒充合法机构或个人,以获取用户的敏感信息。

为了避免成为网络钓鱼攻击的受害者,用户可以采取以下措施:

-

保持警惕:对不明来源的邮件、短信、社交网络信息等保持警惕,谨慎点击链接或下载附件。

-

验证信息:确认邮件、短信、社交网络信息的发送方身份,核实链接的真实性和安全性。

-

更新安全软件:及时更新计算机和移动设备的安全软件,以防止恶意软件的感染。

-

使用强密码:使用不易猜测的强密码,并避免在不安全的场所输入敏感信息。

-

增强安全意识:加强个人和企业组织的安全意识和培训,提高识别和应对网络钓鱼攻击的能力。

2023/4/12 09:43:51

CND技术

2023/4/12 09:44:24

CDN(Content Delivery Network)技术是一种通过分布式部署在全球各地的节点服务器,实现高效快速地将内容分发给用户的技术。

CDN 技术的基本原理是将内容分发到离用户最近的节点服务器上,当用户请求内容时,直接从最近的节点服务器获取,从而大幅降低了响应时间和带宽消耗,提高了用户体验。同时,CDN 技术还可以通过缓存、压缩、负载均衡等手段,优化网站和应用程序的性能和稳定性。

CDN 技术的主要优点包括:

-

提高用户访问速度:通过缓存和就近分发,可以加速内容的传输和加载,提高用户的访问速度和体验。

-

减轻源站压力:通过将请求分散到各个节点服务器上,减轻源站的压力,提高源站的可用性和稳定性。

-

减少网络带宽成本:通过缓存和就近分发,减少了大量的网络带宽消耗,降低了网络带宽成本。

-

增加网站安全性:通过CDN提供的Web应用程序防火墙等功能,增加了网站的安全性。

CDN 技术的应用范围很广,包括网站、视频、游戏、应用程序等。目前,市场上有许多CDN服务提供商,用户可以根据自己的需要选择合适的CDN服务。

2023/4/12 09:51:45

webshell

2023/4/12 09:52:21

Webshell是指一种被黑客用来在web服务器上进行远程控制的工具,它可以利用web服务器上的漏洞,以上传Webshell脚本的方式,实现对服务器的非法操作和控制。

Webshell的危害主要表现在以下几个方面:

-

窃取网站敏感信息:黑客利用Webshell可以窃取网站敏感信息,包括数据库信息、用户密码、敏感文件等。

-

控制网站服务器:黑客可以利用Webshell在服务器上执行任意命令,获取服务器权限,从而实现对网站服务器的控制。

-

恶意攻击网站用户:黑客可以利用Webshell在网站上注入木马等恶意代码,窃取网站用户的个人信息,进行诈骗和其他恶意攻击。

为了防范Webshell攻击,可以采取以下措施:

-

及时更新软件:及时更新服务器软件和组件,修复已知的漏洞。

-

加强文件上传检查:加强对文件上传的检查,限制上传文件的类型和大小,并对上传的文件进行病毒扫描和安全检查。

-

关闭不必要的服务:关闭不必要的服务,减少服务器的攻击面。

-

加强权限控制:对服务器上的文件和目录进行权限控制,限制Web服务器进程的权限。

-

加强日志监控:加强对Web服务器日志的监控和分析,及时发现异常情况。

-

使用安全防护工具:使用防火墙、入侵检测系统等安全防护工具,加强对Web服务器的安全防护。

代理池

代理池是一个包含多个代理服务器地址的列表或池。这些代理服务器可以被用来在网络爬虫、数据挖掘等任务中匿名访问网站,避免被封禁或受到限制。

代理池的实现一般包括以下几个步骤:

-

收集代理服务器地址:可以通过自己搭建代理服务器、购买代理服务、爬取免费代理网站等方式获得代理服务器地址。

-

验证代理服务器的可用性:对于获取到的代理服务器地址,需要验证其是否可以正常连接、可用性如何等等,只有可用的代理服务器才能加入到代理池中。

-

维护代理池:定期检查代理池中代理服务器的可用性,并将失效的代理服务器移除,同时添加新的可用代理服务器。

通过使用代理池,可以在不暴露自身真实IP地址的情况下,提高数据爬取的效率和稳定性。

安全攻防

攻防技术是指在网络安全领域中,用于攻击或保护计算机系统或网络的技术手段。

攻击技术包括但不限于以下几种:

-

漏洞利用:利用软件或系统中的漏洞,获取系统权限或控制权。

-

木马攻击:通过植入恶意程序或病毒,获取系统或网络的控制权。

-

社会工程学:通过欺骗或诈骗等手段,获取系统或网络的访问权限或敏感信息。

-

密码破解:通过暴力破解或字典攻击等手段,获取系统或网络的访问密码。

防御技术包括但不限于以下几种:

-

漏洞修补:及时修补软件或系统中的漏洞,减少系统被攻击的风险。

-

防火墙:设置防火墙,控制网络流量,限制非法访问。

-

加密技术:使用加密技术保护敏感数据的安全性,防止信息被窃取或篡改。

-

人员管理:加强人员管理,定期进行网络安全培训,减少因内部人员操作失误或疏忽导致的安全事故。

攻防技术在网络安全领域中发挥着重要的作用,网络安全人员需要不断提升自身的技术水平,以应对不断演变的网络安全威胁

社会工程学是指利用心理学、社会学、人类学等学科的知识和技术,通过欺骗、诈骗、虚假身份、假邮件、假电话等手段,来获取机密信息、入侵计算机系统或者取得某种利益的一种攻击手段。

社会工程学的攻击者通常会对攻击目标进行充分的调查和了解,了解其个人信息、习惯、兴趣、职务、社交关系等,从而更好地进行攻击。这些攻击手段往往不需要技术上的高超,而是通过针对人类天性的欺骗、威胁或者诱惑等方式,让攻击目标自己泄露重要信息或采取某种行动。

一些典型的社会工程学攻击手段包括:

-

钓鱼攻击(Phishing):通过虚假的邮件、网站等方式来欺骗用户输入个人账号信息和密码。

-

冒充身份(Impersonation):攻击者通过伪装成目标用户或相关的公司、机构等,来获取机密信息。

-

诈骗(Scamming):通过欺骗、承诺某种利益等方式来骗取钱财。

-

窃听(Eavesdropping):通过监听通信信道等方式获取机密信息。

防范社会工程学攻击需要用户保持警觉,确保自己的信息安全,并加强对安全威胁的了解和认识。此外,组织和企业需要采取相应的安全措施,包括加强培训、采用多重验证机制、限制敏感信息的访问等等。

2023/4/12 09:34:22

渗透测试流程

2023/4/12 09:35:03

渗透测试是指对计算机系统、网络、应用程序等目标进行授权的安全评估,通过模拟攻击来发现系统中存在的漏洞,并提供修复建议。渗透测试的流程一般包括以下步骤:

-

收集信息:对目标进行信息收集,包括对目标系统、应用程序、网络拓扑、开放端口等进行扫描和分析。

-

评估漏洞:在信息收集的基础上,使用漏洞扫描器或手动检测等方法,对系统、应用程序等进行漏洞评估,并对漏洞进行分类和优先级评估。

-

获取访问权限:通过漏洞利用、密码破解、社会工程学等手段,获取访问系统的权限。

-

提升权限:在获取初始权限的基础上,通过提权攻击等方式,获取更高的系统权限。

-

探测目标:在获取系统访问权限后,对目标进行更深入的探测,包括对敏感数据、系统漏洞等进行发现和分析。

-

永久化访问:通过植入后门等手段,确保攻击者能够长期地访问目标系统。

-

删除痕迹:在攻击完成后,清除攻击痕迹,使攻击者的活动不被发现。

-

编写报告:对渗透测试的结果进行总结,并向客户提供详细的渗透测试报告,包括系统的弱点和修复建议。

需要注意的是,在进行渗透测试时,必须遵循相应的法律和道德准则,保护被评估目标的安全和隐私。同时,渗透测试也需要获得被评估方的授权,否则可能会涉及到非法入侵行为。

安全运维

主机安全

主机是信息系统中最基本的资源,也是攻击者攻击的目标,保障主机安全是保障整个信息系统安全的根本。

1. 定期更换服务器账户口令,提高密码安全性

2. 安装杀毒软件,及时更新安全版本,提高主机的入侵检测能力;

3. 防火墙策略调整控制,只允许授权用户进行访问,并限制不必要的端口开放;

4. 使用NESSUS工具对主机环境进行的扫描,对存在的高危系统漏洞进行了修复;

5. 建立健全的主机日志活动,应用日志活动,便于检查追踪安全事件,提高系统溯源能力。

数据安全

数据是信息系统中最重要的资产,保障数据安全是信息系统安全的核心

1. 建立严格的数据访问控制机制,仅授权用户能够访问和修改数据;

2. 对数据进行加密处理,确保在传输和储存过程中的安全性;

3. 设置备份策略机制,确保数据的可靠性和完整性;

4. 建立健全的数据管理监督和审计制度,确保数据管理活动符合法规和规定。

应用安全

应用系统是实际运行的载体,需要保障应用系统的安全性。

1. 及时更新应用程序安全软件,及时更新软件,修补漏洞;

2. 对应用系统进行访问控制,禁止未经授权的访问;

3. 对应用系统实施安全加固措施,如关闭不必要服务、限制权限等;

4. 根据实际情况合理设置应用系统的日志记录级别,记录日志以便进行安全事件的发现和溯源;

5. 定期对应用系统进行漏扫处理,检查其存在的漏洞和风险。