1、文章背景

在客户端进行业务接口请求时,往往会在线上出现解析JSON响应内容失败而导致的应用崩溃,但是在实际开发测试过程中却没有遇到此问题。解决办法就是对JSON解析进行异常捕获,然后将实际响应内容上报到服务端,从而查看具体问题。

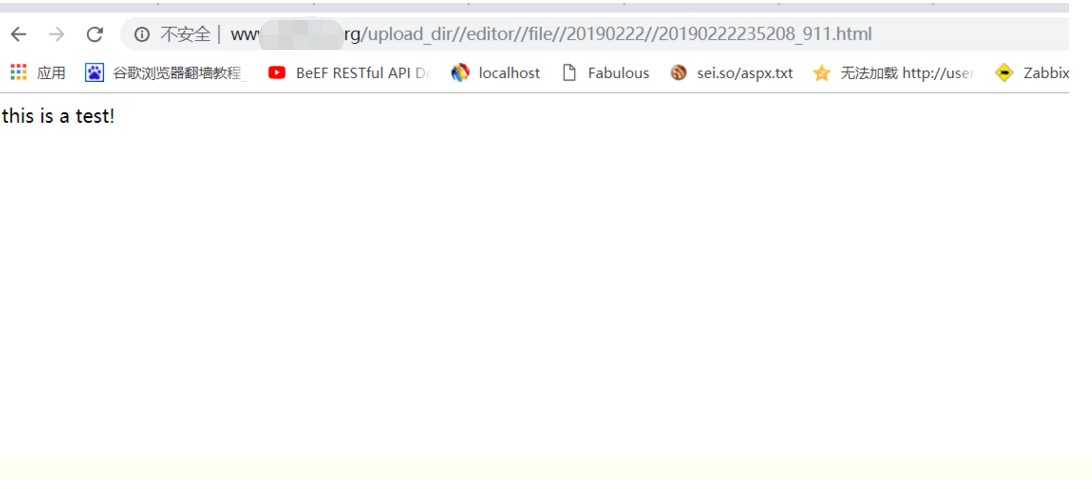

对上报到服务端的实际响应内容进行分析后,发现响应内容变成各种html文本,以下是常见的几种:

1、安全DNS服务门户:Fortinet Secure DNS Service Portal

<html> <head> <meta http-equiv="Content-Type" content="text/html; charset=windows-1252" /> <title>Fortinet Secure DNS Service Portal</title> </head> <body> <center> <h2>Web Page Blocked!</h2> You have tried to access a web page which belongs to a category that is blocked. </center> </body></html>

2、安全软件重定向:SHP Redirector

<!DOCTYPE html><html> <head> <title>SHP Redirector</title> <meta charset="UTF-8" /> <meta name="description" content="SHP Redirector" /> <script type="text/javascript" src="http://shgw.router:8080/ids.js"></script> <script src="http://blockpg.lion.shp.mcafee.com/blockpage/third-party/jquery-3.3.1.min.js"></script> <script src="http://blockpg.lion.shp.mcafee.com/blockpage/js/redirector1.1.js"></script> </head> <body> <div id="settings" blockpage="http://blockpg.lion.shp.mcafee.com/blockpage/?" server="xxx.xxx.xxx"> </div> </body></html>

3、运营商广告劫持:

https://www.twmbroadband.com

<html> <head> <meta charset="big5" /> <title></title> <style><!-- A{text-decoration:none} --></style> <script src="/redirect/js/jquery-1.6.2.min.js"></script> <script>function btnSub(btnId){ $("#accept_redirect").append("<input type='hidden' name='btnId' value="+btnId+" />"); $("#accept_redirect").submit(); } $(document).ready(function() { $(window).bind("beforeunload", function() { $("form").submit(); }); }); </script> </head> <body> <div align="center"> <form id="accept_redirect" name="accept_redirect" method="post" action="php_bin/recovery_sub.php"> <div> <input type="hidden" name="url" value="" /> <input type="hidden" name="system" value="NX" /> <input type="hidden" name="so" value="PHC" /> <input type="hidden" name="flag" value="1" /> <input onclick="btnSub(1);" value="線上刷卡" type="button" style="font-size:16px;height:6%;width:30%; margin : 80px;margin-bottom : 5px;margin-top : 5px;" /> <input type="hidden" value="https://www.twmbroadband.com/T01/service-online-payment_5_1062_1113.html" name="url1" id="url1" /> <input onclick="btnSub(2);" value="我已閱讀此網頁,回到我要去的網頁" type="button" style="font-size:16px;height:6%;width:30%; margin : 80px;margin-bottom : 5px;margin-top : 5px;" /> </div> <div> <img src="/redirect/images/R1_PHC_pc.jpg" style="height: 80%;width: 80%; margin : 5px;" /> </div> <div></div> </form> </div> </body></html>

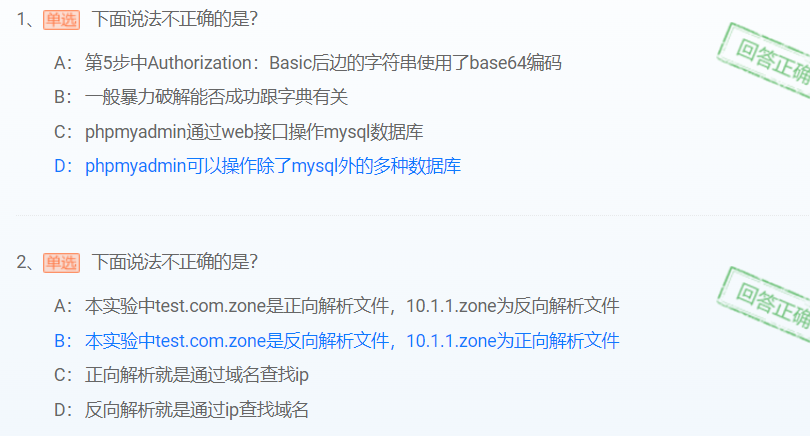

以上几种均是DNS劫持导致的结果,想知道DNS是如何被劫持的,需要先理解DNS域名是如何解析的。

2、DNS域名解析过程

当用户在浏览器地址栏输入域名时,DNS解析有大致十个过程:

1、浏览器先检查自身缓存中有没有被解析过的这个域名对应的ip地址,如果有,解析结束。同时域名被缓存的时间也可通过TTL属性来设置。

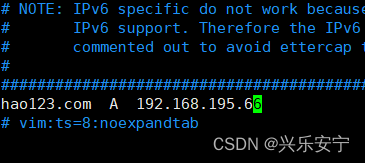

2、如果浏览器缓存中没有,浏览器会检查操作系统缓存中有没有对应的已解析过的结果。而操作系统也有一个域名解析的过程,即通过hosts文件来设置,如果在这里指定了一个域名对应的ip地址,那浏览器会首先使用这个ip地址。

3、如果至此还没有命中域名,才会真正地请求本地域名服务器(LDNS)来解析这个域名。

4、如果LDNS仍然没有命中,就直接跳到Root Server 域名服务器请求解析。

5、根域名服务器返回给LDNS一个所查询域的主域名服务器(gTLD Server,国际顶尖域名服务器,如.com .cn .org等)地址。

6、此时LDNS再发送请求给上一步返回的gTLD。

7、接受请求的gTLD查找并返回这个域名对应的Name Server的地址,这个Name Server就是网站注册的域名服务器。

8、Name Server根据映射关系表找到目标ip,返回给LDNS。

9、LDNS缓存这个域名和对应的ip。

10、 LDNS把解析的结果返回给用户,用户根据TTL值缓存到本地系统缓存中,域名解析过程至此结束。

(图片来自知乎@寒夜客来)

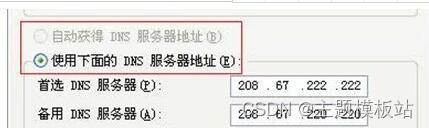

缓存是DNS被劫持的根本原因,在DNS解析过程的各个缓存中均有可能被劫持。主要包括本机的hosts篡改劫持,和运营商的Local DNS劫持等。

3、HTTPNS防止域名劫持

HttpDNS是使用HTTP协议向DNS服务器的80端口进行请求,代替传统的DNS协议向DNS服务器的53端口进行请求。也就是使用Http协议去进行DNS解析请求,将服务器返回的解析结果,直接向该IP发起对应的API服务请求,代替使用域名。

域名解析请求直接发送到HTTPDNS服务器,绕过运营商Local DNS,避免域名劫持问题。

HTTPDNS在阿里云和腾讯云服务器均有支持,读者们可以在其官网中自行查看了解。

4、推荐阅读

从代码上看鸿蒙 APP 与安卓 APP 的关系

Android 记一次解决问题的过程

webview内存泄漏终极解决方案

Android 一套完整的 Socket 解决方案

Android Fragment 被回收后显示空白问题解决方案

如果你有写博客的好习惯

欢迎投稿

点个在看 你最好看