它是什么

IDOR:不安全的直接对象引用

照片由Muhannad Ajjan在Unsplash上拍摄

这些类型的漏洞源于访问控制问题。我们将用另一整章来讨论这些类型的漏洞。IDOR 一词因出现在 OWASP 前 10 名中而广受欢迎,但实际上它只是另一种类型的访问控制问题。IDOR 可以在水平和垂直权限提升中表现出来。要说IDOR,必须满足以下条件:

- 请求中存在对象标识符,作为 GET 或 POST 参数

- 必须存在损坏的访问控制问题,允许用户访问他们不应访问的数据

这些术语可能看起来很抽象,所以让我们看一个例子:

- 获取 /invoice.php?id=12

- 发布 /personalInfo.php

{personId:23,name:”tester”}

- 获取 /invoices/1234.txt

在这些示例中,我们可以看到发出的 POST 和 GET 请求都包含一个标识符。在正常情况下,用户只能访问属于他们的发票或个人数据。但是,如果我们更改此标识符并返回不属于我们用户的数据,我们就有一个 IDOR。

这似乎是对 IDOR 的简单解释,但这基本上就是它的工作原理。复杂性来自于我们如何自动查找此内容以及涉及的不同用户。

您如何寻找 IDOR 漏洞?

我们基本上可以为此采取手动或半自动的策略。

手动

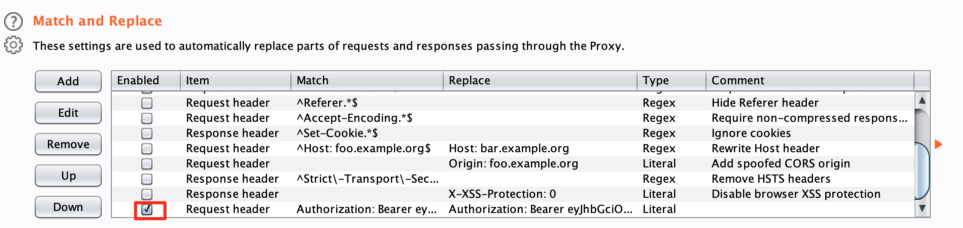

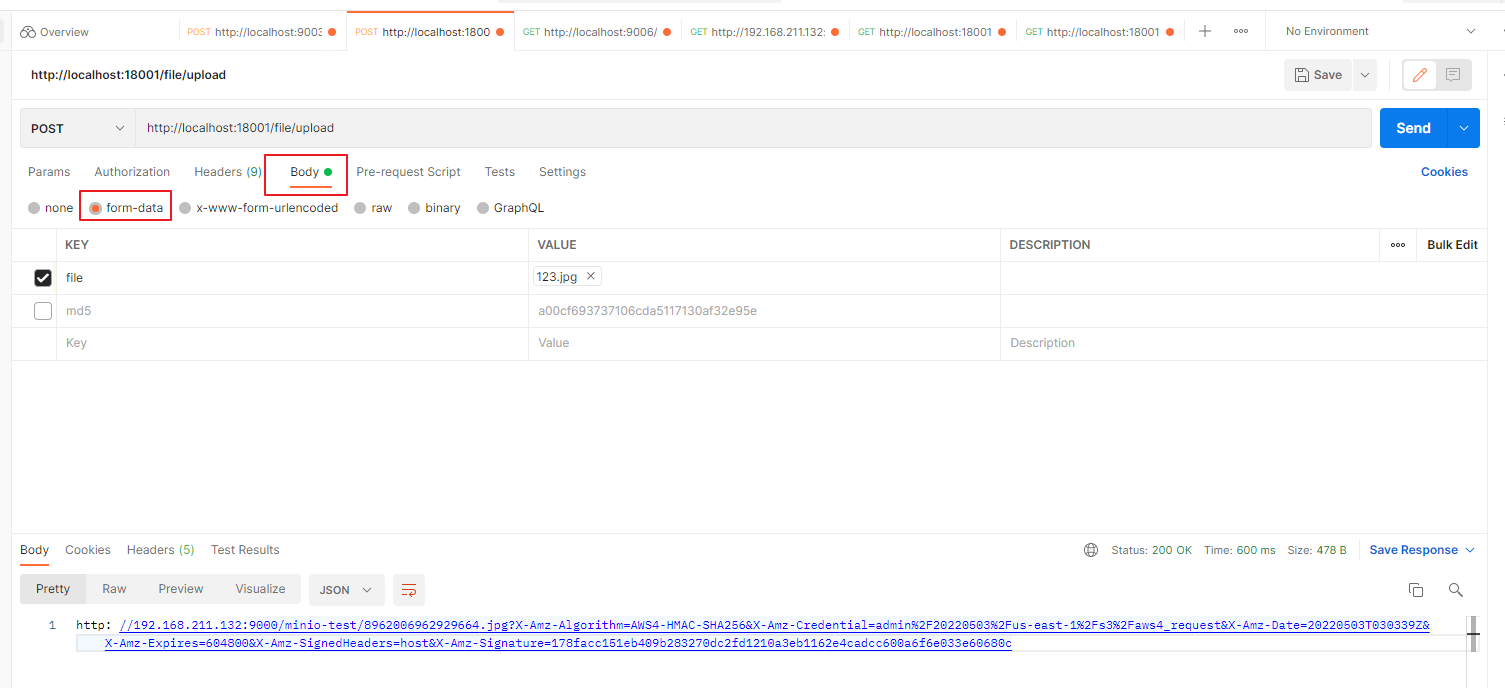

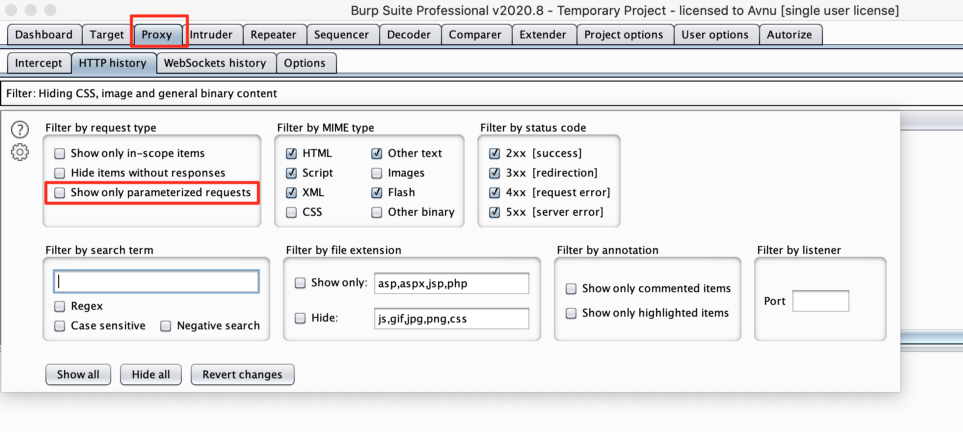

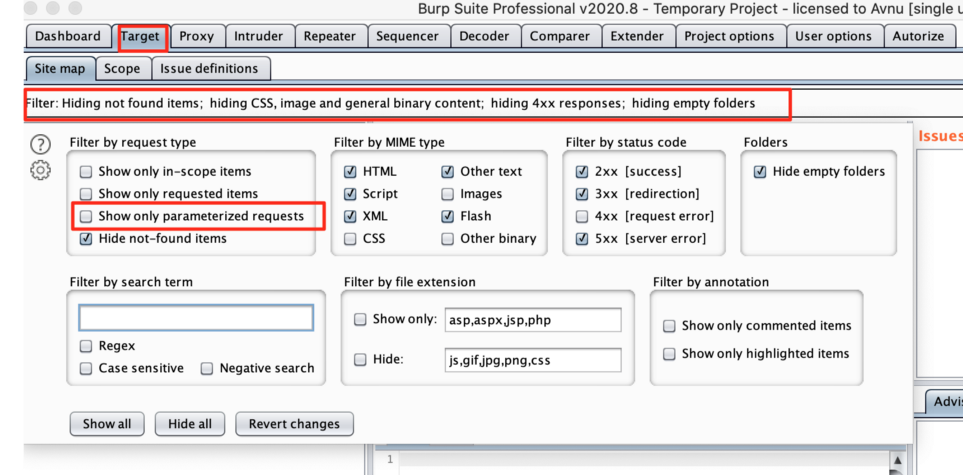

手动搜索 IDOR 可能是最简单的方法。在上一章中,我们讨论了您的主要攻击策略。这表明您应该在后台使用您的 MitM 代理浏览该网站。(参见一般攻击策略)。Burp 套件有一个显示参数化请求的选项:

我们可以使用这个过滤器向我们展示任何包含参数的请求。我们将不得不手动处理这些请求并将包含标识符的请求发送到转发器。

在转发器中,我们可以用一些有效的身份验证令牌替换服务器期望的身份验证方法。

- 授权标头中的 JWT 可能需要替换

- 会话 cookie 可能需要更换

- 自定义身份验证方法可能已到位

您将需要确定正在使用哪种身份验证机制,并确保将任何过期的身份验证方法替换为有效的身份验证方法。通过登录并发出类似请求来获取新的有效令牌。

现在您的请求在转发器中工作,我们可以尝试替换请求中的标识符。

小心:你是一个漏洞赏金猎人,你正在测试一个实时生产环境。不要填写随机标识符。而是创建一个新帐户。登录该帐户并导航到相同的功能。

例子:

- 我们有一个请求去 GET /invoice.php?id=12

- 发送到中继器

- 请求在已过期的授权标头中包含 JWT 令牌

- 当您启动请求时,它将返回 500,因为 JWT 已过期

- 登录应用程序并在您的代理选项卡中检查 http 历史记录

- 最新请求之一应包含有效的 JWT 令牌

- 复制该 JWT 令牌

- 替换转发器中过期的 JWT 令牌

- 您现在应该从服务器获得 200 OK 响应

- 创建一个新账户

- 登录该帐户并检查代理选项卡中的 http 历史记录

- 最新请求之一应包含有效的 JWT 令牌

- 复制该 JWT 令牌

- 替换中继器中的 JWT 令牌

- 如果您现在收到来自服务器的 200 OK 响应和发票的内容,那么您有一个 IDOR

半自动化测试

授权

对于授权,我们可以遵循与上述相同的原则,但是我们现在将讨论该工具的一些细节。这是一个 burp pro 扩展,所以如果你没有 burp pro,你可以跳过这一部分。

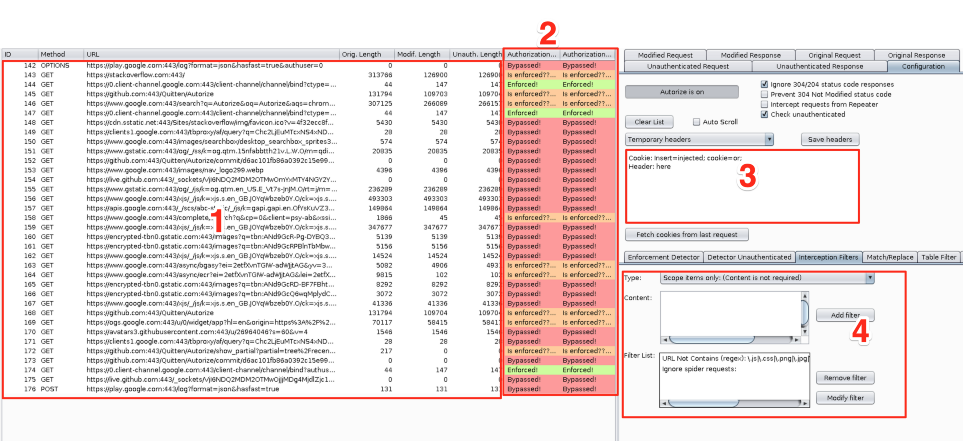

Authorize 将使用替换的身份验证方法 (3) 和空身份验证重复您发出的任何请求,以尝试模拟另一个用户和未经身份验证的用户。然后它将修改请求的响应与您发送的请求的响应进行比较。

- 您的所有请求都将显示在此处

- 这将显示访问控制是否正确实施

- 在此处填写负责身份验证的请求标头

- 我建议您设置一些过滤器

- 仅限范围项目(不需要文本):这将确保您不会看到太多奇怪的与范围无关的请求

- URL 不包含(文本):任何应该是公共信息的请求,我尝试在这里过滤掉

这就是 (2) 状态的含义:

强制:这意味着没有 IDOR。修改后的请求返回 403 禁止或任何其他错误代码。

Is Enforced?:这意味着修改后的修改后的响应没有返回错误代码,但与未经身份验证的请求不完全相同的响应

绕过:这不会自动保证 IDOR!这意味着修改后的响应与原始响应匹配。您仍然需要确认这是否是预期行为。通常,这将是预期的行为。是否是,取决于你的判断,这也是我建议你在破解之前通过探索它来真正了解你的目标的部分原因。始终通过以下方式手动确认

- 右键单击请求

- 将修改后的请求发送到转发器

- 重复请求并确认您正在查看不应公开的其他人数据

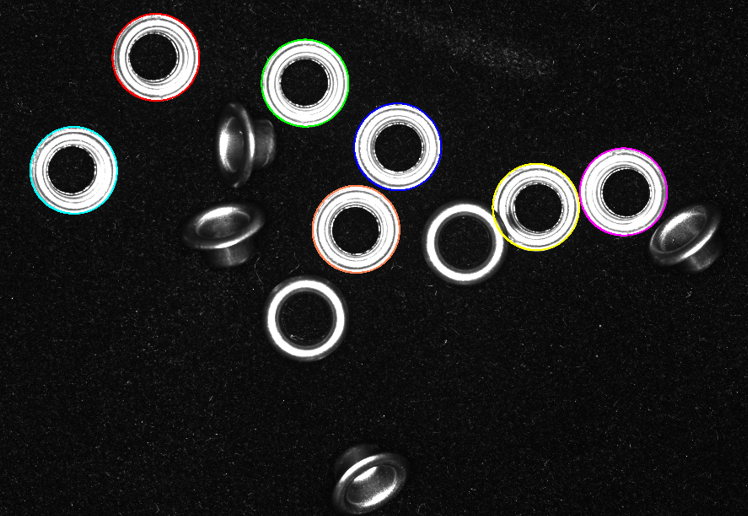

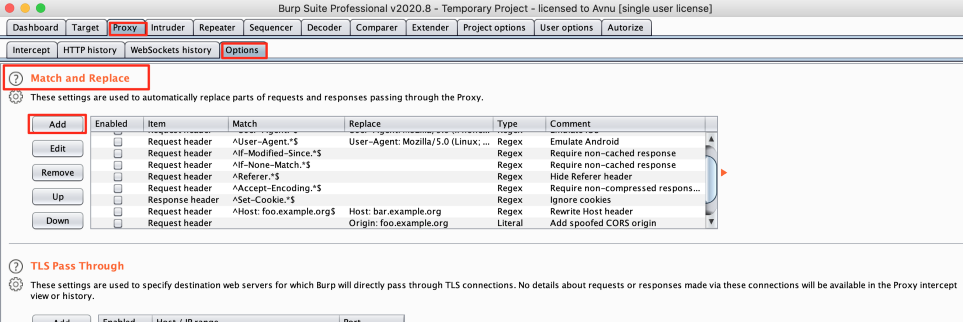

匹配和替换

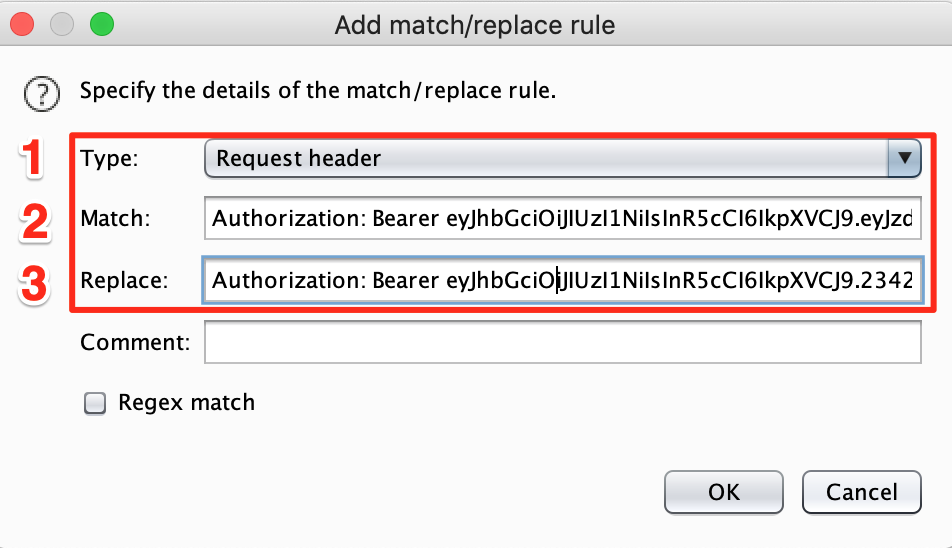

由于授权基本上只是匹配授权标头并尝试将它们替换为用户提供的标头,因此我们可以在代理中设置类似的规则。

- 通常请求头会包含授权方法

- 填写登录用户的token

- 填写您要使用的第二个用户的令牌

现在,只要此规则处于活动状态,您就可以在应用程序中四处点击。如果您可以打开任何不应该公开的信息,我们手上有一个 IDOR。

要禁用此规则,只需取消选中它前面的复选框即可。