实验链接

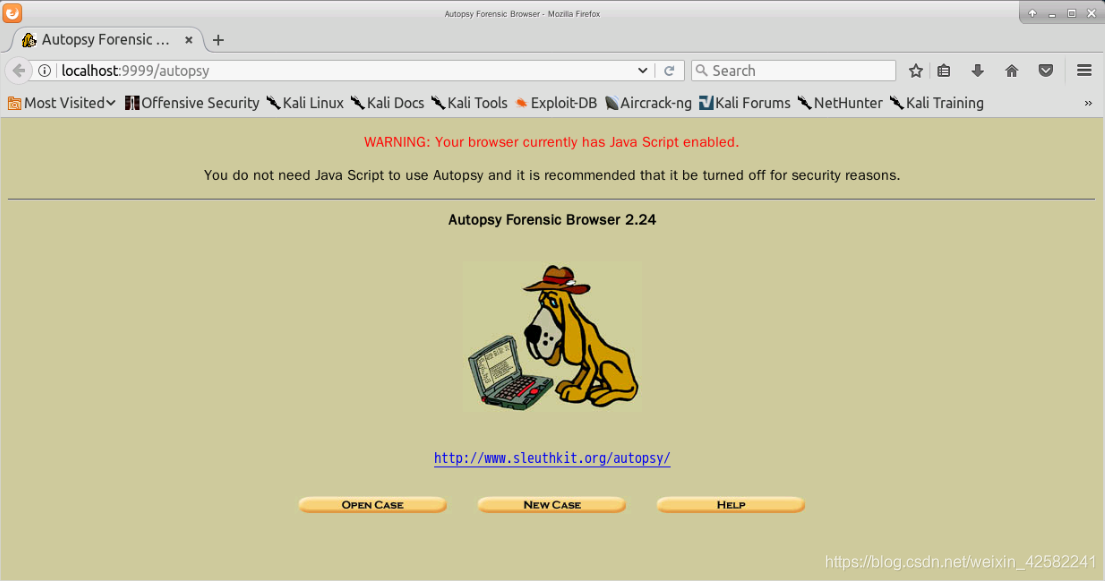

Autopsy Forensic Browser 是数字取证工具-The Sleuth Kit(TSK)的图形界面,用于对文件系统和卷进行取证。通过本实验学习文件系统取证的思想与方法,掌握Autopsy的使用。

链接:http://www.hetianlab.com/expc.do?ce=064935f9-835c-4c4c-ada2-00481bda0ae1

实验简介

实验所属系列: 数据安全

实验对象: 本科/专科信息安全专业

相关课程及专业: 网络安全

实验类别: 实践实验类

预备知识

关于Autopsy

它是首屈一指的端到端开源数字取证平台。由Basis Technology构建,具有您在商业取证工具中所期望的核心功能,Autopsy是一种快速,全面,高效的硬盘调查解决方案,可根据您的需求而发展。

实验目的

通过该实验了解数据取证的思想和核心方法,深入掌握Autopsy的使用。

实验环境

服务器:kali ,IP地址:随机分配

测试文件请在实验机内下载使用:http://tools.hetianlab.com/tools/T022.zip

实验步骤

步骤一

启动Autopsy:

会打开一个终端,双击url:

打开网页:

打开网页:

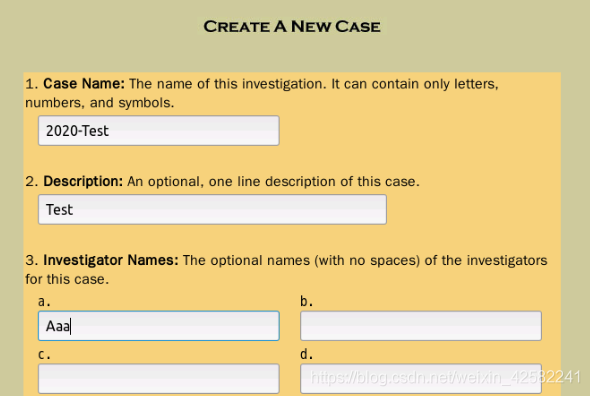

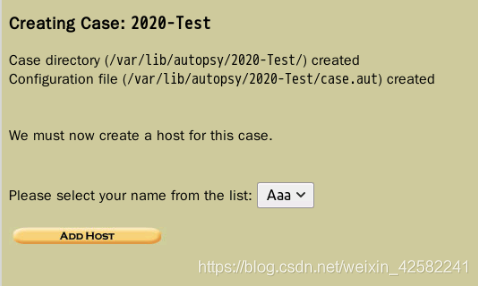

创建一个新的case。

点击new case:

填好必要信息之后点击newcase:

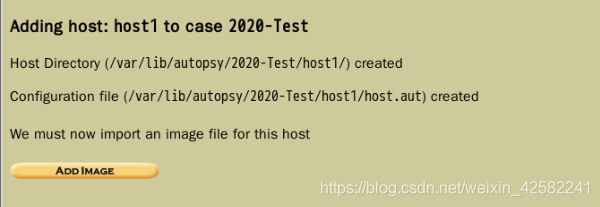

点击add host。

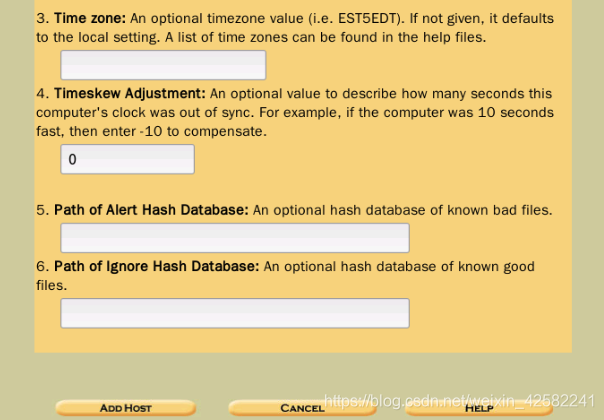

按照默认的设置继续点击addhost:

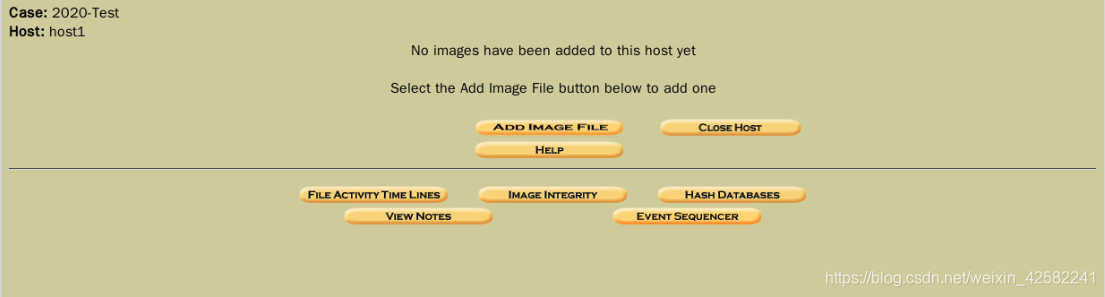

在下图中点击add image加载将要分析的镜像:

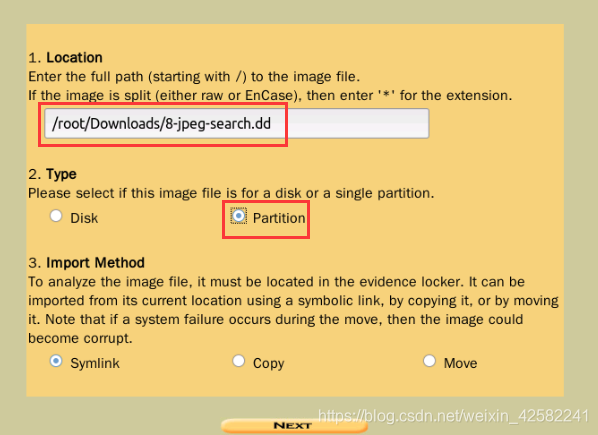

选择add imagefile之后填入路径:

点击next。

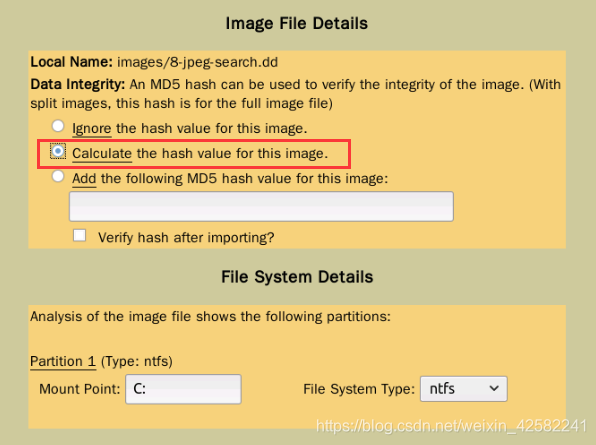

选择校验hash值的选项,然后add:

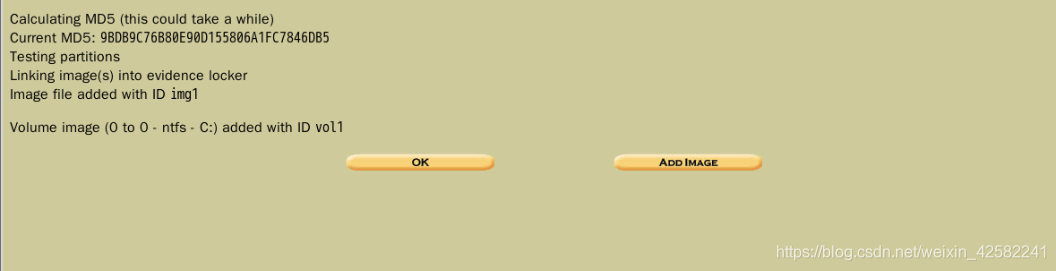

autopsy会计算文件的hash,点击ok即可:

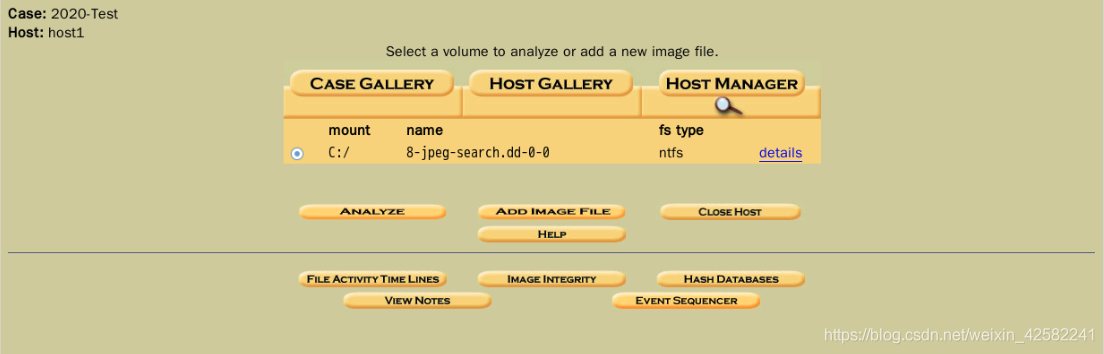

回来到如下界面:

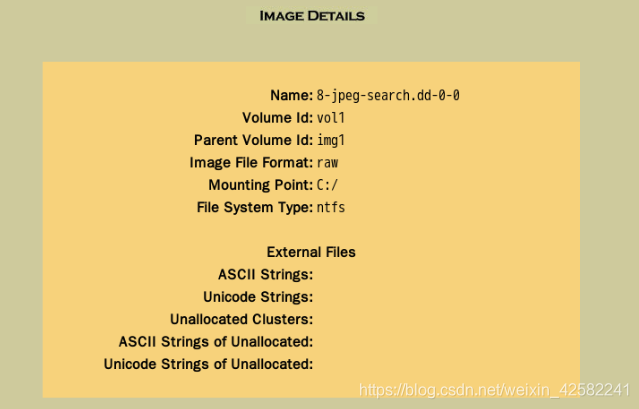

点击右侧的details可以查看镜像名称、volume ID、文件格式等细节:

点击浏览器的返回按钮就可以返回先前的界面继续分析。

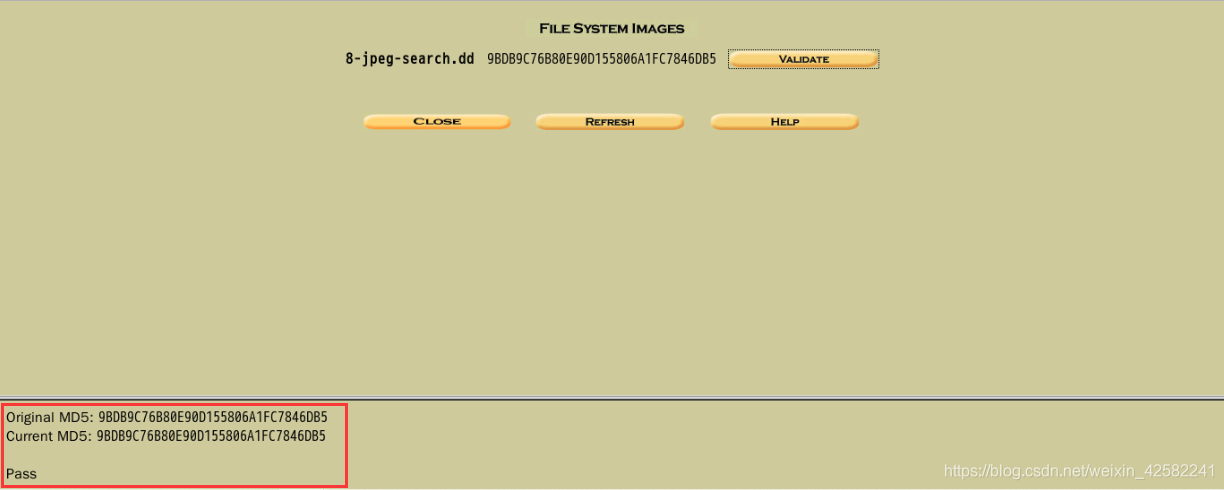

在分析之前我们可以通过MD5hash校验镜像的完整性,点击image integrity即可:

点击validate按钮来验证:

在左下角可以看到验证通过,点击close继续分析。

步骤二

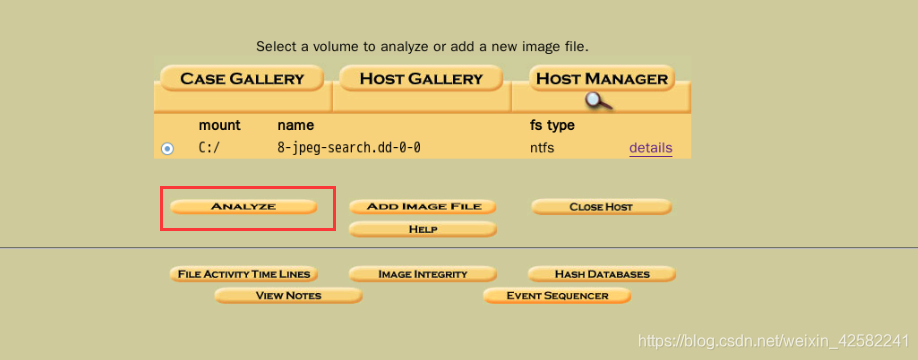

主界面中点击analyze进行分析:

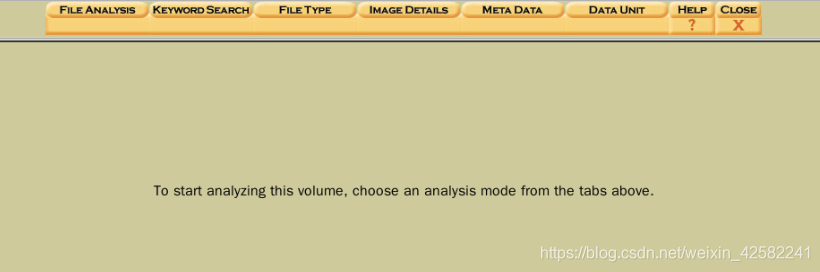

之后进入到如下界面:

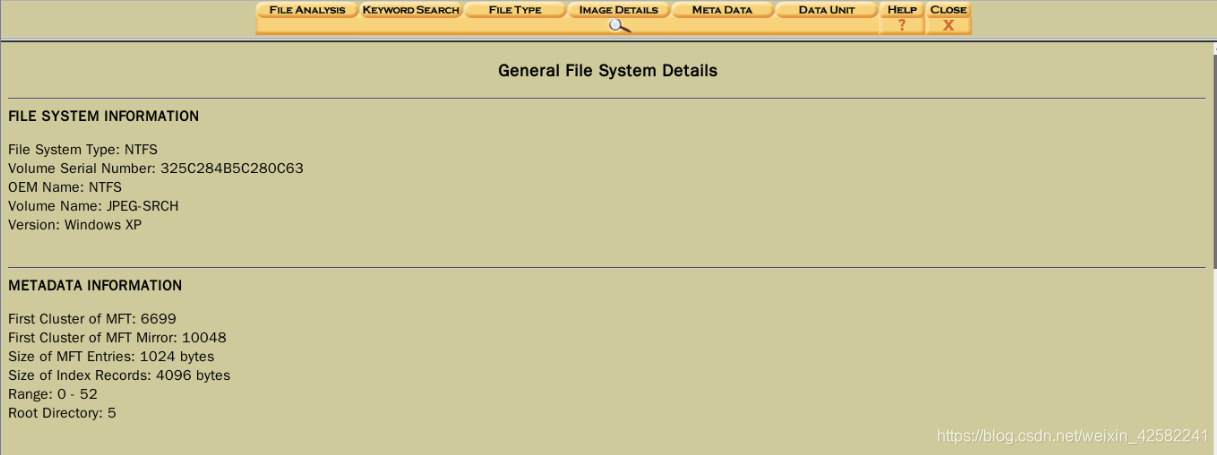

点击上面的image details菜单:

可以看到版本等详细信息,接下来点击file analysis:

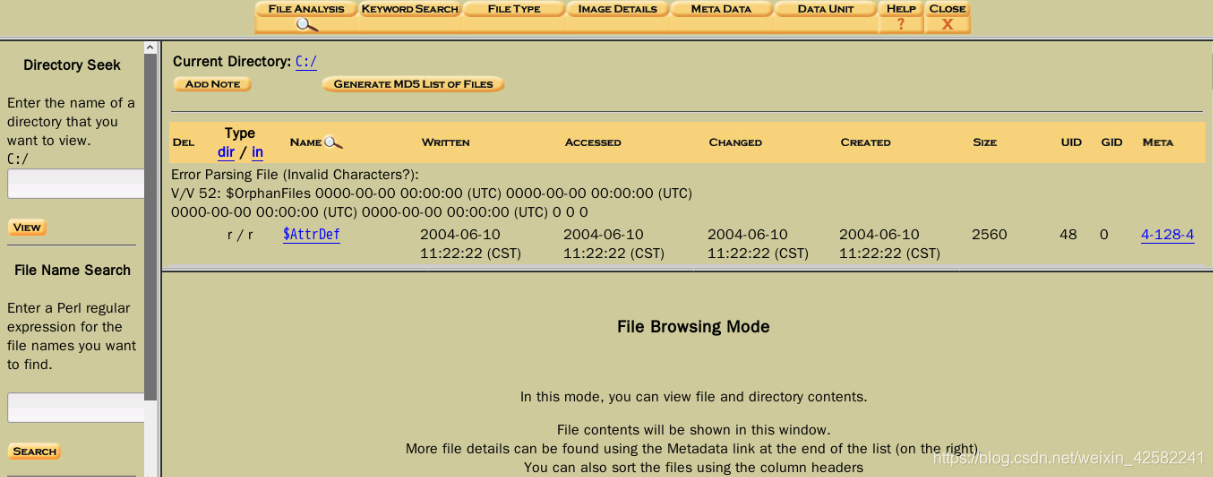

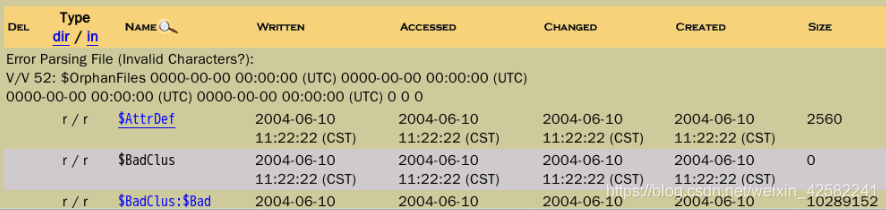

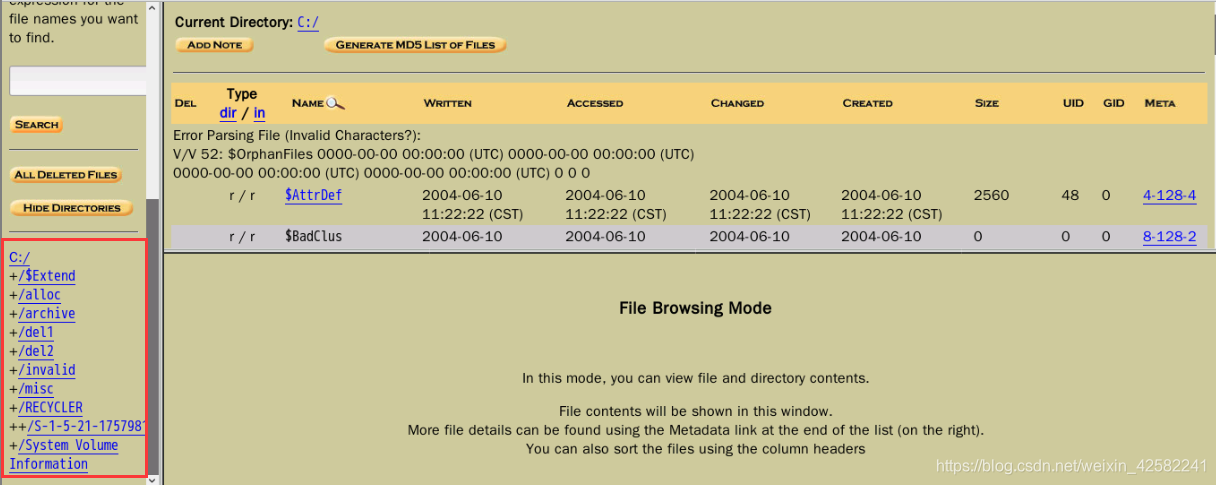

进入了文件浏览模式,可以查看镜像中的文件夹和文件,在主视区域可以可以看到项目的权限、大小、metadata等:

在界面的左侧有四个主要的功能:

点击expand direcroty,所有的内容都可以很容易被查看:

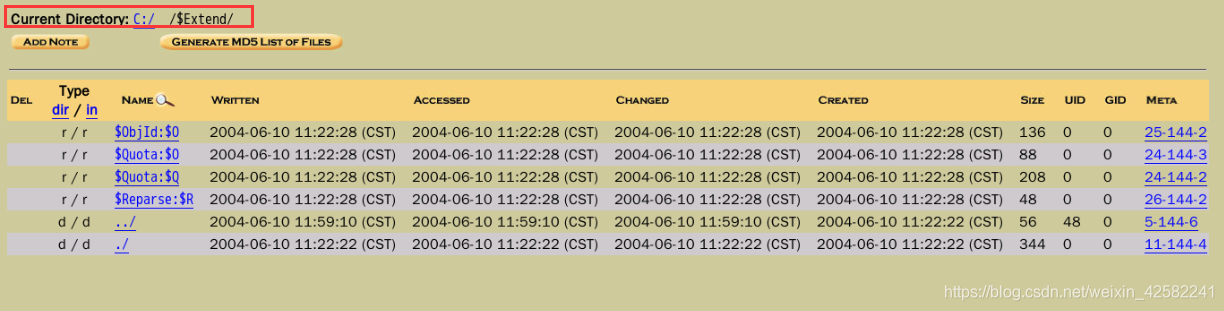

点击前面的“+“,则在右侧的主视图的区域还有显示子目录:

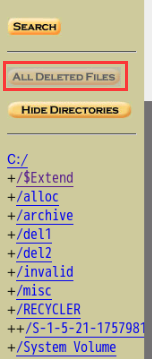

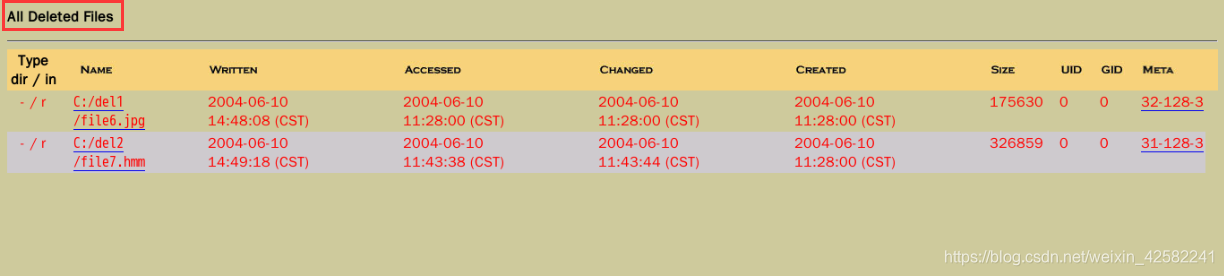

要查看删除的文件,可以点击左侧的all deleted files按钮:

删除的文件在主视图区域被用红色字体标记:

拉到最右边,点击meta下的链接。

可以看到详细的信息。包括16进制的数据以及扩展名等。

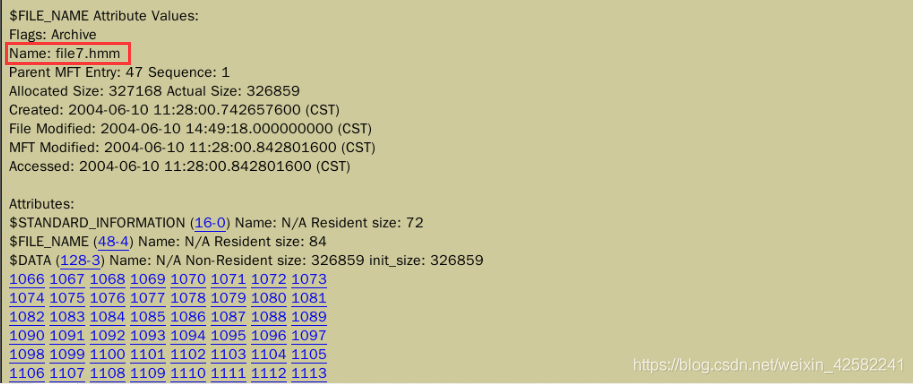

比如我们从图中可以看到原来的扩展名很奇怪,hmm:

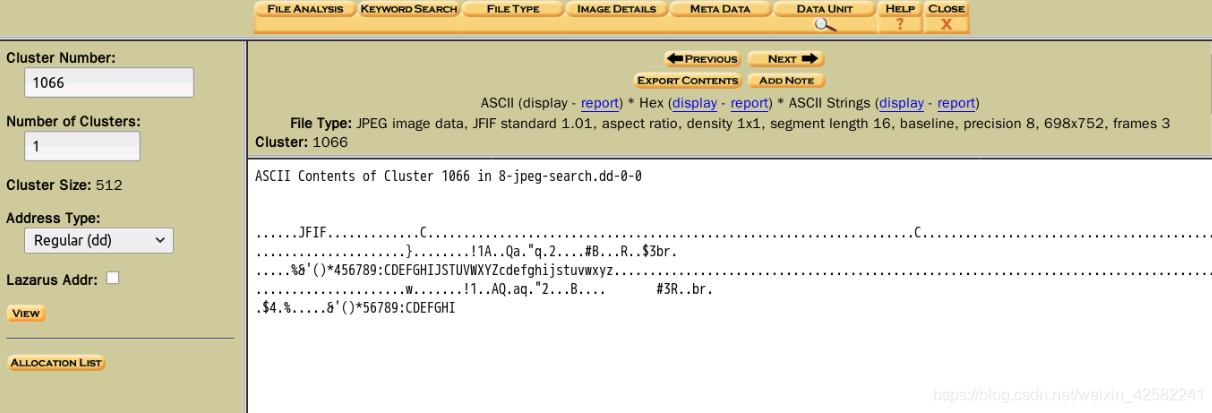

我们点击蓝色字体的1066:

可以看到JPEG文件格式的特征。这意味着file7.hmm可能是一个jpeg文件,只不过扩展名被修改了。

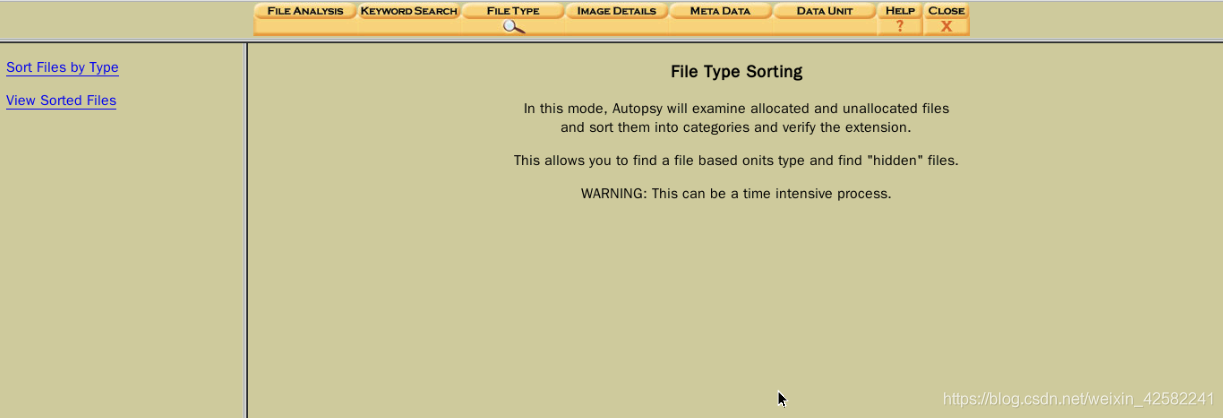

查看每个文件的元数据metadata并不现实,此时可以用到file type的功能。

点击上面的file type一栏即可:

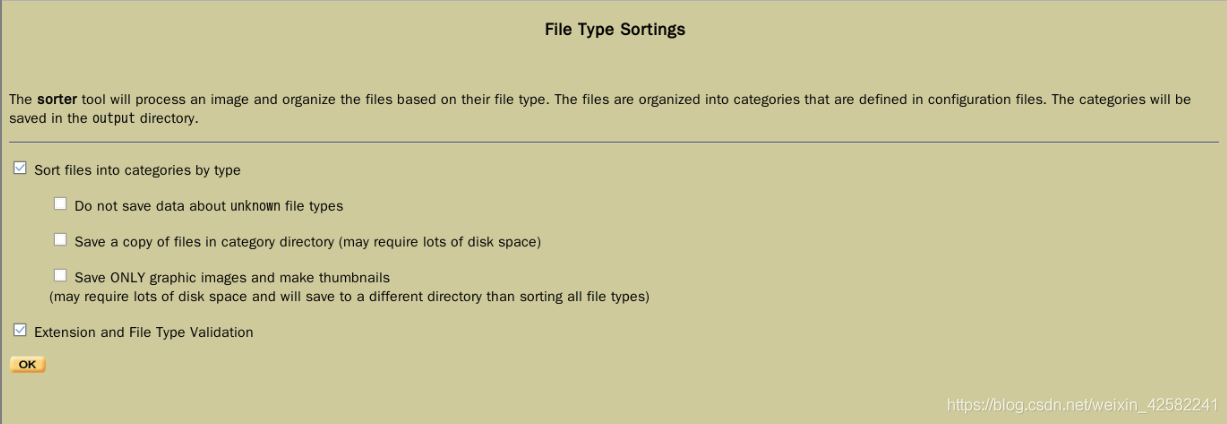

点击左侧的sortfiles by type,以及右侧的ok:

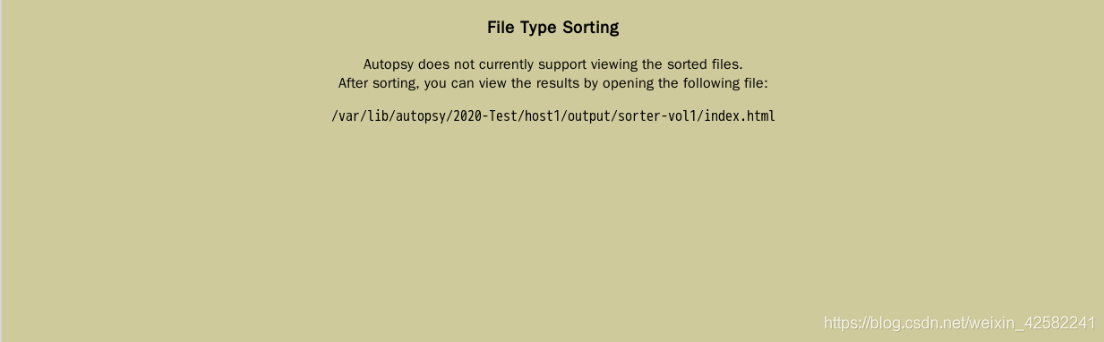

排序结束之后,归纳的结果就出来了:

比如在上图中可以看到有5个扩展不匹配。

步骤三

接下来我们可以点击左侧的view sorted files查看排序后的文件:

给出了输出文件夹的路径。

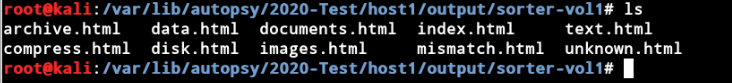

按照相应路径打开即可:

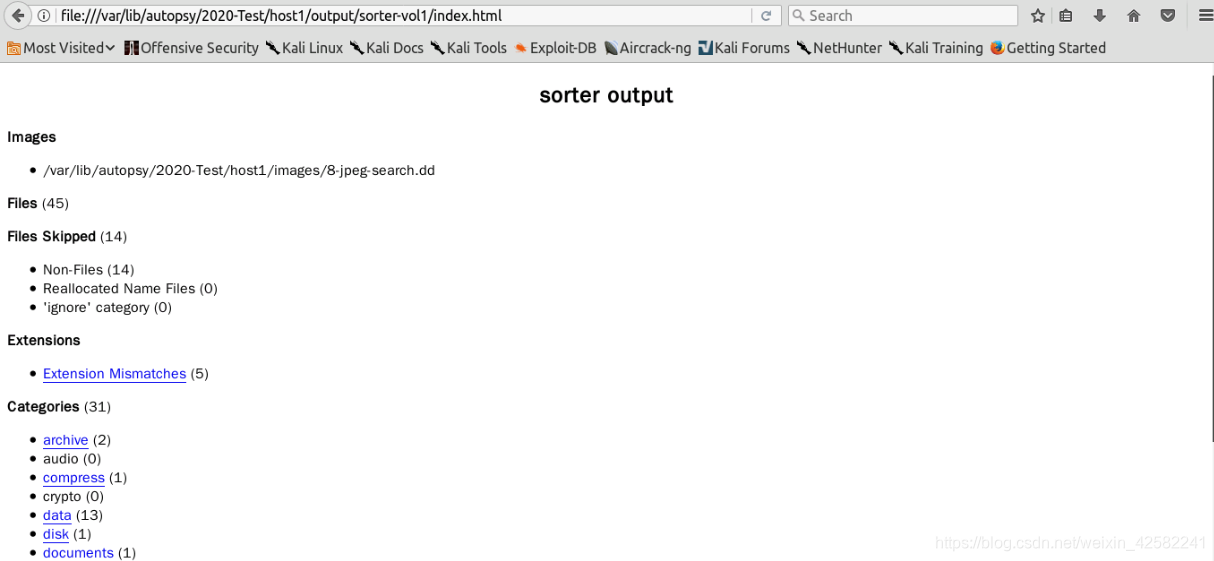

使用firefox打开index.html:

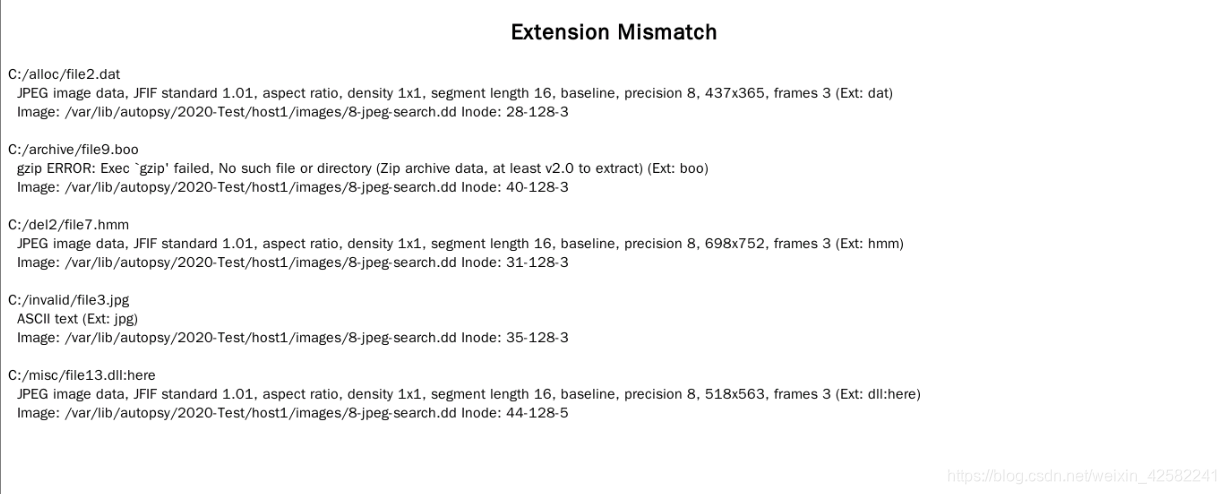

点击Extension Mismatch,扩展名不匹配的文件如下图所示:

这五个文件可以进一步通过查看元数据进行分析,和上面的步骤是一样的。

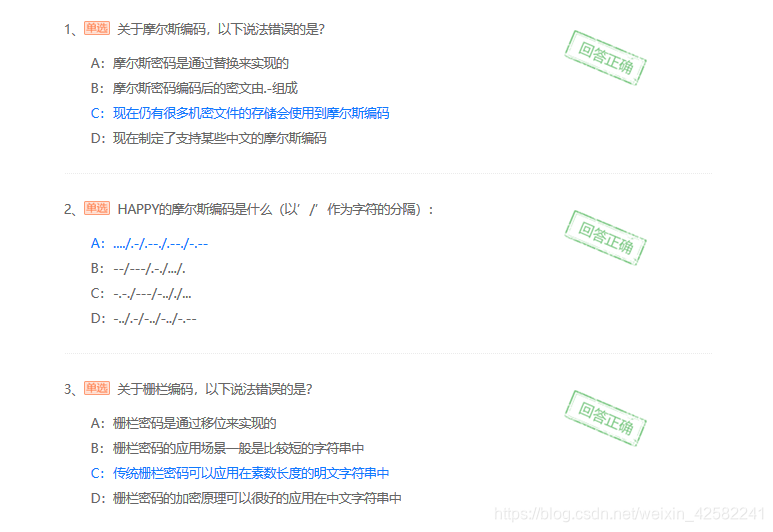

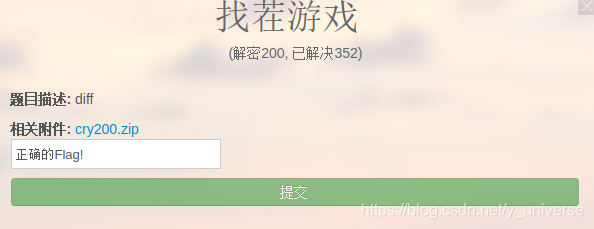

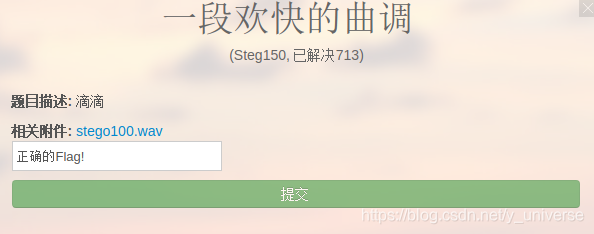

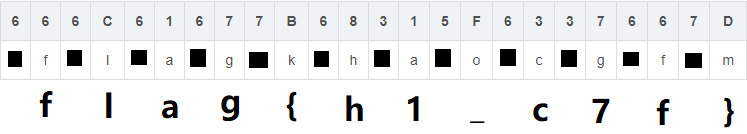

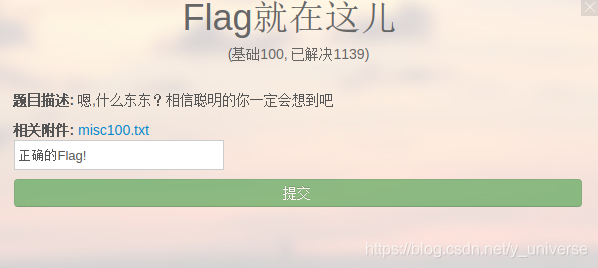

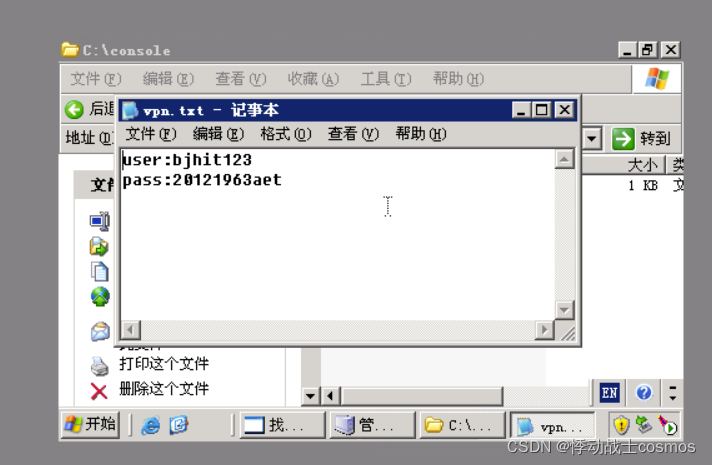

答题