一、实验目的

(1)课上实验:

1.在Windows中配置(内置或者专有)IPSec。

2.通过抓包工具抓取建立IPSec的协商密钥过程,和建立之后的加密通信数据包,并进行分析。

(2)课后实验:

1.配置Cisco Packet Tracer软件仿真路由器的VPN,分析密钥协商和加密流程数据包。

通过进行上述的课上实验和课后实验,能够进一步掌握VPN及其协议相关的知识。

二、实验环境

(1)课上实验:

1.两台Windows 7虚拟机PC1和PC2,并可以互相ping通。

2.wireshark。

(2)课后实验:

1.一台Windows 7虚拟机。

2. Cisco Packet Tracer。

三、实验过程与结果

一、课上实验

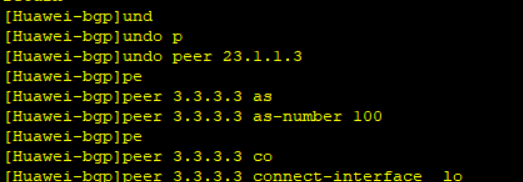

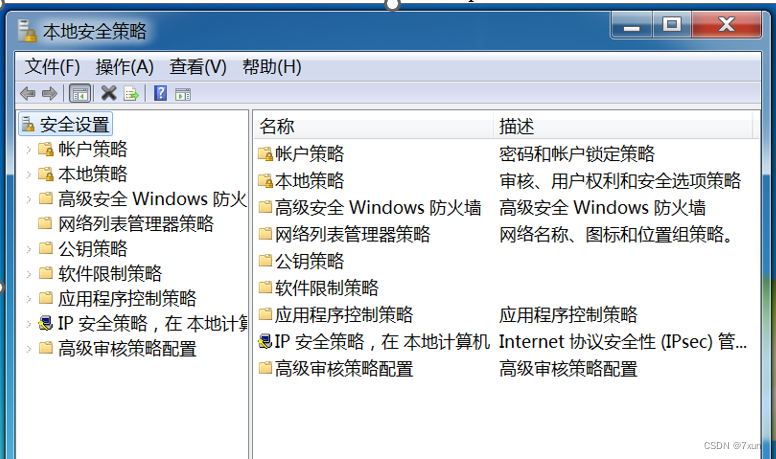

(1)在PC1按下windows+R组合键,输入secpol.msc,打开本地安全设置:

(2)在左侧窗口选取IP安全策略,鼠标在右侧窗口右键创建IP安全策略:

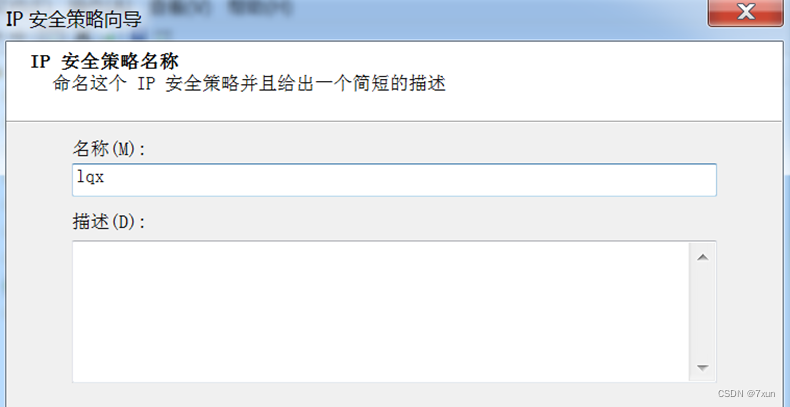

点击“下一步”,设置IP安全策略名称:

点击“下一步”,编辑属性。点击添加来增加一条规则:

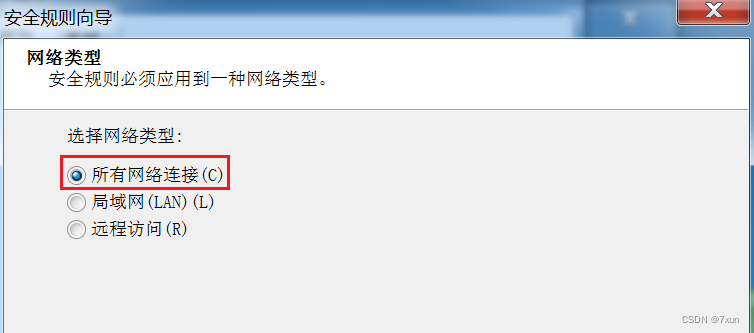

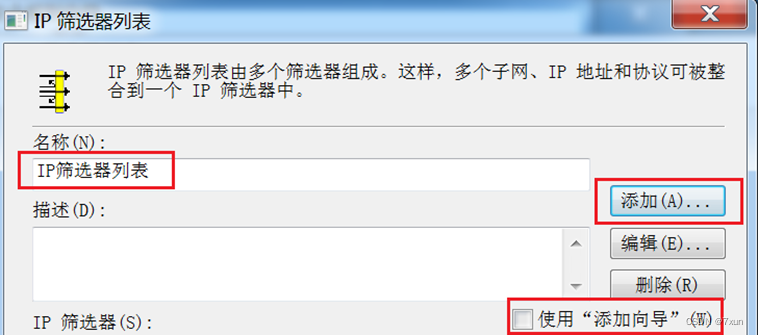

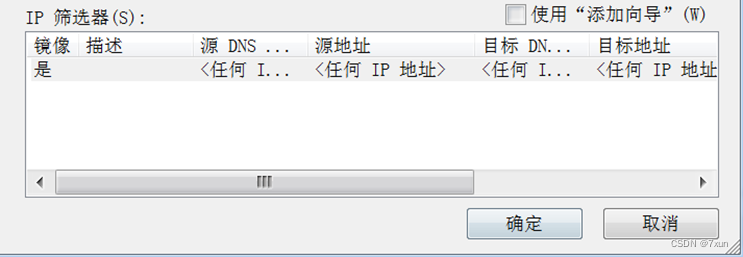

下一步,选择此规则不指定隧道;下一步,选择所有网络连接;下一步,选择添加IP筛选器;填入名称,去掉“添加向导”,点击添加:

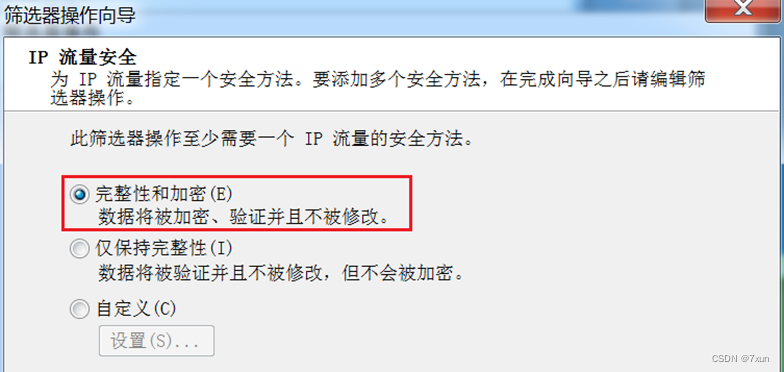

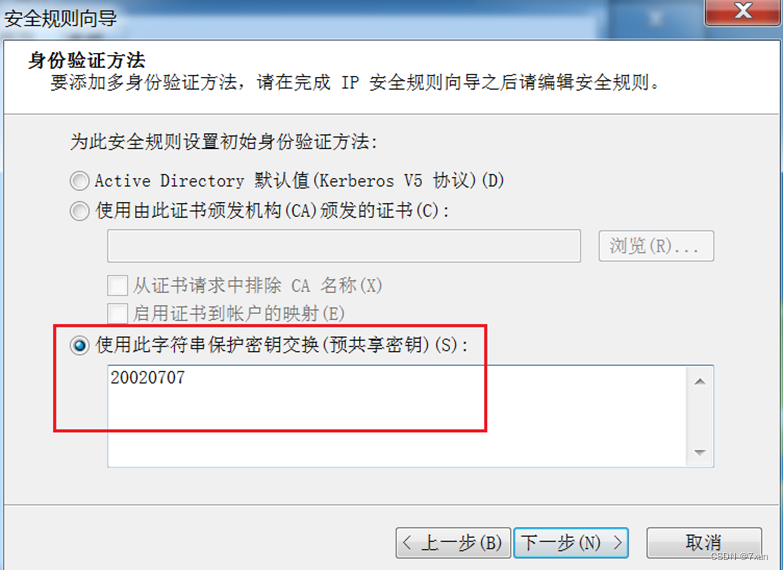

(3)之后,默认下一步后结束,点击确认;回到安全规则向导界面,选取刚才新建的筛选器,点击下一步;添加筛选器操作,输入筛选器名称为新筛选器操作;下一步,选取协商安全;下一步,选择不允许不安全的通信;下一步,选择完整性和加密,完成设置。

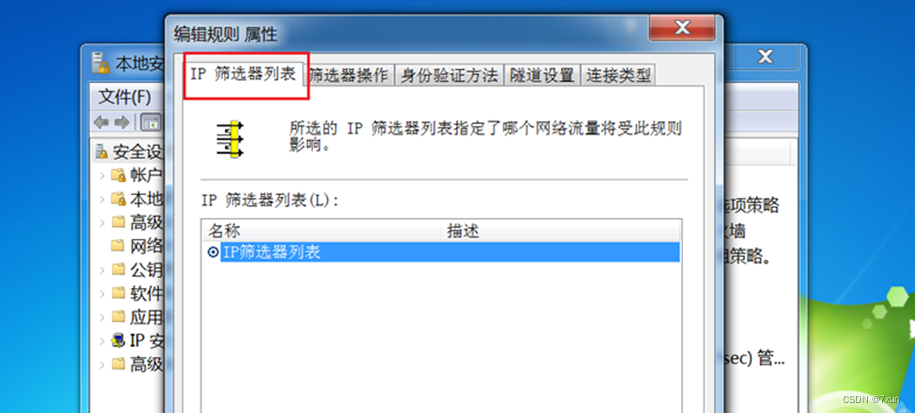

之后,选择IP筛选器双击进入“编辑规则属性”:

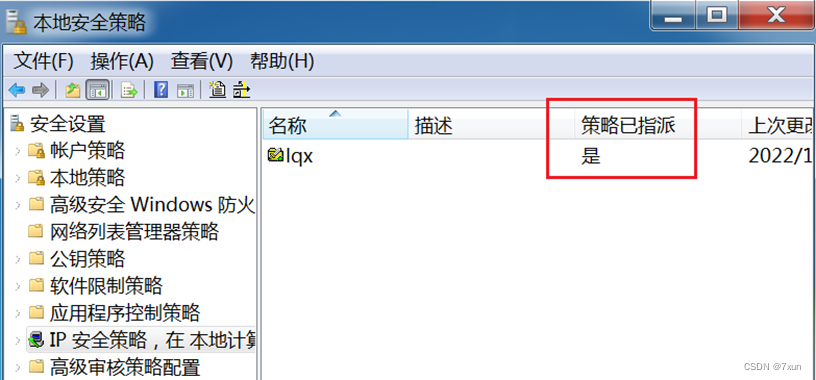

(4)在本地安全策略中对此进行指派:

在PC2中进行和上述一样的操作,这里不再赘述。

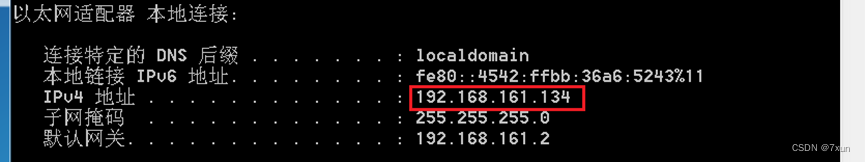

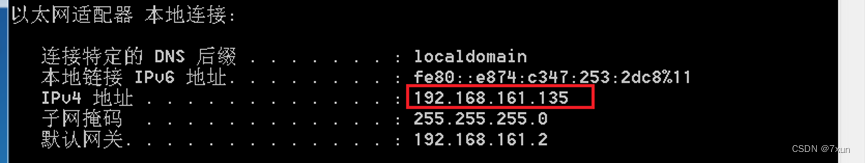

(5)查看PC1和PC2的ip地址:

PC1的ip地址:192.168.161.134

PC2的ip地址:192.168.161.135

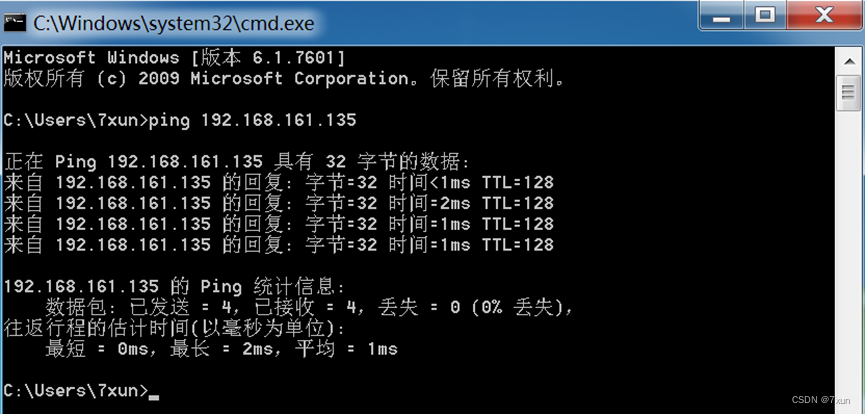

(6)在PC1的命令行ping虚拟机PC2,可以看到可以ping通:

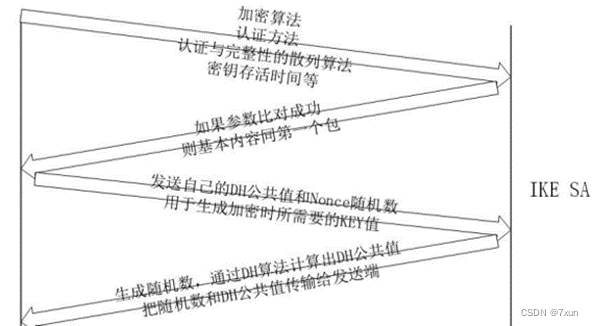

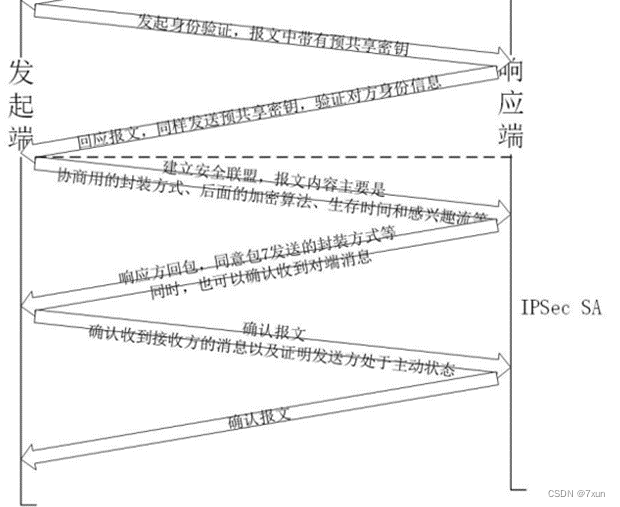

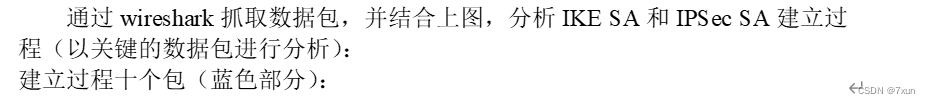

(7)IKE SA和IPSec SA建立过程的理论图如下:

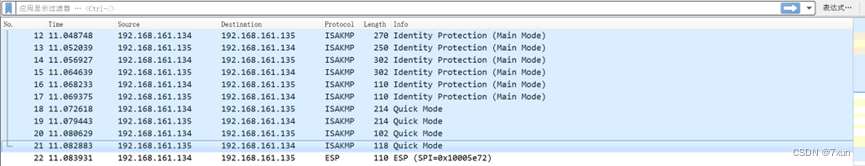

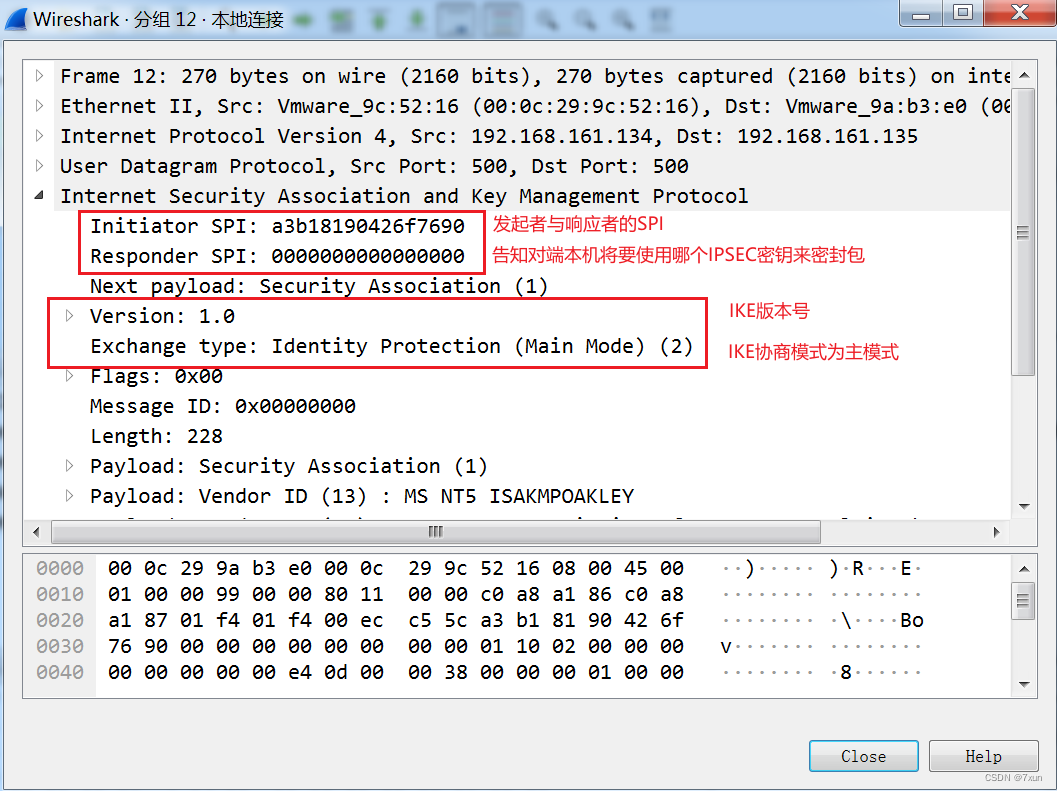

这里主要分析第一、第二、第七、第十个包,其余包的分析方式类似。

第一个数据包:

第二个数据包:

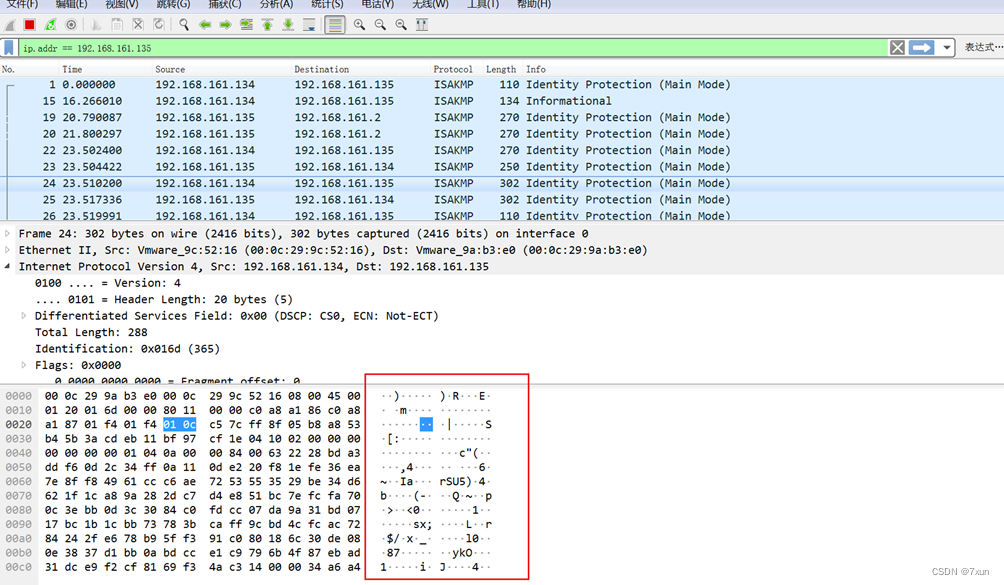

第七个数据包:

第十个数据包:

另外值得注意的是,通过第五个数据包可以猜测其共享密钥(20020707)已经被加密了:

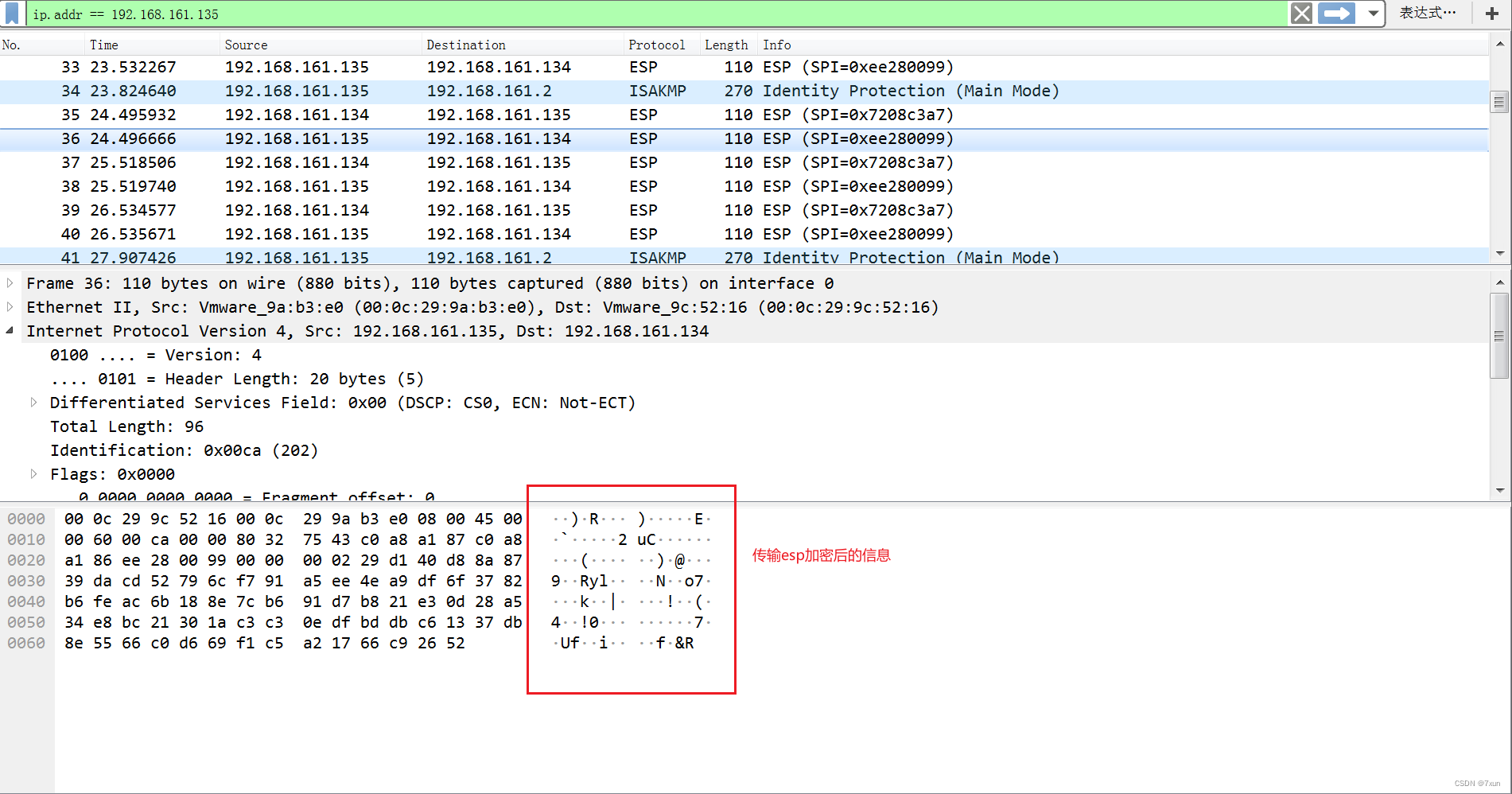

如下所示的白色部分的数据包便是建立IPSec之后的加密通信数据包:

可以看到都是esp包,这是因为Win7的默认esp加密显示的内容也是过后的:

二、课后实验

(1)安装Packet Tracer,安装后使用游客身份登录:

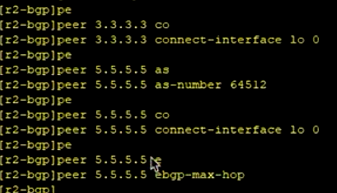

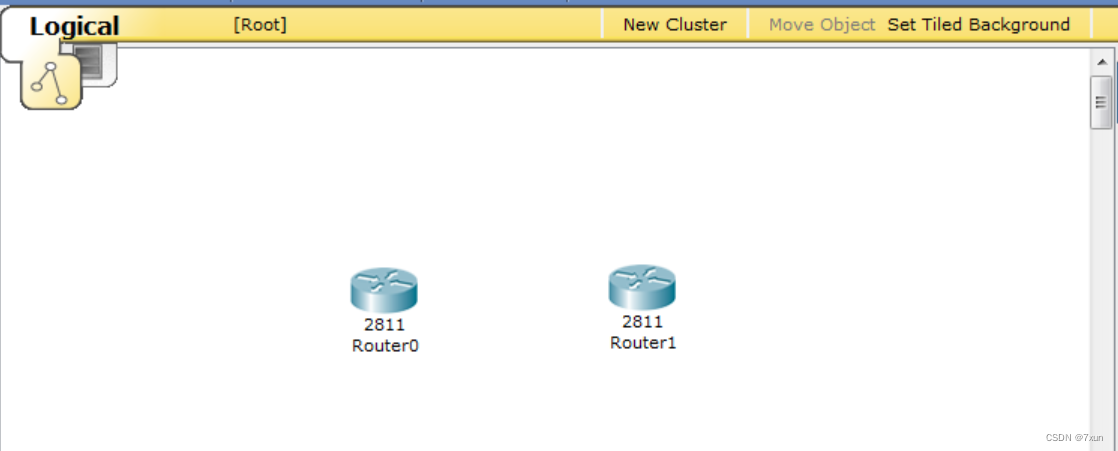

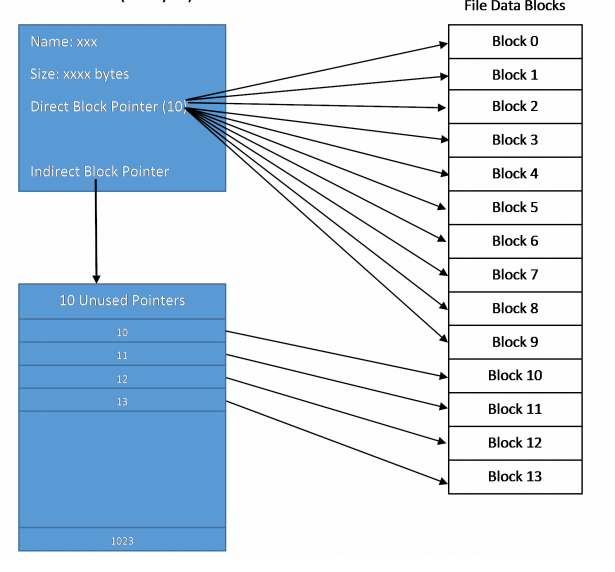

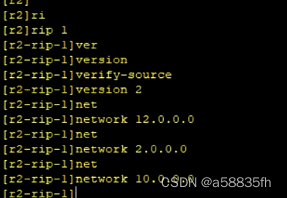

(2)初始化配置路由器:

在模拟器窗口工具栏下选择file->new。在左下角设备栏选取路由器图标,将2811路由器拖入工作区。单机工作区中的路由器图标,选择CLI项,等待路由器启动后,在交互对话框中输入no并回车。

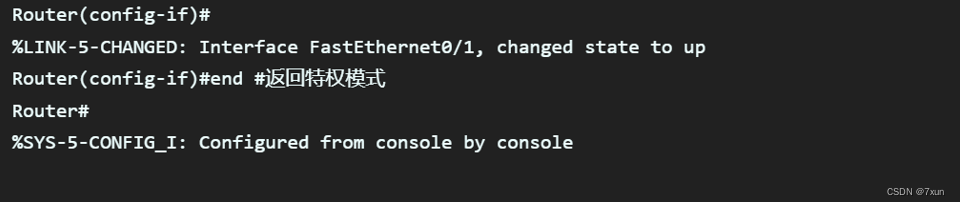

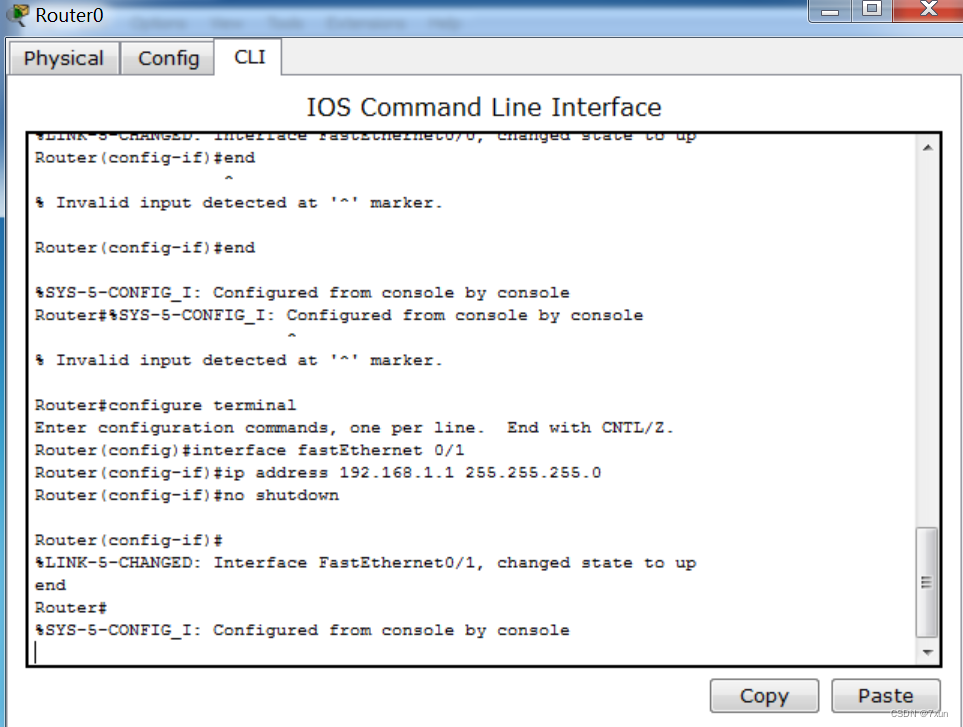

进入路由器特权模式,配置路由器网卡IP,输入命令如下:

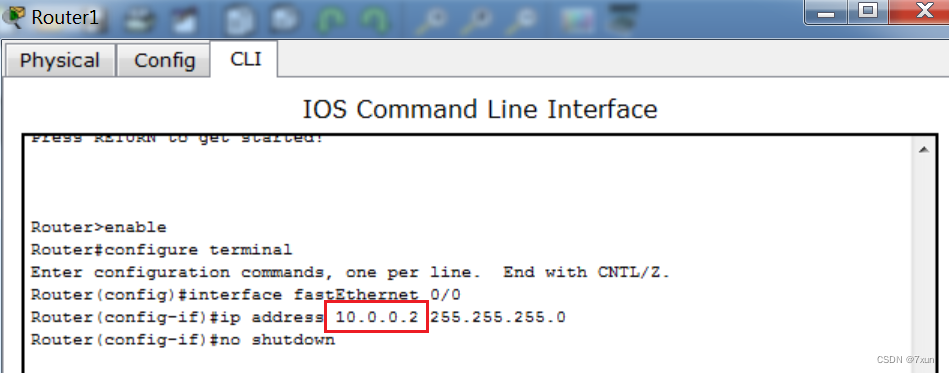

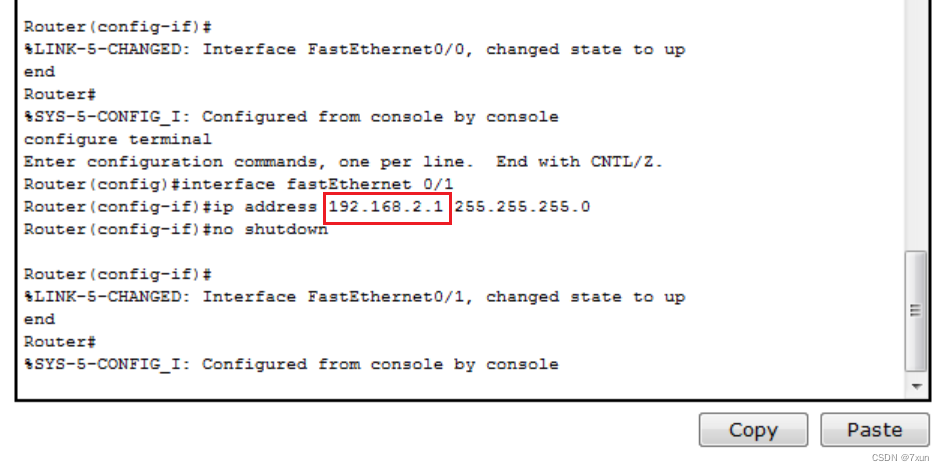

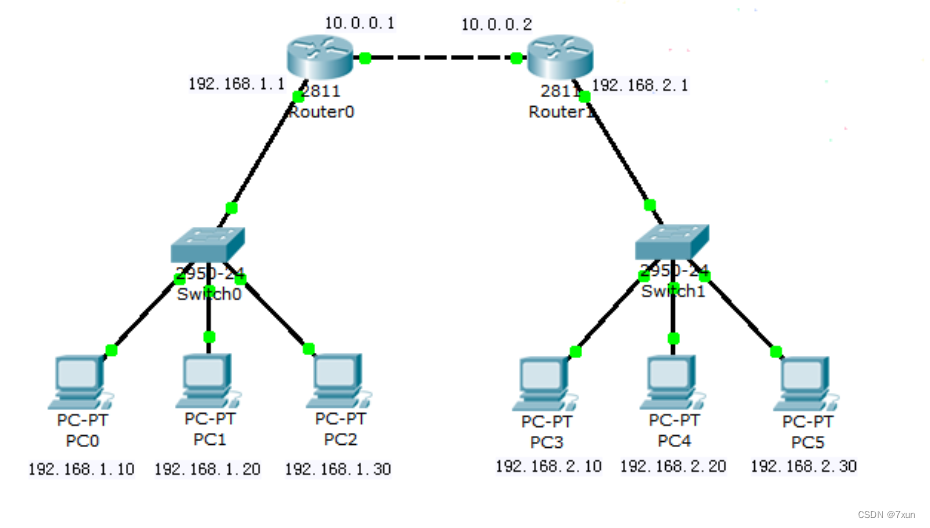

初始配置router0完成,根据router0的配置过程完成router1的配置,其中router1的f0/0端口IP为10.0.0.2/24,router1的f0/1端口的IP地址为192.168.2.1/24:

配置完成后,选择Connections图标,选择虚线,将router0和router1的f0/0端口进行连接:

(3)搭建网络环境:

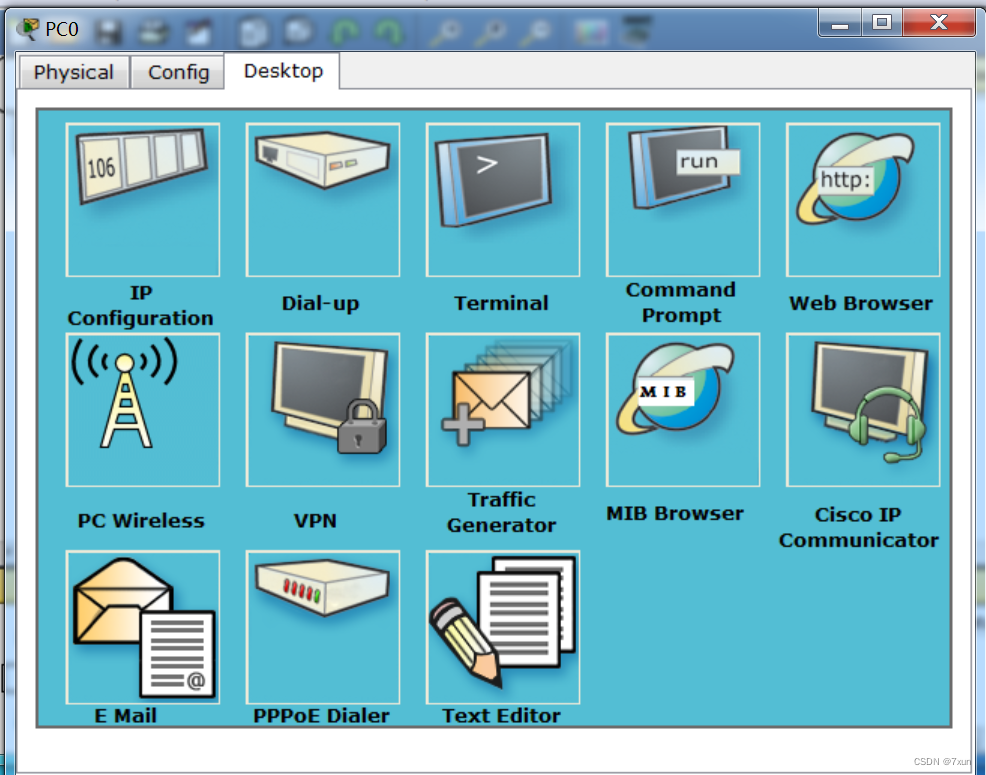

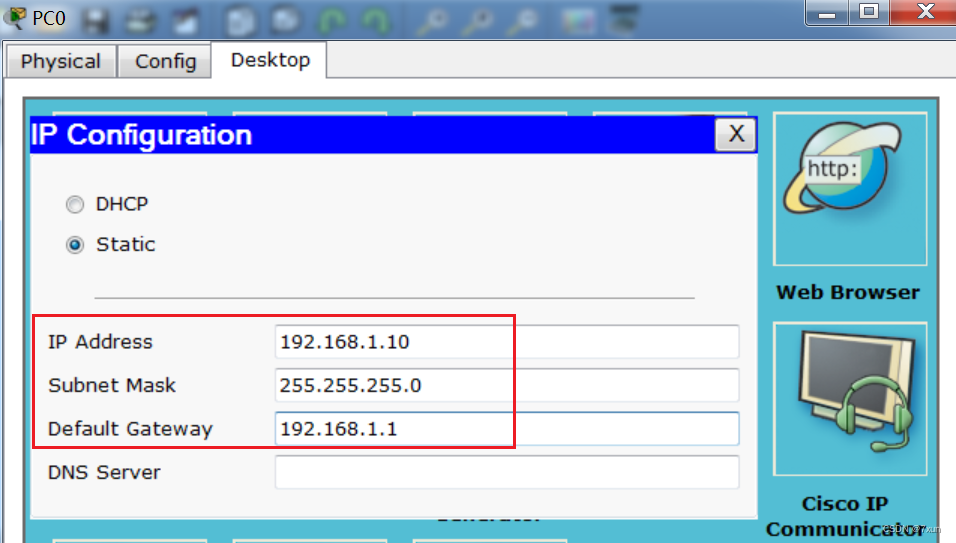

在模拟器左下角选择End Devies图标,选取PC-PT图标拖到工作区。双击PC图标,选择Desktop,选择IP Configuration,配置PC的IP地址和子网掩码,如下图。

选取Switches中的2950-24,在Connections中选择Straight-Through将路由器与交换机相连,将交换机与PC机相连,需要对所有的PC机进行上图配置,最后完成如下图:

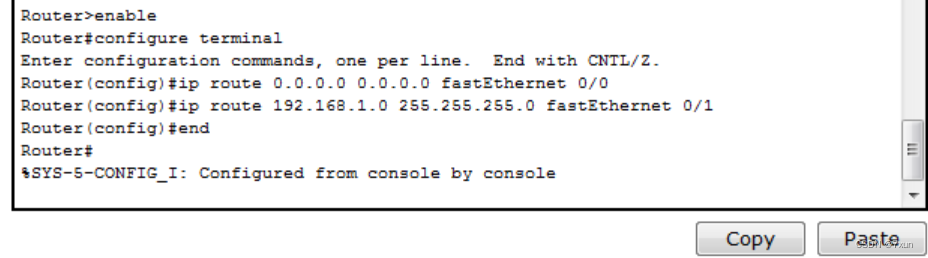

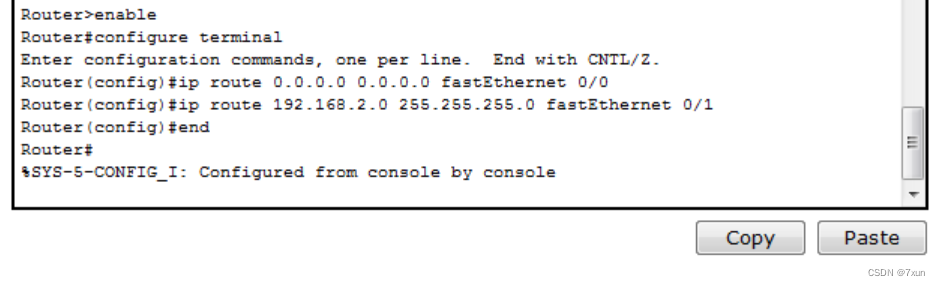

在路由中配置路由,令路由器两端的网络互通,指令如下:

router0中CLI配置指令:

router1中CLI配置指令:

(4)测试网络连通性:

双击PC0图标,弹出对话框,选择Desktop,选择Command Prompt,进行ping测试是否连通:

可以看到能够连通。

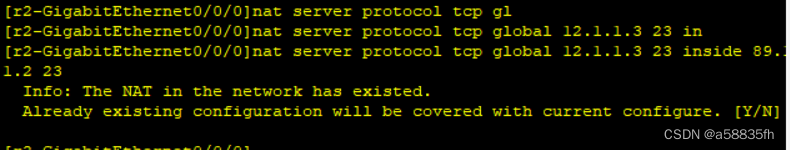

(5)配置IPSec VPN:

配置router0:

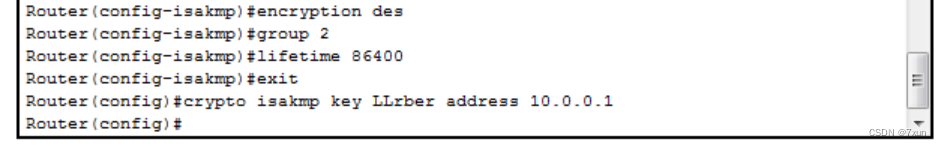

首先,定义IKE策略,IKE就是router 0和router1之间的密钥交换策略:

IKE只是密钥的交换策略,我们在使用加密对称和非对称加密算法的时候,需要密钥来对数据加密,上面的IKE策略只是建立一条管理连接,负责加密生成的各种密钥。

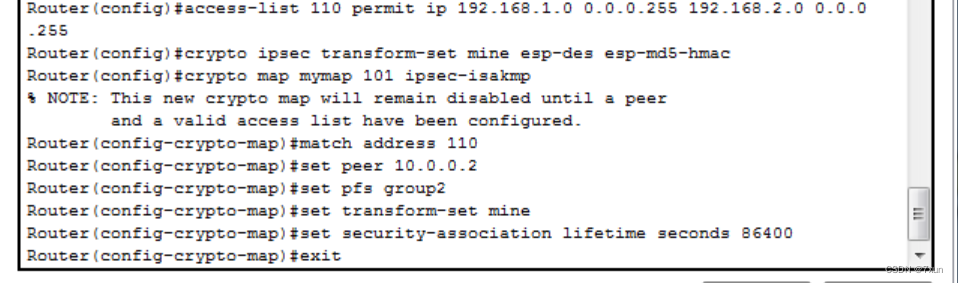

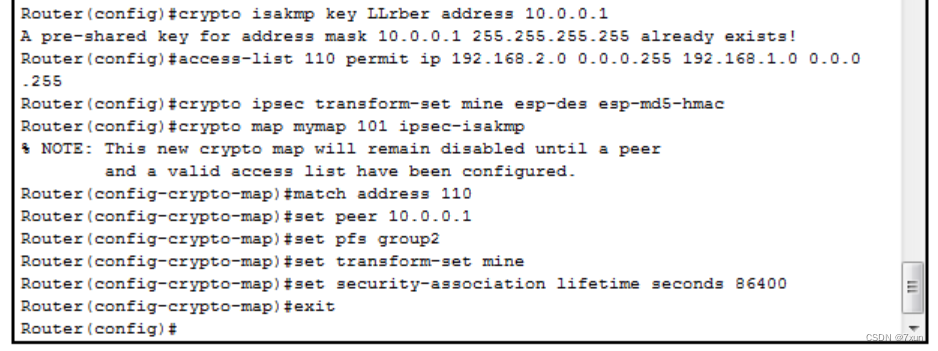

之后,定义数据的加密方式和认证方式,配置IPSec:

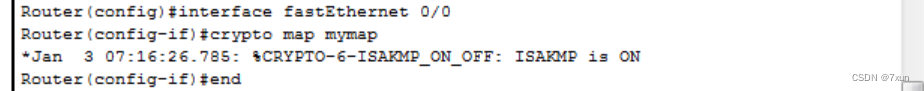

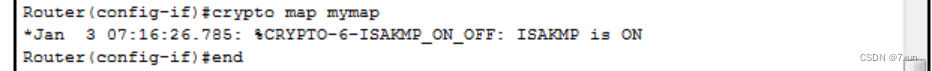

然后,将map映射到公网端口,一个端口只能映射一个map:

最后,查看IKE策略:

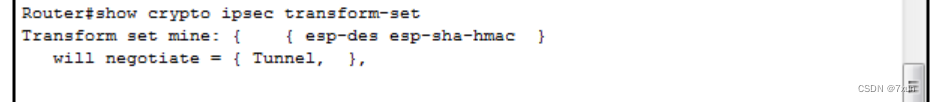

查看IPSec变换集:

查看crypto maps:

配置router1:

定义的IKE的策略,IKE就是router 0和router1之间的密钥交换策略,两者的策略必须匹配起来,除了优先级序号可以不同。

定义数据的加密方式和认证方式,配置IPSec:

将map映射到公网端口:

(6)测试IPSec VPN:

测试连通性:

双击PC0图标,在弹出的对话框中,选择Desktop,选择Command Prompt,ping 192.168.2.10,如下图:

验证数据经过IPSec VPN加密传输:

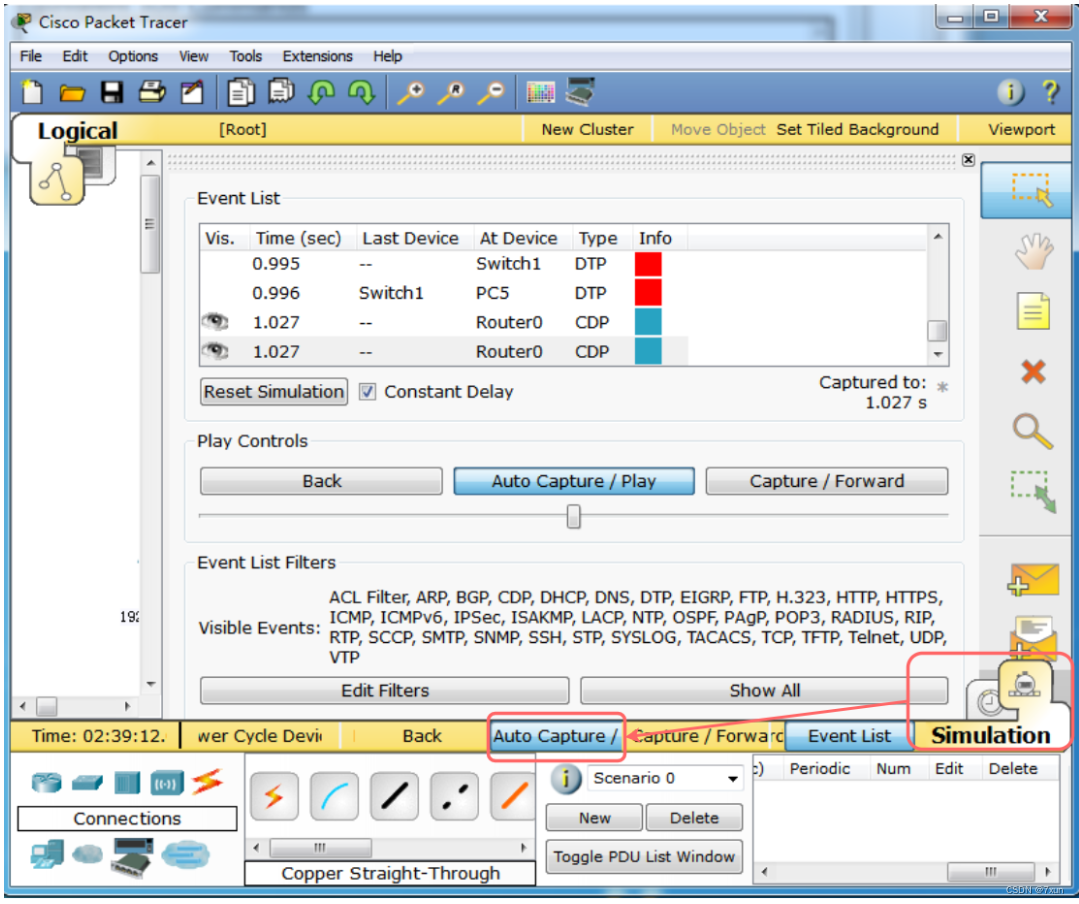

进入simulation mode,切换到相应界面:

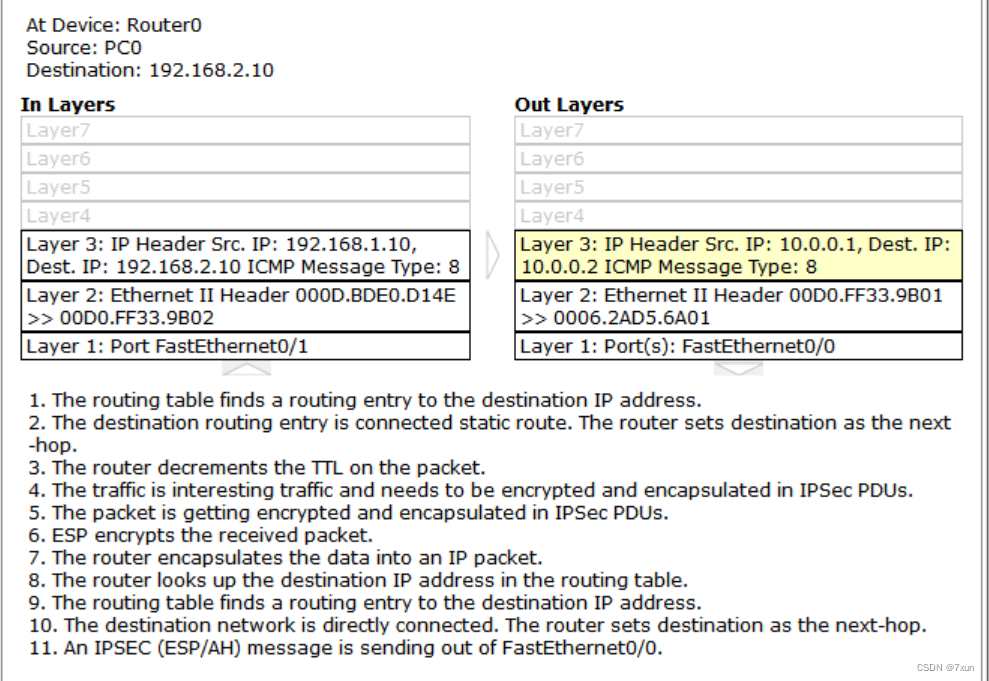

再次ping 192.168.2.10,在simulation Panel中选取Auto Capture,观察工作区动画,双击在路由器router 0处数据包,弹出面板可以分析出数据包的信息:

从图中可以看到,进入路由器的数据包(左侧)的信息源IP为192.168.1.10,目的IP为192.168.2.10,但是路由器出去的数据包的源IP转为了10.0.0.1,目的IP为10.0.0.2,另外可以看到下面的第6条信息中可以看到ESP的encrypts the received packet包。

由此可以看出,从PC0发往PC3的数据包经过路由器的IPSec VPN模块加密处理,隐藏了内网的IP地址信息,从而保护了内网的数据。

(7)断开VPN:

配置router0和router1的指令:

需要注意的是,只断开一端路由器的端口map映射,两边无法连通;两端都断开后,两边网络可以再次保持连接,只是数据不再加密传输。

四、实验总结

通过本次实验,我了解了什么是虚拟专用网(VPN),学习了VPN的协议(第二层隧道协议和第三层隧道协议),并动手进行了IPSec的配置,通过抓包分析了IKE SA和IPSec SA的建立过程。另外,还学习了Cisco Packet Tracer的使用,并用其进行了VPN的配置。这些体验都是在书本知识上感受不到的,正所谓“纸上得来终觉浅,绝知此事要躬行”。

同时,在进行实验的过程中,我也遇到了许多问题,在解决这些问题的过程中,我也收获了许多,学习到了很多。

有两个让我印象深刻的问题:

1.在配置好PC1和PC2的安全策略后,无论是使用PC1去ping PC2,还是使用PC2去ping PC1,都ping不通。

原因:设置的PC1和PC2的共享密钥不同,前者是20020707,后者是buptlqx。

解决方法:将PC2的共享密钥设置为20020707,和PC1一样。之后再互相ping,就能ping通了。

2.PC1 ping PC2时,在PC1端使用wireshark进行抓包,但点击wireshark启动抓包的按钮后,wireshark会无法响应。

原因:最新的wireshark4.0已经不支持Win 7,要在Win 7使用wireshark抓包,需要安装更旧的版本。

解决方法:卸载PC1安装好的最新版本的wireshark,在wireshark官网上找到3.0.5版本进行安装:

然后就能正常使用wireshark抓包了:

最后,通过这次实验,我对网络安全这门技术有了更进一步的了解,也意识到维护网络安全任重而道远,需要我们持之以恒地学习和实践。

![[大学物理实验-5]波尔共振实验](https://img-blog.csdnimg.cn/20210111153123283.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L0NwbHVzX3J1bGVy,size_16,color_FFFFFF,t_70)