DNS欺骗

本文仅供学习参考,切勿在真实环境下操作!不听话的出现后果和我没关系!!!

文章目录

- DNS欺骗

- 实验目的

- 实验原理

- 环境准备

- 操作步骤

- 最后的最后

实验目的

kali Linux下用Ettercap在局域网中使用DNS欺骗

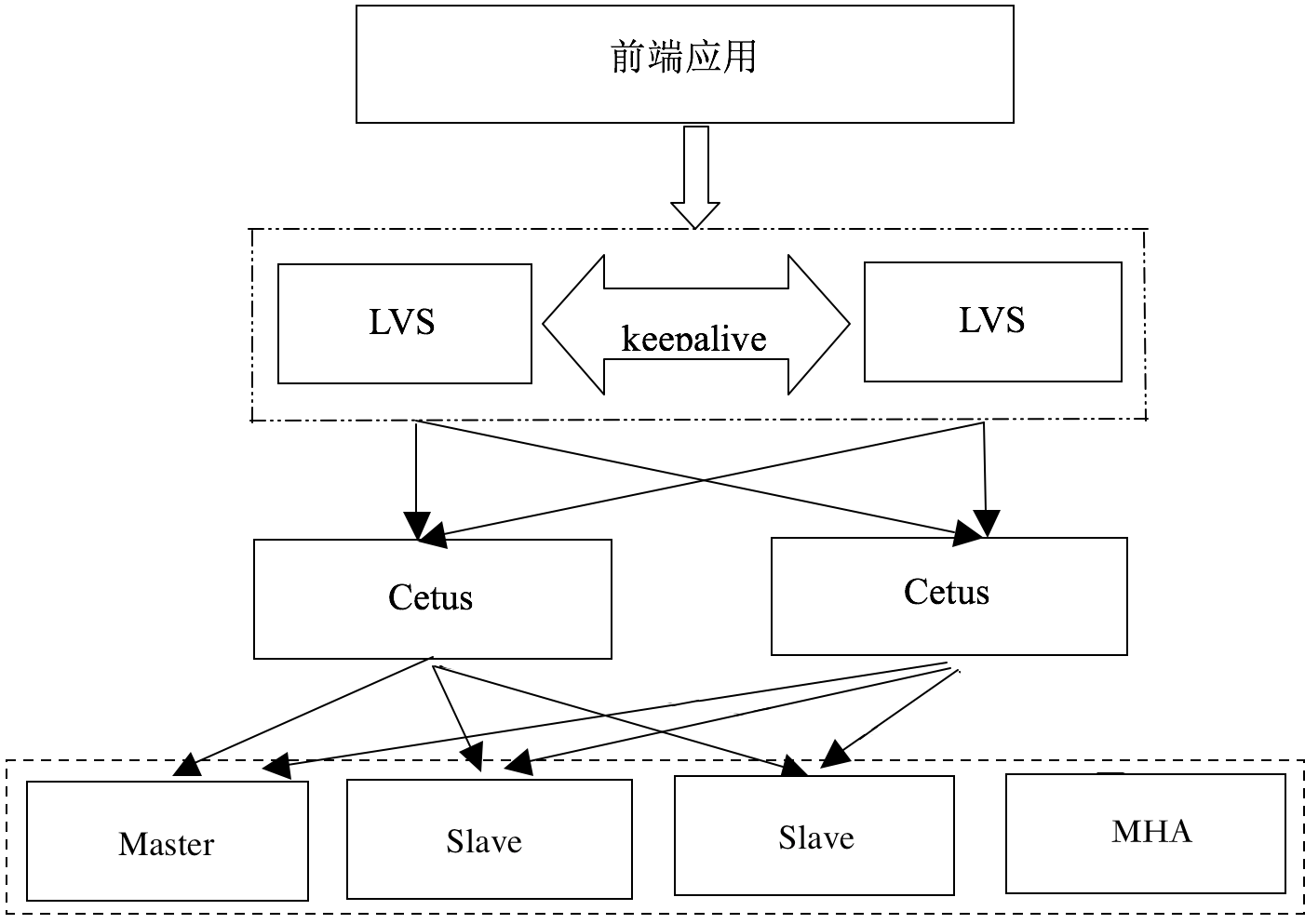

实验原理

有一个欺骗者(主机A)说自己是网关,骗将受害者(主机B)发给真正网关的数据转发给主机A,然后数据经由主机A后再发送给真正的网关,而后主机A又告诉网关它就是主机B(欺骗了网关),骗将本来应该发给B的数据发给主机A(欺骗者),然后由A转发给主机B。

环境准备

攻击机 192.168.63.131

目标主机 192.168.63.128

操作步骤

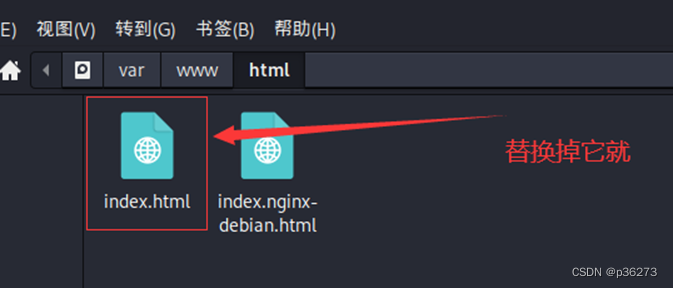

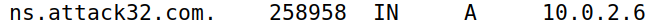

1、编辑ettercap的DNS文件,欺骗成功后,访问网页会解析到攻击机

vim /etc/ettercap/etter.dns

2、进入ettercap图形界面

ettercap -G

3、选择网卡接口Unified sniffing

一般都用默认的eth0

4、扫描活动主机

5、列出hosts

6、添加目标与路由

7、点击Mitm,选择ARP poisoning,勾选Sniff remote connnection

8、配置插件,plugins->Manage the plugins,选择dns_spoof模块

9、启动欺骗

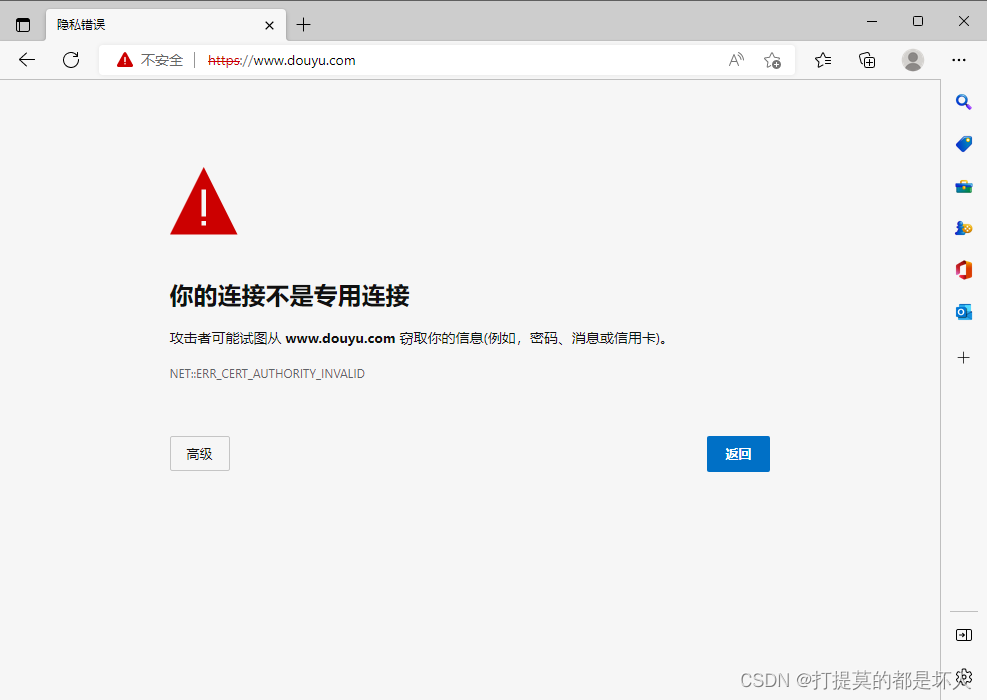

10、结果确认

最后的最后

虚拟机里试一试就够了,了解一下过程就好啦,不是专业的就不要上升现实哦~