0x01 Window事件日志简介

Windows系统日志是记录系统中硬件、软件和系统问题的信息,同时还可以监视系统中发生的事件。用户可以通过它来检查错误发生的原因,或者寻找受到攻击时攻击者留下的痕迹。

Windows主要有以下三类日志记录系统事件:应用程序日志、系统日志和安全日志。

系统日志

记录操作系统组件产生的事件,主要包括驱动程序、系统组件和应用软件的崩溃以及数据丢失错误等。系统日志中记录的时间类型由Windows NT/2000操作系统预先定义。

默认位置:%SystemRoot%\System32\Winevt\Logs\System.evtx

应用程序日志

包含由应用程序或系统程序记录的事件,主要记录程序运行方面的事件,例如数据库程序可以在应用程序日志中记录文件错误,程序开发人员可以自行决定监视哪些事件。如果某个应用程序出现崩溃情况,那么我们可以从程序事件日志中找到相应的记录,也许会有助于你解决问题。

默认位置:%SystemRoot%\System32\Winevt\Logs\Application.evtx

安全日志

记录系统的安全审计事件,包含各种类型的登录日志、对象访问日志、进程追踪日志、特权使用、帐号管理、策略变更、系统事件。安全日志也是调查取证中最常用到的日志。默认设置下,安全性日志是关闭的,管理员可以使用组策略来启动安全性日志,或者在注册表中设置审核策略,以便当安全性日志满后使系统停止响应。

默认位置:%SystemRoot%\System32\Winevt\Logs\Security.evtx

系统和应用程序日志存储着故障排除信息,对于系统管理员更为有用。安全日志记录着事件审计信息,包括用户验证(登录、远程访问等)和特定用户在认证后对系统做了什么,对于调查人员而言,更有帮助。

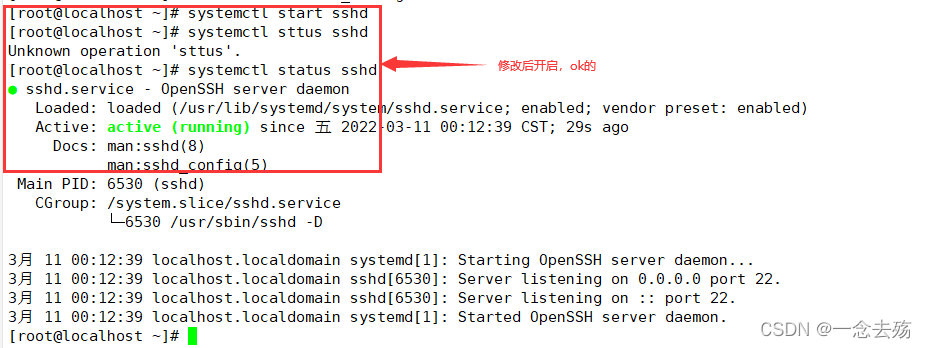

0X02 审核策略与事件查看器

Windows Server 2008 R2 系统的审核功能在默认状态下并没有启用 ,建议开启审核策略,若日后系统出现故障、安全事故则可以查看系统的日志文件,排除故障,追查入侵者的信息等。

PS:默认状态下,也会记录一些简单的日志,日志默认大小20M

设置1:开始 管理工具 本地安全策略 本地策略 审核策略,参考配置操作:

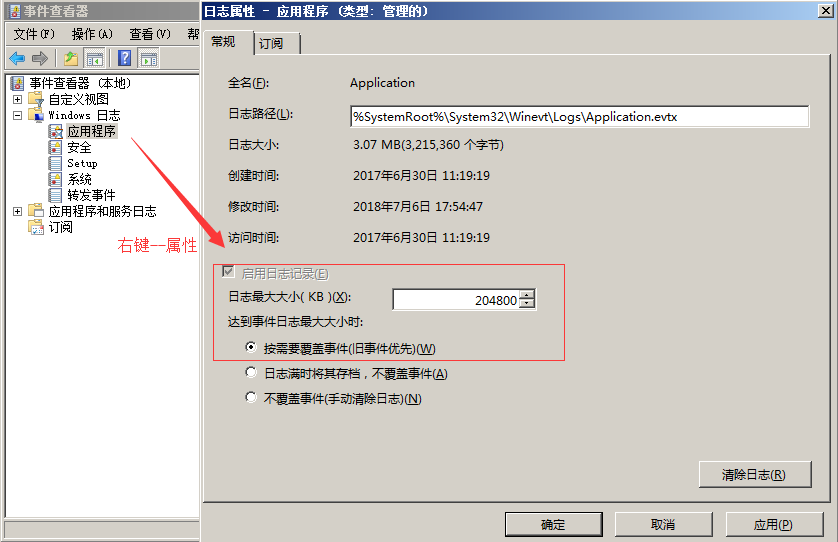

设置2:设置合理的日志属性,即日志最大大小、事件覆盖阀值等:

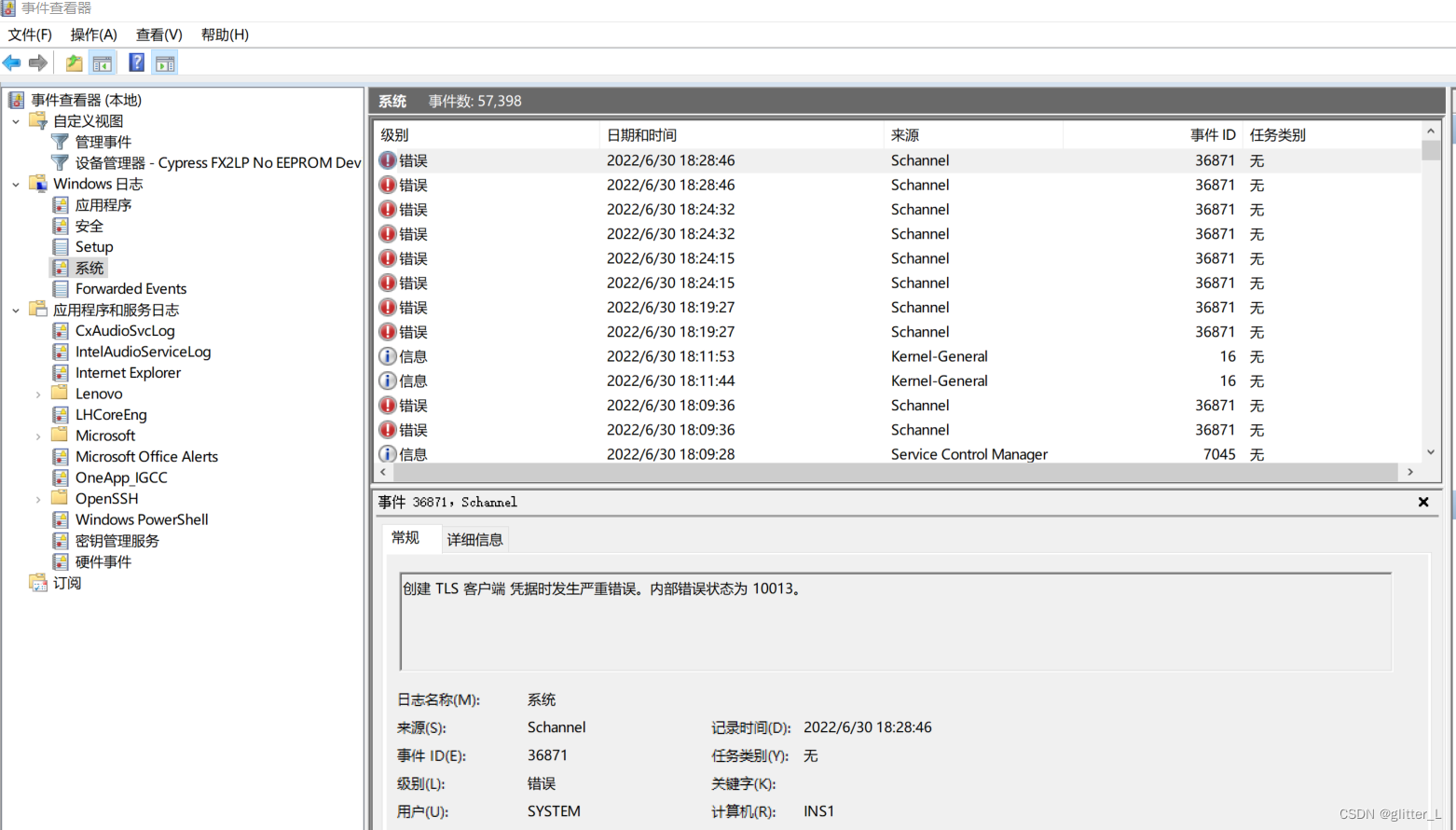

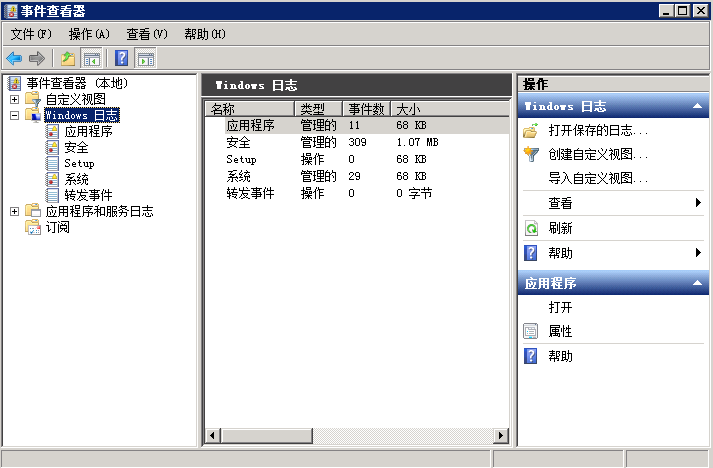

查看系统日志方法:

在“开始”菜单上,依次指向“所有程序”、“管理工具”,然后单击“事件查看器”

按 "Window+R",输入 ”eventvwr.msc“ 也可以直接进入“事件查看器”

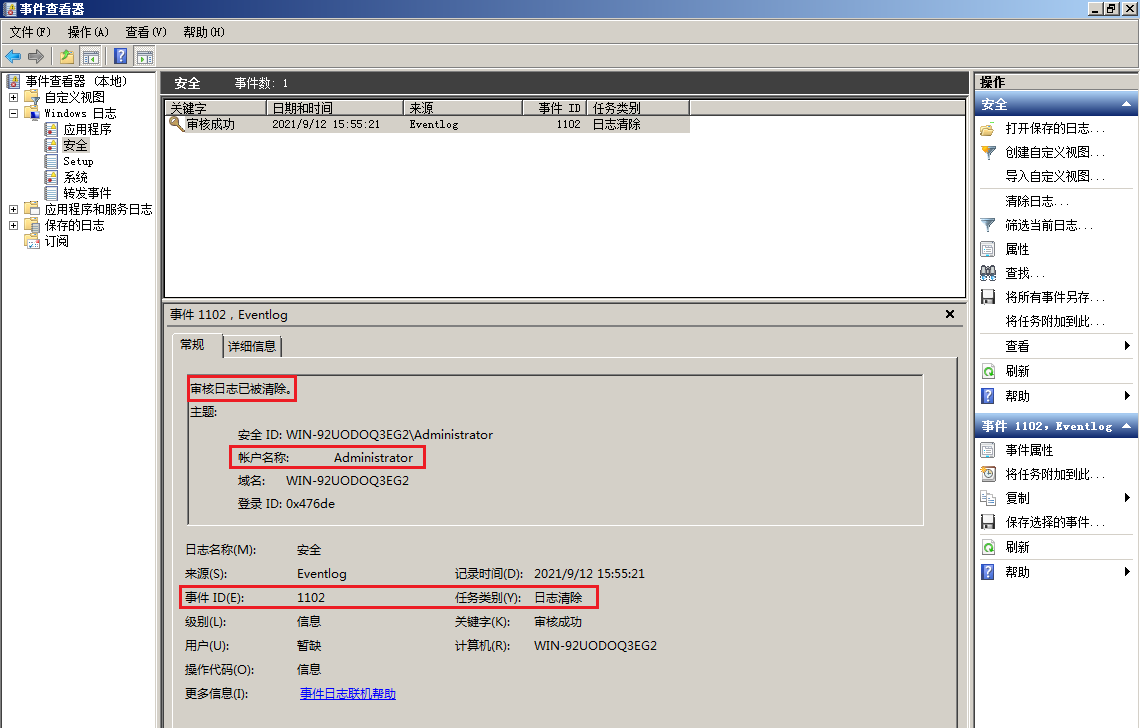

0x03 事件日志分析

对于Windows事件日志分析,不同的EVENT ID代表了不同的意义,摘录一些常见的安全事件的说明:

事件ID

说明

每个成功登录的事件都会标记一个登录类型,不同登录类型代表不同的方式:

登录类型

描述

说明

关于更多EVENT ID,详见微软官方网站上找到了“Windows Vista 和 Windows Server 2008 中的安全事件的说明”。

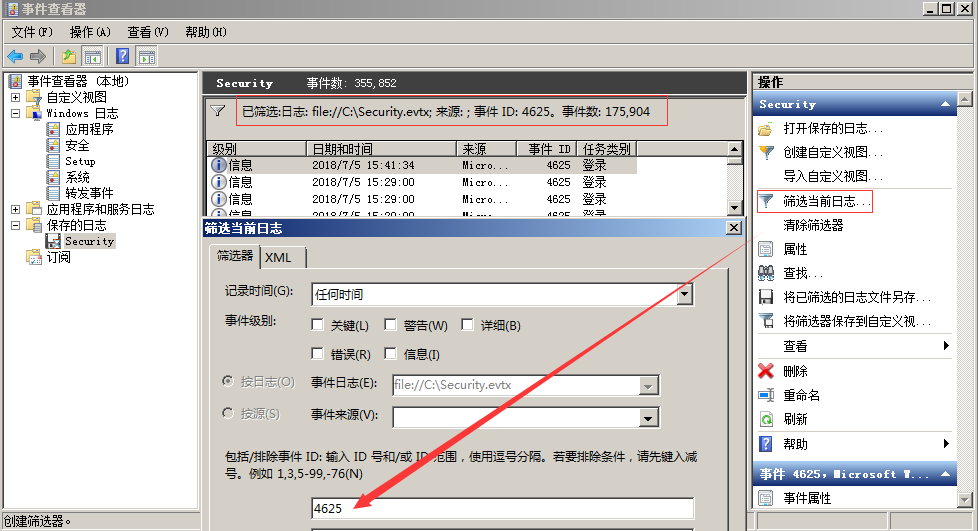

案例1:可以利用eventlog事件来查看系统账号登录情况:

在“开始”菜单上,依次指向“所有程序”、“管理工具”,然后单击“事件查看器”;

在事件查看器中,单击“安全”,查看安全日志;

在安全日志右侧操作中,点击“筛选当前日志”,输入事件ID进行筛选。

4624 --登录成功

4625 --登录失败

4634 -- 注销成功 4647 -- 用户启动的注销

4672 -- 使用超级用户(如管理员)进行登录

我们输入事件ID:4625进行日志筛选,发现事件ID:4625,事件数175904,即用户登录失败了175904次,那么这台服务器管理员账号可能遭遇了暴力猜解。

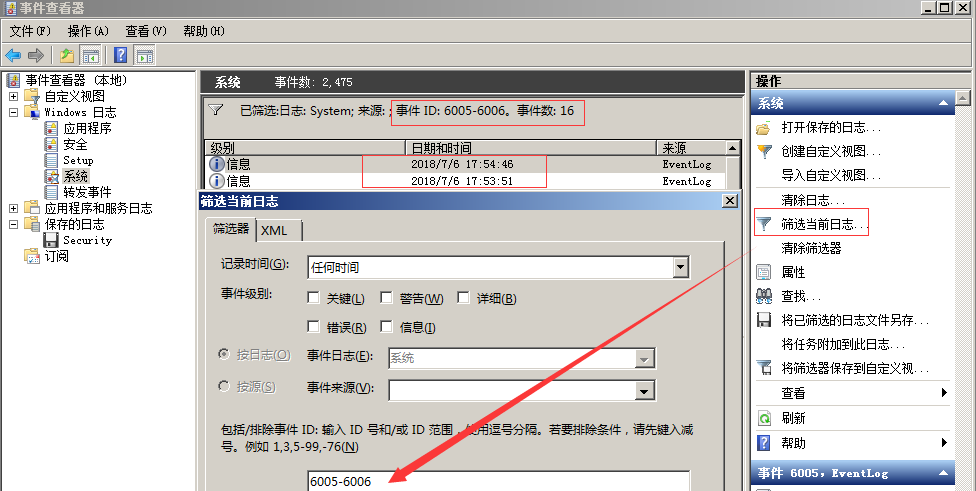

案例2:可以利用eventlog事件来查看计算机开关机的记录:

1、在“开始”菜单上,依次指向“所有程序”、“管理工具”,然后单击“事件查看器”;

2、在事件查看器中,单击“系统”,查看系统日志;

3、在系统日志右侧操作中,点击“筛选当前日志”,输入事件ID进行筛选。

0x04 进程分析

二、检查异常端口、进程

端口作为计算机内部与外部数据交互的窗口,在攻击者眼里也是作为香饽饽的存在,在入侵系统后,攻击者可以在计算机上开启专属的端口来访问被害主机或植入病毒用于挖矿等,熟悉计算机的朋友应该都知道常用的端口也就那么几个,所以通过排查可疑端口能确定主机是否存在后门、是否被植入挖矿病毒等,再根据端口的PID对可疑进程对应的程序排查,确定是否为恶意程序。

(一)排查可疑端口

检查方法1:

1、使用netstat命令查看当前网络连接,定位可疑的ESTABLISHED连接

netstat -ano

2、根据PID编号通过tasklist对进程进行定位

tasklist | findstr "PID"

可以使用火绒查看dns外连的详细信息

0x05账号分析

检查方法1:

打开注册表,查看管理员对应键值

1、在桌面打开运行(可使用快捷键 win+R),输入 regedit,打开注册表编辑器

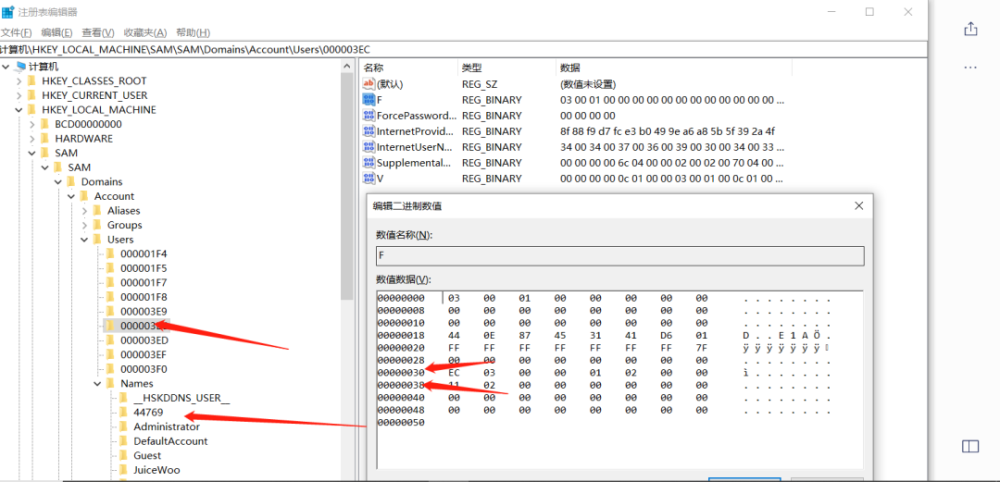

2、选择 HKEY_LOCAL_MACHINE/SAM/SAM,默认无法查看该选项内容,右键菜单选择权限,打开权限管理窗口

3、选择当前用户(一般为 administrator),将权限勾选为完全控制,然后确定并关闭注册表编辑器

4、再次打开注册表编辑器,即可选择

HKEY_LOCAL_MACHINE/SAM/SAM/Domains/Account/Users

5、在 Names 项下可以看到实例所有用户名,如出现本地账户中没有的账户,即为隐藏账户,在确认为非系统用户的前提下,可删除此用户

5、查看提权账号、查看对应账号的对应上面的偏移值中F属性的30\38俩行是否与管理想相同,即可判断提权账号

0x06 日志分析工具

Log Parser

Log Parser(是微软公司出品的日志分析工具,它功能强大,使用简单,可以分析基于文本的日志文件、XML 文件、CSV(逗号分隔符)文件,以及操作系统的事件日志、注册表、文件系统、Active Directory。它可以像使用 SQL 语句一样查询分析这些数据,甚至可以把分析结果以各种图表的形式展现出来。

Log Parser 2.2下载地址:https://www.microsoft.com/en-us/download/details.aspx?id=24659

Log Parser 使用示例:https://mlichtenberg.wordpress.com/2011/02/03/log-parser-rocks-more-than-50-examples/

基本查询结构

Logparser.exe –i:EVT –o:DATAGRID "SELECT * FROM c:\xx.evtx"

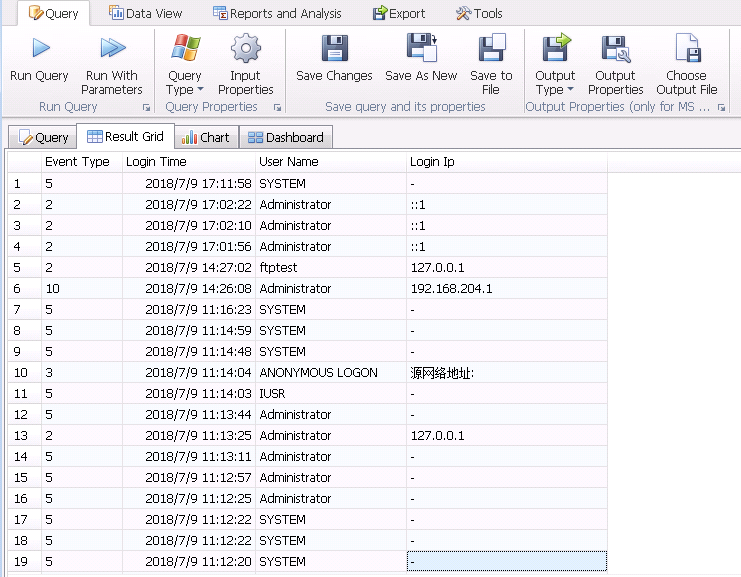

使用Log Parser分析日志

1、查询登录成功的事件

登录成功的所有事件

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:\Security.evtx where EventID=4624"

指定登录时间范围的事件:

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:\Security.evtx where TimeGenerated>'2018-06-19 23:32:11' and TimeGenerated

提取登录成功的用户名和IP:

LogParser.exe -i:EVT –o:DATAGRID "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,TimeGenerated as LoginTime,EXTRACT_TOKEN(Strings,5,'|') as Username,EXTRACT_TOKEN(Message,38,' ') as Loginip FROM c:\Security.evtx where EventID=4624"

2、查询登录失败的事件

登录失败的所有事件:

LogParser.exe -i:EVT –o:DATAGRID "SELECT * FROM c:\Security.evtx where EventID=4625"

提取登录失败用户名进行聚合统计:

LogParser.exe -i:EVT "SELECT EXTRACT_TOKEN(Message,13,' ') as EventType,EXTRACT_TOKEN(Message,19,' ') as user,count(EXTRACT_TOKEN(Message,19,' ')) as Times,EXTRACT_TOKEN(Message,39,' ') as Loginip FROM c:\Security.evtx where EventID=4625 GROUP BY Message"

3、系统历史开关机记录:

LogParser.exe -i:EVT –o:DATAGRID "SELECT TimeGenerated,EventID,Message FROM c:\System.evtx where EventID=6005 or EventID=6006"

LogParser Lizard

对于GUI环境的Log Parser Lizard,其特点是比较易于使用,甚至不需要记忆繁琐的命令,只需要做好设置,写好基本的SQL语句,就可以直观的得到结果。

下载地址:http://www.lizard-labs.com/log_parser_lizard.aspx

依赖包:Microsoft .NET Framework 4 .5,下载地址:https://www.microsoft.com/en-us/download/details.aspx?id=42642

查询最近用户登录情况: