题目附件密码:7dm3

解压文件后仅有一个名为flag的文件:

首先,我们不知道这是个什么类型的文件。这题步骤不难思路难,看做题经验和积累了

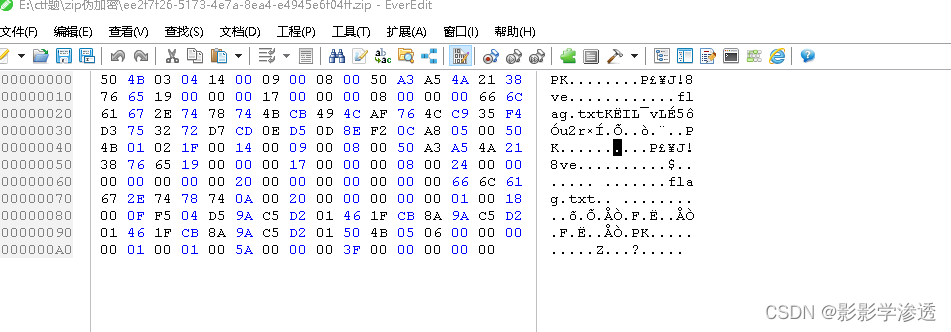

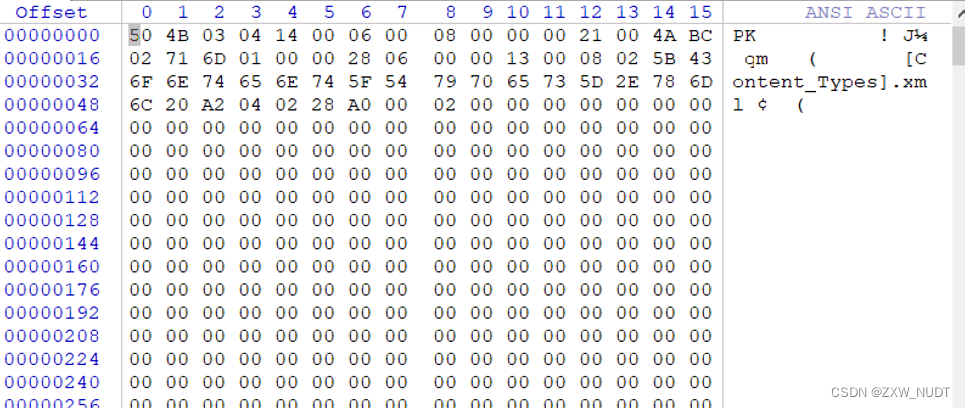

1、直接把文件扔进十六进制

可以看到文件头是504B0304判断它可能是压缩包文件或者word文档,又看到后面有Content_Types.xml,那应该就是一个word文档了

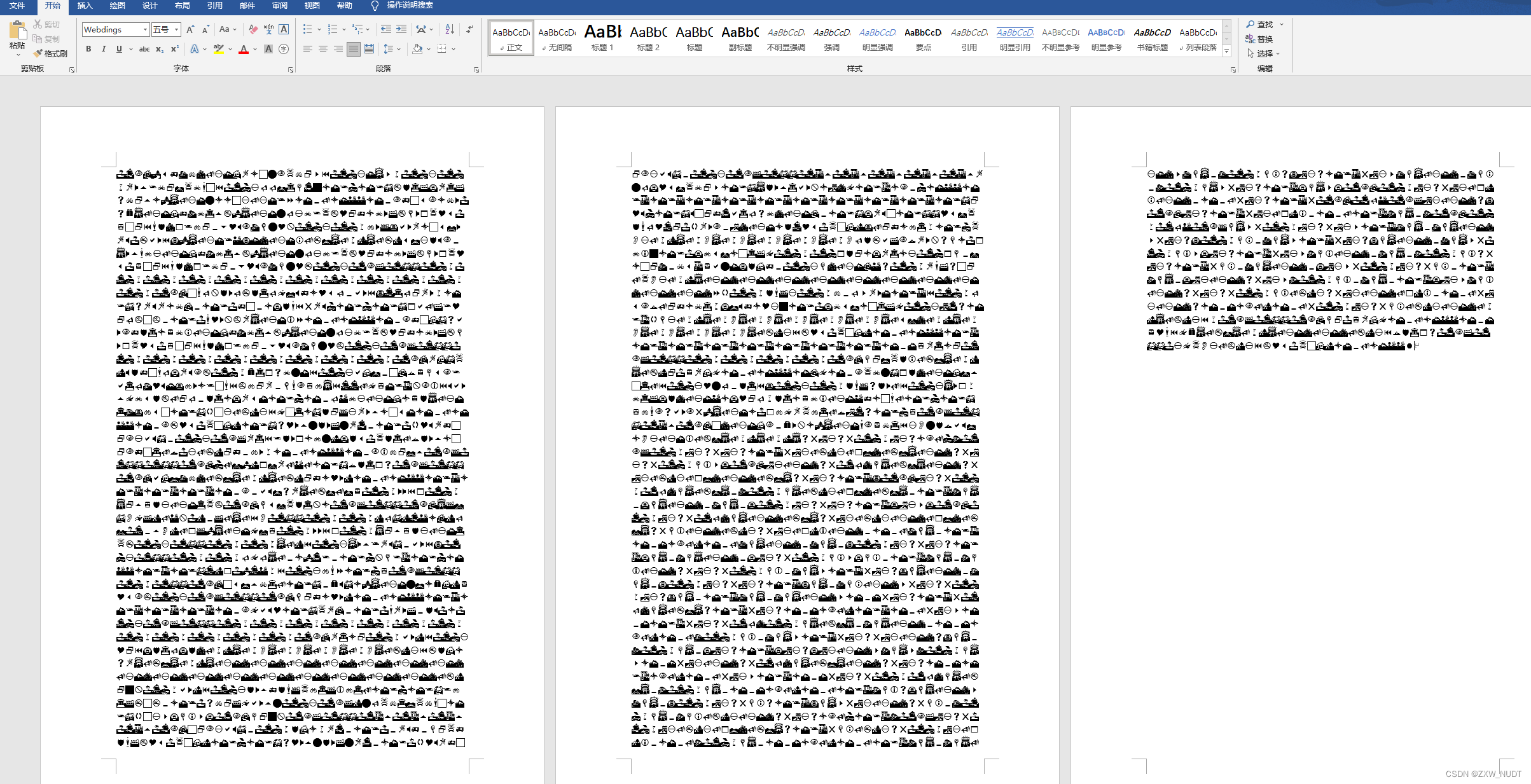

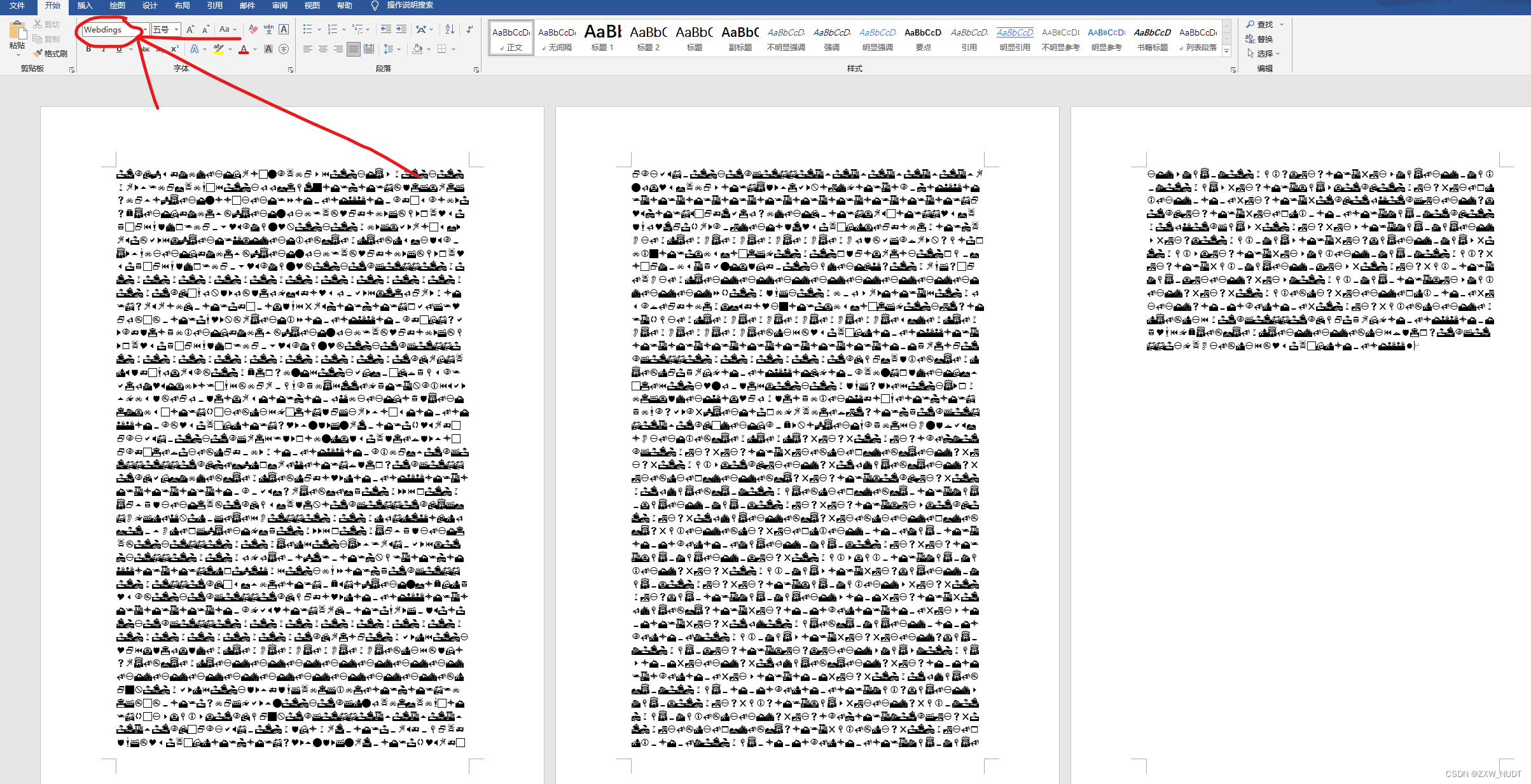

2、用word打开该文件

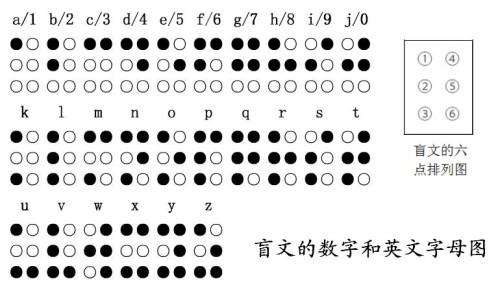

看到这里不要慌,在文档中已经提示的比较明显了!

这是一种名为webdings的字体

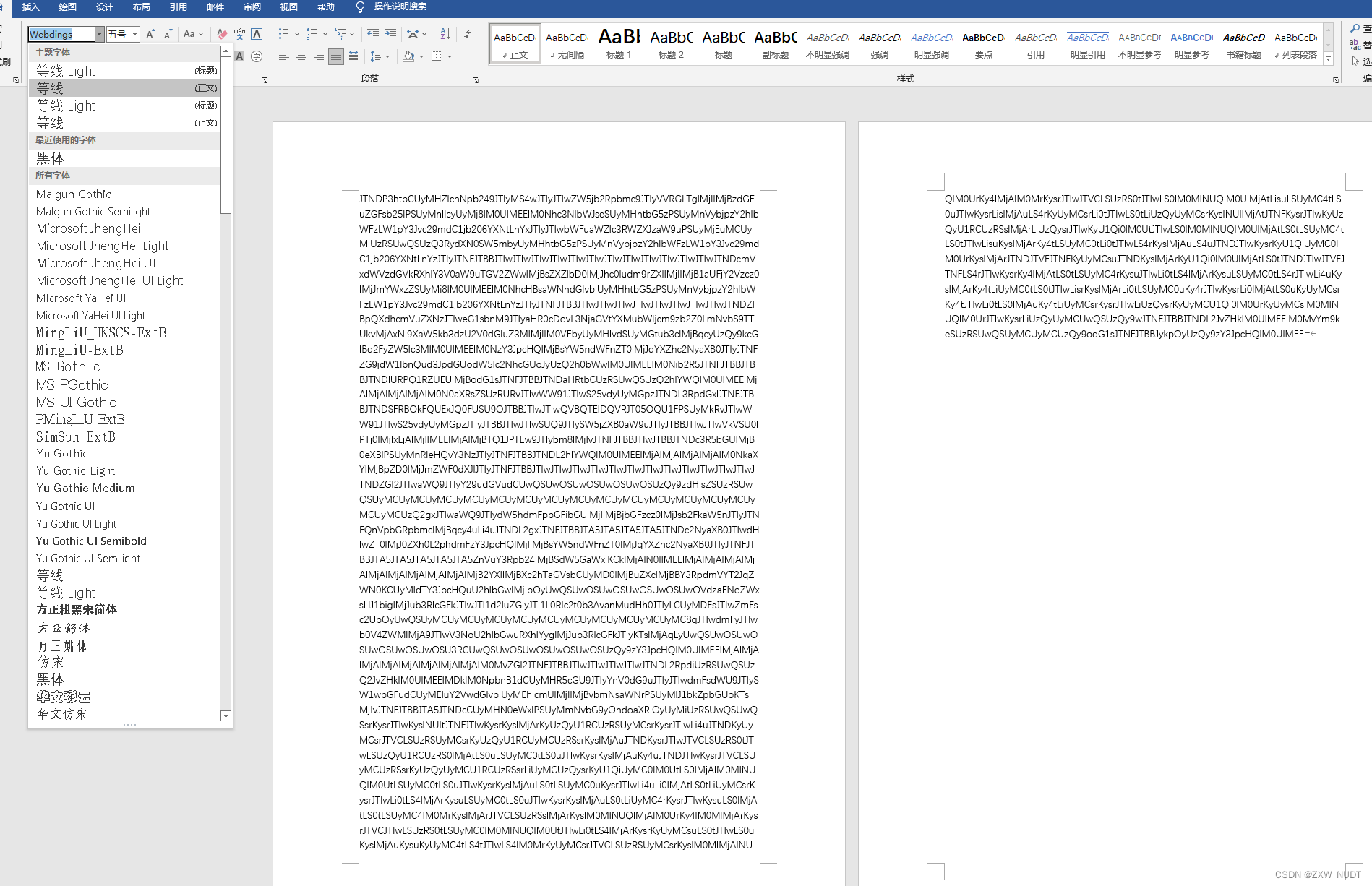

3、改成正常字体

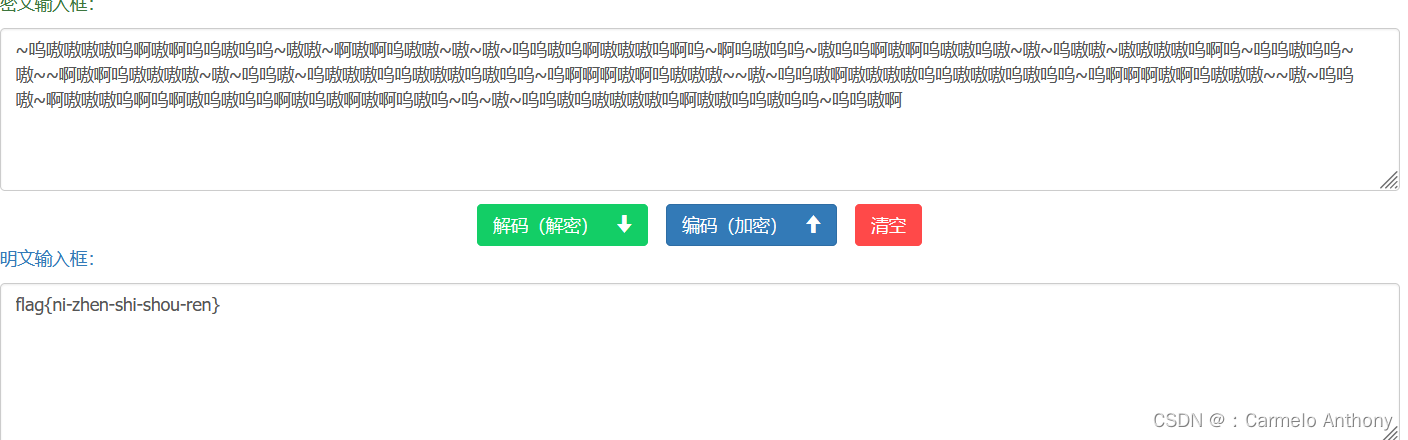

然后得到了编码,接下来就是一些列的解码操作了

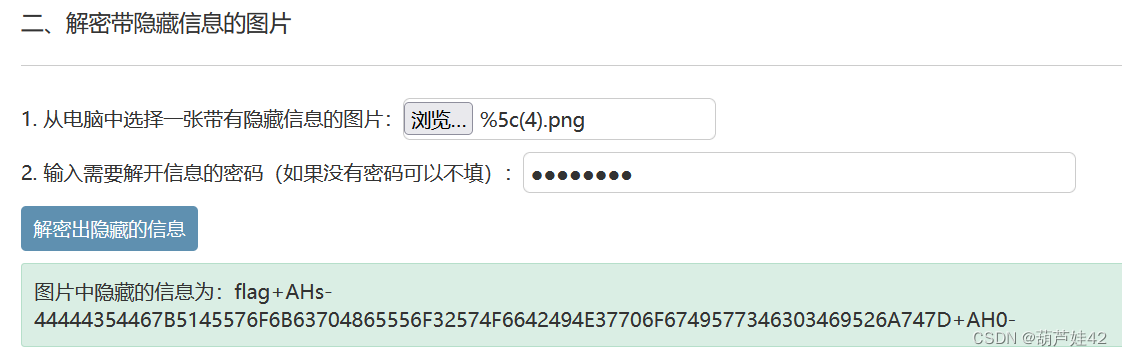

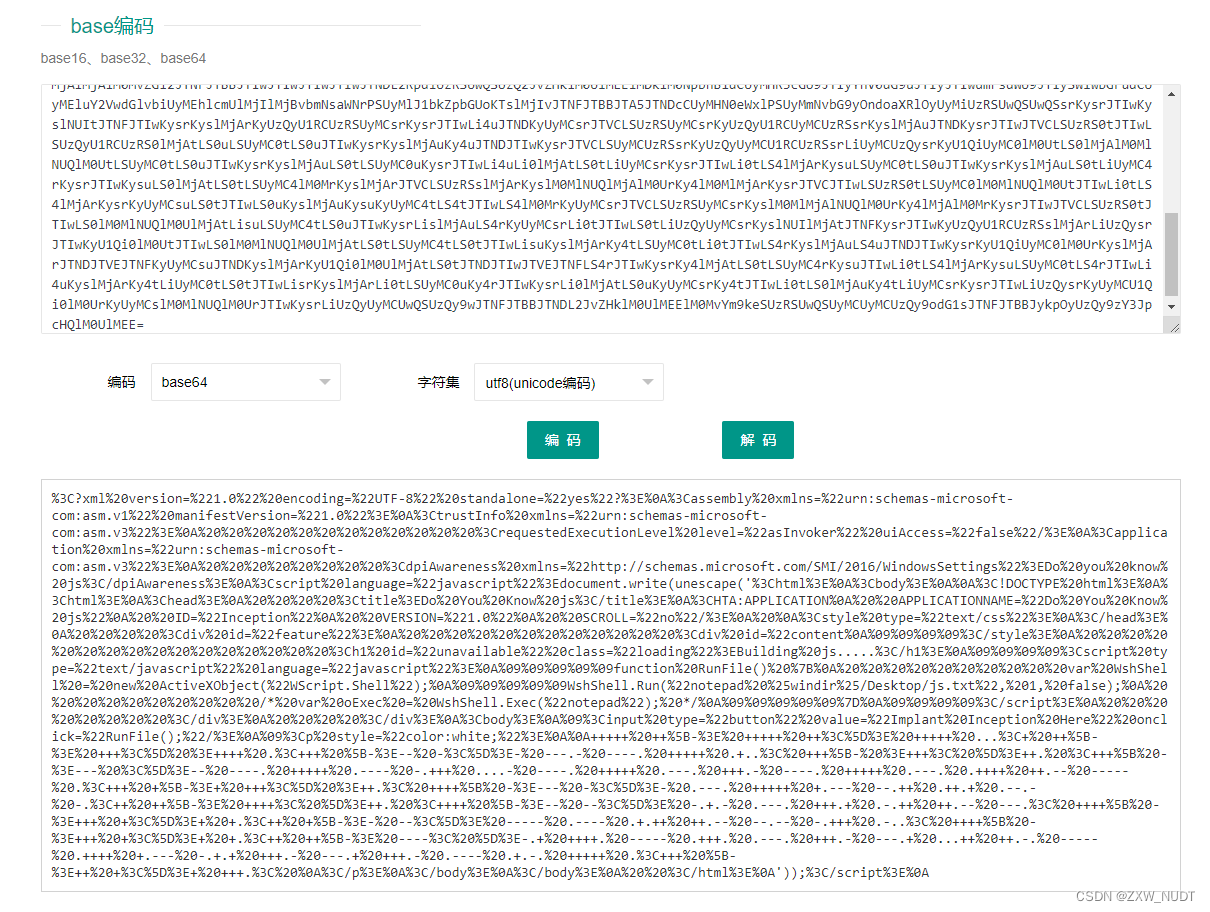

4、base64解码

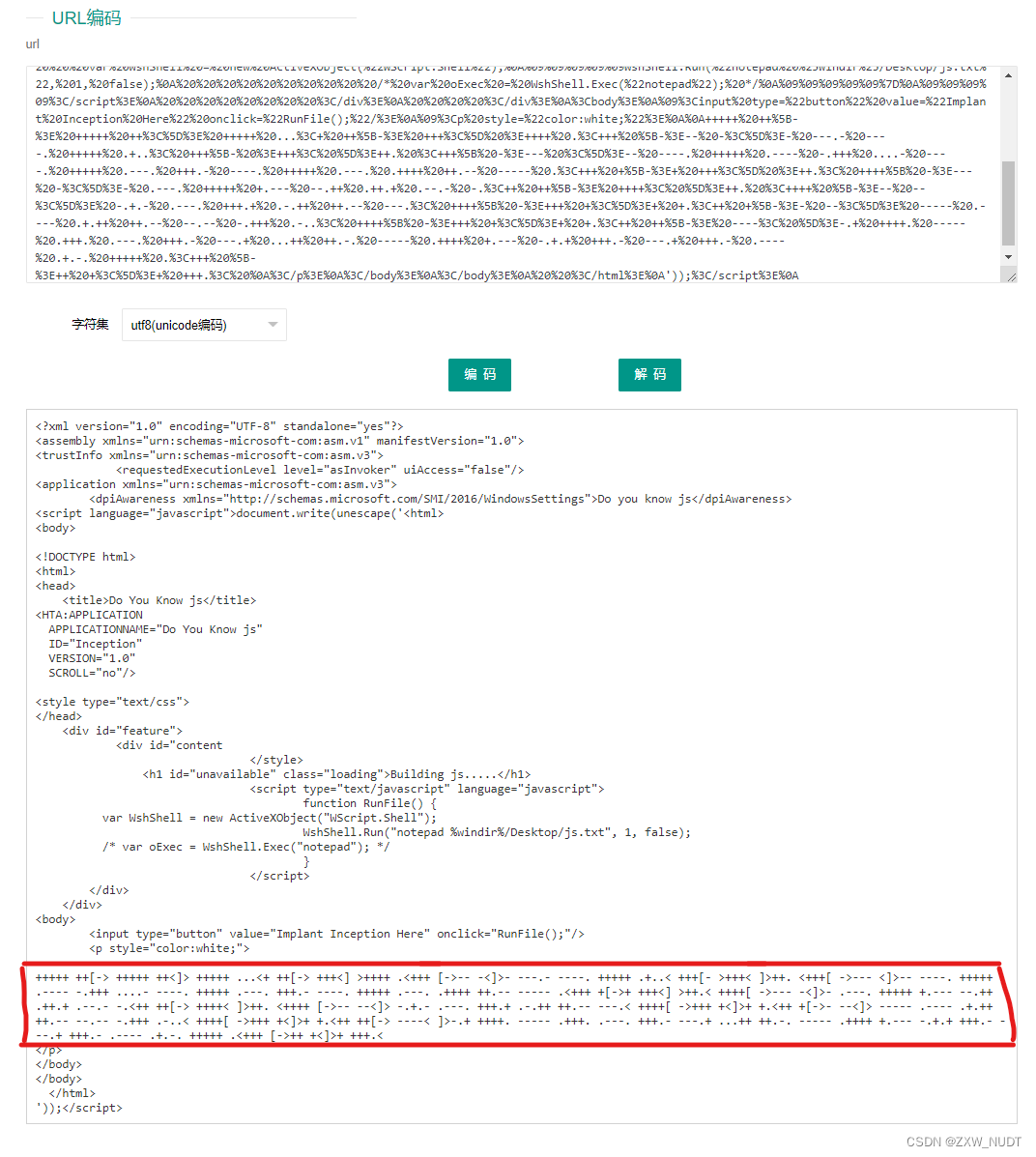

5、URL解码

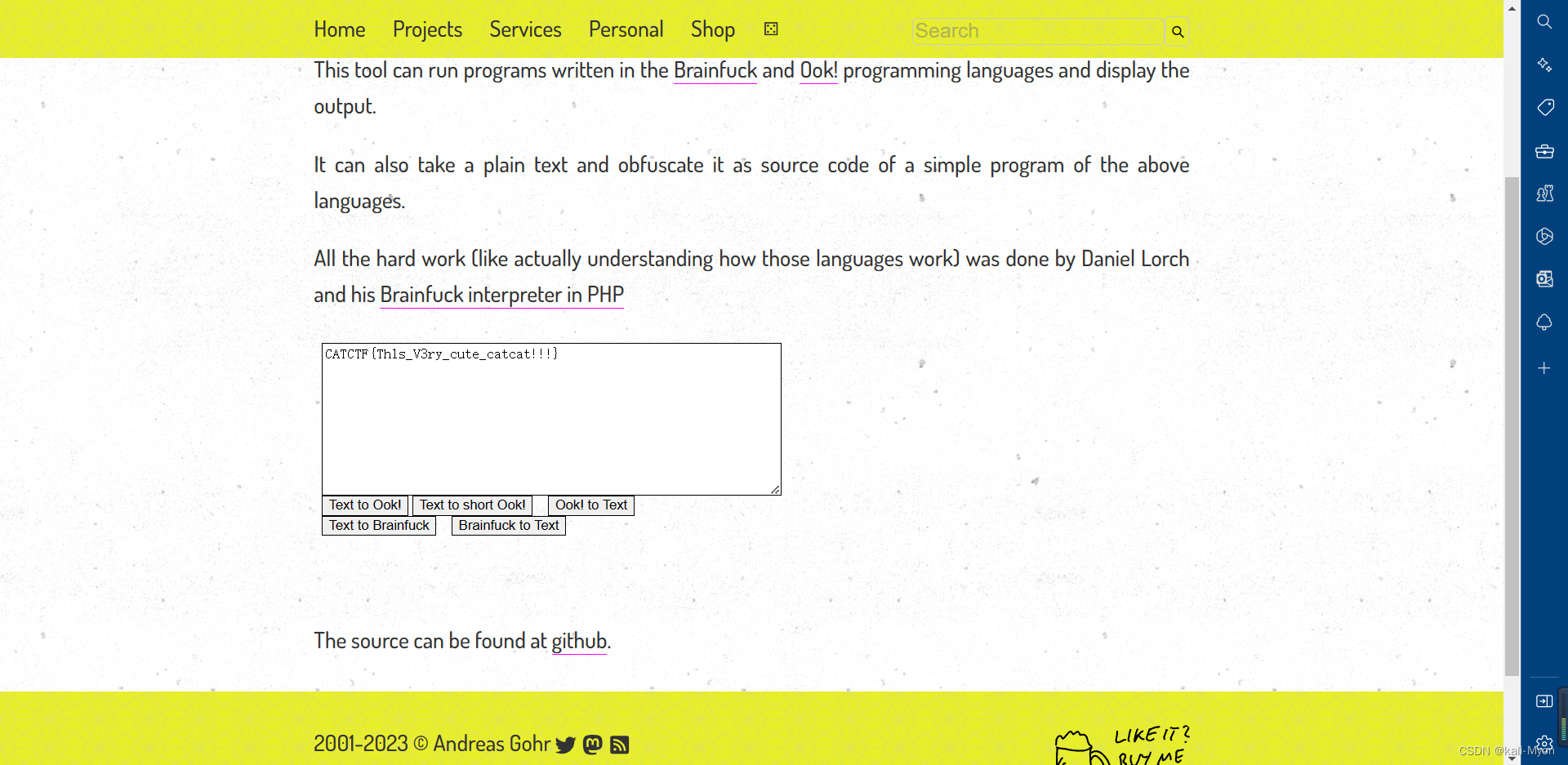

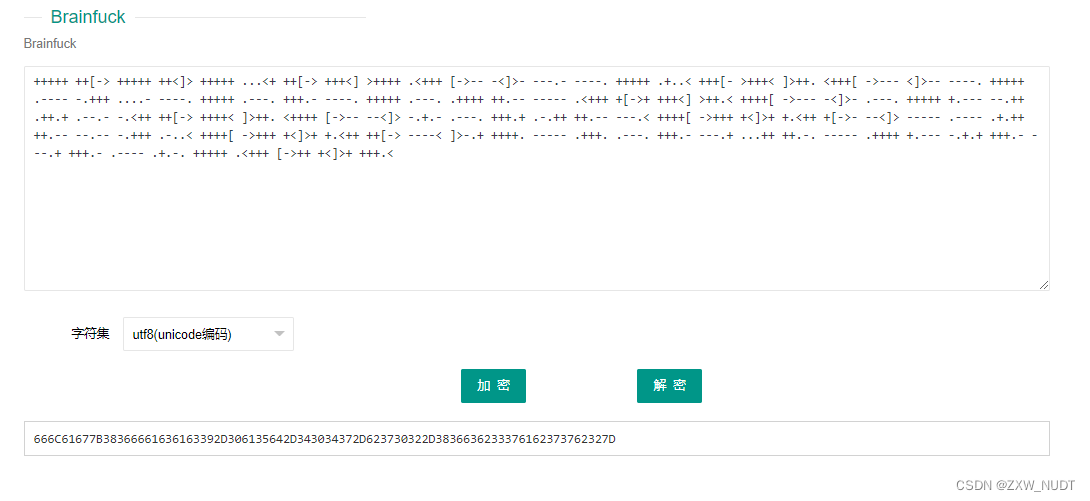

6、Brainfuck解码

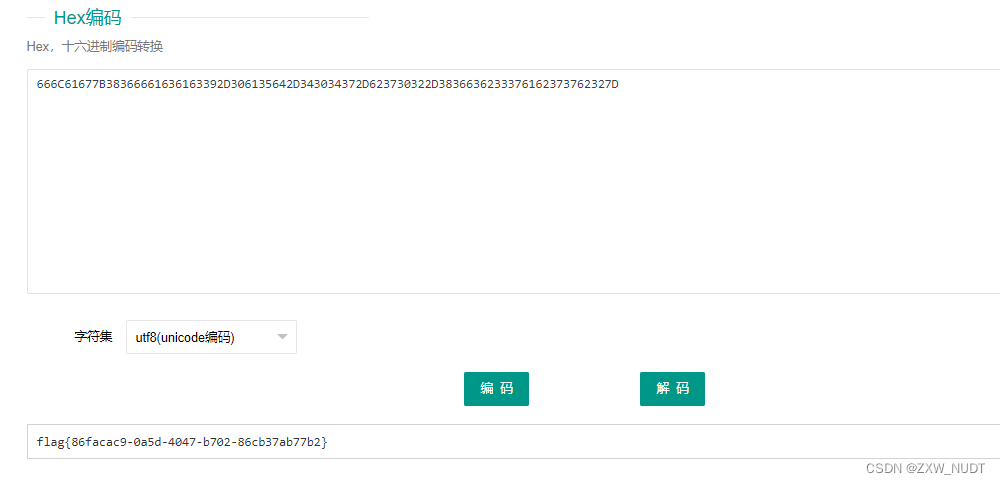

7、十六进制解码

flag{86facac9-0a5d-4047-b702-86cb37ab77b2}