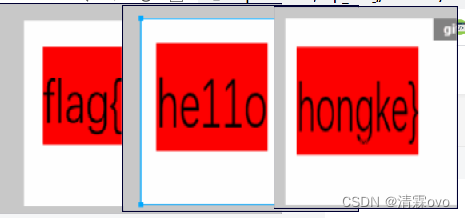

1.gif

用firework 帧分解得到其中三帧中隐藏的flag

可以下载一个截图软件把各帧订住方便查看

注意:he11o不是hello(血与泪的教训)

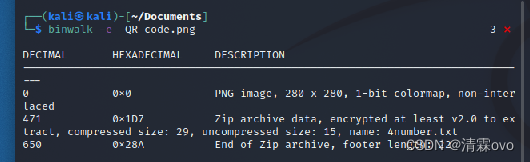

2.二维码

看到二维码先是拿软件识别了一下,发现内容是secret is here,啥也没有

然后winhex发现里面有个txt

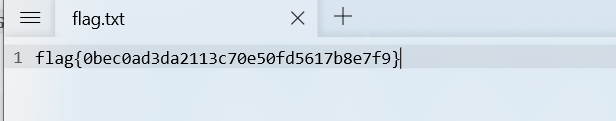

就放到linux下试了binwalk发现里面是个zip

分离出来以后再拿到win下解压出txt有密码

考虑这个zip是伪加密,先打开winhex改0,发现还是打不开,说明是真加密

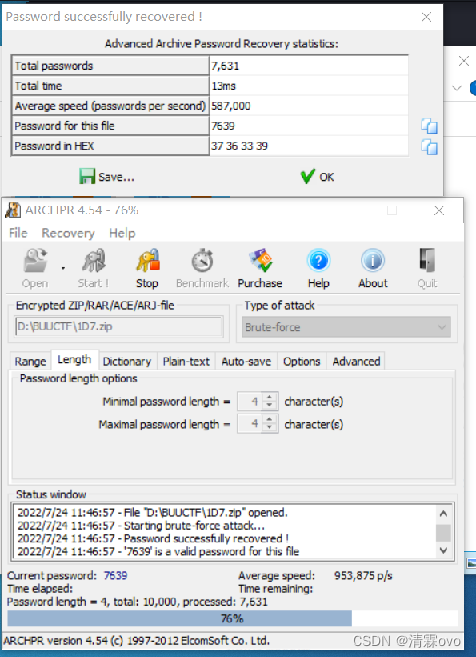

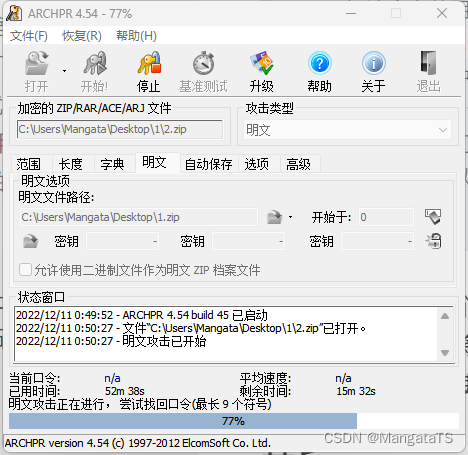

根据文件名4number的提示密码是四位数字,用ARCHPR暴力破解出7639

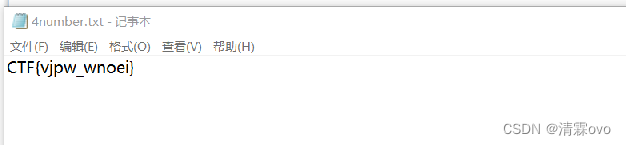

打开txt,得到flag

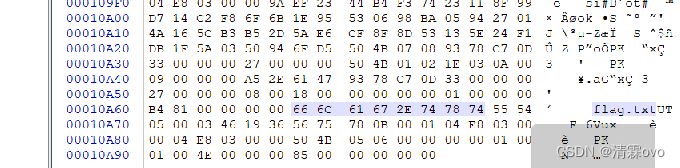

3.你竟然赶我走

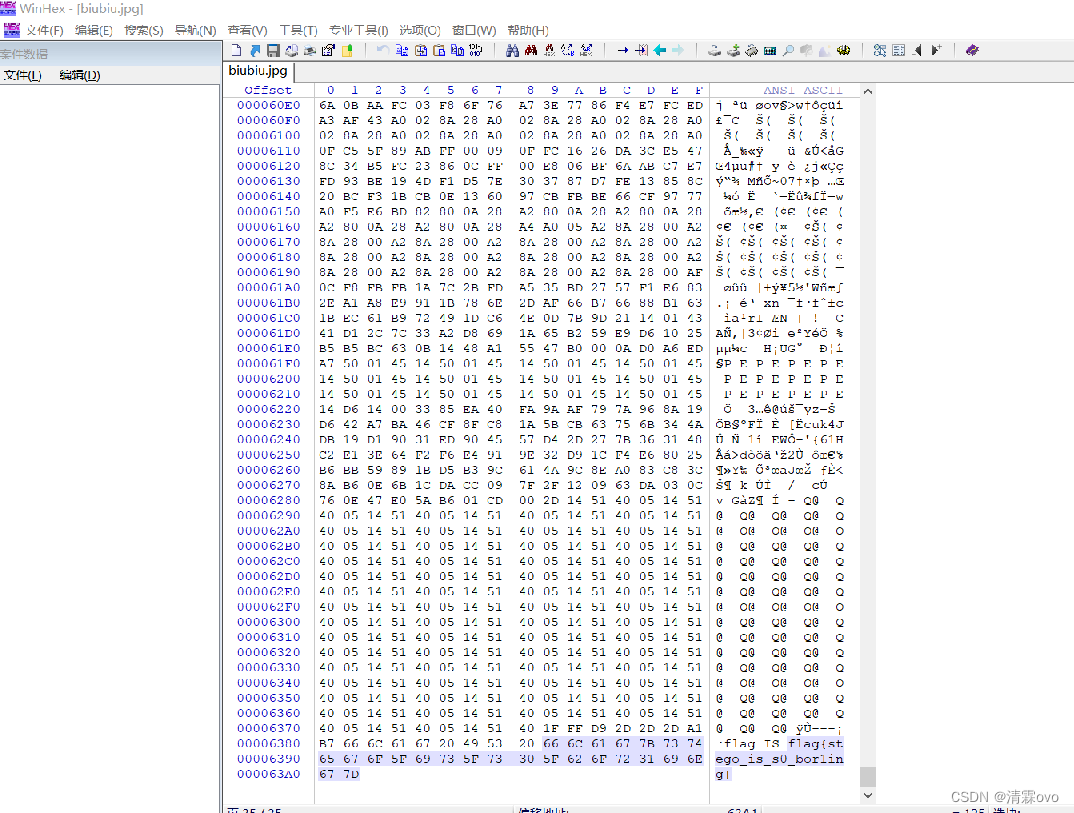

打开之后是一张JPG,先考虑用winhex打开看有什么信息,翻到底部发现flag就在这.....

但由于本人眼瞎没看见,又试了binwalk,bftools,stegdetect,stegsolve,都没解出来,就又回去看了眼才发现,所以还是要找细致点

4、N种方法解决

打开得到exe文件,但打不开,用winhex打开发现里面有图片还有base64,想到了base64转图片

用notepad++打开后复制全文,直接到浏览器打开,扫描二维码得到flag

也可以用base64图片在线转换工具得到二维码

KEY{dca57f966e4e4e31fd5b15417da63269}

5.大白

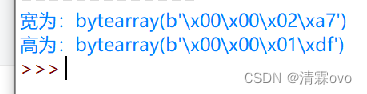

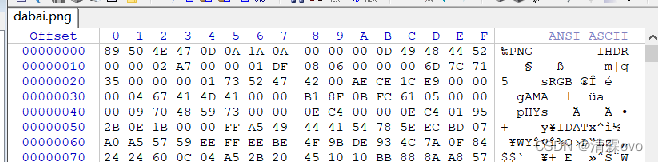

打开图片发现只有一半,基本确定是crc或宽高被修改(其实能看出来就是高错误),用tweak打开报错,但更改后图片仍只有一半,所以应该是宽或高错误。跑个py脚本暴力破解宽高,在winhex里把高改成正确值(跑脚本前记得把crc改回初始值,并把照片拷到py脚本目录下)

高恢复后发现flag在图片上

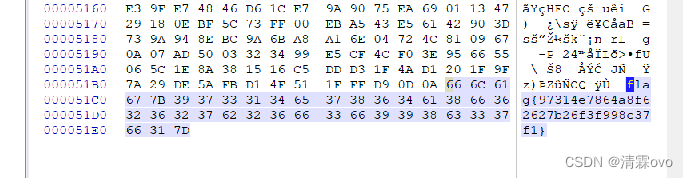

6.乌镇峰会种图

拿到jpg图片就先打开Winhex,翻到末尾就看到flag了

flag{97314e7864a8f62627b26f3f998c37f1}

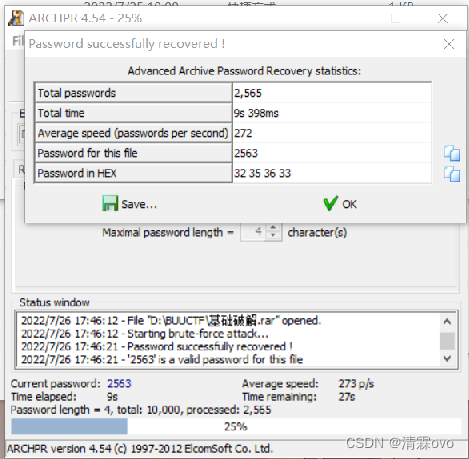

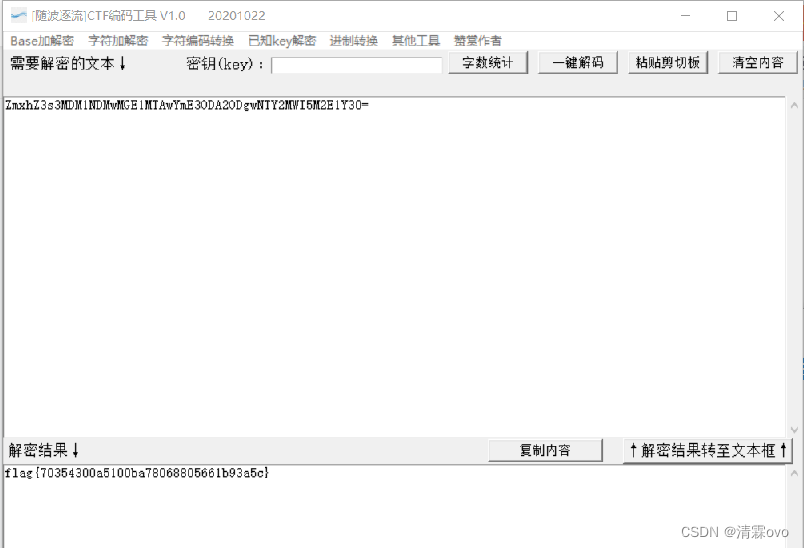

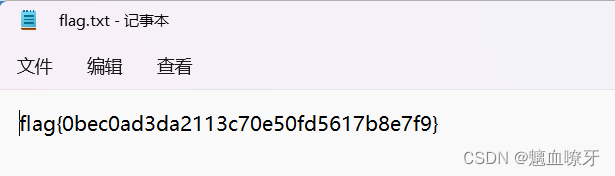

7.基础破解

用archpr暴力破解,题目提示了密码是四位数

输入密码打开rar进入flag.txt,看见一串base64编码,拿到工具解码,得到flag

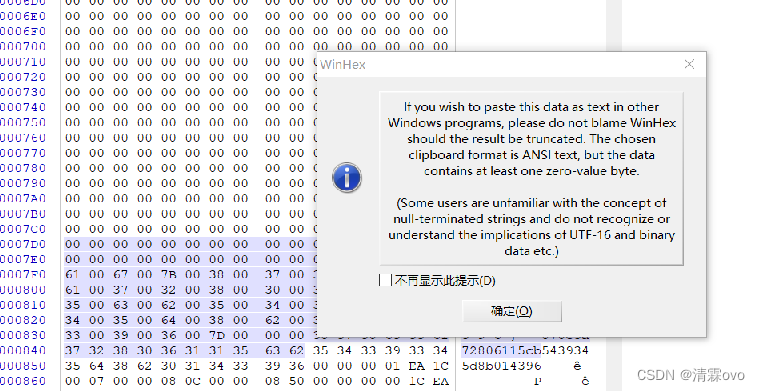

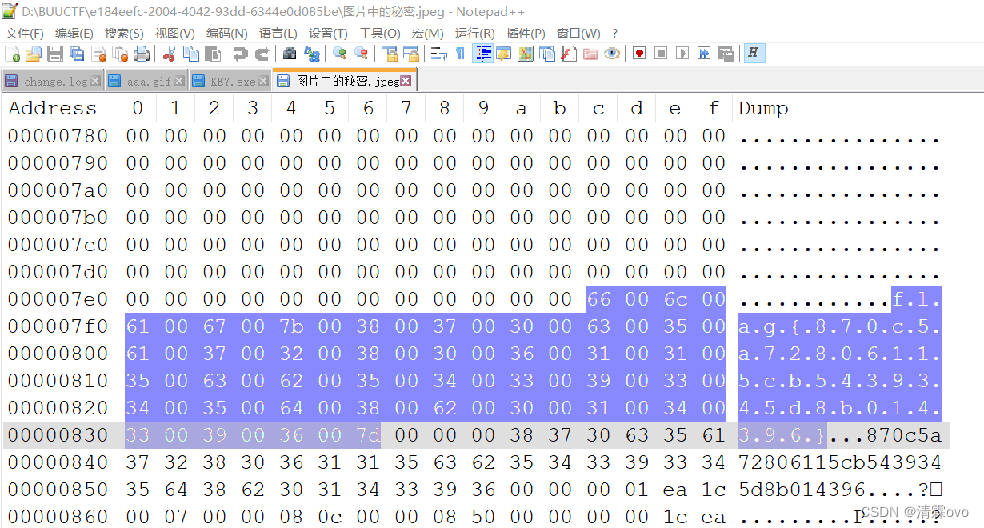

8.文件中的秘密

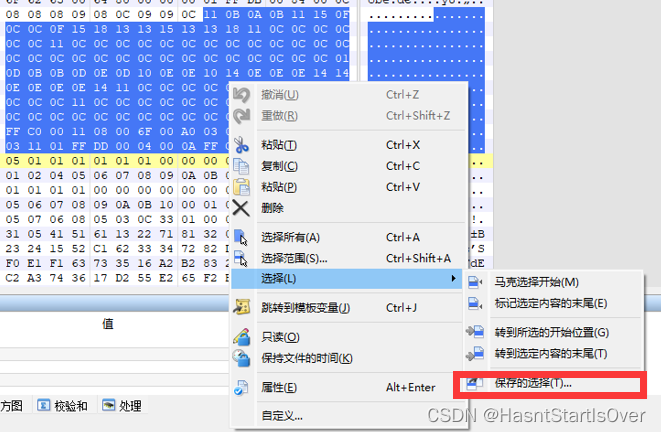

和7题很像,直接winhex打开,flag藏在中间偏上位置,但不允许复制

那么就用notepad++打开

复制到记事本里把中间的空格去掉

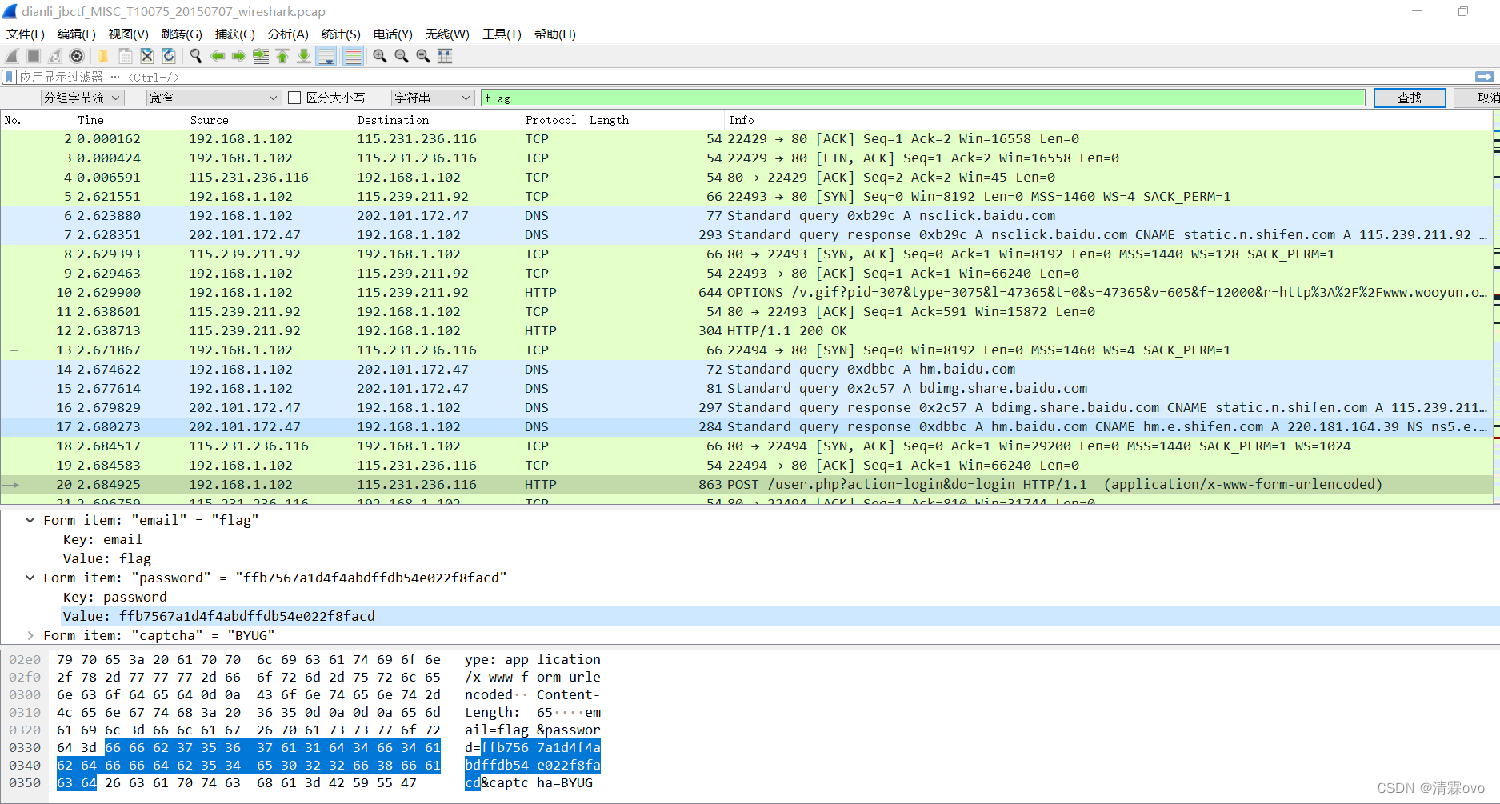

9.wireshark

简单流量分析题 直接查找flag

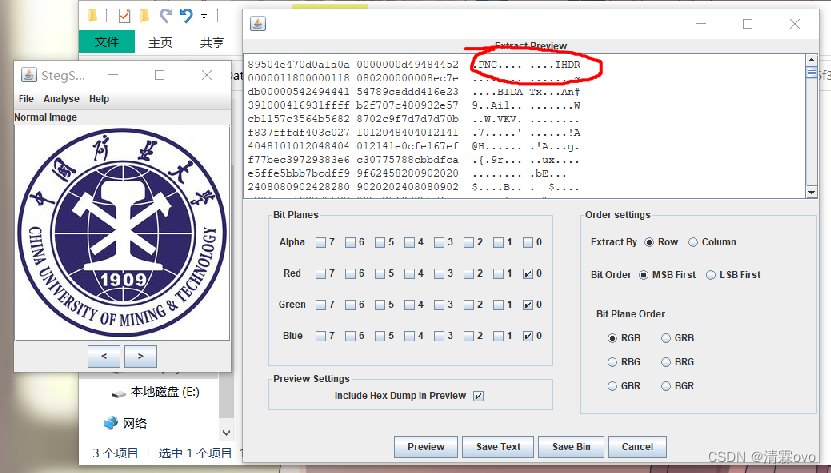

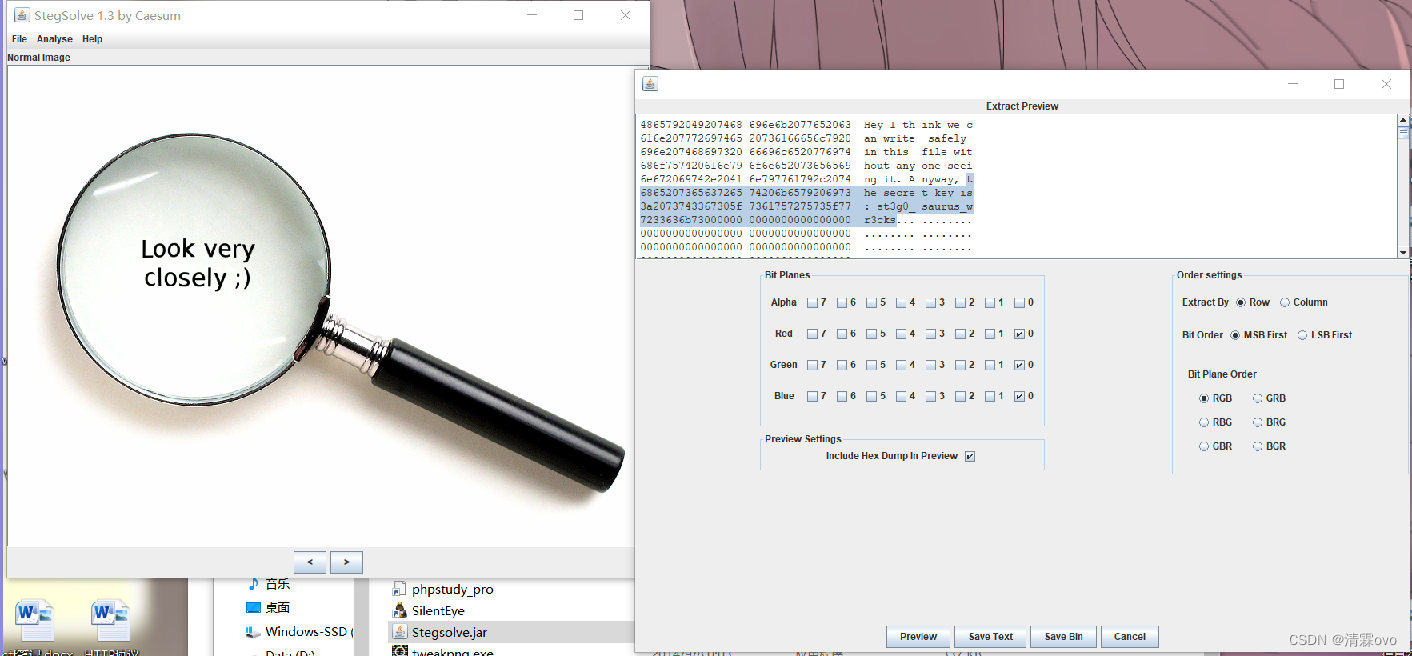

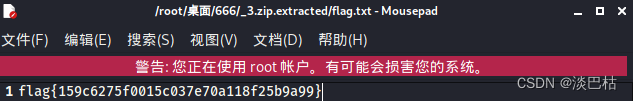

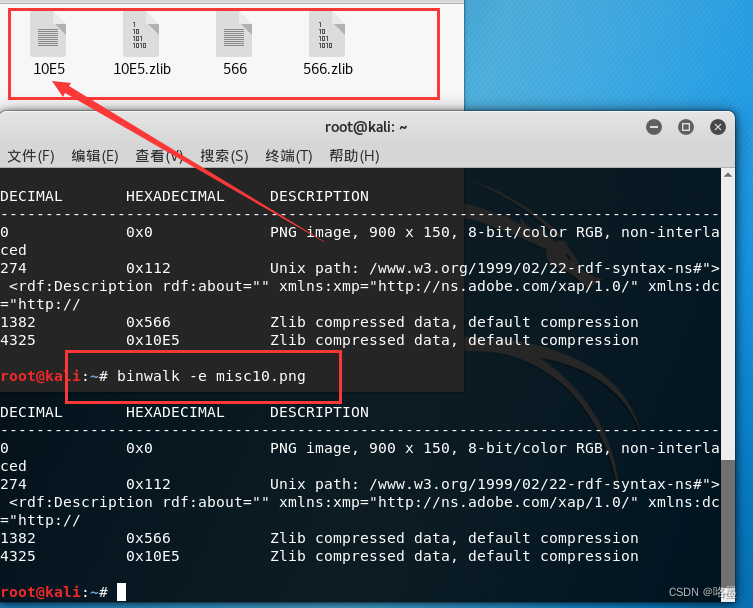

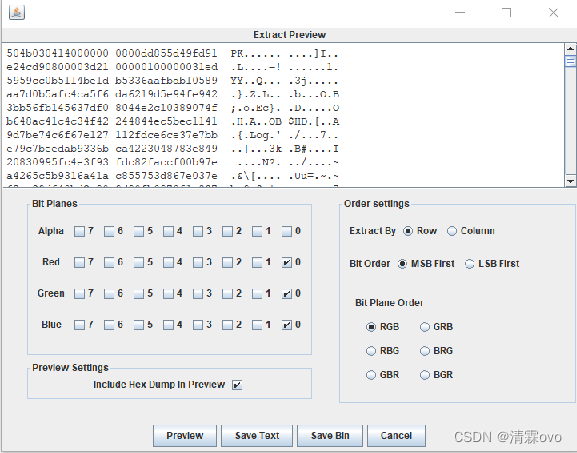

10.LSB

假装没有看到题目提示的LSB隐写,先照例打开winhex看一遍,没什么信息,属性里也没什么提示,就考虑LSB隐写(再不行就要考虑是图片加密了)

打开stegsolve,调整各值

这题自己没做出来,以下为wp

发现preview里有png,save bin发现是张二维码,扫描出flag

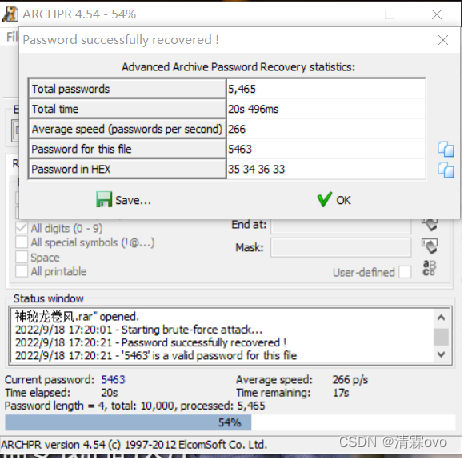

11.rar

rar有加密,题目提示了密码是四位数字,拿到ARCHPR爆破出密码8795,打开rar中的txt直接得到flag

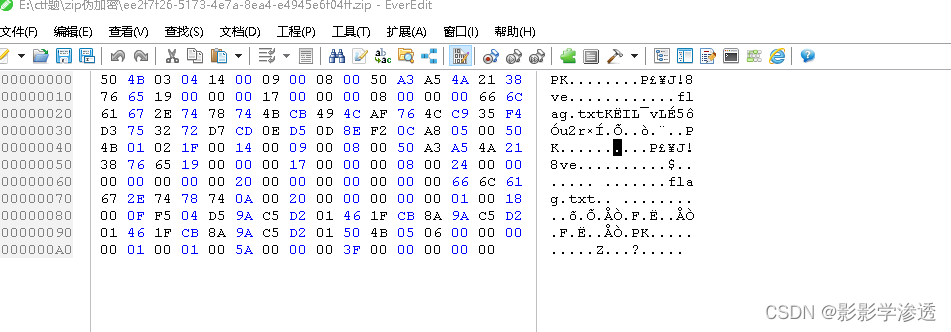

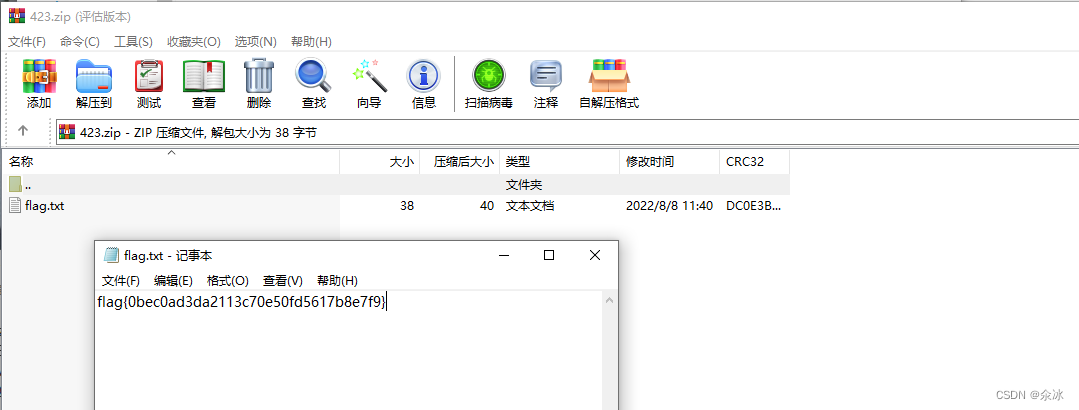

12.zip伪加密

首先考虑伪加密,用winhex打开改值

but 这有个问题,按正常解题步骤,将504b0102后第五六字节改0000后,文件仍是加密状态

经查资料:

全局方式位标记的四个数字中只有第二个数字(以下数字仅描述其奇偶)对其有影响,其它的不管为何值,都不影响它的加密属性,即:

第二个数字为奇数时 –>加密

第二个数字为偶数时 –>未加密

1.无加密:

压缩源文件数据区的全局方式位标记应当为00 00 (50 4B 03 04 14 00 后)

且压缩源文件目录区的全局方式位标记应当为00 00 (50 4B 01 02 14 00 后)

2.伪加密:

压缩源文件数据区的全局方式位标记应当为 00 00 (50 4B 03 04 14 00 后)

且压缩源文件目录区的全局方式位标记应当为 09 00 (50 4B 01 02 14 00 后)

3.真加密:

压缩源文件数据区的全局方式位标记应当为09 00 (50 4B 03 04 14 00 后)

且压缩源文件目录区的全局方式位标记应当为09 00 (50 4B 01 02 14 00 后)

参考:CTF——zip伪加密_xiaozhaidada的博客-CSDN博客_zip伪加密

用winhex判断zip文件是否为伪加密存在问题

如该题,用winhex判断的话应该是个真加密,但实际上是伪加密,所以需要把两处全局方式位标记都改为0000

后经多道题验证,只把504B 0304 1400后改成0000就可以了,再进行别的改动可能会提示文件头缺失。如何修改视具体情况而定,实在不行把每种方法都试一次。

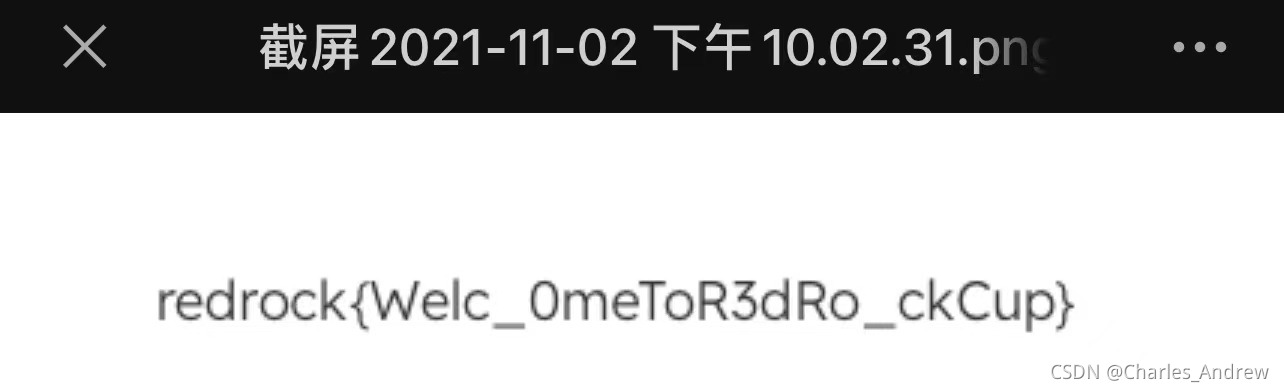

13.qr

直接扫描二维码就拿到flag啦

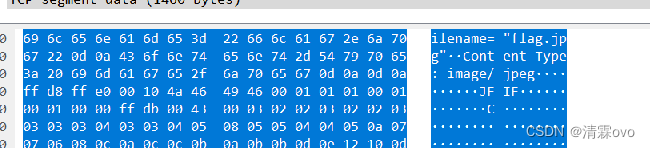

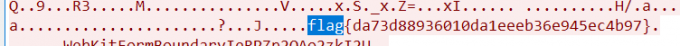

14.被嗅探的流量

用wireshark打开,搜索带有flag字符的

然后第一个包中上传了一个名叫flag的.jpg文件

追踪TCP流,在所追踪出的TCP流中再进行查找flag

15.镜子里面的世界

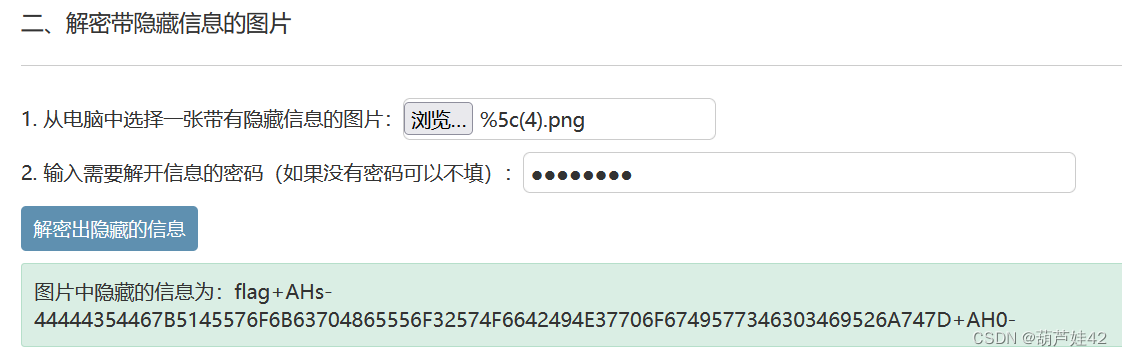

png用winhex打开,什么都没发现,考虑LSB隐写

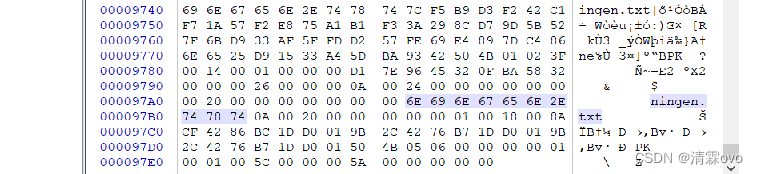

16.ningen

先用winhex打开,尾部有一个txt

在Linux下用binwalk分离,得到一个 zip,里面是加密的txt

用ARCHPR爆破,(题目提示密码是四位数字),打开txt后得到flag

17.小明的保险箱

同16

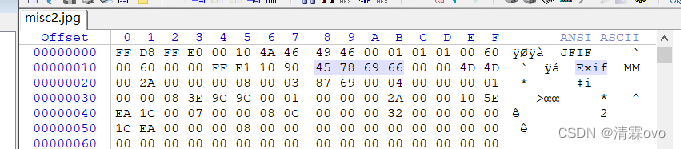

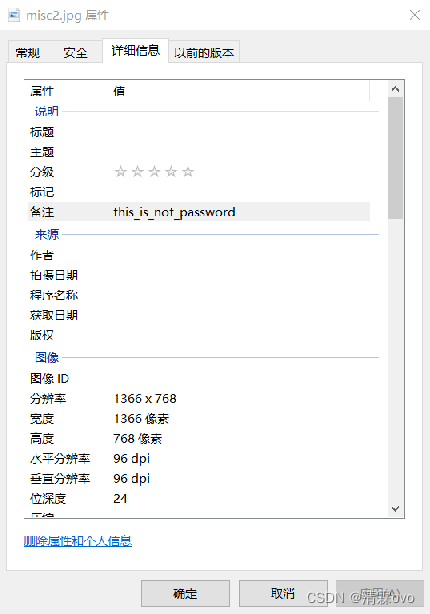

18.爱因斯坦

jpg图片先用winhex打开,发现提示exif

打开属性,不是密码

但在末尾位置找到了flag.txt

binwalk分离得到zip,里面的txt有密码

但密码没有任何提示信息,不能暴力破解,也不是伪加密

最后看了答案才知道exif里的就是密码!!!!

所以说任何提示都不是白给的(现阶段来说)

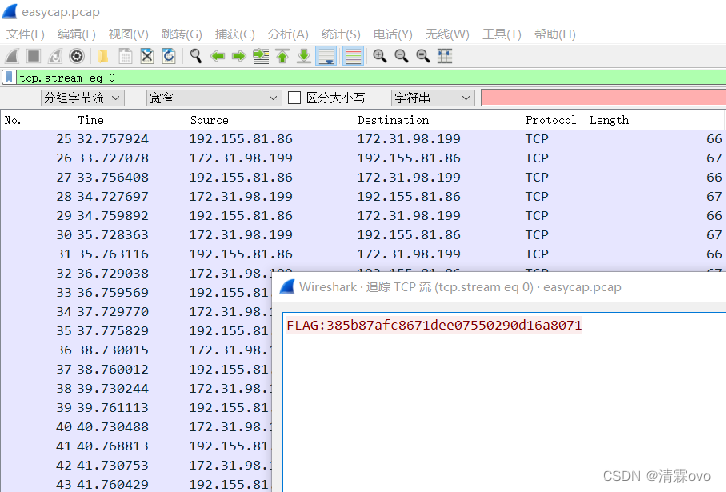

19.easycap

用wireshark打开搜索flag发现搜不到

答案是直接追踪数据包的TCP流

20.隐藏的钥匙

jpg用winhex打开头尾什么都没发现,不死心,又搜索了一下flag,得到了一串base 64编码的密码,解开后得到flag

21.另外一个世界

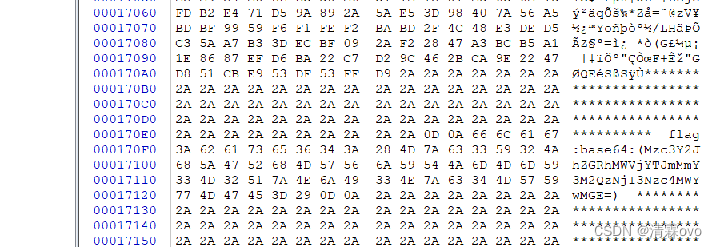

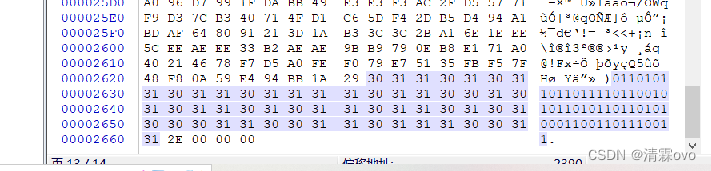

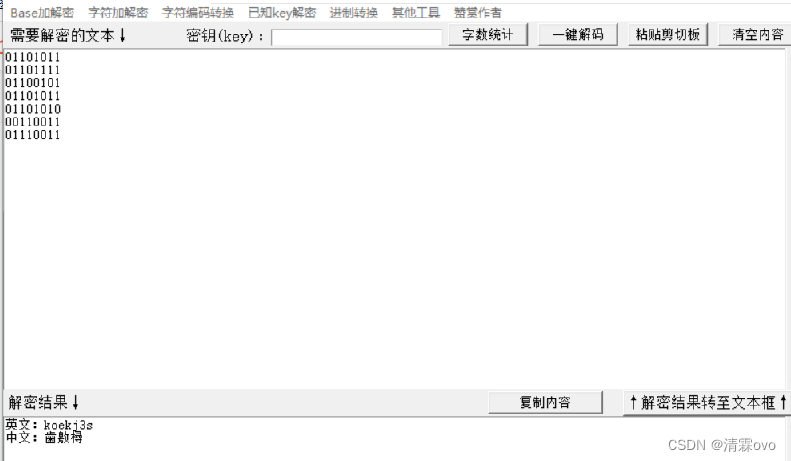

jpg用winhex打开,在末尾发现一串二进制,指定有点问题

答案是八位一组分开,转成ASCII码

有一个阿里的题也用到了这一步,不过比这题要难很多

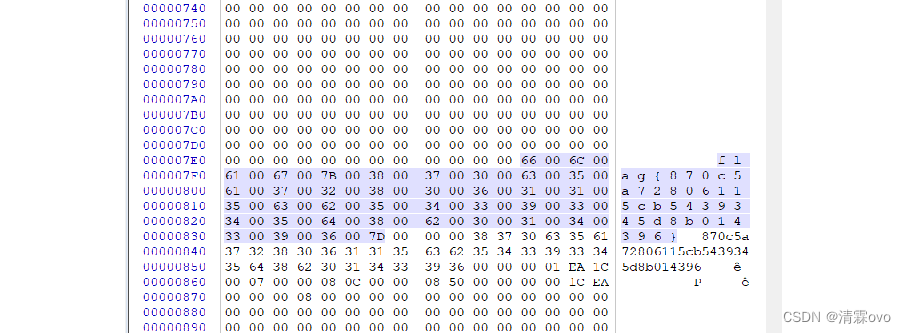

22.FLAG

png用winhex打开,啥也没有,属性里也没有提示,stegsolve里分析LSB时候save bin了一下,二进制打开也没发现有什么

LSB 隐写,red,blue,green√0,导出zip,png,jpg等等,根据头的标志。

根据PK头部判断是zip类型,save bin ,文件名改为flag.zip,打开zip后是一个类型未知的文件1,直接记事本打开,可以找到flag

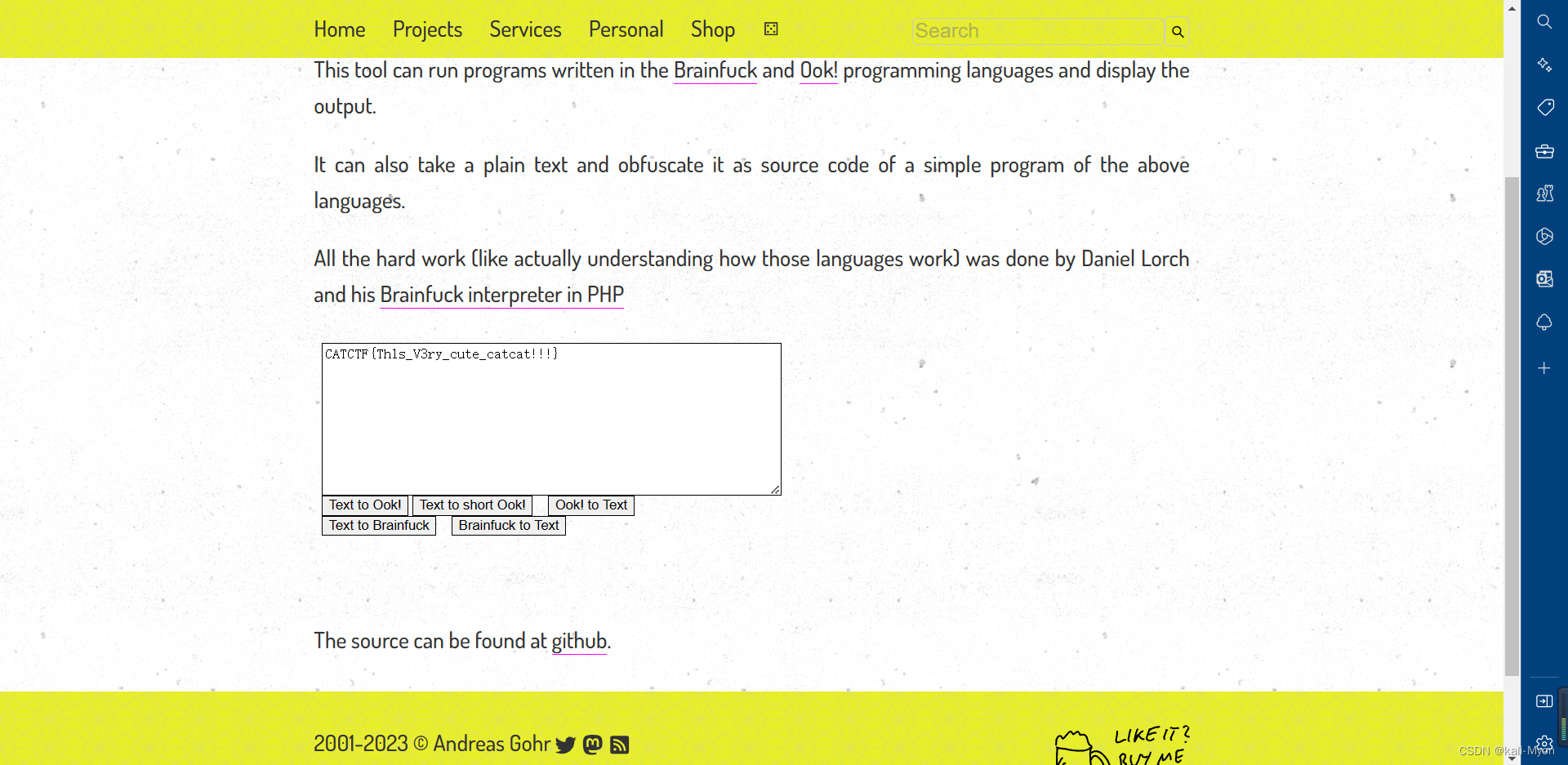

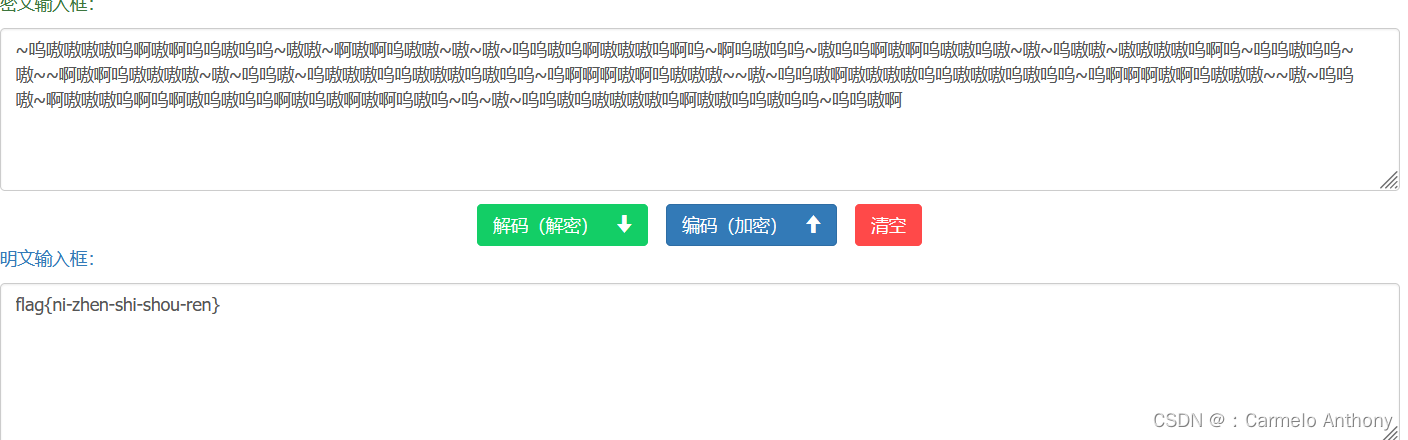

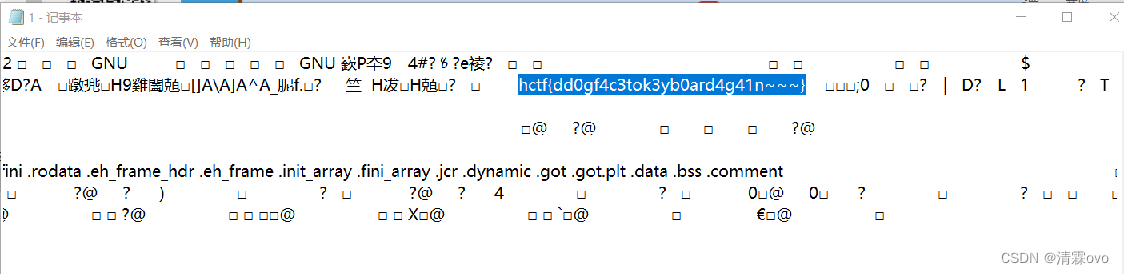

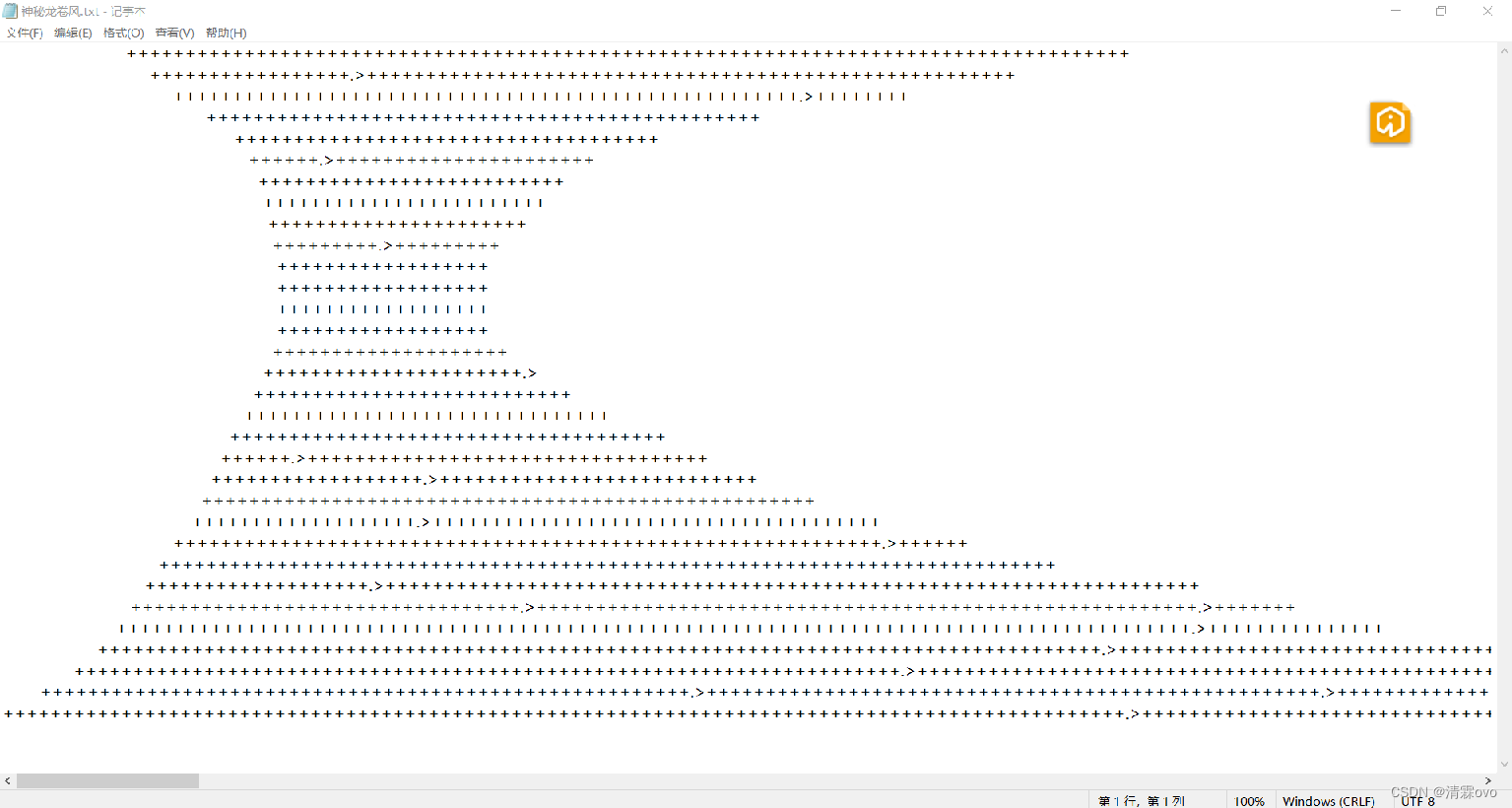

23.神秘龙卷风

rar用010打开,发现是加密,里面的txt需要四位数字密码,直接ARCHPR爆破得到密码5463

打开txt,确实是个龙卷风

Brain Fuck解码 flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

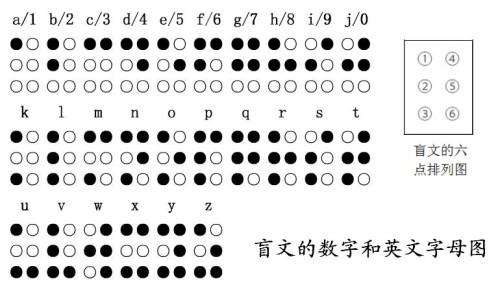

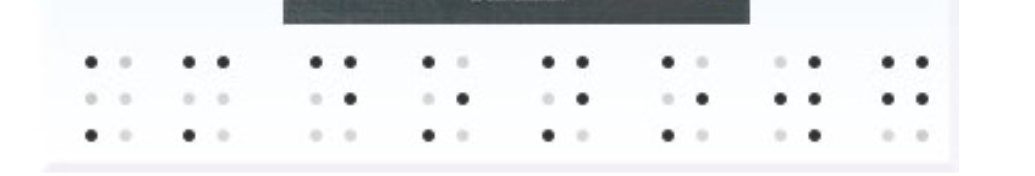

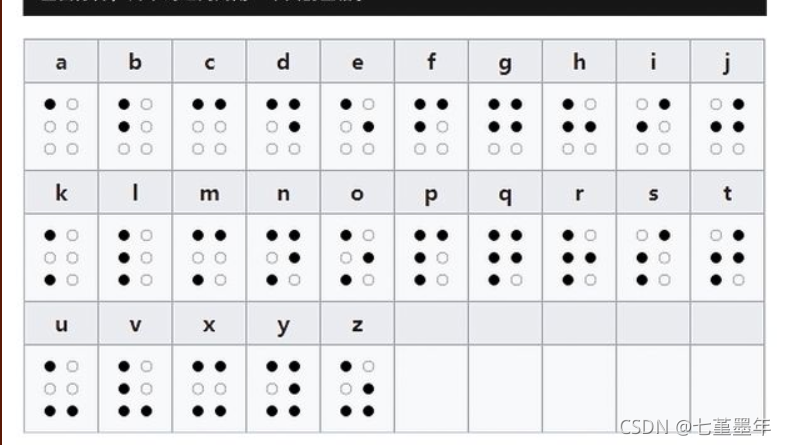

24.假如给我三天光明

附件pic.jpg文件中发现最下面的一排盲文????这我是万万想不到的

找盲文对照表,解密锝:kmdonowg

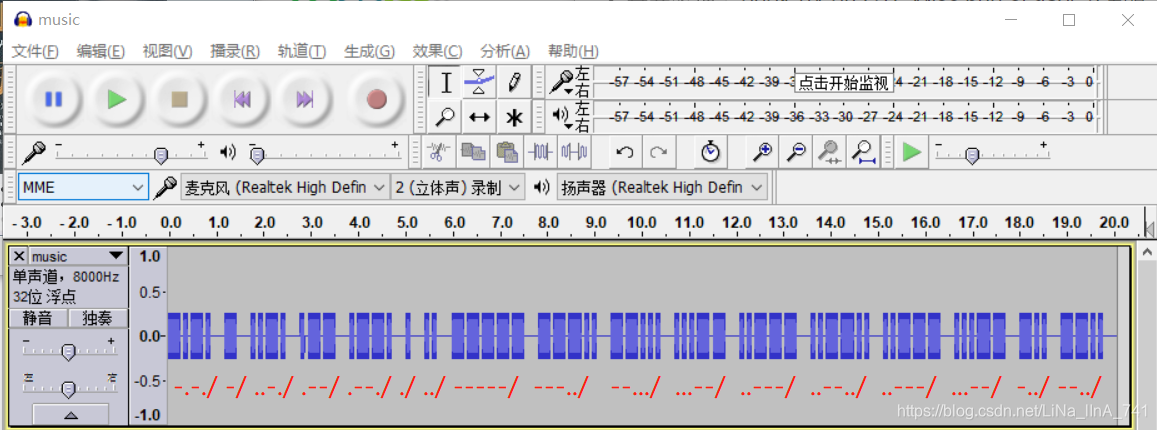

用密码解开zip文件,得到音频music.wav,用audacity打开音频文件发现是摩斯密码

-.-. - …-. .-- .–. . … ----- —… --… …-- …— …–… …— …-- -… --…

解码为 wpei08732?23dz

25.数据包中的线索

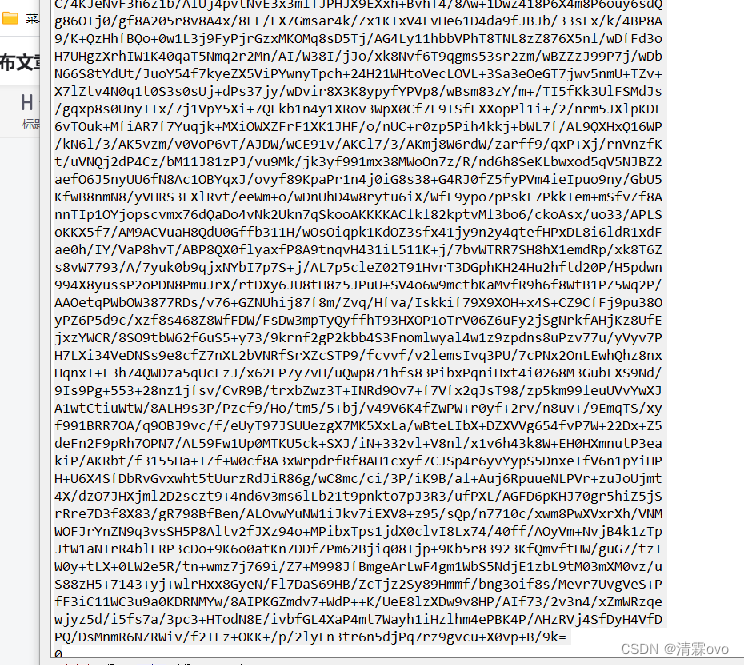

第一步直接搜索数据包,没有flag,说明想的太简单了,接着追踪了TCP流,发现内容很奇怪,是 等号结尾(当时没发现,查的答案),猜测是base64编码加密

在解密网站:https://the-x.cn/base64中进行解密获得了一张jpg图片。提取文字获得flag

flag{209acebf6324a09671abc31c869de72c}

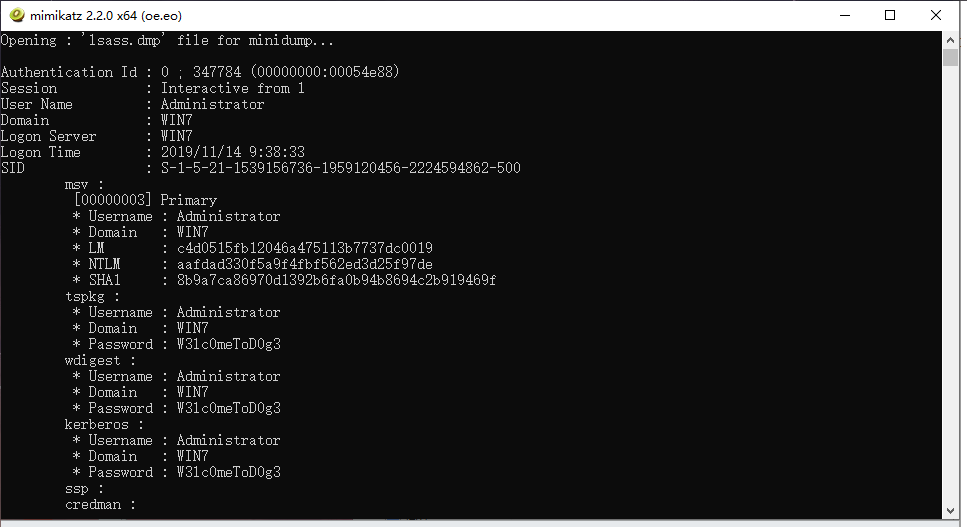

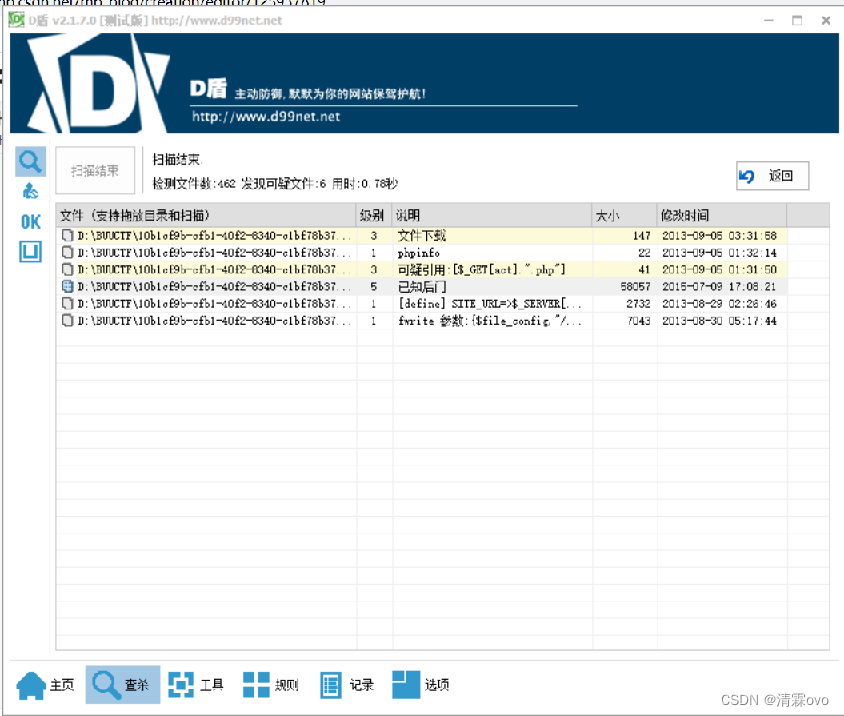

26.后门查杀

题目

小白的网站被小黑攻击了,并且上传了Webshell,你能帮小白找到这个后门么?(Webshell中的密码(md5)即为答案)。

解题思路

头一次见这种题,给的html文件夹中一堆文件,没有头绪,直接看答案了

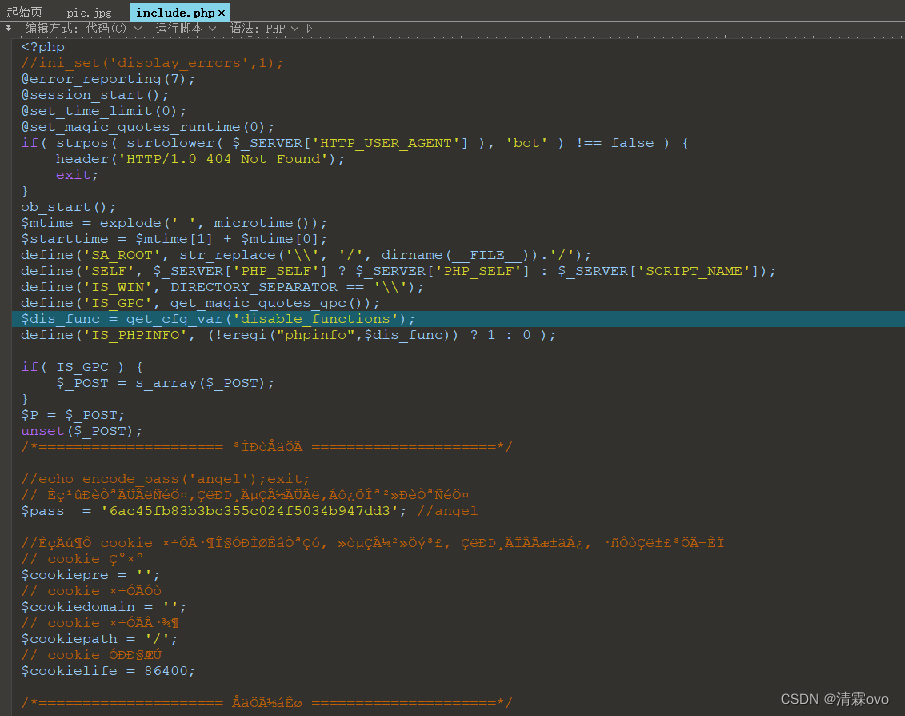

下一个webshell查杀工具:D盾

用010打开后门文件include.php

找到pass:6ac45fb83b3bc355c024f5034b947dd3

找到pass:6ac45fb83b3bc355c024f5034b947dd3

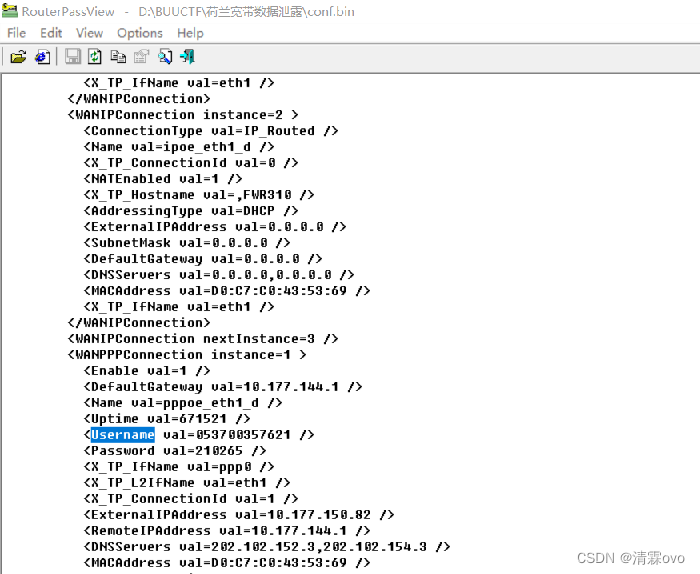

27.荷兰宽带数据泄露

给了一个bin类型文件,需要用RouterPassView打开

全文搜索一下flag没有找到,猜想可能是username或者password ,试了一下是username

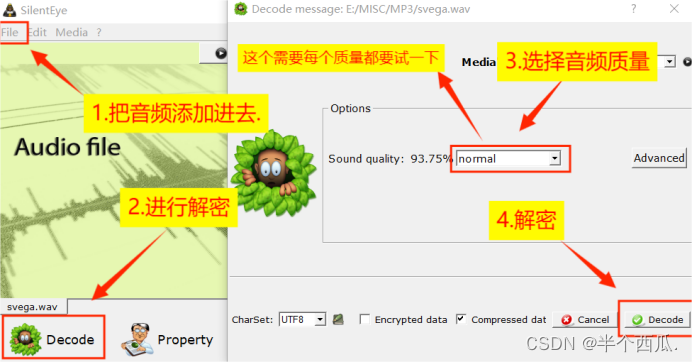

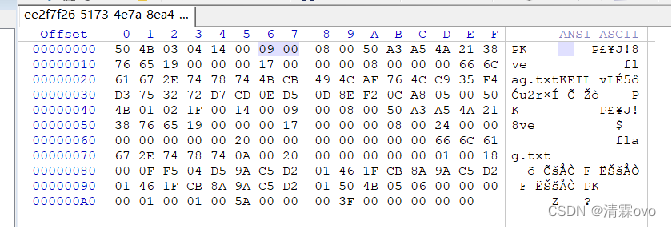

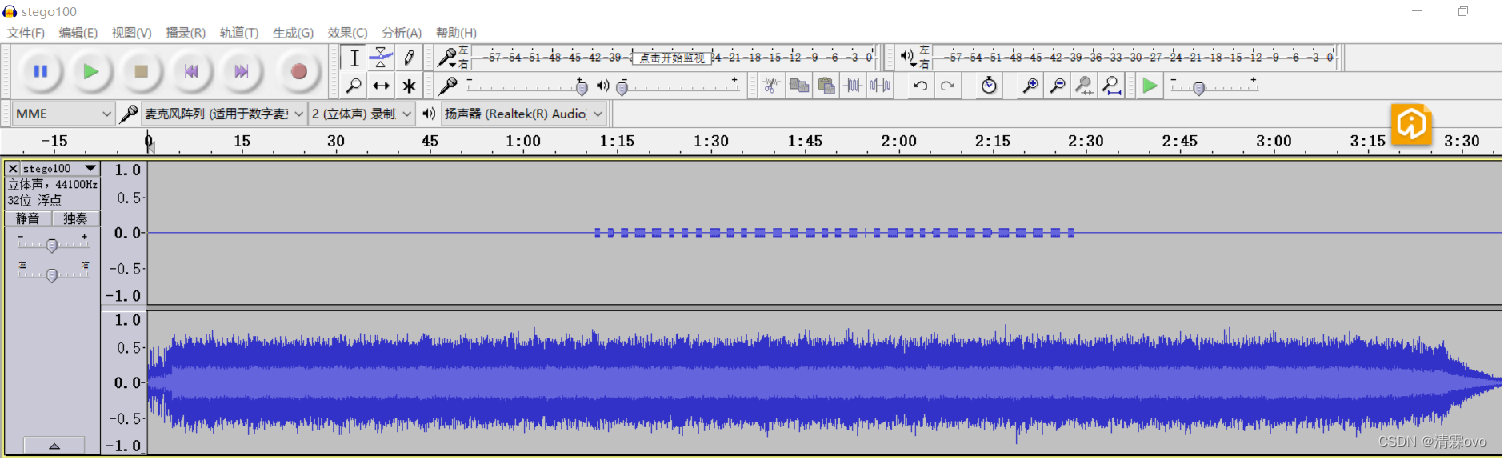

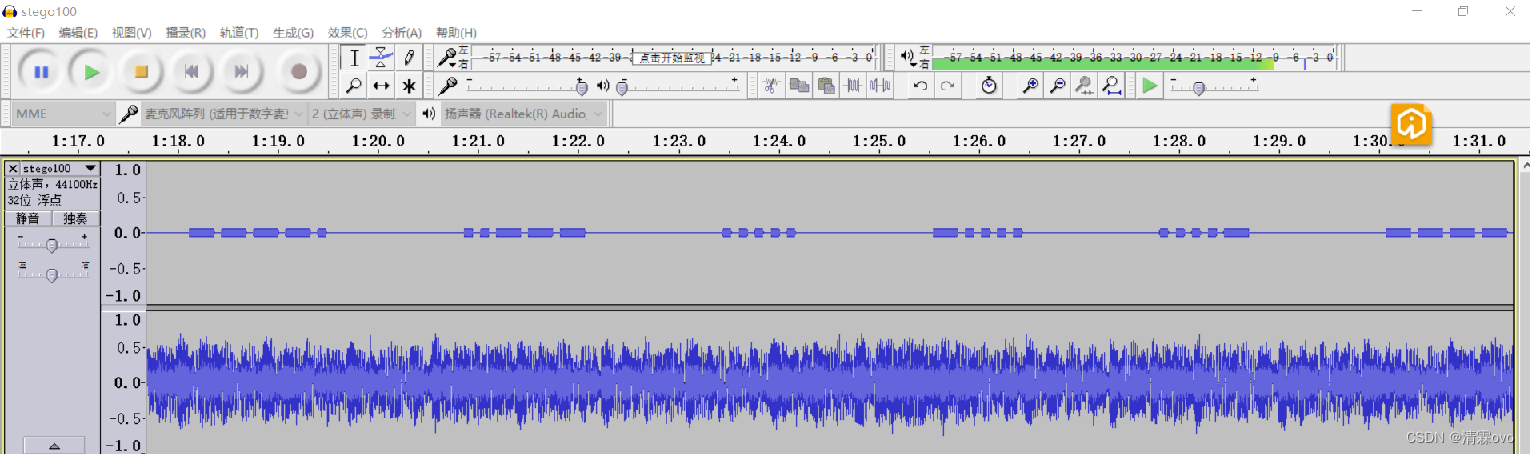

28.来首歌吧

给了wav文件,首先还是想用audacity打开,发现其中一个音轨很像摩斯密码,但又不是

又看到文件名是stego100,以为是要用MP3stego解决,但需要密码,而且最大问题是stego只能进行MP3类型的音频隐写和解密

于是又去查答案,发现还是audacity,是要把第一段音频放大看,才会出现摩斯密码....还是大意了

29.webshell后门

同26题

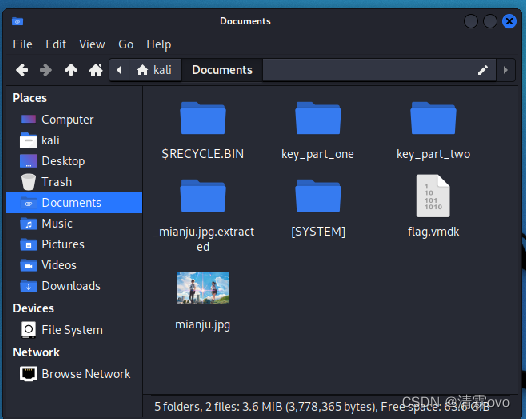

30.面具下的flag

一个jpg文件,用010打开,看见里面有flag

在kali下用binwalk文件分离得到压缩包,解压后获得flag.vmdk,可以用kali自带的7z打开

7z x flag.vmdk -o./

7z将打开的文件放到当前文件夹

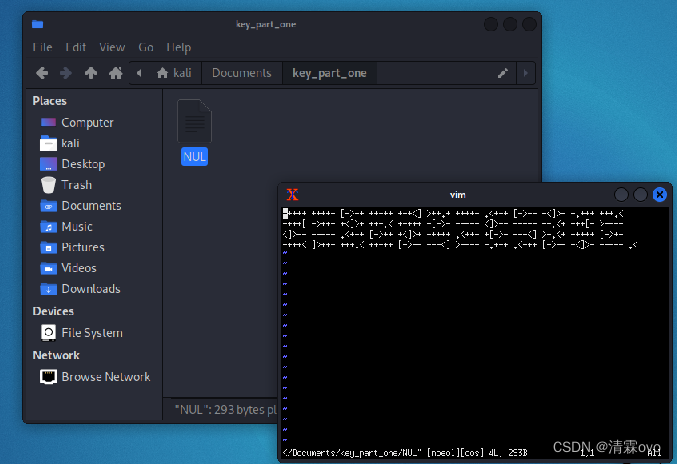

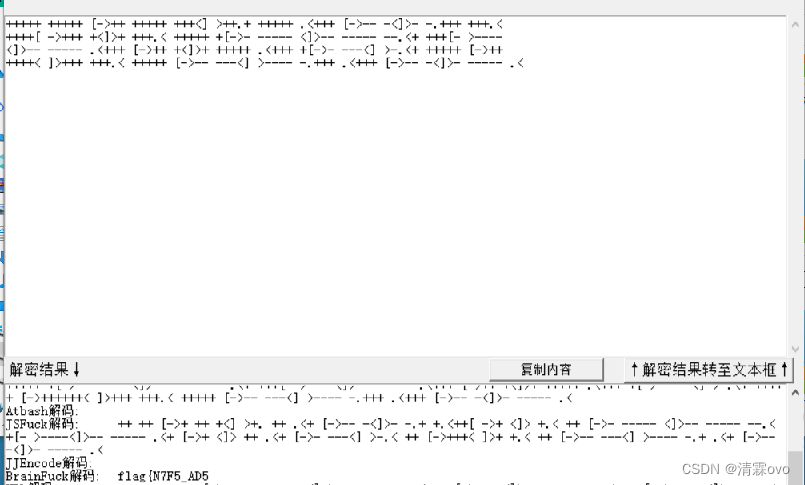

打开key_part_one

brainfuck解码,得到flag前段,flag{N7F5_AD5

打开key_part_two,ook 编码,用在线软件解码得到flag后半部分_i5_funny!}

31.九连环

还是kali下binwalk打开,分离出一个图片和带密码的flag.txt,显然密码在图片里,试了lsb隐写,binwalk都不对,bftools也没搞出来,查答案说是steghide,kali下安装出现了一些问题,还没解决,于是在windows 安装了,图片用steghide解密

steghide extract -sf good-已合并.jpg分离出ko.txt

看到这个图片就是压缩包的密码:

bV1g6t5wZDJif^J7

打开flag.txt获得flag

flag{1RTo8w@&4nK@z*XL}这道题关键在于steghide这一步,而题目提示的九连环,则是套娃的意思,第一个照片123456cry.jpg中隐藏着图片(good-已合并.jpg)和zip,而图片(good-已合并.jpg)中又隐藏着文本,需要用不同工具解密两次才能得到密码

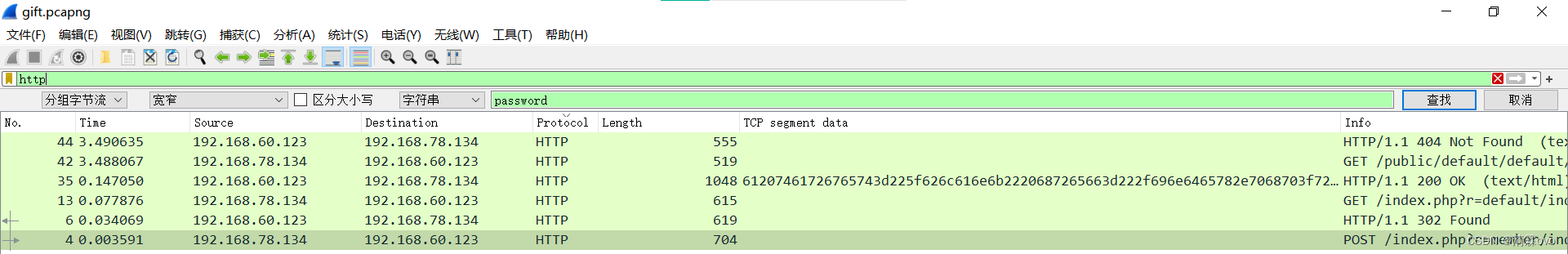

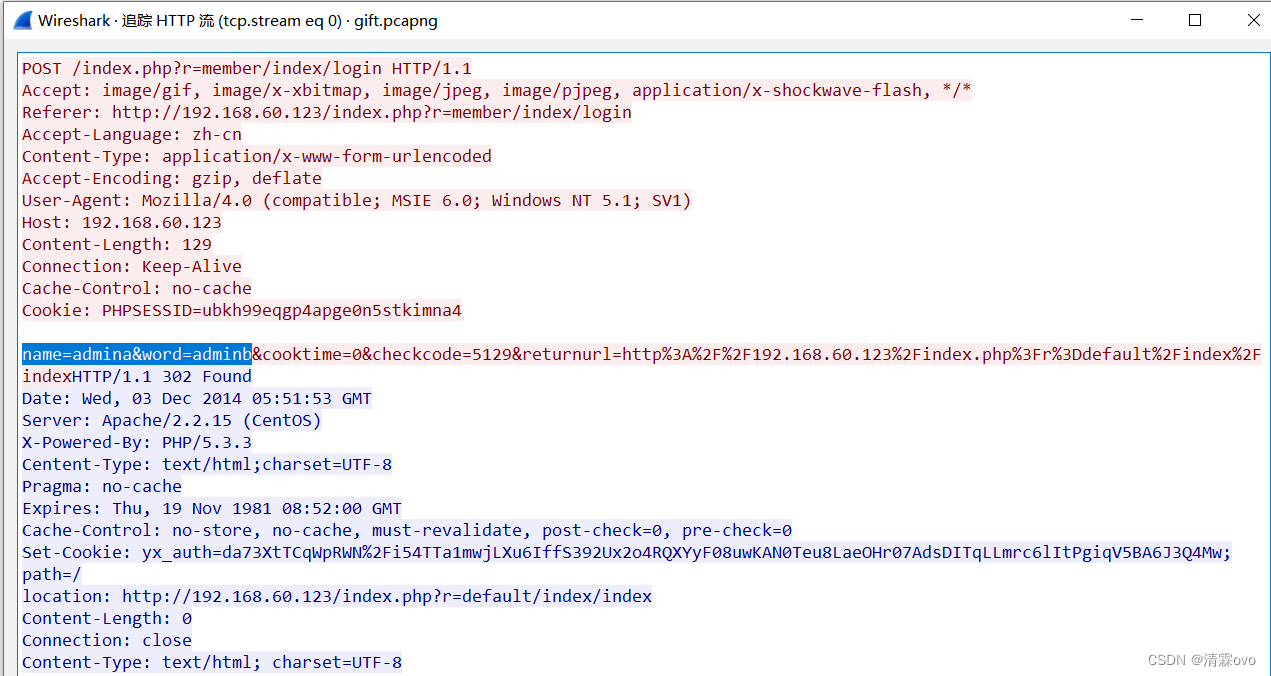

32.被劫持的神秘礼物

搜索数据包过滤http协议

在4 0.003591 192.168.78.134 192.168.60.123 HTTP 704 POST /index.php?r=member/index/login HTTP/1.1 (application/x-www-form-urlencoded)中追踪HTTP流发现name=admina&word=adminb

根据题目提示,把账号密码串在一起,MD5解密得到1d240aafe21a86afc11f38a45b541a49

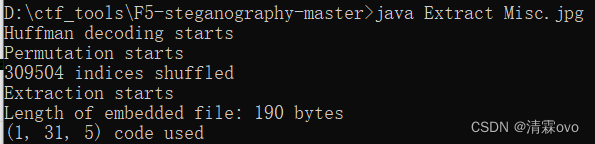

33.刷新过的图片

看了wp,才知道刷新提示的是F5加密,下载好F5隐写工具后打开cmd,输入命令

java Extract 文件的绝对路径 -p 密码(没有密码不写-p)

得到output.txt,用010打开发现是个zip压缩包,把后缀名改成zip,打开压缩包获得flag.txt

(wp说有伪加密,我改了后缀名之后直接打开了,不知道为啥)

flag{96efd0a2037d06f34199e921079778ee}

34.[BJDCTF2020]认真你就输了

题目是一个xls文件,放010里看见有zip文件头部,把后缀名改成zip后再打开

xl->charts->flag.txt

flag{M9eVfi2Pcs#}