一、背景

密码是保障网络与信息安全的核心技术和基础支撑,是解决网络与信息安全问题最有效、最可靠、最经济的手段。《密码法》的颁布实施,从法律层面为开展商用密码应用提供了根本遵循,《国家政务信息化项目建设管理办法》的颁布实施,进一步促进了商用密码的全面应用。

贯彻落实《密码法》关于信息系统密码应用的要求,结合《国家电子政务建设指导意见》,建设密码应用及密码应用与安全性评估体系,主动发现风险隐患及不合规处,明确密码应用加固点,全面支撑密码应用工作有序开展,有效保障国家密码应用战略执行。

二、密码与等保关系及合规检查指标体系

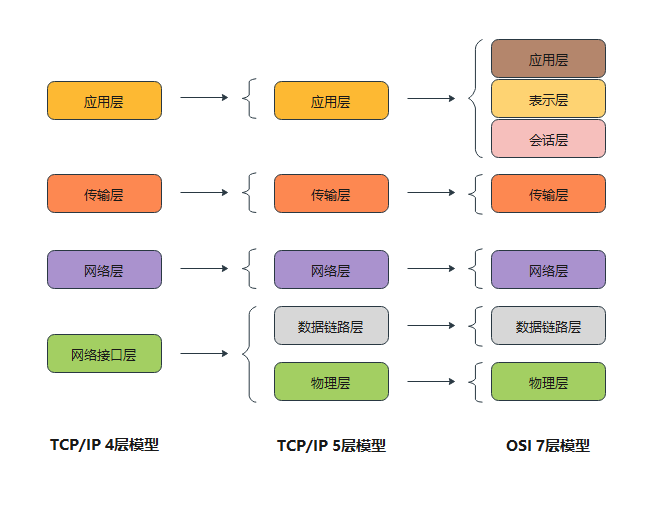

信息系统密码应用总体可分为总体要求、密码功能要求、密码技术应用要求(包括物理和环境、网络和通信安全、设备和计算安全、应用和数据安全)、秘钥管理要求及安全管理要求(包括制度、人员、实施与应急)。根据根据不同等保等级,密码应用有着不同要求。如网络和通信安全下二级(等保)要求包括:

- a)宜在通信前基于密码技术进行身份认证,使用密码技术的机密性和真实性功能来实现防截获、防假冒和防重用,保证传输过程中鉴别信息的机密性和网络设备实体身份的真实性;

- b)宜使用密码技术的完整性功能来保证网络边界和系统资源访问控制信息的完整性;

- c)宜采用密码技术保证通信过程中数据的完整性;

- d)宜采用密码技术保证通信过程中敏感信息数据字段或整个报文的机密性;

- e)宜采用符合GM/T 0028的二级及以上密码模块或通过国家密码管理部门核准的硬件密码产品实现密码运算和密钥管理。

三级(等保)要求包括:

- a)应在通信前基于密码技术对通信双方进行身份认证,使用密码技术的机密性和真实性功能来实现防截获、防假冒和防重用,保证传输过程中鉴别信息的机密性和网络设备实体身份的真实性;

- b)应使用密码技术的完整性功能来保证网络边界和系统资源访问控制信息的完整性;

- c)应采用密码技术保证通信过程中数据的完整性;

- d)应采用密码技术保证通信过程中敏感信息数据字段或整个报文的机密性;

- e)应采用密码技术建立一条安全的信息传输通道,对网络中的安全设备或安全组件进行集中管理;

- f)宜采用符合GM/T 0028的三级及以上密码模块或通过国家密码管理部门核准的硬件密码产品实现密码运算和密钥管理。

针对合规检查指标可参考GMT 0054-2018 《信息系统密码应用基本要求》。

四、建设方案

4.1建设思路

《办法》第十五条要求“项目建设单位应当落实国家密码管理有关法律法规和标准规范的要求,同步规划、同步建设、同步运行密码保障系统并定期进行评估”,即信息系统中的密码保障系统应做 到“三同步一评估”。一般信息系统的密码应用与安全性评估贯穿于系统的规划、建设和运行阶段,其实施过程如下图所示。

(1)规划阶段

在信息系统规划阶段,项目建设单位分析系统现状,对系统面临的安全风险和风险控制需求进行分析,明确密码应用需求,根据系统的网络安全保护等级,依据《基本要求》等相关标准,参照信息系统密码应用方案模板,编制信息系统密码应用方案,从《商用密码应用安全性评估试点机构目录》中选择商用密码应用安全性评估机构进行商用密码应用安全性评估。密码应用方案通过密评是项目立项的必要条件。

(2)建设阶段

在信息系统建设阶段,在项目建设单位的明确要求下按照通过密评的密码应用方案建设密码保障系统,确保系统密码应用符合国家密码管理要求。建设阶段涉及密码应用方案调整优化的,应委托密评机构再次对调整后的密码应用方案进行确认。系统建设完成后,项目建设单位委托密评机构对系统开展密评。系统通过密评是项目验收的必要条件。未通过密评的信息系统,项目建设单位针对评估中发现的安全问题及时整改,整改完成后可请密评机构进行复评,更新评估结果。

(3)运行阶段

在信息系统运行阶段,项目使用单位定期委托密评机构对系统开展密评,网络安全保护等级第三级及以上的信息系统,每年至少密评一次,可与关键信息基础设施安全检测评估、网络安全等级测评等工作统筹考虑、协调开展。

遵循持续改进的原则,根据安全需求、系统脆弱性、风险威胁程度、系统环境变化以及对系统安全认识的深化等,及时检查、总结、调整现有的密码应用措施,确认系统各项密码技术和管理措施是否落实到位。

4.2建设依据

- GB/T 39786-2021《信息安全技术 信息系统密码应用基本要求》

- GM/T 0054-2018《信息系统密码应用基本要求》

- GM/T 0071-2019《电子文件密码应用指南》

- GB/T 33482-2016《党政机关电子公文系统建设规范》

- GM/T 0036-2014《采用非接触卡的门禁系统密码应用技术指南》

- GM/T 0023-2014《IPSec VPN 网关产品规范》

- GM/T 0024-2014《SSL VPN 技术规范》

- GM/T 0025-2014《SSL VPN 网关产品规范》

- GM/T 0026-2014《安全认证网关产品规范》

- GM/T 0030-2014《服务器密码机技术规范》

- GM/T 0031-2014《安全电子签章密码技术规范》

- GM/T 0027-2014《智能密码钥匙技术规范》

- GM/T 0014-2012《证书认证系统密码协议规范》

- GM/T 0028-2014《密码模块安全技术要求》

- GM/T 0033-2014《时间戳接口规范》

- GM/T 0029-2014《签名验签服务器技术规范》

- GB/T 36968-2018《信息安全技术 IPSec VPN 技术规范》

- ....

4.3建设内容概述

4.3.1 物理和环境安全

主要是实现对信息系统所在机房等重要区域的物理防护,应具备的密码功能包括:

1.确认进入各重要区域人员的身份,防止无关和假冒人员进入;

2.保护电子门禁系统进出记录和视频监控音像记录的完整性,防止被非授权篡改。

实现上述功能,可结合信息系统的网络安全保护等级选用以下密码应用措施:

1.部署基于密码技术的电子门禁系统(可参考 GB/T 37033-2018《信息安全技术射频识别系统密码应用技术要求》、GM/T 0036-2014 《采用非接触卡的门禁系统密码应用技术指南》等标准),对重要物理区域(如计算机集中办公区、设备机房等)出入人员的身份进行鉴 别,并对电子门禁系统进出记录等数据进行完整性保护;

2.部署基于密码技术的视频监控系统,对视频监控音像记录等数 据进行完整性保护。

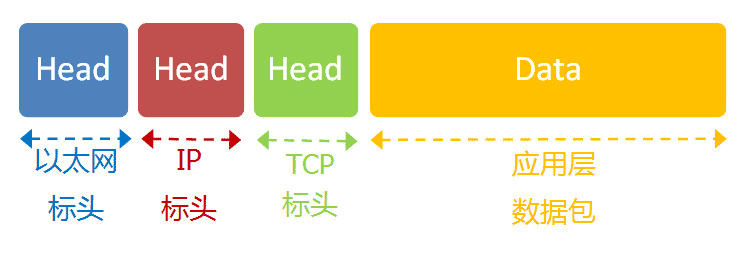

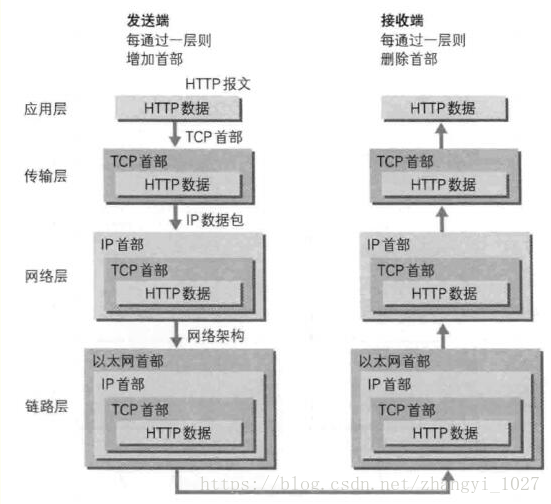

4.3.2 网络和通讯安全

主要是实现对信息系统与外部实体之间网络通信的安全防护,应具备的密码功能包括:

1.确认通信实体的身份,防止与假冒实体进行通信;

2.保护通信过程中的数据,防止数据被非授权篡改,防止敏感数 据泄露。

实现上述功能,在非安全网络信道中传输敏感数据时,可结合信息系统的网络安全保护等级选用以下密码应用措施:

1.部署 IPSec VPN 类产品(符合 GM/T 0022-2014《IPSec VPN 技 术规范》、GM/T 0023-2014《IPSec VPN 网关产品规范》等标准),实现通信双方的身份鉴别,通信过程中敏感数据的机密性、完整性保护;

2.部署 SSL VPN 类产品(符合 GM/T 0024-2014《SSL VPN 技术 规范》、GM/T 0025-2014《SSL VPN 网关产品规范》等标准),实现通信双方的身份鉴别,通信过程中敏感数据的机密性、完整性保护。

4.3.3 设备和计算安全

主要是实现对信息系统中各类设备和计算环境的安全防护,应具备的密码功能包括:

1.对设备的特权用户(含系统管理员、安全管理员、审计管理员等,以下简称“管理员”)和普通用户的身份进行识别和确认,防止假冒人员登录;

2.在远程管理时,对管理员的身份鉴别信息(如口令等)进行机密性保护,防止鉴别信息泄漏;

3.保护计算机、服务器等设备中的系统资源访问控制信息(如设备配置信息、安全策略、资源访问控制列表等)、重要信息资源安全标记(如数据标签等)、日志记录(如系统日志、数据库日志等)和重要可执行程序(如重要应用程序、关键系统文件等),防止被非授权篡改。

实现上述密码功能,在计算机终端和服务器上,可结合信息系统的网络安全保护等级选用以下密码应用措施:

1.部署智能密码钥匙、智能 IC 卡或其它具备身份鉴别功能的密码产品,对登录的用户进行身份鉴别;

2.为远程管理搭建安全通信链路(如SSL通道),保护鉴别信息的机密性;

3.部署可信计算密码支撑平台、签名验签服务器或服务器密码机,实现可信计算能力,建立从系统到应用的信任链,保护重要信息的完整性,保证计算环境的安全可信。

4.3.4 应用和数据安全

主要是实现对信息系统中应用及其数据的安全防护,应具备的密码功能包括:

1.确认应用系统的管理员和普通用户的身份,防止假冒人员登录;

2.对应用系统的访问控制策略(如安全策略、资源访问控制列表等)、数据库表访问控制信息(如用户身份信息、数据库安全策略、 用户权限列表等)、重要信息资源安全标记(如数据标签)等进行保 护,防止被非授权篡改;

3.保护客户端与服务器之间、应用系统之间在非安全网络信道中传输的重要数据(包括但不限于鉴别数据、重要业务数据、重要用户 信息等),防止数据泄露;

4.保护存储的重要数据(包括但不限于鉴别数据、重要业务数据、 重要用户信息等),防止数据泄露、非授权篡改;

5.保护重要日志记录(如认证登录日志、配置操作日志等),防 止被非授权篡改;

6.保护可能涉及法律责任认定的应用系统中的数据发送和数据接收操作,确保发送方和接收方对已经发生的操作行为无法否认。

实现上述功能,可结合信息系统的网络安全保护等级选用以下密码应用措施:

1.为用户配置智能密码钥匙、智能 IC 卡、移动智能终端密码模块等具备身份鉴别功能的密码产品,对系统用户身份进行管理;

2.部署安全认证网关系统,对访问应用服务器的用户进行身份鉴 别和权限控制,对客户端与服务器端、应用系统之间传输的数据进行机密性和完整性保护;

3.部署存储加密产品、服务器密码机或其他密码模块,对存储的重要数据进行机密性和完整性保护;

4.部署签名验签服务器、服务器密码机或其他密码模块,对存储的日志记录进行完整性保护;

5.根据应用系统的需要,部署签名验签服务器、电子签章系统、 时间戳服务器等密码产品,对收发的数据及相关操作记录进行签名, 实现数据原发行为的不可否认性和数据接收行为的不可否认性。

4.3.5 秘钥管理

在信息系统密码应用方案中,需包含完整的密钥管理方案, 明确采用的密钥种类及管理环节,并设计安全的技术实现方式,确保 密钥的生成、存储、分发、导入、导出、使用、备份、恢复、归档、 销毁等全生命周期的安全。

密钥管理方案的技术实现需由通过检测认证的商用密码产品提供。未经检测认证的密钥管理方案技术实现可提请国家密码管理部门组织开展安全性审查。

4.3.6 安全管理

依据《基本要求》,信息系统的安全管理措施包括制度、人 员、实施和应急4个方面。

制度方面,项目建设单位和使用单位需建立相应的密码安全管理 制度和操作规范,覆盖密码建设、运维、人员、设备、密钥等密码管理相关内容。相关制度可针对密码保障系统单独制定,也可在已有的信息系统安全管理相关制度规范中体现。

人员方面,项目建设单位和使用单位需根据信息系统密码管理工作需要设立密码管理及操作相关岗位,制订人员岗位责任、人员 考核、人员培训、人员保密和调离等相关规定,并按照规定进行人员 的配备与管理。

实施方面,项目建设单位和使用单位开展信息系统规划、建设和运行的密码应用工作,重点做好密码应用方案设计与密评、密码保障系统建设与密评、以及相关闭环管理工作。

应急安全管理方面,项目建设单位需在项目建设阶段、项目使用单位需在系统运行期间,分别明确典型紧急事件及应急处理处置方案,做好应急资源准备,当事件发生时,按照应急预案结合实际情况 及时处置。

4.4安全性评估

依据《基本要求》《商用密码应用安全性评估管理办法(试行)》《信息系统密码测评要求(试 行)》《商用密码应用安全性评估测评过程指南(试行)》《商用密码应用安全性评估测评作业指导书(试行)》等标准规范、指导性文件及管理要求,对照通过密评的密码应用方案,核查不适用指标的条件是否成立、替代性风险控制措施是否落实,从而确定适用和不适用的测评指标,然后从总体要求、物理和环境安全、网络和通信安全、设备和计算安全、应用和数据安全、密钥管理、安全管理等方面开展评估, 根据信息系统当前的安全状况,给出评估结果并提出有针对性的整改建议。

参考材料:

《密码法》

《国家政务信息化项目建设管理办法》

GMT 0054-2018 《信息系统密码应用基本要求》

《政务信息系统密码应用与安全性评估工作指南》