nianzii is real !!!!!!!!哈哈哈哈哈哈,又到了快乐的时光了。今天给大家分享

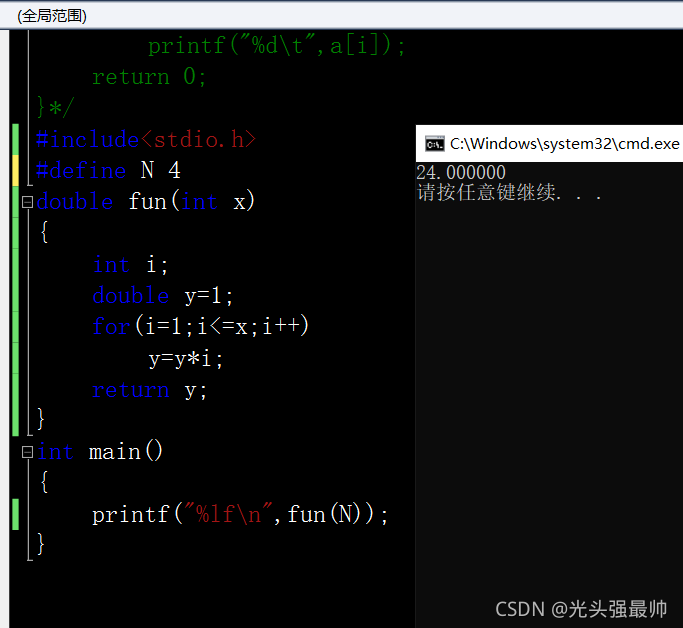

自己在使用npc时候的一些步骤和方法。在此之前我先给大家分享一个白嫖别人nps的方法:fofa搜索 :app="nps" 即可出现一大堆没有隐藏网站指纹的nps网站的登录界面,这些网站通常是某一些人自己搭建到如阿里云服务器上的;很多人通常没有修改用户名和密码,可以尝试使用默认的用户名:admin,密码:123进行登录:

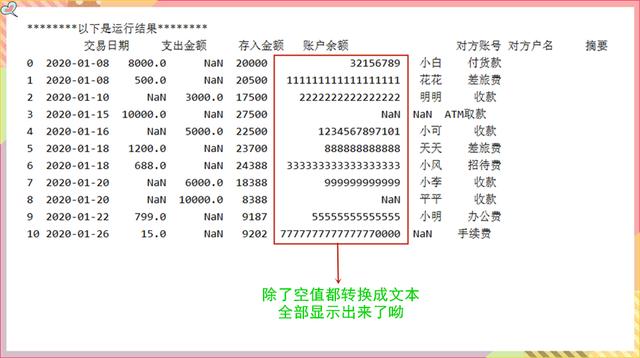

哈哈哈哈哈哈,逮住一个安全意识不高的小朋友:

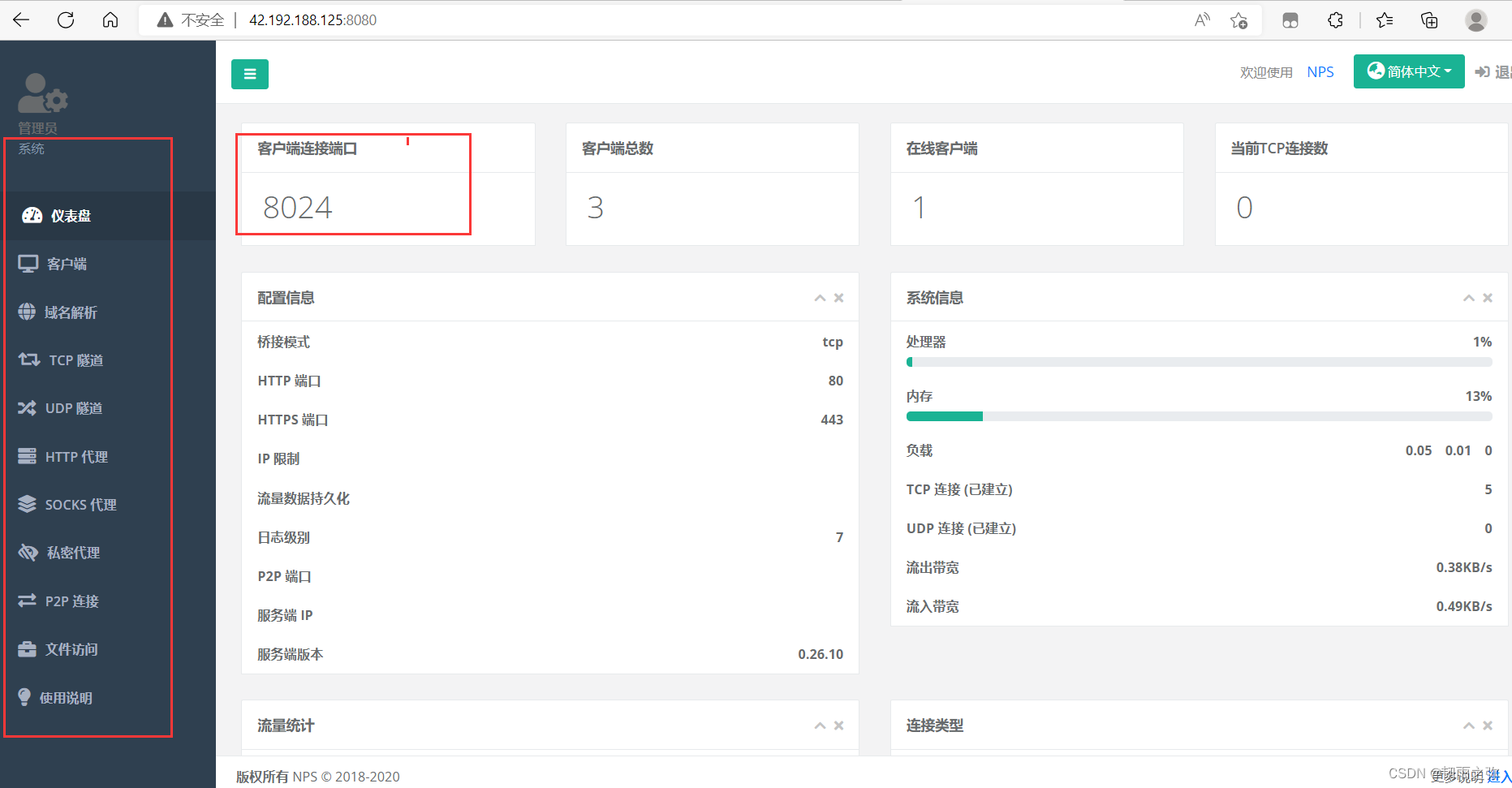

进入后的整体面板:

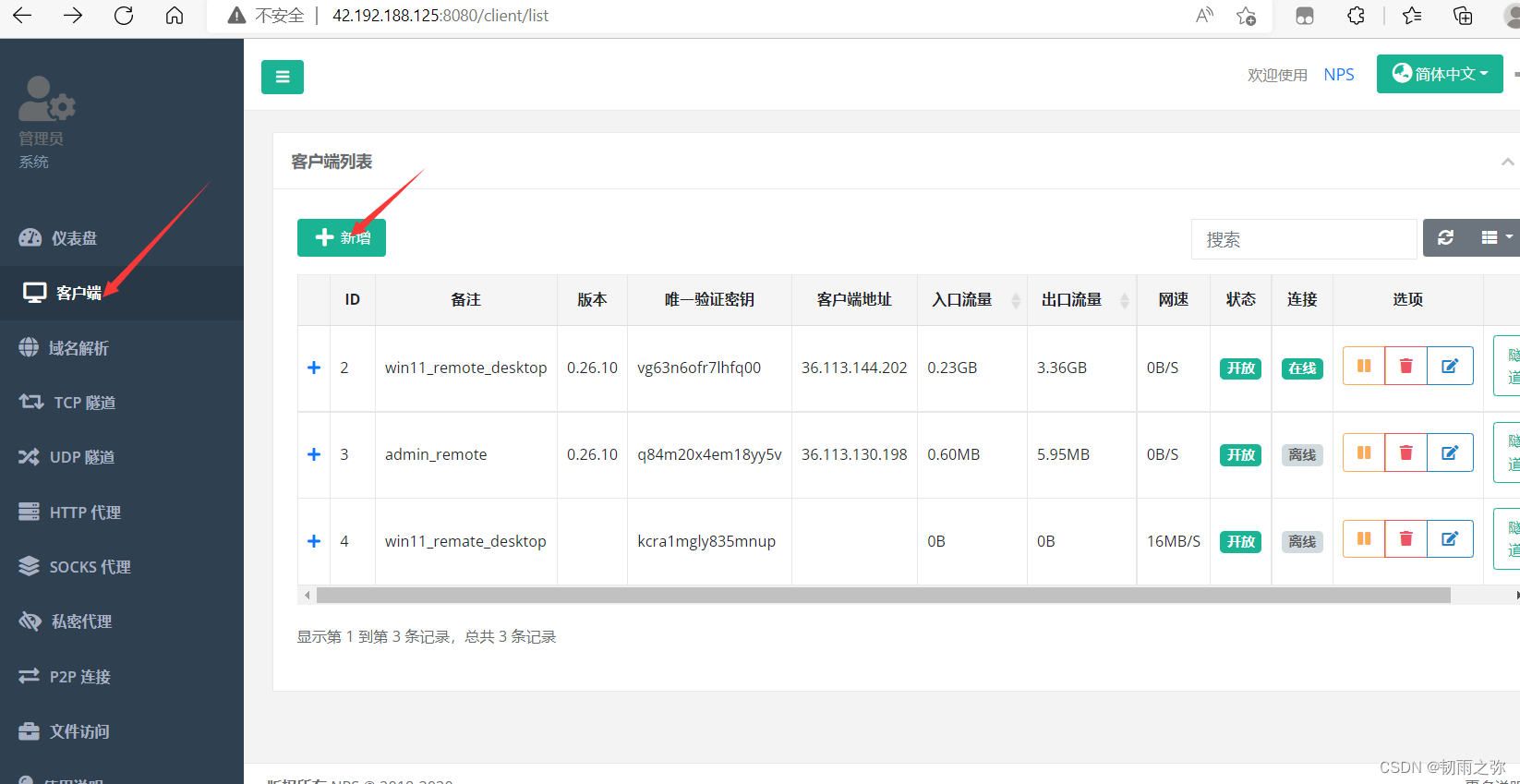

添加客户端:

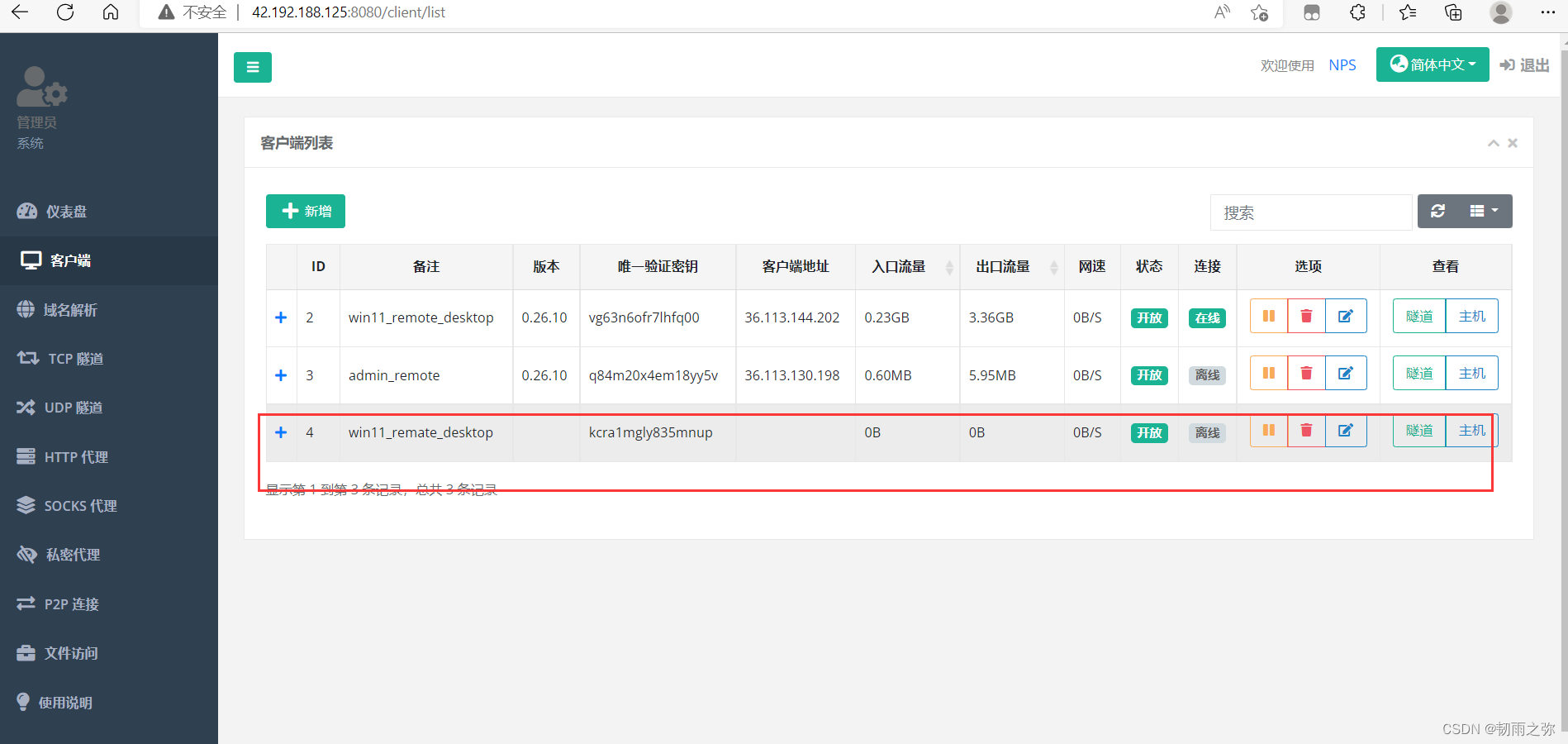

添加后如下:

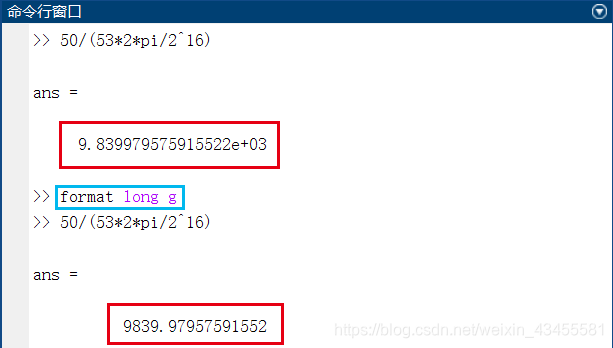

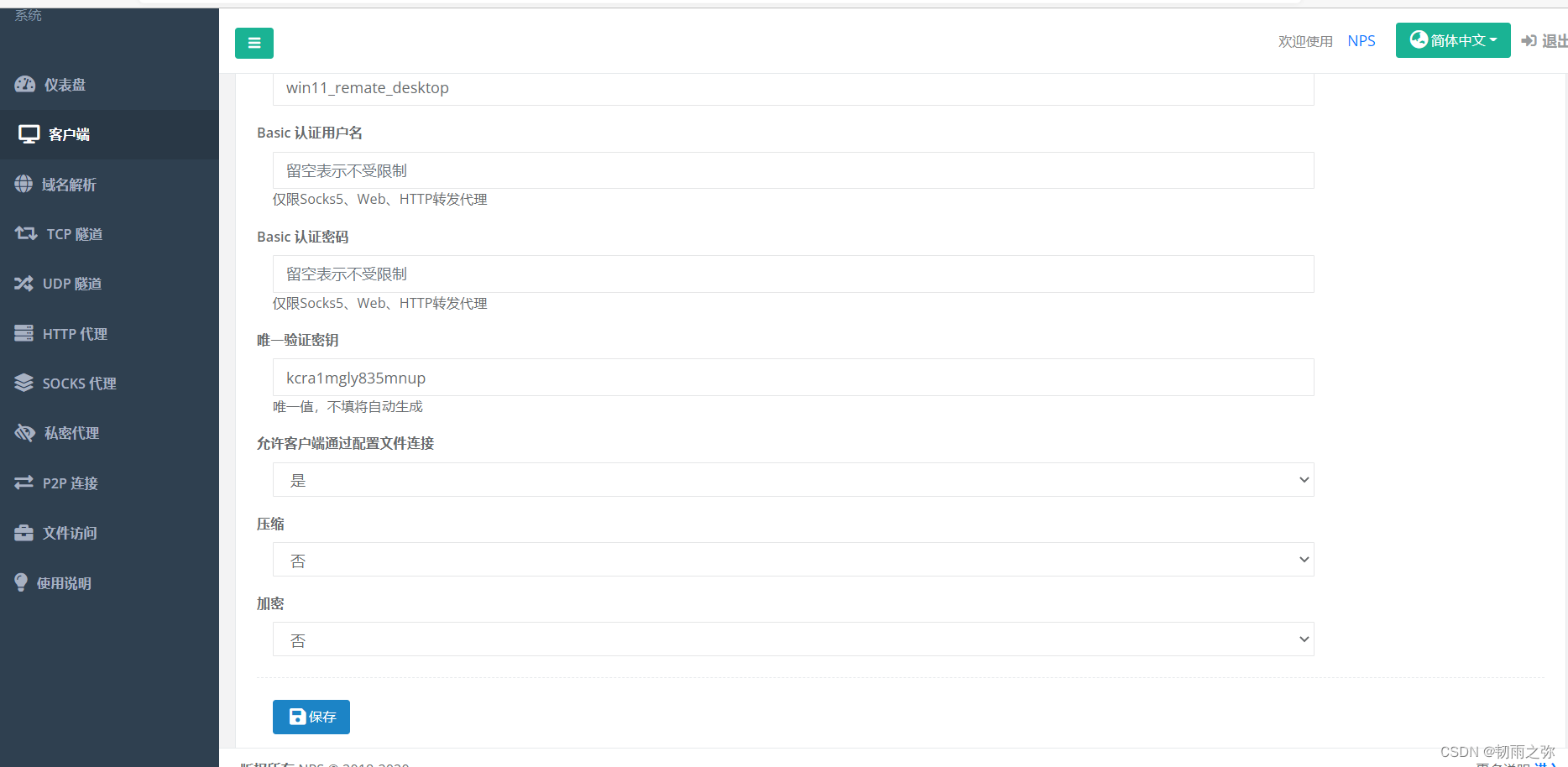

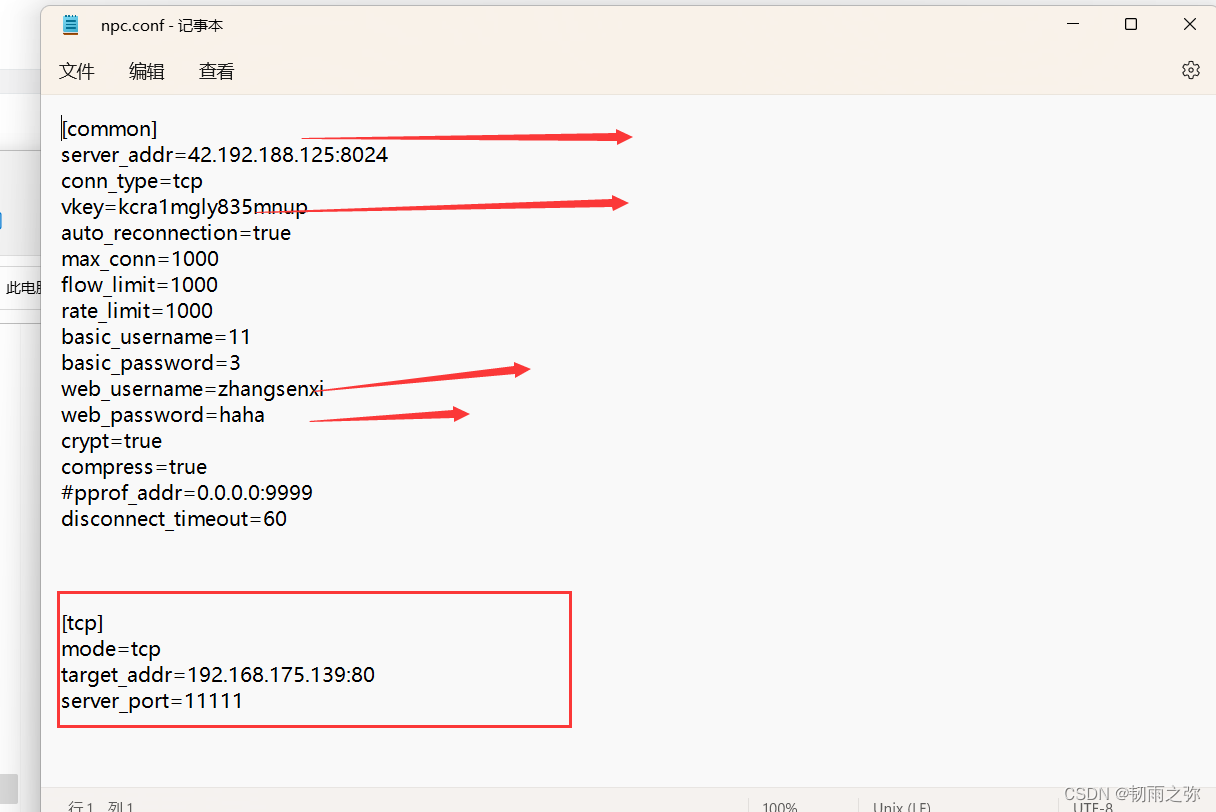

客户端配置对应的文件:vkey为唯一验证密钥

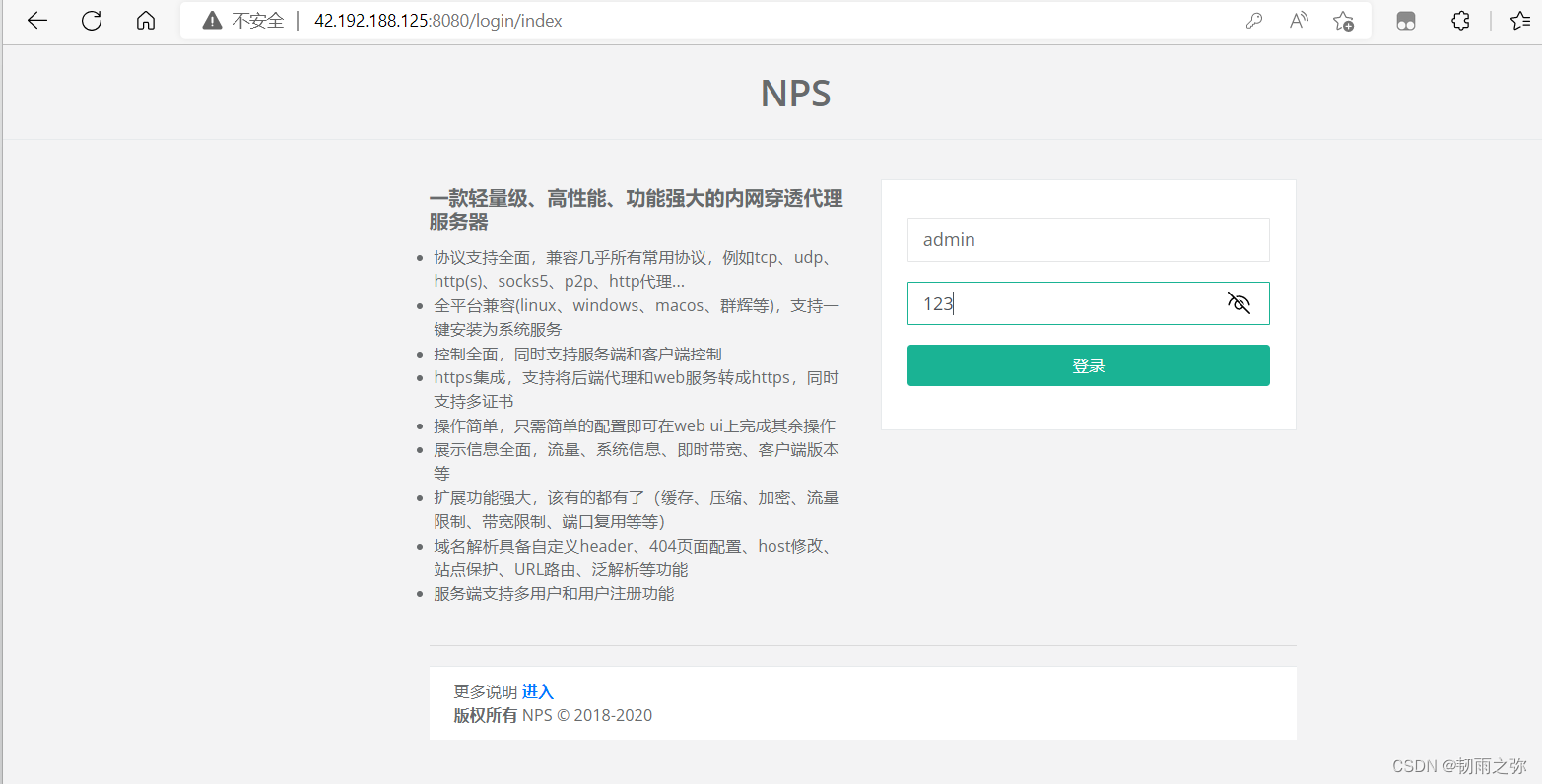

尝试将自己的私网的http服务发布到nps的3306端口上,修改好了之后启动npc.exe。

全局配置:

[common]

server_addr=1.1.1.1:8024

conn_type=tcp

vkey=123

username=111

password=222

compress=true

crypt=true

rate_limit=10000

flow_limit=100

remark=test

max_conn=10

#pprof_addr=0.0.0.0:9999

以下根据需求选填

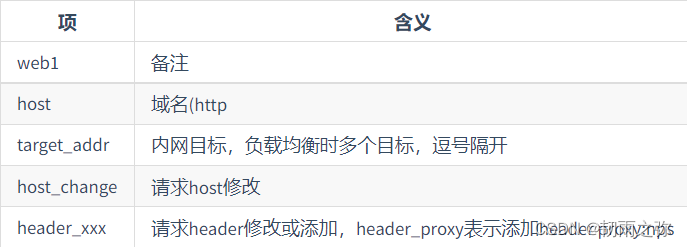

域名代理:

[common]

server_addr=1.1.1.1:8024

vkey=123 [web1]

host=a.proxy.com

target_addr=127.0.0.1:8080,127.0.0.1:8082

host_change=www.proxy.com

header_set_proxy=nps

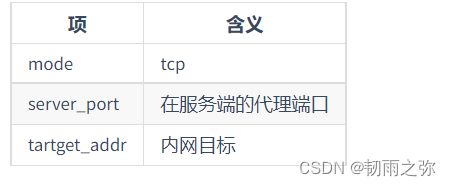

tcp隧道:

[common]

server_addr=1.1.1.1:8024

vkey=123 [tcp]

mode=tcp

target_addr=127.0.0.1:8080

server_port=9001

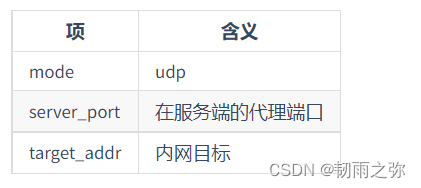

UDP隧道:

[common]

server_addr=1.1.1.1:8024

vkey=123 [udp]

mode=udp

target_addr=127.0.0.1:8080

server_port=9002

http代理:

[common]server_addr=1.1.1.1:8024vkey=123[http]mode=httpProxyserver_port=9003

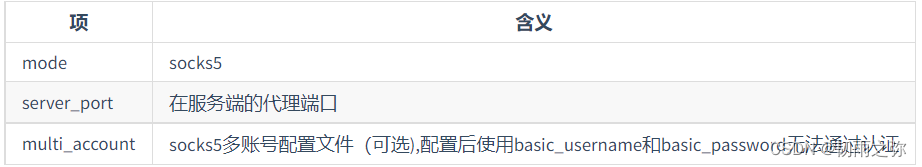

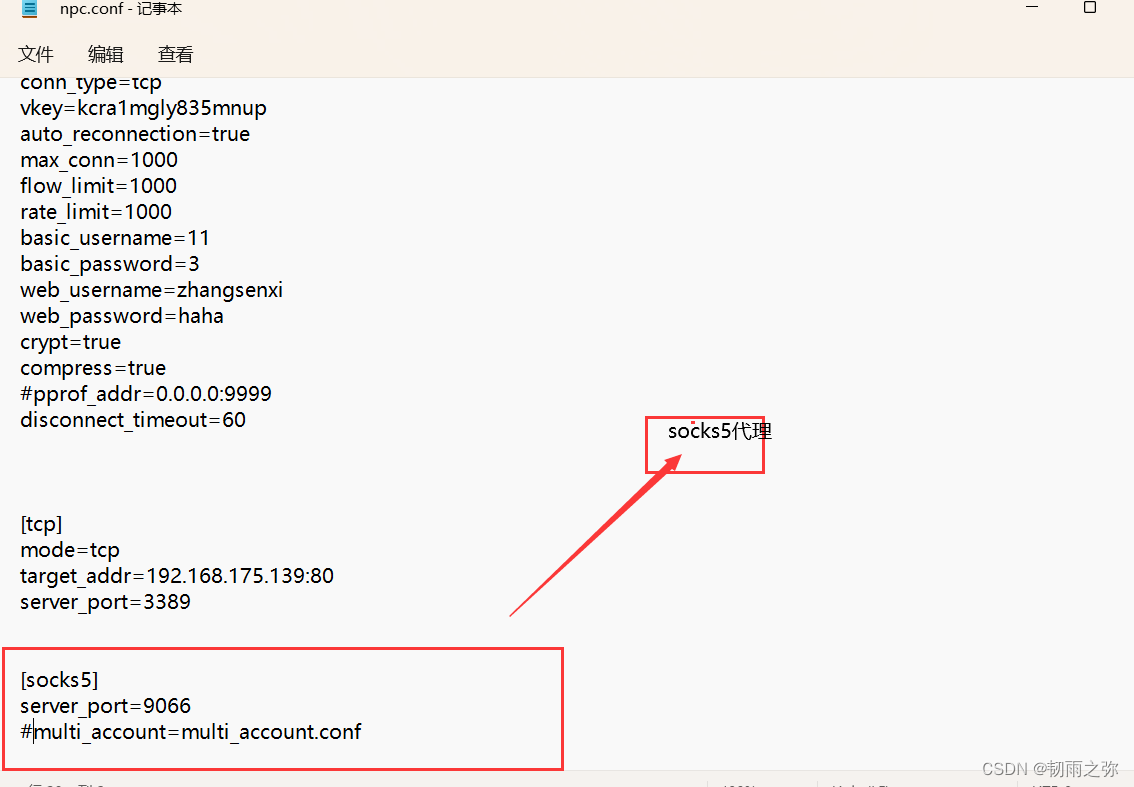

socket5代理:

[common]

server_addr=1.1.1.1:8024

vkey=123 [socks5]

mode=socks5

server_port=9004

multi_account=multi_account.conf

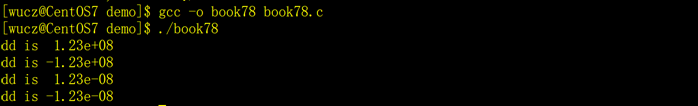

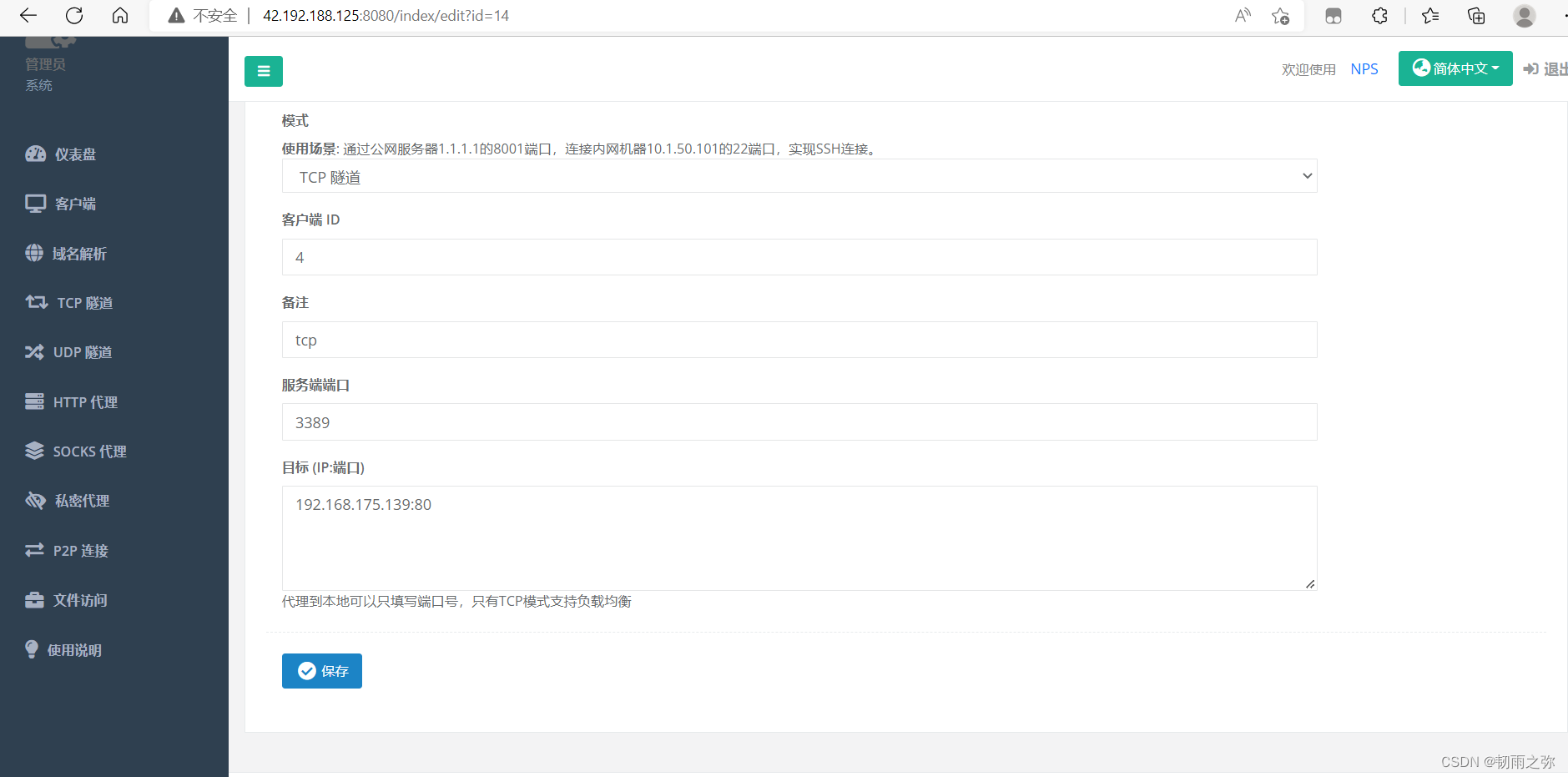

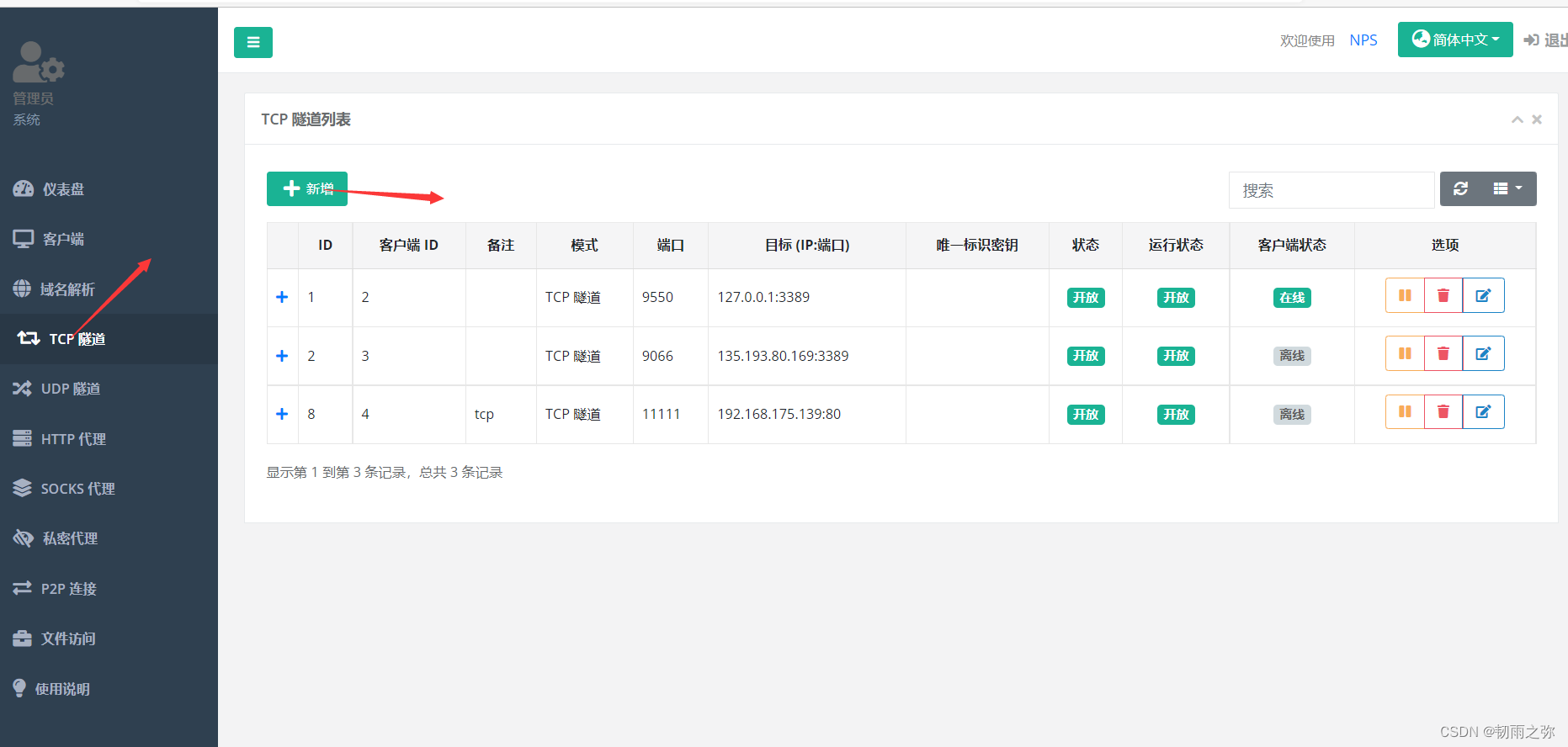

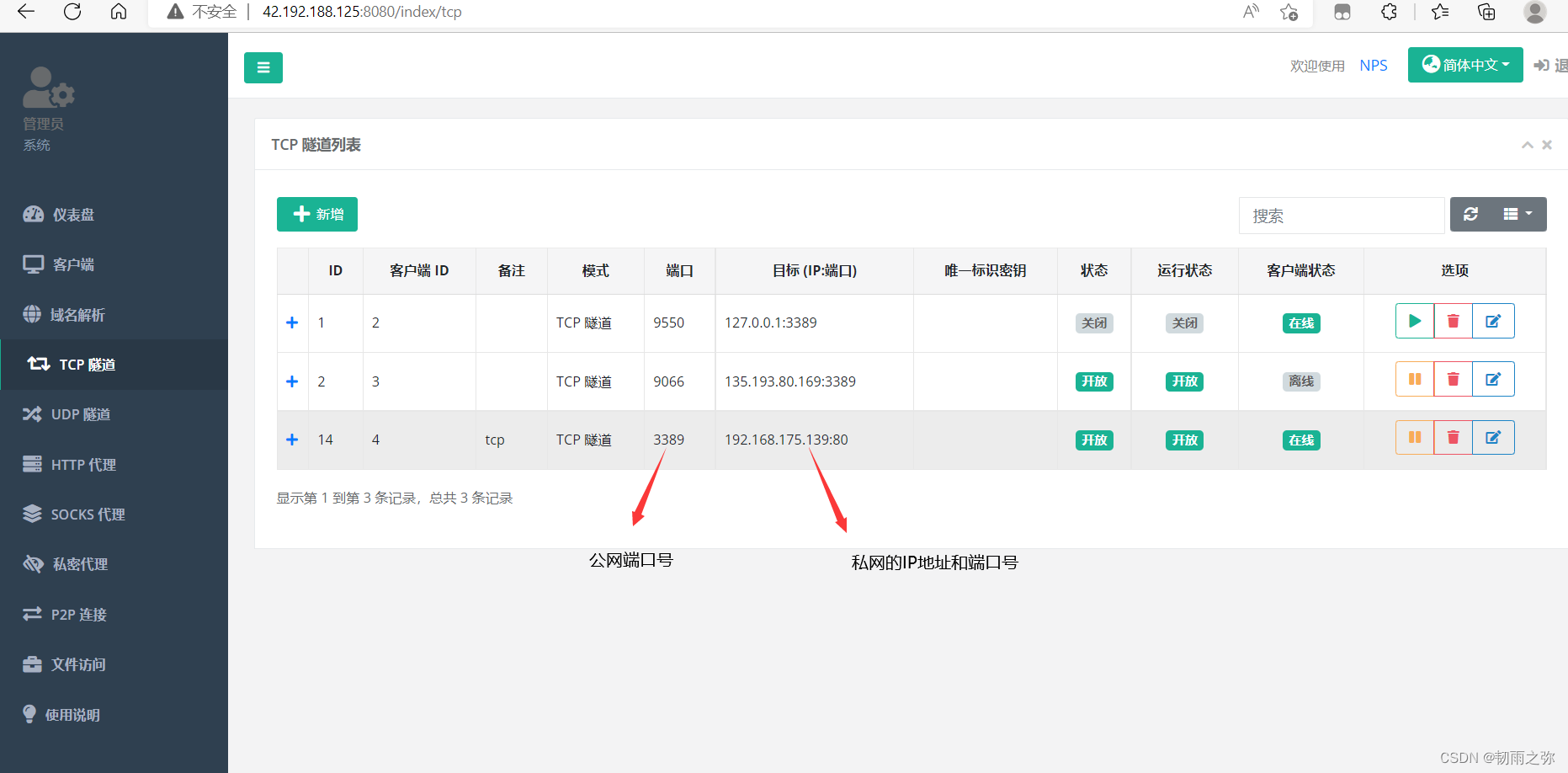

添加好了客户端后,就可以进行一些隧道的建立,如tcp\udp:

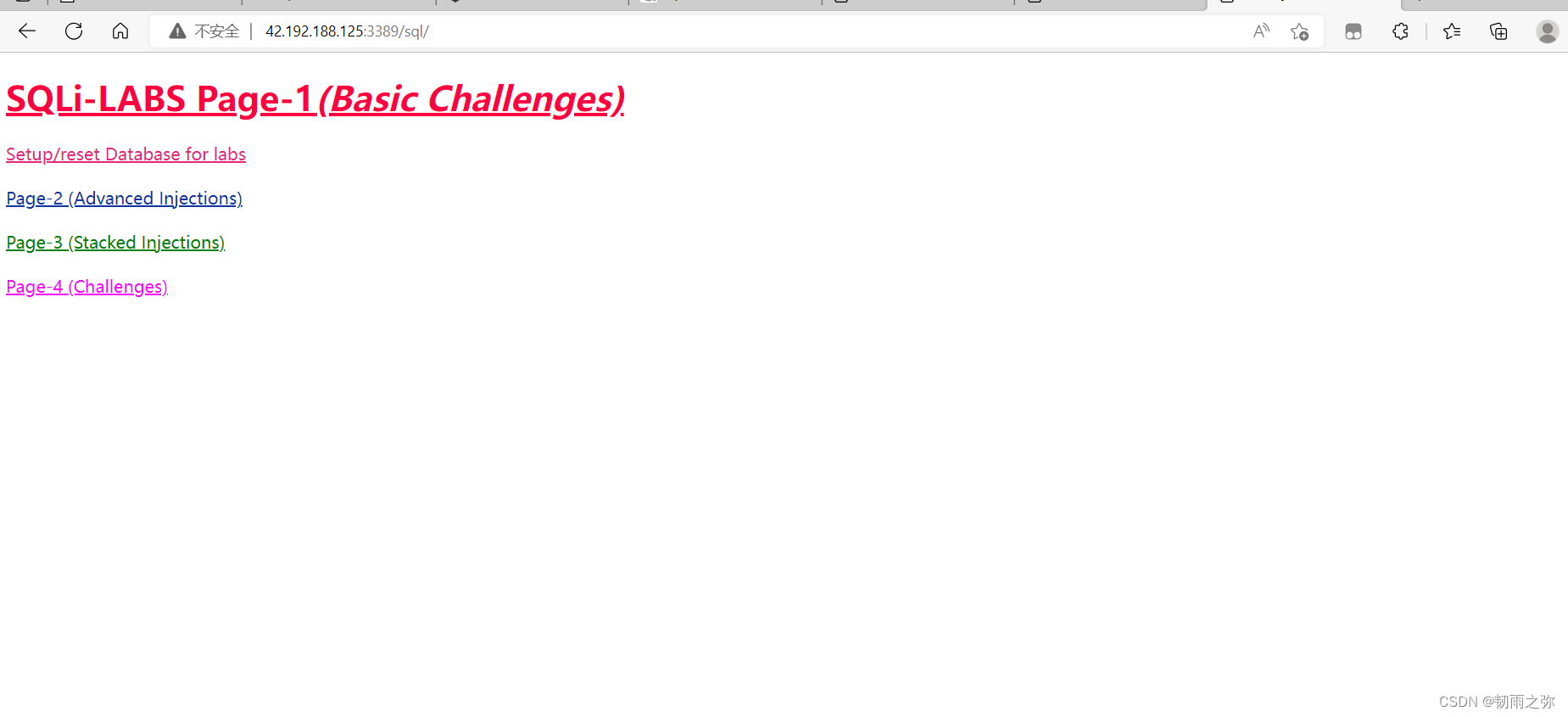

就能够将私网的服务代理到公网上的某一个端口上:

socks5代理方法:可以做跳板机去******别人,避免被*******

哈哈哈哈哈

~~~~~~~~~~~~~~~~~~~~~~白嫖=真香~~~~~~~~~~~~~~~~~~~~~~~